Продукты сертифицированные фстэк. Сертифицированные продукты microsoft

Во всем мире сегодня практикуется тестирование кода информационных систем по требованиям безопасности информации, однако, несмотря на расширение практики сертификации, вокруг нее сложился ряд мифов и заблуждений.

02.08.2011 Алексей Марков, Валентин Цирлов

Во всем мире сегодня практикуется тестирование кода информационных систем по требованиям безопасности информации. Например, за рубежом обязательную проверку проходят государственные и платежные программные системы, а в России преобладают директивные методы сертификации по требованиям безопасности информации. Однако, несмотря на расширение практики сертификации, вокруг нее сложился ряд мифов и заблуждений.

На Западе обязательные проверки предусмотрены для государственных и платежных программных систем, а банки, брокерские, инвестиционные, страховыеи сервисные компании, предоставляющие услуги в индустрии недвижимости и в Интернете, проходят добровольный аудит. В нашей стране традиционно преобладают директивные методы оценки соответствия, в частности программное обеспечение ряда информационных систем подлежит обязательной сертификации по требованиям безопасности информации.

Исторически система сертификации по требованиям безопасности информации в России возникла после распада СССР, когда появилась потребность в контроле безопасности зарубежного программного обеспечения, а также качества российских программных систем, связанных с обработкой и защитой государственной тайны. Активными участниками процесса сертификации стали Минобороны, ФСБ и ФСТЭК.

До недавнего времени сертификация главным образом касалась силовых министерств и предприятий промышленности, выполняющих государственные заказы, аосновная масса специалистов в области информационных технологий мало интересовалась данной проблемой. Ситуация значительно изменилась с принятием ФЗ-152 «О персональных данных» и последовавших за ним нормативно-методических документов. Оказалось, что сертификация программного обеспечения и аттестация объектов информатизации необходима большинству коммерческих компаний и всем государственным организациям, работающим в области медицины, образования, транспорта. Это немедленно породило множество вопросов и, как правило, негативных суждений, связанных в большинстве случаев с недопониманием сути и процессов сертификации.

В общем случае под сертификацией принято понимать независимое подтверждение соответствия тех или иных характеристик товаров или услуг некоторым требованиям. В нашем случае речь идет о программных средствах защиты или программ в защищенном исполнении – соответственно в качестве требований выступают нормативные документы и документация, касающаяся безопасности информации.

Как проводится сертификация?

Принципиальная особенность любых сертификационных испытаний - это независимость испытательной лаборатории, проводящей испытания, и сертифицирующей организации, осуществляющей независимый контроль результатов испытаний, проведенных лабораторией. В общем случае схема проведения сертификации выглядит следующим образом.

- Заявитель (разработчик либо другая компания, заинтересованная в проведении сертификации) подает в федеральный орган (ФСБ, ФСТЭК или Минобороны) по сертификации заявку на проведение сертификационных испытаний некоторого продукта.

- Федеральный орган определяет аккредитованную испытательную лабораторию и орган по сертификации.

- Испытательная лаборатория совместно с заявителем проводит сертификационные испытания. Если в процессе испытаний выявляются те или иные несоответствия заявленным требованиям, то они могут быть устранены заявителем в рабочем порядке, что и происходит в большинстве случаев, либо может быть принято решение об изменении требований к продукту, например о снижении класса защищенности. Возможен вариант, когда сертификационные испытания завершаются с отрицательным результатом. Наиболее нашумевшим в прессе примером можно назвать случай, когда испытательная лаборатория НИИ ВМФ после года проверок выдала отрицательное сертификационное заключение на программные изделия специального назначения. Известны как минимум пять случаев, когда определенные версии ОС и СУБД не смогли получить сертификат на отсутствие недекларированных возможностей по причине потери части исходного кода старых модулей. Если посмотреть реестр ФСТЭК, то можно заметить, что ряд программных систем защиты (например, СУБД Oracle и система безопасности приложений IBM Guardium) получили сертификаты лишь на соответствие ТУ, а не на соответствие руководящему документу Гостехкомиссии - это значит, что орган по сертификации посчитал, что не все требования руководящего документа подтверждены при испытаниях.

- Материалы испытаний передаются в орган по сертификации, который проводит их независимую экспертизу. Как правило, в экспертизе участвуют не менее двух экспертов, которые независимо друг от друга подтверждают корректность и полноту проведения испытаний.

- Федеральный орган по сертификации на основании заключения органа по сертификации оформляет сертификат соответствия. Надо сказать, что в случае выявления каких-либо несоответствий федеральный орган может провести дополнительную экспертизу с привлечением экспертов из различных аккредитованных лабораторий и органов.

В системах обязательной сертификации имеется практика отзыва и приостановления лицензий и аттестатов аккредитаций в случае выявления грубых нарушений в процессе сертификации. Были случаи, когда под сомнение на продолжение деятельности подпали три лаборатории и орган по сертификации, в результате чего две организации прекратили дальнейшую активность в области сертификации. Кроме того, в случае возникновения инцидентов на объектах информатизации, связанных с утечкой информации, регулирующие органы могут проинспектировать лабораторию, которая проводила испытания.

Системы сертификации и требования

Деятельность российских систем сертификации в РФ регламентируется Федеральным законом № 184 «О техническом регулировании». Сертификация средств защиты информации может быть добровольной или обязательной - проводимой главным образом в рамках Минобороны, ФСБ и ФСТЭК. Для большинства коммерческих компаний термин «сертификация» является синонимом понятий «сертификация в системе ФСБ» для криптографических средств защиты и «сертификация в системе ФСТЭК» для всех остальных продуктов. Однако необходимо иметь в виду, что, помимо криптографии, к компетенции ФСБ относятся средства защиты информации, применяемые в высших органах государственной власти. Система сертификации средств защиты информации Минобороны, в свою очередь, ориентирована на программные изделия, применяемые на объектах военного назначения.

Добровольные системы сертификации средств защиты информации на сегодняшний день пока еще не получили широкого распространения. Единственной сколь бы то ни было заметной из такого рода систем является «АйТи-Сертифика». К сожалению, несмотря на то что в добровольных системах можно получить сертификат на соответствие любому нормативному документу по защите конфиденциальной информации, при аттестации объектов информатизации такие сертификаты ФСТЭК России не признаются.

Что касается документов, на соответствие которым проводятся сертификационные испытания, то они практически идентичны во всех системах сертификации. Существуют два основных подхода к сертификации – и соответственно два типа нормативных документов.

- Функциональное тестирование средств защиты информации, позволяющее убедиться в том, что продукт действительно реализует заявленные функции. Это тестирование чаще всего проводится на соответствие конкретному нормативному документу – например, одному из руководящих документов Гостехкомиссии России. Такие документы установлены, например, для межсетевых экранов и средств защиты от несанкционированного доступа. Если же не существует документа, которому сертифицируемый продукт соответствовал бы в полной мере, то функциональные требования могут быть сформулированы в явном виде – например, в технических условиях, или в виде задания по безопасности (в соответствии с положениями стандарта ГОСТ Р 15408).

- Структурное тестирование программного кода на отсутствие недекларированных возможностей. Классическим примером недекларированных возможностей являются программные закладки, которые при возникновении определенных условий инициируют выполнение не описанных в документации функций, позволяющих осуществлять несанкционированные воздействия на информацию (по ГОСТ Р 51275-99). Выявление недекларированных возможностей предполагает проведение серии тестов исходных текстов программ, предоставление которых является необходимым условием для возможности проведения сертификационных испытаний.

В большинстве случаев средство защиты информации должно быть сертифицировано как в части основного функционала, так и на предмет отсутствия недекларированных возможностей. Делается исключение для систем обработки персональных данных второго и третьего класса с целью снижения затрат на защиту информации для небольших частных организаций. Если программное средство не имеет каких-либо механизмов защиты информации, оно может быть сертифицировано только на предмет отсутствия недекларированных возможностей.

Мифология вокруг сертификации

Процесс организации и проведения испытаний в любой системе сертификации жестко формализован, однако отсутствие у большинства ИТ-специалистов опыта участия в таких испытаниях, а также взаимодействия с регуляторами рождает ряд мифов и заблуждений, касающихся вопросов сертификации.

Миф №1: сертификация – это торговля. К сожалению, часть потребителей искренне считает любую сертификацию формальной процедурой получения разрешительной документации, естественно, коррумпированной и абсолютно бесполезной. Поэтому для многих заявителей становится шоком тот факт, что предъявляемые для сертификации средства защиты действительно серьезно проверяются, причем результат проверки может быть отрицательным. Независимый контроль органов по сертификации над испытательными лабораториями гарантирует отсутствие сговора между заявителем и лабораторией.

Миф №2: сертификацию проводят государственные органы. Безусловно, федеральные органы всех обязательных систем сертификации являются государственными, однако испытательные лаборатории и органы по сертификации могут иметь любую форму собственности, и на практике большинство из них – коммерческие организации.

Миф № 3: сертификация нужна только для средств защиты гостайны. На сегодняшний день более 80% средств защиты информации сертифицируются для использования исключительно в автоматизированных системах, не содержащих сведений, составляющих государственную тайну.

Миф № 4: сертификация нужна только госструктурам. На самом деле конечного заказчика интересует аттестация объекта информатизации – формальное подтверждение того, что автоматизированная система является защищенной. В большинстве случаев для успешного прохождения аттестации система должна строиться с использованием исключительно сертифицированных средств защиты – это справедливо не только для систем, относящихся к государственному информационному ресурсу, но и для систем, связанных с обработкой персональных данных. Можно встретить требования по обязательной сертификации программной продукции даже независимо от вида защищаемых тайн; например, такие требования имеются для систем, работающих с кредитными историями граждан, игровых систем в случаях предоставлении доступа к ресурсам из сетей международного обмена и др.

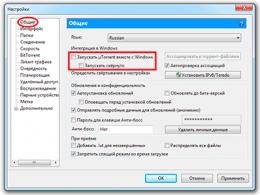

Миф № 5: зарубежный продукт нельзя сертифицировать. В действительности продукты таких разработчиков, как Microsoft, IBM, SAP, Symantec, Trend Micro и т. д., успешно проходят сертификационные испытания, в том числе и на отсутствие недекларированных возможностей.

Как правило, зарубежные компании не передают исходные тексты в Россию, поэтому испытания проводятся с выездом к разработчику. Разумеется, программные коды предоставляются под абсолютным контролем служб безопасности разработчиков, исключающих какую-либо утечку. Проведение работ в таком режиме является довольно сложным и требует высокой квалификации специалистов, поэтому не каждая испытательная лаборатория готова предложить такие услуги. Однако число зарубежных продуктов, проходящих сертификацию в России, с каждым годом увеличивается. Сегодня около 20 зарубежных компаний, в том числе Microsoft, IBM, Oracle и SAP, предоставили исходные коды своих продуктов для сертификационных испытаний. В этом отношении примечательна инициатива корпорации Microsoft - Government Security Program, согласно которой базовый код всех продуктов компании передан на территорию России для исследования. За последние пять лет почти 40 зарубежных продуктов получили сертификаты на отсутствие недекларированных возможностей.

Миф № 6: сертифицирован – значит защищен. Это не совсем так. Правильной была бы формулировка: продукт сертифицирован – значит соответствует тем или иным требованиям. При этом потребитель должен четко понимать, на соответствие чему именно сертифицировано средство защиты, чтобы убедиться, действительно ли в ходе проведения испытаний проверялись характеристики продукта, которые интересуют заказчика.

Если испытания продукта проводились на соответствие техническим условиям, то в сертификате это соответствие будет зафиксировано, но при этом потребитель, не прочитав технические условия на продукт, в принципе не может определить, какие характеристики проверялись, что создает предпосылки для обмана неквалифицированного потребителя. Аналогичным образом наличие сертификата на отсутствие недекларированных возможностей ничего не говорит о функциональных возможностях продукта.

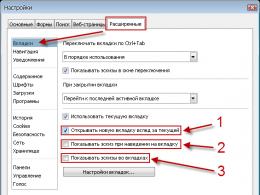

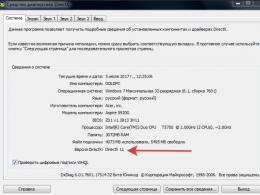

Очень важно ознакомиться с ограничениями на использование продукта, которые указаны в технических условиях: конкретные операционные среды и платформы, режимы работы, конфигурации, применение дополнительных средств защиты и др. Например, сертификат на некоторые версии операционных систем Windows и МСВС действителен только с модулем доверенной загрузки. Почти все сертификаты на внешние средства защиты действительны только для конкретных версий ОС, а в ограничениях на использование ряда средств доверенной загрузки указывается, что должна быть обеспечена физическая защита компьютера. Известен курьезный случай, когда в ограничениях одного устаревшего средства защиты было указано, что Windows должна работать только в командном режиме.

Миф № 7: при сертификации ничего не находят. Независимо от требований нормативных документов, сегодня сложилось негласное правило, по которому в рамках сертификационных испытаний эксперты тщательно инспектируют исходный код (в случае его предоставления), а также проводят различные варианты нагрузочного тестирования. Кроме того, эксперты изучают различные бюллетени по безопасности продуктов и сред их функционирования. В результате этого опытная лаборатория получает список критических уязвимостей, которые заявитель должен исправить или описать в документации. Например, при сертификации выявляются такие уязвимости, как встроенные пароли и алгоритмы их генерации, архитектурные ошибки (некорректная реализация дискретного и мандатного принципов доступа и т. п.), некорректности программирования (уязвимости к переполнению буфера, ошибки операторов логики и времени, гонки, возможность загрузки недоверенных файлов и др.), а также ошибки обработки данных приложений (SQL-инъекции, кросс-сайтовый скриптинг), реализация которых может существенно снизить уровень безопасности системы. Согласно нашей практике, в 70% проверенного коммуникационного оборудования обнаруживались встроенные мастер-пароли, а почти в 30% проверяемых операционных систем были выявлены ошибки реализации системы разграничения доступом. Зафиксированы также случаи, когда в продуктах присутствовали даже логические временные бомбы.

Миф № 8: продукт сертифицирован на отсутствие недекларированных возможностей – значит в нем нет уязвимостей. На сегодняшний день нет методов гарантированного выявления всех возможных уязвимостей программного обеспечения - успешное прохождение сертификации на отсутствие недекларированных возможностей гарантирует обнаружение лишь определенного класса уязвимостей, выявляемых с использованием конкретных методов. С другой стороны, прохождение сертификации на отсутствие недекларированных возможностей гарантирует наличие у разработчика системы качества производства программ, то есть найдены и зафиксированы все реальные исходные тексты и компиляционная среда, компиляция и сборка могут быть гарантировано повторены, а также имеется русскоязычная документация.

Миф № 9: требования по анализу исходного кода существуют только в нашей стране. Часто можно столкнуться с критикой строгости отечественной сертификации, связанной с предоставлением исходных текстов программ. Действительно, в международной системе сертификации Common Criteria допускается проведение испытаний продукции, обрабатывающей информацию, не отнесенную к гостайне, без предоставления исходных кодов, однако в этом случае должны быть обоснованы проверки на отсутствие скрытых каналов и уязвимостей. Для систем обработки гостайны и платежных систем предусмотрен структурный анализ безопасности исходного кода. Требования по аудиту безопасности исходного кода коммерческих программных продуктов можно найти в международных стандартах PCI DSS, PA DSS и NISTIR 4909.

Миф № 10: сертификация стоит дорого. Сертификация программного обеспечения по требованиям безопасности информации – это довольно длительный и трудоемкий процесс, который не может быть бесплатным. В то же время наличие сертификата соответствия значительно расширяет рынок сбыта продукта заявителя и увеличивает количество продаж, и тогда стоимость сертификации по отношению к прочим затратам оказывается небольшой.

Будущее сертификации

Сертификация не является универсальным способом решения всех существующих проблем в области информационной безопасности, однако сегодня это единственный реально функционирующий механизм, который обеспечивает независимый контроль качества средств защиты информации, и пользы от него больше, чем вреда. При грамотном применении механизм сертификации позволяет вполне успешно решать задачу достижения гарантированного уровня защищенности автоматизированных систем.

Заглядывая вперед, можно предположить, что сертификация как инструмент регулятора будет изменяться в направлении совершенствования нормативных документов, отражающих разумные требования по защите от актуальных угроз, с одной стороны, и в направлении улучшения методов проверки критических компонентов по критерию «эффективность/время» - с другой.

Алексей Марков ([email protected]), Валентин Цирлов - сотрудники НПО «Эшелон» (Москва).

Рассмотрим примерный перечень действий по сертификации во ФСТЭК России.

- Подача заявки на сертификацию во ФСТЭК России.

В заявке указываются:

- наименования заявителя

- адрес заявителя

- наименование продукции, которую Заявитель хочет сертифицировать

- перечень нормативных и методических документов, на соответствие требованиям которых заявителю необходимо сертифицировать свою продукцию.

- схема сертификации (единичный образец продукции или серийное производство)

- испытательная лаборатория, в которой Заявитель хотел бы провести испытания

- дополнительные условия или требования

Заявитель указывает в заявке, что он обязуется:

- выполнять все условия сертификации;

- обеспечивать стабильность сертифицированных характеристик продукции, маркированной знаком соответствия;

- оплатить все расходы по проведению сертификации.

Важно: заявитель должен иметь лицензию ФСТЭК на соответствующий вид деятельности!

Пример заявки на сертификацию программного комплекса представлен на рисунке 5.1.

- Решение на проведение сертификационных испытаний

ФСТЭК в течение месяца после получения заявки направляет Заявителю, назначенным органу по сертификации и испытательной лаборатории решение на проведение сертификационных испытаний, которое содержит следующее:

- наименование Заявителя, адрес Заявителя;

- наименование сертифицируемой продукции, код ОКП, ТУ;

- схема проведения сертификации (испытания единичного образца продукции/ партии из N образцов/ образца продукции для серийного производства);

- назначенная испытательная лаборатория и ее адрес;

- перечень нормативных и методических документов, на соответствие требованиям которых должна проводиться сертификация;

- испытательная лаборатория, назначенная для проведения последующего инспекционного контроля;

- орган по сертификации, назначенный для проведения экспертизы результатов сертификационных испытаний;

- способ оплаты работ.

Орган по сертификации и испытательная лаборатория могут быть изменены по согласованию с Заказчиком. Решение служит основанием для начала испытаний и "поводом" для заключения договора между Заявителем и испытательной лабораторией. Пример решения на проведение сертификации представлен на рисунке 5.2.

- Заключение договора с испытательной лабораторией

В договоре с испытательной лабораторией о проведении сертификационных испытаний устанавливаются сроки, порядок проведения сертификационных испытаний, а также стоимость работ. Обычно испытательная лаборатория сначала готовит коммерческое предложение с обоснованием сроков и стоимости работ, а также проект договора. Как правило, в комплект договорных документов входят: договор, техническое задание на проведение работ, ведомость исполнения, протокол согласования цены. Помимо указанных сведений, в договоре рекомендуется предусмотреть такие пункты, как ответственность за порчу испытательных образцов или порядок приостановки испытаний в случае внесения каких-то изменений.

- Подготовка исходных данных.

Этот этап включает в себя разработку, согласование и утверждение программы и методики сертификационных испытаний.

Испытательная лаборатория разрабатывает программу и методику проведения испытаний, передает заявителю информацию о том, какие данные необходимы для испытаний. Также программа и методика отправляются в орган по сертификации на утверждение.

Заявитель получает от испытательной лаборатории программу и методику испытаний, согласовывает ее и готовит все необходимые исходные данные. Он предоставляет испытательной лаборатории средства защиты информации в комплектации, соответствующей техническим условиям или формуляру, а также комплект всей необходимой документации в соответствии с ЕСПД или ЕСКД.

- Сертификационные испытания.

Испытательная лаборатория отбирает образцы сертифицируемой продукции, идентифицирует их и проводит сертификационные испытания продукции по утвержденным программе и методике. При этом Заявитель готовит и настраивает стенд для проведения сертификационных испытаний. Важно отметить, что запрещается вносить изменения в состав или конструкцию объекта сертификации, а также в документацию во время испытаний. Это может привести к остановке испытаний и их полному "перезапуску", что повлияет на стоимость и сроки проведения работ.

- Оформление результатов испытаний

Результаты испытаний оформляются в виде протоколов сертификационных испытаний и технических заключений. Эти документы направляются в орган по сертификации, а копии – Заявителю. В случае отсутствия обоснованных замечаний к результатам, предоставленным испытательной лабораторией, со стороны Заявителя или органа по сертификации, ее работа по договору считается выполненной.

- Заключение договора с органом по сертификации

Испытательная лаборатория заключает договор с органом по сертификации о проведении экспертизы результатов сертификационных испытаний, в котором оговариваются сроки (как правило, 1 месяц), порядок и стоимость. Иногда орган по сертификации требует заключить договор с Заявителем, а не с испытательной лабораторией. Этот пункт является спорным и не регламентированным. Данный вопрос лучше всего изначально оговорить с испытательной лабораторией.

- Экспертиза результатов сертификационных испытаний

Орган по сертификации в соответствии с договором проводит экспертизу результатов сертификационных испытаний, а также технических и эксплуатационных документов на сертифицируемую продукцию. Результатом становится оформление экспертного заключения, которое вместе с техническим заключением, материалами сертификационных испытаний, комплектом необходимой технической и эксплуатационной документации на объект сертификации представляет во ФСТЭК России для принятия решения о выпуске сертификата.

- Решение о выдаче сертификата.

На основании полученных от органа сертификации документов, а именно технического заключения и экспертного заключения, ФСТЭК принимает решение о выдаче сертификата. Как было сказано выше, срок сертификата 3 года. Пример сертификата соответствия на рисунке 5.3.

Если в результате проверки ФСТЭК выявит несоответствие результатов испытаний требованиям законодательства, будет принято решение об отказе в выдаче сертификата. При этом Заявителю будет направлено мотивированное заключение. В случае несогласия с отказом Заявитель имеет право обратиться в апелляционный совет Федерального органа по сертификации для дополнительного рассмотрения материалов сертификации. Апелляция рассматривается в месячный срок с привлечением заинтересованных сторон и независимых экспертов. Податель апелляции извещается о принятом решении.

Обратите внимание, что в настоящий момент наш центр сертификации оформляет только идентификационное заключение по ФСТЭК в рамках экспортного контроля. Статья носит информационный характер!

Сертификат соответствия ФСТЭК – это дословно документ, выданный федеральной структурой ФСТЭК, подтверждающий соответствие сертифицируемого объекта требованиям нормативных российских актов. Попробуем это расшифровать на понятийном уровне, и определиться, с чем это связано и о чем идет речь.

ФСТЭК России — Федеральная служба по техническому и экспортному контролю , в функции которой включен специальный контроль в некоторых областях. ФСТЭК в настоящее время подчинена Министерству обороны РФ. До августа 2004 года данная служба имела другое название и подчинение. Это была Государственная техническая комиссия при Президенте РФ. Одна из функций, которые определены ФСТЭК государством, является техническая защита информации.

К сфере деятельности сертификата соответствия ФСТЭК относятся средства защиты информации (СЗИ) без использования средств криптографии и не составляющих государственную тайну. Т.е обеспечение защиты информационной безопасности некриптографическими методами.

Наш центр сертификации в настоящий момент не оформляет данный разрешительный документ в отношении программного обеспечения. Обратитесь к нам для получения дополнительной информации .

Продукция, подлежащая сертификации ФСТЭК

К объектам, для которых оформляется сертификат соответствия ФСТЭК, относятся следующие:

- антивирусные программы массового использования для реализации на российском рынке (центр «РеГОСТ» сертификат ФСТЭК на программное обеспечение не оформляет);

- межсетевые экраны;

- средства защиты системного и сетевого уровня (сканеры безопасности, средства мониторинга безопасности, средства защиты от несанкционированного доступа);

- операционные системы;

- системы управления базами данных;

- прикладные информационные системы;

- системы генерации паролей для доступа к информационным ресурсам;

- электронные системы документооборота и другие.

В органах государственной власти, а также в государственных корпорациях могут применяться только программные средства, имеющие требуемые по закону лицензии и сертификаты безопасности информации, включая сертификаты соответствия ФСТЭК.

Основным законом, который регулирует сертификацию в сфере СЗИ является Постановление Правительства РФ № 608 «О сертификации СЗИ» , введенное в действие в 1995 году. Этот закон предписывает: обязательная сертификация и оформление сертификата соответствия ФСТЭК предусмотрено только для продукции, относящейся к средствам защиты информации для предохранения сведений, являющимися государственной тайной.

Для защиты от несанкционированного доступа к конфиденциальным данным не требуется обязательный сертификат соответствия ФСТЭК или Декларация соответствия на СЗИ. В этом случае оценка соответствия СЗИ является добровольной.

Система сертификации ФСТЭК

ФСТЭК (ранее Правительственная комиссия) создала Систему сертификации средств защиты информации по требованиям безопасности информации, которая имеет Свидетельство № Р0СС RU.0001.01БИ00 и зарегистрирована в Государственном реестре в 1995 году.

Органы сертификации данной системы производят оценку соответствия СЗИ на основе Руководящих документов (РД) «Защита от несанкционированного доступа к информации». Данные документы разработаны на разные группы продуктов, относящихся к программному, техническому обеспечению, к автоматизированным системам в целом.

Во всех документах имеется показатель — Оценочный уровень доверия (ОУД) . Он введен в действие Приказом Гостехкомиссии России от 19.06.02 г. № 187. ОУД характеризует уровень доверия к практическому исполнению требований по защите информации.

Классы защищенности изделий

Для защиты информации, значимость которой определяется градацией «секретность/конфиденциальность», установлены следующие классы защищенности изделий Информационных Технологий (ИТ):

- четвертый класс защищенности изделий ИТ является достаточным для защиты конфиденциальной информации;

- третий класс защищенности используется для защиты информации с грифом «Секретно»;

- второй класс — с грифом «Совершенно секретно»;

- первый класс используется для защиты информации с грифом «Особой важности».

Сертификат соответствия ФСТЭК содержит сведения: на основе каких нормативных документов происходило изготовление продукции, содержащей СЗИ и соответствует ли конечный товар требованиям, изложенным в указанном нормативном акте. Здесь же указывается класс защищенности продукта по классификации уровня контроля отсутствия недекларированных возможностей.

Сертификат соответствия ФСТЭК также содержит сведения о сертификационных испытаниях, об экспертном заключении и о лаборатории, где проходили лабораторные исследования с указанием, когда и кем был выполнен инспекционный контроль данной сертификационной лаборатории.

Процедура получения сертификата соответствия ФСТЭК

Сертификационные лаборатории для оформления сертификата соответствия ФСТЭК могут проводить целый ряд различных испытаний:

- на соответствие требованиям, связанным с защитой от неразрешенного доступа к информации;

- на соответствие требованиям Технических условий;

- на соответствие функциональных возможностей, которые реально имеются у исследуемого продукта описаниям, указанным в документации на эксплуатацию;

- на соответствие декларируемой безопасности исследуемого товара;

- на отсутствие возможностей, которые не указаны в документации, и связанные с безопасностью информации будущего пользователя;

- на соответствие требованиям стандартов предприятий, международным стандартам в сфере СЗИ;

- исследование датчиков случайных чисел на соответствие криптографическим требованиям и другие исследования.

Федеральный Закон «О персональных данных»

Приказ ФСТЭК N 58 ввел в действие 5 февраля 2010 года Положение, определяющее способы и методы защиты информации о персональных данных в различных в информационных системах. В нем указано, что СЗИ должны пройти сертификацию в установленном порядке. Но такого документа, установленного Президентом или Правительством РФ, пока не издано.

Тем не менее поставщики информационных систем, которые могут попасть под действие ФЗ № 152 «О персональных данных», стремятся получить Сертификат соответствия ФСТЭК, который подтверждает, что заказчики информационной системы, имеющей данный документ, защищают информацию о персональных данных от несанкционированного доступа по требованиям закона.

Добровольный сертификат ФСТЭК

Добровольный сертификат на СЗИ можно оформить не только как сертификат соответствия ФСТЭК, но и обратиться в другие системы сертификации. К ним относятся:

- Система добровольной сертификации «Газпромсерт». Данная система создана ОАО «Газпром» для нужд своей корпорации. В некоторых случаях при проведении тендеров на поставки требуется от участника получить сертификат соответствия в данной системе.

- Система добровольной сертификации «АйТиСертифика» создана ассоциацией «ЕВРААС».

Сертификация в федеральной службе по техническому и экспортному контролю (ФСТЭК) проводится, когда необходимо подтвердить соответствие разрабатываемой продукции требованиям защиты информации.

Испытательная лаборатория ЗАО «ИБТранс» более десяти лет проводит испытания программного обеспечения в системе сертификации средств защиты информации по требованиям защиты информации. Испытания проводятся на соответствие требованиям руководящих документов Гостехкомиссии России и включает в себя проверки продукции и документации на нее.

На железнодорожном транспорте, как правило, проводятся проверки программного обеспечения по требованиям руководящего документа «Защита от несанкционированного доступа к информации Часть 1. Программное обеспечение средств защиты информации. Классификация по уровню контроля отсутствия недекларированных возможностей».

Готовность Заявителя

Готовность программной документации по ГОСТ ЕСПД (ЕСКД)

Доступность исходных кодов ПО

Наличие функционально завершенного ПО (стабильная версия ПО)

*Заявитель – организация-разработчик ПО, пользователь ПО, официальный представитель зарубежной компании-разработчика в РФ, подающие заявку на сертификацию программного обеспечения

Сбор информации

Определение наименования и обозначения программного изделия

Определение объема исходного кода, подлежащего анализу на отсутствие НДВ

Адреса проведения испытаний ПО

Технические и программные средства разработки ПО

*НДВ – недекларированная возможность

Передача информации

Заявитель обращается в испытательную лабораторию с собранной информацией. Испытательная лаборатория на основании полученных данных оценивает возможность проведения работ, сроки и стоимость.

*Испытательная лаборатория – организация, аккредитованная ФСТЭК России на проведение сертификационных испытаний средств защиты информации.

Коммерческое предложение

Испытательная лаборатория формирует коммерческое предложение с указанием последовательности проведения работ, порядка расчетов, стоимости и сроков испытаний, обоснованных руководящими документами и практикой проведения работ.

Подготовка Заявки

Заявитель (с информационной поддержкой Испытательной лаборатории) на фирменном бланке со штампом организации оформляет «Заявку на проведение сертификации программного обеспечения на отсутствие недекларированных возможностей» и направляет ее во ФСТЭК России.

Информация, содержащаяся в заявке: адрес; наименование и банковские реквизиты Заявителя; наименование продукции, подлежащей сертификации; схема сертификации; требования, на соответствия которым проводится сертификация; адрес предпочитаемой Испытательной лаборатории.

Скачать бланк заявки на проведение сертификации можно ЗДЕСЬ.

*ФСТЭК России – Федеральный орган по сертификации продукции по требованиям безопасности информации

Получение Решения

Федеральный орган по сертификации (ФСТЭК России) в месячный срок рассматривает заявку на сертификацию, определяет схему проведения сертификации средств защиты информации, испытательную лабораторию с учетом предложений заявителя и назначает орган по сертификации.

По результатам рассмотрения Заявки ФСТЭК России направляет заявителю, в назначенные для проведения сертификации Орган по сертификации и Испытательную лабораторию Решения по заявке на проведение сертификации. В Решении по сертификации указывается наименование продукции, схема проведения сертификации, Испытательная лаборатория, проводящая испытания продукции и Орган по сертификации, контролирующий процесс сертификации.

*Орган по сертификации – уполномоченная организация (лицо), осуществляющая контроль за ходом испытаний и проводящая экспертизу материалов сертификационных испытаний

Заключение договора

Согласование всех условий проведения работ между Заявителем и Испытательной лабораторией. На основании консультаций между сторонами формируется календарный план работ. Подписание договора определяет начало сертификационных испытаний.

Помимо этого, заключается договор с Органом по сертификации для проведения экспертизы материалов испытаний. Договор с Органом по сертификации может заключать как Испытательная лаборатория, так и Заявитель. Рекомендуемым вариантом является заключение договора между Испытательной Лабораторией и Органом по сертификации.

Анализ документации

Передача Заявителем программной документации на изделие, подлежащее сертификационным испытанием, Испытательной Лаборатории.

Программная документация включает в себя следующий перечень документов, разработанный с учетом требований стандартов ЕСПД (ЕСКД):

Формуляр (ГОСТ 19.501-78)

Спецификация (ГОСТ 19.202-78)

Описание программы (ГОСТ 19.402-78)

Описание применения (ГОСТ 19.502-78)

Текст программы (ГОСТ 19.401-78)

Разработка программы испытаний

По результатам анализа документации специалисты Испытательной лаборатории разрабатывают «Программу и методику проведения сертификационных испытаний» изделия.

Программа и методика испытаний определяет последовательность проверок, осуществляемых специалистами лаборатории для оценки соответствия программного изделия требованиям соответствующих нормативных документов ФСТЭК России.

Программа и методика испытаний согласуется с Заявителем и утверждается Органом по сертификации.

В случае, если сертифицируемое изделие разработано с участием иностранной организации, Программа и методика испытаний дополнительно согласуется с Федеральным Органом по сертификации.

Проведение испытаний

После согласования Программы и Методики испытаний специалисты лаборатории приступают к испытаниям программного изделия. Испытания включают в себя следующие основные шаги:

анализ программной документации,

фиксация исходного состояния ПО,

испытания программного продукта (статические испытания исходного кода, динамический анализ)

Осуществляются выезды специалистов Испытательной Лаборатории на место проведения испытаний (в организации-разработчики программного изделия)

Результаты испытаний

Испытательная лаборатория по результатам всех проверок сертифицируемой продукции формирует пакет документов, включающий:

протоколы испытаний продукции,

техническое заключение,

акты отбора образца, сборки ПО и другие документы.

Весь пакет документов, включающий программную документацию Заявителя, передается в Орган по сертификации для проведения экспертизы. Техническое заключение Испытательной лаборатории отправляется Заявителю.

Политика конфиденциальности персональных данных

Настоящая Политика конфиденциальности персональных данных (далее – Политика конфиденциальности) действует в отношении всей информации, которую сайт компании КАСЛ, (далее – Сайт ООО «КАСЛ») расположенный на доменном имени (а также его субдоменах), может получить о Пользователе во время использования сайта (а также его субдоменов), его программ и его продуктов.

Определение терминов

1.1 В настоящей Политике конфиденциальности используются следующие термины:

1.1.1. «Администрация сайта» (далее – Администрация) – уполномоченные сотрудники на управление сайтом компании КАСЛ, действующие от имени ООО «КАСЛ», которые организуют и (или) осуществляют обработку персональных данных, а также определяет цели обработки персональных данных, состав персональных данных, подлежащих обработке, действия (операции), совершаемые с персональными данными.

1.1.2. «Персональные данные» - любая информация, относящаяся к прямо или косвенно определенному, или определяемому физическому лицу (субъекту персональных данных).

1.1.3. «Обработка персональных данных» - любое действие (операция) или совокупность действий (операций), совершаемых с использованием средств автоматизации или без использования таких средств с персональными данными, включая сбор, запись, систематизацию, накопление, хранение, уточнение (обновление, изменение), извлечение, использование, передачу (распространение, предоставление, доступ), обезличивание, блокирование, удаление, уничтожение персональных данных.

1.1.4. «Конфиденциальность персональных данных» - обязательное для соблюдения Оператором или иным получившим доступ к персональным данным лицом требование не допускать их распространения без согласия субъекта персональных данных или наличия иного законного основания.

1.1.5. «Сайт компании КАСЛ» - это совокупность связанных между собой веб-страниц, размещенных в сети Интернет по уникальному адресу (URL): , а также его субдоменах.

1.1.6. «Субдомены» - это страницы или совокупность страниц, расположенные на доменах третьего уровня, принадлежащие сайту компании КАСЛ, а также другие временные страницы, внизу который указана контактная информация Администрации

1.1.5. «Пользователь сайта компании КАСЛ» (далее Пользователь) – лицо, имеющее доступ к сайту компании КАСЛ, посредством сети Интернет и использующее информацию, материалы и продукты сайта компании КАСЛ.

1.1.7. «Cookies» - небольшой фрагмент данных, отправленный веб-сервером и хранимый на компьютере пользователя, который веб-клиент или веб-браузер каждый раз пересылает веб-серверу в HTTP-запросе при попытке открыть страницу соответствующего сайта.

1.1.8. «IP-адрес» - уникальный сетевой адрес узла в компьютерной сети, через который Пользователь получает доступ на Сайт ООО «КАСЛ».

Общие положения

2.1. Использование сайта компании КАСЛ Пользователем означает согласие с настоящей Политикой конфиденциальности и условиями обработки персональных данных Пользователя.

2.2. В случае несогласия с условиями Политики конфиденциальности Пользователь должен прекратить использование сайта компании КАСЛ.

2.3. Настоящая Политика конфиденциальности применяется к сайту компании КАСЛ. Сайт ООО «КАСЛ» не контролирует и не несет ответственность за сайты третьих лиц, на которые Пользователь может перейти по ссылкам, доступным на сайте компании КАСЛ.

2.4. Администрация не проверяет достоверность персональных данных, предоставляемых Пользователем.

Предмет политики конфиденциальности

3.1. Настоящая Политика конфиденциальности устанавливает обязательства Администрации по неразглашению и обеспечению режима защиты конфиденциальности персональных данных, которые Пользователь предоставляет по запросу Администрации при регистрации на сайте компании КАСЛ, при подписке на информационную e-mail рассылку или при оформлении заказа.

3.2. Персональные данные, разрешённые к обработке в рамках настоящей Политики конфиденциальности, предоставляются Пользователем путём заполнения форм на сайте компании КАСЛ и включают в себя следующую информацию:

3.2.1. Имя Пользователя;

3.2.2. контактный телефон Пользователя;

3.2.3. адрес электронной почты (e-mail)

3.3. Сайт ООО «КАСЛ» защищает Данные, которые автоматически передаются при посещении страниц:

IP адрес

информация из cookies

информация о браузере

время доступа

реферер (адрес предыдущей страницы).

3.3.1. Отключение cookies может повлечь невозможность доступа к частям сайта, требующим авторизации.

3.3.2. Сайт ООО «КАСЛ» осуществляет сбор статистики об IP-адресах своих посетителей. Данная информация используется с целью предотвращения, выявления и решения технических проблем.

3.4. Любая иная персональная информация неоговоренная выше (история посещения, используемые браузеры, операционные системы и т.д.) подлежит надежному хранению и нераспространению, за исключением случаев, предусмотренных в п.п. 5.2. и 5.3. настоящей Политики конфиденциальности.

Цели сбора персональной информации пользователя

4.1. Персональные данные Пользователя Администрация может использовать в целях:

4.1.1. Идентификации Пользователя, зарегистрированного на сайте компании КАСЛ для его дальнейшей авторизации, оформления заказа и других действий.

4.1.2. Предоставления Пользователю доступа к персонализированным данным сайта компании КАСЛ.

4.1.3. Установления с Пользователем обратной связи, включая направление уведомлений, запросов, касающихся использования сайта компании КАСЛ, оказания услуг и обработки запросов и заявок от Пользователя.

4.1.4. Определения места нахождения Пользователя для обеспечения безопасности, предотвращения мошенничества.

4.1.5. Подтверждения достоверности и полноты персональных данных, предоставленных Пользователем.

4.1.6. Создания учетной записи для использования частей сайта компании КАСЛ, если Пользователь дал согласие на создание учетной записи.

4.1.7. Уведомления Пользователя по электронной почте.

4.1.8. Предоставления Пользователю эффективной технической поддержки при возникновении проблем, связанных с использованием сайта компании КАСЛ.

4.1.9. Предоставления Пользователю с его согласия специальных предложений, информации о ценах, новостной рассылки и иных сведений от имени сайта компании КАСЛ.

4.1.10. Осуществления рекламной деятельности с согласия Пользователя.

Способы и сроки обработки персональной информации

5.1. Обработка персональных данных Пользователя осуществляется без ограничения срока, любым законным способом, в том числе в информационных системах персональных данных с использованием средств автоматизации или без использования таких средств.

5.2. Пользователь соглашается с тем, что Администрация вправе передавать персональные данные третьим лицам, в частности, курьерским службам, организациями почтовой связи (в том числе электронной), операторам электросвязи, исключительно в целях выполнения заказа Пользователя, оформленного на сайте компании КАСЛ, включая доставку Товара, документации или e-mail сообщений.

5.3. Персональные данные Пользователя могут быть переданы уполномоченным органам государственной власти Российской Федерации только по основаниям и в порядке, установленным законодательством Российской Федерации.

5.4. При утрате или разглашении персональных данных Администрация вправе не информировать Пользователя об утрате или разглашении персональных данных.

5.5. Администрация принимает необходимые организационные и технические меры для защиты персональной информации Пользователя от неправомерного или случайного доступа, уничтожения, изменения, блокирования, копирования, распространения, а также от иных неправомерных действий третьих лиц.

5.6. Администрация совместно с Пользователем принимает все необходимые меры по предотвращению убытков или иных отрицательных последствий, вызванных утратой или разглашением персональных данных Пользователя.

Права и обязанности сторон

6.1. Пользователь вправе:

6.1.1. Принимать свободное решение о предоставлении своих персональных данных, необходимых для использования сайта компании КАСЛ, и давать согласие на их обработку.

6.1.2. Обновить, дополнить предоставленную информацию о персональных данных в случае изменения данной информации.

6.1.3. Пользователь имеет право на получение у Администрации информации, касающейся обработки его персональных данных, если такое право не ограничено в соответствии с федеральными законами. Пользователь вправе требовать от Администрации уточнения его персональных данных, их блокирования или уничтожения в случае, если персональные данные являются неполными, устаревшими, неточными, незаконно полученными или не являются необходимыми для заявленной цели обработки, а также принимать предусмотренные законом меры по защите своих прав.

6.2. Администрация обязана:

6.2.1. Использовать полученную информацию исключительно для целей, указанных в п. 4 настоящей Политики конфиденциальности.

6.2.2. Обеспечить хранение конфиденциальной информации в тайне, не разглашать без предварительного письменного разрешения Пользователя, а также не осуществлять продажу, обмен, опубликование, либо разглашение иными возможными способами переданных персональных данных Пользователя, за исключением п.п. 5.2 и 5.3. настоящей Политики Конфиденциальности.

6.2.3. Принимать меры предосторожности для защиты конфиденциальности персональных данных Пользователя согласно порядку, обычно используемого для защиты такого рода информации в существующем деловом обороте.

6.2.4. Осуществить блокирование персональных данных, относящихся к соответствующему Пользователю, с момента обращения или запроса Пользователя, или его законного представителя либо уполномоченного органа по защите прав субъектов персональных данных на период проверки, в случае выявления недостоверных персональных данных или неправомерных действий.

Ответственность сторон

7.1. Администрация, не исполнившая свои обязательства, несёт ответственность за убытки, понесённые Пользователем в связи с неправомерным использованием персональных данных, в соответствии с законодательством Российской Федерации, за исключением случаев, предусмотренных п.п. 5.2., 5.3. и 7.2. настоящей Политики Конфиденциальности.

7.2. В случае утраты или разглашения Конфиденциальной информации Администрация не несёт ответственность, если данная конфиденциальная информация:

7.2.1. Стала публичным достоянием до её утраты или разглашения.

7.2.2. Была получена от третьей стороны до момента её получения Администрацией Ресурса.

7.2.3. Была разглашена с согласия Пользователя.

7.3. Пользователь несет полную ответственность за соблюдение требований законодательства РФ, в том числе законов о рекламе, о защите авторских и смежных прав, об охране товарных знаков и знаков обслуживания, но не ограничиваясь перечисленным, включая полную ответственность за содержание и форму материалов.

7.4. Пользователь признает, что ответственность за любую информацию (в том числе, но не ограничиваясь: файлы с данными, тексты и т. д.), к которой он может иметь доступ как к части сайта компании КАСЛ, несет лицо, предоставившее такую информацию.

7.5. Пользователь соглашается, что информация, предоставленная ему как часть сайта компании КАСЛ, может являться объектом интеллектуальной собственности, права на который защищены и принадлежат другим Пользователям, партнерам или рекламодателям, которые размещают такую информацию на сайте компании КАСЛ.

Пользователь не вправе вносить изменения, передавать в аренду, передавать на условиях займа, продавать, распространять или создавать производные работы на основе такого Содержания (полностью или в части), за исключением случаев, когда такие действия были письменно прямо разрешены собственниками такого Содержания в соответствии с условиями отдельного соглашения.

7.6. В отношение текстовых материалов (статей, публикаций, находящихся в свободном публичном доступе на сайте компании КАСЛ) допускается их распространение при условии, что будет дана ссылка на Сайт ООО «КАСЛ».

7.7. Администрация не несет ответственности перед Пользователем за любой убыток или ущерб, понесенный Пользователем в результате удаления, сбоя или невозможности сохранения какого-либо Содержания и иных коммуникационных данных, содержащихся на сайте компании КАСЛ или передаваемых через него.

7.8. Администрация не несет ответственности за любые прямые или косвенные убытки, произошедшие из-за: использования либо невозможности использования сайта, либо отдельных сервисов; несанкционированного доступа к коммуникациям Пользователя; заявления или поведение любого третьего лица на сайте.

7.9. Администрация не несет ответственность за какую-либо информацию, размещенную пользователем на сайте компании КАСЛ, включая, но не ограничиваясь: информацию, защищенную авторским правом, без прямого согласия владельца авторского права.

Разрешение споров

8.1. До обращения в суд с иском по спорам, возникающим из отношений между Пользователем и Администрацией, обязательным является предъявление претензии (письменного предложения или предложения в электронном виде о добровольном урегулировании спора).

8.2. Получатель претензии в течение 30 календарных дней со дня получения претензии, письменно или в электронном виде уведомляет заявителя претензии о результатах рассмотрения претензии.

8.3. При не достижении соглашения спор будет передан на рассмотрение Арбитражного суда г. Москва.

8.4. К настоящей Политике конфиденциальности и отношениям между Пользователем и Администрацией применяется действующее законодательство Российской Федерации.

Дополнительные условия

9.1. Администрация вправе вносить изменения в настоящую Политику конфиденциальности без согласия Пользователя.

9.2. Новая Политика конфиденциальности вступает в силу с момента ее размещения на сайте компании КАСЛ, если иное не предусмотрено новой редакцией Политики конфиденциальности.

9.3. Все предложения или вопросы касательно настоящей Политики конфиденциальности следует сообщать по адресу: info@сайт

9.4. Действующая Политика конфиденциальности размещена на странице по адресу

Обновлено: 06 Апреля 2018 года

Главный офис в г. Москва, ООО «КАСЛ», Бутырский вал 5

Представительство в г. Санкт-Петербург,ООО «КАСЛ», Ленинский проспект 160