Czy na skype jest wirus. Kaspersky blokuje Skype - zapora sieciowa Kaspersky Internet Security, zrozumienie ustawień domyślnych

Pierwszym krokiem do bezpiecznej podróży przez rozległe przestrzenie wszelkiego rodzaju sieci jest oczywiście zainstalowanie niezawodnych środków ochrony. Jednym z niewielu takich narzędzi jest kompleksowy produkt Kaspersky Internet Security. Pomimo tego, że produkt KIS jest dość złożony, jest gotowy do wykonania wszystkich powierzonych mu obowiązków zaraz po instalacji. Potrzeba dodatkowych ustawień jest niezwykle rzadka, a to bardzo duży plus dla programistów. Trzeba jednak zrozumieć, że ta możliwość opiera się na ostrej krawędzi rozwiązań kompromisowych. Czym one są, spójrzmy na przykład zapory.

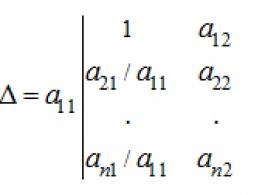

Ustawienia zapory składają się z dwóch części: reguł aplikacji i reguł pakietów. Korzystając z reguł aplikacji, możesz zezwolić lub zablokować niektórym programom lub grupom programów wysyłanie lub odbieranie pakietów lub nawiązywanie połączeń sieciowych. Reguły pakietów zezwalają lub odmawiają połączeń przychodzących lub wychodzących oraz wysyłania lub odbierania pakietów.

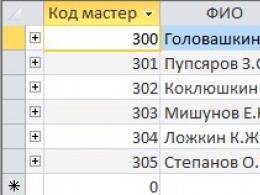

Zobaczmy, jakie są zasady programów.

Wszystkie programy mają cztery kategorie:

- Zaufani - wolno im wszystko bez wyjątku.

- Słabe ograniczenia - ustanowiono regułę "żądanie akcji", która pozwala użytkownikowi samodzielnie decydować o celowości komunikacji sieciowej pomiędzy programami z tej grupy.

- Silne ograniczenia – dotyczące uprawnień do pracy z siecią, takie same jak te słabe.

- Niezaufane - domyślnie te programy są zakazane w jakiejkolwiek komunikacji sieciowej (po ludzku, bardzo im przykro).

Domyślnie wszystkie programy firmy Microsoft, sam KIS i inne programy znanych producentów są domyślnie umieszczane w grupie „zaufanych”. Przy ustawieniach domyślnych wybór jest dobry, ale osobiście nie ufałem tak całkowicie wszystkim programom, nawet znanym producentom.

Jak programy trafiają do tej lub innej grupy? Tutaj wszystko nie jest takie proste. Decyzję o umieszczeniu danego programu w jednej z czterech grup podejmujemy na podstawie kilku kryteriów:

- Dostępność informacji o aplikacji w KSN (Kaspersky Security Network).

- Program posiada podpis cyfrowy (już przekazany).

- Analiza heurystyczna dla nieznanych programów (coś w rodzaju wróżbiarstwa).

- Automatycznie umieść program w grupie wybranej przez użytkownika.

Wszystkie te opcje znajdują się w ustawieniach „Kontrola aplikacji”. Domyślnie ustawione są pierwsze trzy opcje, których użycie prowadzi do dużej liczby „zaufanych” programów. Czwartą opcję można wybrać niezależnie jako alternatywę dla pierwszych trzech.

Zróbmy eksperyment. Umieśćmy jakiś program (na przykład przeglądarkę „Opera”) na liście programów ze słabymi ograniczeniami i zobaczmy, jak działa reguła „żądanie akcji”. Aby reguły aplikacji zaczęły obowiązywać, musisz zamknąć i ponownie otworzyć aplikację, której reguły zostały zmienione. Jeśli teraz spróbujesz przejść do dowolnej witryny, nie pojawi się żadne żądanie działania, a program po cichu nawiąże połączenie sieciowe. Jak się okazało, reguła „żądanie akcji” działa tylko wtedy, gdy opcja „Wybierz akcję automatycznie” jest odznaczona w głównych ustawieniach ochrony.

Kolejna niespodzianka czeka na użytkowników narzędzi sieciowych, takich jak ping, tracert (jeśli reguła „prośby o działanie” zostanie rozszerzona na zaufane programy), putty (klient ssh) i, być może, tym podobne. Dla nich KIS uparcie odmawia wyświetlenia ekranu z prośbą o podjęcie działań. Wyjście może być tylko jedno - ręcznie ustawić uprawnienia dla określonego programu.

Zanim przejdę do reguł dotyczących pakietów, dam ci jedną radę: stwórz własne podgrupy dla każdej grupy programów. Na przykład: „Narzędzia sieciowe”, „Programy biurowe”, „Programy dla Internetu” itp. Po pierwsze, zawsze będzie można szybko znaleźć żądany program, a po drugie, będzie można ustawić reguły dla określonych grup, zamiast ustalać reguły dla poszczególnych programów.

Reguły pakietów.

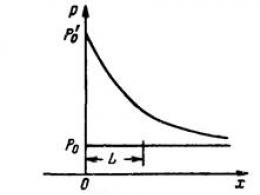

Reguły pakietów określają indywidualne cechy pakietów: protokół, kierunek, port lokalny lub zdalny, adres sieciowy. Reguły pakietów mogą działać jako „zezwól”, „odrzuć” i „zgodnie z regułami programu”. Reguły są skanowane od góry do dołu, aż do znalezienia reguły zezwalającej lub odmawiającej na podstawie kombinacji funkcji. Jeśli reguła dla pakietu nie zostanie znaleziona, zostanie zastosowana domyślna (ostatnia) reguła. Zwykle w firewallach ostatnią zasadą jest zabronienie odbierania i przesyłania jakichkolwiek pakietów, ale w przypadku KIS ta zasada jest dopuszczalna.

Akcja „według reguły programu” jest ze swej natury „oknem” na rzeczywiste działania reguł programu. Jest to wygodne, ponieważ możesz określić kolejność wykonywania reguł. Na przykład program próbuje wysłać pakiet na port 53 serwera DNS. Jeśli istnieje reguła dotycząca pakietu z akcją „zgodnie z regułami aplikacji”, kierunek „wychodzący”, zdalny port 53 (lub niezdefiniowany) i ustawiona jest reguła zezwalająca na wysłanie pakietu do portu 53 przez program, pakiet zostanie być wysłany, jeśli programowi nie wolno wysyłać pakietów na port 53, pakiet ten nie zostanie wysłany.

Zakres reguł obejmuje określony obszar: „dowolny adres” (wszystkie adresy), „adres podsieci” – tutaj możesz wybrać typ podsieci „zaufana”, „lokalna” lub „publiczna” oraz „adresy z listy " — ręcznie określ adresy IP lub nazwy domen. Relacja określonej podsieci do „zaufanych”, „lokalnych” lub „publicznych” jest ustawiana w ogólnych ustawieniach zapory.

Reguły pakietów KIS, w przeciwieństwie do większości zapór, są przeciążone dużą liczbą kierunków: przychodzące, przychodzące (przepływ), wychodzące, wychodzące (przepływ) i przychodzące/wychodzące. Co więcej, reguły z niektórymi kombinacjami protokołu i kierunku nie działają. Na przykład reguła odmowy ICMP nie będzie działać w połączeniu z kierunkami przesyłania strumieniowego; zakazane pakiety przejdą. Z jakiegoś powodu kierunki przesyłania strumieniowego są stosowane do pakietów UDP, chociaż protokół UDP ze swej natury nie tworzy „strumienia” jako takiego, w przeciwieństwie do TCP.

Inną, nie do końca przyjemną kwestią jest to, że reguły pakietów nie mają możliwości określenia reakcji na odmowę przychodzącego pakietu: zabronienia odbioru pakietu z powiadomieniem strony, która go wysłała, lub po prostu odrzucenia pakietu . Jest to tak zwany tryb „niewidzialności”, który kiedyś był obecny w zaporze.

Przejdźmy teraz do rzeczywistych zasad.

Reguły 1 i 2 pozwalają, zgodnie z regułami programu, wysyłać żądania DNS za pośrednictwem protokołów TCP i UDP. Oczywiście obie reguły są przydatne, ale w zasadzie programy sieciowe, takie jak programy pocztowe i przeglądarki, żądają adresów witryn za pośrednictwem usługi systemu DNS, za którą odpowiada program systemowy „svchost.exe”. Z kolei sama usługa korzysta z bardzo konkretnych adresów serwerów DNS, określanych ręcznie lub przez DHCP. Adresy serwerów DNS rzadko się zmieniają, więc wystarczyłoby pozwolić na wysyłanie żądań DNS dla usługi systemowej „svchost.exe” na stałe serwery nazw domen.

Reguła 3 umożliwia programom wysyłanie wiadomości e-mail przez protokół TCP. Tutaj, podobnie jak dla dwóch pierwszych reguł, wystarczyłoby stworzyć regułę dla konkretnego programu pocztowego, wskazującą na jaki port i serwer wysłać.

Reguła 4 zezwala na dowolną aktywność sieciową dla zaufanych sieci. Zachowaj ostrożność podczas włączania tej reguły, aby przypadkowo nie pomylić typu sieci. Ta reguła skutecznie wyłącza funkcje zapory w zaufanych sieciach.

Reguła 5 pozwala na dowolną aktywność sieciową zgodnie z regułami programów dla sieci lokalnych. Chociaż ta reguła nie wyłącza całkowicie zapory, znacznie osłabia jej funkcje kontrolne. Zgodnie z logiką 4 i 5 reguły powinny być umieszczone na samej górze, aby uniemożliwić przetwarzanie pakietów przez reguły 1 - 3, gdy komputer znajduje się w zaufanej lub lokalnej sieci.

Reguła 6 zabrania zdalnego sterowania komputerem za pośrednictwem protokołu RDP. Chociaż zakres reguły to „wszystkie adresy”, ale w rzeczywistości działa tylko w „sieciach publicznych”.

Reguły 7 i 8 zabraniają dostępu z sieci do usług sieciowych komputera za pośrednictwem protokołów TCP i UDP. W rzeczywistości zasada dotyczy tylko „sieci publicznych”.

Reguły 9 i 10 pozwalają każdemu bez wyjątku łączyć się z komputerem z dowolnej sieci, oczywiście z wyłączeniem usług zabronionych przez reguły 6-8.Zasada dotyczy tylko programów z dozwoloną aktywnością sieciową. Ale bądź bardzo ostrożny, domyślnie aktywność sieciowa jest dozwolona dla prawie wszystkich programów, z wyjątkiem niezaufanych.

Reguły 11–13 umożliwiają odbieranie przychodzących pakietów ICMP dla wszystkich programów. Nie ma większego sensu w tych regułach niż w 1-3, ponieważ ICMP w zdecydowanej większości przypadków używa programu ping i tracert.

Reguła 14 zabrania oczywiście otrzymywania wszystkich rodzajów pakietów ICMP, z wyjątkiem tych, na które zezwalają reguły 11-13.

Reguła 16 odrzuca przychodzące żądanie echa ICMP v6. W zdecydowanej większości przypadków protokół ICMP v6 nie jest potrzebny. Mogłoby być całkowicie zakazane.

Reguła 17 zezwala na wszystko, co nie jest wyraźnie dozwolone lub zabronione przez poprzednie reguły. Chociaż ta reguła nie jest wyświetlana na ekranie, z pewnością należy pamiętać o jej istnieniu.

Domyślne ustawienia zapory sieciowej KIS są z pewnością dobre i odpowiednie dla większości użytkowników komputerów domowych, do których w rzeczywistości jest skierowany ten produkt. Ale elastyczność i niewymagająca dodatkowych ustawień, o której była mowa na początku artykułu, niestety osiągana jest kosztem bezpieczeństwa samych użytkowników, przez co samo bezpieczeństwo jest bardzo zależne od czynnika ludzkiego: wiedzy i prawidłowego działania samego użytkownika.

Zapobiega nieautoryzowanemu dostępowi programów do strumienia wideo.

Domyślna Kaspersky Internet Security 2015 blokuje dostęp do kamery internetowej programom z grup Silne ograniczenia oraz Niezaufany. Jeśli program z grupy próbuje uzyskać dostęp do kamery internetowej Słabe ograniczenia, Kaspersky Internet Security 2015 poprosi o pozwolenie na dostęp do tego programu do kamery internetowej.

Możesz samodzielnie skonfigurować uprawnienia programu, aby zezwolić lub odmówić dostępu do kamery internetowej.

WAŻNY! Kaspersky Internet Security 2015 nie kontroluje dostęp programowy do:

- Dane dźwiękowe z mikrofonów wbudowanych w kamerę internetową, jeśli program próbuje odbierać dane dźwiękowe oddzielnie od danych wideo.

- Wbudowana lub podłączona do nośnika pamięci kamery internetowej.

- Interfejs sterowania dodatkowymi funkcjami kamery internetowej (przechylanie, obracanie, ustawianie ostrości, powiększanie itd.).

1. Lista obsługiwanych modeli kamer internetowych

Kaspersky Internet Security 2015 Obsługuje następujące modele kamer internetowych:

- Kamera internetowa Logitech HD C270

- Kamera internetowa Logitech HD C310

- Kamera internetowa Logitech C210

- Kamera internetowa Logitech Pro 9000

- Kamera internetowa Logitech HD C525

- Microsoft LifeCam VX-1000

- Microsoft LifeCam VX-2000

- Microsoft LifeCam VX-3000

- Microsoft LifeCam VX-800

- Kino Microsoft LifeCam

- Microsoft LifeCam HD-5000

Notatka. Kaspersky Lab nie gwarantuje obsługi kamer internetowych niewymienionych na liście.

2. Sprawdź kontrolę dostępu do kamery internetowej

- Podłącz kamerę internetową do komputera. Jeśli Twoja kamera internetowa ma osobny przełącznik, włącz go.

- otwarty Menadżer urządzeń:

- Windows 8/8.1:

- Na pulpit przesuń kursor myszy w prawy górny róg i kliknij przycisk Szukaj.

- W pasku wyszukiwania wpisz Menadżer urządzeń i naciśnij klawisz na klawiaturze Wchodzić.

- W oknie Menadżer urządzeń znajdź kamerę internetową.

- Kliknij dwukrotnie nazwę kamery internetowej lewym przyciskiem myszy.

- W oknie Nieruchomości przejdź do zakładki Kierowca kliknij przycisk Inteligencja.

- W oknie Informacje o plikach sterowników sprawdź, czy jest na liście Pliki sterowników plik %windir%\System32\drivers\usbvideo.sys(gdzie %windir% katalog, w którym zainstalowany jest system operacyjny). Jeśli plik znajduje się na liście, to Kaspersky Internet Security 2015 obsługuje kontrolę dostępu do tej kamery internetowej.

3. Ograniczenia w obsłudze kamery internetowej

Kaspersky Internet Security 2015 kontroluje dostęp do kamery internetowej, jeśli:

- Kamery zgodne z UVC, które nie wymagają sterownika od producenta kamery internetowej, są podłączone i działają za pomocą sterownika dołączonego do systemu operacyjnego.

- Sterownik dostarczony przez producenta i zainstalowany przez użytkownika dla kamery internetowej USB lub IEEE1394 rejestruje kamerę tylko jako Urządzenie do obrazowania (Urządzenie do obrazowania).

Kaspersky Internet Security 2015 nie kontroluje dostęp do kamery internetowej, jeśli aplikacja ma ustawione uprawnienia Żądaj akcji i gdy aplikacja uzyskuje dostęp do interfejsu graficznego kamery internetowej Kaspersky Internet Security 2015 nie można wyświetlić (na przykład nie odpowiada lub jest w trakcie ładowania).

W Skype coraz częściej „uruchamiają się” wirusy. Złośliwe „robaki” podszywają się pod niektóre wiadomości zawierające łącza do różnych programów komputerowych, w tym do Skype'a, a także z powodzeniem wiedzą, jak kraść hasła. Dlatego powinieneś uważać, aby nie podążać za podejrzanymi linkami.

Skype może zostać zhakowany lub zainfekowany nawet podczas instalacji, jeśli zostanie pobrany z dowolnej witryny rozpowszechniającej złośliwe oprogramowanie. Dlatego musisz pobrać Skype'a tylko z oficjalnej strony programisty (skype.com). Ponadto program jest oferowany w domenie publicznej.

Ostatnio sam spotkałem się z tym, że otrzymałem podejrzaną wiadomość od znajomego, który jest w moich kontaktach Skype. Wkrótce zdałem sobie sprawę, że mój przyjaciel „z powodzeniem” złapał wirusa na Skype, który wysłał mi wiadomość.

Wiadomości z podstępnym wirusem

Wiadomości zawierające złośliwe oprogramowanie mogą być różnego rodzaju. Na przykład atak podobnym wirusem rozpoczął się od komunikatu „Czy to nowy awatar Twojego profilu?”. Potem pojawiło się sformułowanie: „Spójrz na to zdjęcie”, „Wygląda jak Putin na tym zdjęciu”, a teraz możesz również znaleźć to: „Tin! Jak mogłeś tak spać? Obok posta znajduje się link. Może być zarówno niezrozumiały, jak i całkiem logiczny, podobnie jak zwykły link, do którego chcesz przejść.

Co zrobić, jeśli Skype jest zainfekowany wirusem?

Przede wszystkim musisz zawiesić działanie wirusa i wyłączyć jego możliwość publikowania informacji za pomocą innych programów. Aby to zrobić, postępuj zgodnie z instrukcjami:

Musisz pozbyć się tego napisu, klikając przycisk Usuń. Okno musi być czyste, to znaczy nie może mieć żadnych wpisów.

Jakich programów użyć do sprawdzenia Skype'a pod kątem wirusów i ich usunięcia?

Możesz użyć narzędzia VBA32 AntiRootkit. Po pobraniu i uruchomieniu otworzy się okno, w którym będziesz musiał nacisnąć przycisk Nie i poczekać na załadowanie programu. Z menu Narzędzia wybierz LowLevel DiskAccessTool. Otworzy się okno, w którym zostanie zapisana ścieżka do folderu % AppData%. Po prawej stronie programu zobaczysz złośliwy plik, który może mieć zupełnie bezsensowną nazwę. Klikając ten plik prawym przyciskiem myszy, wybierz Usuń z menu kontekstowego. Następnie należy potwierdzić tę akcję, wyjść z narzędzia i ponownie uruchomić komputer.

Rada! Przed ponownym uruchomieniem najlepiej sprawdzić komputer pod kątem wirusów za pomocą Kaspersky Anti-Virus lub Dr.Web.

Ale wiele wirusów nie jest wykrywanych przez nasze zwykłe programy antywirusowe. Dlatego możesz użyć Malwarebytes Anyi-Malware do skanowania Skype'a i usuwania z niego wirusów. Aby przeskanować komputer, ten program można pobrać bezpłatnie z oficjalnej strony internetowej (malwarebytes.org).

Uruchom program i przejdź do Ustawień. W oknie, które zostanie otwarte, usuń zaznaczenie trzech pól wyboru.

Następnie przejdź do zakładki Skaner i zaznacz Pełne skanowanie.

Więc program sprawdzi komputer pod kątem wirusów i usunie je. Po zakończeniu tego procesu powinieneś ponownie uruchomić komputer, a także zmienić hasło w Skypie. Polecam również zmianę haseł w innych programach, na przykład e-mail.

W ten sposób możesz pozbyć się złośliwego „robaka”. I niech Twój komputer będzie zawsze zdrowy!

Nowy wirus rozprzestrzenia się w Internecie, a mianowicie w programie Skype, który wysyła złośliwy odsyłacz do spamu. Jeśli w poprzednich wirusach link wyglądał tak: „Spójrz, czy on wygląda jak Putin?” lub tak: „Czy to twój nowy awatar profilu?” i dalej skrócony niezrozumiały link. Nowy wirus wysyła w pełni czytelny link, który wygląda tak: „Tin!! Jak mogłeś tak spać? a następnie pełny link.

Wielu użytkowników Internetu używa dziś do komunikacji programu takiego jak Skype. Do niedawna Skype był uważany za najbezpieczniejszy i najbardziej niezniszczalny komunikator do komunikacji między ludźmi z różnych krajów. Wraz z bezpiecznymi technologiami pojawiają się różne inne aspekty tych produktów. Większość internautów wie z pierwszej ręki, czym są wirusy i złośliwe oprogramowanie.

Na samym początku wirus rozprzestrzeniał się pod przykrywką takiej wiadomości – „Czy to twój nowy awatar profilu?”, – „Słuchaj, czy on wygląda jak Putin?”, „mając” złośliwy „link” pod wiadomością, na końcu którego był twój login Skype.

Nowy wirus w Skypie wygląda inaczej – „Tin! Jak mogłeś tak spać?

Ale oczywiście Facebook nie ma z tym nic wspólnego.Po kilku sekundach zostajesz przekierowany na inną stronę, gdzie również możesz pobrać złośliwy plik.

Pobierając ten plik, automatycznie zainfekujesz swój komputer. Następnie wirus zaczyna rozprzestrzeniać się z Twojego komputera, wysyłając ten sam złośliwy link do Twoich kontaktów Skype w krótkim czasie. Po zarejestrowaniu się w systemie komputerowym wirus nie wyrządzi żadnych szkód, ale daje dostęp do haseł przechowywanych na komputerze.

Wczesny wirus spamujący w Skypie z łączem „Czy to Twoje nowe zdjęcie profilowe?” nie jest trudno go usunąć. Jak usunąć wirusa w Skype - „Tin!! Jak mogłeś tak spać? , który rozprzestrzenia się z nową energią, w większości przypadków wirus blokuje ustawienia Skype'a, co uniemożliwia jego usunięcie. Poniżej znajduje się instrukcja, jak usunąć wirusa ze Skype'a - „Tin!! Jak mogłeś tak spać?

1. Jak zatrzymać rozprzestrzenianie się wirusa w kontaktach Skype

Wchodzimy do naszego Skype'a, kliknij zakładkę NARZĘDZIA / USTAWIENIA. W otwartym menu ustawień kliknij sekcję USTAWIENIA ZAAWANSOWANE / ZAAWANSOWANE. W wyświetlonej sekcji kliknij KONTROLA DOSTĘPU DO INNYCH PROGRAMÓW do Skype. W wyświetlonym oknie usuń wszystkie aplikacje, które mają dostęp.

Uwaga wirus w Skype - "Tin!! Jak mogłeś tak spać? mogą nie być wyświetlane w ustawieniach KONTROLI DOSTĘPU Skype dla INNYCH PROGRAMÓW. Przejdź do kroku 2.

2. Jak wyczyścić Skype'a z wirusa?

Ponieważ wiele programów antywirusowych nie wykrywa wirusa. W Skype usuniemy wirusa w sprawdzony sposób. Idziemy na adres

Kaspersky jest obecnie jednym z najpopularniejszych programów antywirusowych. Ale, jak każde oprogramowanie, nie może działać bez awarii. Bardzo często użytkownicy mają do czynienia z sytuacją, w której program antywirusowy nie pozwala na działanie programów, które nie stanowią zagrożenia dla komputera. Często zdarza się, że Kaspersky blokuje Skype .

Wyłączenie blokady

Jeśli program antywirusowy uzna nieszkodliwy program za niebezpieczny, jego uruchomienie staje się niemożliwe. W takim przypadku należy go dodać do listy wykluczeń. To będzie rozwiązanie problemu blokowania Skype'a.

Najczęściej używane są dwa produkty firmy Kaspersky: Internet Security i Endpoint Security. Dla każdego z nich procedura dodawania wyjątków jest inna.

Ale zanim przejdziesz do głównej części instrukcji, musisz znaleźć lokalizację plików Skype. W tym celu użyj funkcji wyszukiwania lub funkcji „Lokalizacja pliku”, którą można wywołać z właściwości skrótu.

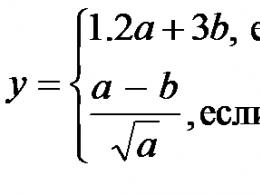

Opcja 1: Kaspersky Internet Security

Najczęściej ludzie korzystają z programu Internet Security. Uruchom go i otwórz ustawienia, klikając przycisk w kształcie koła zębatego (znajduje się na dole okna). Aktywuj zakładkę „Zaawansowane”, kliknij element „Zagrożenia i wykluczenia”. W nowym oknie kliknij „Konfiguruj wykluczenia”, a następnie „Dodaj”.

Najpierw określ lokalizację dokumentu Skype.exe. Wstaw plik eicar-test-file do kolumny "Object", aktywuj wszystkie elementy w "Protection Components", a następnie kliknij "Add".

Opcja 2: Kaspersky Endpoint Security

W przypadku tego oprogramowania należy skonfigurować parametr „Strefa zaufana”, który obejmuje komponenty systemu lub katalogi niewymagające weryfikacji. Najpierw przejdź do ustawień programu. Wybierz kolumnę „Ochrona antywirusowa”. Tam kliknij przycisk „Ustawienia” znajdujący się w kategorii „Wyjątki i…”. W nowym oknie przejdź do zakładki „Zaufane programy”.

Pozostaje tylko dodać Skype do listy, która się otworzy. Aby to zrobić, kliknij „Dodaj” i określ lokalizację pliku Skype.exe. To kończy konfigurację tego oprogramowania antywirusowego.