Szyfrowanie skrótu GOST 3411 na s. Minimalna przestrzeń robocza wokół operatora

Algorytm generowania funkcji skrótu GOST R 34.11-94

Funkcja mieszająca to matematyczne obliczenie, którego wynikiem jest sekwencja bitów ( kod cyfrowy). Przy takim wyniku niemożliwe jest przywrócenie oryginalnych danych użytych do obliczeń.

Hash - sekwencja bitów uzyskana w wyniku obliczenia funkcji skrótu.

GOST R34.11-94 to rosyjski standard kryptograficzny do obliczania funkcji skrótu. Został wprowadzony 23 maja 1994 roku. Rozmiar skrótu to 256 bitów. Rozmiar bloku danych wejściowych wynosi 256 bitów. Algorytm został opracowany przez GUBS FAPSI i VNIIS.

Norma definiuje algorytm i procedurę obliczania funkcji skrótu dla ciągu znaków. Ten standard jest obowiązkowy do stosowania jako algorytm mieszający w organizacjach państwowych Federacji Rosyjskiej i wielu organizacjach komercyjnych.

Bank Centralny Federacji Rosyjskiej wymaga użycia GOST R 34.11-94 dla podpis elektroniczny dostarczone mu dokumenty.

Cechy GOST R 34.11-94 to:

Podczas przetwarzania bloków transformacje są używane zgodnie z algorytmem GOST 28147-89;

Przetwarzany jest blok 256 bitów, a wartość wyjściowa ma również długość 256 bitów;

Zastosowano wyszukiwanie antykolizyjne na podstawie niekompletności ostatniego bloku;

Bloki są przetwarzane zgodnie z algorytmem szyfrowania GOST 28147-89, który zawiera przekształcenia na S-blokach, co znacznie komplikuje zastosowanie metody kryptoanalizy różnicowej do poszukiwania kolizji.

Funkcja jest wykorzystywana przy wdrażaniu systemów podpisu cyfrowego opartych na asymetrycznym algorytmie kryptograficznym zgodnie ze standardem GOST R 34.10-2001. Społeczność rosyjskich programistów CIPF uzgodniła parametry GOST R 34.11-94 używane w Internecie:

Wykorzystanie kluczy publicznych w certyfikatach;

Służy do ochrony wiadomości w S / MIME (Składnia wiadomości kryptograficznych, PKCS #7);

Służy do zabezpieczania połączeń w TLS (SSL, HTTPS, WEB);

Służy do zabezpieczania wiadomości w podpisie XML (szyfrowanie XML);

Ochrona integralności adresów i nazw internetowych (DNSSEC).

W 2008 roku zespół ekspertów z Austrii i Polski odkrył usterkę techniczną, która zmniejszyła liczbę poszukiwań kolizji 223 razy. Liczba operacji potrzebnych do znalezienia kolizji wynosi zatem 2105, co jednak jest ten moment praktycznie nie do zrealizowania. Przeprowadzenie ataku kolizyjnego w praktyce ma sens tylko w przypadku cyfrowego podpisu dokumentów, a ponadto, jeśli haker może zmienić niepodpisany oryginał.

Algorytm generowania EDS GOST R 34.10-2001

Elektroniczny podpis cyfrowy (EDS) - odpowiednik podpisu odręcznego - aby nadać dokumentowi elektronicznemu moc prawną równą dokumentowi papierowemu podpisanemu własnoręcznym podpisem osoby upoważnionej i / lub opieczętowanym.

Elektroniczny podpis cyfrowy, czyli EDS, staje się coraz bardziej powszechnym sposobem poświadczania dokumentu. W niektórych przypadkach znak cyfrowy nie ma alternatyw. Na przykład podczas prowadzenia aukcji elektronicznych lub udziału w aukcjach organizowanych w Internecie. W takim przypadku obecność EDS jest regulowana przez prawo. Zgodnie z prawo federalne 1-FZ z dnia 10 stycznia 2002 r. „O elektronicznym podpisie cyfrowym” EDS w dokumencie elektronicznym jest odpowiednikiem podpisu odręcznego w dokumencie papierowym. Ze względu na ich obecność dokument elektroniczny nabiera znaczenia prawnego. Obecność EDS gwarantuje jego autentyczność i chroni przed fałszerstwem, a także pomaga zidentyfikować właściciela certyfikatu podpisu cyfrowego i zapobiec zniekształceniom w dokumencie.

Podpis elektroniczny powstaje w wyniku kryptograficznej transformacji danych i jest unikalnym ciągiem znaków znanym tylko jego właścicielowi. Takie właściwości EDS jak unikalność i rzetelność sprawiają, że jest on nieodzownym atrybutem dokumentów w organizacji prawnie istotnego zarządzania dokumentami elektronicznymi.

Podpis cyfrowy służy do uwierzytelniania osoby, która podpisała dokument elektroniczny. Ponadto zastosowanie podpisu cyfrowego pozwala na:

Kontrola integralności przekazanego dokumentu: w przypadku jakiejkolwiek przypadkowej lub celowej zmiany dokumentu, podpis stanie się nieważny, ponieważ jest obliczany na podstawie stan początkowy dokument i tylko mu odpowiada;

Ochrona przed zmianami (fałszerstwem) dokumentu: gwarancja wykrycia fałszerstwa podczas kontroli integralności sprawia, że w większości przypadków fałszerstwo jest niepraktyczne;

Dowód autorstwa dokumentu: Ponieważ ważny podpis można utworzyć tylko poprzez znajomość klucza prywatnego i powinien on być znany tylko właścicielowi, właściciel pary kluczy może udowodnić swoje autorstwo podpisu pod dokumentem. W zależności od szczegółów definicji dokumentu można podpisać pola takie jak „autor”, „wprowadzone zmiany”, „znacznik czasu” itp.

Wszystkie te właściwości EDS pozwalają na wykorzystanie go do następujących celów:

Deklaracje towarów i usług (deklaracje celne);

Rejestracja transakcji dotyczących nieruchomości;

Zastosowanie w systemach bankowych;

Handel elektroniczny i zamówienia rządowe;

Kontrola wykonania budżetu państwa;

W systemach odwołań do władz;

Do obowiązkowego raportowania do agencji rządowych;

Organizacja prawnie istotnego zarządzania dokumentami elektronicznymi;

W systemach rozliczeniowych i handlowych.

GOST R 34.10-2001 algorytm został opracowany przez Główną Dyrekcję Bezpieczeństwa Komunikacji Federalnej Agencji ds. Komunikacji Rządowej i Informacji pod przewodnictwem Prezydenta Federacja Rosyjska z udziałem Wszechrosyjskiego Instytutu Badawczego Normalizacji. Został opracowany zamiast GOST R 34.10-94, aby zapewnić większą stabilność algorytmu.

GOST R 34.10-2001 jest oparty na krzywych eliptycznych. Jego siła opiera się na złożoności obliczania dyskretnego logarytmu w grupie punktów krzywej eliptycznej, a także na sile funkcji haszującej według GOST R 34.11-94. Zasadą podpisywania dokumentu elektronicznego jest szyfrowanie zgodnie z GOST R 34.10-2001 otrzymanego algorytmu skrótu GOST R 34.11-94 prywatny klucz po stronie nadawczej. Weryfikacja podpisu po stronie odbierającej odbywa się poprzez uzyskanie hasha z wiadomości i odszyfrowanie klucz publiczny zaszyfrowane wartości skrótu przesyłana wraz z wiadomością, jeśli te skróty są równe, podpis jest poprawny (rysunek 2.1).

Rysunek 2.1 – Proces podpisywania i weryfikacji podpis cyfrowy

Po podpisaniu wiadomości dołączany jest do niej 512-bitowy podpis cyfrowy oraz pole tekstowe. Pole tekstowe może zawierać np. datę i godzinę wysłania lub różne informacje o nadawcy.

Analiza dostawcy oprogramowania kryptograficznego” CSP CryptoPro” wykazał swoją skuteczność przy użyciu algorytmów szyfrowania kryptograficznego, funkcji haszujących, elektronicznych podpisów cyfrowych zgodnych ze standardem GOST i certyfikowanych przez FSB.

Wykorzystanie aplikacji opartej na dostawcy kryptograficznym CryptoPro CSP zautomatyzuje procesy: szyfrowania, podpisu cyfrowego kilku dokumentów z pakietu jednocześnie oprogramowanie Microsoft Office 2007-2010 Word, Excel, weryfikacja podpisu. To znacznie zwiększy wydajność pracy i zmniejszy procent błędów w procesie przetwarzania. dokumenty elektroniczne. Zastosowanie szyfrowania algorytmem GOST 28147-89 pozwala na przesyłanie informacji zawierających tajemnice handlowe otwartymi kanałami komunikacji, możliwe jest również ukrycie w zaszyfrowanych archiwach szczególnie ważna informacja, ograniczając tym samym dostęp do niego do ściśle określonego kręgu osób.

GOST R ISO 3411-99

STANDARD PAŃSTWOWY FEDERACJI ROSYJSKIEJ

MASZYNY DO RUCHU ZIEMI

Dane antropometryczne operatorów

i minimalna przestrzeń robocza wokół operatora

GOSTANDART ROSJI

Moskwa

Przedmowa

1 OPRACOWANE I WPROWADZONE przez Techniczny Komitet Normalizacyjny TC 295 „Maszyny do robót ziemnych”

2 PRZYJĘTE I WPROWADZONE PRZEZ Dekret Państwowego Standardu Rosji z dnia 30 listopada 1999 r. Nr 460-st

3 Niniejsza Norma Międzynarodowa jest pełnym autentycznym tekstem normy ISO 3411-95, Maszyny do robót ziemnych. Dane antropometryczne operatorów i minimalna przestrzeń robocza wokół operatora»

4 WPROWADZONE PO RAZ PIERWSZY

GOST R ISO 3411-99

STANDARD PAŃSTWOWY FEDERACJI ROSYJSKIEJ

MASZYNY DO RUCHU ZIEMI

Dane antropometryczne operatorów i minimalna przestrzeń robocza wokół operatora

maszyny do robót ziemnych. Wymiary ludzkie operatorów i minimalna obwiednia przestrzeni operatora

Data wprowadzenia 2000-07-01

1 obszar zastosowania

W niniejszej Normie Międzynarodowej określono dane antropometryczne operatorów maszyn do robót ziemnych oraz minimalną przestrzeń roboczą wokół operatora, ograniczoną wewnętrznymi wymiarami kabin i urządzeń. ROPS, FOPS stosowany w maszynach do robót ziemnych.

Norma dotyczy maszyn do robót ziemnych zgodnie z GOST R ISO 6165.

Wymagania niniejszego standardu są obowiązkowe.

2 odniesienia normatywne

W niniejszej normie zastosowano odniesienia do następujących norm.

GOST 27258-87 (ISO 6682-86) Maszyny do robót ziemnych. Strefy komfortu i zasięgu dla elementów sterujących

GOST 27715-88 (ISO 5353-95) Maszyny do robót ziemnych, ciągniki i maszyny do prac rolniczych i leśnych. Punkt odniesienia siedzenia

3) Pomiary szerokości głowy są podane bez uszu.

4) Wymiary głowy:

z kaskiem: długość » 310 mm, szerokość » 270 mm;

z kaskiem: długość » 280 mm, szerokość » 230 mm.

Tabela 2

W milimetrach

|

Opcje operatora |

Wzrost operatora |

||||

|

niski |

przeciętny |

wysoki |

wysoki (w arktycznych ubraniach) |

||

|

3A |

Wysokość siedzenia 1), 2) |

||||

|

3B |

Wysokość oczu w pozycji siedzącej 2) |

||||

|

3C |

Wysokość ramion |

||||

|

3D |

Wysokość łokcia |

||||

|

3E |

Wysokość poziomej powierzchni siedziska |

||||

|

3 F |

grubość uda |

||||

|

3 G |

Odległość kawioru od pionu |

||||

|

3H |

Odległość kolan od pionu |

||||

|

3 I |

wysokość kolan |

||||

|

3 J |

Długość dłoni z przedramieniem |

||||

|

3K |

Zasięg wyciągniętych ramion |

||||

|

3 L |

Zmniejszenie zasięgu poprzez ściśnięcie dłoni |

||||

|

3M |

Długość dłoni |

||||

|

3 N |

Szerokość dłoni 3) |

||||

|

3 O |

Grubość dłoni 4) |

||||

|

3R |

Odosobnienie łyk od pionu |

||||

|

3 R |

Wysokość lokalizacjiłykod poziomej powierzchni siedziska |

||||

|

4A |

Szerokość ramienia |

||||

|

4B |

Szerokość przy wciśniętych łokciach |

||||

|

4C |

Siedząca szerokość bioder |

||||

|

1) W razie potrzeby dodaj około 50 mm na kask lub kask, z wyjątkiem wysokich operatorów (noszących odzież arktyczną). 2) Zobacz . 3) Szerokość dłoni podawana jest bez uwzględnienia kciuka. 4) Grubość dłoni podana jest u nasady palców i odpowiada grubości dłoni. |

|||||

4.3 W pozycji pionowej

Wszystkie wymiary przedstawione w tabelach dotyczą operatorów w pozycji wysuniętej. W normalnej pozycji ciało ludzkie niejako daje przeciąg i wyniki pomiarów w tym przypadku będą nieco zaniżone: wartości wzrostu ( 1A) i wzniesionym ramieniem ( 2 A) zostanie obniżona o około 15 mm, a wysokość siedziska ( 3A) i wysokości oczu ( 3B) w pozycji siedzącej zostanie obniżony o około 25 mm.

Tabela 3

W milimetrach

|

Symbol |

Opcje operatora |

Wzrost operatora |

||

|

niski |

przeciętny |

wysoki |

||

|

ALE |

Wysokość kostki (z butami) |

|||

|

W |

Długość łydki |

|||

|

Z |

Długość uda |

|||

|

D |

Odległość (w pionie) od punktu uda do pośladka 1) |

|||

|

mi |

Odległość (wzdłużna) od punktu uda do pośladka |

|||

|

F |

Wzrost |

|||

|

G |

Odległość od punktu biodra do punktu obrotu szyi 1) |

|||

|

H |

Długość ramienia |

|||

|

I |

Odległość od nadgarstka do punktu ucisku |

|||

|

J |

Długość przedramienia |

|||

|

Do |

Odległość od oczu do linii środkowej ciała |

|||

|

L |

Wysokość (w tym buty) |

1550 |

1715 |

1880 |

|

M |

Odległość od poziomu oczu do punktu obrotu szyi |

|||

|

N |

Szerokość obrotu ramienia |

|||

|

O |

Szerokość obrotu biodra |

|||

|

R |

Odległość od kostki do punktu przyłożenia siły do pedału |

|||

|

1) Dla operatora w pozycji siedzącej. Uwagi e - Wymiary zgodne z wymaganiami Załącznika A GOST 27258. |

||||

Tabela 4

W milimetrach

|

Parametr |

||

|

d 1 |

Prześwit między kabiną, urządzeniami ROPS, FOPS i urządzeniami sterującymi w ich najbliższym położeniu od ściany kabiny a urządzeniami ROPS, FOPS |

Co najmniej 50 |

|

R 1 |

Odległość od łyk do sufitu kabiny, urządzenia ROPS, FOPS w płaszczyźnie poprzecznej: |

|

|

operator w kasku ochronnym; siedzisko posiada regulację i zawieszenie; moc silnika 150 kW |

Co najmniej 1050 |

|

|

operator bez kasku ochronnego; siedzisko posiada regulację i zawieszenie; moc silnika od 30 do 150 kW |

Co najmniej 1000 |

|

|

operator bez kasku ochronnego, fotel nie posiada regulacji i amortyzacji, moc silnika poniżej 30 kW |

Co najmniej 920 |

|

|

R 2 |

Promień krzywizny na styku ścian wewnętrznych kabiny i urządzeń ROPS, FOPS ze sobą oraz z sufitem |

Nie więcej niż 250 |

|

R 3 |

Odległość od tylnej ściany kabiny, urządzeń ROPS, FOPS |

Notatka 1 |

|

h 1 |

Odległość pionowa od łyk do dolnej granicy górnej części ścian bocznych kabiny, urządzenia ROPS, FOPS |

Nie więcej niż 150 |

|

h 2 |

Odległość pionowa od łyk do dolnej granicy górnej części tylnej ściany kabiny, urządzenia ROPS, FOPS |

Uwaga 2 |

|

ja 1 |

Szerokość miejsca na nogi |

Co najmniej 560 |

|

L 1 |

Szczelina na przedramię dłoni w górnej bocznej przestrzeni kabiny, urządzenia ROPS, FOPS |

Co najmniej 500 |

|

L 2 |

Prześwit między kabiną a ROPS, FOPS i butami operatora arctic dla dowolnej pozycji pedału i sterownika nożnego |

Co najmniej 30 |

|

Uwagi 1 Przynajmniej b+ 400 mm, gdzie brówna połowie regulacji poziomej siedziska, patrz ryc. . 2 Wymiar ten powinien być równy pionowej odległości odłyk zanim górna część oparcia siedzenia w najniższej pozycji. |

||

5 Minimalna przestrzeń robocza wokół operatora

5.1 Minimalna zalecana przestrzeń robocza wokół operatora w kombinezonie, ograniczona wewnętrznymi wymiarami kabiny i urządzeń ROPS, FOPS , pokazany na rysunku dla operatora w pozycji siedzącej i na rysunku dla operatora w pozycji stojącej. Wymiary odnoszą się do punktu odniesienia siedziska (łyk) zgodnie z wymaganiami GOST 27715.

1 ) łyk - punkt odniesienia siedzenia.

Rysunek 5 - Minimalna przestrzeń robocza wokół operatora w kombinezonie do pracy w pozycji siedzącej, ograniczona wewnętrznymi wymiarami kabiny i urządzeń ROPS, FOPS

Uwagi e - Wymiary - zgodnie z tabelą.

Rysunek 6 - Minimalna przestrzeń robocza wokół operatora w kombinezonie do pracy w pozycji stojącej, ograniczona wewnętrznymi wymiarami kabiny i urządzeń ROPS, FOPS

Uwaga e - Wymiary d 1 i R 2 - zgodnie z tabelą. Wymiary przestrzeni roboczej na szerokość i prześwit na sterowniki nożne odpowiadają tym pokazanym na rysunku.

Obrys przestrzeni roboczej nie determinuje kształtu kabiny i urządzeń ROPS, FOPS . Dozwolone są zmiany minimalnej przestrzeni roboczej wokół operatora dla określonych maszyn.

5.2 Minimalna przestrzeń robocza wokół operatora jest wskazana z uwzględnieniem danych antropometrycznych wysokiego operatora pokazanych na rysunkach. oraz i jest mierzony wzdłuż wewnętrznej powierzchni kabiny i urządzeń ROPS, FOPS bez widocznych śladów deformacji.

5.3 Minimalna przestrzeń robocza wokół operatora może być mniejsza niż pokazano na ilustracjach. oraz jeśli okaże się, że zmniejszenie przestrzeni roboczej wokół operatora podczas pracy na określonych maszynach do robót ziemnych zwiększa efektywność jego pracy.

Możliwe zmiany w przestrzeni roboczej wokół operatora podano poniżej:

5.3.1 Minimalna wysokość przestrzeni roboczej wokół operatora, równa 1050 mm w stosunku dołyk, zalecane, aby pomieścić powszechnie używane fotele i zapewnić prześwit dla kasku operatora. Minimalna wysokość poręczy wokół obszaru roboczego może być zmniejszona do 1000 mm w stosunku dołykw przypadkach, gdy operator nie używa kasku ochronnego ( GOST 27715).

5.3.2 Wysokość przestrzeni roboczej można dostosować do następujących typów konstrukcji siedzisk:

dla siedziska bez zawieszenia pionowego - zmniejszony o 40 mm;

dla siedziska bez regulacji wysokości w pionie - zmniejszona o 40 mm;

do siedziska z regulowanym oparciem - regulacja oparcia o więcej niż 15°.

5.4 Stanowisko operatora może być odsunięte od osi przestrzeni roboczej w kierunku widoczności powierzchni bocznej maszyny do robót ziemnych pod warunkiem, że minimalna odległość odłykdo wewnętrznej powierzchni bocznej wynosi co najmniej 335 mm.

5.5 Niektóre typy maszyn do robót ziemnych mogą być zaprojektowane tak, aby wykorzystywały mniejszą przestrzeń roboczą niż określona w niniejszej normie. W przypadku takich maszyn minimalną szerokość przestrzeni wewnętrznej można zmniejszyć do 650 mm. Przy minimalnej szerokości przestrzeni należy zapewnić rozmieszczenie elementów sterujących, zapewniając: wydajna praca i komfort operatora.

5.6 Jeżeli operator podczas obsługi elementów sterujących kierownicy lub dostępu do tylnych elementów sterujących,łyk, pochyla się do przodu, minimalny prześwit między tylną ścianą a operatorem może być zmniejszony do 250 mm plus 1/2 regulacji siedzenia do przodu.

5.7 Lokalizacja kontrolek - by GOST 27258.

Uwagi e - W niektórych częściach świata ponad 5% operatorów ma długość nóg poniżej wartości podanych dla krótkich operatorów. Należy to wziąć pod uwagę podczas dostosowywania lokalizacji stref komfortu i sięgania po sterowniki nożne zgodnie z GOST 27258.

Słowa kluczowe: maszyny do robót ziemnych, operatorzy maszyn, wymiary operatorów, przestrzeń robocza

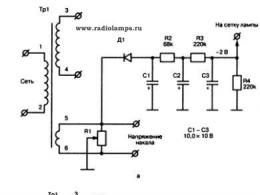

Algorytm GOST 3411 jest norma krajowa dla funkcji skrótu. Długość kodu skrótu, 256 bitów. Algorytm dzieli wiadomość na bloki, których długość również wynosi 256 bitów. Dodatkowo parametrem algorytmu jest startowy wektor skrótu H - dowolna stała wartość, również o długości 256 bitów.

Wiadomość jest przetwarzana w blokach po 256 bitów od prawej do lewej, każdy blok jest przetwarzany zgodnie z następującym algorytmem.

Generowanie czterech kluczy K j =1…4, 256 bitów przez permutację i przesunięcie

kod skrótu wartości pośredniej H o długości 256 bitów;

aktualnie przetworzony blok wiadomości M o długości 256 bitów;

i niektóre stałe C 2, C 4 \u003d 0, C 3 \u003d 1 8 0 8 1 16 0 24 1 16 0 8 (0 8 1 8) 2 1 8 0 8 (0 8 1 8) 4 (1 8 0 8) 4 , gdzie wykładnik oznacza liczbę powtórzeń 0 lub 1.i = 0 o długości 256 bitów.

a) Każda 256-bitowa wartość jest traktowana jako ciąg 32 8-bitowych wartości, które są permutowanePformułay=(x), gdziex- numer seryjny wartości 8-bitowej w oryginalnej sekwencji;tak- numer seryjny wartości 8-bitowej w wynikowej sekwencji.

tak=(x) = 8i + k, gdzie i = 0 ÷ 3, k = 1 ÷ 8

b) zmianaALEokreśla wzór

A (x) = (x 1 x 2) & x 4 & x 3 & x 2, gdzie x i - odpowiadające 64 bity 256-bitowej wartościX,

c) Aby zdefiniować kluczK 1 przypisuje się następujące wartości początkowe:

K 1 = P (H M)

KluczeK 2 , K 3 , K 4 są obliczane sekwencyjnie według następującego algorytmu:

K i = R(A(H)Z i )A(A(M)).

2. Szyfrowanie 64-bitowych wartości pośredniego kodu skrótu H na kluczach K i (i = 1, 2, 3, 4) za pomocą algorytmu GOST 28147 w trybie prostej zamiany.

a) Kod skrótuHtraktowane jako ciąg wartości 64-bitowychH=h 4 &h 3 &h 2 &h 1

b) Szyfrowanie odbywa się za pomocą algorytmu GOST 28147

S j = mi Ki [ h i ]

c) Wynikowa sekwencjaS j , j = 1, 2, 3, 4 Długość 256 bitów jest przechowywana w zmiennej tymczasowej

S = s 1 & s 2 & s 3 & s 4

3. Mieszanie wyniku szyfrowania.

a) Wartość 256-bitowa jest traktowana jako sekwencja szesnastu wartości 16-bitowych η 16 & η 15 & ...& η 1

b) Zmiana jest oznaczonaΨ i jest zdefiniowany w następujący sposób

η 1 η 2 η 3 η 4 η 13 η 16 & η 16 & ... & η 2

c) Wynikowa wartość kodu skrótu jest zdefiniowana w następujący sposób:

X(M, H) = 61 (H(M 12 (S)))

gdzieH- poprzednia wartość kodu skrótu,M- aktualnie przetwarzany blok, Ψ i - i-ty stopień przekształceniaΨ .

Logika wykonania GOST 3411

Parametry wejściowe algorytmu to:

początkowy komunikat M o dowolnej długości;

startowy wektor skrótu H o długości 256 bitów;

suma kontrolna Z 256 bitów i wartość początkowa =0.

zmienna L=M.

Wiadomość M jest podzielona na bloki po 256 bitów, każdy i blok jest przetwarzany od prawej do lewej w następujący sposób:

Ostatni blok M” jest przetwarzany w następujący sposób:

Wartość funkcji skrótu to H.

Co jest potrzebne

Ponieważ algorytm pochodzi z produkcji krajowej, konieczne jest zainstalowanie oprogramowania CryptoPro CSP i CryptoPro CADESCOM. Po instalacji produkty oprogramowania Obiekt CryptoPro COM będzie dostępny hashdata z ProgID - CAdESCOM.HashedData. Ten obiekt udostępnia właściwości i metody obliczania sumy skrótu danych.Realizacja

Obiekt Zaszyfrowane dane ma metodę Haszysz Do którego przekazywane są dane w celu obliczenia sumy skrótu. Nieruchomość wartość zawiera wynik obliczeń. Napiszmy funkcję, która pobiera ciąg znaków i zwraca sumę hash. Nie zapominaj, że łańcuchy w różnych kodowaniach mają różne sumy hash, więc łańcuch powinien zostać przekonwertowany na kodowanie UTF-8.// Funkcja oblicza sumę skrótu zgodnie z algorytmem GOST 34.11-94

// Opcje

// Ciąg — Ciąg — ciąg źródłowy.

// Zwróć wartość:

// Ciąg — suma mieszająca jako 64-znakowy ciąg w formacie szesnastkowym.

Funkcja CalculateHashSumPOGOST_3411(String) Export

CADESCOM_HASH_ALGORITHM_CP_GOST_3411 = 100;

HashedData = Nowy COMObject("CAdESCOM.HashedData");

// Określ algorytm mieszający.

HashedData.Algorithm = CADESCOM_HASH_ALGORITHM_CP_GOST_3411;

// Prześlij dane, zakoduj ciąg w sekwencję bajtów UTF-8.

Kodowanie UTF8 = Nowy COMObject("System.Text.UTF8Encoding");

HashedData.Hash(UTF8Encoding.GetBytes_4(ciąg));

// Zwróć obliczoną sumę mieszającą.

Zwróć HashedData.Value;

EndFunction // Oblicz HashSumPOGOST_3411()

Wynik funkcji:

Przetwarzanie można pobrać tutaj

Rozmiar skrótu - 256 lub 512 bitów; rozmiar bloku danych wejściowych - 512 bitów.

Norma definiuje algorytm i procedurę obliczania funkcji skrótu dla ciągu znaków. Ten standard został opracowany i wprowadzony jako zamiennik przestarzałego standardu GOST R 34.11-94:

Potrzeba rozwoju<…>spowodowane potrzebą stworzenia funkcji skrótu, która spełnia współczesne wymagania dotyczące siły kryptograficznej oraz wymagania standardu GOST R 34.10-2012 dla elektronicznego podpisu cyfrowego.

Tekst standardowy. Wstęp.

Koncepcja budowy funkcji skrótu „Stribog”

Zgodnie z wymaganiami wyrażonymi na konferencji RusCrypto-2010 w pracach nad nową funkcją skrótu:

- nowa funkcja skrótu nie powinna mieć właściwości, które pozwalałyby na zastosowanie znanych ataków;

- funkcja skrótu powinna używać wyuczonych konstrukcji i przekształceń;

- obliczenie funkcji skrótu powinno być wydajne i zająć mało czasu;

- nie powinno być zbędnych przekształceń, które komplikują projekt funkcji skrótu. Co więcej, każda transformacja użyta w funkcji skrótu musi odpowiadać za pewne właściwości kryptograficzne.

W tej samej pracy wprowadzono „uniwersalne” wymagania dotyczące złożoności ataków na funkcję skrótu:

Porównanie GOST R 34.11-2012 i GOST R 34.11-94

- W GOST R 34.11-2012 rozmiar bloków wiadomości i stan wewnętrzny funkcji skrótu wynosi 512 bitów w porównaniu do 256 bitów w GOST R 34.11-94.

- Nowy standard definiuje dwie funkcje skrótu o długości kodu skrótu 256 i 512 bitów, podczas gdy w starym standardzie długość kodu skrótu może wynosić tylko 256 bitów. Możliwość różnicowania skrótu wyjściowego może być przydatna w przypadku wdrożeń inline z ograniczonymi zasobami lub jeśli takie istnieją dodatkowe wymagania w dziedzinie kryptografii.

- Główną różnicą między nowoczesną funkcją skrótu a starą jest funkcja kompresji. GOST R 34.11-2012 używa funkcji kompresji opartych na trzech przekształceniach: nieliniowa transformacja bijective (oznaczona S), permutacja bajtów (oznaczona jako P), transformacja liniowa (oznaczona jako L). GOST R 34.11-94 wykorzystuje funkcję kompresji opartą na symetrycznym szyfrze blokowym GOST R 28147-89, a ta funkcja wykorzystuje również operacje miksowania.

- Przy obliczaniu nowej funkcji skrótu, jeśli rozmiar wiadomości nie jest wielokrotnością rozmiaru przetwarzanego bloku (dla nowoczesnego standardu - 512 bitów, dla starego standardu - 256 bitów), to taki blok jest uzupełniany o wektor ( 00...01). Podczas obliczania starej funkcji mieszającej niekompletny blok jest uzupełniany wartością (00 ... 0). Liczy [przez kogo?] że dopełnienie (00...01) jest lepsze niż (00...0) z kryptograficznego punktu widzenia.

- Kolejna różnica polega na tym, że standard GOST R 34.11-94 nie definiuje wartości wektora inicjalizacji, podczas gdy w standardzie GOST R 34.11-2012 wartość wektora inicjalizacji jest stała i zdefiniowana w standardzie: dla funkcji skrótu z hash wyjściowy o rozmiarze 512 bitów jest to wektor (00...0), dla funkcji haszującej o rozmiarze kodu wyjściowego 256 bitów - (000000010...100000001) (wszystkie bajty to 1).

Funkcja kompresji

W funkcji skrótu ważnym elementem jest funkcja kompresji. W GOST R 34.11-2012 funkcja kompresji jest oparta na projekcie Miyaguchi-Preneel. Poniżej schemat konstrukcji Miaguchi-Prenel: h, m - wektory funkcji kompresji wchodzącej na wejście; g(h, m) - wynik funkcji kompresji; E to szyfr blokowy o długości bloku i klucza 512 bitów. Szyfr XSPL jest traktowany jako szyfr blokowy w funkcji skrótu GOST R 34.11-2012. Ten szyfr składa się z następujących przekształceń:

- dodatek modulo 2;

- substytucja lub transformacja substytucyjna. Oznaczono transformację S;

- transformacja permutacyjna. Oznaczono transformatę P;

- transformacja liniowa. Oznaczono transformację L.

Transformacje użyte w nowej funkcji skrótu powinny być dobrze zrozumiane. Dlatego szyfr blokowy E wykorzystuje przekształcenia X, S, P, L, które są dobrze zbadane.

Ważnym parametrem szyfru blokowego jest wybór klucza do użycia w każdej rundzie. W szyfrze blokowym używanym w GOST R 34.11-2012 klawisze , , … , dla każdej z 13 rund są generowane przy użyciu samej funkcji szyfrowania.

, , … , są stałymi iteracji, które są wektorami 512-bitowymi. Ich znaczenie jest określone w odpowiedniej sekcji normy.

Opis

Funkcja mieszająca opiera się na iteracyjnej konstrukcji Merkle-Damgarda wykorzystującej wzmocnienie MD. Wzmocnienie MD odnosi się do dodania niekompletnego bloku podczas obliczania funkcji haszującej do pełnego przez dodanie wektora (0 ... 01) o takiej długości, że otrzymuje się kompletny blok. Z dodatkowe elementy należy zwrócić uwagę na:

- końcowe przekształcenie, które polega na tym, że funkcja kompresji jest stosowana do sumy kontrolnej wszystkich bloków wiadomości modulo 2 512;

- podczas obliczania kodu skrótu w każdej iteracji stosowane są różne funkcje kompresji. Można powiedzieć, że funkcja kompresji zależy od liczby iteracji.

Opisane powyżej rozwiązania pozwalają kontrować wiele dobrze znanych ataków.

Krótki opis funkcji skrótu GOST R 34.11-2012 można przedstawić w następujący sposób. Dane wejściowe funkcji mieszającej to komunikat o dowolnym rozmiarze. Ponadto wiadomość jest dzielona na bloki po 512 bitów, jeśli rozmiar wiadomości nie jest wielokrotnością 512, to jest uzupełniany o wymaganą liczbę bitów. Następnie iteracyjnie wykorzystywana jest funkcja kompresji, w wyniku której aktualizowany jest stan wewnętrzny funkcji skrótu. Obliczana jest również suma kontrolna bloku i liczba przetworzonych bitów. Po przetworzeniu wszystkich bloków oryginalnej wiadomości wykonywane są jeszcze dwa obliczenia, które kończą obliczenie funkcji skrótu:

- przetwarzanie przez funkcję kompresji bloku o całkowitej długości wiadomości.

- przetwarzanie przez funkcję kompresji bloków z sumą kontrolną.

Praca Aleksandra Kazimirowa i Walentyny Kazimirowej stanowi graficzną ilustrację obliczania funkcji mieszającej.

Analiza

Odporność na krypto

Kryptoanaliza starego standardu ujawniła niektóre jego słabości z teoretycznego punktu widzenia. Tak więc w jednej z prac poświęconych kryptoanalizie GOST R 34.11-94 ujawniono, że złożoność algorytmu budowy prototypu szacuje się na 2192 obliczenia funkcji kompresji, kolizji 2105, czyli mniej niż „uniwersalny” szacunki, które dla GOST R 34.11-94 wynoszą 2 256 i 2128. Chociaż od 2013 r. nie ma zbyt wielu prac poświęconych sile kryptograficznej nowej funkcji haszującej, na podstawie projektu nowej funkcji haszującej możemy wyciągnąć pewne wnioski na temat jej mocy kryptograficznej i założyć, że jej moc kryptograficzna będzie wyższy niż GOST R 34.11-94:

- w sekcji „Opis” widać na schemacie, że wszystkie bloki wiadomości są sumowane modulo 2 512, a wynik sumowania wszystkich bloków jest podawany na wejście etapu końcowego (etap 3). Ze względu na to, że tutaj sumowanie nie jest dodatkiem bitowym, jest ono chronione przed następującymi atakami:

- budowa multikolizji;

- wydłużenie prototypu;

- kryptoanaliza różnicowa;

- funkcja kompresji wykorzystuje konstrukcję Miaguchi-Prenely, która zapewnia ochronę przed atakiem w oparciu o punkty stałe, ponieważ nie znaleziono (łatwych) sposobów znajdowania punktów stałych przez konstrukcję Miaguchi-Prenely;

- w każdej iteracji do obliczenia kodu skrótu używane są różne stałe. To sprawia, że ataki oparte na klawiszach połączonych i różnicowo połączonych, ataki poślizgu i odbicia są trudniejsze.

W 2013 roku na stronie „Cryptology ePrint Archive: Listing for 2013” opublikowano dwa artykuły dotyczące kryptoanalizy nowej funkcji skrótu. Artykuł „Atak odbicia na Stribog” bada odporność funkcji skrótu na atak o nazwie „Atak odbicia”; atak ten opiera się na „kryptoanalizie rotacyjnej” i kryptoanalizie różnicowej. Kryptoanalitycy szukali luk w zabezpieczeniach przy użyciu metody zwanej „darmowym startem”. Oznacza to, że podczas obliczania kodu skrótu pewien stan funkcji skrótu jest ustalony, a dalsze obliczenia mogą iść zarówno w kierunku obliczania kodu skrótu, jak i obliczania wiadomości. Kryptoanalitycy byli w stanie osiągnąć kolizję w 5 rundach i uzyskano tak zwaną „bliską kolizję” (co oznacza, że znaleziono dwie wiadomości, których kody skrótów różnią się niewielką liczbą bitów) przy użyciu 7,75 rund. Stwierdzono również, że schemat, według którego wybierane są klawisze dla każdej rundy, dodaje stabilności funkcji kompresji. Wykazano jednak, że kolizja jest możliwa po 7,75 rundach, a „bliska kolizji” odpowiednio po 8,75 i 9,75.

Artykuł „Integral Distinguishers for Reduced-round Stribog” omawia siłę funkcji skrótu (o zmniejszonej liczbie rund) w porównaniu z integralną kryptoanalizą. Autorzy, badając funkcję kompresji, zdołali znaleźć różnicę w 4 rundach przy obliczaniu w kierunku do przodu i w 3,5 rundach przy obliczaniu w przeciwnym kierunku. Stwierdzono również, że atak różnicowy na funkcję skrótu z rundami 6 i 7 wymaga odpowiednio 264 i 2120 średnich rund.

Aby zbadać siłę kryptograficzną nowej funkcji skrótu, firma InfoTeKS ogłosiła rozpoczęcie konkursu w listopadzie 2013 r.; zakończył się w maju 2015 r. Zwycięzcą został The Usage of Counter Revisited: Second-Preimage Attack on New Russian Standardized Hash Function, w którym autorzy zaprezentowali atak mający na celu znalezienie drugiego wstępnego obrazu dla funkcji skrótu Stribog-512, wymagającego 2266 wywołań funkcji kompresji dla wiadomości dłuższych niż 2 259 bloków.

Wydajność

Na stronie poświęconej VI Międzynarodowa Konferencja„Parallel Computing and Control Problems” (PACO’2012) przedstawia artykuł P. A. Lebiediewa „Porównanie starych i nowych rosyjskich standardów dla kryptograficznej funkcji skrótu na CPU i GPU NVIDIA”, który porównuje wydajność rodziny kryptograficznych funkcji mieszających GOST R 34.11-94 i GOST R 34.11-2012 na procesorach o architekturze x86_64 i kartach graficznych NVIDIA z obsługą technologii CUDA.

Aby porównać wydajność na procesorze x86_64, wzięto 4 różne implementacje funkcji skrótu:

Używany procesor Intel Core Procesor i7-920 podkręcony do 2,67 GHz. Wyniki wydajności:

Porównanie szybkości starych i nowych standardów funkcji haszujących na GPU zostało przeprowadzone pomiędzy implementacjami P.A. Lebiediewa. używany Karta graficzna NVIDIA GTX 580. Wyniki wydajności (8192 x 16K strumieni danych):

| GOST R 34.11-1994 | GOST R 34.11-2012 | ||

|---|---|---|---|

| MB/s | Zegary/bajt | MB/s | Zegary/bajt |

| 1697 | - | 608 | - |

Na podstawie tych wyników stwierdzono, że funkcja skrótu GOST R 34.11-2012 może być dwukrotnie szybsza niż funkcja skrótu GOST R 34.11-94 na nowoczesnych procesorach, ale wolniejsza na karty graficzne oraz systemy o ograniczonych zasobach.

Te wyniki wydajności można wytłumaczyć faktem, że obliczenie nowej funkcji skrótu wykorzystuje tylko dodatki modulo 2 i instrukcje przesyłania danych. Stara funkcja mieszająca zawiera wiele instrukcji shuffle, które nie są dobrze odwzorowane w zestawie instrukcji procesora. Jednak zwiększony rozmiar stanów i tabel podstawień funkcji skrótu GOST R 34.11-2012 powoduje, że działa ona wolniej na wysoce równoległych sprzęt komputerowy takich jak procesory graficzne.

Ponadto jej twórcy przeprowadzili badanie wydajności nowej funkcji skrótu na 64-bitowym procesorze. Intel Xeon E5335 2 GHz. Użyto jednego rdzenia. Wydajność funkcji skrótu GOST R 34.11-2012 wyniosła 51 cykli procesora na 1 bajt zaszyfrowanych danych (około 40 MB/s). Otrzymany wynik jest o 20% lepszy niż stara funkcja skrótu GOST R 34.11-94.

- Na końcu tekstu normy podano przykłady krok po kroku obliczania skrótu dla kilku wartości początkowych. Jedną z tych wartości jest liczba szesnastkowa M 2 o długości 576 bajtów z przykładu 2. Na komputerze x86 stosowana jest metoda Little endian i taka liczba będzie reprezentowana w pamięci w postaci „odwróconej”. Jeśli przekonwertujesz tę tablicę bajtów na tekst zgodnie z regułami kodowania Windows-1251, otrzymasz: „Wszystkie wiatry, Stribozh vnutsi, wieją z morza ze strzałami na odważnych kłach Igora”, co jest nieco zmodyfikowaną linią ze Słowa o pułku Igora.

Napisz recenzję artykułu „GOST R 34.11-2012”

Uwagi

Spinki do mankietów

- , 2013

|

||||||||||||||

Fragment charakteryzujący GOST R 34.11-2012

- Votre nom? [Twoje imię?] powtórzył Davout.- Besouhof. [Bezuchow.]

- Qu "est ce qui me prouvera que vous ne mentez pas? [Kto mi udowodni, że nie kłamiesz?]

- Monseigneur! [Wasza Wysokość!] Pierre krzyknął nie obrażony, ale błagalnym głosem.

Davout podniósł oczy i spojrzał uważnie na Pierre'a. Przez kilka sekund patrzyli na siebie i to spojrzenie uratowało Pierre'a. Zgodnie z tym poglądem, oprócz wszystkich warunków wojny i sądu, między tymi dwoma ludźmi został ustanowiony ludzki związek. Oboje w tej jednej minucie niejasno odczuli niezliczone rzeczy i zdali sobie sprawę, że oboje są dziećmi ludzkości, że są braćmi.

Na pierwszy rzut oka dla Davouta, który tylko podniósł głowę z listy, na której sprawy ludzkie i życie nazywano liczbami, Pierre był tylko okolicznością; i bez wyrzutów sumienia, Davout by go zastrzelił; ale teraz widział go jako człowieka. Pomyślał przez chwilę.

– Skomentuj mnie prouverez vous la verite de ce que vous me dites? [Jak udowodnisz mi słuszność swoich słów?] – powiedział chłodno Davout.

Pierre pamiętał Rambala i nazwał swój pułk, nazwisko i ulicę, przy której stał dom.

- Vous n "etes pas ce que vous dites [Nie jesteś tym, co mówisz.] - powtórzył Davout.

Pierre drżącym, łamiącym się głosem zaczął dawać dowody prawdziwości swojego zeznania.

Ale w tym momencie wszedł adiutant i zgłosił coś Davoutowi.

Davout nagle rozpromienił się na wieści przekazane przez adiutanta i zaczął zapinać guziki. Najwyraźniej zupełnie zapomniał o Pierre.

Kiedy adiutant przypomniał mu więźnia, marszcząc brwi, skinął głową w stronę Pierre'a i kazał go prowadzić. Ale dokąd miał być prowadzony – Pierre nie wiedział: z powrotem do szałasu lub do przygotowanego miejsca egzekucji, które, przechodząc przez Pole Dziewicze, pokazali mu jego towarzysze.

Odwrócił głowę i zobaczył, że adiutant znowu o coś pyta.

– Oui, sans doute! [Tak, oczywiście!] – powiedział Davout, ale Pierre nie wiedział, co to „tak”.

Pierre nie pamiętał jak, jak długo chodził i gdzie. On, w stanie kompletnego bezsensu i osłupienia, nie widząc niczego wokół siebie, poruszał nogami razem z innymi, aż wszyscy się zatrzymali, a on się zatrzymał. Jedna myśl przez cały ten czas była w głowie Pierre'a. To była myśl o tym, kto w końcu skazał go na śmierć. To nie byli ci sami ludzie, którzy przesłuchiwali go w komisji: żaden z nich nie chciał i oczywiście nie mógł tego zrobić. To nie Davout patrzył na niego tak po ludzku. Jeszcze minuta, a Davout zrozumiałby, co robią źle, ale tej minucie przeszkodził adiutant, który wszedł. A ten adiutant oczywiście nie chciał niczego złego, ale mógł nie wejść. Kto w końcu rozstrzelany, zabity, odebrał mu życie - Pierre ze wszystkimi jego wspomnieniami, aspiracjami, nadziejami, myślami? Kto to zrobił? A Pierre czuł, że to nikt.

To był rozkaz, magazyn okoliczności.

Zabijał go jakiś porządek - Pierre, pozbawiając go życia, wszystkiego, niszcząc go.

Z domu księcia Szczerbatowa więźniowie zostali poprowadzeni prosto przez Pole Dziewicze, na lewo od Klasztoru Dziewiczego, do ogrodu, na którym stał filar. Za słupem znajdował się duży dół ze świeżo wykopaną ziemią, a wokół dołu i słupa stał duży tłum ludzi. Tłum składał się z niewielkiej liczby Rosjan i dużej liczby nieuporządkowanych oddziałów napoleońskich: Niemców, Włochów i Francuzów w niejednorodnych mundurach. Po prawej i lewej stronie filaru stały fronty wojsk francuskich w niebieskich mundurach z czerwonymi epoletami, butami i czakami.

Przestępcy zostali umieszczeni w określonej kolejności, która znajdowała się na liście (Pierre był szósty) i doprowadzona na stanowisko. Kilka bębnów uderzyło nagle z obu stron i Pierre poczuł, że tym dźwiękiem część jego duszy wydaje się oderwana. Stracił zdolność myślenia i myślenia. Mógł tylko widzieć i słyszeć. I miał tylko jedno pragnienie - pragnienie, aby jak najszybciej zrobić coś strasznego, co trzeba było zrobić. Pierre spojrzał na swoich towarzyszy i zbadał ich.

Dwie osoby z krawędzi były ogolonymi strażnikami. Jeden jest wysoki, chudy; drugi jest czarny, futrzany, muskularny, ze spłaszczonym nosem. Trzeci był służącym w domu, około czterdziestu pięciu lat, z siwiejącymi włosami i pulchnym, dobrze odżywionym ciałem. Czwarty był chłopem, bardzo przystojnym, z krzaczastą blond brodą i czarnymi oczami. Piątym był robotnik fabryczny, żółty, chudy facet, osiemnastolatek, w szlafroku.

Pierre słyszał, że Francuzi dyskutują o tym, jak strzelać - po jednym czy dwóch na raz? – Dwa – odpowiedział chłodno i spokojnie starszy oficer. Nastąpił ruch w szeregach żołnierzy i dało się zauważyć, że wszyscy się spieszyli - i spieszyli się nie tak, jak spieszą się do wykonania zadania, które jest zrozumiałe dla wszystkich, ale w tak samo, jak spieszą się z wykonaniem koniecznego, ale nieprzyjemnego i niezrozumiałego zadania.

Francuski urzędnik w szaliku zbliżył się do prawej strony szeregu przestępców i odczytał wyrok po rosyjsku i francusku.

Następnie dwie pary Francuzów podeszły do przestępców i na polecenie oficera zabrały dwóch strażników, którzy stali na krawędzi. Strażnicy, podchodząc do słupa, zatrzymali się i przynosząc worki, w milczeniu rozglądali się wokół, tak jak powalone zwierzę patrzy na odpowiedniego myśliwego. Jeden ciągle się żegnał, drugi podrapał się po plecach i wykonał ruch wargami jak uśmiech. Żołnierze, spiesząc z rękami, zaczęli zawiązywać im oczy, zakładać torby i przywiązywać do słupa.

Dwunastu mężczyzn strzelców z karabinami wyszło zza szeregów miarowym, zdecydowanym krokiem i zatrzymało się w odległości ośmiu kroków od słupka. Pierre odwrócił się, żeby nie widzieć, co miało nadejść. Nagle rozległ się huk i ryk, który wydawał się Pierre'owi głośniejszy niż najstraszniejsze grzmoty, i rozejrzał się. Był dym, a Francuzi z bladymi twarzami i drżącymi rękami robili coś przy dole. Zabrali dwie pozostałe. W ten sam sposób, tymi samymi oczami, ci dwaj patrzyli na wszystkich, na próżno, tymi samymi oczami, w milczeniu, prosząc o ochronę i najwyraźniej nie rozumiejąc i nie wierząc, co się stanie. Nie mogli uwierzyć, bo tylko oni wiedzieli, jak wyglądało ich życie, dlatego nie rozumieli i nie wierzyli, że można je odebrać.

Pierre chciał nie patrzeć i znów się odwrócił; ale znowu, jakby straszna eksplozja uderzyła w jego słuch, i razem z tymi dźwiękami zobaczył dym, czyjąś krew i blade, przestraszone twarze Francuzów, znowu robiących coś przy słupie, popychających się nawzajem drżącymi rękami. Pierre, ciężko dysząc, rozejrzał się wokół, jakby pytając: co to jest? To samo pytanie dotyczyło wszystkich stylizacji, które spotkały Pierre'a.

Na wszystkich twarzach Rosjan, na twarzach francuskich żołnierzy, oficerów, wszystkich bez wyjątku, wyczytał ten sam strach, przerażenie i walkę, które były w jego sercu. „Ale kto to w końcu robi? Wszyscy cierpią tak jak ja. Kto? Kto?" - na sekundę błysnęło w duszy Pierre'a.

– Tirailleurs du 86 me, en avant! [Strzałki 86. do przodu!] Ktoś krzyknął. Zajęli piąty, który stał obok Pierre'a, - jeden. Pierre nie rozumiał, że został uratowany, że on i wszyscy inni zostali tu przywiezieni tylko po to, by być obecni na egzekucji. Patrzył na to, co się dzieje, z coraz większym przerażeniem, nie czując ani radości, ani spokoju. Piątym był robotnik fabryczny w szlafroku. Gdy tylko go dotknęli, odskoczył z przerażeniem i złapał Pierre'a (Pierre wzdrygnął się i odsunął od niego). Pracownik fabryki nie mógł iść. Wciągnęli go pod pachy, a on coś krzyknął. Kiedy przynieśli go na posterunek, nagle zamilkł. Wydawał się nagle coś zrozumieć. Albo zdał sobie sprawę, że nie ma sensu krzyczeć, albo że nie można go zabić, ale stał na posterunku, czekając na bandaż razem z innymi i jak ranne zwierzę rozglądał się wokół siebie błyszczącymi oczami.

Pierre nie mógł już dłużej brać na siebie odwrócenia się i zamknięcia oczu. Ciekawość i podekscytowanie jego i całego tłumu przy tym piątym morderstwie osiągnęło najwyższy stopień. Podobnie jak inni, ten piąty wydawał się spokojny: owinął szatę i podrapał jedną bosą stopę o drugą.

Kiedy zaczęli mu zawiązywać oczy, rozprostował sam węzeł z tyłu głowy, który go przeciął; potem, gdy oparli go o zakrwawiony słup, cofnął się, a ponieważ w tej pozycji było mu niewygodnie, doszedł do siebie i wyprostowując nogi, oparł się spokojnie. Pierre nie spuszczał z niego oczu, nie tracąc najmniejszego ruchu.

Rozkaz musiał być słyszalny, po rozkazie musiały być słyszalne strzały z ośmiu dział. Ale Pierre, bez względu na to, jak bardzo starał się później zapamiętać, nie usłyszał najmniejszego dźwięku wystrzałów. Widział tylko, jak z jakiegoś powodu robotnik nagle opadł na liny, jak w dwóch miejscach pojawiła się krew i jak same liny pod ciężarem wiszącego ciała rozplątały się, a robotnik nienaturalnie opuścił głowę i wykręcając nogę, usiadł. Pierre podbiegł do poczty. Nikt go nie powstrzymywał. Przerażeni, bladzi ludzie robili coś wokół fabryki. Szczęka starego, wąsatego Francuza zadrżała, gdy odwiązywał liny. Ciało spadło. Żołnierze niezdarnie i pospiesznie wciągnęli go za słup i zaczęli wpychać do dołu.

Wszyscy najwyraźniej wiedzieli, że są przestępcami, którzy muszą jak najszybciej zatrzeć ślady swojej zbrodni.

Pierre zajrzał do dołu i zobaczył, że pracownik fabryki leży tam z kolanami uniesionymi blisko głowy, jedno ramię wyżej od drugiego. A to ramię konwulsyjnie, równomiernie opadało i unosiło się. Ale już po całym ciele spadały łopaty ziemi. Jeden z żołnierzy gniewnie, zaciekle i boleśnie krzyczał na Pierre'a, by wrócił. Ale Pierre go nie zrozumiał i stanął na posterunku i nikt go nie odepchnął.

Gdy dół był już zapełniony, rozległ się rozkaz. Pierre został zabrany na swoje miejsce, a żołnierze francuscy, stojąc na przedzie po obu stronach filaru, wykonali pół obrotu i zaczęli przechodzić obok filaru miarowymi krokami. Dwudziestu czterech strzelców z nienaładowanymi karabinami, stojących pośrodku kręgu, podbiegło na swoje miejsca, a kompanie mijały ich.

Pierre patrzył teraz bezsensownymi oczami na tych strzelców, którzy parami wybiegali z kręgu. Wszyscy oprócz jednego dołączyli do firm. Młody żołnierz o śmiertelnie bladej twarzy, w czako, które cofnęło się do tyłu, po opuszczeniu broni, nadal stał naprzeciw dołu w miejscu, z którego strzelał. Zachwiał się jak pijany, robiąc kilka kroków do przodu, a potem do tyłu, aby podtrzymać spadające ciało. Stary żołnierz, podoficer, wybiegł z szeregów i chwytając młodego żołnierza za ramię, wciągnął go do kompanii. Tłum Rosjan i Francuzów zaczął się rozpraszać. Wszyscy szli w milczeniu, z pochylonymi głowami.

- Ca leur apprendra a zapalnik, [To ich nauczy podpalać.] - powiedział jeden z Francuzów. Pierre spojrzał z powrotem na mówcę i zobaczył, że był żołnierzem, który chciał pocieszyć się czymś, co zostało zrobione, ale nie mógł. Nie kończąc tego, co zaczął, machnął ręką i odszedł.

Po egzekucji Pierre został oddzielony od pozostałych oskarżonych i pozostawiony sam w małym, zrujnowanym i brudnym kościele.

Przed wieczorem podoficer straży z dwoma żołnierzami wszedł do kościoła i oznajmił Pierre'owi, że wybaczono mu i teraz wchodzi do koszar jeńców wojennych. Nie rozumiejąc, co mu powiedzieli, Pierre wstał i poszedł z żołnierzami. Zaprowadzono go do szałasów zbudowanych na szczycie pola z wypalanych desek, bali i ciosów i wszedł do jednej z nich. W ciemności Pierre'a otaczało około dwudziestu różnych osób. Pierre spojrzał na nich, nie rozumiejąc, kim byli ci ludzie, dlaczego i czego od niego chcieli. Usłyszał wypowiedziane do niego słowa, ale nie wyciągnął z nich żadnych wniosków ani zastosowania: nie rozumiał ich znaczenia. On sam odpowiedział na to, o co go proszono, ale nie rozumiał, kto go słucha i jak jego odpowiedzi zostaną zrozumiane. Patrzył na twarze i postacie, które wydawały mu się równie bez znaczenia.

Od momentu, w którym Pierre zobaczył to straszne morderstwo popełnione przez ludzi, którzy nie chcieli tego zrobić, było tak, jakby w jego duszy nagle została wyciągnięta ta wiosna, na której wszystko się podpierało i wydawało się, że żyje, i wszystko wpadło w kupę bezsensownych śmieci. W nim, chociaż sam nie zdawał sobie sprawy, została zniszczona wiara w poprawę świata, w człowieka, w jego duszę iw Boga. Pierre już wcześniej doświadczył tego stanu, ale nigdy z taką siłą jak teraz. Wcześniej, kiedy takie wątpliwości zostały znalezione u Pierre'a, wątpliwości te miały swoje źródło winy. I w głębi duszy Pierre poczuł wtedy, że z tej rozpaczy i tych wątpliwości jest w nim zbawienie. Ale teraz czuł, że to nie jego wina, że świat zawalił się w jego oczach i pozostały tylko bezsensowne ruiny. Czuł, że powrót do wiary w życie nie jest w jego mocy.

Wokół niego w ciemności stali ludzie: co prawda coś ich bardzo w nim interesowało. Powiedzieli mu coś, zapytali o coś, potem go gdzieś zabrali i wreszcie znalazł się w kącie budki obok kilku ludzi, którzy rozmawiali z różnych stron, śmiejąc się.

„A teraz moi bracia… ten sam książę, który (ze szczególnym naciskiem na słowo który)…” odezwał się głos w przeciwległym rogu budki.

Cicho i nieruchomo siedząc pod ścianą na słomie Pierre najpierw otworzył, a potem zamknął oczy. Ale gdy tylko zamknął oczy, ujrzał przed sobą tę samą okropną, szczególnie okropną w swej prostocie, twarz robotnika fabrycznego i twarze mimowolnych morderców, jeszcze straszliwszych w ich niepokoju. I znów otworzył oczy i wpatrywał się bezsensownie w otaczającą go ciemność.

Obok niego, pochylony, siedział niski mężczyzna, którego obecność Pierre zauważył najpierw po silnym zapachu potu, który oddzielał się od niego przy każdym jego ruchu. Ten mężczyzna robił coś po ciemku nogami i pomimo tego, że Pierre nie widział jego twarzy, czuł, że ten mężczyzna ciągle na niego patrzy. Przyglądając się uważnie w ciemności, Pierre zdał sobie sprawę, że ten mężczyzna zdejmuje buty. A sposób, w jaki to zrobił, zainteresował Pierre'a.

Odwijając sznurek, którym była związana jedna noga, starannie złożył sznurek i natychmiast zabrał się do pracy nad drugą nogą, patrząc na Pierre'a. Podczas gdy jedna ręka wisiała na sznurku, druga już zaczynała odwijać drugą nogę. W ten sposób zgrabnymi, okrągłymi, kłótliwymi ruchami, które następowały jeden po drugim, nie zwalniając tempa, mężczyzna zdjął buty i zawiesił je na kołkach wbitych nad głowę, wyjął nóż, naciął coś, złożył nóż, położył go pod głową i, siedząc lepiej, objął obiema rękami podniesione kolana i wpatrywał się bezpośrednio w Pierre'a. Pierre czuł w tych spornych ruchach coś przyjemnego, kojącego i okrągłego, w tym dobrze zorganizowanym domu w kącie, w zapachu nawet tego człowieka, a on, nie odrywając oczu, patrzył na niego.

- A widziałeś wiele potrzeb, mistrzu? ALE? - powiedział nagle mały człowieczek. I taki wyraz czułości i prostoty był w melodyjnym głosie mężczyzny, na który Pierre chciał odpowiedzieć, ale szczęka mu drżała i czuł łzy. Mały człowieczek w tym samym momencie, nie dając Pierre'owi czasu na okazanie zakłopotania, przemówił tym samym przyjemnym głosem.