Narzędzia programowe i metody ochrony. Oprogramowanie i techniczne środki ochrony

Wysyłanie dobrej pracy do bazy wiedzy jest proste. Skorzystaj z poniższego formularza

Studenci, doktoranci, młodzi naukowcy korzystający z bazy wiedzy w swoich studiach i pracy będą Ci bardzo wdzięczni.

Wysłany dnia http://www.allbest.ru/

Wstęp

1. Problemy bezpieczeństwa informacji w systemach komputerowych

2. Zapewnienie ochrony informacji w sieciach

3. Mechanizmy bezpieczeństwa

3.1 Kryptografia

3.2 Podpis elektroniczny

3.3 Uwierzytelnianie

3.4 Bezpieczeństwo sieci

4. Wymagania dla nowoczesnych narzędzi bezpieczeństwa informacji

Wniosek

Literatura

Wstęp

W informatyce pojęcie bezpieczeństwa jest bardzo szerokie. Oznacza to zarówno niezawodność komputera, jak i bezpieczeństwo cennych danych, ochronę informacji przed dokonywaniem w nich zmian przez osoby nieuprawnione oraz zachowanie tajemnicy korespondencji w komunikacji elektronicznej. Oczywiście we wszystkich cywilizowanych krajach bezpieczeństwa obywateli strzeże prawo, ale w dziedzinie technologii komputerowych praktyka organów ścigania nie jest jeszcze wystarczająco rozwinięta, a proces legislacyjny nie nadąża za rozwojem systemów komputerowych i w dużej mierze opiera się na środkach samoobrony.

Zawsze pojawia się problem wyboru między niezbędnym poziomem ochrony a wydajnością sieci. W niektórych przypadkach użytkownicy lub konsumenci mogą postrzegać środki bezpieczeństwa jako ograniczające dostęp i skuteczność. Jednak narzędzia takie jak kryptografia mogą znacznie zwiększyć stopień ochrony bez ograniczania dostępu użytkownika do danych.

1. Problemy bezpieczeństwa informacji wkomputersystemy

Szerokie zastosowanie technologia komputerowa w zautomatyzowanych systemach przetwarzania i kontroli informacji doprowadziło do nasilenia problemu ochrony informacji krążących w systemach komputerowych przed nieuprawnionym dostępem. Ochrona informacji w systemach komputerowych ma szereg specyficznych cech związanych z tym, że informacja nie jest sztywno powiązana z mediami, może być łatwo i szybko kopiowana i przekazywana kanałami komunikacyjnymi. Znana jest bardzo duża liczba zagrożeń dla informacji, które mogą zostać zaimplementowane zarówno przez intruzów zewnętrznych, jak i intruzów wewnętrznych.

Radykalne rozwiązanie problemów ochrony informacji elektronicznej można uzyskać jedynie poprzez zastosowanie metod kryptograficznych, które pozwalają rozwiązać najważniejsze problemy bezpiecznego zautomatyzowanego przetwarzania i przesyłania danych. Jednocześnie nowoczesne, szybkie metody transformacji kryptograficznej umożliwiają zachowanie oryginalnej wydajności zautomatyzowanych systemów. Przekształcenia danych kryptograficznych są najbardziej skuteczne narzędzie zapewnienie poufności, integralności i autentyczności danych. Tylko ich zastosowanie w połączeniu z niezbędnymi środkami technicznymi i organizacyjnymi może zapewnić ochronę przed szerokim spektrum potencjalnych zagrożeń.

Problemy pojawiające się z bezpieczeństwem transmisji informacji podczas pracy w sieciach komputerowych można podzielić na trzy główne typy:

· przechwytywanie informacji - zachowana jest integralność informacji, ale naruszana jest ich poufność;

· modyfikacja informacji – pierwotna wiadomość zostaje zmieniona lub całkowicie zastąpiona inną i wysłana do adresata;

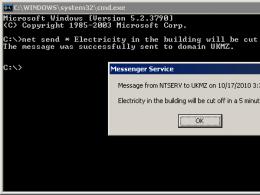

· zmiana autorstwa informacji. Ten problem może mieć poważne konsekwencje. Na przykład ktoś może wysłać wiadomość e-mail w Twoim imieniu (ten rodzaj oszustwa jest powszechnie nazywany podszywaniem się) lub serwer sieci Web może udawać sklep elektroniczny, przyjmować zamówienia, numery kart kredytowych, ale nie wysyłać żadnych towarów.

Potrzeby współczesnej informatyki praktycznej doprowadziły do pojawienia się nietradycyjnych problemów ochrony informacji elektronicznej, jednym z nich jest uwierzytelnianie informacji elektronicznej w warunkach braku zaufania między stronami wymieniającymi informacje. Problem ten związany jest z tworzeniem systemów elektronicznego podpisu cyfrowego. Teoretyczną podstawą rozwiązania tego problemu było odkrycie przez amerykańskich badaczy Diffie i Hemimana w połowie lat 70. kryptografii dwukluczowej, co było wspaniałym osiągnięciem wielowiekowego ewolucyjnego rozwoju kryptografii. Rewolucyjne idee kryptografii dwukluczowej doprowadziły do gwałtownego wzrostu liczby otwartych badań w dziedzinie kryptografii i pokazały nowe sposoby rozwoju kryptografii, jej nowe możliwości i wyjątkowe znaczenie jej metod w nowoczesnych warunkach masowego wykorzystania elektroniki Technologie informacyjne.

Podstawą techniczną przejścia do społeczeństwa informacyjnego są nowoczesne technologie mikroelektroniczne, które zapewniają ciągły wzrost jakości technologii komputerowej i służą jako podstawa do utrzymania głównych trendów w jej rozwoju - miniaturyzacji, zmniejszenia zużycia energii, zwiększenia ilości losowych pamięci dostępowej (RAM) oraz pojemności wbudowanej i dyski wymienne, wzrost produktywności i niezawodności, rozszerzanie sfer i skal zastosowań. Te trendy w rozwoju techniki komputerowej spowodowały, że na obecnym etapie ochrona systemów komputerowych przed nieautoryzowanym dostępem charakteryzuje się wzrostem roli mechanizmów ochrony programowej i kryptograficznej w porównaniu do sprzętowych.

Rosnąca rola programu i środki kryptograficzne Ochrona przejawia się w tym, że pojawiające się nowe problemy w zakresie ochrony systemów komputerowych przed nieautoryzowanym dostępem wymagają zastosowania mechanizmów i protokołów o stosunkowo dużej złożoności obliczeniowej i mogą być skutecznie rozwiązane przy wykorzystaniu zasobów komputerowych.

Jednym z ważnych problemów społecznych i etycznych generowanych przez coraz powszechniejsze stosowanie kryptograficznych metod ochrony informacji jest sprzeczność między chęcią użytkowników do ochrony ich informacji a przesyłaniem wiadomości a pragnieniem specjalnych służb rządowych, aby mieć dostęp do informacji niektórych innych organizacji i osób w celu stłumienia nielegalnej działalności. W krajach rozwiniętych istnieje wiele opinii na temat podejść do kwestii uregulowania wykorzystania algorytmów szyfrujących. Propozycje są czynione od całkowitego zakazu powszechnego używania metod kryptograficznych do całkowitej swobody ich używania. Niektóre propozycje dotyczą zezwalania na stosowanie tylko słabszych algorytmów lub wymagania rejestracji kluczy szyfrujących. Niezwykle trudno jest znaleźć optymalne rozwiązanie tego problemu. Jak ocenić stosunek strat praworządnych obywateli i organizacji z tytułu nielegalnego wykorzystania ich informacji do strat państwa z powodu niemożności uzyskania dostępu do zaszyfrowanych informacji określonych grup ukrywających swoją nielegalną działalność? Skąd możesz mieć pewność, że zapobiegniesz nielegalnemu wykorzystywaniu algorytmów kryptograficznych przez osoby łamiące inne prawa? Ponadto zawsze istnieją sposoby na ukryte przechowywanie i przekazywanie informacji. Na te pytania nie zajmowali się jeszcze socjologowie, psychologowie, prawnicy i politycy.

Pojawienie się globalnych sieci informacyjnych, takich jak INTERNET, jest ważnym osiągnięciem technologii komputerowej, jednak wiele przestępstw komputerowych jest związanych z INTERNETEM.

Efektem doświadczeń korzystania z sieci INTERNET jest ujawniona słabość tradycyjnych mechanizmów ochrony informacji oraz opóźnienie w stosowaniu nowoczesnych metod. Kryptografia daje możliwość zapewnienia bezpieczeństwa informacji w INTERNECIE, a obecnie trwają prace nad wprowadzeniem do tej sieci niezbędnych mechanizmów kryptograficznych. Nie odrzucenie postępu w informatyzacji, ale wykorzystanie osiągnięć współczesnej kryptografii jest strategicznie poprawną decyzją. Możliwość szerokiego wykorzystania globalnych sieci informacyjnych i kryptografii jest osiągnięciem i oznaką społeczeństwa demokratycznego.

Podstawowa znajomość kryptografii społeczeństwo informacyjne Obiektywnie nie może to być przywilej poszczególnych służb publicznych, ale jest pilną potrzebą bardzo szerokich warstw pracowników naukowo-technicznych korzystających z komputerowego przetwarzania danych lub rozwijających systemy informatyczne, pracowników ochrony oraz kierownictwa organizacji i przedsiębiorstw. Tylko to może stanowić podstawę efektywnego wdrażania i działania narzędzi bezpieczeństwa informacji.

Jedna organizacja nie jest w stanie zapewnić wystarczająco pełnej i skutecznej kontroli nad przepływami informacji w całym państwie oraz zapewnić należytej ochrony narodowego zasobu informacyjnego. Poszczególne agencje rządowe mogą jednak stworzyć warunki do powstania rynku wysokiej jakości narzędzi bezpieczeństwa, wyszkolić odpowiednią liczbę specjalistów oraz opanować podstawy kryptografii i ochrony informacji przez masowych użytkowników.

W Rosji i innych krajach WNP na początku lat 90. istniała wyraźna tendencja do wyprzedzania ekspansji skali i zakresu technologii informatycznych nad rozwojem systemów ochrony danych. Sytuacja ta do pewnego stopnia była i jest typowa dla rozwiniętych krajów kapitalistycznych. To naturalne: najpierw musi powstać problem praktyczny, a potem zostaną znalezione rozwiązania. Początek pierestrojki w sytuacji silnego zapóźnienia państw WNP w dziedzinie informatyzacji pod koniec lat 80. stworzył podatny grunt do gwałtownego przełamania istniejącej luki.

Przykład krajów rozwiniętych, możliwość zakupu oprogramowania systemowego i technologia komputerowa inspiracją dla użytkowników domowych. Włączenie masowego konsumenta, zainteresowanego operacyjnym przetwarzaniem danych i innymi zaletami nowoczesnych systemów informatycznych i obliczeniowych, w rozwiązywanie problemu komputeryzacji doprowadziło do bardzo wysokiego tempa rozwoju tego obszaru w Rosji i innych krajach WNP. Jednak naturalny wspólny rozwój narzędzi do automatyzacji przetwarzania informacji i narzędzi bezpieczeństwa informacji został w dużej mierze zakłócony, co stało się przyczyną masowych przestępstw komputerowych. Nie jest tajemnicą, że przestępstwa komputerowe są obecnie jednym z najbardziej palących problemów.

Tej nierównowagi nie zlikwiduje stosowanie zagranicznych systemów bezpieczeństwa, ponieważ produkty tego typu wchodzące na rynek rosyjski nie spełniają wymagań ze względu na istniejące ograniczenia eksportowe przyjęte w Stanach Zjednoczonych – głównym producencie bezpieczeństwa informacji. Innym ważnym aspektem jest to, że produkty tego typu muszą przejść ustaloną procedurę certyfikacji w organizacjach uprawnionych do wykonywania takich prac.

Certyfikaty firm i organizacji zagranicznych nie mogą zastępować certyfikatów krajowych. Już sam fakt korzystania z obcego oprogramowania systemowego i aplikacyjnego stwarza zwiększone potencjalne zagrożenie dla zasobów informacji. Stosowanie obcych środków ochrony bez odpowiedniej analizy zgodności z pełnionymi funkcjami i zapewnianego poziomu ochrony może znacznie skomplikować sytuację.

Wymuszenie procesu informatyzacji wymaga odpowiedniego zapewnienia konsumentom środków ochrony. Brak dostatecznej liczby środków ochrony informacji krążących w systemach informatycznych na rynku krajowym nie pozwalał na podjęcie znacznej ilości czasu na przeprowadzenie środków ochrony danych na wymaganą skalę. Sytuację pogarszał brak wystarczającej liczby specjalistów w dziedzinie bezpieczeństwa informacji, ponieważ ci ostatni z reguły byli szkoleni tylko dla specjalnych organizacji. Restrukturyzacja tych ostatnich, związana ze zmianami zachodzącymi w Rosji, doprowadziła do powstania niezależnych organizacji wyspecjalizowanych w dziedzinie ochrony informacji, absorbujących uwolniony personel, a w efekcie do powstania ducha rywalizacji, który doprowadziło do powstania obecnie wystarczającej ilości duża liczba certyfikowane środki ochrony krajowych deweloperów.

Jedną z ważnych cech masowego wykorzystania technologii informatycznych jest to, że w celu skutecznego rozwiązania problemu ochrony państwowego zasobu informacyjnego konieczne jest rozproszenie środków ochrony danych wśród masowych użytkowników. Informacje muszą być chronione przede wszystkim tam, gdzie są tworzone, gromadzone, przetwarzane oraz przez te organizacje, które ponoszą bezpośrednią szkodę w przypadku nieuprawnionego dostępu do danych. Zasada ta jest racjonalna i skuteczna: ochrona interesów poszczególnych organizacji jest elementem realizacji ochrony interesów państwa jako całości.

2. Zapewnienie ochrony informacji wsieci

SC koncentruje informacje, wyłączne prawo do korzystania, które należą do określonych osób lub grup osób działających z własnej inicjatywy lub zgodnie z obowiązki służbowe. Takie informacje muszą być chronione przed wszelkiego rodzaju ingerencją z zewnątrz: czytaniem przez osoby, które nie mają prawa dostępu do informacji oraz celowymi zmianami informacji. Ponadto CS powinien podjąć działania mające na celu ochronę zasobów obliczeniowych sieci przed ich nieuprawnionym użyciem, tj. należy wykluczyć dostęp do sieci osób, które nie mają do tego prawa. Fizyczna ochrona systemu i danych może być realizowana tylko w stosunku do pracujących komputerów i węzłów komunikacyjnych i jest niemożliwa dla obiektów transmisyjnych o dużym zasięgu. Z tego powodu Siły Zbrojne muszą stosować środki, które wykluczają: nieautoryzowany dostęp do danych i zapewnienia ich tajności.

Badania praktyki funkcjonowania systemów przetwarzania danych i systemów obliczeniowych wykazały, że istnieje wiele możliwych kierunków wycieku informacji oraz sposobów nieuprawnionego dostępu w systemach i sieciach. Pomiędzy nimi:

· odczyt informacji resztkowych w pamięci systemu po wykonaniu autoryzowanych żądań;

· kopiowanie plików multimedialnych i informacyjnych z pokonywaniem środków ochronnych;

· przebrać się za zarejestrowanego użytkownika;

· przebranie się na żądanie systemu;

· wykorzystanie pułapek programowych;

· wykorzystanie niedociągnięć system operacyjny;

· nielegalne podłączenie do sprzętu i linii komunikacyjnych;

· złośliwe unieruchamianie mechanizmów ochronnych;

· wprowadzanie i używanie wirusów komputerowych.

Zapewnienie bezpieczeństwa informacji w Siłach Zbrojnych oraz na autonomicznie działających komputerach PC osiąga się za pomocą zestawu środków organizacyjnych, organizacyjnych, technicznych, technicznych i programowych.

Do organizacyjnych środków ochrony informacji odnieść się:

· ograniczenie dostępu do pomieszczeń, w których odbywa się przygotowywanie i przetwarzanie informacji;

· dopuszczenie do przetwarzania i przekazywania informacji poufnych tylko zweryfikowanym urzędnikom;

· przechowywanie nośników magnetycznych i dzienników meldunkowych w sejfach zamkniętych dla osób nieuprawnionych;

· wykluczenie przeglądania przez osoby nieuprawnione treści przetwarzanych materiałów poprzez wyświetlacz, drukarkę itp.;

· wykorzystanie kodów kryptograficznych w przekazywaniu cennych informacji kanałami komunikacyjnymi;

· niszczenie taśm barwiących, papieru i innych materiałów zawierających fragmenty cennych informacji.

Organizacyjne i techniczne środki ochrony informacji zawierać:

· zasilanie urządzeń przetwarzających cenne informacje z niezależnego źródła zasilania lub poprzez specjalne filtry sieciowe;

· instalacja zamków szyfrowych na drzwiach lokali;

· służy do wyświetlania informacji podczas wejścia-wyjścia wyświetlaczy ciekłokrystalicznych lub plazmowych oraz do uzyskiwania wydruków - drukarki atramentowe i drukarki termiczne, ponieważ wyświetlacz emituje promieniowanie elektromagnetyczne o tak wysokiej częstotliwości, że obraz z jego ekranu można wykonać z odległości kilkuset kilometrów;

· niszczenie informacji przechowywanych w pamięci ROM i na dysku twardym podczas likwidacji lub wysyłania komputera do naprawy;

· instalacja klawiatur i drukarek na miękkich podkładkach w celu ograniczenia możliwości usuwania informacji za pomocą środków akustycznych;

· ograniczenie promieniowania elektromagnetycznego poprzez osłanianie pomieszczeń, w których przetwarzane są informacje, arkuszami metalu lub specjalnego tworzywa sztucznego.

Techniczne środki ochrony informacji- są to systemy ochrony terytoriów i pomieszczeń poprzez osłanianie maszynowni oraz organizowanie systemów kontroli dostępu. Ochrona informacji w sieciach i obiektach obliczeniowych za pomocą środków technicznych realizowana jest w oparciu o organizację dostępu do pamięci z wykorzystaniem:

· kontrola dostępu do różnych poziomów pamięci komputera;

· blokowanie danych i wprowadzanie kluczy;

· przydzielanie bitów kontrolnych do rekordów w celu identyfikacji itp.

Architektura oprogramowania zabezpieczającego informacje obejmuje:

· kontrola bezpieczeństwa, w tym kontrola rejestracji wejścia do systemu, utrwalanie w logu systemowym, kontrola działań użytkowników;

· reakcja (w tym dźwięk) na naruszenie systemu ochrony kontroli dostępu do zasobów sieciowych;

· kontrola poświadczeń dostępu;

· formalna kontrola bezpieczeństwa systemów operacyjnych (podstawowa ogólnosystemowa i sieciowa);

· kontrola algorytmów ochrony;

· weryfikacja i potwierdzenie poprawności działania sprzętu i oprogramowania.

W celu niezawodnej ochrony informacji i wykrywania przypadków nieautoryzowanych działań prowadzona jest rejestracja pracy systemu: tworzone są specjalne dzienniki i protokoły, w których odnotowywane są wszystkie działania związane z ochroną informacji w systemie. Stały jest czas otrzymania żądania, jego typ, nazwa użytkownika oraz terminal, z którego inicjowane jest żądanie. Wybierając zdarzenia do rejestrowania należy pamiętać, że wraz ze wzrostem liczby rejestrowanych zdarzeń trudniej jest przeglądać dziennik i wykrywać próby obejścia ochrony. W takim przypadku możesz zastosować analizę programu i naprawić podejrzane zdarzenia. Specjalne programy służą również do testowania systemu ochrony. Okresowo lub w losowo wybranych momentach sprawdzają działanie ochrony sprzętu i oprogramowania.

Odrębną grupę środków służących zapewnieniu bezpieczeństwa informacji i identyfikacji nieautoryzowanych żądań stanowią programy do wykrywania naruszeń w czasie rzeczywistym. Programy z tej grupy generują specjalny sygnał podczas rejestrowania działań, które mogą prowadzić do nielegalnych działań w odniesieniu do chronionych informacji. Sygnał może zawierać informacje o charakterze naruszenia, miejscu jego wystąpienia i innych cechach. Dodatkowo programy mogą zabronić dostępu do chronionych informacji lub zasymulować taki tryb działania (na przykład natychmiastowe ładowanie urządzeń I/O), co pozwoli na zidentyfikowanie i zatrzymanie intruza przez odpowiednią usługę. ochrona uwierzytelniania komputera informacji

Jedną z powszechnych metod ochrony jest wyraźne wskazanie tajności informacji wyjściowych. W systemach, które obsługują kilka poziomów tajności, wyświetlaniu na ekranie terminala lub urządzenia drukującego dowolnej jednostki informacji (na przykład pliku, rekordu i tabeli) towarzyszy specjalna pieczęć wskazująca poziom tajności . To wymaganie jest realizowane przy użyciu odpowiednich narzędzi programowych.

W osobnej grupie wydzielono środki ochrony przed nieuprawnionym użyciem oprogramowania. Mają one szczególne znaczenie ze względu na powszechność korzystania z komputerów PC.

3. Futroanizmy bezpieczeństwa

3.1 Kryptografia

Aby zapewnić tajność, stosuje się szyfrowanie lub kryptografię, co pozwala na przekształcenie danych do postaci zaszyfrowanej, z której można wyodrębnić oryginalne informacje tylko wtedy, gdy masz klucz.

Systemy szyfrowania są tak stare, jak pisemna wymiana informacji.

„Kryptografia” po grecku oznacza „tajne pisanie”, co w pełni odzwierciedla jej pierwotny cel. Prymitywne (z dzisiejszego punktu widzenia) metody kryptograficzne znane są od czasów starożytnych i przez bardzo długi czas uważano je bardziej za sztuczkę niż ścisłą dyscyplinę naukową. Klasycznym problemem kryptografii jest odwracalne przekształcenie pewnego zrozumiałego tekstu źródłowego (tekstu jawnego) w pozornie losową sekwencję niektórych znaków, zwaną tekstem zaszyfrowanym lub kryptogramem. W takim przypadku pakiet szyfrów może zawierać zarówno nowe, jak i istniejące. otwórz wiadomość oznaki. Liczba znaków w kryptogramie i w tekście oryginalnym w ogólnym przypadku może się różnić. Niezbędnym wymogiem jest to, aby dzięki logicznym podstawieniom znaków w zaszyfrowanym tekście możliwe było jednoznaczne i całkowite odtworzenie tekstu oryginalnego. Wiarygodność utrzymywania informacji w tajemnicy określano w czasach starożytnych faktem, że sama metoda konwersji była utrzymywana w tajemnicy.

Minęło wiele stuleci, podczas których kryptografia była przedmiotem elity – kapłanów, władców, głównych dowódców wojskowych i dyplomatów. Pomimo niewielkiej powszechności, zastosowanie metod kryptograficznych i sposobów na pokonanie wrogich szyfrów miało znaczący wpływ na wynik ważnych wydarzeń historycznych. Znany jest więcej niż jeden przykład tego, jak ponowna ocena używanych szyfrów doprowadziła do klęsk militarnych i dyplomatycznych. Pomimo zastosowania metod kryptograficznych w ważnych obszarach, okazjonalne użycie kryptografii nie mogło zbliżyć jej nawet do roli i znaczenia, jakie ma w nowoczesne społeczeństwo. Kryptografia swoje przekształcenie w dyscyplinę naukową zawdzięcza potrzebom praktyki generowanym przez elektroniczne technologie informacyjne.

Rozbudzenie dużego zainteresowania kryptografią i jej rozwojem nastąpiło w XIX wieku, co wiąże się z narodzinami telekomunikacji. W XX wieku tajne służby większości krajów rozwiniętych zaczęły traktować tę dyscyplinę jako obowiązkowe narzędzie swojej działalności.

Szyfrowanie opiera się na dwóch podstawowych pojęciach: algorytmie i kluczu. Algorytm to sposób na zakodowanie oryginalnego tekstu, w wyniku którego powstaje zaszyfrowana wiadomość. Zaszyfrowaną wiadomość można zinterpretować tylko za pomocą klucz.

Oczywiście do zaszyfrowania wiadomości wystarczy algorytm.

Holenderski kryptograf Kerckhoff (1835 - 1903) jako pierwszy sformułował zasadę: siła szyfru, czyli cryptosystem - zestaw procedur kontrolowanych przez niektóre tajne informacje o niewielkiej ilości, powinien być dostarczony w przypadku, gdy wrogi kryptoanalityk zna cały mechanizm szyfrowania z wyjątkiem tajnego klucza - informacji sterującej procesem transformacji kryptograficznych. Najwyraźniej jednym z celów tego wymogu była realizacja potrzeby testowania opracowanych schematów kryptograficznych w warunkach bardziej rygorystycznych w porównaniu z warunkami, w których mógłby działać potencjalny naruszyciel. Ta zasada stymulowała pojawienie się lepszych algorytmów szyfrowania. Można powiedzieć, że zawiera pierwszy element standaryzacji w dziedzinie kryptografii, ponieważ ma się rozwijać otwarte drogi przekształcenia. Obecnie zasada ta jest interpretowana szerzej: należy założyć, że wszystkie trwałe elementy systemu ochrony są znane potencjalnemu napastnikowi. Ostatnie sformułowanie kryptosystemu zostało uwzględnione jako szczególny przypadek systemów ochrony. Sformułowanie to zakłada, że wszystkie elementy systemów ochronnych dzielą się na dwie kategorie – trwałe i łatwe do wymiany. Do elementów długoterminowych zaliczamy te elementy, które są związane z rozwojem systemów ochrony i wymagają do zmiany interwencji specjalistów lub programistów. Elementy łatwo wymienialne to elementy systemu, które przeznaczone są do dowolnej modyfikacji lub modyfikacji według z góry określonej zasady, na podstawie losowo wybranych parametrów początkowych. Elementy łatwo wymienialne to np. klucz, hasło, identyfikator i tym podobne. Rozważana zasada odzwierciedla fakt, że odpowiedni poziom tajności może być zapewniony tylko w odniesieniu do elementów łatwo wymienialnych.

Pomimo tego, że zgodnie ze współczesnymi wymaganiami dla kryptosystemów muszą one wytrzymać kryptoanalizę opartą na znanym algorytmie, dużej ilości znanego tekstu jawnego i odpowiadającego mu zaszyfrowanego tekstu, szyfry używane przez służby specjalne są utrzymywane w tajemnicy. Wynika to z konieczności posiadania dodatkowego marginesu bezpieczeństwa, ponieważ obecnie tworzenie kryptosystemów o udowodnionym bezpieczeństwie jest przedmiotem rozwijającej się teorii i jest dość trudnym problemem. Aby uniknąć ewentualnych słabości, algorytm szyfrowania można zbudować w oparciu o dobrze zbadane i przetestowane zasady oraz mechanizmy transformacji. Żaden poważny współczesny użytkownik nie będzie polegał wyłącznie na bezpieczeństwie zachowania swojego algorytmu w tajemnicy, ponieważ niezwykle trudno jest zagwarantować małe prawdopodobieństwo, że informacje o algorytmie zostaną ujawnione atakującemu.

Poufność informacji zapewnia wprowadzenie do algorytmów specjalnych kluczy (kodów). Użycie klucza w szyfrowaniu ma dwie istotne zalety. Po pierwsze, możesz użyć jednego algorytmu z różnymi kluczami do wysyłania wiadomości do różnych odbiorców. Po drugie, jeśli klucz zostanie naruszony, można go łatwo wymienić bez zmiany algorytmu szyfrowania. Zatem bezpieczeństwo systemów szyfrowania zależy od tajności użytego klucza, a nie od tajności algorytmu szyfrowania. Wiele algorytmów szyfrowania jest dostępnych publicznie.

Liczba możliwych kluczy dla danego algorytmu zależy od liczby bitów w kluczu. Na przykład klucz 8-bitowy umożliwia 256 (28) kombinacji klawiszy. Im więcej możliwych kombinacji kluczy, im trudniej jest znaleźć klucz, tym bezpieczniej jest szyfrowana wiadomość. Na przykład, jeśli użyjesz klucza 128-bitowego, będziesz musiał wyliczyć 2128 kluczy, co jest obecnie poza zasięgiem nawet najpotężniejszych komputerów. Należy zauważyć, że rosnąca wydajność technologii prowadzi do skrócenia czasu wymaganego do otwarcia kluczy, a systemy bezpieczeństwa muszą używać coraz dłuższych kluczy, co z kolei prowadzi do wzrostu kosztów szyfrowania.

Ponieważ tak ważne miejsce w systemach szyfrowania zajmuje tajemnica klucza, głównym problemem takich systemów jest generowanie i przesyłanie klucza. Istnieją dwa główne schematy szyfrowania: szyfrowanie symetryczne(czasami nazywane również szyfrowaniem tradycyjnym lub tajnym) oraz szyfrowanie kluczem publicznym(czasami ten rodzaj szyfrowania nazywa się asymetrycznym).

Na szyfrowanie symetryczne nadawca i odbiorca mają ten sam klucz (tajemnicę), za pomocą którego mogą szyfrować i odszyfrowywać dane. Szyfrowanie symetryczne wykorzystuje małe klucze, dzięki czemu można szybko zaszyfrować duże ilości danych. Szyfrowanie symetryczne jest stosowane na przykład przez niektóre banki w sieciach bankomatów. Szyfrowanie symetryczne ma jednak kilka wad. Po pierwsze, bardzo trudno jest znaleźć bezpieczny mechanizm, dzięki któremu nadawca i odbiorca mogą potajemnie wybrać klucz od innych. Istnieje problem z bezpieczną dystrybucją tajnych kluczy. Po drugie, dla każdego adresata konieczne jest przechowywanie osobnego tajnego klucza. Po trzecie, w schemacie szyfrowania symetrycznego niemożliwe jest zagwarantowanie tożsamości nadawcy, ponieważ dwóch użytkowników korzysta z tego samego klucza.

W schemacie szyfrowanie kluczem publicznym Do zaszyfrowania wiadomości używane są dwa różne klucze. Za pomocą jednego z nich wiadomość jest szyfrowana, a za pomocą drugiego odszyfrowywana. W ten sposób wymagane bezpieczeństwo można osiągnąć, czyniąc pierwszy klucz publicznym (publicznym), a drugi zachowując tylko u odbiorcy (prywatny, prywatny). W takim przypadku każdy użytkownik może zaszyfrować wiadomość za pomocą klucza publicznego, ale tylko właściciel klucza prywatnego może odszyfrować wiadomość. W tym przypadku nie trzeba dbać o bezpieczeństwo przekazywania klucza publicznego, a do wymiany tajnych wiadomości między użytkownikami wystarczy, że mają swoje klucze publiczne.

Wadą szyfrowania asymetrycznego jest konieczność używania dłuższych kluczy niż w przypadku szyfrowania symetrycznego, aby zapewnić równoważny poziom bezpieczeństwa, co wpływa na zasoby obliczeniowe wymagane do zorganizowania procesu szyfrowania.

3.2 Podpis elektroniczny

Jeśli wiadomość, którą chcemy zabezpieczyć, jest prawidłowo zaszyfrowana, nadal istnieje możliwość zmodyfikowania oryginalnej wiadomości lub zastąpienia tej wiadomości inną. Jednym ze sposobów rozwiązania tego problemu jest wysłanie przez użytkownika krótkiej reprezentacji wysyłanej wiadomości do odbiorcy. Taka zwięzła reprezentacja nazywana jest sumą kontrolną lub skrótem wiadomości.

Sumy kontrolne są używane podczas tworzenia podsumowań o stałej długości do reprezentowania długich wiadomości. Algorytmy obliczania sum kontrolnych są zaprojektowane tak, aby były jak najbardziej unikalne dla każdej wiadomości. Tym samym eliminowana jest możliwość zamiany jednej wiadomości na drugą przy zachowaniu tej samej wartości sumy kontrolnej.

Jednak przy korzystaniu z sum kontrolnych pojawia się problem z przekazaniem ich do odbiorcy. Jednym z możliwych sposobów jego rozwiązania jest uwzględnienie sumy kontrolnej w tzw podpis elektroniczny.

Za pomocą podpisu elektronicznego odbiorca może upewnić się, że otrzymana przez niego wiadomość została wysłana nie przez osobę trzecią, ale przez nadawcę posiadającego określone uprawnienia. Podpisy elektroniczne są tworzone przez zaszyfrowanie sumy kontrolnej i dodatkowych informacji przy użyciu klucza prywatnego nadawcy. W ten sposób każdy może odszyfrować podpis za pomocą klucza publicznego, ale tylko właściciel klucza prywatnego może poprawnie utworzyć podpis. Aby zabezpieczyć się przed przechwyceniem i ponownym użyciem, podpis zawiera unikalny numer – numer seryjny.

3.3 Uwierzytelnianie

Uwierzytelnianie jest jednym z najważniejszych elementów organizacji ochrony informacji w sieci. Zanim użytkownik otrzyma prawo do uzyskania określonego zasobu, konieczne jest upewnienie się, że jest naprawdę tym, za kogo się podaje.

Po odebraniu żądania użycia zasobu w imieniu użytkownika serwer udostępniający zasób przekazuje kontrolę do serwera uwierzytelniania. Po otrzymaniu pozytywnej odpowiedzi z serwera uwierzytelniania, żądany zasób jest udostępniany użytkownikowi.

Uwierzytelnianie wykorzystuje z reguły zasadę zwaną „co wie” – użytkownik zna jakieś tajne słowo, które wysyła do serwera uwierzytelniającego w odpowiedzi na jego żądanie. Należy użyć jednego schematu uwierzytelniania standardowe hasła. Hasło- zestaw znaków znanych subskrybentowi podłączonemu do sieci - jest przez niego wprowadzany na początku sesji interakcji z siecią, a czasem na końcu sesji (w szczególnie krytycznych przypadkach hasło do normalnego wyjścia z sieci może różnić się od wejściowej). Ten schemat jest najbardziej wrażliwy pod względem bezpieczeństwa - hasło może zostać przechwycone i użyte przez inną osobę. Najczęściej używane schematy wykorzystują hasła jednorazowe. Nawet jeśli zostanie przechwycone, to hasło będzie bezużyteczne przy następnej rejestracji, a uzyskanie kolejnego hasła z poprzedniego jest niezwykle trudnym zadaniem. Do generowania haseł jednorazowych wykorzystywane są zarówno generatory programowe, jak i sprzętowe, czyli urządzenia wkładane do gniazda komputera. Znajomość tajnego słowa jest niezbędna, aby użytkownik mógł aktywować to urządzenie.

Jeden z najbardziej proste systemy, który nie wymaga dodatkowych kosztów sprzętu, ale jednocześnie zapewnia dobry poziom ochrony, to S/Key, który można wykorzystać jako przykład do zademonstrowania procedury prezentowania haseł jednorazowych.

W proces uwierzytelniania S/Key zaangażowane są dwie strony — klient i serwer. Podczas rejestracji w systemie korzystającym ze schematu uwierzytelniania S/Key serwer wysyła do maszyny klienta zaproszenie zawierające ziarno przesyłane przez sieć w postaci zwykłego tekstu, aktualną wartość licznika iteracji oraz żądanie wprowadzenia jedno- hasło czasowe, które musi odpowiadać aktualnej wartości licznika iteracji. Po otrzymaniu odpowiedzi serwer sprawdza ją i przekazuje serwerowi kontrolę nad żądaną przez użytkownika usługą.

3.4 Ochrona sieci

Ostatnio sieci korporacyjne coraz częściej łączą się z Internetem, a nawet wykorzystują go jako swój szkielet. Biorąc pod uwagę szkody, jakie może wyrządzić nielegalne wtargnięcie do sieci firmowej, konieczne jest opracowanie metod ochrony. Zapory ogniowe służą do ochrony firmowych sieci informacyjnych. Zapory sieciowe- jest to system lub kombinacja systemów, która pozwala podzielić sieć na dwie lub więcej części i wdrożyć zestaw reguł, które określają warunki przejścia pakietów z jednej części do drugiej. Z reguły granica ta przebiega między siecią lokalną przedsiębiorstwa a INTERNETOMEM, choć można ją wytyczyć również wewnętrznie. Jednak ochrona pojedynczych komputerów nie jest opłacalna, dlatego zazwyczaj chroniona jest cała sieć. Zapora przepuszcza cały ruch przez siebie i dla każdego przechodzącego pakietu podejmuje decyzję, czy go przepuścić, czy odrzucić. Aby zapora mogła podejmować te decyzje, zdefiniowany jest dla niej zestaw reguł.

Firewall może być zaimplementowany sprzętowo (tj. jako oddzielne urządzenie fizyczne) lub jako specjalny program działający na komputerze.

Zazwyczaj zmiany są wprowadzane w systemie operacyjnym, w którym działa zapora, aby poprawić bezpieczeństwo samej zapory. Zmiany te dotyczą zarówno jądra systemu operacyjnego, jak i odpowiednich plików konfiguracyjnych. Na samym firewallu nie wolno mieć sekcji użytkownika, a więc potencjalnych dziur - tylko sekcja administratora. Niektóre zapory działają tylko w trybie pojedynczego użytkownika, a wiele z nich ma system sprawdzania integralności kodów programów.

Zapora zwykle składa się z kilku różnych komponentów, w tym filtrów lub ekranów, które blokują część ruchu.

Wszystkie zapory można podzielić na dwa typy:

· filtry pakietów, które filtrują pakiety IP za pomocą routerów filtrujących;

· serwery warstwy aplikacji, które blokują dostęp do niektórych usług w sieci.

W ten sposób zaporę można zdefiniować jako zestaw komponentów lub system, który znajduje się między dwiema sieciami i ma następujące właściwości:

· cały ruch z sieci wewnętrznej do zewnętrznej iz sieci zewnętrznej do wewnętrznej musi przechodzić przez ten system;

· tylko ruch zdefiniowany przez lokalną politykę bezpieczeństwa może przechodzić przez ten system;

· system jest niezawodnie chroniony przed penetracją.

4. Wymagania dla nowoczesnych obiektówochrona infformacje

Zgodnie z wymaganiami Państwowej Komisji Technicznej Rosji środki ochrony informacji przed nieautoryzowanym dostępem (SZI NSD), spełniające wysoki poziom ochrony, muszą zapewniać:

· uznaniowa i obowiązkowa zasada kontroli dostępu;

· czyszczenie pamięci;

· izolacja modułów;

· znakowanie dokumentów;

· ochrona wejścia i wyjścia do wyalienowanych nośników fizycznych;

· powiązanie użytkownika z urządzeniem;

· identyfikacja i uwierzytelnianie;

· gwarancje projektowe;

· rejestracja;

· interakcja użytkownika z zestawem narzędzi bezpieczeństwa;

· niezawodne odzyskiwanie;

· integralność kompleksu środków ochrony;

· kontrola modyfikacji;

· kontrola dystrybucji;

· gwarancje architektoniczne;

Kompleksowym informacjom NSD dotyczącym bezpieczeństwa informacji musi towarzyszyć pakiet następujących dokumentów:

· wytyczne dotyczące GIS;

· podręcznik użytkownika;

· dokumentacja testowa;

· dokumentacja projektowa (projektowa).

Tak więc, zgodnie z wymaganiami Państwowej Komisji Technicznej Rosji, zintegrowane narzędzia bezpieczeństwa informacji NSD powinny obejmować podstawowy zestaw podsystemów. Specyficzne możliwości tych podsystemów do realizacji funkcji bezpieczeństwa informacji określają poziom bezpieczeństwa sprzętu komputerowego. Wyznaczana jest rzeczywista sprawność SZI NSD funkcjonalność nie tylko podstawowe, ale i dodatkowe podsystemy, a także jakość ich wykonania.

Systemy i sieci komputerowe narażone są na szeroki zakres potencjalnych zagrożeń informacji, co powoduje konieczność zapewnienia dużej listy funkcji i podsystemów zabezpieczających. Wskazane jest przede wszystkim zapewnienie ochrony najbardziej informacyjnych kanałów wycieku informacji, którymi są:

· możliwość kopiowania danych z nośników maszynowych;

· kanały transmisji danych;

· kradzież komputerów lub wbudowanych napędów.

Problem nakładania się tych kanałów komplikuje fakt, że procedury ochrony danych nie powinny prowadzić do zauważalnego spadku wydajności systemów obliczeniowych. Problem ten można skutecznie rozwiązać w oparciu o omówioną w poprzednim rozdziale globalną technologię szyfrowania informacji.

Nowoczesny system ochrony masy powinien być ergonomiczny i mieć takie właściwości, które sprzyjają jego szerokiemu zastosowaniu, takie jak:

· złożoność – możliwość ustalenia różnych trybów bezpiecznego przetwarzania danych z uwzględnieniem specyficzne wymagania różnych użytkowników i zapewniają szeroki zakres możliwych działań domniemanego intruza;

· kompatybilność - system musi być kompatybilny ze wszystkimi programami napisanymi dla danego systemu operacyjnego oraz musi zapewniać chroniony tryb pracy komputera w śieć komputerowa;

· przenośność - możliwość instalacji systemu na różne rodzaje systemy komputerowe, w tym przenośne;

· łatwość obsługi – system powinien być łatwy w obsłudze i nie zmieniać dotychczasowej technologii użytkowników;

· działanie w czasie rzeczywistym – procesy konwersji informacji, w tym szyfrowanie, muszą odbywać się z dużą szybkością;

· wysoki poziom bezpieczeństwa informacji;

· minimalny koszt systemu.

Wniosek

Po masowym wykorzystaniu nowoczesnych technologii informatycznych kryptografia wdziera się w życie współczesnego człowieka. Aplikacja oparta na metodach kryptograficznych płatności elektroniczne, możliwość przesyłania tajnych informacji przez otwarte sieci komunikacyjne, a także rozwiązywanie wielu innych problemów związanych z ochroną informacji w systemach komputerowych i sieciach informacyjnych. Potrzeby praktyki doprowadziły do konieczności masowego stosowania metod kryptograficznych, a w konsekwencji do konieczności rozszerzenia otwartych badań i rozwoju w tym obszarze. Znajomość podstaw kryptografii staje się istotna dla naukowców i inżynierów specjalizujących się w rozwoju nowoczesnych narzędzi bezpieczeństwa informacji, a także w obszarach eksploatacji i projektowania systemów informatycznych i telekomunikacyjnych.

Jednym z pilnych problemów współczesnej kryptografii stosowanej jest rozwój szybkich szyfrów programowych typu blokowego, a także szybkich urządzeń szyfrujących.

Obecnie zaproponowano szereg metod szyfrowania, chronionych patentami Federacji Rosyjskiej i opartych na pomysłach użycia:

· elastyczny harmonogram próbkowania połączeń;

· generowanie algorytmu szyfrowania na podstawie tajnego klucza;

· podstawienia zależne od konwertowanych danych.

Literatura

1. Ostreikovskiy V.A. Informatyka: Proc. dodatek dla studentów. śr. prof. podręcznik zakłady. - M.: Wyższe. szkoła, 2001. - 319 s.: chor.

2. Informatyka gospodarcza / wyd. P.V. Konyukhovsky i D.N. Kolesowa. - Petersburg: Piotr, 2000. - 560.: chory.

3. Informatyka: Kurs podstawowy / S.V. Simonovich i inni - St. Petersburg: Peter, 2002. - 640 s.: chory.

4. Moldovyan A.A., Moldovyan N.A., Sovetov B.Ya. Kryptografia. - Petersburg: Wydawnictwo „Lan”, 2001. - 224 s., il. - (Podręczniki dla uniwersytetów. Literatura specjalna).

Hostowane na Allbest.ru

Podobne dokumenty

Problem wyboru między niezbędnym poziomem ochrony a wydajnością sieci. Mechanizmy zapewnienia ochrony informacji w sieciach: kryptografia, podpis elektroniczny, uwierzytelnianie, ochrona sieci. Wymagania stawiane nowoczesnym środkom ochrony informacji.

praca semestralna, dodano 1.12.2008 r.

Problem bezpieczeństwa informacji. Cechy ochrony informacji w sieciach komputerowych. Zagrożenia, ataki i kanały wycieku informacji. Klasyfikacja metod i środków zapewnienia bezpieczeństwa. Architektura sieci i jej ochrona. Metody bezpieczeństwa sieci.

praca dyplomowa, dodana 16.06.2012

Metody i środki ochrony informacji przed nieuprawnionym dostępem. Cechy ochrony informacji w sieciach komputerowych. Ochrona kryptograficzna i elektroniczny podpis cyfrowy. Metody ochrony informacji przed wirusami komputerowymi i atakami hakerów.

streszczenie, dodane 23.10.2011

Koncepcja ochrony celowych zagrożeń integralności informacji w sieciach komputerowych. Charakterystyka zagrożeń bezpieczeństwa informacji: włamanie, przerwanie świadczenia usług. Charakterystyka OOO NPO „Mekhinstrument”, główne sposoby i metody ochrony informacji.

praca dyplomowa, dodana 16.06.2012

Główne założenia teorii bezpieczeństwa informacji. Istota głównych metod i środków ochrony informacji w sieciach. Ogólna charakterystyka działalności i sieci korporacyjnej przedsiębiorstwa „Vestel”, analiza jego metod ochrony informacji w sieciach telekomunikacyjnych.

praca dyplomowa, dodana 30.08.2010

Problemy ochrony informacji w sieciach informatycznych i telekomunikacyjnych. Badanie zagrożeń informacji i sposobów ich oddziaływania na przedmioty ochrony informacji. Koncepcje bezpieczeństwa informacji przedsiębiorstwa. Kryptograficzne metody ochrony informacji.

praca dyplomowa, dodana 03.08.2013

Sposoby nieuprawnionego dostępu, klasyfikacja metod i środków ochrony informacji. Analiza metod bezpieczeństwa informacji w sieci LAN. Identyfikacja i uwierzytelnianie, logowanie i audyt, kontrola dostępu. Koncepcje bezpieczeństwa systemów komputerowych.

praca dyplomowa, dodana 19.04.2011

Metody i środki ochrony danych informacyjnych. Ochrona przed nieuprawnionym dostępem do informacji. Cechy ochrony systemów komputerowych metodami kryptograficznymi. Kryteria oceny bezpieczeństwa informatycznych technologii informatycznych w krajach europejskich.

test, dodany 06.08.2010

Podstawowe właściwości informacji. Operacje na danych. Dane - dialektyczne składnik Informacja. Rodzaje umyślnych zagrożeń bezpieczeństwa informacji. Klasyfikacja złośliwego oprogramowania. Podstawowe metody i środki ochrony informacji w sieciach komputerowych.

praca semestralna, dodano 17.02.2010

Istota problemu i zadanie ochrony informacji w sieciach informatycznych i telekomunikacyjnych. Zagrożenia informacji, sposoby ich oddziaływania na przedmioty. Pojęcie bezpieczeństwa informacji przedsiębiorstwa. Metody kryptograficzne i środki ochrony informacji.

Ochrona danych w sieciach komputerowych staje się jednym z najpoważniejszych problemów współczesnej informatyki. Dotychczas sformułowano trzy podstawowe zasady bezpieczeństwa informacji, które powinny zapewniać:

Integralność danych - ochrona przed awariami prowadzącymi do utraty informacji, a także nieuprawnionym tworzeniem lub niszczeniem danych;

Poufność informacji i jednocześnie

Należy również zauważyć, że niektóre obszary działalności (instytucje bankowe i finansowe, sieci informacyjne, systemy administracji publicznej, obronność i struktury specjalne) wymagają szczególnych środków bezpieczeństwa danych i nakładają podwyższone wymagania na niezawodność systemów informatycznych.

Rozważając problemy ochrony danych w sieci, pierwszym pytaniem, jakie się pojawia, jest klasyfikacja awarii i naruszeń praw dostępu, które mogą prowadzić do zniszczenia lub niepożądanej modyfikacji danych. Potencjalne zagrożenia obejmują:

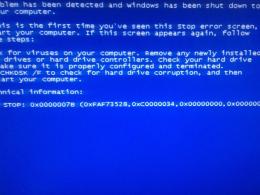

1. Awarie sprzętu:

Awarie systemu kablowego;

Przerwy w dostawie prądu;

Awarie systemu dyskowego;

Awarie systemów archiwizacji danych;

Awarie serwerów, stacji roboczych, karty sieciowe itp.;

2. Utrata informacji spowodowana nieprawidłowym działaniem oprogramowania:

Utratę lub zmianę danych z powodu błędów oprogramowania;

Straty, gdy system jest zainfekowany wirusami komputerowymi;

3. Straty związane z nieuprawnionym dostępem:

Nieautoryzowane kopiowanie, niszczenie lub fałszowanie informacji;

Zapoznanie się z informacjami poufnymi stanowiącymi tajemnicę, osoby nieuprawnione;

4. Utrata informacji związana z niewłaściwym przechowywaniem zarchiwizowanych danych.

5. Błędy personelu serwisowego i użytkowników.

Przypadkowe zniszczenie lub zmiana danych;

Nieprawidłowe korzystanie z oprogramowania i sprzętu, prowadzące do zniszczenia lub zmiany danych.

W zależności od możliwych rodzajów zakłóceń sieci, wiele rodzajów ochrony informacji łączy się w trzy główne klasy:

Środki ochrony fizycznej, w tym ochrona systemów kablowych, systemów zasilania, narzędzi archiwizujących, macierzy dyskowych itp.

Oprogramowanie zabezpieczające, w tym: programy antywirusowe, systemy różnicowania uprawnień, oprogramowanie kontroli dostępu.

Zabezpieczenia administracyjne, w tym kontrola dostępu do pomieszczeń, opracowanie strategii bezpieczeństwa firmy, planów awaryjnych itp.

Należy zauważyć, że taki podział jest dość arbitralny, gdyż nowoczesne technologie rozwijają się w kierunku połączenia ochrony oprogramowania i sprzętu.

Systemy archiwizacji i powielania informacji

Organizacja niezawodnego i wydajnego systemu archiwizacji danych jest jednym z najważniejszych zadań zapewniających bezpieczeństwo informacji w sieci. W małych sieciach, w których zainstalowany jest jeden lub dwa serwery, najczęściej stosuje się instalację systemu archiwizacji bezpośrednio w wolnych slotach serwerów. W dużych sieciach korporacyjnych najkorzystniejsze jest zorganizowanie dedykowanego specjalistycznego serwera archiwizacji.

Taki serwer automatycznie archiwizuje informacje z dyski twarde serwery i stacje robocze w czasie określonym przez administratora sieci lokalnej, wystawiając raport o utworzyć kopię zapasową. Zapewnia to kontrolę nad całym procesem tworzenia kopii zapasowej z konsoli administracyjnej, na przykład możesz określić określone woluminy, katalogi lub pojedyncze pliki, których kopię zapasową chcesz utworzyć.

Możliwe jest również zorganizowanie automatycznej archiwizacji po wystąpieniu takiego lub innego zdarzenia („kopia zapasowa sterowana zdarzeniami”), na przykład w przypadku otrzymania informacji, że na dysku twardym serwera lub stacji roboczej pozostało niewiele wolnego miejsca, lub gdy awarii dysków „lustrzanych” na serwerze plików.

Aby zapewnić odzyskanie danych w przypadku awarii dysków magnetycznych, systemy są najczęściej używane w ostatnim czasie. macierze dyskowe- grupy dysków działające jako pojedyncze urządzenie, które są zgodne ze standardem RAID (Redundant Arrays of Inexpensive Disks).

Ochrona przed wirusami komputerowymi

Do tej pory, oprócz tysięcy znanych już wirusów, co miesiąc pojawia się 100-150 nowych szczepów. Do dziś najczęstszymi metodami ochrony przed wirusami pozostają różne programy antywirusowe.

Jednak w ostatnich latach połączenie metod ochrony oprogramowania i sprzętu jest coraz częściej wykorzystywane jako obiecujące podejście do ochrony przed wirusami komputerowymi. Wśród tego typu urządzeń sprzętowych można zauważyć specjalne płytki antywirusowe, które są wkładane w standardowe komputerowe gniazda rozszerzeń.

Ochrona przed nieautoryzowanym dostępem

Problem ochrony informacji przed nieautoryzowanym dostępem stał się szczególnie dotkliwy w związku z powszechnym wykorzystaniem lokalnych, a zwłaszcza globalnych sieci komputerowych. Należy również zauważyć, że często szkoda powstaje nie z powodu „złośliwych intencji”, ale z powodu elementarnych błędów użytkowników, którzy przypadkowo uszkadzają lub usuwają istotne dane. W tym zakresie, obok kontroli dostępu, niezbędnym elementem ochrony informacji w sieciach komputerowych jest rozgraniczenie uprawnień użytkowników.

W sieciach komputerowych przy organizacji kontroli dostępu i różnicowania uprawnień użytkowników najczęściej wykorzystywane są wbudowane narzędzia sieciowych systemów operacyjnych.

Istnieje wiele możliwych kierunków wycieku informacji oraz sposobów nieuprawnionego dostępu do systemów i sieci. Pomiędzy nimi:

odczyt informacji resztkowych w pamięci systemu po wykonaniu autoryzowanych żądań;

kopiowanie plików multimedialnych i informacyjnych z pokonywaniem środków ochronnych;

przebrać się za zarejestrowanego użytkownika;

przebranie się na żądanie systemu;

wykorzystanie pułapek programowych;

wykorzystywanie wad systemu operacyjnego;

Nielegalne podłączenie do sprzętu i linii komunikacyjnych;

Złośliwe ubezwłasnowolnienie mechanizmów ochronnych;

wprowadzanie i używanie wirusów komputerowych.

Zapewnienie bezpieczeństwa informacji osiąga się za pomocą zestawu środków organizacyjnych, organizacyjnych, technicznych, technicznych i programowych.

Do środków organizacyjnych bezpieczeństwo informacji obejmuje:

Ograniczenie dostępu do pomieszczeń, w których odbywa się przygotowywanie i przetwarzanie informacji;

dopuszczenie do przetwarzania i przekazywania informacji poufnych tylko zweryfikowanym urzędnikom;

· przechowywanie nośników magnetycznych i dzienników meldunkowych w sejfach zamkniętych dla osób nieuprawnionych;

wykluczenie przeglądania przez osoby nieuprawnione treści przetwarzanych materiałów poprzez wyświetlacz, drukarkę itp.;

Wykorzystanie kodów kryptograficznych w przekazywaniu cennych informacji kanałami komunikacyjnymi;

· niszczenie taśm barwiących, papieru i innych materiałów zawierających fragmenty cennych informacji.

Środki organizacyjne i techniczne bezpieczeństwo informacji obejmuje:

· zasilanie urządzeń przetwarzających cenne informacje z niezależnego źródła zasilania lub poprzez specjalne filtry sieciowe;

instalacja zamków szyfrowych na drzwiach lokalu;

wykorzystanie wyświetlaczy ciekłokrystalicznych lub plazmowych do wyświetlania informacji podczas wprowadzania-wyjścia oraz do uzyskiwania wydruków - drukarek atramentowych i termicznych, ponieważ wyświetlacz emituje promieniowanie elektromagnetyczne o tak wysokiej częstotliwości, że obraz z jego ekranu można uzyskać z odległości kilkaset kilometrów;

niszczenie informacji podczas likwidacji lub wysyłania komputerów do naprawy;

· Instalowanie klawiatur i drukarek na miękkich podkładkach w celu zmniejszenia możliwości usuwania informacji za pomocą środków akustycznych;

ograniczenie promieniowania elektromagnetycznego poprzez ekranowanie pomieszczeń, w których przetwarzane są informacje, arkuszami metalu lub specjalnego tworzywa sztucznego.

Środki techniczne bezpieczeństwo informacji - są to systemy ochrony terytoriów i pomieszczeń poprzez osłanianie maszynowni oraz organizowanie systemów kontroli dostępu. Ochrona informacji w sieciach i obiektach obliczeniowych za pomocą środków technicznych realizowana jest w oparciu o organizację dostępu do pamięci z wykorzystaniem:

kontrola dostępu do różnych poziomów pamięci komputera;

blokowanie danych i wprowadzanie kluczy;

przydzielanie bitów kontrolnych do rekordów w celu identyfikacji itp.

Architektura oprogramowania ochrona informacji obejmuje:

kontrola bezpieczeństwa, w tym kontrola rejestracji wejścia do systemu, utrwalanie w logu systemowym, kontrola działań użytkowników;

reakcja (w tym dźwięk) na naruszenie systemu ochrony kontroli dostępu do zasobów sieciowych;

kontrola poświadczeń dostępu;

Formalna kontrola bezpieczeństwa systemów operacyjnych (podstawowa ogólnosystemowa i sieciowa);

kontrola algorytmów ochrony;

Sprawdzanie i potwierdzanie poprawności działania sprzętu i oprogramowania.

W celu niezawodnej ochrony informacji i wykrywania przypadków nieautoryzowanych działań prowadzona jest rejestracja pracy systemu: tworzone są specjalne dzienniki i protokoły, w których odnotowywane są wszystkie działania związane z ochroną informacji w systemie. Specjalne programy służą również do testowania systemu ochrony. Okresowo lub w losowo wybranych momentach sprawdzają działanie ochrony sprzętu i oprogramowania.

Odrębną grupę środków służących zapewnieniu bezpieczeństwa informacji i identyfikacji nieautoryzowanych żądań stanowią programy do wykrywania naruszeń w czasie rzeczywistym. Programy z tej grupy generują specjalny sygnał podczas rejestrowania działań, które mogą prowadzić do nielegalnych działań w odniesieniu do chronionych informacji. Sygnał może zawierać informacje o charakterze naruszenia, miejscu jego wystąpienia i innych cechach. Dodatkowo programy mogą zabronić dostępu do chronionych informacji lub zasymulować taki tryb działania (na przykład natychmiastowe ładowanie urządzeń I/O), co pozwoli na zidentyfikowanie i zatrzymanie intruza przez odpowiednią usługę.

Jedną z powszechnych metod ochrony jest wyraźne wskazanie tajności informacji wyjściowych. To wymaganie jest realizowane przy użyciu odpowiednich narzędzi programowych.

Wyposażając serwer lub stacje robocze w sieci np. w czytnik kart inteligentnych i specjalne oprogramowanie, można znacznie zwiększyć stopień ochrony przed nieautoryzowanym dostępem. W takim przypadku, aby uzyskać dostęp do komputera, użytkownik musi włożyć kartę inteligentną do czytnika i wprowadzić swój osobisty kod.

Inteligentne karty kontroli dostępu umożliwiają realizację w szczególności takich funkcji jak kontrola dostępu, dostęp do urządzeń komputer osobisty, dostęp do programów, plików i poleceń.

Mosty i routery dostępu zdalnego stosują segmentację pakietów – ich separację i transmisję równolegle na dwóch liniach – co uniemożliwia „przechwycenie” danych, gdy „haker” nielegalnie łączy się z jedną z linii. Dodatkowo zastosowana w transmisji danych procedura kompresji przesyłanych pakietów gwarantuje brak możliwości odszyfrowania „przechwyconych” danych. Ponadto mosty i routery zdalnego dostępu można zaprogramować w taki sposób, aby użytkownicy zdalni mieli ograniczony dostęp do niektórych zasobów sieci głównej biura.

Mechanizmy bezpieczeństwa

1. Kryptografia.

Aby zapewnić tajność, stosuje się szyfrowanie lub kryptografię, co pozwala na przekształcenie danych do postaci zaszyfrowanej, z której można wyodrębnić oryginalne informacje tylko wtedy, gdy masz klucz.

Szyfrowanie opiera się na dwóch podstawowych pojęciach: algorytmie i kluczu. Algorytm to sposób na zakodowanie oryginalnego tekstu, w wyniku którego powstaje zaszyfrowana wiadomość. Zaszyfrowaną wiadomość można zinterpretować tylko za pomocą klucza.

Wszystkie elementy systemów ochronnych dzielą się na dwie kategorie - trwałe i łatwe do wymiany. Do elementów długoterminowych zaliczamy te elementy, które są związane z rozwojem systemów ochrony i wymagają do zmiany interwencji specjalistów lub programistów. Elementy łatwo wymienialne to elementy systemu, które przeznaczone są do dowolnej modyfikacji lub modyfikacji według z góry określonej zasady, na podstawie losowo wybranych parametrów początkowych. Elementy łatwo wymienialne to np. klucz, hasło, identyfikator i tym podobne.

Poufność informacji zapewnia wprowadzenie do algorytmów specjalnych kluczy (kodów). Użycie klucza w szyfrowaniu ma dwie istotne zalety. Po pierwsze, możesz użyć jednego algorytmu z różnymi kluczami do wysyłania wiadomości do różnych odbiorców. Po drugie, jeśli klucz zostanie naruszony, można go łatwo wymienić bez zmiany algorytmu szyfrowania. Zatem bezpieczeństwo systemów szyfrowania zależy od tajności użytego klucza, a nie od tajności algorytmu szyfrowania.

Należy zauważyć, że rosnąca wydajność technologii prowadzi do skrócenia czasu wymaganego do otwarcia kluczy, a systemy bezpieczeństwa muszą używać coraz dłuższych kluczy, co z kolei prowadzi do wzrostu kosztów szyfrowania.

Ponieważ tak ważne miejsce w systemach szyfrowania zajmuje tajemnica klucza, głównym problemem takich systemów jest generowanie i przesyłanie klucza.

Istnieją dwa główne schematy szyfrowania: szyfrowanie symetryczne (czasami nazywane również szyfrowaniem tradycyjnym lub szyfrowaniem z kluczem prywatnym) i szyfrowanie kluczem publicznym (czasami nazywane szyfrowaniem asymetrycznym).

W przypadku szyfrowania symetrycznego nadawca i odbiorca korzystają z tego samego klucza (tajnego), za pomocą którego mogą szyfrować i odszyfrowywać dane.

Podpis elektroniczny

Za pomocą podpisu elektronicznego odbiorca może upewnić się, że otrzymana przez niego wiadomość została wysłana nie przez osobę trzecią, ale przez nadawcę posiadającego określone uprawnienia. Podpisy elektroniczne są tworzone poprzez zaszyfrowanie sumy kontrolnej i dodatkowych informacji przy użyciu klucza prywatnego nadawcy. W ten sposób każdy może odszyfrować podpis za pomocą klucza publicznego, ale tylko właściciel klucza prywatnego może poprawnie utworzyć podpis. Aby zabezpieczyć się przed przechwyceniem i ponownym użyciem, podpis zawiera unikalny numer – numer seryjny.

Uwierzytelnianie

Uwierzytelnianie jest jednym z najważniejszych elementów organizacji bezpieczeństwa informacji w sieci. Zanim użytkownik otrzyma prawo do uzyskania określonego zasobu, konieczne jest upewnienie się, że jest naprawdę tym, za kogo się podaje.

Po odebraniu żądania użycia zasobu w imieniu użytkownika serwer udostępniający zasób przekazuje kontrolę do serwera uwierzytelniania. Po otrzymaniu pozytywnej odpowiedzi z serwera uwierzytelniania, żądany zasób jest udostępniany użytkownikowi.

Uwierzytelnianie wykorzystuje z reguły zasadę zwaną „co wie” – użytkownik zna jakieś tajne słowo, które wysyła do serwera uwierzytelniającego w odpowiedzi na jego żądanie. Jednym ze schematów uwierzytelniania jest użycie standardowych haseł. Hasło - wpisuje na początku sesji interakcji z siecią, a czasem pod koniec sesji (w szczególnie krytycznych przypadkach hasło do normalnego wyjścia z sieci może różnić się od hasła wejściowego). Ten schemat jest najbardziej wrażliwy pod względem bezpieczeństwa - hasło może zostać przechwycone i użyte przez inną osobę.

Najczęściej używane schematy wykorzystują hasła jednorazowe. Nawet jeśli zostanie przechwycone, to hasło będzie bezużyteczne przy następnej rejestracji, a uzyskanie kolejnego hasła z poprzedniego jest niezwykle trudnym zadaniem. Do generowania haseł jednorazowych wykorzystywane są zarówno generatory programowe, jak i sprzętowe, czyli urządzenia wkładane do gniazda komputera. Znajomość tajnego słowa jest niezbędna, aby użytkownik mógł aktywować to urządzenie.

Ochrona sieci

Ostatnio sieci korporacyjne coraz częściej łączą się z Internetem, a nawet wykorzystują go jako swój szkielet. Zapory ogniowe służą do ochrony firmowych sieci informacyjnych. Zapory ogniowe to system lub kombinacja systemów, które pozwalają podzielić sieć na dwie lub więcej części i wdrożyć zestaw reguł, które określają warunki przekazywania pakietów z jednej części do drugiej. Z reguły granica ta przebiega między siecią lokalną przedsiębiorstwa a INTERNETOMEM, choć można ją wytyczyć również wewnętrznie. Jednak ochrona pojedynczych komputerów nie jest opłacalna, dlatego zazwyczaj chroniona jest cała sieć. Zapora przepuszcza cały ruch przez siebie i dla każdego przechodzącego pakietu podejmuje decyzję, czy go przepuścić, czy odrzucić. Aby zapora mogła podejmować te decyzje, zdefiniowany jest dla niej zestaw reguł.

Firewall może być zaimplementowany sprzętowo (tj. jako oddzielne urządzenie fizyczne) lub jako specjalny program działający na komputerze.

Zazwyczaj zmiany są wprowadzane w systemie operacyjnym, w którym działa zapora, aby poprawić bezpieczeństwo samej zapory. Zmiany te dotyczą zarówno jądra systemu operacyjnego, jak i odpowiednich plików konfiguracyjnych. Na samym firewallu nie wolno mieć sekcji użytkownika, a więc potencjalnych dziur - tylko sekcja administratora.

Niektóre zapory działają tylko w trybie pojedynczego użytkownika, a wiele z nich ma system sprawdzania integralności kodów programów.

Zapora zwykle składa się z kilku różnych komponentów, w tym filtrów lub ekranów, które blokują część ruchu.

Wszystkie zapory można podzielić na dwa typy:

Filtry pakietów, które filtrują pakiety IP za pomocą routerów filtrujących;

Serwery warstwy aplikacji, które blokują dostęp do niektórych usług w sieci.

W ten sposób zaporę można zdefiniować jako zestaw komponentów lub system, który znajduje się między dwiema sieciami i ma następujące właściwości:

Cały ruch z sieci wewnętrznej do zewnętrznej iz sieci zewnętrznej do wewnętrznej musi przechodzić przez ten system;

· przez ten system może przechodzić tylko ruch określony przez lokalną politykę bezpieczeństwa;

Systemy ochrony komputera przed włamaniami innych osób są bardzo zróżnicowane i można je podzielić na takie grupy, jak:

- - środki samoochrony zapewniane przez wspólne oprogramowanie;

- - środki ochrony w ramach systemu komputerowego;

- - środki ochrony z prośbą o informacje;

- - środki ochrony czynnej;

- - środki ochrony biernej itp.

Możemy wyróżnić następujące obszary wykorzystania programów zapewniających bezpieczeństwo informacji poufnych, w szczególności:

- - ochrona informacji przed nieuprawnionym dostępem;

- - ochrona informacji przed kopiowaniem;

- - ochrona programów przed kopiowaniem;

- - ochrona programów przed wirusami;

- - ochrona informacji przed wirusami;

- - ochrona programowa kanałów komunikacyjnych.

Dla każdego z tych obszarów istnieje wystarczająca liczba wysokiej jakości oprogramowania opracowanego przez profesjonalne organizacje i dystrybuowanego na rynkach.

Oprogramowanie ochronne ma następujące typy programów specjalnych:

identyfikacja środków technicznych, plików oraz uwierzytelnianie użytkownika;

rejestracja i kontrola działania środków technicznych i użytkowników;

utrzymanie zastrzeżonych trybów przetwarzania informacji;

ochrona fundusze operacyjne Programy komputerowe i użytkowe użytkowników;

niszczenie informacji w pamięci po użyciu;

sygnalizowanie naruszeń wykorzystania zasobów;

programy ochrony pomocniczej do różnych celów

Identyfikacja środków technicznych i plików, realizowana programowo, odbywa się na podstawie analizy numerów rejestracyjnych różnych elementów i obiektów systemu informatycznego oraz ich porównania z wartościami adresów i haseł zapisanych w pamięci sterowania system.

Aby zapewnić niezawodność ochrony za pomocą haseł, praca systemu ochrony jest zorganizowana w taki sposób, aby prawdopodobieństwo ujawnienia tajnego hasła i nawiązania korespondencji z takim lub innym identyfikatorem pliku lub terminala było jak najmniejsze. Aby to zrobić, musisz okresowo zmieniać hasło i ustawić w nim wystarczająco dużą liczbę znaków.

Skutecznym sposobem identyfikacji adresowalnych podmiotów i uwierzytelnienia użytkowników jest algorytm challenge-response, w którym system bezpieczeństwa prosi użytkownika o podanie hasła, po czym musi udzielić na nie określonej odpowiedzi. Ponieważ czas żądania i odpowiedzi jest nieprzewidywalny, utrudnia to proces odgadnięcia hasła, zapewniając w ten sposób większe bezpieczeństwo.

Uzyskanie uprawnień do dostępu do niektórych zasobów może odbywać się nie tylko na podstawie użycia tajnego hasła i późniejszych procedur uwierzytelniania i identyfikacji. Można to zrobić w bardziej szczegółowy sposób, biorąc pod uwagę różne

cechy trybów działania użytkowników, ich uprawnienia, kategorie żądanych danych i zasobów. Ta metoda jest realizowana przez specjalne programy, które analizują odpowiednie cechy użytkowników, zawartość zadań, parametry sprzętu i oprogramowania, urządzenia pamięci itp.

Konkretne dane związane z wejściem żądania do systemu bezpieczeństwa są porównywane podczas działania programów zabezpieczających z danymi wprowadzonymi do tablic (macierzy) tajnych rejestracji. Tabele te, jak również programy do ich tworzenia i przetwarzania, są przechowywane w postaci zaszyfrowanej i znajdują się pod specjalną kontrolą administratora (administratorów) bezpieczeństwa sieci informacyjnej.

Indywidualne środki bezpieczeństwa dla tych plików i specjalna kontrola dostępu użytkowników do nich są stosowane w celu rozróżnienia dostępu poszczególnych użytkowników do dobrze zdefiniowanej kategorii informacji. Etykieta zabezpieczająca może być utworzona w postaci trzycyfrowych słów kodowych, które są przechowywane w samym pliku lub w specjalny stół. Ta sama tabela zapisuje identyfikator użytkownika, który utworzył ten plik, identyfikatory terminali, z których można uzyskać dostęp do pliku, identyfikatory użytkowników, którzy mają dostęp do tego pliku, a także ich prawa do korzystania z pliku (odczytywanie). , edytowanie, usuwanie, aktualizacja, wykonanie itp.). Ważne jest, aby uniemożliwić użytkownikom interakcję podczas uzyskiwania dostępu do plików. Jeżeli np. kilku użytkowników ma prawo do edycji tego samego rekordu, to każdy z nich musi zapisać dokładnie swoją wersję edycji (w celu ewentualnej analizy i ustalenia uprawnień wykonywanych jest kilka kopii rekordów).

Wysyłanie dobrej pracy do bazy wiedzy jest proste. Skorzystaj z poniższego formularza

Studenci, doktoranci, młodzi naukowcy korzystający z bazy wiedzy w swoich studiach i pracy będą Ci bardzo wdzięczni.

Hostowane na http://www.allbest.ru/

Podstawowe dane o pracy

Wersja szablonu 1.1

Oddział Niżny Nowogród

Rodzaj pracy Elektroniczna pisemna ochrona wstępna

Nazwa dyscypliny WRC

Temat

Narzędzia programowe do ochrony informacji w sieciach

wykonałem pracę

Ipatow Aleksander Siergiejewicz

Umowa nr 09200080602012

Wstęp

1. Podstawowe postanowienia teorii bezpieczeństwa informacji

1.1 Bezpieczeństwo informacji. Podstawowe definicje

1.2 Zagrożenia bezpieczeństwa informacji

1.3 Budowanie systemów chroniących przed zagrożeniami naruszenia poufności informacji

1.3.1 Model systemu ochrony

1.3.2 Ustalenia organizacyjne i bezpieczeństwa

1.3.3 Identyfikacja i uwierzytelnianie

1.3.4 Kontrola dostępu

1.3.5 Metody kryptograficzne zapewniające poufność informacji

1.3.6 Metody zewnętrznej ochrony obwodowej

1.3.7 Logowanie i audyt

1.4 Systemy ochrony budynku przed zagrożeniami integralności

1.4.1 Zasady uczciwości

1.4.2 Metody kryptograficzne zapewniające integralność informacji

1.5 Systemy ochrony budynku przed zagrożeniami dostępności

2. Narzędzia programowe do ochrony informacji w CS

2.1 Bezpieczeństwo na poziomie systemu operacyjnego

2.2 Kryptograficzne metody bezpieczeństwa

2.3 Szyfrowanie dysku

2.4 Specjalistyczne oprogramowanie zabezpieczające informacje

2.5 Architektoniczne aspekty bezpieczeństwa

2.6 Systemy archiwizacji i powielania informacji

2.7 Analiza bezpieczeństwa

Wniosek

Słowniczek

Lista wykorzystanych źródeł

Lista skrótów

Wstęp

Postęp przyniósł ludzkości wiele osiągnięć, ale ten sam postęp przyniósł również wiele problemów. Ludzki umysł, rozwiązując niektóre problemy, nieuchronnie napotka inne, nowe. Odwiecznym problemem jest ochrona informacji. Na różnych etapach swojego rozwoju ludzkość rozwiązała ten problem ze specyfiką tkwiącą w tej epoce. Wynalezienie komputera i dalszy szybki rozwój technologii informatycznych w drugiej połowie XX wieku sprawiły, że problem bezpieczeństwa informacji stał się tak aktualny i dotkliwy, jak informatyzacja jest dziś istotna dla całego społeczeństwa.

Nawet Juliusz Cezar postanowił chronić cenne informacje w procesie transmisji. Wynalazł szyfr Cezara. Szyfr ten umożliwiał wysyłanie wiadomości, których nikt nie mógłby odczytać, gdyby został przechwycony.

Koncepcja ta powstała w czasie II wojny światowej. Niemcy używały maszyny zwanej Enigma do szyfrowania wiadomości wysyłanych do jednostek wojskowych.

Oczywiście sposób ochrony informacji nieustannie się zmienia, ponieważ zmienia się nasze społeczeństwo i technologia. Pojawienie się i rozpowszechnienie komputerów doprowadziło do tego, że większość ludzi i organizacji zaczęła przechowywać informacje w w formie elektronicznej. Istniała potrzeba ochrony takich informacji.

Na początku lat 70-tych. W XX wieku David Bell i Leonard La Padula opracowali model bezpieczeństwa operacji komputerowych. Model ten został oparty na rządowej koncepcji poziomów klasyfikacji informacji (niesklasyfikowane, poufne, tajne, ściśle tajne) oraz poziomów jawności. Jeżeli osoba (podmiot) miała poziom uprawnień wyższy niż poziom akt (obiektu) zgodnie z klasyfikacją, to uzyskiwała dostęp do akt, w przeciwnym razie dostęp był odmawiany. Koncepcja ta została zaimplementowana w standardzie 5200.28 „Trusted Computing System Evaluation Criteria” (TCSEC), opracowanym w 1983 roku przez Departament Obrony USA. Ze względu na kolor okładki nazwano ją „Pomarańczową Księgą”.

„Pomarańczowa Księga” określa wymagania funkcjonalne i atestacyjne dla każdej sekcji. System musiał spełnić te wymagania, aby osiągnąć określony poziom certyfikacji.

Zgodność z wymaganiami gwarancyjnymi dla większości certyfikatów bezpieczeństwa była czasochłonna i kosztowna duże pieniądze. W rezultacie bardzo niewiele systemów uzyskało certyfikat na poziomie wyższym niż C2 (w rzeczywistości tylko jeden system został kiedykolwiek certyfikowany na poziomie A1 — Honeywell SCOMP) Cole E. Hacker Protection Guide. - M.: Wydawnictwo Williams, 2002 - S. 25.

Przy opracowywaniu innych kryteriów podjęto próby oddzielenia wymagań funkcjonalnych od wymagań atestacyjnych. Zmiany te zostały uwzględnione w Niemieckiej Zielonej Księdze w 1989 r., Kanadyjskich Kryteriach w 1990 r., Kryteriach Oceny Bezpieczeństwa Technologii Informacyjnych (ITSEC) w 1991 r. oraz Kryteriach Federalnych (znanych jako Wspólne Kryteria – „Ogólne Kryteria”) w 1992 r. Standard oferował własny sposób poświadczania bezpieczeństwa systemów komputerowych.

GOST 28147-89 -- sowiecki i Rosyjski standard szyfrowanie symetryczne, wprowadzone w 1990 roku, jest również standardem CIS. Pełna nazwa - „GOST 28147-89 Systemy przetwarzania informacji. Ochrona kryptograficzna. Algorytm transformacji kryptograficznej”. Algorytm szyfru blokowego. Używając metody szyfrowania z gamma, może pełnić funkcje algorytmu szyfrowania strumieniowego.

Według niektórych informacji A. Vinokurov. Algorytm szyfrowania GOST 28147-89, jego zastosowanie i implementacja dla komputerów platformy Intel x86 (http://www.enlight.ru), historia tego szyfru jest znacznie starsza. Algorytm, który później stał się podstawą normy, narodził się przypuszczalnie w trzewiach VIII Zarządu Głównego KGB ZSRR (obecnie część FSB), najprawdopodobniej w jednym z podległych mu zamkniętych instytutów badawczych, prawdopodobnie jeszcze w latach 70-tych w ramach projektów tworzenia implementacji programowych i sprzętowych szyfru na różne platformy komputerowe.

Od czasu publikacji GOST ma restrykcyjną pieczęć „Do użytku służbowego”, a formalnie szyfr został uznany za „w pełni otwarty” dopiero w maju 1994 roku. Historia powstania szyfru i kryteria dla programistów z 2010 roku nie zostały opublikowane.

Jednym z problemów związanych z kryteriami oceny bezpieczeństwa systemów był brak zrozumienia mechanizmów działania sieci. Kiedy komputery są łączone, nowe są dodawane do starych problemów bezpieczeństwa. „Pomarańczowa Księga” nie uwzględniała problemów pojawiających się podczas podłączania komputerów do wspólnej sieci, więc w 1987 roku pojawiła się TNI (Trusted Network Interpretation) lub „Czerwona Księga”. „Czerwona Księga” zachowała wszystkie wymagania bezpieczeństwa z „Pomarańczowej Księgi”, podjęto próbę zajęcia się przestrzenią sieciową i stworzenia koncepcji bezpieczeństwa sieci. Niestety „Czerwona Księga” wiązała również funkcjonalność z gwarancją. Tylko kilka systemów zostało ocenionych przez TNI i żaden nie odniósł sukcesu komercyjnego.

Dziś problemy stały się jeszcze poważniejsze. Organizacje zaczęły korzystać z sieci bezprzewodowych, których pojawienia się „Czerwona Księga” nie mogła przewidzieć. Do sieci bezprzewodowe Certyfikat Czerwonej Księgi jest uważany za przestarzały.

Technologie systemów i sieci komputerowych rozwijają się zbyt szybko. W związku z tym szybko pojawiają się również nowe sposoby ochrony informacji. Dlatego temat mojej pracy kwalifikacyjnej „Oprogramowanie bezpieczeństwa informacji w sieciach” jest bardzo aktualny.

Przedmiotem badań są informacje przesyłane przez sieci telekomunikacyjne.

Przedmiotem opracowania jest bezpieczeństwo informacyjne sieci.

Głównym celem pracy kwalifikacyjnej jest badanie i analiza narzędzi programowych do ochrony informacji w sieciach. Aby osiągnąć ten cel, konieczne jest rozwiązanie szeregu zadań:

Rozważ zagrożenia bezpieczeństwa i ich klasyfikację;

Scharakteryzować metody i środki ochrony informacji w sieci, ich klasyfikację i cechy aplikacji;

Ujawnienie możliwości fizycznej, sprzętowej i programowej ochrony informacji w sieciach komputerowych (CN), określenie ich zalet i wad.

1. Podstawowe postanowienia teorii bezpieczeństwa informacji

1.1 Bezpieczeństwo informacji. Podstawowe definicje

Termin „informacja” jest definiowany przez różne nauki różne sposoby. Na przykład w filozofii informacja jest uważana za właściwość obiektów materialnych i procesów w celu zachowania i wygenerowania pewnego stanu, który w różnych formach materialno-energetycznych może być przenoszony z jednego obiektu na drugi. W cybernetyce zwyczajowo nazywa się informację miarą eliminacji niepewności. W przyszłości informację będziemy rozumieć jako wszystko, co można przedstawić za pomocą symboli skończonego (na przykład binarnego) alfabetu.

Taka definicja może wydawać się nieco niezwykła. Jednocześnie wynika to naturalnie z podstawowych zasad architektury współczesnej informatyki. Rzeczywiście, ograniczamy się do kwestii bezpieczeństwa informacji zautomatyzowanych systemów - a wszystko, co jest przetwarzane za pomocą nowoczesnej technologii komputerowej, jest reprezentowane w formie binarnej.Tsirlov V.L. Podstawy bezpieczeństwa informacji systemów zautomatyzowanych - "Phoenix", 2008 - str. 8

Przedmiotem naszych rozważań są systemy zautomatyzowane. Pod zautomatyzowanym systemem przetwarzania informacji (AS) mamy na myśli całość następujących obiektów:

1. Sprzęt komputerowy;

2. Oprogramowanie;

3. Kanały komunikacji;

4. Informacje w różnych mediach;

5. Personel i użytkownicy systemu.

Za bezpieczeństwo informacji systemu zewnętrznego uważa się stan systemu, w którym:

1. System jest w stanie wytrzymać destabilizujące skutki zagrożeń wewnętrznych i zewnętrznych.

2. Funkcjonowanie i samo istnienie systemu nie stanowią zagrożenia dla środowiska zewnętrznego i elementów samego systemu.

W praktyce bezpieczeństwo informacji jest zwykle uważane za połączenie następujących trzech podstawowych właściwości chronionych informacji:

? poufność, co oznacza, że tylko legalni użytkownicy mogą uzyskać dostęp do informacji;

? integralność, zapewniając, że po pierwsze chronione informacje mogą być zmieniane tylko przez legalnych i upoważnionych użytkowników, a po drugie informacje są wewnętrznie spójne i (jeśli ta właściwość ma zastosowanie) odzwierciedlają rzeczywisty stan rzeczy;

? dostępność, która gwarantuje nieograniczony dostęp do chronionych informacji dla uprawnionych użytkowników.

Działania związane z bezpieczeństwem informacji są powszechnie określane jako bezpieczeństwo informacji.

Metody zapewniania bezpieczeństwa informacji (Załącznik A) są bardzo zróżnicowane.

Usługi bezpieczeństwa sieci to mechanizmy ochrony informacji przetwarzanych w sieci systemy komputerowe i sieci.

Inżynieria i metody techniczne mają na celu ochronę informacji przed wyciekiem kanałami technicznymi - na przykład poprzez przechwytywanie promieniowania elektromagnetycznego lub informacji głosowych. Prawne i organizacyjne metody bezpieczeństwa informacji tworzą ramy regulacyjne dla organizacji różnych działań związanych z bezpieczeństwem informacji.

Teoretyczne metody zapewnienia bezpieczeństwa informacji rozwiązują z kolei dwa główne problemy. Pierwszym z nich jest formalizacja różnego rodzaju procesów związanych z bezpieczeństwem informacji. Na przykład formalne modele kontroli dostępu pozwalają ściśle opisać wszystkie możliwe przepływy informacji w systemie, a tym samym gwarantują spełnienie wymaganych właściwości bezpieczeństwa. Wiąże się to bezpośrednio z drugim zadaniem - rygorystycznym uzasadnieniem poprawności i adekwatności funkcjonowania systemów bezpieczeństwa informacji przy analizie ich bezpieczeństwa. Takie zadanie pojawia się na przykład podczas certyfikacji zautomatyzowanych systemów zgodnie z wymogami bezpieczeństwa informacji.

1.2 Zagrożenia bezpieczeństwa informacji

Formułując definicję bezpieczeństwa informacji AS wspomnieliśmy o pojęciu zagrożenia. Zajmijmy się tym bardziej szczegółowo.

Należy zauważyć, że w ogólnym przypadku zagrożenie jest zwykle rozumiane jako potencjalnie możliwe zdarzenie, działanie, proces lub zjawisko, które może prowadzić do naruszenia czyichś interesów. Z kolei zagrożenie dla bezpieczeństwa informacji zautomatyzowany system- jest to możliwość wprowadzenia wpływu na informacje przetwarzane w AS, prowadząca do naruszenia poufności, integralności lub dostępności tych informacji, a także możliwość wpływania na elementy składowe AS, prowadząca do ich utraty, zniszczenia lub nieprawidłowe działanie.

Klasyfikację zagrożeń można przeprowadzić według wielu kryteriów. Przyjrzyjmy się najczęstszym z nich. Tsirlov V.L. Podstawy bezpieczeństwa informacji systemów zautomatyzowanych - "Phoenix", 2008 - s. 10

1. Ze względu na charakter występowania zwyczajowo rozróżnia się zagrożenia naturalne i sztuczne.

Zwyczajowo nazywa się zagrożeniami naturalnymi, które powstały w wyniku oddziaływania na EJ obiektywnych procesów fizycznych lub zjawisk naturalnych, które nie są zależne od człowieka. Z kolei sztuczne zagrożenia są spowodowane działaniem czynnika ludzkiego.

Przykładami zagrożeń naturalnych są pożary, powodzie, tsunami, trzęsienia ziemi itp. Nieprzyjemną cechą takich zagrożeń jest skrajna trudność lub wręcz niemożność ich przewidzenia.

2. W zależności od stopnia intencjonalności rozróżnia się zagrożenia losowe i celowe.

Przypadkowe zagrożenia wynikają z zaniedbania lub niezamierzonego błędu ludzkiego. Umyślne zagrożenia zwykle wynikają z ukierunkowanej działalności napastnika.

Przykłady losowych zagrożeń obejmują nieumyślne wprowadzenie błędnych danych, niezamierzone uszkodzenie sprzętu. Przykładem umyślnego zagrożenia jest wejście intruza do chronionego obszaru z naruszeniem ustalonych zasad dostęp fizyczny.

3. W zależności od źródła zagrożenia zwyczajowo rozróżnia się:

- Zagrożenia, których źródłem jest środowisko naturalne. Przykładami takich zagrożeń są pożary, powodzie i inne klęski żywiołowe.

- Zagrożenia, których źródłem jest osoba. Przykładem takiego zagrożenia jest wprowadzenie agentów w szeregi personelu elektrowni jądrowej przez konkurencyjną organizację.

- Zagrożenia pochodzące z autoryzowanego oprogramowania i sprzętu. Przykładem takiego zagrożenia jest nieumiejętne korzystanie z narzędzi systemowych.