Różnice między domeną a grupą roboczą. Jak stworzyć grupę roboczą w sieci komputerowej

Wielokrotnie wspominaliśmy grupy robocze oraz domeny. Przyjrzyjmy się, w jaki sposób te dwa modele sieci w sieciach firmy Microsoft różnią się zasadniczo.

Grupa robocza to logiczne zgrupowanie komputerów połączonych wspólną nazwą w celu ułatwienia nawigacji w sieci. Bardzo ważne jest, aby każdy komputer w grupie roboczej równy(tj. sieć okazuje się być peer-to-peer) i utrzymuje własną lokalną bazę kont użytkowników (Security Accounts Manager, SAM).

To jest główny problem, który nie pozwala na korzystanie z grup roboczych w dużych sieciach korporacyjnych. Rzeczywiście, jeśli przypomnimy sobie, że logowanie do chronionego systemu jest obowiązkowe, a logowanie bezpośrednie i sieciowe są zasadniczo różne (logowanie bezpośrednie jest kontrolowane przez komputer lokalny, a logowanie sieciowe jest zdalne), to na przykład użytkownik, który zalogował się do Comp1 komputer pod kontem lokalnym Użytkownik1, nie będzie miał dostępu do drukarki zainstalowanej na komputerze Comp2, ponieważ w lokalnej bazie danych nie ma użytkownika o nazwie Użytkownik1 (rys. 9.1). Dlatego, aby zapewnić „przejrzystą” interakcję w grupie roboczej, konieczne jest tworzyć te same konta z tymi samymi hasłami na wszystkich komputerach, gdzie użytkownicy pracują i znajdują się zasoby.

System Windows XP Professional for Workgroups ma specjalny tryb o nazwie „Użyj prostego udostępniania plików” w celu obejścia tego problemu (tryb ten jest domyślnie włączony). W takim przypadku połączenie z dowolnym komputerem w sieci odbywa się w imieniu lokalnego konta gościa, które jest włączone za pomocą Kreatory konfiguracji sieci(domyślnie jest wyłączone) i dla którego skonfigurowano żądany poziom dostępu.

W systemie Windows XP Home Edition ta metoda komunikacji sieciowej jest najważniejsza i nie można jej wyłączyć (dlatego komputery z tym systemem operacyjnym nie mogą być członkami domeny).

Oczywiste jest, że możesz zarządzać kontami i zasobami w grupie roboczej tylko z niewielką liczbą komputerów i użytkowników. Duże sieci powinny używać domen.

Domena jest logiczną grupą połączonych komputerów wspólna baza danych użytkowników i komputerów, polityka bezpieczeństwa i zarządzania.

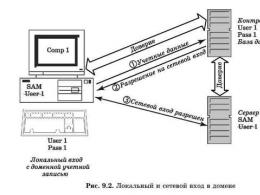

Domeny są tworzone w oparciu o system operacyjny Windows, a baza danych, jak powiedzieliśmy, jest obsługiwana kontrolery domeny. W domenach ważne jest to, że wszystkie komputery w tym miejscu same nie sprawdzają użytkowników przy logowaniu, ale delegują tę procedurę na kontrolery (rys. 9.2). Taka organizacja dostępu ułatwia jednorazową kontrolę użytkownika podczas logowania do sieci, a następnie, bez sprawdzania, przyznanie mu dostępu do zasobów wszystkich komputerów w domenie.

» domeny i grupy robocze - co to jest

System operacyjny Windows Server 2003 i klasyczny Windows NT używają dwóch terminów, które są niepowiązane, ale często mylące

administratorzy: „domeny” i „grupy robocze”. Oto jak zdefiniowano te terminy.

- Domena jest elementem systemu bezpieczeństwa. Członkowie domeny przechodzą

uwierzytelnianie za pomocą specjalnych serwerów zwanych kontrolerami domeny. - Grupa robocza jest elementem systemu alokacji zasobów. Członkowie grupy roboczej odnajdują się nawzajem za pomocą specjalnych serwerów zwanych przeglądarkami.

Wszyscy, którzy tak jak ja przeżyli zimną wojnę, zrozumieją, gdzie leży źródło tego zamieszania. Pamiętasz Chruszczowa lub Breżniewa? Każdy z nich miał nieograniczoną władzę w ZSRR, ponieważ każdy z nich zajmował dwa stanowiska - przewodniczącego Rady Najwyższej i sekretarza generalnego partii komunistycznej. Podobnie podstawowy kontroler domeny (PDC) sprawia, że domeny i grupy robocze wyglądają podobnie, ponieważ kontroler PDC przechowuje zarówno bazę danych zabezpieczeń, jak i bazę danych przeglądarki.

Korzystanie z grup roboczych

Jeśli instalujesz serwer, który nie musi komunikować się z innymi serwerami, możesz uczynić go samodzielnym serwerem - członkiem grupy roboczej. Klienci w tej samej grupie roboczej w tej samej podsieci IP używają tej samej przeglądarki do znalezienia serwera. Użytkownicy będą uwierzytelniani przy użyciu lokalnej bazy danych SAM na serwerze za każdym razem, gdy łączą się przez sieć.

Nawet w przypadku domeny czasami warto skonfigurować izolowane serwery. Na przykład taki serwer można zainstalować w strefie DMZ, gdzie komputery nie muszą przekazywać informacji rejestracyjnych z powrotem przez zaporę.

Dołączanie do domeny

Jeśli baza danych uwierzytelniania na serwerze nie jest wystarczająco silna, serwer musi być dołączony do domeny. Serwer staje się wtedy członkiem domeny. Członkowie domeny Active Directory uwierzytelniają użytkowników przy użyciu protokołu Kerberos. Pozwala to osiągnąć wysoki poziom bezpieczeństwa i uzyskać szybki mechanizm uwierzytelniania. Ponadto ten mechanizm uwierzytelniania zawiera informacje autoryzacyjne potrzebne do utworzenia lokalnego kontekstu bezpieczeństwa użytkownika.

Członkowie klasycznej domeny Windows NT uwierzytelniają użytkowników przy użyciu protokołu NT LanMan Challenge-Response. Wymaga to, aby serwer miał bezpośrednie łącze do zapasowego kontrolera domeny.

W systemie operacyjnym Windows NT dodanie komputera do domeny wymagało podania poświadczeń administratora. W systemie operacyjnym Windows Server 2003 (i Windows 2000) każdy uwierzytelniony użytkownik może dodać komputer do domeny. Możliwość dodawania komputerów do domeny jest określana przez zasady grupy dla jednostki organizacyjnej kontrolerów domeny w usłudze Active Directory. Modyfikując te zasady grupy, możesz ograniczyć użytkowników, którzy mogą dodawać komputery do domeny.

Grupa robocza to logiczne zgrupowanie komputerów zjednoczonych wspólną nazwą w celu ułatwienia nawigacji komputera w sieci.

Zasadniczo ważne jest, aby wszyscy w grupie roboczej byli równi (tj. sieć okazała się być peer-to-peer) i utrzymywali własną lokalną bazę danych kont użytkowników (Security Accounts Manager, SAM).

To jest główny problem, który nie pozwala na korzystanie z grup roboczych w dużych sieciach korporacyjnych.

Rzeczywiście, logowanie do bezpiecznego systemu jest obowiązkowe, a logowanie bezpośrednie i sieciowe jest zasadniczo różne (logowanie bezpośrednie jest kontrolowane przez komputer lokalny, a logowanie sieciowe jest zdalne), wtedy na przykład użytkownik zalogował się na komputerze Comp1 pod lokalnym User1 konto nie będzie miało dostępu do drukarki zainstalowanej na komputerze Comp2, ponieważ w lokalnej bazie danych nie ma użytkownika o nazwie Userl (rys. 1).

Ryż. 1 Grupy robocze i domeny

Dlatego, aby zapewnić „przejrzystą” interakcję w grupie roboczej, należy utworzyć te same konta z tymi samymi hasłami na wszystkich komputerach, na których znajdują się użytkownicy i zasoby.

System operacyjny Windows dla grup roboczych ma specjalny tryb: „Użyj prostego udostępniania plików”, który pozwala ominąć wskazany problem (tryb ten jest domyślnie włączony).

W takim przypadku połączenie z dowolnym komputerem sieciowym odbywa się w imieniu jego lokalnego konta gościa, które jest włączane za pomocą Kreatora konfiguracji sieci (jest domyślnie wyłączone) i dla którego skonfigurowano wymagany poziom dostępu.

W przypadku systemu Windows Home Edition ta metoda pracy w sieci jest najważniejsza i nie można jej wyłączyć (dlatego komputery z tym systemem operacyjnym nie mogą być członkami domeny).

Oczywiste jest, że możesz zarządzać kontami i zasobami w grupie roboczej tylko z niewielką liczbą komputerów i użytkowników.

Duże sieci powinny używać domen.

Domena to logiczna grupa komputerów zjednoczona wspólną bazą danych użytkowników i komputerów, polityką bezpieczeństwa i zarządzania.

Domeny są tworzone w oparciu o sieciowy system operacyjny Windows, a baza danych jest obsługiwana przez kontrolery domeny.

W domenach ważne jest, aby wszystkie komputery w tym miejscu same nie sprawdzały użytkowników przy wejściu, ale delegowały tę procedurę do kontrolerów.

Taka organizacja dostępu ułatwia jednorazową kontrolę użytkownika podczas logowania do sieci, a następnie, bez sprawdzania, przyznanie mu dostępu do zasobów wszystkich komputerów w domenie.

Ryż. 2 domeny

Główne zagrożenia podczas pracy w sieci

Podczas podłączania komputera do sieci na użytkowników czeka sporo zagrożeń:

- „hakowanie” komputera odbywa się zwykle w celu przejęcia kontroli nad systemem operacyjnym i uzyskania dostępu do danych;

- uszkodzenie systemu jest najczęściej organizowane w celu zakłócenia działania (powodu odmowy usługi - „Denial of Service”) dowolnych usług lub komputera (zwykle serwera) jako całości, a czasem nawet całej infrastruktury sieciowej organizacji ;

Podstawowe środki bezpieczeństwa podczas pracy w sieci

Można je sformułować jako następujący zestaw reguł:

- wyłącz komputer, gdy go nie używasz. Jak lubią mawiać eksperci ds. bezpieczeństwa komputerowego, „najbezpieczniejszy jest komputer, który jest wyłączony i przechowywany w skarbcu bankowym”;

- aktualizować system operacyjny. W każdym systemie operacyjnym okresowo wykrywane są tak zwane „luki”, które zmniejszają bezpieczeństwo komputera. Obecność luk w zabezpieczeniach musi być dokładnie monitorowana (m.in. poprzez czytanie prasy „komputerowej” lub informacji w Internecie) w celu podjęcia na czas działań w celu ich wyeliminowania.

- kradzież danych z powodu błędnie ustawionych praw dostępu, podczas przesyłania danych lub „hackowania” systemu, umożliwia dostęp do chronionych, często poufnych informacji ze wszystkimi wynikającymi z tego nieprzyjemnymi konsekwencjami dla właściciela tych danych;

- niszczenie danych ma na celu zakłócenie lub nawet sparaliżowanie systemów, komputerów, serwerów lub całej organizacji.

- korzystaj z ograniczonego zestawu dobrze przetestowanych aplikacji, nie instaluj ani nie zezwalaj innym na instalowanie na swoim komputerze programów pobranych z niezweryfikowanych źródeł (zwłaszcza z Internetu). Jeśli aplikacja nie jest już potrzebna, usuń ją;

- Nie udostępniaj niepotrzebnie zasobów swojego komputera. Jeśli nadal jest to wymagane, należy skonfigurować minimalny wymagany poziom dostępu do zasobu tylko dla zarejestrowanych kont;

- zainstalować (lub włączyć) osobistą zaporę (firewall) na swoim komputerze. Jeśli mówimy o sieciach korporacyjnych, zainstaluj zapory zarówno na routerach łączących Twoją sieć lokalną z Internetem, jak i na wszystkich komputerach w sieci;

- nawet jeśli jesteś jedynym właścicielem komputera, używaj konta użytkownika do normalnej pracy: w tym przypadku uszkodzenie systemu, na przykład po zainfekowaniu wirusem, będzie bez porównania mniejsze niż w przypadku pracy z uprawnieniami administratora. Dla wszystkich kont, zwłaszcza administracyjnych, ustaw i zapamiętaj silne hasła.

Hasło jest uważane za złożone, jeśli zawiera losową kombinację liter, cyfr i znaków specjalnych, takich jak jxglrg$N. Oczywiście hasło nie może być takie samo jak nazwa konta. W systemach operacyjnych Windows złożone hasło można wygenerować automatycznie za pomocą polecenia NET USER z przełącznikiem /RANDOM, na przykład:

NAZWA UŻYTKOWNIKA SIECIOWEGO /RANDOM

- Podczas pracy z pocztą e-mail nigdy nie otwieraj od razu załączników, zwłaszcza tych od nieznanych nadawców. Zapisz załącznik na dysku, sprawdź go programem antywirusowym, a dopiero potem otwórz. Jeśli to możliwe, włącz ochronę przed potencjalnie niebezpieczną zawartością w swoim programie pocztowym i wyłącz obsługę HTML;

- podczas pracy ze stronami internetowymi podejmuj rozsądne środki ostrożności: staraj się unikać rejestracji, nie udostępniaj nikomu swoich danych osobowych i ostrożnie współpracuj ze sklepami internetowymi i innymi usługami, które korzystają z metod płatności online przy użyciu kart kredytowych lub systemów, takich jak WebMoney, Yandex-Money itp.

- Do organizowania pracy w sieciach Microsoft wykorzystywane są dwa modele: grupy robocze używane z niewielką liczbą komputerów oraz domeny, które ułatwiają łączenie dużej liczby użytkowników, stacji roboczych i serwerów.

- Wszystkie sieciowe systemy operacyjne i dane przechowywane na komputerach muszą być niezawodnie chronione i pożądane jest, aby używany system zabezpieczeń był wielopoziomowy.

Wszystkie komputery są równorzędnymi sieciami; żaden komputer nie może kontrolować drugiego.

Każdy komputer ma wiele kont użytkowników. Aby zalogować się na dowolnym komputerze należącym do grupy roboczej, musisz mieć konto na tym komputerze.

Grupa robocza zwykle ma nie więcej niż dwadzieścia komputerów.

Grupa robocza nie jest chroniona hasłem.

Wszystkie komputery muszą znajdować się w tej samej sieci lokalnej lub podsieci.

W grupie domowej:

Komputery w sieci domowej muszą należeć do grupy roboczej, ale mogą również należeć do grupy domowej. Dzięki grupie domowej znacznie łatwiej jest udostępniać innym zdjęcia, muzykę, filmy, dokumenty i drukarki.

Grupa domowa jest chroniona hasłem, ale wprowadza się je tylko raz podczas dodawania komputera do grupy domowej.

W domenie:

Co najmniej jeden komputer to serwer. Administratorzy sieci używają serwerów do kontroli bezpieczeństwa i uprawnień dla wszystkich komputerów w domenie. Ułatwia to zmianę ustawień, ponieważ zmiany są automatycznie wprowadzane na wszystkich komputerach. Użytkownicy domeny muszą podać hasło lub inne poświadczenia za każdym razem, gdy uzyskują dostęp do domeny.

Jeżeli użytkownik posiada konto w domenie, może zalogować się do dowolnego komputera. Nie wymaga to posiadania konta na samym komputerze.

Prawa do zmiany ustawień komputera mogą być ograniczone, ponieważ administratorzy sieci chcą zapewnić spójność ustawień komputera.

W domenie mogą znajdować się tysiące komputerów.

Komputery mogą należeć do różnych sieci lokalnych.

W strukturze sieci komputerowych mogą występować domeny i grupy robocze. Czym oni są?

Co to jest domena?

Pod domena przyjęło się rozumieć dość dużą grupę komputerów zjednoczonych w jednej sieci LAN lub poprzez kilka połączonych sieci LAN, a także posiadających dostęp do szerokiej gamy różnych zasobów i interfejsów sieciowych (pozwalających na organizowanie wymiany plików, strumieni, tablic, i udostępniać do nich dostęp).

Główne cechy domen to:

- struktura domen przewiduje dedykowane serwery realizujące główne funkcje obliczeniowe i przeznaczone do zarządzania zasobami sieciowymi;

- zarządzanie ustawieniami dostępu dla komputerów w niektórych częściach sieci wchodzących w skład domeny może odbywać się centralnie - za pomocą serwerów;

- użytkownik z loginem powiązanym z domeną (lub prawami dostępu) może połączyć się z siecią z dowolnego komputera, który współpracuje z odpowiednią domeną.

Domena może mieć ogromną liczbę komputerów — to powszechna rzecz, jeśli jest ich tysiące. Jednocześnie ich poszczególne grupy mogą należeć do różnych sieci LAN, a mimo to domena będzie funkcjonować.

Serwery hostowane w domenie są zwykle znacznie wydajniejsze niż przeciętny komputer podłączony do domeny. Każdy z tych systemów operacyjnych, które są optymalne do rozwiązywania określonych problemów określonych przez właściciela domeny, może być na nich zainstalowany - i może się znacznie różnić od tego zainstalowanego na komputerach nieserwerowych.

W przypadku korzystania ze standardów VPN i podobnych do nich lokalnie utworzone domeny mogą być łączone przez użytkowników z praktycznie dowolnych innych sieci, które fizycznie mają dostęp do odpowiednich zasobów. Internet działa zgodnie z tą zasadą - kiedy duża liczba komputerów PC znajdujących się w różnych krajach świata może, łącząc się z konkretną domeną, otrzymywać z niej różne zasoby.

Czym jest grupa robocza?

Pod Grupa robocza Przyjęło się rozumieć stosunkowo niewielką sieć komputerową, stworzoną głównie w celu zapewnienia współdzielonego dostępu do różnych plików dla znajdujących się w niej komputerów PC (jednak zasadniczo istnieje możliwość wymiany odpowiednich plików).

Grupy robocze charakteryzują się następującymi cechami:

- wszystkie komputery PC wchodzące w skład grupy roboczej są najczęściej zjednoczone w sieci peer-to-peer (nie ma w niej serwerów dedykowanych, a co do zasady nie ma możliwości zarządzania kluczowymi zasobami innych komputerów lub sieci jako całości przy użyciu jednego komputera);

- dostęp do odpowiedniej sieci jest zwykle możliwy tylko wtedy, gdy system operacyjny komputera PC jest ładowany z określonego loginu (konta użytkownika), dla którego ten dostęp jest otwarty i skonfigurowany.

Wielkość grupy roboczej zwykle nie przekracza kilkudziesięciu komputerów. Ważne jest, aby wszystkie były połączone w ramach wspólnej sieci LAN lub podsieci - tak, aby odpowiednia infrastruktura była wystarczająco stabilna.

Porównanie

Główną różnicą między domeną a grupą roboczą jest sposób implementacji zarządzania zasobami w infrastrukturze sieciowej pierwszego i drugiego typu. Tak więc w przypadku sieci domowych, w których nie oczekuje się szczególnie intensywnej wymiany danych, typowe jest korzystanie z grup roboczych. W korporacjach (dla których takie zadania są typowe) z reguły zaangażowane są domeny. Interakcja komputerów w sieciach o dużej skali — takich jak Internet — prawie zawsze odbywa się przy użyciu domen.

Grupa robocza jest zwykle znacznie łatwiejsza do utworzenia niż domena. Interfejsy nowoczesnych systemów operacyjnych pozwalają rozwiązać ten problem nawet niedoświadczonemu użytkownikowi. Wystarczy fizycznie podłączyć komputer za pomocą kabla lub przełącznika (opcjonalnie bezprzewodowo, przez Wi-Fi), a także skonfigurować infrastrukturę sieciową za pomocą wbudowanego oprogramowania systemu operacyjnego.

Tworzenie domeny jest zwykle bardziej skomplikowaną procedurą. Zakłada ona przede wszystkim dostępność serwerów o wystarczającej wydajności, ich szczegółową konfigurację i ewentualnie instalację odpowiedniego sieciowego systemu operacyjnego. Niezbędne będzie również zaimplementowanie w infrastrukturze domeny funkcji uwierzytelniania uprawnień tych użytkowników, którzy łączą się z siecią.

Bezpieczeństwo komputerów wchodzących w skład grupy roboczej z reguły realizowane jest poprzez zainstalowanie na każdym z nich oprogramowania antywirusowego i innych programów pomocniczych. W przypadku domeny zabezpieczenie komputera można również wdrożyć poprzez zainstalowanie interfejsów intranetowych, które umożliwiają monitorowanie różnych zagrożeń i zapobieganie ich rozprzestrzenianiu się w sieci.

Domeny są zazwyczaj dużo łatwiejsze do skalowania, dostarczając coraz więcej nowych użytkowników do łączenia się z nimi (w tym poza siecią lokalną, w której znajduje się główny serwer domeny, czy przez Internet). Wystarczy podać nowym użytkownikom informacje niezbędne do autoryzacji w domenie lub skonfigurować jej serwery tak, aby automatycznie rozpoznawali i łączyli określone grupy użytkowników.

Z kolei dodanie nowego użytkownika do grupy roboczej jest zwykle bardziej czasochłonną procedurą. Może zaistnieć potrzeba oddzielnej konfiguracji każdego z łączących się komputerów, określenia praw dostępu do odpowiednich komputerów oraz sprawdzenia skuteczności zainstalowanego na nich oprogramowania antywirusowego i innego oprogramowania pomocniczego.

Po ustaleniu różnicy między domeną a grupą roboczą zapiszmy wyniki w małej tabeli.

Tabela

| Domena | Grupa robocza |

| Co oni mają ze sobą wspólnego? | |

| Domeny i grupy robocze zostały zaprojektowane w celu zapewnienia komunikacji między różnymi komputerami w celu wymiany danych, a także współdzielenia do nich dostępu | |

| Jaka jest różnica między nimi? | |

| Jest to wielkoskalowa sieć komputerowa (lub grupa współpracujących sieci LAN) sterowana centralnie za pomocą serwerów | Zwykle jest to stosunkowo niewielka liczba podłączonych komputerów w sieci LAN typu peer-to-peer bez serwerów |

| Pozwala na mniej pracochłonne, szybsze skalowanie infrastruktury (co umożliwia tworzenie sieci w skali globalnej) | Zakłada wolniejsze skalowanie - ze względu na to, że podłączenie każdego nowego komputera do sieci z reguły wymaga szczegółowej konfiguracji |

| Umożliwia wdrażanie rozwiązań intranetowych mających na celu poprawę bezpieczeństwa wymiany danych pomiędzy komputerami w obrębie domeny | Polega na instalacji na każdym komputerze grupy roboczej programów niezbędnych do zapewnienia bezpiecznej wymiany danych |

| Użytkownik z wymaganymi poświadczeniami lub dostępem może zalogować się do domeny z dowolnego komputera | Użytkownik może łączyć się z grupą roboczą z reguły tylko z określonego komputera w ramach określonego konta |