Як увімкнути протокол tls Internet Explorer. Проблеми з протоколом TSL – Неможливо безпечно підключитися до цієї сторінки

Протокол TLS шифрує інтернет-трафік всіх видів, тим самим роблячи безпечними спілкування та продаж в інтернеті. Ми розповімо про те, як протокол працює і що на нас чекає в майбутньому.

Зі статті ви дізнаєтесь:

Що таке SSL

SSL або шар захищених сокетів була оригінальною назвою протоколу, який розробила компанія Netscape у середині 90-х. SSL 1.0 ніколи не був публічно доступним, а у версії 2.0 були серйозні недоліки. Протокол SSL 3.0, випущений в 1996, був повністю перероблений і поставив тон наступної стадії розвитку.

Що таке TLS

Коли наступну версію протоколу випустили у 1999, її стандартизувала спеціальна робоча групапроектування мережі Інтернет та дала їй нову назву: захист транспортного рівня, або TLS. Як говориться в TLS-документації, "різниця між цим протоколом та SSL 3.0 не є критичною". TLS і SSL формують серію протоколів, що постійно оновлюються, і їх часто об'єднують під назвою SSL/TLS.

Протокол TLS шифрує інтернет-трафік будь-якого виду. Найпоширеніший вид – веб-трафік. Ви знаєте, коли ваш браузер встановлює з'єднання TLS - якщо посилання в адресному рядку починається з "https".

TLS також використовується іншими програмами - наприклад, у пошті та системах телеконференцій.

Як працює TLS

Шифрування необхідно безпечно спілкуватися в інтернеті. Якщо ваші дані не шифруються, будь-хто може проаналізувати їх та прочитати конфіденційну інформацію.

Найбезпечніший метод шифрування – це асиметричне шифрування. Для цього потрібно 2 ключі, 1 публічний та 1 приватний. Це файли з інформацією, найчастіше дуже великі числа. Механізм складний, але якщо просто ви можете використовувати публічний ключ, щоб шифрувати дані, але вам потрібен приватний ключ, щоб розшифровувати їх. Два ключі пов'язані з допомогою складної математичної формули, яку складно хакнути.

Можна надати публічний ключ як інформацію про розташування закритого поштової скринькиз отвором і приватний ключ як ключ, який відкриває ящик. Будь-хто, хто знає, де знаходиться ящик, може покласти туди листа. Але щоб прочитати його, людині потрібний ключ, щоб відкрити скриньку.

Оскільки в асиметричному шифруванні застосовуються складні математичні розрахунки, необхідно багато обчислювальних ресурсів. TLS вирішує цю проблему, використовуючи асиметричне шифрування лише на початку сесії, щоб зашифрувати спілкування між сервером та клієнтом. Сервер та клієнт повинні домовитися про один ключ сесії, який вони будуть удвох використовувати, щоб зашифрувати пакети даних.

Процес, згідно з яким клієнт та сервер домовляються про ключ сесії, називається рукостисканням. Це момент, коли 2 спілкуються комп'ютери представляються друг другу.

Процес TLS-рукостискання

Процес TLS-рукостискання досить складний. Кроки внизу відображають процес загалом, щоб ви розуміли, як це працює загалом.

- Клієнт зв'язується із сервером та запитує безпечне з'єднання. Сервер відповідає списку шифрів - алгоритмічного набору для створення зашифрованих з'єднань - яким він знає, як користуватися. Клієнт порівнює список зі своїм списком шифрів, що підтримуються, вибирає відповідний і дає серверу знати, який вони будуть використовувати вдвох.

- Сервер надає свій цифровий сертифікат - електронний документ, підписаний третьою стороною, що підтверджує автентичність сервера. Сама важлива інформаціяу сертифікаті – це публічний ключ до шифру. Клієнт підтверджує справжність сертифіката.

- Використовуючи публічний ключ сервера, клієнт і сервер встановлюють ключ сесії, який вони обидва будуть використовувати протягом всієї сесії, щоб шифрувати спілкування. І тому є кілька методів. Клієнт може використовувати публічний ключ, щоб шифрувати довільне число, яке потім відправляється на сервер для розшифровки, і обидві сторони потім використовують це число, щоб встановити ключ сесії.

Ключ сесії дійсний лише протягом однієї безперервної сесії. Якщо з якоїсь причини спілкування між клієнтом та сервером перерветься, потрібно буде нове рукостискання, щоб встановити новий ключсесії.

Вразливості протоколів TLS 1.2 та TLS 1.2

TLS 1.2 – найпоширеніша версія протоколу. Ця версія встановила вихідну платформу налаштувань шифрування сесій. Однак, як і деякі попередні версії протоколу, цей протокол дозволяв використовувати більш старі техніки шифрування, щоб підтримувати старі комп'ютери. На жаль, це призвело до вразливостей версії 1.2, оскільки ці старіші механізми шифрування стали вразливішими.

Наприклад, TLS 1.2 став особливо вразливим до атак типу активного втручання в з'єднання, в яких хакер перехоплює пакети даних серед сесії і відправляє їх після прочитання або зміни їх. Багато хто з цих проблем виявився за останні 2 роки, тому стало необхідним терміново створити оновлену версію протоколу.

TLS 1.3

Версія 1.3 протоколу TLS, яка незабаром буде завершена, вирішує безліч проблем з уразливістю тим, що відмовляється від підтримки застарілих систем шифрування.

В нової версіїє сумісність з попередніми версіями: наприклад, з'єднання відкотиться до версії TLS 1.2, якщо одна зі сторін не зможе використовувати більше нову системушифрування у списку дозволених алгоритмів протоколу версії 1.3. Однак при атаці типу активного втручання у з'єднання, якщо хакер примусово спробує відкотити версію протоколу до 1.2 посеред сесії, ця дія буде помічена, і з'єднання перерветься.

Як увімкнути підтримку TLS 1.3 у браузерах Google Chrome та Firefox

Firefox та Chrome підтримують TLS 1.3, але ця версія не включена за промовчанням. Причина в тому, що вона існує поки що в чорновому варіанті.

Mozilla Firefox

Введіть about:config в адресний рядокбраузер. Підтвердіть, що ви розумієте ризики.

- Відкриється редактор налаштувань Firefox.

- Введіть у пошуку security.tls.version.max

- Поміняйте значення на 4, зробивши подвійне клацання мишею на нинішнє значення.

Google Chrome

- Введіть chrome://flags/ в адресний рядок браузера, щоб відкрити панель експериментів.

- Знайдіть опцію #tls13-variant

- Натисніть меню і поставте Enabled (Draft).

- Перезапустіть браузер.

Як перевірити, що ваш браузер використовує версію 1.2

Нагадуємо, що версія 1.3 ще не використовується публічно. якщо ви не хочете

використовувати чорновий варіант, ви можете залишитись на версії 1.2.

Щоб перевірити, що ваш браузер використовує версію 1.2, зробіть ті ж кроки, що і в інструкціях вище, і переконайтеся, що:

- Для Firefox значення security.tls.version.max дорівнює 3. Якщо воно нижче, поміняйте його на 3, зробивши подвійне клацання мишею на нинішнє значення.

- Для Google Chrome: натисніть на меню браузера - виберіть Settings- Виберіть Show advanced settings- опустіться до розділу Systemта натисніть на Open proxy settings…:

- У вікні, натисніть на вкладку Security і перевірте, щоб для поля Use TLS 1.2 стояла галочка. Якщо не варто - поставте та натисніть OK:

Зміни набудуть чинності після перезавантаження комп'ютера.

Швидкий інструмент для перевірки версії протоколу SSL/TLS браузера

Зайдіть до онлайн-інструменту перевірки версії протоколу SSL Labs . Сторінка покаже в реальному часі використовувану версію протоколу, і чи браузер схильний до якихось вразливостей.

Джерела: переклад

Всі наші міркування будуються на тому, що використовується ОС Windows XP або пізніша (Vista, 7 або 8), на які встановлені всі належні оновлення та латки. Тепер ще одна умова: ми говоримо про останні сьогодні версії браузерів, а не «сферичного Огнеліса у вакуумі».

Отже, налаштовуємо браузери на користування актуальних версійпротоколу TLS та не використання його застарілих версій та SSL взагалі. У всякому разі, наскільки це можливо теоретично.

А теорія нам каже, що хоч Internet Explorerвже з версії 8 підтримує TLS 1.1 і 1.2, під Windows XP і Vista ми його до цього не примусимо. Натискаємо: Сервіс/Властивості оглядача/Додатково та в розділі «Безпека» знаходимо: SSL 2.0, SSL 3.0, TLS 1.0... знайшли ще щось? Вітаю, у вас буде TLS 1.1/1.2! Не знайшли – у вас Windows XP або Vista, і в Редмонді вас вважають відсталим.

Так ось, галочки з усіх SSL - знімаємо, на всі наявні TLS - ставимо. Якщо доступний тільки TLS 1.0 - значить, так тому і бути, якщо більш актуальні версії - краще вибрати тільки їх, а з TLS 1.0 зняти галочку (і не дивуватися потім, що частина сайтів не відкриваються за HTTPS). Після цього натискаємо кнопки «Застосувати», «ОК».

З Opera простіше - вона влаштовує нам справжній бенкет з різних версійпротоколів: Інструменти/Загальні налаштування/Розширені/Безпека/Прото колеса безпеки. Що ми бачимо? Весь набір, з якого залишаємо галочки лише на TLS 1.1 та TLS 1.2, після чого тиснемо кнопку «Докладніше» і там прибираємо галочки з усіх рядків, крім тих, що починаються з «256 bit AES» – вони наприкінці. На початку списку є рядок «256 bit AES ( Anonymous DH/SHA-256), з неї теж знімаємо галку. Тиснемо «ОК» і радіємо захищеності.

Втім, Opera має одну дивну властивість: якщо включений TLS 1.0, то при необхідності встановити захищене з'єднання вона відразу використовує саме цю версію протоколу, незалежно від підтримки сайтом більш актуальних. Типу, навіщо напружуватися - і так все чудово, все захищено. При включенні тільки TLS 1.1 і 1.2 спочатку буде спроба використання більш досконалої версії, і тільки якщо вона не підтримується сайтом, браузер переключиться на версію 1.1.

А ось сферичний Огнеліс Firefox нас зовсім не порадує: Інструменти/Налаштування/Додатково/Шифрування: все, що ми можемо - це відключити SSL, TLS доступний тільки у версії 1.0, робити нічого - його і залишаємо з галочкою.

Втім, погане пізнається у порівнянні: Chrome та Safari взагалі не містять налаштувань, який протокол шифрування використовувати. Наскільки відомо, Safari не підтримує TLS актуальніших версій, ніж 1.0 у версіях під ОС Windows, а оскільки випуск нових його версій під цю ОС припинено, то й не буде.

Chrome, як відомо, підтримує TLS 1.1, але, як і у випадку з Safari, відмовитися від використання SSL ми не можемо. Відключити в Chrome TLS 1.0 теж ніяк. А ось з реальним використанням TLS 1.1 – велике питання: його спочатку включили, потім виключили через проблеми в роботі і, наскільки можна судити, поки що не включили. Тобто, підтримка є, але вона вимкнена, і включити її назад самому користувачеві - ніяк. Та сама історія і з Firefox – підтримка TLS 1.1 у ньому, насправді, є, але користувачеві вона поки що недоступна.

Резюме з наведеного вище багатобуквію. Чим взагалі загрожує використання застарілих версій протоколів шифрування? Тим, що хтось сторонній влізе у ваше захищене з'єднання з сайтом та отримає доступ до всієї інформації «туди» та «звідти». У практичному аспекті – отримає повний доступдо ящика електронної пошти, акаунту у системі клієнт-банк тощо.

Випадково влізти в чуже захищене з'єднання навряд чи вдасться, ми говоримо лише про зловмисні дії. Якщо ймовірність таких дій низька, або інформація, що передається через захищене з'єднання, не становить особливої цінності, то можна не морочитися і користуватися браузерами, що підтримують тільки TLS 1.0.

В інакше– вибору немає: тільки Opera і тільки TLS 1.2 (TLS 1.1 – це лише вдосконалення TLS 1.0, яке частково успадкувало його проблеми з безпекою). Втім, наші улюблені сайти можуть не підтримувати TLS 1.2:(

У жовтні інженери Google опублікували інформацію про критичну вразливість SSL версії 3.0, що отримала кумедну назву POODLE(Padding Oracle On Downgraded Legacy Encryption або пудель 🙂). Вразливість дозволяє зловмиснику отримати доступ до інформації, зашифрованої протоколом SSLv3, за допомогою атаки «man in the middle». Вразливості піддаються як сервери, і клієнти, які можуть з'єднуватися за протоколом SSLv3.

Загалом ситуація не дивна, т.к. протоколу SSL 3.0, вперше представленого ще у 1996 році, вже виповнилося 18 років і морально він уже застарів. У більшості практичних завдань його замінив криптографічний протокол. TLS(версій 1.0, 1.1 та 1.2).

Для захисту від уразливості POODLE рекомендується повністю відключити підтримку SSLv3 як на стороні клієнта, так і на стороні сервераі надалі використовувати лише TLS. Для користувачів застарілого ПЗ (наприклад, які використовують IIS 6 на Windows XP) це означає, що вони більше не зможуть переглядати сторінки HTTPS і використовувати інші SSL-сервіси. У тому випадку, якщо підтримка SSLv3 не відключена повністю, а за замовчуванням пропонується використовується сильніше шифрування, уразливість POODLE все одно матиме місце. Пов'язано це з особливостями вибору та узгодження протоколу шифрування між клієнтом та сервером, т.к. при виявленні несправностей у використанні TLS відбувається автоматичний перехід на SSL.

Рекомендуємо перевірити всі свої сервіси, які можуть використовувати SSL/TLS у будь-якому вигляді та вимкнути підтримку SSLv3. Перевірити свій веб-сервер на наявність вразливості можна за допомогою онлайн-тесту, наприклад, тут: http://poodlebleed.com/ .

Примітка. Потрібно чітко розуміти, що відключення SSL v3 на рівні всієї системи буде працювати тільки для програмного забезпечення, яке використовує системні APIдля SSL-шифрування (Internet Explorer, IIS, SQL NLA, RRAS та ін.). Програми, які використовують власні крипто засоби (Firefox, Opera тощо), потрібно оновити та налаштувати індивідуально.

Відключаємо SSLv3 у Windows на рівні системи

В ОС Windows керуванняпідтримкою протоколів SSL/TLS здійснюється через реєстр.

У цьому прикладі ми покажемо, як повністю на рівні системи (як на рівні клієнта, так і сервера) відключити SSLv3 Windows Server 2012 R2:

Відключаємо SSLv2 (Windows 2008/Server і нижче)

У ОС, що передують Windows 7 / Windows Server 2008 R2, за замовчуванням використовується ще менш безпечний і застарілий протокол SSL v2, який також слід відключити з міркувань безпеки (у свіжіших версіях Windows, SSLv2 на рівні клієнта вимкнено за замовчуванням і використовується лише SSLv3 та TLS1.0). Для відключення SSLv2 потрібно повторити описану вище процедуру тільки для розділу реєстру SSL 2.0.

У Windows 2008/2012 SSLv2 на рівні клієнта вимкнено за замовчуванням.

Включаємо TLS 1.1 та TLS 1.2 у Windows Server 2008 R2 та вище

Windows Server 2008 R2 / Windows 7 і вище підтримують алгоритми шифрування TLS 1.1 та TLS 1.2, але ці протоколи за замовчуванням відключені. Увімкнути підтримку TLS 1.1 і TLS 1.2 у цих версіях Windows можна за схожим сценарієм

Утиліта для керування системними криптографічними протоколами у Windows Server

Існує безкоштовна утиліта IIS Crypto , що дозволяє зручно керувати параметрами криптографічних протоколів у Windows Server 2003, 2008 і 2012. За допомогою даної утиліти включити або вимкнути будь-який протокол шифрування можна всього в два кліка.

У програмі вже є кілька шаблонів, що дозволяють швидко застосувати передустановки різних варіантівналаштувань безпеки.

При переході на будь-який державний або службовий портал (наприклад, «ЕІС») користувач може раптово зіткнутися з помилкою «Не вдається безпечно підключитися до цієї сторінки. Можливо, на сайті використовуються застарілі або ненадійні параметри безпеки протоколу TLS. Ця проблемамає досить поширений характер і фіксується протягом декількох років у різних категорій користувачів. Давайте розберемося з суттю цієї помилки, і варіантами її розв'язання.

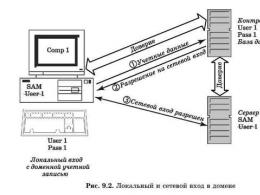

Як відомо, безпека підключення користувачів до мережевим ресурсамзабезпечується рахунок використання SSL/TSL – криптографічних протоколів, відповідальних за захищену передачу даних у мережі Інтернет. Вони використовують симетричне та асиметричне шифрування, коди автентичності повідомлень та інші спеціальні можливості, що дозволяють зберігати конфіденційність вашого підключення, перешкоджаючи розшифровці сесії з боку третіх осіб.

Якщо під час підключення до будь-якого сайту браузер визначає, що на ресурсі використовуються некоректні параметри протоколу безпеки SSL/TSL, користувач отримує вказане вище повідомлення, а доступ до сайту може бути заблокований.

Часто ситуація з протоколом TLS виникає на браузері IE – популярному інструменті роботи зі спеціальними державними порталами, пов'язаними з різними формами звітності. Робота з такими порталами вимагає обов'язкової наявності браузера Internet Explorer, і саме на ньому проблема, що розглядається, виникає особливо часто.

Причини помилки "Можливо, на сайті використовуються застарілі або ненадійні параметри безпеки протоколу TLS" можуть бути такими:

Як виправити дисфункцію: Використовуються ненадійні параметри безпеки TLS

Вирішення проблеми може полягати у способах, описаних нижче. Але перед їх описом рекомендую просто перезавантажити ваш ПК - за всієї тривіальності даний спосібчасто виявляється досить ефективним.

Якщо ж він не допоміг, виконайте таке:

- Тимчасово вимкніть ваш антивірус. У багатьох випадках антивірус блокував доступ до ненадійним (за його оцінками) сайтам. Тимчасово вимкніть антивірусну програму, або вимкніть перевірку сертифікатів у налаштуваннях антивірусу (наприклад, «Не перевіряти захищені з'єднання» на антивірусі Касперського);

- Встановіть на ваш комп'ютер найсвіжішу версію програми «КриптоПро» (у разі попередньої роботи з програмою). Застаріла версіяпродукту може викликати помилку відсутності безпечного підключеннядо сторінки;

- Змініть налаштування вашого IE. Перейдіть в «Властивості браузера», виберіть вкладку «Безпека», далі клацніть на «Надійні сайти» (там вже має бути внесена адреса вашого порталу, якщо ні, тоді внесіть). Внизу зніміть галочку з опції "увімкнути захищений режим".

Потім натисніть кнопку «Сайти» вище, і зніміть галочку з опції «Для всіх сайтів цієї зони…». Натисніть на «Ок» і спробуйте перейти на проблемний сайт.

- Видаліть cookie браузера IE. Запустіть браузер і натисніть кнопку Alt, щоб відобразити меню. Виберіть вкладку «Сервіс» — «Видалити журнал браузера», поставте галочку (за відсутності) на опції « Файли cookie…», після чого натисніть на «Видалити»;

- Вимкніть використання VPN-програм (за наявності таких);

- Спробуйте використати інший браузер для переходу на проблемний ресурс (у випадку, якщо ви не зобов'язані використовувати конкретний браузер);

- Перевірте ваш ПК на наявність вірусів (допоможе, наприклад, випробуваний "Доктор Веб Кюрейт");

- Відключіть у БІОСі опцію « Secure Boot». Незважаючи на певну нестандартність цієї поради, він допоміг далеко не одному користувачеві позбавитися помилки «застарілі або ненадійні параметри TLS».

Деактивуйте в Біосі опцію «Secure Boot»

Висновок

Причиною помилки «Можливо, на сайті використовуються застарілі або ненадійні параметри безпеки протоколу TLS» часто є локальний антивірус ПК, який з певних причин блокує доступ до потрібного інтернет-порталу. У разі виникнення проблемної ситуаціїрекомендується насамперед відключити ваш антивірус, щоб переконатися, що він не викликає розглянутої проблеми. Якщо помилка продовжує повторюватися, тоді рекомендую перейти до реалізації інших порад, описаних нижче, щоб дозволити вирішити проблему ненадійних параметрів безпеки протоколу TSL на вашому ПК.

Вконтакте