AVZ — утилита для лечения вирусов и восстановления системы. Восстановление нормального функционирования с помощью AVZ Восстановление работы windows с помощью avz

Восстановление системы - это особая функция AVZ, которая позволяет восстановить ряд системных настроек, поврежденных вредоносными программами.

Микропрограммы восстановления системы хранятся в антивирусной базе и обновляются по мере необходимости.

Рекомендация: применять восстановление системы необходимо только в ситуации, когда есть точное понимание того, что оно требуется. Перед его применением рекомендуется сделать резервную копию или точку отката системы.

На заметку: операции восстановления системы записывают данные автоматического резервного копирования в виде файлов формата REG в каталоге Backup рабочей папки AVZ.

В настоящее время в базе есть следующие микропрограммы:

1.Восстановление параметров запуска.exe, .com, .pif файлов

Данная микропрограмма восстанавливает реакцию системы на файлы exe, com, pif, scr.

Показания к применению: после удаления вируса перестают запускаться программы.

Возможные риски: минимальны, однако рекомендуется применять

2.Сброс настроек префиксов протоколов Internet Explorer на стандартные

Данная микропрограмма восстанавливает настройки префиксов протоколов в Internet Explorer

Показания к применению: при вводе адреса типа www.yandex.ru идет его подмена на что-то вида www.seque.com/abcd.php?url=www.yandex.ru

Возможные риски: минимальны

3.Восстановление стартовой страницы Internet Explorer

Данная микропрограмма восстанавливает стартовую страницу в Internet Explorer

Показания к применению: подмена стартовой страницы

Возможные риски: минимальны

4.Сброс настроек поиска Internet Explorer на стандартные

Данная микропрограмма восстанавливает настройки поиска в Internet Explorer

Показания к применению: При нажатии кнопки "Поиск" в IE идет обращение к какому-то постороннему сайту

Возможные риски: минимальны

5.Восстановление настроек рабочего стола

Данная микропрограмма восстанавливает настройки рабочего стола. Восстановление подразумевает удаление всех активных элементов ActiveDesctop, обоев, снятие блокировок на меню, отвечающее за настройки рабочего стола.

Показания к применению: Исчезли закладки настройки рабочего стола в окне "Свойства:экран", на рабочем столе отображаются посторонние надписи или рисунки

Возможные риски: настройки пользователя будут удалены, рабочий стол примет вид по умолчанию

6.Удаление всех Policies (ограничений) текущего пользователя

Windows предусматривает механизм ограничений действий пользователя, называемый Policies. Этой технологией пользуются многие вредоносные программы, поскольку настройки хранятся в реестре и их несложно создавать или модифицировать.

Показания к применению: Заблокированы функции проводника или иные функции системы.

Возможные риски: у операционных систем различных версий существуют политики по умолчанию, и сброс политик на некие стандартные значения не всегда оптимален. Для исправления часто изменяемых вредоносными проблемами политик следует применять безопасный в плане возможных сбоев системы мастер поиска и устранения проблем

7.Удаление сообщения, выводимого в ходе WinLogon

Windows NT и последующие системы в линейке NT (2000, XP) позволяют установить сообщение, отображаемое в ходе автозагрузки. Этим пользуется ряд вредоносных программ, причем уничтожение вредоносной программы не приводит к уничтожению этого сообщения.

Показания к применению: В ходе загрузки системы вводится постороннее сообщение.

Возможные риски: нет

8.Восстановление настроек проводника

Данная микропрограмма сбрасывает ряд настроек проводника на стандартные (сбрасываются в первую очередь настройки, изменяемые вредоносными программами).

Показания к применению: Изменены настройки проводника

Возможные риски: минимальны, наиболее характерные для вредоносных программ повреждения настроек находит и исправляет мастер поиска и устранения проблем .

9.Удаление отладчиков системных процессов

Регистрация отладчика системного процесса позволят осуществить скрытый запуск приложение, что и используется рядом вредоносных программ

Показания к применению: AVZ обнаруживает неопознанные отладчики системных процессов, возникают проблемы с запуском системных компонент, в частности после перезагрузки исчезает рабочий стол.

Возможные риски: минимальны, возможно нарушение работы программ, использующих отладчик для легитимных целей (например, подмена стандартного диспетчера задач)

10.Восстановление настроек загрузки в SafeMode

Некоторые вредоносные программы, в частности червь Bagle, повреждают настройки загрузки системы в защищенном режиме. Данная микропрограмма восстанавливает настройки загрузки в защищенном режиме.

Показания к применению: Компьютер не загружается в защищенном режиме (SafeMode). Применять данную микропрограмму следуеттолько в случае проблем с загрузкой в защищенном режиме .

Возможные риски: высокие, так как восстановление типовой конфигурации не гарантирует исправление SafeMode. В плене безопасности мастер поиска и устранения проблем находит и исправляет конкретные поврежденные записи настройки SafeMode

11.Разблокировка диспетчера задач

Блокировка диспетчера задач применяется вредоносными программами для защиты процессов от обнаружения и удаления. Соответственно выполнение данной микропрограммы снимает блокировку.

Показания к применению: Блокировка диспетчера задач, при попытке вызова диспетчера задач выводится сообщение "Диспетчер задач заблокирован администратором".

Возможные риски: мастер поиска и устранения проблем

12.Очистка списка игнорирования утилиты HijackThis

Утилита HijackThis хранит в реестре ряд своих настроек, в частности - список исключений. Поэтому для маскировки от HijackThis вредоносной программе достаточно зарегистрировать свои исполняемые файлы в списке исключений. В настоящий момент известен ряд вредоносных программ, использующих данную уязвимость. Микропрограмма AVZ выполняет очистку списка исключений утилиты HijackThis

Показания к применению: Подозрения на то, что утилита HijackThis отображает не всю информацию о системе.

Возможные риски: минимальные, следует учесть, что настройки игнорирования HijackThis будут удалены

13. Очистка файла Hosts

Очистка файла Hosts сводится к поиску файла Hosts, удалению из него всех значащих строк и добавлению стандартной строки "127.0.0.1 localhost".

Показания к применению: Подозрения на то, файл Hosts изменен вредоносной программой. Типичные симптомы - блокировка обновления антивирусных программ. Проконтролировать содержимое файла Hosts можно при помощи менеджера Hosts файла, встроенного в AVZ.

Возможные риски: средние, следует учесть, что файл Hosts может содержать полезные записи

14. Автоматическое исправление настроек SPl/LSP

Выполняет анализ настроек SPI и в случае обнаружения ошибок производит автоматическое исправление найденных ошибок. Данную микропрограмму можно запускать повторно неограниченное количество раз. После выполнения данной микропрограммы рекомендуется перезагрузить компьютер. Обратите внимание! Данную микропрограмму нельзя запускать из терминальной сессии

Показания к применению: После удаления вредоносной программы пропал доступ в Интернет.

Возможные риски: средние, перед запуском рекомендуется создать резервную копию

15. Сброс настроек SPI/LSP и TCP/IP (XP+)

Данная микропрограмма работает только в XP, Windows 2003 и Vista. Ее принцип работы основан на сбросе и пересоздании настроек SPI/LSP и TCP/IP при помощи штатной утилиты netsh, входящей в состав Windows. Подробно про сброс настроек можно прочитать в базе знаний Microsoft - http://support.microsoft.com/kb/299357

Показания к применению: После удаления вредоносной программы пропал доступ в Интернет и выполнение микропрограммы "14. Автоматическое исправление настроек SPl/LSP" не дает результата.

Возможные риски: высокие, перед запуском рекомендуется создать резервную копию

16. Восстановление ключа запуска Explorer

Восстанавливает системные ключи реестра, отвечающие за запуск проводника.

Показания к применению: В ходе загрузки системы не запускается проводник, но запуск explorer.exe вручную возможен.

Возможные риски: минимальные

17. Разблокировка редактора реестра

Разблокирует редактор реестра путем удаления политики, запрещающей его запуск.

Показания к применению: Невозможно запустить редактор реестра, при попытке выводится сообщение о том, что его запуск заблокирован администратором.

Возможные риски: минимальные, аналогичную проверку делает мастер поиска и устранения проблем

18. Полное пересоздание настроек SPI

Выполняет резервное копирование настроек SPI/LSP, после чего уничтожает их и создает по эталону, который хранится в базе.

Показания к применению: Тяжелые повреждения настроек SPI, неустранимые скриптами 14 и 15.

Обратите внимание! Применять сброс настроек нужно только в случае необходимости при наличие неустранимых проблем с доступом в Интернет после удаления вредоносных программ! Применять данную операцию только в случае необходимости, в случае, когда другие методы восстановления SPI не помогли !

Возможные риски: очень высокие, перед запуском рекомендуется создать резервную копию!

19. Очистить базу MountPoints

Выполняет очистку базы MountPoints и MountPoints2 в реестре.

Показания к применению: Данная операция нередко помогает в случае, когда после заражения Flash-вирусом в проводнике не открываются диски

Возможные риски: минимальные

20.Удалить статические маршруты

Выполняет удаление всех статических маршрутов.

Показания к применению: Данная операция помогает в случае, если некоторые сайты заблокированы при помощи некорректных статических маршрутов.

Возможные риски: средние. Важно отметить, что для работы некоторых сервисов у ряда Интернет-провайдеров статические маршруты могут быть необходимы и после выполнения подобного удаления их придется восстанавливать согласно инструкции на сайте Интернет-провайдера.

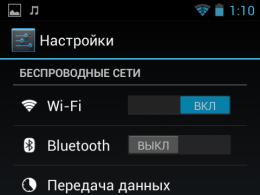

21.Заменить DNS всех соединений на Google Public DNS

Заменяет в настройке всех сетевых адаптеров DNS сервера на публичные DNS от Google. Помогает в случае, если троянская программа подменила DNS на свои.

Показания к применению: подмена DNS вредоносной программой.

Возможные риски: средние. Следует учесть, что не все провайдеры позволяют использовать DNS, отличный от их собственного.

Для выполнения восстановления необходимо отметить один или несколько пунктов и нажать кнопку "Выполнить отмеченные операции". Нажатие кнопки "ОК" закрывает окно.

На заметку:

Восстановление бесполезно, если в системе работает троянская программа, выполняющая подобные перенастройки - необходимо сначала удалить вредоносную программу, а затем восстанавливать настройки системы

На заметку:

Для устранения следов большинства Hijacker необходимо выполнить три микропрограммы - "Сброс настроек поиска Internet Explorer на стандартные", "Восстановление стартовой страницы Internet Explorer", "Сброс настроек префиксов протоколов Internet Explorer на стандартные"

На заметку:

Любую из микропрограмм можно выполнять несколько раз подряд без значимого ущерба для системы. Исключения - "5.Восстановление настроек рабочего стола" (работа этой микропрограммы сбросит все настройки рабочего стола и придется заново выбирать раскраску рабочего стола и обои) и "10. Восстановление настроек загрузки в SafeMode" (данная микропрограмма пересоздает ключи реестра, отвечающие за загрузку в безопасном режиме), а также 15 и 18 (сброс и пересоздание настроек SPI).

Простой, лёгкий и удобный способ восстановления работоспособности даже не имея для этого квалификации и навыков возможен благодаря антивирусной утилите AVZ. Использование так называемых «микропрограмм» (терминология антивирусной утилиты AVZ) позволяет до минимума сократить весь процесс.

Для того чтобы в Вашем ноутбуке все функционировало – это обеспечит батарея для ноутбука asus, а для правильного функционирования всех «винтиков» операционной системы будет не последним функционал AVZ.

Помощь возможна при большинстве типовых проблем, возникающих перед пользователем. Вызывается весь функционал микропрограмм из меню «Файл -> Восстановление системы» .

- Восстановление параметров запуска.exe, .com, .pif файлов

Восстановление стандартной реакции системы на файлыс расширением exe, com, pif, scr.

после лечения от вируса перестали запускаться любые программы и скрипты. - Сброс настроек префиксов протоколов Internet Explorer на стандартные

Восстановление стандартных настроек префиксов протоколов в браузере Internet Explorer

Рекомендации к использованию: при вводе веб-адреса, например, www.yandex.ua он подменяется на адрес типа www.seque.com/abcd.php?url=www.yandex.ua - Восстановление стартовой страницы Internet Explorer

Просто вернет стартовую страницу в браузере Internet Explorer

Рекомендации к использованию: если подменили стартовую страницы - Сброс настроек поиска Internet Explorer на стандартные

Восстановит настройку поиска в браузере Internet Explorer

Рекомендации к использованию: Кнопка "Поиск" ведет на «левые» сайты - Восстановление настроек рабочего стола

Удаляет все активные элементы ActiveDesktop и обои, снимает блокировку меню настройки рабочего стола.

Рекомендации к использованию: отображение на рабочем столе сторонних надписе и(или) рисунков - Удаление всех Policies (ограничений) текущего пользователя

снятие ограничений действий пользователя, вызванных изменением Policies.

Рекомендации к использованию: был заблокирован функционал проводника или иной функционал системы. - Удаление сообщения, выводимого в ходе WinLogon

Восстановление стандартного сообщения при автозагрузке системы.

Рекомендации к использованию: В процессе загрузки системы наблюдается стороннее сообщение. - Восстановление настроек проводника

Приводит все настройки проводника к их стандартному виду.

Рекомендации к использованию: Неадекватные настройки проводника - Удаление отладчиков системных процессов

Отладчики системного процесса запускаются скрытно, что очень на руку вирусам.

Рекомендации к использованию: например, после загрузки исчезает рабочий стол. - Восстановление настроек загрузки в безопасном режиме (SafeMode)

Реанимирует последствия червей типа Bagle и т.п.

Рекомендации к использованию: проблемы с загрузкой в защищенный режим (SafeMode), в противном случае использовать не рекомендуется. - Разблокировка диспетчера задач

Снимает блокировку любых попыток вызова диспетчера задач.

Рекомендации к использованию: если вместо диспетчера задач видите сообщение "Диспетчер задач заблокирован администратором" - Очистка списка игнорирования утилиты HijackThis

Утилита HijackThis сохраняет в системном реестре свои настройки, в частности там хранится список исключений. Вирусы маскируясь от HijackThis регистрируются в этом списке исключений.

Рекомендации к использованию: Вы заподозрили что утилита HijackThis отображает не всю информацию о системе.

Удаляются все не закомментированные строки и добавляется единственная значащая строка «127.0.0.1 localhost».

Рекомендации к использованию: изменен файл Hosts. Проверить файл Hosts можно с помощью менеджера Hosts файла, встроенного в AVZ.- Автоматическое исправление настроек SPl/LSP

Анализируются настройки SPI и в случае необходимости автоматически исправляются найденные ошибки. Микропрограмму можно безопасно запускать повторно много раз. После выполнения требуется перезагрузка компьютера. Внимание!!! Микропрограмму запрещается использовать из терминальной сессии

Рекомендации к использованию: После лечения от вируса пропал доступ в Интернет. - Сброс настроек SPI/LSP и TCP/IP (XP+)

Микропрограмма работает исключительно в XP, Windows 2003 и Vista. Используется штатная утилита «netsh» из Windows. Подробно описано в базе знаний Microsoft - http://support.microsoft.com/kb/299357

Рекомендации к использованию: После лечения от вируса пропал доступ в Интернет и микропрограмма №14 не помогла. - Восстановление ключа запуска Explorer

Восстановление системных ключей реестра, ответственных за запуск проводника.

Рекомендации к использованию: После загрузки системы запуск explorer.exe возможет только вручную. - Разблокировка редактора реестра

Разблокировка редактора реестра удалением политики, которая запрещает его запуск.

Рекомендации к использованию: При попытке запуска редактора реестра выводится сообщение о том, что администратор заблокировал его запуск. - Полное пересоздание настроек SPI

Делает резервное копирование всех настроек SPI/LSP, после этого создает их эталону, который находится в базе.

Рекомендации к использованию: При восстановлении настроек SPI вам не помогли микропрограммы №14 и № 15. Опасно, применять на свой страх и риск! - Очистить базу MountPoints

Очищается база в системном реестре для MountPoints и MountPoints2.

Рекомендации к использованию: например, в проводнике невозможно открыть диски. - Заменить DNS всех подключений на Google Public DNS

Меняем все адреса DNS используемых серверов на 8.8.8.8

Несколько полезных советов:

- Большая часть проблем с Hijacker лечится тремя икропрограммами - №4 «Сброс настроек поиска Internet Explorer на стандартные», №3 «Восстановление стартовой страницы Internet Explorer» и №2 «Сброс настроек префиксов протоколов Internet Explorer на стандартные».

- Все микропрограммы кроме №5 и №10 можно безопасно выполнять множество раз.

- И естественно бесполезно что-либо исправлять не удалив предварительно вирус.

Современные антивирусы обросли различными дополнительными функционалами настолько сильно, что у некоторых пользователей возникают вопросы в процессе их использования. В данном уроке мы расскажем вам обо всех ключевых особенностях работы антивируса AVZ.

Давайте рассмотрим как можно подробнее на практических примерах, что из себя представляет AVZ. Основного внимания обычного пользователя заслуживают следующие его функции.

Проверка системы на наличие вирусов

Любой антивирус должен уметь выявлять на компьютере вредоносное ПО и разбираться с ним (лечить или удалять). Естественно, что данная функция присутствует и в AVZ. Давайте посмотрим на практике, что из себя представляет подобная проверка.

- Запускаем AVZ.

- На экране появится небольшое окошко утилиты. В области, отмеченной на скриншоте ниже, вы найдете три вкладки. Все они относятся к процессу поиска уязвимостей на компьютере и содержат разные опции.

- На первой вкладке «Область поиска» вам необходимо отметить галочками те папки и разделы жесткого диска, которые вы хотите просканировать. Немного ниже вы увидите три строки, которые позволяют включить дополнительные опции. Ставим отметки напротив всех позиций. Это позволит произвести специальный эвристический анализ, просканировать дополнительно запущенные процессы и выявить даже потенциально опасное программное обеспечение.

- После этого переходим во вкладку «Типы файлов» . Тут вы сможете выбрать, какие данные утилите следует сканировать.

- Если вы делаете рядовую проверку, то достаточно отметить пункт «Потенциально опасные файлы» . Если же вирусы пустили корни глубоко, тогда следует выбрать «Все файлы» .

- AVZ помимо обычных документов с легкостью сканирует и архивы, чем не могут похвастаться многие другие антивирусы. В данной вкладке как раз включается или отключается данная проверка. Рекомендуем убрать галочку напротив строки проверки архивов большого объема, если вы хотите достичь максимального результата.

- В общей сложности у вас вторая вкладка должна выглядеть следующим образом.

- Далее заходим в последний раздел «Параметры поиска» .

- В самом верху вы увидите вертикальный ползунок. Сдвигаем его полностью вверх. Это позволит утилите реагировать на все подозрительные объекты. Кроме того, включаем проверку перехватчиков API и RootKit, поиск кейлогеров и проверку настроек SPI/LSP. Общий вид последней вкладки у вас должен быть приблизительно такой.

- Теперь необходимо настроить действия, которые AVZ будет предпринимать при обнаружении той или иной угрозы. Для этого сперва необходимо поставить отметку напротив строки «Выполнять лечение» в правой области окна.

- Напротив каждого типа угроз мы рекомендуем поставить параметр «Удалять» . Исключение составляют только угрозы типа «HackTool» . Тут мы советуем оставить параметр «Лечить» . Кроме того, поставьте отметки напротив двух строк, которые расположены ниже перечня угроз.

- Второй параметр позволит утилите скопировать небезопасный документ в специально отведенное место. Вы сможете потом просмотреть все содержимое, после чего смело удалить. Это сделано для того, чтобы вы могли из списка зараженных данных исключить те, которые на самом деле таковыми не являются (активаторы, генераторы ключей, паролей и так далее).

- Когда все настройки и параметры поиска будут выставлены, можно приступать к самому сканированию. Для этого следует нажать соответствующую кнопку «Пуск» .

- Начнется процесс проверки. Ее прогресс будет отображаться в специальной области «Протокол» .

- Спустя некоторое время, которое зависит от объема проверяемых данных, сканирование завершится. В протоколе появится сообщение о завершении операции. Тут же будет указано общее время, затраченное на анализ файлов, а также статистика проверки и выявленных угроз.

- Нажав на кнопку, которая отмечена на изображении ниже, вы сможете увидеть в отдельном окне все подозрительные и опасные объекты, которые были выявлены AVZ во время проверки.

- Тут будет указан путь к опасному файлу, его описание и тип. Если поставить отметку рядом с названием такого ПО, можно переместить его в карантин или вовсе удалить с компьютера. По завершению операции следует нажать кнопку «OK» в самом низу.

- Очистив компьютер, вы можете закрыть окошко программы.

Системные функции

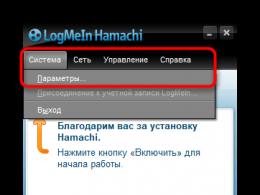

Помимо стандартной проверки на наличие вредоносного ПО, AVZ может выполнять массу других функций. Давайте рассмотрим те, которые могут оказаться полезными рядовому пользователю. В главном меню программы в самом верху нажимаем на строку «Файл»

. В результате появится контекстное меню, в котором находятся все доступные вспомогательные функции.

Первые три строки отвечают за запуск, остановку и паузу сканирования. Это аналоги соответствующих кнопок в главном меню AVZ.

Исследование системы

Эта функция позволит утилите собрать всю информацию о вашей системе. Имеется в виду не техническая часть, а аппаратная. К такой информации относится список процессов, различные модули, системные файлы и протоколы. После того, как вы нажмете на строку «Исследование системы»

, появится отдельное окно. В нем вы можете указать, какую информацию AVZ должен собрать. После установки всех необходимых флажков, вам следует нажать кнопку «Пуск»

в самом низу.

После этого откроется окно сохранения. В нем вы сможете выбрать местоположение документа с подробной информацией, а также указать название самого файла. Обратите внимание, что вся информация будет сохранена в виде файла HTML. Он открывается любым веб-браузером. Указав путь и имя для сохраняемого файла, вам нужно нажать кнопку «Сохранить»

.

В результате запустится процесс сканирования системы и сбор информации. В самом конце утилита выведет на экран окно, в котором вам будет предложено сразу просмотреть всю собранную информацию.

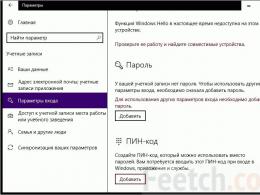

Восстановление системы

С помощью данного набора функций можно вернуть элементы операционной системы в их первоначальный вид и сбросить различные настройки. Чаще всего вредоносное ПО старается заблокировать доступ к редактору реестра, Диспетчеру задач и прописать свои значения в системный документ Hosts . Разблокировать подобные элементы можно именно с помощью опции «Восстановление системы»

. Для этого достаточно кликнуть по названию самой опции, после чего отметить галочками те действия, которые необходимо произвести.

После этого необходимо нажать кнопку «Выполнить отмеченные операции»

в нижней области окна.

На экране появится окно, в котором следует подтвердить действия.

Спустя некоторое время вы увидите сообщение об окончании выполнения всех задач. Просто закрываем подобное окно, нажав кнопку «OK»

.

Скрипты

В перечне параметров есть две строчки, относящиеся к работе со скриптами в AVZ — «Стандартные скрипты»

и «Выполнить скрипт»

.

Нажав на строку «Стандартные скрипты»

, вы откроете окно с перечнем уже готовых скриптов. Вам нужно будет лишь отметить галочкой те из них, которые вы хотите запустить. После этого нажимаем внизу окна кнопку «Выполнить»

.

Во втором же случае вы запустите редактор скриптов. Тут вы сможете написать его самостоятельно либо загрузить таковой с компьютера. Не забудьте после написания или загрузки нажать кнопку «Выполнить»

в этом же окне.

Обновление базы

Данный пункт является немаловажным из всего списка. Нажав на соответствующую строку, вы откроете окно обновления базы данных AVZ.

Менять настройки в данном окне не рекомендуем. Оставляете все как есть и нажимаете кнопку «Пуск»

.

Через некоторое время на экране появится сообщение о том, что обновление базы завершено. Вам остается лишь закрыть данное окно.

Просмотр содержимого папок карантина и Infected

Нажав на данные строки в перечне опций, вы сможете просмотреть все потенциально опасные файлы, которые обнаружила AVZ в процессе сканирования вашей системы.

В открывшихся окнах можно будет окончательно удалить подобные файлы либо восстановить их, если они на самом деле не представляют угрозы.

Обратите внимание, для того, чтобы подозрительные файлы помещались в данные папки, необходимо поставить соответствующие галочки в настройках сканирования системы.

Это последняя опция из данного списка, которая может понадобится рядовому пользователю. Как можно понять из названия, данные параметры позволяют вам сохранить на компьютер предварительную конфигурацию антивируса (метод поиска, режим сканирования и так далее), а также загрузить ее обратно.

При сохранении вам нужно будет лишь указать имя файла, а также папку, в которую необходимо его сохранить. При загрузке конфигурации достаточно просто выделить нужный файл с настройками и нажать кнопку «Открыть»

.

Выход

Казалось бы, это очевидная и всем известная кнопка. Но стоит упомянуть о том, что в некоторых ситуациях — при обнаружении особо опасного программного обеспечения — AVZ блокирует все способы собственного закрытия, кроме данной кнопки. Иными словами, вы не сможете закрыть программу сочетанием клавиш «Alt+F4»

либо при нажатии на банальный крестик в углу. Это сделано для того, чтобы вирусы не смогли воспрепятствовать корректной работе AVZ. Но нажав данную кнопку, вы сможете закрыть антивирус при необходимости наверняка.

Помимо описанных опций, в перечне есть также и другие, но они, скорее всего, не понадобятся обычным пользователям. Поэтому заострять внимание на них мы не стали. Если вам все же понадобится помощь по вопросам использования не описанных функций, пишите об этом в комментариях. А мы двигаемся далее.

Список сервисов

Для того, чтобы увидеть полный перечень сервисов, которые предлагает AVZ, вам необходимо нажать на строку «Сервис»

в самом верху программы.

Как и в прошлом разделе, мы пробежимся лишь по тем из них, которые могут пригодиться обычному юзеру.

Диспетчер процессов

Нажав на самую первую строку из списка, вы откроете окно «Диспетчер процессов»

. В нем можно увидеть список всех исполняемых файлов, которые запущены на компьютере или ноутбуке в данный момент времени. В этом же окне можно прочитать описание процесса, узнать его производителя и полный путь к самому исполняемому файлу.

Также вы можете завершить тот или иной процесс. Для этого достаточно выбрать необходимый процесс из списка, после чего нажать на соответствующую кнопку в виде черного крестика с правой стороны окна.

Данный сервис является отличной заменой стандартному Диспетчеру задач . Особенную ценность сервис приобретает в ситуациях, когда сам «Диспетчер задач»

заблокирован вирусом.

Диспетчер служб и драйверов

Это второй по счету сервис в общем списке. Нажав на строку с аналогичным названием, вы откроете окно управления службами и драйверами. Переключаться между ними можно с помощью специального переключателя.

В этом же окне к каждому пункту прилагается описание самой службы, статус (включена или выключена), а также месторасположение исполняемого файла.

Вы можете выбрать необходимый пункт, после чего вам будут доступны опции включения, отключения или полного удаления службы/драйвера. Данные кнопки находятся в верхней части рабочей области.

Менеджер автозапуска

Данный сервис позволит вам полностью настроить параметры автозапуска. Причем, в отличие от стандартных менеджеров, данный перечень включает в себя и системные модули. Нажав на строку с аналогичным названием, вы увидите следующее.

Для того, чтобы отключить выбранный элемент, вам нужно лишь убрать галочку рядом с его названием. Кроме того, есть возможность и вовсе удалить необходимую запись. Для этого просто выбираем нужную строку и жмем вверху окна на кнопку в виде черного крестика.

Обратите внимание, что удаленное значение вернуть уже не получится. Поэтому будьте крайне внимательными, дабы не стереть жизненно важные системные записи автозагрузки.

Менеджер файла Hosts

Мы упоминали немного выше о том, что вирус иногда прописывает собственные значения в системный файл «Hosts»

. А в некоторых случаях вредоносное ПО еще и блокирует к нему доступ, чтобы вы не смогли исправить внесенные изменения. Данный сервис поможет вам в подобных ситуациях.

Щелкнув в списке на строку, показанную на изображении выше, вы откроете окно менеджера. Дописывать собственные значения тут нельзя, зато можно удалить уже существующие. Для этого выделяем нужную строку левой кнопкой мышки, после чего жмем кнопку удаления, которая располагается в верхней области рабочей зоны.

После этого появится маленькое окошко, в котором вам необходимо подтвердить действие. Для этого достаточно нажать кнопку «Да»

.

Когда выбранная строчка будет удалена, вам нужно лишь закрыть данное окошко.

Будьте осторожными и не удаляйте те строки, назначение которых вам не известно. В файл «Hosts» могут прописывать свои значения не только вирусы, но и другие программы.

Системные утилиты

С помощью AVZ можно также запустить наиболее востребованные системные утилиты. Увидеть их перечень можно при условии, если вы наведете указатель мыши на строку с соответствующим названием.

Нажав на название той или иной утилиты, вы запустите ее. После этого сможете внести изменения в реестре (regedit), настроить систему (msconfig) или проверить системные файлы (sfc).

Это все сервисы, о которых мы хотели упомянуть. Начинающим пользователям вряд ли понадобится менеджер протоколов, расширений и прочие дополнительные сервисы. Подобные функции больше подойдут более продвинутым юзерам.

AVZGuard

Данная функция была разработана для борьбы с самыми хитрыми вирусами, которые стандартными способами не удалить. Она попросту заносит вредоносные программы в список недоверенного ПО, которому запрещается выполнять свои операции. Для включения данной функции вам нужно нажать на строку «AVZGuard»

в верхней области AVZ. В выпадающем окошке следует нажать на пункт «Включить AVZGuard»

.

Обязательно закройте все сторонние приложения перед включением данной функции, так как в противном случае они также попадут в список недоверенного ПО. В дальнейшем работа таких приложений может быть нарушена.

Все программы, которые будут помечены как доверенные, будут защищены от удаления или модификации. А работа недоверенного софта будет приостановлена. Это позволит вам спокойно удалить опасные файлы при помощи стандартного сканирования. После этого вам следует обратно отключить AVZGuard. Для этого снова жмем на аналогичную строку вверху окна программы, после чего жмем на кнопку отключения функции.

AVZPM

Указанная в названии технология будет мониторить все запускаемые, останавливаемые и модифицированные процессы/драйверы. Для ее использования необходимо сперва включить соответствующий сервис.

Жмем вверху окна на строку AVZPM.

В выпадающем меню кликаем по строчке «Установить драйвер расширенного мониторинга процессов»

.

В течение нескольких секунд необходимые модули будут инсталлированы. Теперь при обнаружении изменений каких-либо процессов, вы будете получать соответствующее уведомление. Если вы больше не нуждаетесь в подобном мониторинге, вам нужно будет в предыдущем выпадающем окошке просто нажать на строку, отмеченную на изображении ниже. Это позволит выгрузить все процессы AVZ и удалить установленные ранее драйверы.

Обращаем ваше внимание, что кнопки AVZGuard и AVZPM могут быть серыми и неактивными. Это значит, что у вас установлена операционная система x64. На ОС с данной разрядностью упомянутые утилиты к сожалению, не работают.

На этом данная статья подошла к своему логическому завершению. Мы попытались рассказать вам о том, как использовать самые популярные функции в AVZ. Если у вас остались вопросы после прочтения данного урока, можете задавать их в комментариях к данной записи. Мы с удовольствием уделим внимание каждому вопросу и попытаемся дать максимально развернутый ответ.

Отличная программа для удаления вирусов и восстановления системы - AVZ (Антивирус Зайцева). Скачать AVZ вы можете нажав по оранжевой кнопке после генерации ссылок. А если вирус блокирует загрузку, то пробуйте скачать весь антивирусный набор!Основные возможности AVZ - обнаружение и удаление вирусов.

Антивирусная утилита AVZ предназначена для обнаружения и удаления:

- SpyWare и AdWare модулей - это основное назначение утилиты

- Dialer (Trojan.Dialer)

- Троянских программ

- BackDoor модулей

- Сетевых и почтовых червей

- TrojanSpy, TrojanDownloader, TrojanDropper

Утилита является прямым аналогом программ TrojanHunter и LavaSoft

Ad-aware 6. Первичной задачей программы является удаление SpyWare и

троянских программ.

Особенностями утилиты AVZ (помимо типового сигнатурного сканера) является:

- Микропрограммы эвристической проверки системы. Микропрограммы проводят поиск известных SpyWare и вирусов по косвенным признакам - на основании анализа реестра, файлов на диске и в памяти.

- Обновляемая база безопасных файлов. В нее входят цифровые подписи десятков тысяч системных файлов и файлов известных безопасных процессов. База подключена ко всем системам AVZ и работает по принципу "свой/чужой" - безопасные файлы не вносятся в карантин, для них заблокировано удаление и вывод предупреждений, база используется антируткитом, системой поиска файлов, различными анализаторами. В частности, встроенный диспетчер процессов выделяет безопасные процессы и сервисы цветом, поиск файлов на диске может исключать из поиска известные файлы (что очень полезно при поиске на диске троянских программ);

- Встроенная система обнаружения Rootkit. Поиск RootKit идет без применения сигнатур на основании исследования базовых системных библиотек на предмет перехвата их функций. AVZ может не только обнаруживать RootKit, но и производить корректную блокировку работы UserMode RootKit для своего процесса и KernelMode RootKit на уровне системы. Противодействие RootKit распространяется на все сервисные функции AVZ, в результате сканер AVZ может обнаруживать маскируемые процессы, система поиска в реестре "видит" маскируемые ключи и т.п. Антируткит снабжен анализатором, который проводит обнаружение процессов и сервисов, маскируемых RootKit. Одной из главных на мой взгляд особенностей системы противодействия RootKit является ее работоспособность в Win9X (распространеннное мнение об отсуствии RootKit, работающих на платформе Win9X глубоко ошибочно - известны сотни троянских программ, перехватывающих API функции для маскировки своего присутствия, для искажения работы API функций или слежения за их использованием). Другой особенностью является универсальная система обнаружения и блокирования KernelMode RootKit, работоспособная под Windows NT, Windows 2000 pro/server, XP, XP SP1, XP SP2, Windows 2003 Server, Windows 2003 Server SP1

- Детектор клавиатурных шпионов (Keylogger) и троянских DLL. Поиск Keylogger и троянских DLL ведется на основании анализа системы без применения базы сигнатур, что позволяет достаточно уверенно детектировать заранее неизвестные троянские DLL и Keylogger;

- Нейроанализатор. Помино сигнатурного анализатора AVZ содержит нейроэмулятор, который позволяет производить исследование подозрительных файлов при помощи нейросети. В настоящее время нейросеть применяется в детекторе кейлоггеров.

- Встроенный анализатор Winsock SPI/LSP настроек. Позволяет проанализировать настройки, диагностировать возможные ошибки в настройке и произвести автоматическое лечение. Возможность автоматической диагностики и лечения полезна для начинающих пользователей (в утилитах типа LSPFix автоматическое лечение отсутствует). Для исследования SPI/LSP вручную в программе имеется специальный менеджер настроек LSP/SPI. На работу анализатора Winsock SPI/LSP распространяется действие антируткита;

- Встроенный диспетчер процессов, сервисов и драйверов. Предназначен для изучения запущенных процессов и загруженных библиотек, запущенных сервисов и драйверов. На работу диспетчера процессов распространяется действие антируткита (как следствие - он "видит" маскируемые руткитом процессы). Диспетчер процессов связан с базой безопасных файлов AVZ, опознанные безопасные и системные файлы выделяются цветом;

- Встроенная утилита для поиска файлов на диске. Позволяет искать файл по различным критериям, возможности системы поиска превосходят возможности системного поиска. На работу системы поиска распространяется действие антируткита (как следствие - поиск "видит" маскируемые руткитом файлы и может удалить их), фильтр позволяет исключать из результатов поиска файлы, опознанные AVZ как безопасные. Результаты поиска доступны в виде текстового протокола и в виде таблицы, в которой можно пометить группу файлов для последующего удаления или помещения в карантин

- Встроенная утилита для поиска данных в реестре. Позволяет искать ключи и параметры по заданному образцу, результаты поиска доступны в виде текстового протокола и в виде таблицы, в которой можно отметить несколько ключей для их экспорта или удаления. На работу системы поиска распространяется действие антируткита (как следствие - поиск "видит" маскируемые руткитом ключи реестра и может удалить их)

- Встроенный анализатор открытых портов TCP/UDP. На него распространяется действие антируткита, в Windows XP для каждого порта отображается использующий порт процесс. Анализатор опирается на обновляемую базу портов известных троянских/Backdoor программ и известных системных сервисов. Поиск портов троянских программ включен в основной алгоритм проверки системы - при обнаружении подозрительных портов в протокол выводятся предупреждения с указанием, каким троянских программам свойственно использование данного порта

- Встроенный анализатор общих ресурсов, сетевых сеансов и открытых по сети файлов. Работает в Win9X и в Nt/W2K/XP.

- Встроенный анализатор Downloaded Program Files (DPF) - отображает элементы DPF, подключен ко всем сситемам AVZ.

- Микропрограммы восстановления системы. Микропрограммы проводят восстановления настроек Internet Explorer, параметров запуска программ и иные системные параметры, повреждаемые вредоносными программами. Восстановление запускается вручную, восстанавливаемые параметры указываются пользователем.

- Эвристическое удаление файлов. Суть его состоит в том, что если в ходе лечения удалялись вредоносные файлы и включена эта опция, то производится автоматическое исследование системы, охватывающее классы, BHO, расширения IE и Explorer, все доступные AVZ виды автозапуска, Winlogon, SPI/LSP и т.п. Все найденные ссылки на удаленный файл автоматически вычищаются с занесением в протокол информации о том, что конкретно и где было вычищено. Для этой чистки активно применяется движок микропрограмм лечения системы;

- Проверка архивов. Начиная с версии 3.60 AVZ поддерживает проверку архивов и составных файлов. На настоящий момент проверяются архивы формата ZIP, RAR, CAB, GZIP, TAR; письма электронной почты и MHT файлы; CHM архивы

- Проверка и лечение потоков NTFS. Проверка NTFS потоков включена в AVZ начиная с версии 3.75

- Скрипты управления. Позволяют администратору написать скрипт, выполняющий на ПК пользователя набор заданных операций. Скрипты позволяют применять AVZ в корпоративной сети, включая его запуск в ходе загрузки системы.

- Анализатор процессов. Анализатор использует нейросети и микропрограммы анализа, он включается при включении расширенного анализа на максимальном уровне эвристики и предназначен для поиска подозрительных процессов в памяти.

- Система AVZGuard. Предназначена для борьбы с трудноудалимыми вредоносными програмами, может кроме AVZ защищать указанные пользователем приложения, например, другие антишпионские и антивирусные программы.

- Система прямого доступа к диску для работы с заблокированными файлами. Работает на FAT16/FAT32/NTFS, поддерживается на всех операционных системах линейки NT, позволяет сканеру анализировать заблокированные файлы и помещать их в карантин.

- Драйвер мониторинга процессов и драйверов AVZPM. Предназначен для отслеживания запуска и остановки процессов и загрузки/выгрузки драйверов для поиска маскирующихся драйверов и обнаружения искажений в описывающих процессы и драйверы структурах, создаваемых DKOM руткитами.

- Драйвер Boot Cleaner. Предназначен для выполнения чистки системы (удаление файлов, драйверов и служб, ключей реестра) из KernelMode. Операция чистки может выполняться как в процессе перезагрузки компьютера, так и в ходе лечения.

Восстановление системных параметров.

- Восстановление параметров запуска.exe .com .pif

- Сброс настроек IE

- Восстановление настроек рабочего стола

- Удаление всех ограничений пользователя

- Удаление сообщения в Winlogon

- Восстановление настроек проводника

- Удаление отладчиков системных процессов

- Восстановление настроек загрузки Безопасного режима

- Разблокирование диспетчера задач

- Очистка файла хост

- Исправление настроек SPI/LSP

- Сброс настроек SPI/LSP и TCP/IP

- Разблокирование редактора реестра

- Очистка ключей MountPoints

- Замена DNS серверов

- Удаление настройки proxy для сервера IE/EDGE

- Удаление ограничений Google

Инструменты программы:

- Диспетчер процессов

- Диспетчер служб и драйверов

- Модули пространства ядра

- Менеджер внутренних DLL

- Поиск в реестре

- Поиск файлов

- Поиск по Coocie

- Менеджер автозагрузки

- Менеджер расширений браузеров

- Менеджер апgлетов панели управления (cpl)

- Менеджер расширений проводника

- Менеджер расширений печати

- Менеджер планировщика задач

- Менеджер протоколов и обработчиков

- Менеджер DPF

- Менеджер Active Setup

- Менеджер Winsock SPI

- Менеджер файла Hosts

- Менеджер портов TCP/UDP

- Менеджер общих сетевых ресурсов и сетевых подключений

- Набор системных утилит

- Проверка файла по базе безопасных файлов

- Проверка файла по каталогу безопасности Microsoft

- Вычисление MD5 сумм файлов

Вот такой вот немаленький набор для спасения вашего компьютера от различной заразы!

Запуск утилиты AVZ может потребоваться при обращении в техническую поддержку «Лаборатории Касперского».

С помощью утилиты AVZ вы сможете:

- получить отчет о результатах исследования системы;

- выполнить скрипт, предоставленный специалистом технической поддержки «Лаборатории Касперского»

для создания Карантина и удаления подозрительных файлов.

Утилита AVZ не отсылает статистику, не обрабатывает информацию и не передает ее в «Лабораторию Касперского». Отчет сохраняется на компьютере в виде файлов форматов HTML и XML, которые доступны для просмотра без применения специальных программ.

Утилита AVZ может автоматически создавать Карантин и помещать в него копии подозрительных файлов и их метаданные.

Помещенные в Карантин объекты не обрабатываются, не передаются в «Лабораторию Касперского» и хранятся на компьютере. Мы не рекомендуем восстанавливать файлы из Карантина, они могут причинить вред компьютеру.

Какие данные содержатся в отчете утилиты AVZ

Отчет утилиты AVZ содержит:

- Сведения о версии и дате выхода утилиты AVZ.

- Сведения об антивирусных базах утилиты AVZ и ее основных настройках.

- Сведения о версии операционной системы, дате ее установки и правах пользователя, с которыми запущена утилита.

- Результаты поиска руткитов и программ-перехватчиков основных функций операционной системы.

- Результаты поиска подозрительных процессов и сведения об этих процессах.

- Результаты поиска распространенных вредоносных программ по их характерным свойствам.

- Сведения об ошибках, найденных при проверке.

- Результаты поиска программ-перехватчиков событий клавиатуры, мыши или окон.

- Результаты поиска открытых TCP- и UDP-портов, которые используются вредоносными программами.

- Сведения о подозрительных ключах системного реестра, именах файлов на диске и настройках системы.

- Результаты поиска потенциальных уязвимостей и проблем безопасности операционной системы.

- Сведения о поврежденных настройках операционной системы.

Как выполнить скрипт с помощью утилиты AVZ

Используйте утилиту AVZ только под руководством специалиста технической поддержки «Лаборатории Каперского» в рамках своего обращения. Самостоятельные действия могут привести к повреждению операционной системы и потере данных.

- Скачайте исполняемый файл утилиты AVZ.

- Запустите avz5.exe на компьютере. Если фильтр SmartScreen Защитника Windows предотвратил запуск avz5.exe, нажмите Подробнее → Выполнить в любом случае в окне Система Windows защитила ваш компьютер .

- Перейдите в раздел Файл → Выполнить скрипт .

- Вставьте в поле ввода скрипт, который вы получили от специалиста технической поддержки «Лаборатории Каперского».

- Нажмите Запустить .

- Дождитесь окончания работы утилиты и выполните дальнейшие рекомендации специалиста технической поддержки «Лаборатории Каперского».