Примеры вредоносных программ. Виды вредоносного программного обеспечения и способы борьбы

Достаточно часто начинающие и средние пользователи совершают одну ошибку, они называют любое вредоносное программное обеспечение вирусом или трояном, в то время как корректно называть их именно вредоносным программным обеспечением. Разница между этими понятиями существенна.

Существует множество различных видов вредоносным программ и, соответственно, методов защиты и борьбы с ними. Поэтому, если вы используете некорректную терминологию, то велика вероятность того, что прежде, чем вы избавитесь от вредоносных программ, будет перепробовано немало ненужных решений. К примеру, руткиты серьезно отличаются от обычных вирусов и, часто, для очистки компьютера от них будет недостаточно использовать только антивирусы.

В данной статье будут даны краткие пояснения к некоторым наиболее известным типам вредоносных программ, а так же приведены некоторые ссылки на средства борьбы с ними.

Различные виды вредоносного программного обеспечения

Вредоносное программное обеспечение (Malware)

Malware это сокращенное название вредоносного программного обеспечения. Этот термин используется в тех случаях, когда необходимо объединить группу различных вредоносных программ. Поэтому, если вы встретили такой термин, то знайте, что речь идет о нескольких типах вредоносных программ. К примеру, в случае антивируса, часто, этот термин подразумевает наличие средств для борьбы с вирусами, червями, троянами и прочими вредоносными программами.

Вирус (Virus)

Первоначально термин "вирус" (Virus) был использован для названия самовоспроизводящихся программ, которые распространяются путем вставки своей копии в существующие программы или документы. Иногда, вирусы распространяются путем простого создания файлов со своей копией, но этот способ самовоспроизведения достаточно быстро перестал использоваться, так как такие вирусы очень легко обнаружить. Сам термин произошел от аналогичного понятия в биологии. Вирусы поражают клетки и заставляют создавать их копии. Компьютерные вирусы были одними из первых вредоносных программ. Сегодня же, встретить вирусы можно достаточно редко, так как, по большей части, они были вытеснены другими видами вредоносных программ, такими как черви и трояны. Несмотря на то, что термин вирус определяет строго один тип программ, его так же часто используют для обозначения любого рода вредоносных программ, хоть это и некорректно.

Программы для борьбы с вирусами, вы можете в обзоре бесплатных антивирусов .

Червь (Worm или NetWorm)

Технически, между вирусами и червями существует разница, но достаточно часто термин червь заменяется термином вирус. В первую очередь, червь отличается от вируса тем, что он содержит не только весь необходимый код для своего распространения, но представляет собой своего рода транспорт для других вредоносных программ. Например, червь может включать в себя троянскую программу и активировать ее, после заражения компьютера. Во-вторых, для распространения черви используют сеть (локальную, интернет). Другими словами, в отличии от вирусов, у червей единицей заражения являются не файлы и документы, а компьютеры (иногда, сетевые устройства). Некоторые из самых известных эпидемий были вызваны именно благодаря червям.

Чаще всего, для борьбы с червями применяются антивирусные решения совместно с межсетевыми экранами (файрволами, брендмаурами).

Троян или троянский конь (Trojan)

Термин "Троянский конь" (часто сокращают до простого "троян") применяется к вредоносным программам, которые выдают себя за хорошие приложения, в то время как в реальности таковыми не являются. Этот тип вредоносного программного обеспечения получил свое название от хитрости, которые применили греки против троянцев в Илиаде Гомера. Основная опасность программы заключается в том, что она может не только выдавать себя за полезную программу, но и в реальности предоставлять полезные функции, в качестве прикрытия для деструктивных действий. Например, путем добавления своего кода в хорошие приложение. Другая опасность заключается в том, что троян может скрывать от системы выполнение каких-либо вредоносных действий. С технической точки зрения, трояны сами по себе не занимаются своих распространением. Тем не менее, их часто сочетают с сетевыми червями для распространения инфекции или же добавляют в хорошие программы, после чего выкладывают в публичную сеть для скачивания.

В связи с тем, что в отличии от вирусов и прочих, троянские программы могут содержать код для скрытия своих действий, то для борьбы с ними применяются не только антивирусы, но и сканеры троянских программ .

Клавиатурный шпион (Key logger)

Особый вид трояна, который записывает все нажатия кнопок клавиатуры и/или действия мышки на вашем компьютере. В последствии, вся собранная информация либо сохраняется в месте, откуда злоумышленник легко сможет забрать ее, либо передается через сеть или интернет. Обычно, клавиатурный шпион применяется для кражи паролей. В некоторых случаях, так же для кражи личной информации.

Для борьбы с клавиатурными шпионами применяются не только антивирусы и сканеры троянов, но и безопасные экранные клавиатуры , а так же программы для удаления рекламного и шпионского ПО .

Рекламные закладки (Adware)

Рекламные закладки или Adware это достаточно серый тип программ. Он может быть как хорошим, с точки зрения безопасности, так и вредоносным. Примером хорошего варианта является установка бесплатных программ, которые так же устанавливают необходимый код для последующего просмотра рекламы. В некотором роде, используется бартер. Вы бесплатно получаете функциональность, но за это вы просматриваете рекламу, от которой разработчик программы получает доход. Однако, среди Adware существует и немало вредоносных программ, которые без вашего ведома отправляют вашу личную информацию рекламодателям или же встраивают рекламные блоки в другие программы, например, в браузеры.

Шпионские программы (Spyware)

Шпионские программы это несколько туманный термин. Первоначально, он в основном относился к рекламным закладкам (Adware). Тем не менее, сегодня, многие представители программ-шпионов мало отличаются от троянских программ. Их основное предназначение следует из их названия - шпионить за вашими действиями, собирать данные и предоставлять их кому-либо, без вашего ведома.

Для борьбы со шпионскими программами применяются антивирусы, сканеры троянских программ и программы для удаления рекламного и шпионского ПО. В некоторых случаях, их так же можно обнаружить, при помощи межсетевых экранов (файрволов). Например, при наличии странной сетевой активности.

Руткиты (Rootkit)

Руткит (Rootkit) это скрытый тип вредоносного программного обеспечения, который выполняется на уровне ядра операционной системы. Основной опасностью руткитов является то, что, внедряясь на уровень ядра системы, руткиты могут выполнять любые действия и с легкостью обходить любые системы защиты, ведь для своего скрытия им достаточно отказать в доступе средствам безопасности. Кроме того, руткиты позволяют скрывать действия других вредоносных программ. Обычно, их применяют для удаленного контроля компьютера.

Из-за того, что руткиты выполняются на привилегированном уровне, их достаточно трудно обнаружить и уничтожить. В большинстве случаев, обычные антивирусы никак не смогут вылечить зараженный компьютер, поэтому необходимо применять специальные программы для удаления руткитов . Так же, если у вас есть подозрения о заражении руткитом, то проверку системы лучше всего выполнять при помощи LiveCD или дисков для восстановления системы, так как в таком случае руткиту сложнее будет скрыть свое присутствие.

Зобми компьютер (Zombie)

Программы для создания из вашего компьютера зомби предназначены для внедрения на компьютер кода, который, подобно, логической бомбе, будет активироваться при определенных условиях (обычно, речь идет об удаленном доступе - отсылке команд). При заражении компьютера, чаще всего применяются троянские программы. В последствии, зомбированный компьютер используется для рассылки спама, проведения DDoS атак (распределенная атака в обслуживании), накрутки счетчиков и прочих вредоносных действий, без ведома владельца.

Как уже говорилось, достаточно часто программы для зомбирования компьютера появляются вместе с троянскими программами, поэтому для лечения их стоит применять антивирусы и сканеры троянов. В более редких случаях, программы зомби заражаются с помощью руткитов (или же являются частью самих руткитов), поэтому если вы обнаружили странную сетевую активность, то так же не лишним будет проверить систему на наличие руткитов.

Ботнет (Botnet)

Часто, зомби компьютеры организуются в сеть, называемую ботнет (botnet). В такой сети часть компьютеров представляет собой ретрансляторы для передачи команды от удаленного компьютера злоумышленника на все зомбированные узлы. Это позволяет злоумышленникам легко управлять ботнет сетями, измеряемыми в десятках и сотнях тысяч. Как правило, такие сети используют для проведения согласованных вредоносных действий в интернете, без ведома владельцев зараженных компьютеров.

Борьба с ботнет сетями достаточно часто заключается в поиске ретрансляторов и их обезвреживании (блокирование доступа в интернет провайдерами, фильтрация на сетевых устройствах и прочие).

Загрузка вредоносных программ простым посещением (Drive-by-Download)

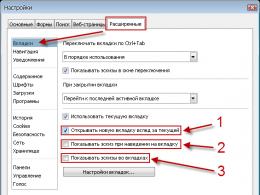

Этот тип вредоносных программ использует уязвимости браузеров и формирует html-код страницы таким образом, что просто посетив их, запустится автоматическая загрузка другого вредоносного программного обеспечения на компьютер. Часто, такая загрузка происходит вообще без ведома пользователя. Заражение такими программами возможно в тех случаях, когда в браузерах по умолчанию разрешена установка различных компонентов и расширений для веб-сайтов. Например, если в IE разрешена установка ActiveX элементов без запроса, то одного захода на сайт или даже простого открытия html-страницы будет достаточно для заражения компьютера.

Для борьбы с такими вирусами применяются антивирусы, позволяющие сканировать загружаемые файлы в реальном времени (в том числе html-код веб-страниц), межсетевые экраны (файрволы), а так же различные программы для установки безопасных настроек браузеров, некоторые из которых можно найти в обзоре утилит для тюнинга компьютера .

Пугающие или вымогающие (Scareware и Ransomware)

Пугающие или вымогающие вредоносные программы, в основном, полагаются на психологическое воздействие (страх, угрозы и прочее) и требуют перевести средства или нажать на ссылку, перейдя по которой начнется установка трояна или другой вредоносной программы. Технически, не редко такие программы используют только разрешенные и безопасные функции системы, из-за чего средства безопасности просто не обращают на них внимания. А если и используют сомнительные функции, то на очень примитивном уровне.

В большинстве случаев, для их устранения хватает и простого антивируса. Если же такая программа использует только безопасные функции, то, к сожалению, достаточно часто вам придется вручную заниматься их удалением .

Скрытые индикаторы

Скрытые индикаторы применяются для сбора информации о вас или вашем компьютере. В отличии от программ-шпионов, чаще всего они используют разрешенные методы. Например, вставка на страницу или в электронное письмо прозрачной картинки размером 1 на 1 пиксель. Смысл в данном случае заключается в том, что при загрузке данной картинки с внешнего сервера, на нем записывается не только время и дата запроса, но и так же вся информация, которую он только сможет получить, такую как ваш IP-адрес и версия браузера. С одной стороны, такой тип сложно назвать вредоносным. С другой стороны, без вашего ведома на стороннем сервере собираются ваши данных, пусть и часто публичные.

Так как, в основном, скрытые индикаторы используют только разрешенные методы и в большинстве своем собирают только общедоступные данные, то с большой вероятностью, их не обнаружит ни одно средство безопасности. Тем не менее, знание о таком типе позволит вам задуматься, при обнаружении странных элементов.

Заключительные слова о вредоносных программах

Как видите, в зависимости от типа вредоносных программ, может меняться не только список средств безопасности, но и сами подходы к борьбе с ними. Поэтому, старайтесь использовать корректную терминологию - это позволит вам и другим людям сэкономить время и силы.

Примечание : Возможно, теперь вам стало чуть лучше понятно, почему технические специалисты при слове "вирус" начинают задавать множество "странных" вопросов.

Под вирусом принято понимать разновидность зловреда, копирующего себя. С его помощью происходит заражение других файлов (подобно вирусам в реальной жизни, которые заражают биологические клетки с целью размножения).

С помощью вируса можно проделывать большое количество различных действий: получить доступ к компьютеру в фоновом режиме, украсть пароль и сделать так, что зависнет компьютер (заполняется ОЗУ и загружается ЦП различными процессами).

Однако основной функцией malware-вируса является возможность к размножению. Когда он активизируется, заражаются программы на компьютере.

Запуская софт на другом компьютере, вирус и здесь заражает файлы, к примеру, флешка с зараженного ПК вставленная в здоровый, тут же передаст ему вирус.

Червь

Поведение червя напоминает поведение вируса. Отличие только в распространении. Когда вирус заражает программы, запускаемые человеком (если программы не использовать на зараженном компьютере, вирус туда не проникнет), распространение червя происходит с помощью компьютерных сетей, по личной инициативе.

Поведение червя напоминает поведение вируса. Отличие только в распространении. Когда вирус заражает программы, запускаемые человеком (если программы не использовать на зараженном компьютере, вирус туда не проникнет), распространение червя происходит с помощью компьютерных сетей, по личной инициативе.

Например, Blaster за быстрый период времени распространился в Windows XP, так как данная операционная система не отличалась надежной защитой веб-служб.

Таким образом, червь использовал доступ к ОС с помощью Интернета.

После этого зловред переходил на новую зараженную машину, чтобы продолжить дальнейшее размножение.

Данных червей увидишь редко, так как сегодня Windows отличается качественной защитой: брандмауэр используется по умолчанию.

Однако черви имеют возможность распространяться другими методами — например, через электронный почтовый ящик инфицируют компьютер и рассылают собственные копии всем, кто сохранен в списке контактов.

Червь и вирус способны совершать множество других опасных действий при заражении компьютера. Основное, что дает зловреду признаки червя — способ распространения собственных копий.

Троян

Под троянскими программами принято понимать вид зловредов, которые имеют вид нормальных файлов.

Под троянскими программами принято понимать вид зловредов, которые имеют вид нормальных файлов.

Если вы запустите «троянского коня», он начнет функционировать в фоне совместно с обычной утилитой. Таким образом, разработчики трояна могут получить доступ к компьютеру своей жертвы.

Еще трояны позволяют мониторить активность на компьютере, соединять компьютер с бот-сетью. Трояны используются для открытия шлюзов и скачивания различных видов вредоносных приложений на компьютер.

Рассмотрим основные отличительные моменты.

¹ Зловред скрывается в виде полезных приложений и во время запуска функционирует в фоне, открывает доступ к собственному компьютеру. Можно провести сравнение с троянским конем, который стал главным персонажем произведения Гомера.

² Этот зловред не копирует себя в различные файлы и не способен к самостоятельному распространению по Интернету, подобно червям и вирусам.

³ Пиратский программный софт может быть инфицирован трояном.

Spyware

Spyware — еще одна разновидность вредоносного ПО. Простыми словами, это приложение является шпионом.

Spyware — еще одна разновидность вредоносного ПО. Простыми словами, это приложение является шпионом.

С его помощью происходит сбор информации. Различные виды зловредов часто содержат внутри себя Spyware.

Таким образом, происходит кража финансовой информации, к напримеру.

Spyware часто используется с полностью бесплатным софтом и собирает информацию о посещаемых интернет-страницах, загрузках файлов и так далее.

Разработчики программного обеспечения зарабатывают, продавая собственные знания.

Adware

Adware можно считать союзником Spyware.

Adware можно считать союзником Spyware.

Речь идет о любом виде программного обеспечения для показа рекламных сообщений на компьютере.

Также часто происходит такое, что Adware использует дополнительную рекламу на сайтах во время их просмотра. В данной ситуации сложно что-либо заподозрить.

Keylogger

Кейлоггер является вредоносной утилитой.

Кейлоггер является вредоносной утилитой.

Запускается в фоновом режиме и фиксирует нажатия всех кнопок. Эта информация может содержать пароли, имена пользователей, реквизиты кредитных карт и другие конфиденциальные данные.

Кейлоггер, вероятнее всего, сохраняет нажатия кнопок на собственном сервере, где их анализирует человек или специальное программное обеспечение.

Ботнет

Ботнет представляет собой огромную компьютерную сеть, которой управляет разработчик.

Ботнет представляет собой огромную компьютерную сеть, которой управляет разработчик.

В этом случае компьютер работает в качестве «бота», так как устройство инфицировано определенным зловредом.

Если компьютер заражен «ботом», то связывается с каким-нибудь сервером управления и ожидает инструкций от ботнета разработчика.

Например, бот-сети способны создавать атаки DDoS. Все компьютеры в бот-сети могут использоваться для атаки определенного сервера и веб-сайта различными запросами.

Эти частые запросы могут стать причиной выхода из строя сервера.

Разработчики ботнетов продают доступ к собственной бот-сети. Мошенники могут использовать большие бот-сети для реализации своих коварных идей.

Руткит

Под руткитом принято понимать вредоносное программное обеспечение, которое находится где-нибудь в глубинке персонального компьютера.

Под руткитом принято понимать вредоносное программное обеспечение, которое находится где-нибудь в глубинке персонального компьютера.

Скрывается различными способами от пользователей и программ безопасности.

К примеру, руткит загружается перед стартом Windows и редактирует системный функционал операционной системы.

Руткит можно замаскировать. Но основное, что превращает вредоносную утилиту в руткит, он скрывается в «недрах» операционной системы.

Баннеры вымогатели

Речь идет о достаточно коварном виде вредоносных программных продуктов.

Речь идет о достаточно коварном виде вредоносных программных продуктов.

Кажется, с этим видом злоредов встречалось не малое количество людей.

Таким образом, компьютер или отдельные файлы окажутся в заложниках. За них нужно будет заплатить выкуп.

Наиболее популярной разновидностью считаются порно – баннеры, которые требуют отправить денежные средства и указать код. Стать жертвой данного программного обеспечения можно, не только заходя на порно-сайты.

Есть вредоносное программное обеспечение наподобие CryptoLocker.

Оно в прямом смысле этого слова шифрует какие-нибудь объекты и требует оплату за открытие доступа к ним. Данная разновидность злворедов является самой опасной.

Фишинг

Фи́шинг (англ. phishing, от fishing – рыбная ловля, выуживание – вид интернет – мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям.

Фи́шинг (англ. phishing, от fishing – рыбная ловля, выуживание – вид интернет – мошенничества, целью которого является получение доступа к конфиденциальным данным пользователей – логинам и паролям.

Это достигается путём проведения массовых рассылок электронных писем от имени популярных брендов, а также личных сообщений внутри различных сервисов, например, от имени банков или внутри соц. сетей.

После того, как пользователь попадет на поддельный сайт, мошенники пытаются разными психологическими приемами вынудить пользователя ввести на поддельной странице свои данные, логин пароль, которые он использует для доступа к сайту, это дает возможность мошенникам получить доступ к аккаунтам и банковским счетам.

Спам

Спам (англ. spam) – почтовая рассылка коммерческой или иной рекламы лицам, не выражавшим желания на получение.

Спам (англ. spam) – почтовая рассылка коммерческой или иной рекламы лицам, не выражавшим желания на получение.

В общепринятом значении термин «спам» в русском языке впервые стал употребляться применительно к рассылке электронных писем.

Не запрошенные сообщения в системах мгновенного обмена сообщениями (например, ICQ) носят название SPIM (англ.) русск. (англ. Spam over IM).

Доля спама в мировом почтовом трафике составляет от 60% до 80% (выдержка взята из Википедии).

Заключение

Вот практически все наиболее «популярные» виды вредоносных программ вирусов.

Надеюсь вы сможете минимизировать ваши встречи с ними, а с некоторыми никогда не повстречаетесь о том как оградить свой компьютер и свои пользовательские данные можете прочитать в .

Итоги

Почему антивирусное программное обеспечение так называется? Пожалуй, из-за того, что большое количество людей убеждено, что «вирус» — это синоним вредоносного программного обеспечения.

Антивирусы, как известно, защищают не только от вирусов, а и от других нежелательных программ, а еще для профилактики – предупреждения от заражения. На этом пока все, будьте внимательны это одна из главных составляющих зашиты вашего компьютера.

Интересное видео 10 разрушительных компьютерных вирусов.

Наверняка большинство компьютерных пользователей сталкивалось с вредоносным программным обеспечением или его попыткой проникновения в компьютер. Вовремя обнаруженное вредоносное ПО легко удалить и забыть о нем. Но если этого не сделать, то можно лишиться важных данных или столкнуться с вещами похуже. Виды компьютерных вирусов можно разделить на несколько основных групп.

Виды вредоносного программного обеспечении.

Вирусы — программы, проникающие в компьютер самыми разнообразными путями. Недаром этому виду было дано такое название — компьютерные вирусы действуют аналогично биологическим. Они проникают в файл и заражают его. После чего они переключаются на заражение других файлов. Такой файл, переданный с зараженного компьютера на «здоровый» компьютер может заразить и его. В зависимости от типа вируса, он может вызвать неприятные эффекты, такие как торможение работы компьютера или сбои в системе. Часто пользователи под словом «вирус» подразумевают троянов или червей, однако это неправильно. Вирусы — это один из видов вредоносного ПО, как и трояны, и черви и т. д.

Трояны — программы, которые, в отличие от вирусов, не умеют размножаться. Принцип их работы таков: маскировка в файле и выжидание момента обращения пользователя к нему. После того, как зараженный файл был открыт, троян начинает свою работу. Чаще всего трояны выступают в роли сборщика определенной информации, изменения или удаления данных с зараженного ПК.

Черви — программы, похожие на вирусы. Однако их разница в том, что вирус должен проникнуть в файл, чтобы начать разрушительную работу, а червю делать этого не надо. Он может размножаться самостоятельно, тем самым захламляя систему пользователя. Помимо этого работа червя может быть направлена на сеть. Часто такие черви делают массовые рассылки своих копий по электронной почте. Они используются в качестве подборщика пароля для взлома электронной почты зараженного ПК.

Шпионы — программы, которые, как понятно из названия, являются сборщиками информации о компьютере пользователя: конфигурации, деятельности и прочих конфиденциальных данных.

Кейлоггеры — программы, которые фиксируют каждое клавиатурное нажатие. Используются для сбора информации и кражи паролей жертвы.

Ransomware (блокеры) — программы, которые поражают пользовательский ПК баннером с информацией о том, что компьютер заблокирован. Такие блокеры требуют отправки дорогостоящего сообщения на определенный номер, чтобы получить код для разблокировки. Как правило, никакие коды в ответ не приходят.

Зомби — результат заражения компьютера вредоносной программой. Как правило, хакеры создают массовое зомбирование компьютеров для атаки (DDOS, спам).

Меры предосторожности и способы борьбы с вирусами.

На самом деле, список этих программ гораздо больше, поэтому были перечислены лишь те, которые имеют широкое распространение. Все они могут причинить вред компьютеру и пользовательским данным в различной степени. Чтобы не допустить этого, нужно соблюдать простые правила:

Установка качественной антивирусной защиты. Лучше, если это будет не сиротливый антивирус, а комплексная защита в виде антивируса, фаервола, антишпиона, брандмауэра, резервных копирований и т. д.

Постоянное сканирование ПК. Если лень запускать самостоятельно сканирование, то можно настроить антивирус на сканирование по расписанию. Оптимальным будет сканирование частотой 1 раз в две недели.

Внимательность. Не стоит скачивать подозрительные файлы, присланные на электронную почту, переходить по неизвестным ссылкам, устанавливать программы, скачанные с неизвестных источников. Стоит помнить, что вредоносное ПО можно «подцепить» не только из Интернета, но и, допустим, от флешки.

Обновления. Обновления системы и ПО могут выпускаться не только с целью оптимизации, но и для улучшения защиты. Поэтому рекомендуется устанавливать все обновления, предлагаемые операционной системой, браузером, почтовым клиентом и другими программами.

Вредоносная программа -- любое программное обеспечение, предназначенное для получения несанкционированного доступа к вычислительным ресурсам самой ЭВМ или к информации, хранимой на ЭВМ, с целью несанкционированного использования ресурсов ЭВМ или причинения вреда владельцу информации (или владельцу ЭВМ) путем копирования, искажения, удаления или подмены информации.

Вредоносные программные обеспечение делятся на три основных класса: компьютерные вирусы, сетевые черви, троянские программы. Рассмотрим каждый из них более подробно

Компьютерные вирусы

Этот класс вредоносных программ является самым распространенным среди остальных.

Компьютерный вирус - разновидность компьютерных программ, отличительной особенностью которой является способность к размножению (саморепликация). В дополнение к этому вирусы могут повредить или полностью уничтожить все файлы и данные, подконтрольные пользователю, от имени которого была запущена заражённая программа, а также повредить или даже уничтожить операционную систему со всеми файлами в целом.

Обычно в проникновении вируса на персональный компьютер пользователя виноват сам пользователь, который не проверяет антивирусной программой информацию, попадающую на компьютер, в результате чего, собственно, и происходит заражение. Способов «заразить» компьютер классическим вирусом довольно много (внешние носители информации, интернет ресурсы, файлы, распространяющиеся по сети)

Вирусы делятся на группы по двум основным признакам: по среде обитания, по способу заражения.

По среде обитания вирусы делятся на:

- · Файловые (внедряются в выполняемые файлы)

- · Загрузочные (внедряются в загрузочный сектор диска или в сектор, содержащий системный загрузчик винчестера)

- · Сетевые (распространяются по компьютерной сети)

- · Комбинированные (например, файлово-загрузочные вирусы, которые заражают как файлы, так и загрузочный сектор диска. Данные вирусы имеют оригинальный способ проникновения и непростой алгоритм работы)

По способу заражения делятся на:

Сетевые черви

Следующий большой класс вредоносных программ называется «Сетевые черви»

Сетевой червь -- это вредоносный программный код, распространяющий свои копии по локальным или/и глобальным сетям с целью проникновения на компьютер, запуска своей копии на этом компьютере и дальнейшего распространения. Для распространения черви используют электронную почту, irc-сети, lan, сети обмена данными между мобильными устройствами и др. Большинство червей распространяются в файлах (вложение в письмо, ссылка на файл). Но существуют и черви, которые распространяются в виде сетевых пакетов. Такие разновидности проникают непосредственно в память компьютера и сразу начинают действовать резидентно. Для проникновения на компьютер-жертву используются несколько путей: самостоятельный (пакетные черви), пользовательский (социальный инжиниринг), а также различные недостатки в системах безопасности операционной системы и приложений. Некоторые черви обладают свойствами других типов вредоносного программного обеспечения (чаще всего это троянские программы).

Классы сетевых червей:

Почтовые черви (Email-Worm) . Это вредоносная система, которая находится в файле, присоединенном к электронному письму. Авторы почтового червя любым способом побуждают запустить на выполнение присоединенный файл с вирусом. Его маскируют под новую игру, обновление, или популярную программу. Активируя деятельность на Вашем компьютере, почтовый червь для начала рассылает собственную копию по e-mail, воспользовавшись Вашей, адресной книгой, а затем наносит вред вашему компьютеру.

- · Черви, использующие интернет-пейджеры (IM-Worm) . Действие данного «червя» практически полностью повторяет способ рассылки, использующийся почтовыми червями, только в качестве носителя выступает не электронное письмо, а сообщение, реализуемое в программах для мгновенного обмена сообщениями

- · Черви для файлообменных сетей (P2P-Worm) . Для внедрения в P2P-сеть «червю» достаточно скопировать себя в каталог обмена файлами, который обычно расположен на локальной машине. Всю остальную работу по его распространению P2P-сеть берет на себя -- при поиске файлов в сети она сообщит удаленным пользователям о данном файле и предоставит сервис для его скачивания с зараженного компьютера.

Существуют более сложные черви этого типа, которые имитируют сетевой протокол конкретной файлообменной системы и положительно отвечают на поисковые запросы. При этом червь предлагает для скачивания свою копию.

Используя первый способ, «червь» ищет в сети машины с ресурсами, открытыми на запись, и копирует. При этом он может случайным образом находить компьютеры и пытаться открыть доступ к ресурсам. Для проникновения вторым способом «червь» ищет компьютеры с установленным программным обеспечением, в котором имеются критические уязвимости. Таким образом, червь отсылает специально сформированный пакет (запрос), и часть «червя» проникает на компьютер, после чего загружает полный файл-тело и запускает на исполнение.

Троянские программы

Трояны или программы класса «троянский конь» написаны с целью - нанести ущерб целевому компьютеру путем выполнения несанкционированных пользователем действий: кража данных, порча или удаление конфиденциальных данных, нарушения работоспособности ПК или использования его ресурсов в неблаговидных целях.

Некоторые троянские программы способны к самостоятельному преодолению систем защиты вычислительной системы с целью проникновения в нее. Однако в большинстве случаев они проникают на ПК вместе с другим вирусом. Троянские программы можно рассматривать как дополнительную вредоносную программу. Нередко пользователи сами загружают троянские программы из сети Интернет.

Цикл деятельности троянов можно определить следующими стадиями:

- - проникновение в систему.

- - активация.

- - выполнение вредоносных действий.

Троянские программы различаются между собой по тем действиям, которые они производят на зараженном ПК.

- · Trojan-PSW . Назначение - Воровство паролей. Данный вид троянов может быть использован для поиска системных файлов, хранящих различную конфиденциальную информацию (например, пароли), «воруют» регистрационную информацию к различному ПО.

- · Trojan-Downloader . Назначение - Доставка прочих вредоносных программ. Активирует загруженные из Интернет программы (запуск на выполнение, регистрация на автозагрузку)

- · Trojan-Dropper . Инсталляция на диск других вредоносных файлов, их запуск и выполнение

- · Trojan-proxy . Осуществляют анонимный доступ с ПК «жертвы» к различным Интернет-ресурсам. Используются для рассылки спама.

- · Trojan-Spy . Являются шпионскими программами. Осуществляют электронный шпионаж за пользователем зараженного ПК: вводимая информация, снимки экрана, список активных приложений, действия пользователей сохраняются в файле и периодически отправляются злоумышленнику.

- · Trojan (Прочие троянские программы). Осуществляют прочие действия, попадающие под определение троянских программ, например, разрушение или модификацию данных, нарушение работоспособности ПК.

- · Backdoor. Являются утилитами удаленного администрирования. Могут быть использованы для обнаружения и передачи злоумышленнику конфиденциальной информации, уничтожения данных и т.д.

- · ArcBomb («Бомбы» в архивах). Вызывают нештатное поведение архиваторов при попытке распаковать данные

- · RootKit. Назначение - Скрытие присутствия в операционной системе. С помощью программного кода происходит сокрытие присутствия в системе некоторых объектов: процессов, файлов, данных реестра и т.д.

Из перечисленных наиболее широко распространены шпионские программы - Trojan-Spy и RootKit (руткиты). Рассмотрим их более подробно.

Руткиты. В системе Windows под RootKit принято считать программу, которая несанкционированно внедряется в систему, перехватывает вызовы системных функций (API), производит модификацию системных библиотек. Перехват низкоуровневых API позволяет такой программе маскировать свое присутствие в системе, защищая ее от обнаружения пользователем и антивирусным ПО.

Условно все руткит-технологии можно разделить на две категории:

- · Руткиты работающие в режиме пользователя (user-mode)

- · Руткиты работающие в режиме ядра (kernel-mode)

Иногда руткиты приходят в почтовых вложениях, маскируясь под документы разных форматов (например, PDF). На самом деле, такой «мнимый документ» является исполняемым файлом. Пытаясь открыть, пользователь активирует руткит.

Второй путь распространения - подвергшиеся хакерской манипуляции сайты. Пользователь открывает веб-страницу - и руткит попадает в его компьютер. Это становится возможным из-за недостатков в системе безопасности браузеров. программа компьютерный файловый

Руткиты могут «подкидывать» не только злоумышленники. Небезызвестен случай, когда корпорация Sony встраивала подобие руткита в свои лицензионные аудиодиски. Руткитами по сути является большинство программных средств защиты от копирования (и средств обхода этих защит -- например, эмуляторы CD- и DVD-приводов). От «нелегальных» они отличаются только тем, что ставятся не тайно от пользователя.

Шпионские программы. Такие программы могут осуществлять широкий круг задач, например:

- · Собирать информацию о привычках пользования Интернетом и наиболее часто посещаемые сайты (программа отслеживания);

- · Запоминать нажатия клавиш на клавиатуре (кейлоггеры) и записывать скриншоты экрана (screen scraper) и в дальнейшем отправлять информацию создателю;

- · Использоваться для несанкционированного анализа состояния систем безопасности - сканеры портов и уязвимостей и взломщики паролей;

- · Изменять параметры операционной системы - руткиты, перехватчики управления и пр. - результатом чего является снижение скорости соединения с Интернетом или потеря соединения как такового, открывание других домашних страниц или удаление тех или иных программ;

- · Перенаправлять активность браузеров, что влечёт за собой посещение веб-сайтов вслепую с риском заражения вирусами.

Программы удалённого контроля и управления могут применяться для удалённой технической поддержки или доступа к собственным ресурсам, которые расположены на удалённом компьютере.

Технологии пассивного отслеживания могут быть полезны для персонализации веб-страниц, которые посещает пользователь.

Данные программы сами по себе вирусами не являются, но по тем или иным причинам они занесены в антивирусные базы. Как правило, это небольшие программы, имеющие малую зону влияния и как вирусы малоэффективны.

- · Adware - общее название для программного обеспечения, принудительно показывающего рекламу.

- · Bad-Joke - злые шутки. Программы, пугающие пользователя неожиданным и нестандартным открытием или использующие графику. Также это могут быть программы, выдающие ложные сообщения о форматировании диска или остановке работы программы и т.д.

- · Sniffer - программа, предназначенная для перехвата и последующего анализа сетевого трафика.

- · SpamTool - программа, предназначенная для рассылки спама (как правило, программа превращает компьютер в рассылочную спам-машину).

- · IM-Flooder - программа, позволяющая отсылать на заданный номер IM-мессенджера различные сообщения в большом количестве.

- · VirTool - утилиты, предназначенные для облегчения написания компьютерных вирусов и для их изучения в хакерских целях.

- · DoS (Denial of service) - вредоносная программа, предназначенная для проведения атаки типа «Отказ в обслуживании» на удаленный сервер.

- · FileCryptor, PolyCryptor - хакерские утилиты, использующиеся для шифрования других вредоносных программ с целью скрытия их содержимого от антивирусной проверки.

Вредоносная программа (на жаргоне некоторых специалистов «вирус », англ. malware , malicious software - «злонамеренное программное обеспечение») - любое программное обеспечение , предназначенное для получения несанкционированного доступа к вычислительным ресурсам самой ЭВМ или к информации, хранимой на ЭВМ, с целью несанкционированного использования ресурсов ЭВМ или причинения вреда (нанесения ущерба) владельцу информации, и/или владельцу ЭВМ, и/или владельцу сети ЭВМ, путём копирования, искажения, удаления или подмены информации. Многие антивирусы считают крэки(кряки), кейгены и прочие программы для взлома приложений вредоносными программами, или потенциально опасными.

Энциклопедичный YouTube

1 / 5

✪ 100% удаление любого вируса: трояна, руткита, вымогателя, шпионской программы ☣️🛡️💻

✪ Компьютерный вирус или вредоносная программа

✪ Adwcleaner.ru - вирус, троян - тестируем с VirusTotal

✪ ЭТИ ПРИЛОЖЕНИЯ ТЫ ДОЛЖЕН СКАЧАТЬ на свой iPhone

✪ Интернет-мошенники

Субтитры

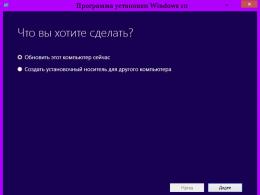

Всем привет! Это видео о том, как удалить с компьютера Троянскую программу, вирус кейлогер или любой другой тип вирусов или вредоносных программ. В одном из предыдущих видео мы уже рассматривали то, как удалить вирусы с компьютера или ноутбука с Windows 10, 8 или 7, ссылка него есть в описании. Симптомами заражения компьютера именно Троянской программой, являются несанкционированные пользователем удаление, блокирование, изменение или копирование данных, а также ощутимое замедление работы компьютеров и компьютерных сетей. Кроме этого, Трояны могут быть причиной нестабильной работы или зависания некоторых программ или Сети и Интернета. О том, что делать если браузер не открывает страницы, в то время как другие приложения не имеют проблем с доступом к Интернет, мы уже детально рассматривали в одном из предыдущих видео нашего канала, ссылка в описании. Конечно же, первым, что необходимо сделать в случае обнаружения на ПК признаков наличия Троянских программ, кейлогера или других вирусов – это проверить компьютер с помощью антивирусных программ. Рейтинг лучших бесплатных антивирусов мы уже показывали в одном из наших роликов. Поэтому повторно рассматривать его мы не будем. Ссылку на данный ролик вы найдёте в описании. Второе, отключите компьютер от интернета и очистите планировщик заданий Windows от вирусов и вредоносных программ. Ссылка на видео о том, как это сделать в описании. Третье, удалите все возможные вредоносные программы с вашего компьютера используя меню Программы и компоненты. Ссылка на ролик с инструкцией в описании. Четвёртое, очистите автозагрузку системы от запуска вредоносных процессов. Детальная инструкция с руководством действия описана нами в ролике, ссылка на который в описании. Если описанные способы не принесли желаемого результата, а вы знаете в какой папке расположен файл троянской или другой вредоносной программы, то его можно попытаться удалить вручную. Для этого просто выделите его и удалите, очистив после этого Корзину. Но часто бывает, что при попытке удаления файла или папки с вредоносным ПО, они не удаляются. Пользователь получает сообщение о том, что файл или папка защищены от записи или удаления и к ним отсутствует доступ. В таком случае, рекомендуем посмотреть ролик с инструкцией, как обойти такую блокировку и удалить желаемый файл или папку. Ссылка на ролик в описании. Хочу обратить ваше внимание, что прежде чем приступить к удалению вирусов на ПК, лучше отключить его от интернета. Если ни один из способов не поможет удалить вредоносную программу и восстановить нормальную работу системы, то сделать это можно с помощью отката системы к созданной раннее точки восстановления или, в самом крайнем случае, осуществив чистую установку Windows. Ссылки на соответствующие ролики с детальными инструкциями вы найдёте в описании. Чистая установка Windows 10 на компьютер или ноутбук с загрузочной флешки или диска. Как создать, удалить точку восстановления или откатить систему Windows 10. В завершение хочу сказать, чтобы предотвратить заражение компьютера вирусами и атаки троянских программ: Не запускайте программы, полученные из Интернета или в виде вложения в сообщение электронной почты без проверки на наличие в них вируса. Проверяйте все внешние диски на наличие вирусов, прежде чем копировать или открывать содержащиеся на них файлы или выполнять загрузку компьютера с таких дисков. Установите антивирусную программу и регулярно используйте её для проверки компьютера. Настройте автоматическое сканирование компьютера при каждом включении ПК и при подключении внешнего носителя информации. Основным средством защиты информации является резервное копирование ценных данных, которые хранятся на жестких дисках Не этом всё. Ставьте лайки и подписывайтесь на канал, если данное видео было полезным для Вас. Всем спасибо за просмотр, удачи.

Синонимы

- badware (bad - плохое и (soft)ware - программное обеспечение) - плохое программное обеспечение.

- computer contaminant (computer - компьютер и contaminant - загрязнитель) - термин для обозначения вредоносного программного обеспечения, который используется в законодательстве некоторых штатов США, например Калифорнии и Западной Виргинии.

- crimeware (crime - преступность и software - программное обеспечение) - класс вредоносных программ, специально созданный для киберпреступлений. Это не синоним термина malware (значение термина malware шире). Не все программы, относящиеся к crimeware , являются вредоносными, поскольку понятие преступления субъективно и зависит от законодательства конкретной страны, а вред, наносимый владельцу и/или пользователю компьютера - объективен.

Терминология

По основному определению, вредоносные программы предназначены для получения несанкционированного доступа к информации, в обход существующих правил разграничения доступа. Федеральная Служба по Техническому и Экспортному Контролю (ФСТЭК России) определяет данные понятия следующим образом:

- Санкционированный доступ к информации (англ. authorized access to information ) - доступ к информации, не нарушающий правила разграничения доступа.

- Несанкционированный доступ к информации (англ. unauthorized access to information ) - доступ к информации, нарушающий правила разграничения доступа с использованием штатных средств, предоставляемых средствами вычислительной техники или автоматизированными системами. Под штатными средствами понимается совокупность программного, микропрограммного и технического обеспечения средств вычислительной техники или автоматизированных систем.

- Правила разграничения доступа (англ. access mediation rules ) - совокупность правил, регламентирующих права доступа субъектов доступа к объектам доступа

Другие определения термина «вредоносная программа»

Классификация вредоносных программ

Вредоносное ПО может образовывать цепочки: например, с помощью эксплойта (1) на компьютере жертвы развёртывается загрузчик (2), устанавливающий из интернета червя (3).

Признаки заражения

- автоматическое открытие окон с незнакомым содержимым при запуске компьютера;

- блокировка доступа к официальным сайтам антивирусных компаний, или же к сайтам, оказывающим услуги по «лечению» компьютеров от вредоносных программ;

- появление новых неизвестных процессов в выводе диспетчера задач (например, окне «Процессы» диспетчера задач Windows);

- появление в ветках реестра, отвечающих за автозапуск, новых записей;

- запрет на изменение настроек компьютера в учётной записи администратора;

- невозможность запустить исполняемый файл (выдаётся сообщение об ошибке);

- появление всплывающих окон или системных сообщений с непривычным текстом, в том числе содержащих неизвестные веб-адреса и названия;

- перезапуск компьютера во время старта какой-либо программы;

- случайное и/или беспорядочное отключение компьютера;

- случайное аварийное завершение программ.

Однако, следует учитывать, что несмотря на отсутствие симптомов, компьютер может быть заражен вредоносными программами.

Способы защиты от вредоносных программ

Абсолютной защиты от вредоносных программ не существует: от «эксплойтов нулевого дня » наподобие Sasser или Conficker не застрахован никто. Но с помощью некоторых мер можно существенно снизить риск заражения вредоносными программами. Ниже перечислены основные и наиболее эффективные меры для повышения безопасности:

- использовать операционные системы, не дающие изменять важные файлы без ведома пользователя;

- своевременно устанавливать обновления ;

- если существует режим автоматического обновления, включить его;

- для проприетарного ПО : использовать лицензионные копии. Обновления для двоичных файлов иногда конфликтуют со взломщиками;

- помимо антивирусных продуктов, использующих сигнатурные методы поиска вредоносных программ, использовать программное обеспечение, обеспечивающее проактивную защиту от угроз (необходимость использования проактивной защиты обуславливается тем, что сигнатурный антивирус не замечает новые угрозы, ещё не внесенные в антивирусные базы). Однако, его использование требует от пользователя большого опыта и знаний;

- постоянно работать на персональном компьютере исключительно под правами пользователя, а не администратора, что не позволит большинству вредоносных программ инсталлироваться на персональном компьютере и изменить системные настройки. Но это не защитит персональные данные от вредоносных (Trojan-Clicker, Trojan-DDoS, Trojan-Downloader, ransomware [шифрующий файлы] , шпионского ПО) и потенциально-нежелательных программ (Adware, Hoax ), имеющих доступ к файлам пользователя, к которым ограниченная учетная запись имеет разрешение на запись и чтение (например, домашний каталог - подкаталоги /home в GNU/Linux, Documents and settings в Windows XP, папка «Пользователи» в Windows 7,8,8.1,10), к любым папкам, в которые разрешена запись и чтение файлов, или интерфейсу пользователя (как делают пользовательские программы для создания снимков экрана или изменения раскладки клавиатуры);

- ограничить физический доступ к компьютеру посторонних лиц;

- использовать внешние носители информации только от проверенных источников на рабочем компьютере;

- не открывать компьютерные файлы, полученные от ненадёжных источников, на рабочем компьютере;

- использовать межсетевой экран (аппаратный или программный), контролирующий выход в сеть Интернет с персонального компьютера на основании политик, которые устанавливает сам пользователь;

- использовать второй компьютер (не для работы) для запуска программ из малонадежных источников, на котором нет ценной информации, представляющей интерес для третьих лиц;

- делать резервное копирование важной информации на внешние носители и отключать их от компьютера (вредоносное ПО может шифровать или ещё как-нибудь портить найденные им файлы).

Правовые вопросы

За создание, использование и распространение вредоносных программ предусмотрена различная ответственность, в том числе и уголовная, в законодательстве многих стран мира. В частности, уголовная ответственность за создание, использование и распространение вредоносных программ для ЭВМ предусмотрена в Статье 273 УК РФ . Для того, чтобы программа считалась вредоносной, нужны три критерия.