Technologie mowy. Biometria głosu dla manekinów na przykładzie pracy w contact center

Dzisiaj technologie mowy z egzotyki IT szybko stają się rzeczywistością. Spory sukces odnotowuje biometria głosowa, na podstawie której zaimplementowano różne aplikacje, które zapewniają tworzenie przydatnych usług dla banków, contact center, przychodni, pojazdów, głosową kontrolę pracy środków komunikacja mobilna i nawigacja. Wśród firm oferujących szeroką gamę popularnych aplikacji do obsługi mowy, tekstu i dokumentów znajduje się Nuance Communications. Jej Regionalny Dyrektor ds. Sprzedaży i Rozwoju Biznesu Nuance Communications Marcin Wiesiołka odpowiedział na pytania felietonisty PC Week/RE Petra Czaczina o nowoczesnych możliwościach technologii mowy i biometrii głosu.

Marcin Wiesiołka: Biometria głosowa to jedna z technologii, która rozwija się bardzo szybko i umożliwia różnym firmom wykorzystanie jej rozwiązań do identyfikacji klientów. W systemie biometrycznym indywidualne behawioralne, psychologiczne i niektóre inne cechy są wykorzystywane do określenia lub potwierdzenia osoby. Istnieje wiele pomiarów biometrycznych, w tym skanowanie tęczówki, odciski palców, rozpoznawanie twarzy, rozpoznawanie głosu, podpisy itp. Biometria głosu umożliwia identyfikację klienta poprzez badanie cech głosu danej osoby. Jest to stosunkowo prosty i ekonomiczny sposób na rozwiązanie szeregu praktycznych problemów.

PC Week: Jakie jest obecne zainteresowanie działów IT w różnych branżach biometrią głosu i technologiami mowy?

Śr: Wynika to z faktu, że biometria głosu i technologie mowy nie są już zabawkami, są wysoko rozwiniętą technologią, którą można wykorzystać do podniesienia jakości usługi na tyle, aby klient mógł tę poprawę odczuć. Firma musi zapewnić klientowi zautomatyzowana usługa, a technologie mowy mogą w tym pomóc. Nikt nie zmusza klienta do czekania, nie przekierowuje i nie proponuje skorzystania z menu. Komunikacja głosowa jest wygodna dla klienta.

System rozumie klienta i jest w stanie sprawdzić jego słowa. Może nawet nie pamiętać hasła lub numeru. Biometria głosu, która jest wykorzystywana podczas rozmowy, pozwala określić, kto dzwoni. Skraca to czas rozmowy. Więc klient nie musi się przedstawiać i podawać hasła. Jego hasłem jest jego głos! Jednocześnie czuje, że jego telefon jest ważny, a firma natychmiast podejmuje decyzję.

Tydzień PC: W jakich branżach istnieje największe zapotrzebowanie na biometrię głosu i aplikacje technologii mowy?

Śr: Najszerzej wykorzystywane są w sektorze bankowym, w firmach ubezpieczeniowych oraz w telekomunikacji. Linie lotnicze wykazują duże zainteresowanie. Rynek też jest obiecujący aplikacje mobilne dla telefony komórkowe gdzie technologie mowy są w pełnym zapotrzebowaniu. W branży motoryzacyjnej systemy głosowe pozwalają na korzystanie z urządzeń nawigacyjnych na drodze, są w stanie włączyć muzykę, klimatyzację, pomóc bez rozpraszania się podczas jazdy samochodem, nagrywać i wysyłać SMS-y itp.

W medycynie technologie mowy wykorzystywane są do rejestrowania informacji o kliencie, tworzenia karty elektroniczne pacjentów. Optymalizuje to pracę lekarzy i stwarza wyraźne korzyści dla klientów. Lekarz nie posługuje się klawiaturą komputerową, po prostu dyktuje parametry medyczne i diagnozę. System rozpoznawania mowy tłumaczy głos na tekst i nagrywa go.

Śr: Bankowe centra kontaktowe z powodzeniem aplikują technologia głosowa. Jeśli klient potrzebuje podstawowe informacje, to jest mu dane za darmo. Ale jeśli chce wydać transakcja finansowa lub jakaś operacja na Twoim koncie, należy sprawdzić jego [status]. Biometria głosowa to jeden z rodzajów weryfikacji klienta, za pomocą którego można określić, czy dana osoba żyje, czy też transmitowane jest nagranie mowy.

System biometrii głosu może ujawnić potrzebę dodatkowej weryfikacji klienta. Można również utworzyć „czarną listę” wydruków głosowych klientów, którzy są widziani w oszustwach lub próbach uzyskania nieautoryzowanego dostępu do kont innych klientów. Pozwala to zapewnić bezpieczeństwo transakcji bankowych.

Tydzień PC: Czy system weryfikacji głosowej klienta jest bezpieczniejszy niż kody PIN i hasła?

Śr: Od razu zaznaczam, że system biometrii głosu jest wygodniejszy dla klienta niż używanie kodów PIN i haseł. Ale można również powiedzieć, że biometria głosu jest bezpieczniejsza, ponieważ hasło można podsłuchać i ukraść w trakcie rozmowy. Tak, a PIN to duży problem dla wszystkich contact center, bo sami operatorzy mogą z tych informacji korzystać. Hasło i PIN można łatwo ukraść, takie informacje mogą trafić na czarny rynek, ale głos zostanie z Tobą! A oto połączenie biometrii głosu i pytań o informacje osobiste o Twoim życiu w połączeniu pozwalają osiągnąć wysoki stopień niezawodności.

Śr: Jakie są specyficzne wyzwania contact center? Nie mają czasu na odpowiadanie na prośby, nie ma wystarczającej liczby operatorów. W tym przypadku są używane urządzenia automatyczne interaktywne odpowiedzi głosowe IVR. Ale klienci nie zawsze chcą pracować z IVR, wolą czekać na reakcję operatora i tracić czas obsługi contact center.

Klient dzwoni do call center, pytamy jak mu pomóc. Swobodnie odpowiada na pytanie. Za pomocą systemu rozpoznawania mowy rozumiemy jego prośbę i decydujemy, dokąd się udać. Albo przekazujemy tę informację do systemu samoobsługowego, albo wysyłamy telefon do operatora. Jednocześnie możemy zidentyfikować klienta za pomocą biometrii głosowej. Stosując te środki oszczędzamy dużo czasu w porównaniu z tradycyjnymi metodami, ponieważ IVR nie odpowiada na pytania.

W Europie Wschodniej i Rosji biometria głosu praktycznie nie jest stosowana. A w Europie Zachodniej i USA ta technologia już szeroko stosowany. Ta sytuacja z pewnością zmieni się w ciągu najbliższego roku lub dwóch. Call center będzie wykorzystywać technologię mowy, taką jak biometria głosu, aby zapewnić lepszą obsługę wszystkim klientom call center.

Na przykład jeden z rosyjskich banków chce wprowadzić biometrię głosową do obsługi systemu karty kredytowe dla wszystkich Twoich klientów. Umożliwi to identyfikację użytkowników. Technologia instalacji biometrii głosu nie jest skomplikowana. Ale klienci powinni być świadomi dostępności nowej usługi, jest to ważny element jej promocji.

Tydzień PC: Jak drogie są głosowe systemy biometryczne? Czy rynek rozwiązań głosowych dla contact center jest duży?

Śr: Na początku każdego projektu obliczamy opłacalność i zwrot z inwestycji. W zależności od życzeń klienta, projekt może być wykonany w oparciu o liczbę portów IVR lub w oparciu o liczbę wydruków głosowych używanych w systemie. Jeśli rozwiązanie głosowe jest dobrze debugowane, czas jednej rozmowy można skrócić o 20-40 sekund, a zwrot z inwestycji następuje w ciągu sześciu do dziewięciu miesięcy.

Rynek biometrii głosowej istnieje zarówno w contact center, jak i poza nimi. Co więcej, każde call center może korzystać z biometrii głosu. Dziś niemal wszyscy giganci branży IT, tacy jak Google i Microsoft, zajmują się rozwiązaniami głosowymi. Ale oprócz call center istnieją inne możliwości wykorzystania biometrii głosowej, na przykład do sterowania urządzeniami mobilnymi, zapewnienia bezpiecznego dostępu do niektórych pomieszczeń lub określonego sprzętu, w dziedzinie medycyny itp.

Tydzień PC: A jak w medycynie wykorzystuje się rozpoznawanie mowy?

Śr: W medycynie rozpoznawanie mowy pomaga uwolnić personel medyczny. Aplikacje do dyktowania i transkrypcji zostały opracowane w celu usprawnienia nagrywania, przetwarzania i wykorzystywania danych pacjentów. Pozwala to na tworzenie archiwów medycznych za pomocą kontrola głosu, które znacznie obniżają koszty operacyjne i poprawiają jakość opieki nad pacjentem. Zastosowanie takich systemów zwiększa rentowność szpitali poprzez skrócenie średniego czasu trwania zadania i jednocześnie zwiększenie efektywności świadczenia usług.

Śr: Systemy technologii głosowej szybko się rozwijają. W praktycznie wszystkich obszarach działalności stwarzają nowe możliwości obsługi klienta, lepszą dokładność, produktywność i wydajność produkcji, redukując czas i koszty. Atakują życie milionów prywatnych użytkowników. W związku z tym możemy spodziewać się dalszego wzrostu liczby uznanych języków oraz wzrostu liczby serwisów tworzonych na tej podstawie.

Tydzień PC: Dzięki za rozmowę.

Głosowa identyfikacja osoby w celu udostępnienia danych nazywana jest blokadą głosową. Każda osoba ma niepowtarzalny głos, którego nie można podrobić.

W przeciwieństwie do materialnego identyfikatora osoby (token, karta inteligentna, token) lub hasła, które można zgubić lub celowo przekazać intruzom, technologie biometryczne służą do bezpieczeństwo informacji, są niezbywalne. Oznacza to, że zapewniają większy procent wiarygodności, że „właściwa” osoba uzyska dostęp do danych.

Pracownikowi „Centrum Technologii Mowy” dość łatwo udało się uzyskać informacje o stanie konta żony w contact center jej banku. Wystarczyło zadzwonić do banku, podać hasło i jej dane paszportowe, aby operator, postępując zgodnie z instrukcjami banku, przekazał mu tajne informacje swojego klienta.

Nie doszłoby do tego, gdyby identyfikacja tożsamości posiadacza rachunku opierała się na cechach biometrycznych. W takim przypadku podczas rozmowy telefonicznej identyfikacja może odbywać się głosowo. Jednocześnie biometria głosu wyróżnia się niezawodnością i wygodą spośród innych modalności: identyfikacja po kształcie twarzy, odciskach palców, siatkówce.

Po pierwsze biometria głosu jest bezkontaktowa i daje możliwość zdalnej identyfikacji i weryfikacji klienta. A to sprawia, że jest wygodny w użyciu w call center.

Po drugie, aby zarejestrować klientów banku w bazie danych contact center, nie są wymagane żadne specjalne urządzenia do pobierania próbek biometrycznych. Hasło głosowe jest nagrywane z dowolnego dostępnego urządzenia wyposażonego w mikrofon, czy to zestawu słuchawkowego, stacjonarnego czy telefon komórkowy lub smartfona.

Wreszcie, biometrię głosu można łatwo połączyć z biometrią twarzy, obie te metody są bezdotykowe, co jest wygodne do zdalnej identyfikacji. Biometria multimodalna zapewnia 100% dokładność identyfikacji osobistej.

Wreszcie, biometrię głosu można łatwo połączyć z biometrią twarzy, obie te metody są bezdotykowe, co jest wygodne do zdalnej identyfikacji. Biometria multimodalna zapewnia 100% dokładność identyfikacji osobistej.

V w tej chwili prowadzimy pilota w jednym Bank amerykański w sprawie wdrożenia multimodalnego dostępu biometrycznego ze smartfonów klientów. Specjalne zastosowanie bank, opracowany na Androida, rejestruje klienta w systemie, robiąc zdjęcie twarzy na smartfonie i nagrywając hasło. Następnie wypełniana jest niewielka ankieta z danymi osobowymi klienta. Aby wejść bank mobilny, klient robi sobie zdjęcie, wypowiada hasło do smartfona, system szuka dopasowań w swojej bazie danych, a następnie otwiera dostęp do strony mobilnego konta bankowego.

Sposoby korzystania z identyfikacji głosowej w bankach

1. Rejestracja Klienta w systemie i przypisanieID. Istnieje kilka rodzajów rejestracji (pierwotne nagranie próbki głosu klienta), które w zależności od potrzeb można wykorzystać w contact center banków. Przy metodzie rejestracji niezależnej od tekstu nie ma żadnego znaczenia, co powie klient: po prostu wypowiada do mikrofonu kilka słów, na podstawie których system otrzymuje „rysunek” jego wypowiedzi, za pomocą którego rozpoznać go w przyszłości.Jeżeli identyfikacja odbywa się za pomocą hasła (zależnego od tekstu), to podczas rejestracji w systemie klient podaje albo statyczne hasło, które posłuży do jego identyfikacji w przyszłości. Lub hasło może być dynamiczny. W takim przypadku klient powtarza losowe elementy po systemie w określonej kolejności, na przykład: „34, 52, 84”.

2. Elektroniczna podpis cyfrowy aby potwierdzić transakcję. Wdrożenie podpisu głosowego (głosowe potwierdzenie tożsamości klienta) jako usługi dodatkowe contact center poprawi bezpieczeństwo transakcji płatniczych oraz poziom zadowolenia klientów. Wdrożenie takiego narzędzia jest możliwe, gdy klient jest automatycznie wywoływany, a procedura weryfikacji głosowej jest wykonywana przy próbie dokonania transakcji. Próbka głosu abonenta jest porównywana z próbką z bazy danych, w przypadku udanej identyfikacji transakcja jest dozwolona.

3. Eliminacja zagrożeń oszustwami. Nie jest tajemnicą, że istnieje pewna grupa ludzi, dla których regularne przeprowadzanie oszukańczych działań przeciwko bankom jest głównym sposobem zarabiania. A ponieważ w wielu przypadkach świadczenia usług osobista obecność posiadacza rachunku w placówce banku nie jest konieczna, oszuści mogą bezkarnie wielokrotnie powtarzać swoje schematy zdalnie w tym samym banku. Analiza głosu w takich przypadkach jest praktycznie jedynym sposobem, aby na czas zidentyfikować potencjalne nieuczciwe działania, a w efekcie ograniczyć bezpośrednie straty z takich działań. Za pomocą technologii identyfikacji rozmówców możliwe jest porównanie głosów osób dzwoniących do contact center z pewną listą potencjalnych oszustów lub między sobą.

4. Wzmocnienie wewnętrznego bezpieczeństwa informacji. Zagrożenia wewnętrzne i kwestie minimalizacji tego ryzyka są tradycyjnie istotne dla szefa służby bezpieczeństwa informacji każdego banku, ponieważ nieautoryzowany dostęp dostęp do poufnych zasobów (konta klientów i dane osobowe, raporty finansowe, aplikacje bankowe) oraz wyciek informacji firmowych może skutkować ogromnymi stratami, zarówno finansowymi, jak i wizerunkowymi. Jednym z najskuteczniejszych rozwiązań tego problemu może być wprowadzenie systemu biometrycznej identyfikacji pracowników.

Bez wątpienia biometria głosu znajdzie swoje zastosowanie w wielu krajach świata. Rosyjskie technologie mowy osiągnęły taki poziom rozwoju, że są w stanie przeprowadzić wysokiej jakości zdalną identyfikację w oparciu o cechy biometryczne klienta banku.

Jeśli do niedawna biometryczna identyfikacja posiadaczy karty bankowe uważany za egzotyczny, teraz stał się dość znany dziesiątkom i setkom tysięcy użytkowników w Brazylii i Indiach, Polsce i Arabii Saudyjskiej, Japonii i Kolumbii.

Klienci polegają na omnichannel i oczekują wygodnego, znajomego i bezpieczna usługa niezależnie od tego, jakiego kanału lub interfejsu używają. Banki będą musiały inwestować w rozwój zintegrowanej architektury i oferować łatwy dostęp oraz wysokie bezpieczeństwo danych i środków klientów.

Pewnego dnia pojawiła się wiadomość, że holenderski ING jako pierwszy europejski bank uruchomił płatności mobilne aktywowane głosem. I wtedy przypomniałem sobie, że temat uwierzytelniania biometrycznego głosem był nie tylko jednym z pierwszych, o którym pisałem na tym blogu 8 lat temu, ale kiedy mówiłem o nim w styczniu, obiecałem zrobić krótki przegląd uwierzytelniania biometrycznego rynku, który jest teraz.

W rzeczywistości systemy biometrii głosu rozwiązują nie tylko zadania związane z uwierzytelnianiem, ale także zapobiegają oszustwom. Oczywiście to połączenie tych dwóch technologii ma największy sens. Jeden identyfikuje osobę, ale może być przytłoczony nagranym głosem. Drugi pozwala śledzić zmiany w charakterystyce głosu w procesie komunikacji i identyfikować podejrzane lub nieprawidłowe sekwencje głosowe. Oczywiste jest, że im bardziej krytyczne jest zastosowanie takiej technologii, tym ważniejsze staje się ich połączenie. Na przykład korzystanie z Facebooka to jedno, ale zarządzanie kontem to drugie. W pierwszym przypadku wystarczy uwierzytelnienie podstawowe, w drugim potrzeba czegoś więcej.

Uwierzytelnianie głosowe ma bardzo ważną zaletę - niska cena czytelnik. Odciski palców są odczytywane tylko na iPhonie. Siatkówka oka lub geometria dłoni wymagają precyzji i kosztów dodatkowy urządzenia. Mikrofon jest teraz prawie wszędzie (w komputerach, w urządzenia mobilne) i dość dobrej jakości. Dlatego rola biometrii głosu będzie tylko rosła.

Kolejną zaletą biometrii głosu jest to, że można ją tak nazwać „wielokrotnego użytku”. Masz jedną twarz, maksymalnie dwoje oczu, dziesięć palców, jeśli wszystko jest w porządku. A jeśli te dane zostaną skradzione lub naruszone, nic nie można na to poradzić. Nie możesz używać palców, oczu, rąk innych ludzi do identyfikacji siebie. A kradzież bazy danych „wyrażeń” doprowadzi jedynie do tego, że system uwierzytelniania głosowego może poprosić Cię o wypowiedzenie nowej frazy lub po prostu „porozmawiaj z nią”.

Wreszcie, jeśli pamiętasz, że systemy uwierzytelniania różnią się pod względem „kim jesteś”, „co masz”, „co wiesz” i „co robisz”, to biometria głosowa, w przeciwieństwie do innych systemów uwierzytelniania biometrycznego, wykorzystuje wszystkie te 4 czynniki. Poprzez fizyczne cechy głosu określa „kim jesteś”. ona definiuje w jaki sposób oraz Co mówisz, to znaczy, że pozwala chronić się przed atakami na statyczne systemy uwierzytelniania (na przykład hasła). W końcu może ustalić, że wiesz, czy kod PIN lub hasło jest używane jako fraza identyfikacyjna.

Systemy biometrii głosu (lepiej tak je nazywać niż uwierzytelnianie głosowe, gdyż zakres zadań, które rozwiązują jest szerszy) mogą pracować w dwóch trybach – tzw. ). W pierwszym przypadku system rozpoznaje rozmówcę po jego swobodzie wypowiedzi (usługa Shazam działa w podobny sposób na urządzeniach mobilnych); w drugim - według z góry ustalonych fraz, które użytkownik musi wymówić. W trybie aktywnym, aby zabezpieczyć się przed podmianą użytkownika przez nagrany (lub przechwycony) głos, system powinien używać losowych fraz, o wypowiedzenie których użytkownik powinien zostać poproszony.

Nie można powiedzieć, która z dwóch opcji działania systemu biometrii głosu. Obaj mają swoje wady i zalety. Aktywne systemy są bardziej wydajne, ale wymagają większego wkładu od identyfikowanego użytkownika. Jednocześnie druk głosowy zajmuje mniej miejsca niż w systemach pasywnych, co może mieć znaczenie dla aplikacji mobilnych lub w miejscach, gdzie Internet nie jest jeszcze tak rozwinięty lub w ogóle nie istnieje. Na przykład istnieją rozwiązania, które umożliwiają uwierzytelnianie na samym urządzeniu, bez łączenia się z serwerem zewnętrznym. Z drugiej strony aktywne systemy nie zawsze znajdują zastosowanie w systemach masowego użytku – bankach, ubezpieczeniach, handlu detalicznym itp., ponieważ użytkownicy mogą być niezadowoleni z konieczności interakcji z systemem biometrycznym. I oczywiście takie systemy są trudne do wykorzystania do identyfikacji oszustów, co łatwo robią pasywne systemy, które spokojnie „podsłuchują” rozmówcę/mówcę i identyfikują jego mowę bez podszywania się pod cokolwiek. Więc systemy pasywnełatwiejsze w użyciu, ale również wymagają większych zasobów do wdrożenia.

Ochrona przed oszustami jest realizowana za pomocą zwykłych „czarnych list”, czyli list wydruków głosowych znanych oszustów. Odpowiedni specjalista oznacza głos jako fałszywy, a następnie wszystkie połączenia są porównywane z „czarną listą” oszustów. W Rosji, gdzie nie ma bazy danych odbitek głosowych oszustów i przestępców, metoda ta nie będzie najskuteczniejsza, a każdy konsument systemów biometrycznych głosu będzie zmuszony do samodzielnego tworzenia własnej bazy danych oszustów (odłożymy na bok zgodność z na razie ustawodawstwo dotyczące danych osobowych). Jednak z czasem organizacje, zwłaszcza w niektórych branżach, będą mogły wymieniać się takimi bazami danych, jak robią to na przykład producenci oprogramowania antywirusowego. Jest dobra perspektywa dla banków (i prawdopodobnie są pierwszymi kandydatami do zastosowania takich systemów), które posiadają FinCERT, który docelowo będzie mógł wymieniać nie tylko dane na adresach IP/DNS/E-mail oszustów, ale Uzupełnieniem informacji przesyłane są również wydruki głosowe.

Nie ma co się bać tej rzekomo rzadkiej technologii. Dziś cały świat stoi u progu (ostro obróconego) rewolucji UAF/U2F z sojuszu FIDO, kiedy każde urządzenie, aplikacja czy narzędzie bezpieczeństwa będzie mogło oderwać się od określonej metody uwierzytelniania/identyfikacji, przypisując to zadanie specyfikacja U2F/UAF, która zapewni integrację z właściwa metoda uwierzytelnianie.

Jeśli spróbujesz przełożyć korzyści płynące z używania biometrii głosu na język liczb, mogą one wyglądać następująco:

- Skrócenie czasu autoryzacji użytkownika z 23 sekund w trybie ręcznym w call center (Call Center) do 5 sekund w trybie automatycznym.

- Zwiększona lojalność użytkowników (a w efekcie dochody z nich) w wyniku odmowy zapamiętania znanych odpowiedzi na „tajne” pytania, zapamiętania kodu PIN do wejścia do systemu lub odpowiedzi na pytania irytującego pracownika banku (pełne imię i nazwisko, data urodzenia, numer karty itp.).

- Zmniejszenie liczby pracowników call center poprzez automatyczną obsługę wielu prostych pytań (godziny pracy w dni wolne, najbliższe biuro lub bankomat, taryfy itp.).

- Zmniejszenie liczby nieuczciwych transakcji.

- Skrócony czas oczekiwania na odpowiednią osobę, aby pomóc w odebraniu rozmówcy.

- Zwiększenie produktywności pracowników firmy oraz call center.

„Rozpoznawanie twarzy wkrótce pojawi się tutaj” - takie ogłoszenie zobaczyło wielu mieszkańców regionu Woroneża na ekranach bankomatów. 30 czerwca 2018 r. rosyjskie banki uruchomiły Zunifikowany System Biometryczny (aka Rostelecom Key), dzięki któremu klienci mogą otrzymywać usługi finansowe zdalnie, a nawet bez kart bankowych. Do 30 czerwca 2019 r. co najmniej 60% pionów strukturalnych banków powinno świadczyć usługę biometryczną, a do końca 2019 r. - 100%. Do 2021 r. banki będą mogły świadczyć usługi biometryczne nie tylko finansowe, ale także rządowe.

Jak i dlaczego banki gromadzą dane biometryczne klientów, czy można odmówić i czy będą chronić? Nowa technologia od oszustów - w materiale RIA „Woroneż”.

Co to jest biometria?

Biometria to zbiór unikalnych danych ludzkich: odciski palców, kształt dłoni, układ żył, zdjęcia twarzy, siatkówki i tęczówki oraz inne. Ale w przypadku zunifikowanego systemu biometrycznego wybierane są tylko głos i twarz. Bank Centralny zauważa, że rozpoznawanie przez ludzi według tych parametrów jest dziś najbardziej dostępne i rozpowszechnione.

- Połączenie dwóch parametrów - twarzy i głosu - pozwala na dokładną identyfikację osoby. Ponadto kamery wideo są wbudowane w każdy smartfon lub laptop, a dostępność technologii jest najważniejszym czynnikiem jej rozprzestrzeniania się w całej Rosji. Odcisk palca jest trudniejszy w użyciu. Po pierwsze, wymagany jest tutaj specjalny czytnik, nie wszystkie smartfony są w niego wyposażone. Po drugie, skaner linii papilarnych ma niska czułość, a oprogramowanie do pracy z biometrią zamkniętą na systemy zewnętrzne, - dodano w Post Banku.

Dlaczego potrzebujemy zunifikowanego systemu biometrycznego?

Za pomocą biometrii możesz otworzyć konto bankowe lub zaciągnąć pożyczkę bez wstawania z kanapy. A już niedługo będzie można wypłacać gotówkę twarzą i głosem w bankomatach biometrycznych. Mechanizm, za pomocą którego można uzyskać usługi finansowe na odległość, nazywa się identyfikacją zdalną.

– Zdalna identyfikacja zwiększy dostępność usług finansowych, w tym dla osób niepełnosprawnych, starszych i osób o ograniczonej sprawności ruchowej. Klientowi będzie wygodniej korzystać z usług bez względu na porę dnia, lokalizację czy rozwój sieci oddziałów banku - wyjaśnił działający. Roman Kostyansky, gubernator Woroneskiego Oddziału Głównej Dyrekcji Banku Rosji dla Centralnego Okręgu Federalnego.

Mówimy też o bezpieczeństwie: dziś oszust może otworzyć konto za pomocą skradzionego paszportu. O wiele trudniej oszukać algorytmy biometryczne niż człowieka. Pomimo tego, że Zunifikowany System Biometryczny korzysta z dodatkowego łącza z loginem i hasłem z Służby Państwowej, staje się to prawie niemożliwe.

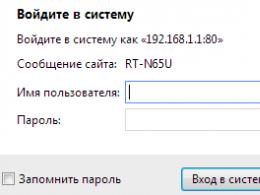

Jak system rozpoznaje konkretną osobę?

Do otwarcia np. konta bankowego potrzebny będzie smartfon lub laptop (tablet lub komputer) z mikrofonem i kamerką internetową. Na stronie banku trzeba będzie wpisać login i hasło z portalu Służby Państwowe, włączyć nagrywanie, spojrzeć w kamerę i odczytać sekwencję cyfr, która pojawia się na ekranie. Program może poprosić Cię o odwrócenie głowy lub uśmiech. Ten wpis jest wysyłany do United system biometryczny, gdzie jest porównywany z wzorcem kontrolnym. Następnie bank decyduje, czy otworzyć konto.

Czy wszyscy muszą pobierać dane biometryczne?

Nie. Usunięcie danych biometrycznych - dobrowolnie i bezpłatnie. Ponadto użytkownik może w dowolnym momencie usunąć swój cyfrowy obraz.

Gdzie przesłać dane biometryczne?

Aby skorzystać ze zdalnej identyfikacji, musisz przekazać biometryczne dane osobowe w biurze dowolnego banku wyposażonego w specjalny sprzęt. Liczba punktów, w których można wykonać biometrię, stale rośnie.

- Jeśli w lipcu 2018 r. w regionie Woroneża dane biometryczne można było przekazać tylko w czterech miejscach, to w styczniu 2019 r. liczba biur wyposażonych do zbierania danych biometrycznych osiągnęła 100. I są one otwarte, oprócz Woroneża, w 18 innych osiedlach regionu - powiedział Roman Kostyansky.

Możesz zapoznać się z lokalizacją „biometrycznych” punktów usług bankowych na interaktywnej mapie Banku Centralnego.

Jeśli złożyłeś dane biometryczne w jednym banku, to nie musisz pobierać ich ponownie w innym banku – Twoje dane są już w Zunifikowanym Systemie Biometrycznym i ujednolicony system identyfikacji i uwierzytelniania (ESIA), to także Usługi Państwowe.

Jak pobierana jest biometria?

Korespondentka RIA Woroneż przetestowała system na sobie w jednym z biur Post Banku. Procedura składania danych biometrycznych trwa około 15 minut. Aby zarejestrować się na portalu usług państwowych w zunifikowanym systemie biometrycznym, musisz zabrać ze sobą paszport i SNILS. Jeśli masz już zweryfikowany Rachunek w portalu usług państwowych, a następnie z niego korzystaj.

Zdjęcie w banku robione jest kamerą internetową. Następnym krokiem jest nagranie głosu: należy wypowiadać do mikrofonu cyfry od 1 do 9 w kolejności do przodu i wstecz, a następnie wybór cyfr. Jeśli jesteś chory i Twój głos się zmienił, procedura nie jest zalecana.

Teraz Twój szablon biometryczny — cyfrowa twarz i głos — zostanie powiązany z danymi osobowymi przechowywanymi w ESIA.

Do czego służy wybór liczb?

Twórcy systemu biometrycznego są pewni, że nawet jeśli oszust będzie chciał wypłacić pieniądze znanego polityka i umalować mu twarz lub założyć maskę, system rozpozna fałszerstwo. To losowy ciąg liczb. Aby przekazać czyjś głos jako własny, będziesz musiał dokonać kilku tysięcy nagrań głosu swojej ofiary ze wszystkimi możliwymi kombinacjami i wybrać żądaną w ciągu 1-2 sekund w momencie identyfikacji.

- Kontrola odbywa się w następujący sposób: obywatel nagrywa wideo, w którym wypowiada sekwencję liczb. Ten film jest sprawdzany przez algorytmy dwóch dostawców - osobny obraz twarzy i głosu. Równolegle system uruchamia weryfikację wideo z wykorzystaniem innych algorytmów biometrycznych. Jeśli jeden lub więcej z nich nie zidentyfikowało obywatela, do pracy dołączony jest tak zwany moduł anomalii, który analizuje przyczyny rozbieżności i, w przypadku wykrycia nieuczciwych działań, wysyła odpowiednie powiadomienie do banku Rostelecom, który opracował system, wyjaśniono.

Czy muszę aktualizować dane biometryczne?

Szablon biometryczny nie jest wieczny. Jego okres przydatności do spożycia wynosi trzy lata. W związku z tym, że twarz i głos zmieniają się z biegiem lat, bądź przygotowany na to, że po trzech latach znów będziesz musiał przyjść do banku i powtórzyć biometrię.

Czy tatuaże, kolczyki i makijaż wpływają na rozpoznawanie twarzy?

Post Bank twierdzi, że zmiany w postaci tatuaży, kolczyków, jasnego makijażu, brody czy okularów nie mają wpływu na wyniki identyfikacji. Serwis prasowy Otkritie Bank zgadza się z nimi:

– Wykrywanie twarzy uwzględnia głównie okolice nosa i oczu. Dlatego dziewczyny powinny unikać złożonego, wielowarstwowego makijażu – może to znacznie zmniejszyć prawdopodobieństwo prawidłowej identyfikacji.

Ale dyrektor operacyjny Alfa-Banku Dmitrij Frołow ostrzegał przed przekłuciem i wytatuowaniem w tak zwanych „punktach kontrolnych”:

– Wszystko zależy od osoby i lokalizacji piercingu lub tatuażu. Jeśli przebicie znajduje się w punktach kontrolnych rozpoznawania twarzy, może to niekorzystnie wpłynąć na weryfikację. W przypadku tatuażu na twarzy teoretycznie mogą pojawić się trudności z budową i rejestracją szablonu biometrycznego.

A jeśli klient jest zachrypnięty lub stracił głos?

Jeśli zachrypniesz, zacząłeś lub rzuciłeś palenie, straciłeś głos, najprawdopodobniej nie będziesz mógł zalogować się do systemu - będziesz musiał poczekać, aż Twój głos zostanie przywrócony.

– Biometryczna identyfikacja ludzi to rewolucja. Osoba nie będzie potrzebować dokumentów! Wiele operacji wymagających potwierdzenia można w ogóle wykonać bez dokumentów. Łatwiej i szybciej będzie pracować z bankiem internetowym, komunikować się z urzędnikami, wchodzić w interakcje ze sklepami. Zniknie również potrzeba setek haseł. Jest to znacząca zmiana we wszystkich podejściach w niemal każdej dziedzinie działalności. Przede wszystkim finansowe. Jak każda rewolucja, ta niesie ze sobą wiele zagrożeń. Na przykład ryzyko „zagubienia się” (gdy oszuści naśladują ludzkie dane biometryczne w taki czy inny sposób i zajmują ich miejsce) jest szeroko opisywane w literaturze science fiction. Są też problemy czysto technologiczne. Na przykład najprawdopodobniej technologia biometryczna będzie mogła działać tylko ze stabilnym Internetem 5G. Nie są wykluczone trudności w zakresie bezpieczeństwa (ryzyko kradzieży danych z magazynów, ryzyko ich fałszowania, ryzyko wycieku za granicę).

Elena Chufrinowa

analityk bankowy

Jak system identyfikuje bliźnięta?

„Klucz” rozpoznaje osobę nie tylko po twarzy, ale także po głosie. Głosy bliźniaków często się różnią, co oznacza, że system ich nie pomyli.

- Dziś do banku zamiast brata może przyjść jeden bliźniak i otworzyć konto na jego nazwisko - mało prawdopodobne, żeby kasjer zauważył różnicę. Algorytmy biometryczne częściej to robią. Ponadto, ponieważ złożenie i potwierdzenie danych biometrycznych wymaga rejestracji na „Gosuslugi”, daje to dodatkowe funkcje do osobistej identyfikacji, ponieważ bliźniacy mają różne loginy i hasła w systemie, odpowiedział Rostelecom.

Czy możliwy jest wyciek danych biometrycznych?

System spełnia wymogi bezpieczeństwa informacji na poziomie federalnym. Wzór biometryczny jest przechowywany w formie zanonimizowanej oddzielnie od danych osobowych – imię i nazwisko, dane paszportowe oraz SNILS zawarte w bazach danych ESIA (portal Gosuslugi).

- Głos i twarz są identyfikowane wraz z osobistym wpisem na stronie internetowej służb państwowych. W ten sposób zapewniliśmy bardzo wysokie bezpieczeństwo już na etapie logowania. Prowadzimy również bezpieczny kanał komunikacji między telefonem klienta a bazą danych, aby dane nie mogły zostać przechwycone, zauważył Rostelecom.

Kradzież „bazy głosów” jest prawie niemożliwa – wszystkie dane są przechowywane w bezpiecznych sejfach. Do przekazywania danych osobowych do Zunifikowanego Systemu Biometrycznego wykorzystywane są kryptograficzne (szyfrujące) środki ochrony informacji.

– Dane są przechowywane w formie zanonimizowanej oraz w formacie „haszy” przetwarzanych przez algorytmy biometryczne (haszowanie to transformacja tablicy danych wejściowych za pomocą matematyki). Oznacza to, że z tych danych nie można odzyskać zdjęcia osoby. Ponadto nie można ich kojarzyć z danymi osobowymi osoby, ponieważ są one przechowywane w innym systemie – Jednolitym Systemie Identyfikacji i Uwierzytelniania. Oznacza to, że kradzież lub podmiana biometrycznej bazy danych nie spowoduje możliwości otrzymania przez atakujących pożyczek na cudzą twarz - wyjaśniła firma.

Czy powinienem spieszyć się z biometrią?

Andrey Sorokin i Anton Nekhaev, programiści z woroneskiej firmy DataArt, radzą nie spieszyć się z dostarczaniem bankom swoich danych biometrycznych i czekać 9-12 miesięcy: obserwować, co dzieje się z osobami, które już przeszły biometrię.

- Z biegiem lat będzie wiele sposobów oszustw, więc uważaj na dane biometryczne, które podajesz. Nie prowadź długich negocjacji z nieznajomi, nie publikuj tak często selfie, nie chodź na wywiady audio i wideo na ulicy. Miej oko na wszystkich agentów, którzy zbierają dane biometryczne. Ważne jest, z kim dzielisz się tymi próbkami - mówi Andrey Sorokin.

Programiści nie wykluczają możliwości wycieku danych biometrycznych i ich dystrybucji nielegalnymi kanałami, co rozwiąże ręce napastników.

„Prędzej czy później bazy danych wyciekną do domeny publicznej. Za 20 lat będą publiczne dostępne bazy na wszystkich ludzi. I tutaj już istnieje możliwość, że wszyscy będziemy „pod maską”, mówi Anton Nekhaev.

Zauważyłeś błąd? Wybierz go za pomocą myszy i naciśnij Ctrl + Enter

Pojęcie „uwierzytelniania” charakteryzuje weryfikację autentyczności, na przykład: czy Vasya Pupkin to naprawdę Vasya, czy może jest to jakiś rodzaj Petya? Czy jest tym, za kogo się podaje? Proces uwierzytelniania można przeprowadzić na jeden z trzech możliwych sposobów:

- w oparciu o to, co znasz, na przykład kombinację kodów (hasło);

- na podstawie tego, co masz: klucz, kartę magnetyczną, brelok;

- czym jesteś: wzory brodawkowate, geometria twarzy, budowa oka.

Jest to trzeci punkt, który zawiera uwierzytelnianie biometryczne, które wraz z rozwojem technologii nabiera coraz większego znaczenia. Jak to działa, jakie są zalety, wady i na ile jest bezpieczny, przyjrzyjmy się bliżej...

Krótka historia biometrii

Brakując wielu faktów, wydarzeń historycznych i szczegółów, wykorzystanie ludzkich parametrów biometrycznych rozpoczęło się na długo przed pojawieniem się środki techniczne. Kolejne 100 pne. mi. pewien chiński cesarz położył swój odcisk palca jako pieczęć na szczególnie ważnych prehistorycznych artefaktach. W XIX wieku Alphonse Bertillon opracował system identyfikacji przestępców na podstawie ich cech anatomicznych.

Z biegiem czasu policja w Wielkiej Brytanii, Francji i USA zaczęła śledzić intruzów i podejrzanych przestępców na podstawie ich odcisków palców. Później technologia trafiła do FBI. Odciski palców były pierwszym kompletnym systemem rozpoznawania człowieka.

W chwili obecnej biometria stała się bardziej obszerna i jest środkiem do dodatkowa ochrona dla środków technicznych lub elementu zabezpieczającego, który jest używany, w celu wejścia do chronionego obszaru, pomieszczeń itp.

Odmiany uwierzytelniania biometrycznego

Obecnie szeroko stosowane: ludzkie palce, twarz i oczy, a także głos – to „trzy filary”, na których opiera się współczesne biometryczne uwierzytelnianie użytkowników:

Jest ich sporo, jednak obecnie w użyciu są trzy główne typy skanerów linii papilarnych:

- pojemnościowy - miara sygnały elektryczne pochodzące z naszych palców. Analizowana jest różnica pojemnościowa między podniesioną częścią odcisku a jej zagłębieniem, po czym tworzona jest „mapa” odcisku i porównywana z pierwotną;

- ultradźwiękowy - skanuj powierzchnię palca za pomocą fal dźwiękowych, które są wysyłane do palca, odbijane i przetwarzane;

- optyczny - sfotografuj odcisk palca i wykonaj porównanie pod kątem zgodności.

Trudności w skanowaniu mogą wystąpić, jeśli ręce są mokre lub brudne, jeśli dojdzie do urazu (skaleczenia, oparzenia), jeśli osoba jest niepełnosprawna (brak rąk, dłoni, palców).

Uwierzytelnianie tęczówki

Inną i dość powszechną formą uwierzytelniania biometrycznego są skanery tęczówki oka. Wzory w naszych oczach są niepowtarzalne i nie zmieniają się w ciągu życia człowieka, co pozwala nam uwierzytelnić konkretną osobę. Proces weryfikacji jest dość złożony, ponieważ jest analizowany duża liczba kropki w porównaniu do skanerów linii papilarnych, co wskazuje na niezawodność systemu.

Jednak w tym przypadku może to być trudne dla osób z okularami lub soczewkami kontaktowymi - będą musiały zostać usunięte, aby skaner działał poprawnie.

Uwierzytelnianie siatkówki

Alternatywnym sposobem wykorzystania ludzkiego oka do uwierzytelniania biometrycznego jest skanowanie siatkówki. Skaner oświetla gałkę oczną i pokazuje strukturę naczyń krwionośnych, które podobnie jak muszla są unikalne dla każdego z nas.

Biometryczne uwierzytelnianie głosowe jest wdrażane w technologia konsumencka a także ma wielkie perspektywy. Rozpoznawanie głosu jest teraz zaimplementowane w Asystencie Google na Urządzenia z Androidem lub Siri na urządzeniach z systemem iOS lub Alexa na Amazon Echo. W zasadzie teraz jest to zaimplementowane w następujący sposób:

- Użytkownik: „Chcę jeść”

- Asystent głosowy: "OK, oto lista pobliskich kawiarni..."

Tych. nie jest przeprowadzana weryfikacja autentyczności użytkownika, jednak wraz z rozwojem technologii – jeść będzie tylko pierwotny użytkownik urządzenia. Istnieje jednak technologia uwierzytelniania głosowego i podczas procesu uwierzytelniania analizowana jest intonacja, barwa, modulacja i inne parametry biometryczne osoby.

Tutaj mogą pojawić się trudności z powodu szum, nastrój osoby, wiek, stan zdrowia, co w efekcie obniża jakość metody, przez co nie jest ona tak powszechna.

Uwierzytelnianie geometrii ludzkiej twarzy

Ostatnią w tym artykule i jedną z najczęstszych form uwierzytelniania biometrycznego jest rozpoznawanie twarzy. Technologia jest dość prosta: fotografowana jest twarz osoby i porównywana z oryginalnym obrazem twarzy użytkownika, który ma dostęp do urządzenia lub do chronionego obszaru. Możemy zaobserwować podobną technologię, określaną jako „FaceID”, zaimplementowaną w iPhonie Apple.

Jesteśmy trochę jak mama, tata czy wcześniejsze pokolenie krewnych, a ktoś jak sąsiad… Zresztą każdy z nas ma niepowtarzalne rysy twarzy, z wyjątkiem bliźniaków (choć mogą mieć pieprzyki w różnych miejscach).

Pomimo tego, że technologia jest w swojej istocie prosta, jest dość skomplikowana w procesie przetwarzania obrazu, ponieważ budowany jest trójwymiarowy model głowy, podkreślane są kontury, obliczana jest odległość między elementami twarzy: oczy, usta, brwi itp.

Metoda jest aktywnie rozwijana, ponieważ może służyć nie tylko do biometrycznego uwierzytelniania użytkowników czy pracowników, ale także do łapania przestępców i intruzów. W połączeniu z tą technologią instaluje się wiele kamer w miejscach publicznych (dworce kolejowe, lotniska, place, zatłoczone ulice itp.), w których skaner ma dość dużą prędkość i dokładność rozpoznawania.

Jak atakujący może oszukać uwierzytelnianie biometryczne?

Musisz zrozumieć, że podczas skanowania niektórych parametrów mogą wystąpić błędy w algorytmie rozpoznawania. Jednocześnie, mając pewną wiedzę, umiejętności i zasoby, atakujący może obejść określone metody uwierzytelniania.

W przypadku skanera linii papilarnych niektóre z nich mogą zostać oszukane przez:

- wykonanie trójwymiarowego modelu palca ze specjalnego materiału (wybranego w oparciu o zasadę działania skanera);

- używanie palców osoby śpiącej, nieprzytomnej lub martwej;

Skanery tęczówki i siatkówki można łatwo oszukać wysokiej jakości fotografią osoby wydrukowaną na kolorowym papierze. Jednak większość nowoczesnych skanerów potrafi rozpoznać model 2D i odróżnić go od modelu 3D, w takim przypadku na obrazie należy umieścić soczewkę kontaktową, która symuluje olśnienie (odbicie światła). Obejrzyj wideo przedstawiające proces omijania skanera oka na urządzeniu Samsung Galaxy S8:

Skanery głosu mają też swoje słabości, które wynikają z istnienia sztuczna inteligencja oraz sieci neuronowe zdolne do naśladowania ludzkiego głosu - takie systemy mają możliwość kopiowania dowolnego ludzkiego głosu i odtwarzania go w kilka sekund.

Skanery ludzkiej twarzy nie są gorsze pod względem podatności, ponieważ niektóre z tych systemów atakujący może oszukać za pomocą zdjęcia osoby, jak na przykład w przypadku Samsunga Galaxy Note 8:

Uzyskanie dostępu przez skaner twarzy nie będzie trudne dla bliźniaków, na przykład Face ID w iPhonie – wygląda to tak:

Główna zaleta i wada uwierzytelniania biometrycznego

Niewątpliwą zaletą systemu jest wygoda, ponieważ nie trzeba pamiętać kombinacji kodów (hasła) ani sekwencji klawisz graficzny myśleć o

Wyraźną wadą jest bezpieczeństwo, ze względu na to, że istnieje wiele podatności, a system rozpoznawania nie jest w 100% niezawodny. Jednocześnie nie można zmienić parametrów biometrycznych (odcisk palca lub wzór tęczówki), w przeciwieństwie do hasła lub kodu PIN. Jest to poważna wada, ponieważ jeśli dane dostaną się do atakującego, narażamy się na poważne ryzyko.

Biorąc pod uwagę, jak powszechna jest obecnie technologia rozpoznawania biometrycznego nowoczesne smartfony, istnieje kilka zaleceń, które pozwalają w pewnym stopniu zwiększyć poziom ochrony:

- większość odcisków palców, które pozostawiamy na powierzchni, to kciuk i indeks, więc najlepiej użyć innych palców do uwierzytelnienia na smartfonie;

- pomimo obecności weryfikacji biometrycznej, wniosku lub PIN-u - wymagany warunek dla pełnego bezpieczeństwa.