Cyfrowe linie abonenckie isdn. Ostatnia mila z bezprzewodową pętlą lokalną Historia sieci dostępowych dla abonentów

Wysyłanie dobrej pracy do bazy wiedzy jest proste. Skorzystaj z poniższego formularza

Studenci, doktoranci, młodzi naukowcy korzystający z bazy wiedzy w swoich studiach i pracy będą Ci bardzo wdzięczni.

Hostowane na http://www.allbest.ru/

Instytucja „Uniwersytet „Turan”

ZATWIERDZONY

na spotkaniu wydziału

Inżynieria radiowa, elektronika i telekomunikacja

Nazwa instytucji „Uniwersytet „Turan”

Protokół nr __ z dnia „___” ______ 2012

Kierownik działu

Verveikina L.S.

KOMPLEKS WYKŁADÓW-TREŚĆ

(TEZY WYKŁADÓW, MATERIAŁ ILUSTRACYJNY I INFORMACYJNY, SPIS ZALECANEJ LITERATURY)

„Systemy dostępu abonenckiego”

Specjalność: 5В071900, Radiotechnika, elektronika i telekomunikacja

Technologia nauczania: zaliczenie

Forma kształcenia: stacjonarne/niestacjonarne

Dział językowy: rosyjski

Ałmaty, 2012

Temat 1. Wprowadzenie. Podstawowe pojęcia dotyczące systemów dostępu abonenckiego

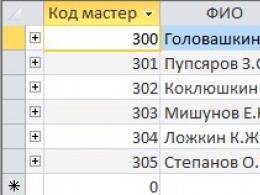

W nowoczesnym systemie telekomunikacyjnym zmienia się nie tylko rola sieci dostępowej. W większości przypadków rozszerza się również obszar, na którym tworzona jest sieć dostępowa. W celu wyeliminowania występujących we współczesnych publikacjach różnic w interpretacji miejsca i roli sieci dostępowej na rysunku 1.1 przedstawiono model obiecującego systemu telekomunikacyjnego. Model ten opiera się na strukturach sieciowych podanych w publikacjach.

1.1 Miejsce abonenckiej sieci dostępowej w systemie telekomunikacyjnym

Rysunek 1.1

Pierwszym elementem systemu telekomunikacyjnego jest zestaw urządzeń końcowych i innych, który jest instalowany w lokalu abonenta (użytkownika). W anglojęzycznej literaturze technicznej ten element systemu telekomunikacyjnego odpowiada terminowi Customer Premises Equipment (CPE).

Drugi element systemu telekomunikacyjnego jest w istocie przedmiotem niniejszej monografii. Rolą sieci dostępowej abonenta jest zapewnienie interakcji pomiędzy urządzeniami zainstalowanymi w lokalu abonenta a siecią dosyłową. Zazwyczaj rozdzielnia jest instalowana w miejscu połączenia sieci dostępowej abonenta z siecią tranzytową. Przestrzeń objęta siecią dostępową abonenta leży pomiędzy urządzeniami znajdującymi się w lokalu abonenta a tą centralą.

W wielu pracach, na przykład w sieci dostępowej abonenta jest podzielona na dwie sekcje - dolna płaszczyzna na rysunku 1.1. Łącza abonenckie (sieć pętlowa) można uznać za indywidualny sposób podłączenia urządzeń końcowych. Z reguły ten fragment sieci dostępowej abonenta jest zbiorem SL. Sieć Transferowa służy zwiększeniu wydajności abonenckich urządzeń dostępowych. Ten fragment sieci dostępowej realizowany jest w oparciu o systemy transmisyjne, aw niektórych przypadkach wykorzystywane są również urządzenia koncentracji obciążenia.

Trzecim elementem systemu telekomunikacyjnego jest sieć tranzytowa. Jego funkcje polegają na nawiązywaniu połączeń pomiędzy terminalami należącymi do różnych abonenckich sieci dostępowych lub pomiędzy terminalem a środkami wsparcia dowolnych usług. W rozważanym modelu sieć tranzytowa może obejmować terytorium zarówno w obrębie tego samego miasta lub wsi, jak i pomiędzy sieciami dostępowymi abonenckimi dwóch różnych krajów.

Czwarty element systemu telekomunikacyjnego ilustruje sposoby dostępu do różnych usług telekomunikacyjnych. Na rysunku 1.1 w ostatniej elipsie wskazano nazwę w oryginalnym języku (Service Nodes), która jest tłumaczona trzema słowami - nodes obsługujące usługi. Przykładami takiego węzła mogą być miejsca pracy operatorów telefonii i serwerów przechowujących dowolne informacje.

Strukturę pokazaną na rysunku 1.1 należy uznać za obiecujący model systemu telekomunikacyjnego. Aby rozwiązać problemy terminologiczne, przejdźmy do modelu tkwiącego w abonenckich sieciach dostępowych central analogowych. Taki model pokazano na rysunku 1.2. Biorąc pod uwagę istniejące sieci lokalne, z reguły będziemy posługiwać się dwoma pojęciami - „sieć abonencka” lub „sieć AL”. Słowa „sieć dostępu abonenckiego” są używane, jeśli chodzi o obiecujący system telekomunikacyjny.

1.2 Model sieci abonenckiej

Rysunek 1.2

Ten model dotyczy zarówno HTS, jak i STS. Ponadto dla GTS model przedstawiony na rysunku 1.2 jest niezmienny w stosunku do struktury komunikacji międzyurzędowej. To samo dotyczy:

Sieci nieregionalne, składające się z definicji tylko z jednej centrali telefonicznej;

Sieci strefowe, które składają się z kilku giełd regionalnych (RATS), połączonych ze sobą zgodnie z zasadą „każda z każdą”;

Sieci obszarowe zbudowane z węzłów wiadomości przychodzących (UCN) lub węzłów wiadomości wychodzących (UIN) i UCS.

Dla wszystkich elementów sieci abonenckiej w nawiasach podano terminy w języku angielskim podane w. Należy zauważyć, że termin „linia komunikacji międzyszafowej” (kabel Link) nie jest jeszcze używany w terminologii krajowej, ponieważ takie trasy prawie nigdy nie są używane w GTS i STS.

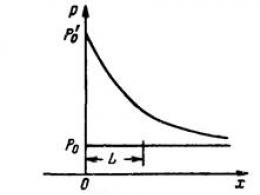

Model ilustrujący główne opcje budowy sieci abonenckiej pokazano na rysunku 1.3. Ta figura przedstawia niektóre fragmenty poprzedniego modelu.

1.3 Podstawowe opcje budowy sieci abonenckiej

Rysunek 1.3

Rysunek 1.3 wykorzystuje szereg symboli rzadko spotykanych w krajowej literaturze technicznej. Punkt połączenia poprzecznego jest pokazany jako dwa koncentryczne okręgi. Ten symbol jest często używany w dokumentach ITU. Również typowe można uznać za oznaczenie skrzynki rozdzielczej (punktu dystrybucyjnego) czarnym kwadratem. Powrócimy do nowych skrótów wprowadzonych na rysunku 1.3 w następnym akapicie.

Model przedstawiony na rysunku 1.3 można uznać za uniwersalny ze względu na rodzaj wymiany. W zasadzie to samo dotyczy manualnej centrali telefonicznej, jak i najnowocześniejszego systemu cyfrowej dystrybucji informacji. Co więcej, model ten jest niezmienny w stosunku do rodzaju sieci interaktywnej, takiej jak telefon czy telegraf.

Z kolei dla rozdzielni cyfrowej można zaproponować własny model, który dokładniej odda specyfikę abonenckiej sieci dostępowej. To zadanie jest dość trudne. Problem w tym, że proces wprowadzania centrali cyfrowej prowadzi do zmiany struktury lokalnej sieci telefonicznej. W niektórych przypadkach znajduje to zauważalne odzwierciedlenie w strukturze sieci abonenckiej. Typowym przykładem takiej sytuacji jest instalacja rozdzielni cyfrowej, zastępującej kilka starych stacji elektromechanicznych. Sekcja przystacyjna rozdzielni cyfrowej - dzięki tej metodzie modernizacji lokalnej sieci telefonicznej - w rzeczywistości łączy wszystkie terytoria obsługiwane przez zdemontowane wcześniej centrale elektromechaniczne. Ponadto przy wdrażaniu cyfrowej centrali komutacyjnej mogą powstać specyficzne rozwiązania (stałe lub tymczasowe) w przypadku połączenia określonych grup zdalnych abonentów za pomocą koncentratorów.

Oczywiście takie decyzje muszą być brane pod uwagę na etapie opracowywania ogólnej koncepcji modernizacji lokalnej sieci telefonicznej. Po podjęciu odpowiednich decyzji koncepcyjnych można zacząć szukać najlepszych opcji budowy sieci dostępowej abonenckiej. W przypadku hipotetycznej wymiany cyfrowej opcje te przedstawiono na rysunku 1.4. Dwie ostatnie cyfry (1.3 i 1.4) mają kilka punktów wspólnych.

1.4 Model abonenckiej sieci dostępowej dla centrali cyfrowej

Rysunek 1.4

Po pierwsze, obie konstrukcje implikują obecność tak zwanej „strefy bezpośredniego zasilania” – enklawy, w której AL są bezpośrednio podłączone do cross-connect (bez kabli połączeniowych w szafach rozdzielczych).

Po drugie, za „strefą bezpośredniego zasilania” znajduje się kolejny obszar sieci dostępowej, dla którego wskazane jest zastosowanie zdalnych modułów abonenckich (koncentratorów lub multiplekserów) w centrali cyfrowej oraz albo nieuszczelnionych kabli, albo kanałów tworzonych przez systemy transmisyjne do wymiany analogowej.

Po trzecie, należy zauważyć, że struktura sieci abonenckiej – niezależnie od typu rozdzielni – odpowiada grafowi z topologią drzewa. Jest to istotne z punktu widzenia niezawodności komunikacji: zastosowanie technologii przełączania cyfrowego nie tylko nie zwiększa współczynnika dostępności AL, ale w niektórych przypadkach obniża go ze względu na wprowadzenie dodatkowego wyposażenia na odcinku z krzyża ATS do terminala użytkownika.

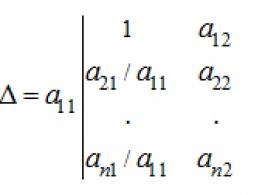

W celu sporządzenia wykazu pojęć wymaganych dalej, a zwłaszcza ustalenia zgodności pojęć przyjętych w praktyce krajowej z dokumentami ITU, wskazane jest podanie struktury stosowanej sieci AL. Strukturę tę pokazano w górnej części rysunku 1.5, a w jej dolnej płaszczyźnie podobny model pokazano na .

1.5 Schemat konstrukcyjny i połączenia wyposażenia linii abonenckich dla UTN i STS

Rysunek 1.5

Dla schematu blokowego AL (górna część rysunku 1.5) istnieją trzy możliwości podłączenia terminala abonenckiego do rozdzielni.

Górna gałąź tego rysunku pokazuje obiecującą opcję łączenia SLT bez użycia pośredniego sprzętu do połączeń krzyżowych. Kabel jest układany od krzyża do puszki połączeniowej, gdzie TA jest podłączony za pomocą okablowania abonenckiego.

Środkowa gałąź rysunku pokazuje możliwość podłączenia SLT przez system szaf, gdy wyposażenie pośrednie jest umieszczone między licznikiem krzyżowym a puszką przyłączeniową. W naszym modelu rolę takiego sprzętu przypisuje się szafie rozdzielczej.

W niektórych przypadkach AL jest zorganizowany za pomocą napowietrznych linii komunikacyjnych (VLAN). Rysunek 1.5 pokazuje tę opcję w dolnej gałęzi. W takiej sytuacji na słupie montowana jest puszka kablowa (KJ) oraz izolatory wejściowo-wyjściowe. W miejscu skrzynki przyłączeniowej zamontowane jest urządzenie zabezpieczające abonenta (AZU), które zapobiega możliwemu wpływowi niebezpiecznych prądów i napięć na TA. Należy zauważyć, że organizacja AL lub poszczególnych jej odcinków poprzez budowę linii napowietrznej nie jest zalecana; ale w niektórych przypadkach jest to jedyna opcja organizowania dostępu abonenta.

1.6 Lista kluczowych terminów

Powyższe liczby i odpowiadające im krótkie komentarze umożliwiają zestawienie następującej listy terminów związanych z siecią dostępową abonenta:

1. Stacja lokalna (MS), do której podłączone są linie abonenckie. W przypadku GTS jest to RATS. W STS abonenci zaliczani są do stacji terminalowych (OS), węzłowych (CS) i centralnych (CS). W anglojęzycznej literaturze technicznej, zarówno dla STS, jak i dla GTS, używany jest ogólny termin „lokalna wymiana” – wymiana lokalna (LE). Czasami używany jest inny termin - Central Office (CO), który jest również używany dla CTA i CTC. Z czysto technicznego punktu widzenia w praktyce krajowej wygodnie jest używać jednego terminu – MS.

2. AL - linia lokalnej sieci telefonicznej łącząca abonenckie urządzenie telefoniczne terminala z AK stacji terminalowej, koncentratora lub innego modułu zdalnego. W anglojęzycznej literaturze technicznej używany jest termin Linia abonencka lub po prostu Linia. W definicji przed słowem „urządzenie” znajduje się przymiotnik „telefon”, który podkreśla główne przeznaczenie AL jako elementu sieci PSTN. Obecnie słowa „Terminalne urządzenie telefoniczne” są często zastępowane bardziej ogólnym terminem, niezmiennym w stosunku do typu sieci komutowanej (wtórnej) – „Terminal”.

3. Odcinek stacji AL - odcinek linii abonenckiej od AK stacji lokalnej, koncentratora lub innego modułu zdalnego do strony krzyża stacji. W zagranicznej literaturze technicznej ta sekcja AL nie jest uważana za samodzielny element abonenckiej sieci dostępowej.

4. Odcinek liniowy AL - odcinek linii abonenckiej od strony liniowej krzyża lub urządzenia przełączającego wejścia stacji końcowej, koncentratora lub innego modułu zdalnego do gniazda (lub innego podobnego elementu) urządzenia abonenckiego terminala telefonu sieć. W zagranicznej literaturze technicznej ta sekcja AL również nie jest uważana za niezależny element sieci dostępowej abonenta.

5. Sekcja magistralna AL - odcinek linii abonenckiej od strony liniowej urządzenia rozdzielczego stacji lokalnej, koncentratora lub innego modułu zdalnego do szafy sterowniczej, w tym odcinki komunikacji międzyszafowej. Główna sekcja AL odpowiada terminowi „Main cable”. Sekcja główna jest również uważana za strefę bezpośredniego zasilania, w której szafy rozdzielcze nie są wykorzystywane do budowy sieci abonenckiej. Strefa bezpośredniego zasilania zajmuje teren sąsiadujący z centralą telefoniczną w promieniu około 500 metrów. W anglojęzycznej literaturze technicznej do oznaczenia tego odcinka sieci abonenckiej używane są słowa „Obszar obsługi bezpośredniej”.

6. Sekcja rozdzielcza AL - odcinek linii abonenckiej od szafy rozdzielczej do stacji abonenckiej. Ta sekcja AL - w zależności od struktury sieci dostępowej - odpowiada pojęciom „Kabel dystrybucji pierwotnej” i „Kabel dystrybucji wtórnej”. A część obszaru zajmowana przez obszar dystrybucji nazywana jest zwykle „obszarem połączeń krzyżowych”.

7. Okablowanie abonenckie - odcinek linii abonenckiej od skrzynki przyłączeniowej do gniazda do włączania terminala abonenckiego urządzenia telefonicznego. W anglojęzycznej literaturze technicznej używane są dwa terminy:

- „Prowadzenie abonenckie” – odcinek od puszki połączeniowej do lokalu abonenckiego;

- „Linia serwisowa Abonenta” – odcinek od puszki połączeniowej do telefonu.

8. Krzyż, VKU - sprzęt do łączenia odcinków stacyjnych i liniowych linii abonenckich i łączących miejskich, wiejskich i kombinowanych sieci telefonicznych. Ten element sieci dostępowej w anglojęzycznej literaturze technicznej nosi nazwę „Main distribution frame”; często używany jest skrót MDF.

9. Szafa kablowa (SHR) - urządzenie końcowe kablowe przeznaczone do montażu skrzynek kablowych (z cokołami, bez elementów ochrony elektrycznej), w których podłącza się kable magistralne i dystrybucyjne linii abonenckich lokalnych sieci telefonicznych. Termin „Punkt połączenia poprzecznego” odnosi się do szafy rozdzielczej kabli. Jeśli AL przechodzi przez dwa SR, to w angielskiej literaturze technicznej - dla drugiej szafki - dodaje się przymiotnik „wtórny”. Ponadto, jeśli SR znajduje się w specjalnie wyposażonym pomieszczeniu, jest określany jako „szafka”. W przypadku, gdy SR znajduje się przy ścianie budynku lub w innym podobnym miejscu, nazywa się go „podszafką” lub „filarem”. Oznaczenia te są zwykle wskazane w nawiasach po celu funkcjonalnym - „Punkt połączenia poprzecznego”. W literaturze technicznej używa się jeszcze kilku terminów, które mniej więcej odpowiadają SR. Najpopularniejszym słowem jest „krawężnik”.

10. Puszka abonencka (RK) - urządzenie zaciskowo-kablowe przeznaczone do łączenia par kabli wchodzących w skład cokołu puszki z jednoparowymi przewodami okablowania abonenckiego. Punkt dystrybucji (DP) - odpowiednik terminu „Skrzynka rozdzielcza abonenta”.

11. Kanał kablowy - zespół podziemnych rurociągów i studni (urządzeń widokowych) przeznaczonych do układania, instalacji i Utrzymanie kable komunikacyjne. Termin „Cable duct” w angielskiej literaturze technicznej jest używany w dwóch wersjach: „Duct” lub „Cable duct”.

12. Studnia (urządzenie podglądowe) koryta kablowego - urządzenie przeznaczone do układania kabli w rurociągach koryt kablowych, układania kabli, rozmieszczania związanego z nimi wyposażenia oraz konserwacji kabli komunikacyjnych. Dwa terminy są odpowiednikami słów „Cable well” w języku angielskim: „Jointing chamber” lub „Jointing manhole”.

13. Szyb kablowy – konstrukcja kanału kablowego zlokalizowanego w podziemiach centrali telefonicznej, przez którą wprowadza się kable do budynku stacji i w której z reguły wlutowuje się kable wieloparowe linii w kable stacyjne o przepustowości 100 pary. Termin ten w języku angielskim jest oznaczony słowami „Wymiana włazu”.

14. Lokalizacja stacji - terytorium, na którym wszystkie linie abonenckie są podłączone do tego MS. W anglojęzycznej literaturze technicznej używany jest termin „Lokalny obszar wymiany”.

15. Cyfrowy węzeł krosowy (CCU) - sprzęt do selekcji i łączenia kanałów i torów cyfrowych. CCU zawiera urządzenie sterujące zdolne do samodzielnego lub pod wpływem poleceń z technicznego centrum operacyjnego (CTE) rekonfiguracji struktury sieci transportowej (pierwotnej). Ten element sieci transportowej odpowiada terminowi „Digital Cross Connect”, który ma kilka skrótów, z których najczęściej używane są DSC i DXC.

16. Multiplekser z przydziałem kanałów (MVK) - sprzęt podobny w funkcjonalności do CCU, ale bez systemu sterowania. W angielskiej literaturze technicznej używany jest termin „Add-Drop Multiplexer” (ADM).

17. Gęstość telefonów – wartość określająca liczbę telefonów na 100 mieszkańców, liczbę rodzin itp. lub na jednostkę powierzchni. W tym ostatnim przypadku wprowadzono przymiotnik wyjaśniający - „Gęstość telefoniczna powierzchni”. Gęstość telefonów w tekstach anglojęzycznych jest określana terminami Gęstość telefonów, Gęstość linii, Przenikanie telefonów.

Czytelnik zapewne zwrócił uwagę na następujący fakt: zdefiniowawszy szereg pojęć, autor przeoczył fundamentalną – jeśli wierzyć tytułowi monografii – definicję. Chodzi oczywiście o frazę „Sieć dostępu abonenta”. Problem polega na tym, że dokładna definicja „sieci dostępu abonenta” nie została jeszcze opracowana. Co więcej, niektóre interpretacje tego terminu zawierają istotne sprzeczności. Wydaje mi się, że celowe jest wprowadzenie dwóch definicji „sieci dostępu abonenckiego”: w zakresie pełnionych funkcji oraz w zakresie topologii systemu telekomunikacyjnego.

Z kolei pierwsza definicja wymaga doprecyzowania pojęcia „dostęp”. To słowo często występuje w telekomunikacji i wielu pokrewnych dyscyplinach. W odniesieniu tylko do telekomunikacji słowo „dostęp” jest używane w kilku aspektach (dostępność systemu komutacyjnego, dostęp do usług dodatkowych itp.). W monografii termin „dostęp” będzie interpretowany tak, jak zdefiniowano go w: „Dostęp (Dostęp) to proces uzyskiwania przez abonenta dostępu do niektórych zasobów systemu, sieci”. W tym kontekście „Sieć Dostępu Abonenta” można uznać za fragment systemu telekomunikacyjnego, który zapewnia abonentowi dostęp do niektórych zasobów ogólnosieciowych.

Taka definicja praktycznie nie daje pojęcia o granicach sieci dostępowej abonenta. W celu wypełnienia tej luki warto rozważyć hipotetyczny model abonenckiej sieci dostępowej przedstawiony na rysunku 1.6. Struktura proponowanego modelu zawiera dwa MS (N1 i N2) oraz jedno centrum przełączania pakietów (PSC).

Temat 2. Podstawowe pojęcia wielousługowej sieci dostępowej abonenta. Systemy transmisji cyfrowej linii abonenckiej

Teraz nie można powiedzieć, że mało uwagi poświęca się kwestiom dostępu wielousługowego. Wręcz przeciwnie, sieci dostępowe stały się jednym z obszarów najaktywniej rozwijanych przez operatorów telekomunikacyjnych i można śmiało powiedzieć, że przyszłość operatora w dużej mierze zależy od tego, jakie rozwiązania zostaną wybrane dla jego sieci dostępowej. Większość dotychczasowych sieci dostępowych obsługiwanych przez operatorów była kosztowna i nieefektywna. Jeszcze z początkiem konwergencji sieci komunikacyjnych w procesie przejścia na NGN wszystkie nowe rozwiązania dotyczyły głównie sieci transportowej, metod tworzenia usług i urządzeń sterujących. W obliczu konieczności zapewnienia abonentowi pełnego zakresu usług teleinformatycznych, operatorzy doszli do rozważanej tutaj koncepcji dostępu wielousługowego.

Ogólny wymóg dla nowoczesnych technologii dostępu do wielu usług jest łatwy do sformułowania: każdy rodzaj ruchu musi być transmitowany w jednym kanale. Dziś piękniej nazywa się to „potrójnymi odtworzeniami”: wideo, mowa i dane, a przejście na NGN wymaga szerszej interpretacji tych pojęć. Transmisja głosu obejmuje usługi telefonii lokalnej, dostęp do połączeń międzystrefowych i międzynarodowych (wg nowych zasad należy wprowadzić dostęp do operatora alternatywnego) oraz telefonię IP. Podobnie rozwijają się koncepcje usług wideo i danych.

Oczywiście na nowe usługi teleinformatyczne początkowo będzie zapotrzebowanie stosunkowo niewielkiej grupy abonentów, ale będzie to najbardziej dochodowa kategoria użytkowników w bazie abonenckiej operatora. Rozwarstwienie abonentów według poziomu popytu na nowe rodzaje usług będzie kontynuowane w przyszłości, różnicując w ten sposób generowane dochody. Właściwie dzisiaj zadaniem operatora jest znalezienie rozsądnych rozwiązań przy budowie sieci dostępowej, uwzględniając pojawiające się zróżnicowanie poziomu popytu na usługi pomiędzy poszczególnymi grupami abonentów.

2.2 Nowoczesne sieci dostępowe

2.2.1 Cechy sieci dostępowych w Kazachstanie

Jedną z zalet krajowych sieci dostępowych jest to, że krótsze niż w większości krajów łącza abonenckie sprawiają, że stosunkowo łatwo można korzystać ze sprzętu xDSL i innych nowoczesnych środków technicznych. W Rosji technologie DSL są szczególnie interesujące, ponieważ w rosyjskich sieciach dostępowych przeważają wieloparowe kable komunikacyjne z przewodami miedzianymi.

Jednak w praktyce warunki pracy większości kabli abonenckich nie pozwalają na powszechne wprowadzenie nowoczesnych usług komunikacyjnych. Niemal w każdym zastosowaniu urządzeń systemu transmisyjnego (w tym urządzeń typu xDSL) konieczny jest pomiar kabli abonenckich.

2.2.2 Dostęp wielousługowy

Analizując podejścia do budowy sieci dostępowej, operatorzy kierują się kilkoma głównymi celami: utrzymaniem kosztów operacyjnych w rozsądnych granicach, unikaniem budowy wyspecjalizowanych sieci dla każdego rodzaju ruchu oraz zapewnieniem satysfakcjonującej abonentów jakości usług. W ten sposób pojawia się koncepcja wielousługowej sieci dostępowej, której głównym celem jest zapewnienie każdemu użytkownikowi szybkiego, ekonomicznego i wysokiej jakości dostępu do wszystkich usług sieci operatora telekomunikacyjnego.

Na wyposażenie wielousługowej sieci dostępowej składają się przede wszystkim wielousługowe koncentratory abonenckie, bramy dostępowe, bramy telefonii IP (bramy medialne), wielousługowe przełączniki dostępowe itp., a także różne zintegrowane urządzenia dostępowe abonenckie (IAD), które w dużej mierze wpływają na zasady budowania dostęp do sieci.

Należy zwrócić uwagę na niektóre aspekty działania nowoczesnych urządzeń dostępowych. Główną technologią transportową sieci wielousługowej jest IP. Dlatego dostęp musi być oparty na protokole IP. Jednak większość rozwiązań dostępu wielousługowego dostępnych obecnie na rynku opiera się na technologii ATM. Ponadto dostęp staje się szerokopasmowy: poziom dostępu nie powinien już być wąskim gardłem w sieci operatora.

Producenci sprzętu zwykle używają terminu „sprzęt dostępowy”, nie próbując powiązać swojego produktu z jakąkolwiek klasyfikacją. Dużo ważniejszy jest zestaw obsługiwanych technologii, które pozwolą operatorowi zapewnić abonentom wymagany zestaw usług. Drugim kluczowym punktem jest wydajność i łatwość wdrożenia sprzętu w sieci dostępowej.

2.3 Technologie dostępu

Jakie zatem technologie należy zastosować przy wdrażaniu wielousługowej sieci dostępowej? Obecnie operator ma dostęp do różnorodnych technologii modernizacji sieci dostępowych. Przed przystąpieniem do analizy spróbujmy podzielić wszystkie technologie ze względu na wykorzystywane medium transmisyjne: kabel optyczny, dostęp bezprzewodowy i linie metalowe.

2.3.1 Dostęp optyczny

Istotą technologii PON (Passive Optical Network) jest tworzenie całkowicie pasywnej sieci optycznej pomiędzy węzłem centralnym a zdalnymi węzłami abonenckimi, która ma topologię „drzewa”. Dzisiaj optyka nie jest najbardziej pożądanym rozwiązaniem dla Rosyjskie sieci dostępu, ale perspektywy są na tyle obiecujące, że jasno widać, że w sprzęcie dostępowym potrzebny jest interfejs optyczny.

2.3.2 Dostęp bezprzewodowy

Dostęp radiowy abonentów do usług telefonii i transmisji danych organizowany jest z wykorzystaniem technologii WLL. Jedną z pierwszych szeroko stosowanych na rynku technologii WLL jest standard DECT. Ponadto do organizacji bezprzewodowego dostępu abonenckiego wykorzystywane są technologie klasy WPAN (Wireless Personal Area Network), WLAN i WMAN.

Wśród standardów WPAN, które zapewniają bezpośrednie połączenie terminali abonenckich z urządzeniami dostępowymi, najczęściej stosuje się bezprzewodową optyczną IrDA (komunikację IR) oraz Bluetooth. Ich główną różnicą jest ograniczony zasięg (1-10 m) i brak problemów z zakresem częstotliwości.

IEEE 802.11a/b/g (technologia Wi-Fi) jest zdecydowanie najbardziej znanym obecnie standardem WLAN na rynku. Europejski odpowiednik standardu (ETSI) nosi nazwę HiperLAN2. Różne wersje Standardy koncentrują się na pracy w zakresach od 2,4 do 5,8 GHz i zapewniają szybkości transmisji danych od 1 do 54 Mb/s.

Nowe modne słowo w sektorze bezprzewodowych sieci miejskich (Wireless MAN) - WiMAX. Jest to nazwa handlowa grupy standardów IEEE 802.16 utrzymywanych przez grupę branżową, która obejmuje wiele znanych firm deweloperskich. Protokół ten ma na celu zapewnienie dostępu bezprzewodowego na poziomie metropolii i ma na celu rozwiązanie problemu „ostatniej mili” dla najbardziej wymagających dostawców, a także zmniejszenie kosztów finansowych i czasu poświęcanego na wdrażanie nowych połączeń dzięki ujednoliceniu rozwiązania. Deklarowane wysokie prędkości (do 70 Mb/s) i zasięg komunikacji (do 50 km) powinny zapewnić technologiom WiMAX wspaniałą przyszłość.

2.3.3 Dostęp przewodowy

Wśród technologii dostępu przewodowego ISDN nadal zajmuje pierwsze miejsce. ISDN Basic Access (ISDN BRI) można uznać za przestarzałą technologię, ale dla wielu operatorów i abonentów jest to wciąż bardzo wydajne i wygodne rozwiązanie. ISDN jest w pełni cyfrową (aż do terminala abonenckiego w krajach, w których rozwój ISDN był najintensywniejszy), ale wciąż publiczną siecią telefoniczną; główne zastosowanie ISDN - dostęp dial-up do zasobów internetowych - w najlepszym wypadku pozwoli uzyskać przepustowość 128 kbit/s. Jeśli połączenie jest nawiązywane tylko na jednym kanale B, całkowita przepustowość jest porównywalna z tym, co może zapewnić nowoczesny modem. Masowe wdrażanie usług ISDN wymaga kosztownych aktualizacji PSTN, więc ISDN będzie popularny tylko w krajach, w których takie aktualizacje są finansowane przez rząd (np. Niemcy). Wideokonferencje mogą być kluczową aplikacją ISDN, ale od czasu powstania ISDN, technologia wideokonferencji szybko ewoluowała w oparciu o IP, a nie przełączanie obwodów ISDN.

Obsługiwany zestaw protokołów rodziny xDSL jest prawdopodobnie najważniejszą cechą sprzętu dostępowego, ponieważ wykorzystanie technologii DSL, jak już wspomniano, jest najbardziej istotne w Kazachstanie.

Asymetryczne rozwiązania DSL są wygodne do organizowania szybkiego dostępu do Internetu w domu, na przykład technologia ADSL, która stała się najbardziej powszechna w segmencie użytkowników indywidualnych. Obecnie zapewnia dostęp z szybkością tylko około 64-128 kb/s ze względu na ograniczenia przepustowości w kanałach szkieletowych istniejących dostawców Internetu.

Dostęp symetryczny, taki jak SHDSL (Rec. G.991.2), staje się coraz bardziej popularny i poszukiwany, zwłaszcza wśród użytkowników korporacyjnych. Norma opisuje technologię transmisji danych z tą samą prędkością w kierunku do przodu i do tyłu - do 2,3 i 4,6 Mb/s odpowiednio przez jedną i dwie pary przewodów. Technologia SHDSL pozwala na zastosowanie repeaterów, co pozwala na organizowanie kanałów komunikacyjnych o długości do 18,5 km.

2.4 Interfejsy sieciowe

Do niedawna interfejsy między zdalnymi koncentratorami abonenckimi a modułami do podłączania urządzeń PBX nie podlegały międzynarodowej standaryzacji. Praktycznie wszystkie centrale cyfrowe zainstalowane do tej pory dla tych interfejsów korzystają ze ścieżek cyfrowych 2048 kbit/s i własnych protokołów „wewnętrznych”. Oczywistą wadą tego podejścia jest ograniczona swoboda wyboru operatorów podczas instalowania dodatkowego sprzętu abonenckiego. Dopiero w przypadku budowy sieci operatorskiej w oparciu o sprzęt jednego producenta ten wewnętrzny interfejs przestaje być problemem.

2.4.1 Interfejs V5

W ostatnim czasie, w związku z poszerzaniem zakresu obiektów abonenckiej sieci dostępowej, a w szczególności z upowszechnieniem się urządzeń WLL, wzrosło zapotrzebowanie na „uniwersalny” interfejs, który pozwalałby na łączenie urządzeń różnych producentów w jednej sieci wdrażającej różne rodzaje dostępu (po liniach analogowych, ISDN BRI i PRI). Stworzony w tym celu interfejs V5 spowodował de facto rewolucyjne zmiany w organizacji interakcji pomiędzy urządzeniami sieci dostępowej a węzłami komutacyjnymi.

Interfejs V5 nie wymaga żadnej konkretnej technologii dostępowej ani medium transmisyjnego, chociaż jego rozwój był w dużej mierze napędzany przez wprowadzenie optycznych i bezprzewodowych mediów dostępowych.

Cechy narodowe w specyfikacji interfejsu V5 są zdefiniowane dla poszczególnych krajów. Rosyjskie specyfikacje zostały zatwierdzone w 1997 roku przez Ministerstwo Informacji i Komunikacji RF (wówczas - Goskomsvyaz).

Interfejs V5.1 umożliwia podłączenie sprzętu sieci dostępowej do centrali PBX za pośrednictwem cyfrowej ścieżki 2048 kbps. Umożliwia to podłączenie (bez koncentracji obciążenia) do 30 analogowych linii abonenckich lub 15 abonentów ISDN BRI. Informacje sygnalizacyjne przesyłane są kanałem KI16.

Interfejs V5.2 jest zorientowany na grupę od 1 do 16 ścieżek 2048 kb/s i obsługuje koncentrację obciążenia. Każda ścieżka posiada kilka kanałów sygnalizacyjnych (KI16, KI15, KI31). W ten sposób jeden interfejs V5.2 może obsługiwać (w zależności od współczynnika koncentracji) do 2000 portów PSTN lub do 1000 portów ISDN BRI.

W obu przypadkach porty PSTN i ISDN mogą korzystać z tej samej ścieżki interfejsu V5. Interfejs V5.1 umożliwia świadczenie usług dla klientów sieciowych w trybie on-demand, jak również w trybie semi-permanent line (Semi-permanent). Wersja 5.2, która przewiduje możliwość koncentracji obciążenia abonentów, zawiera protokół umieszczania kanałów nośnych dla portów będących w stanie aktywnym.

2.4.2 Interfejs ISDN

Czasami operatorowi wygodniej jest wykorzystać zaimplementowany już w sieci ISDN jako interfejs pomiędzy sprzętem dostępowym a siecią. Ten rodzaj dostępu jest powszechnie stosowany w przypadku central PBX, koncentratorów i innych zdalnych modułów w centralach cyfrowych. Oczywiście w takich przypadkach nie ma uniwersalności tkwiącej w V5, znika możliwość świadczenia usług dodatkowych (VAS) centrali, jednak nie wszystkie centrale, do których podłączone są urządzenia dostępowe obsługują V5. W takim przypadku konieczna jest częstsza wymiana wersji, co prowadzi do dodatkowych kosztów.

2.5 Projekt

Konstrukcja urządzeń dostępowych jest bardziej standardowa niż stosowana technologia. Z reguły jest to 19-calowy stojak, który pozwala na „odbiór” płyt do realizacji usług niezbędnych dla operatora. W niektórych przypadkach płytki są wymienne, tzn. możliwe jest podłączenie abonentów ISDN zamiast niektórych abonentów analogowych (POTS). Najwygodniejsza dla operatorów jest modułowa architektura sprzętowa z możliwością rozbudowy.

Rozmieszczenie urządzeń dostępowych może różnić się zarówno pod względem fizycznym, jak i architektonicznym. Przy fizycznym rozmieszczeniu wszystko jest dość znajome – sprzęt dostępowy może znajdować się na terenie stacji referencyjnej i pracować jako przedłużenie abonenta lub blok do świadczenia nowych usług, takich jak VoIP (zwłaszcza w wersji bramy medialnej).

Bardziej interesujący jest element architektoniczny. Sprzęt może stanowić integralną część koncepcji sieci, a po złożeniu stanowić nowy węzeł sieci. Koncentrator wielousługowy może być częścią węzła NGN (Softswitch Class 5), a brama medialna może być częścią rozproszonej centrali IP PBX.

Temat 3. Cyfrowe systemy transmisji dla łączy abonenckich. Sieci dostępowe abonenckie - ISDN

Jednym z najważniejszych problemów sieci telekomunikacyjnych pozostaje problem dostępu abonenckiego do: usługi sieciowe. O pilności tego problemu decyduje przede wszystkim szybki rozwój Internetu, do którego dostęp wymaga gwałtownego wzrostu pasmo sieci dostępu abonenckiego. Głównym środkiem sieci dostępowej, pomimo pojawienia się nowych, najnowocześniejszych bezprzewodowych metod dostępu abonenckiego, są tradycyjne miedziane pary abonenckie. Powodem tego jest naturalna chęć operatorów sieci do ochrony poczynionych inwestycji. W związku z tym obecnie i w dającej się przewidzieć przyszłości technologia asymetrycznej cyfrowej linii abonenckiej ADSL pozostanie strategicznym kierunkiem zwiększania przepustowości abonenckich sieci dostępowych, wykorzystując tradycyjną miedzianą parę abonencką jako medium transmisyjne i jednocześnie zachowując już zapewnioną usługi w postaci telefonu analogowego lub podstawowego dostępu do ISDN. Realizacja tego strategicznego kierunku w ewolucji abonenckich sieci dostępowych zależy od specyficznych warunków istniejącej abonenckiej sieci dostępowej każdego kraju i jest określana przez każdego operatora telekomunikacyjnego, biorąc pod uwagę te specyficzne uwarunkowania. Oczywiste jest, że różnorodność warunków lokalnych determinuje dużą liczbę możliwych sposobów migracji istniejącej sieci dostępowej abonenta do technologii ADSL.

Technologie telekomunikacyjne stale się doskonalą, szybko dostosowując się do nowych wymagań i warunków. Do niedawna głównym i jedynym sposobem dostępu abonenckiego do usług sieciowych – a przede wszystkim do usług internetowych był modem analogowy. Jednak najbardziej zaawansowane modemy analogowe to modem spełniający wymagania rekomendacji ITU-T V.34 z potencjalną szybkością transmisji do 33,6 Kbps, a także modem nowej generacji spełniający wymagania rekomendacji ITU-T V.90, z potencjalną szybkością transmisji 56 Kbps praktycznie nie może zapewnić efektywna praca użytkownika w Internecie.

Dlatego niezwykle ważny jest gwałtowny wzrost szybkości dostępu do usług sieciowych, a przede wszystkim do usług internetowych. Jedną z metod rozwiązania tego problemu jest wykorzystanie rodziny technologii szybkich linii abonenckich xDSL. Technologie te zapewniają wysoką przepustowość abonenckiej sieci dostępowej, której głównym elementem jest skrętka miedziana lokalnej abonenckiej sieci telefonicznej. Chociaż każda z technologii xDSL zajmuje własną niszę w sieci telekomunikacyjnej, nie można zaprzeczyć, że asymetryczna cyfrowa szybka linia abonencka ADSL i ultraszybka cyfrowa linia abonencka VDSL cieszą się największym zainteresowaniem dostawców usług telekomunikacyjnych, producentów sprzętu i użytkowników. I nie jest to przypadek – technologia ADSL pojawiła się jako sposób na zapewnienie użytkownikowi szerokiej gamy usług telekomunikacyjnych, w tym przede wszystkim szybkiego dostępu do Internetu. Z kolei technologia VDSL jest w stanie zapewnić użytkownikowi szerokie pasmo, które pozwala na dostęp do niemal każdej usługi sieci szerokopasmowej zarówno w bliższej, jak i dalszej przyszłości, ale nie w czystej miedzi, ale w mieszanej, miedziano-optycznej sieci dostępowej . Obie te technologie zapewnią zatem ewolucyjną ścieżkę wprowadzenia światłowodu do abonenckiej sieci dostępowej, chroniąc dotychczasowe inwestycje operatorów w najbardziej efektywny sposób. sieci lokalne. Tym samym ADSL może być postrzegany jako najbardziej obiecujący członek rodziny technologii xDSL, której następcą zostanie technologia VDSL.

Chociaż kluczową ideą migracji metod dostarczania usług sieciowych z wykorzystaniem technologii xDSL jest przejście z analogowej publicznej sieci telefonicznej najpierw na ADSL, a następnie, w razie potrzeby, na VDSL, nie wyklucza to zastosowania innych etapów pośrednich dla tego samego przeznaczenie, rodzaje technologii xDSL. Na przykład technologie IDSL i HDSL można wykorzystać do zwiększenia przepustowości łącza abonenckiego.

3.1 Od modemu analogowego do ADSL

Najczęstszym scenariuszem migracji dostępu do usług internetowych jest zdecydowanie przejście ze źródłowej sieci dostępowej wykorzystującej modemy analogowe PSTN do docelowej sieci dostępowej wykorzystującej modemy ADSL.

ADSL (Asymmetric Digital Subscriber Line - asymetryczna cyfrowa linia abonencka). Ta technologia jest asymetryczna. Ta asymetria w połączeniu ze stanem „zawsze połączony” (gdzie nie ma potrzeby każdorazowego wybierania numeru telefonu i oczekiwania na nawiązanie połączenia) sprawia, że technologia ADSL jest idealna do zapewnienia dostępu do Internetu, dostępu do sieci lokalnych (sieci LAN) itp. Organizując takie połączenia, użytkownicy zazwyczaj otrzymują znacznie więcej informacji niż przesyłają. Technologia ADSL zapewnia szybkość przesyłania danych w dół od 1,5 Mb/s do 8 Mb/s oraz szybkość przesyłania danych w górę od 640 Kb/s do 1,5 Mb/s. Technologia ADSL umożliwia utrzymanie tradycyjnej usługi bez znacznych kosztów oraz świadczenie usług dodatkowych, w tym:

Zachowanie tradycyjnej obsługi telefonicznej,

Szybka transmisja danych z prędkością do 8 Mbps do użytkownika usługi i do 1,5 Mbps od niego,

dostęp do szybkiego internetu,

Transmisja jednego kanału telewizyjnego o wysokiej jakości, wideo na żądanie,

Nauka na odległość.

W porównaniu z alternatywnymi modemami kablowymi i liniami światłowodowymi, główną zaletą ADSL jest to, że wykorzystuje istniejący kabel telefoniczny. Na końcach istniejącej linii telefonicznej instalowane są separatory częstotliwości (niektóre wykorzystują kalkę z angielskiego splittera), jeden dla centrali, a drugi dla abonenta. Do rozgałęźnika abonenta podłączony jest zwykły telefon analogowy i modem ADSL, który w zależności od wersji może pełnić rolę routera lub mostu między siecią lokalną abonenta a routerem granicznym dostawcy. Jednocześnie działanie modemu absolutnie nie zakłóca korzystania z konwencjonalnej komunikacji telefonicznej, która istnieje niezależnie od tego, czy linia ADSL działa, czy nie.

Obecnie istnieją dwie wersje technologii ADSL: tak zwana pełnowymiarowa ADSL, która nazywa się po prostu ADSL, oraz tak zwana „lekka” wersja ADSL, która nazywa się „ADSL G. Lite”. Obie wersje ADSL są obecnie zarządzane odpowiednio przez ITU-T G.992.1 i G.992.2.

Koncepcja ADSL na pełną skalę zrodziła się pierwotnie jako próba konkurencyjnej odpowiedzi operatorów lokalnych sieci telefonicznych na operatorów telewizji kablowej (CATV). Od pojawienia się technologii ADSL minęło prawie 7 lat, ale jak dotąd nie znalazła ona masowego praktycznego zastosowania. Już w trakcie tworzenia pełnowymiarowego ADSL i pierwszych doświadczeń z jego implementacją pojawiło się szereg czynników, które wymagały korekty pierwotnej koncepcji.

Główne z tych czynników to:

1) Zmiana głównego docelowego wykorzystania ADSL: obecnie głównym rodzajem szerokopasmowego dostępu abonenckiego nie jest już świadczenie usług telewizji kablowej, ale organizacja szerokopasmowego dostępu do Internetu. Aby sprostać temu nowemu wyzwaniu, wystarczy 20% maksymalnej przepustowości pełnego ADSL, co odpowiada szybkości pobierania (z sieci do abonenta) wynoszącej 8,192 Mb/s i szybkości wysyłania (od abonenta do sieci) wynoszącej 768 Kb/s .

2) Niedostępność Internetu do świadczenia usług ADSL na pełną skalę. Faktem jest, że sam system ADSL jest tylko częścią sieci szerokopasmowego dostępu do usług sieciowych. Już pierwsze doświadczenia z wprowadzaniem ADSL do rzeczywistych sieci dostępowych pokazały, że dzisiejsza infrastruktura internetowa nie może obsługiwać prędkości transmisji powyżej 300 - 400 Kbps. Wprawdzie szkielet sieci dostępowej do Internetu jest zwykle realizowany po kablu optycznym, jednak to nie ta sieć, a inne elementy sieci dostępowej do Internetu – takie jak routery, serwery i komputery PC, w tym charakterystyka ruchu internetowego określić rzeczywistą przepustowość tej sieci. Dlatego wykorzystanie ADSL na pełną skalę w istniejącej sieci praktycznie nie rozwiązuje problemu szerokopasmowego dostępu abonenckiego, ale po prostu przenosi go z abonenckiego odcinka sieci do sieci szkieletowej, zaostrzając problemy infrastruktury sieciowej. Dlatego wprowadzenie ADSL na pełną skalę będzie wymagało znacznego zwiększenia przepustowości szkieletowej części Internetu, a co za tym idzie znacznych dodatkowych kosztów.

3) Wysoki koszt sprzętu i usług: dla szerokiego wdrożenia technologii konieczne jest, aby koszt linii abonenckiej ADSL nie przekraczał 500 USD; istniejące ceny są znacznie wyższe od tej wartości. Dlatego też faktycznie wykorzystywane są inne produkty xDSL, a przede wszystkim modyfikacje HDSL (takie jak multi-rate MSDSL) o przepustowości 2 Mb/s na jednej parze miedzianej.

4) Konieczność modernizacji infrastruktury istniejącej sieci dostępowej: koncepcja pełnoskalowego ADSL wymaga zastosowania specjalnych filtrów zwrotnic – tzw. splitterów (splitterów), oddzielających sygnały o niskiej częstotliwości dostęp główny telefoniczny lub BRI ISDN oraz sygnały dostępu szerokopasmowego wysokiej częstotliwości zarówno w siedzibie PBX, jak iw siedzibie użytkownika. Operacja ta jest pracochłonna, zwłaszcza w centrali, w której zakańczane są tysiące linii abonenckich.

5) Problem kompatybilności elektromagnetycznej, polegający na niedostatecznym zbadaniu wpływu pełnoskalowego ADSL na inne szybkie cyfrowe systemy transmisji (w tym typu xDSL) działające równolegle w tym samym kablu.

6) Duże zużycie energii i zajmowane miejsce: Istniejące modemy ADSL, oprócz wysokich kosztów, wymagają dużo miejsca i zużywają znaczną moc (do 8 W na aktywny modem ADSL). Aby technologia ADSL była akceptowalna do wdrożenia w centrali, konieczne jest zmniejszenie zużycia energii i zwiększenie gęstości portów.

Asymetryczny tryb działania pełnoskalowego ADSL: przy stałej przepustowości łącza ADSL stanowi przeszkodę dla niektórych aplikacji wymagających symetrycznego trybu transmisji, takich jak wideokonferencje, a także dla organizowania pracy niektórych użytkowników, którzy mają własne serwery internetowe. Dlatego potrzebny jest adaptacyjny ADSL zdolny do działania zarówno w trybie asymetrycznym, jak i symetrycznym.

Sprzęt i oprogramowanie w pomieszczeniach użytkownika zostały również przetestowane jako wąskie gardło systemów ADSL. Testy wykazały na przykład, że popularne programy, takie jak przeglądarki internetowe i platformy sprzętowe komputerów PC, mogą ograniczać przepustowość komputera do 600 Kb/s. Więc dla pełne wykorzystanie Szybkie połączenia ADSL wymagają ulepszenia sprzętu klienckiego i oprogramowania użytkownika.

Te problemy pełnowymiarowego ADSL zapoczątkowały pojawienie się jego „lekkiej” wersji, jaką jest wspomniany już ADSL G.Lite. Oto najważniejsze cechy tej technologii.

Możliwość pracy zarówno w trybie asymetrycznym jak i symetrycznym: w trybie asymetrycznym z prędkością transmisji do 1536 Kbps w kierunku downstream (od sieci do abonenta) oraz do 512 Kbps w kierunku upstream (od abonenta do sieci ); w trybie symetrycznym - do 256 Kbps w każdym kierunku transmisji. W obu trybach zastosowanie kodu DMT zapewnia automatyczną regulację szybkości transmisji w krokach co 32 Kbps w zależności od długości linii i mocy zakłóceń.

Uproszczenie procesu instalacji i konfiguracji modemów ADSL GLite poprzez wyeliminowanie stosowania filtrów krzyżowych (splitterów) w lokalu użytkownika, co pozwala użytkownikowi na samodzielne wykonanie tych procedur. Nie wymaga wymiany okablowania wewnętrznego w pomieszczeniach użytkownika. Jednak, jak pokazują wyniki testów, nie zawsze da się to zrobić. Skutecznym środkiem ochrony szerokopasmowego kanału transmisji danych przed impulsowymi sygnałami wybierania i sygnałami dzwonka jest zainstalowanie specjalnych mikrofiltrów bezpośrednio w gnieździe telefonicznym.

Możliwe do zrealizowania długości linii ADSL GLite umożliwiają zapewnienie ogromnej większości użytkowników domowych szybkiego dostępu do Internetu. Należy zauważyć, że wielu producentów sprzętu ADSL wybrało koncepcję sprzętu ADSL, która obsługuje zarówno tryb ADSL z pełną prędkością, jak i tryb ADSL G.Lite. Zakłada się, że pojawienie się sprzętu ADSL G.Lite gwałtownie zaktywizuje rynek urządzeń szerokopasmowego dostępu do Internetu. Jest wysoce prawdopodobne, że zajmie niszę szerokopasmowego dostępu do usług sieciowych dla użytkowników domowych.

Pojawienie się pośredniego etapu ADSL w postaci ADSL G.Lite stwarza możliwość płynnego przejścia od istniejących modemów analogowych do szerokopasmowego dostępu – najpierw do Internetu za pomocą G.Lite, a następnie do usług multimedialnych za pomocą pełnego ADSL.

Migracja z modemu analogowego do dowolnej modyfikacji ADSL jest korzystna dla dostawcy usług, ponieważ połączenia o dłuższym czasie trwania, takie jak połączenia użytkowników do Internetu, są kierowane z pominięciem publicznej komutowanej sieci telefonicznej. Jeśli usługodawcą jest tradycyjny operator sieci lokalnej, to taki scenariusz daje mu kolejną dodatkową (ale nie mniej ważną) korzyść, ponieważ nie ma potrzeby kosztownej modernizacji istniejącej centrali telefonicznej do centrali ISDN, która byłaby potrzebna zwiększenie szybkości dostępu do usług internetowych z możliwością migracji z usług publicznej sieci telefonicznej do usług sieci ISDN. Istotna dodatkowa inwestycja w migrację z analogowej sieci PSTN do ISDN wynika z tego, że ta ostatnia jest koncepcją sieciową z własnym, bardzo potężnym warstwowym stosem protokołów. Dlatego aktualizacja ta wymaga znacznych zmian w sprzęcie i oprogramowaniu cyfrowej rozdzielni PSTN. Jednocześnie modem ADSL to po prostu szybki modem, który wykorzystuje standardowe protokoły sieci danych oparte na transmisji pakietowej lub komórkowej ATM. To znacznie zmniejsza trudność dostępu do Internetu, a tym samym wymaganą inwestycję.

Również z punktu widzenia użytkowników Internetu, operatorów sieci i dostawców usług internetowych bardziej sensowne jest przejście bezpośrednio z modemu PSTN nie na modem ISDN, ale bezpośrednio na modem ADSL. Przy maksymalnej przepustowości wąskopasmowego ISDN 128 Kbps (co odpowiada połączeniu dwóch kanałów B głównego dostępu ISDN), przejście na ISDN daje wzrost szybkości dostępu w porównaniu do sieci PSTN o potencjalnie nieco ponad 4 razy i wymaga dodatkowo znacznych inwestycji. Dlatego pośredni etap przejścia z PSTN na ISDN jako skuteczny sposób dostępu do Internetu jest praktycznie bez znaczenia. Oczywiście nie dotyczy to tych regionów, w których ISDN jest już szeroko rozpowszechnione. Tutaj oczywiście decydującym czynnikiem jest ochrona poczynionych inwestycji.

Zatem głównymi zachętami dla rozważanej metody migracji sieci dostępowej są:

Ogromny wzrost szybkości dostępu do usług internetowych.

Zachowanie telefonu analogowego lub podstawowego dostępu do ISDN (BRI ISDN).

Przenoszenie ruchu internetowego z sieci PSTN do sieci IP lub ATM.

Nie ma potrzeby uaktualniania przełącznika PSTN do przełącznika ISDN.

Jeżeli główną zachętą do przejścia z modemu analogowego na modem ADSL jest szybki dostęp do Internetu, to najwłaściwszym sposobem wdrożenia tej usługi powinno być wdrożenie zdalnego terminala ADSL, zwanego ATU-R, w forma karty. komputer osobisty(PC). Zmniejsza to ogólną złożoność modemu i eliminuje problemy z okablowaniem wewnętrznym (od modemu do komputera) w pomieszczeniach użytkownika. Jednak operatorzy sieci telefonicznych generalnie niechętnie wynajmują modem ADSL, jeśli jest to wewnętrzna płyta PC, ponieważ nie chcą być pociągnięci do odpowiedzialności za ewentualne uszkodzenie komputera. Dlatego też zdalne terminale ATU-R stały się do tej pory coraz bardziej rozpowszechnione w postaci oddzielnej jednostki, zwanej zewnętrznym modemem ADSL. Zewnętrzny modem ADSL jest podłączony do portu LAN (10BaseT) lub portu szeregowego (magistrala szeregowa USB) komputera. Ta konstrukcja jest bardziej złożona, ponieważ wymaga dodatkowej przestrzeni i osobnego zasilacza. Ale taki modem ADSL może kupić abonent lokalnej sieci telefonicznej i uruchomić samodzielnie przez użytkownika komputera PC. Ponadto modem zewnętrzny można podłączyć nie do komputera, ale do koncentratora sieci LAN lub routera w przypadku, gdy użytkownik ma kilka komputerów.

A taka sytuacja jest typowa dla organizacji, centrów biznesowych i osiedli mieszkaniowych.

3.2 Migracja do ADSL w obecności dostępu DSLAN w sieci

Poprzedni scenariusz migracji wymaga ciągłej fizycznej pary miedzianej między lokalną siedzibą PBX a lokalem klienta. Taka sytuacja jest bardziej typowa dla krajów rozwijających się o stosunkowo słabo rozwiniętej sieci telekomunikacyjnej, do których należy Kazachstan. W krajach o rozwiniętej sieci telekomunikacyjnej w abonenckiej sieci telefonicznej szeroko stosowane są cyfrowe systemy transmisji abonenckiej (DSLTS) do zwiększania nakładających się odległości, głównie z wykorzystaniem wyposażenia pierwotnych cyfrowych systemów transmisyjnych hierarchii plezjochronicznej (E1). Na przykład w Stanach Zjednoczonych na początku lat 90. około 15% wszystkich łączy abonenckich było obsługiwanych z wykorzystaniem DSLSL (w Stanach Zjednoczonych nazywa się je Digital Local Carrier – DLC), w przyszłości oczekuje się zwiększenia ich łącznej przepustowości do 45% całkowitej liczby łączy abonenckich. Obecnie budowane są bardzo niezawodne abonenckie sieci dostępowe, które wykorzystują połączone miedziano-optyczne medium transmisyjne i bezpieczne struktury pierścieniowe z wykorzystaniem urządzeń synchronicznej cyfrowej hierarchii SDH.

Podobne dokumenty

Rozwój składu abonentów. Określanie pojemności szafy rozdzielczej. Obliczanie obciążenia wielousługowej sieci dostępowej abonenta z topologią pierścienia i liczbą strumieni cyfrowych. Szerokopasmowy optyczny system dostępu BroadAccess.

praca semestralna, dodano 14.01.2016

Przegląd sieci transmisji danych. Środki i metody stosowane do projektowania sieci. Opracowanie projektu szybkiej abonenckiej sieci dostępowej opartej na światłowodowych technologiach komunikacyjnych z wykorzystaniem narzędzi komputerowego wspomagania projektowania.

praca dyplomowa, dodana 04.06.2015

Główne etapy rozwoju abonenckich sieci dostępowych. Studium sposobów organizacji szerokopasmowego dostępu abonenckiego z wykorzystaniem technologii PON, praktyczne schematy jego realizacji. Cechy medium transmisyjnego. Obliczanie tłumienia odcinka trasy.

praca dyplomowa, dodana 12.02.2013 r.

Cechy budowy cyfrowej sieci Kolei Rosyjskich z wykorzystaniem światłowodowych linii komunikacyjnych. Wybór technologii dostępu szerokopasmowego. Algorytm kodowania linii w systemach ADSL. Obliczanie przepustowości dla projektowanej sieci dostępowej.

praca dyplomowa, dodana 30.08.2010

Projektowanie pasywnej sieci optycznej. Opcje podłączenia sieci dostępowej abonenta za pomocą technologii DSL, PON, FTTx. Obliczanie długości linii abonenckiej za pomocą technologii PON (na przykład tłumienie). Analiza i dobór modeli aparatury odbiorczej-nadawczej.

praca dyplomowa, dodana 18.10.2013

Organizacja sieci dostępowej w oparciu o technologię transmisji światłowodowej. Instalacja sieci komputerowych. Konfigurowanie usług zarządzania prawami w usłudze Active Directory. Pracować z protokoły sieciowe. Konfigurowanie połączenia bezprzewodowego. Fizyczna topologia sieci.

raport z praktyki, dodany 18.01.2015

Opisuje, jak używać LabView do testowania sygnalizacji sieci dostępu abonenta. Analiza kontroli jakości połączeń i wykrywanie nieautoryzowanego dostępu. Badanie efektów techniczno-ekonomicznych rozwoju podsystemu zarządzania dokumentami.

praca dyplomowa, dodana 28.06.2011

Obliczanie urządzeń dostępowych abonenckich. Wyznaczanie natężenia lokalnych i dalekobieżnych wychodzących i przychodzących obciążeń telefonicznych oraz ich rozmieszczenie w sieci. Specyfikacja modułów i regałów projektowanych OTS. Zaplanuj rozmieszczenie sprzętu w hali samochodowej.

praca semestralna, dodana 18.12.2012

Przegląd aktualnego stanu sieci telekomunikacyjnej w Kokshetau. Organizacja cyfrowej sieci dostępowej. Obliczanie charakterystyk sieci dostępowej abonenta. Charakterystyka kabla układanego w domach. Obliczanie tłumienia linii dla najdalszego abonenta.

praca dyplomowa, dodana 27.05.2015 r.

Analiza technologii dostępu szerokopasmowego w oparciu o FOCL spełniającej wymagania abonentów. Dobór sprzętu telekomunikacyjnego (stacyjnego i abonenckiego), światłowodu magistralnego i wewnątrzobiektowego oraz schemat jego ułożenia.

Wysyłanie dobrej pracy do bazy wiedzy jest proste. Skorzystaj z poniższego formularza

Studenci, doktoranci, młodzi naukowcy korzystający z bazy wiedzy w swoich studiach i pracy będą Ci bardzo wdzięczni.

Wysłany dnia http:// www. wszystkiego najlepszego. en/

Końcowa praca kwalifikacyjna

Temat: Sieć dostępu subskrybenta

Wstęp

Jednym z najważniejszych problemów sieci telekomunikacyjnych pozostaje problem dostępu abonenckiego do usług sieciowych. O pilności tego problemu decyduje przede wszystkim szybki rozwój Internetu, do którego dostęp wymaga gwałtownego zwiększenia przepustowości abonenckich sieci dostępowych. Głównym środkiem sieci dostępowej, pomimo pojawienia się nowych, najnowocześniejszych bezprzewodowych metod dostępu abonenckiego, są tradycyjne miedziane pary abonenckie. Jednocześnie w ostatnim czasie szeroko rozwinęły się sieci szybkiego dostępu abonenckiego oparte na światłowodowych technologiach komunikacyjnych. Ich charakterystyczną cechą jest:

* brak szkodliwego promieniowania elektromagnetycznego;

* sygnał nie jest zniekształcony przez zakłócenia elektromagnetyczne i radiowe (kabel optyczny jest całkowicie odporny na działanie wysokiego napięcia, zakłócenia elektromagnetyczne);

* kabel światłowodowy jest lżejszy;

* ma znacznie większą przepustowość niż konwencjonalna miedź, co oznacza, że światłowód może jednocześnie przesyłać znacznie więcej informacji;

* niskie tłumienie sygnału świetlnego;

* ochrona przed nieuprawnionym dostępem itp.

Linie optyczne są znacznie tańsze w budowie i eksploatacji niż łącza miedziane, więc wraz ze wzrostem wolumenu usług optycznych ceny powinny spadać.

Celem pracy dyplomowej jest opracowanie projektu szybkiej sieci dostępowej abonenckiej opartej na światłowodowych technologiach komunikacyjnych z wykorzystaniem narzędzi komputerowego wspomagania projektowania.

Aby osiągnąć cel projektu dyplomowego, postawiono następujące zadania:

analizować materiały metodologiczne i teoretyczne z zakresu podstaw sieci lokalnych i telekomunikacyjnych;

badanie cech i struktury lokalnych i telekomunikacyjnych sieci dostępu abonenckiego;

zbadać etapy projektowania sieci, a także narzędzia i metody stosowane do projektowania sieci i rozsądnie wybrać narzędzia, aby osiągnąć cel projektu dyplomowego;

opracować projekt sieci dostępowej abonenckiej z wykorzystaniem wybranego narzędzia projektowego.

Praktyczne znaczenie pracy dyplomowej polega na opracowaniu projektu sieci dostępowej abonenckiej z wykorzystaniem narzędzi i metod projektowania oraz dalszej realizacji tego projektu na obiektach rzeczywistych.

Struktura projektu dyplomowego podlega logice rozwiązywania zadań. W pierwszym rozdziale pracy dyplomowej zostaną przedstawione teoretyczne podstawy sieci transmisji danych. Drugi rozdział zawiera przegląd technologii sieciowych. Rozdział trzeci poświęcony jest projektowaniu: przedstawi główne etapy projektowania, opracowanie projektu sieci dostępowej abonenckiej zgodnie z przydziałem do pracy dyplomowej oraz dobór narzędzi do opracowania projektu. W rozdziale czwartym zaprezentowana zostanie część organizacyjna i ekonomiczna. W rozdziale piątym porozmawiamy o bezpieczeństwie życia.

1. Przegląd sieci danych

1.1 Definicja sieci lokalnych

Ostatnio zaproponowano wiele metod i środków wymiany informacji: od najprostszego przesyłania plików za pomocą dyskietki do ogólnoświatowej sieci komputerowej Internet, która może łączyć wszystkie komputery na świecie. Jakie miejsce w tej hierarchii zajmują sieci lokalne?

Najczęściej termin „sieci lokalne” lub „sieci lokalne” (LAN, Local Area Network) jest rozumiany dosłownie, to znaczy są to sieci, które są małe, o rozmiarze lokalnym, łączą blisko rozmieszczone komputery. Wystarczy jednak przyjrzeć się cechom niektórych nowoczesnych sieci lokalnych, aby zrozumieć, że taka definicja nie jest dokładna. Na przykład niektóre sieci lokalne z łatwością zapewniają komunikację na odległość kilkudziesięciu kilometrów. To nie jest wielkość pokoju, nie jest to budynek, nie gęsto rozmieszczone budynki, a może nawet całe miasto. Z drugiej strony przez sieć globalna(WAN, Wide Area Network lub GAN, Global Area Network) komputery znajdujące się na sąsiednich stołach w tym samym pomieszczeniu mogą się dobrze komunikować, ale z jakiegoś powodu nikt nie nazywa tego siecią lokalną. Pobliskie komputery mogą również komunikować się za pomocą kabla łączącego złącza interfejsu zewnętrznego (RS232-C, Centronics) lub nawet bez kabla przez podczerwień (IrDA). Ale z jakiegoś powodu takie połączenie nie jest również nazywane lokalnym.

Błędna i dość powszechna definicja sieci lokalnej jako mała sieć, który łączy niewielką liczbę komputerów. Rzeczywiście, z reguły sieć lokalna łączy od dwóch do kilkudziesięciu komputerów. Ale ograniczenia nowoczesnych sieci lokalnych są znacznie wyższe: maksymalna liczba abonentów może osiągnąć tysiąc. Błędem jest nazywanie takiej sieci małą.

Niektórzy autorzy definiują sieć lokalną jako „system bezpośredniego łączenia wielu komputerów”. Oznacza to, że informacje są przesyłane z komputera do komputera bez pośredników i za pośrednictwem jednego medium transmisyjnego. Jednak nie jest konieczne mówienie o pojedynczym medium transmisyjnym w nowoczesnej sieci lokalnej. Na przykład w ramach tej samej sieci mogą być używane jako kable elektryczne różnych typów ( zakręcona para, kabel koncentryczny) i kable światłowodowe. Definicja transmisji „bez pośredników” również nie jest poprawna, ponieważ współczesne sieci lokalne wykorzystują repeatery, transceivery, koncentratory, switche, routery, mosty, które czasami wykonują dość złożone przetwarzanie przesyłanych informacji. Nie jest do końca jasne, czy można ich uznać za pośredników, czy nie, czy taką sieć można uznać za lokalną.

Prawdopodobnie najtrafniej byłoby zdefiniować ją jako sieć lokalną, która pozwala użytkownikom ignorować połączenie. Można też powiedzieć, że sieć lokalna powinna zapewniać przejrzystą komunikację. W rzeczywistości komputery połączone siecią lokalną są połączone w jeden komputer wirtualny, do którego zasobów mają dostęp wszyscy użytkownicy, a dostęp ten jest nie mniej wygodny niż do zasobów zawartych bezpośrednio w każdym indywidualnym komputerze. Wygoda w tym przypadku dotyczy dużej realnej szybkości dostępu, szybkości wymiany informacji między aplikacjami, która jest prawie niezauważalna dla użytkownika. Dzięki tej definicji staje się jasne, że ani wolne sieci WAN, ani powolna komunikacja przez porty szeregowe lub równoległe nie wchodzą w zakres koncepcji sieci lokalnej.

Od ta definicja wynika z tego, że prędkość transmisji w sieci lokalnej musi koniecznie wzrastać wraz ze wzrostem prędkości najpopularniejszych komputerów. Właśnie to obserwuje się: jeśli dziesięć lat temu kurs wymiany 10 Mb/s był uważany za całkiem akceptowalny, teraz sieć o przepustowości 100 Mb/s jest już uważana za średnią, są aktywnie rozwijane, aw niektórych miejscach wykorzystywane są fundusze dla prędkości 1000 Mb/s, a nawet więcej. Bez tego nie jest to już możliwe, w przeciwnym razie połączenie stanie się zbyt wąskim gardłem, nadmiernie spowolni pracę podłączonego do sieci komputera wirtualnego i zmniejszy wygodę dostępu do zasobów sieciowych.

Tak więc główną różnicą między siecią lokalną a jakąkolwiek inną jest duża szybkość przesyłania informacji w sieci. Ale to nie wszystko, inne czynniki są równie ważne.

W szczególności istotny jest niski poziom błędów transmisji spowodowanych zarówno czynnikami wewnętrznymi, jak i zewnętrznymi. Przecież nawet bardzo szybko przekazywana informacja, która jest zniekształcona błędami, po prostu nie ma sensu, trzeba ją będzie przesłać ponownie. Dlatego sieci lokalne koniecznie wykorzystują specjalnie ułożone wysokiej jakości i dobrze chronione linie komunikacyjne.

Szczególne znaczenie ma taka charakterystyka sieci, jak zdolność do pracy z dużymi obciążeniami, czyli z dużą intensywnością wymiany (lub, jak mówią, z dużym ruchem). W końcu, jeśli mechanizm kontroli wymiany używany w sieci nie jest zbyt skuteczny, to komputery mogą długo czekać na swoją kolej na transmisję. I nawet jeśli transfer ten odbywa się wtedy z największą szybkością i bezbłędnie, to takie opóźnienie w dostępie do wszystkich zasobów sieciowych jest dla użytkownika sieci nie do zaakceptowania. Nie obchodzi go, dlaczego musi czekać.

Mechanizm kontroli wymiany może zagwarantować pomyślne działanie tylko wtedy, gdy wiadomo z góry, ile komputerów (lub, jak mówią, abonentów, węzłów) może być podłączonych do sieci. W przeciwnym razie zawsze możesz włączyć tylu subskrybentów, że z powodu przeciążenia jakikolwiek mechanizm sterujący zatrzyma się. W końcu sieć można nazwać tylko systemem transmisji danych, który pozwala na łączenie do kilkudziesięciu komputerów, a nie dwóch, jak w przypadku komunikacji przez standardowe porty.

W ten sposób charakterystyczne cechy sieci lokalnej można sformułować w następujący sposób:

duża szybkość przesyłania informacji, duża przepustowość sieci. Akceptowalna prędkość wynosi teraz co najmniej 100 Mb/s;

niski poziom błędów transmisji (lub równoważnie wysokiej jakości kanały komunikacyjne). Dopuszczalne prawdopodobieństwo błędów transmisji danych powinno być rzędu 10-8 – 10-12;

wydajny, szybki mechanizm kontroli wymiany sieci;

z góry określoną liczbę komputerów podłączonych do sieci.

Dzięki tej definicji jasne jest, że sieci globalne różnią się od sieci lokalnych przede wszystkim tym, że są przeznaczone dla nieograniczonej liczby abonentów. Ponadto wykorzystują (lub mogą używać) niezbyt wysokiej jakości kanały komunikacji i stosunkowo niską prędkość transmisji. Nie można zagwarantować, że mechanizm kontroli wymiany w nich będzie szybki. W sieciach globalnych znacznie ważniejsza jest nie jakość komunikacji, ale sam fakt jej istnienia.

Wyróżnia się często inną klasę sieci komputerowych - sieci miejskie, regionalne (MAN, Metropolitan Area Network), które zazwyczaj są bliższe w swoich właściwościach sieciom globalnym, choć czasami posiadają jeszcze pewne cechy sieci lokalnych, np. wysokiej jakości komunikację kanały i stosunkowo dużą prędkość transmisji. W zasadzie sieć miejska może być lokalna ze wszystkimi jej zaletami.

To prawda, że teraz nie jest już możliwe wytyczenie wyraźnej granicy między sieciami lokalnymi i globalnymi. Większość sieci lokalnych ma dostęp do sieci globalnych. Jednak charakter przesyłanych informacji, zasady organizacji wymiany, tryby dostępu do zasobów w sieci lokalnej z reguły bardzo różnią się od przyjętych w sieci globalnej. I chociaż wszystkie komputery w sieci lokalnej w tym przypadku są również włączone do sieci globalnej, nie neguje to specyfiki sieci lokalnej. Możliwość dostępu do sieci globalnej pozostaje tylko jednym z zasobów udostępnianych przez użytkowników sieci lokalnej.

W sieci lokalnej można przesyłać różnorodne informacje cyfrowe: dane, obrazy, rozmowy telefoniczne, e-maile itp. Nawiasem mówiąc, to właśnie przesyłanie obrazów, zwłaszcza dynamicznych w pełnym kolorze, stawia najwyższe wymagania dotyczące szybkości sieci. Najczęściej sieci lokalne służą do współdzielenia (współdzielenia) zasobów, takich jak miejsce na dysku, drukarki i dostęp do sieci globalnej, ale to tylko niewielka część możliwości, jakie dają sieci LAN. Na przykład umożliwiają wymianę informacji między różnymi typami komputerów. Pełnoprawnymi abonentami (węzłami) sieci mogą być nie tylko komputery, ale także inne urządzenia, np. drukarki, plotery, skanery. Sieci lokalne umożliwiają również zorganizowanie systemu obliczeń równoległych na wszystkich komputerach w sieci, co znacznie przyspiesza rozwiązywanie złożonych problemów matematycznych. Za ich pomocą, jak już wspomniano, można sterować pracą układu technologicznego lub placówki badawczej z kilku komputerów jednocześnie.

Jednak sieci mają też dość istotne wady, o których zawsze należy pamiętać:

sieć wymaga dodatkowych, czasem znacznych kosztów materiałowych na zakup sprzęt sieciowy, oprogramowanie do układania kabli połączeniowych i szkolenia personelu;

sieć wymaga zatrudnienia specjalisty (administratora sieci), który będzie monitorował sieć, modernizował ją, zarządzał dostępem do zasobów, eliminował możliwe usterki, ochrona informacji i tworzenie kopii zapasowych (duże sieci mogą wymagać całego zespołu administratorów);

sieć ogranicza możliwość przenoszenia podłączonych do niej komputerów, ponieważ może to wymagać przeniesienia kabli połączeniowych;

sieci są doskonałym medium do rozpowszechniania wirusy komputerowe w związku z tym na kwestie ochrony przed nimi trzeba będzie zwracać znacznie większą uwagę niż w przypadku korzystanie w trybie offline komputery, ponieważ wystarczy zainfekować jeden, a wszystkie komputery w sieci zostaną naruszone;

sieć dramatycznie zwiększa ryzyko nieuprawnionego dostępu do informacji w celu ich kradzieży lub zniszczenia; ochrona informacji wymaga całego szeregu środków technicznych i organizacyjnych.

W tym miejscu należy również wspomnieć o tak ważnych pojęciach teorii sieci jak abonent, serwer, klient.

Abonent (węzeł, host, stacja) to urządzenie podłączone do sieci i aktywnie uczestniczące w wymianie informacji. Najczęściej abonentem (węzłem) sieci jest komputer, ale abonentem może być również np. drukarka sieciowa lub inne urządzenie peryferyjne, które może łączyć się bezpośrednio z siecią. W dalszej części, zamiast terminu „abonent”, dla uproszczenia, będzie używany termin „komputer”.

Serwer to abonent sieci (węzeł), który udostępnia swoje zasoby innym abonentom, ale sam nie korzysta z ich zasobów. W ten sposób służy sieci. W sieci może być kilka serwerów i wcale nie jest konieczne, aby serwer był najpotężniejszym komputerem. Serwer dedykowany to serwer, który obsługuje tylko zadania sieciowe. Serwer niededykowany może wykonywać inne zadania oprócz konserwacji sieci. Specyficznym typem serwera jest drukarka sieciowa.

Klient to abonent sieci, który korzysta tylko z zasobów sieciowych, ale nie oddaje do sieci swoich własnych zasobów, to znaczy sieć mu służy, a on tylko z nich korzysta. Komputer kliencki jest również często określany jako stacja robocza. W zasadzie każdy komputer może być jednocześnie klientem i serwerem.

Serwer i klient są często rozumiane nie jako same komputery, ale jako aplikacje działające na nich. W tym przypadku aplikacją, która tylko wysyła zasób do sieci jest serwer, a aplikacją, która tylko używa zasoby sieciowe-- klient .

1.2 Rodzaje linii komunikacyjnych

Medium transmisji informacji to te linie komunikacyjne (lub kanały komunikacyjne), za pośrednictwem których informacje są wymieniane między komputerami. Zdecydowana większość sieci komputerowych (zwłaszcza lokalnych) wykorzystuje kanały komunikacji przewodowej lub kablowej, choć istnieją również sieci bezprzewodowe, które są obecnie coraz częściej wykorzystywane, zwłaszcza w komputerach przenośnych.

Informacje w sieciach są najczęściej przesyłane w kodzie szeregowym, czyli bit po bicie. Ten transfer jest wolniejszy i bardziej skomplikowany niż przy użyciu kodu równoległego. Należy jednak wziąć pod uwagę, że przy szybszej transmisji równoległej (przez kilka kabli jednocześnie) liczba kabli połączeniowych wzrasta o współczynnik równy liczbie bitów kodu równoległego (np. 8 razy przy 8-bitowy kod). To wcale nie jest drobiazg, jak mogłoby się wydawać na pierwszy rzut oka. Przy znacznych odległościach między abonentami sieci koszt kabla jest dość porównywalny z kosztem komputerów, a nawet może go przekroczyć. Dodatkowo ułożenie jednego kabla (rzadziej dwóch wielokierunkowych) jest znacznie łatwiejsze niż 8, 16 czy 32. Znalezienie uszkodzenia i naprawa kabla również będzie znacznie tańsze.

Ale to nie wszystko. Transmisja na duże odległości dowolnym rodzajem kabla wymaga złożonego sprzętu nadawczo-odbiorczego, ponieważ konieczne jest generowanie silnego sygnału po stronie nadawczej i wykrycie słabego sygnału po stronie odbiorczej. Przy transmisji szeregowej wymaga to tylko jednego nadajnika i jednego odbiornika. Przy równoległym, liczba wymaganych nadajników i odbiorników wzrasta proporcjonalnie do głębi bitowej użytego kodu równoległego. W związku z tym, nawet jeśli powstaje sieć o niewielkiej długości (rzędu dziesięciu metrów), najczęściej wybierana jest transmisja szeregowa.

Ponadto przy transmisji równoległej niezwykle ważne jest, aby długości poszczególnych kabli były dokładnie równe. W przeciwnym razie, w wyniku przechodzenia przez kable o różnych długościach, między sygnałami na końcu odbiorczym powstaje przesunięcie czasowe, co może prowadzić do awarii lub nawet całkowitej niesprawności sieci. Na przykład przy szybkości transmisji 100 Mb/s i czasie trwania bitu 10 ns to przesunięcie czasowe nie powinno przekraczać 5–10 ns. Taka wielkość przesunięcia daje różnicę w długościach kabli o 1-2 metry. Przy długości kabla 1000 metrów jest to 0,1-0,2%.

Należy zauważyć, że w niektórych szybkich sieciach lokalnych nadal stosowana jest transmisja równoległa po 2-4 kablach, co umożliwia stosowanie tańszych kabli o mniejszej przepustowości przy danej szybkości transmisji. Ale dopuszczalna długość kabla nie przekracza setek metrów. Przykładem jest segment 100BASE-T4 sieci Fast Ethernet.

Przemysł produkuje ogromną liczbę rodzajów kabli, na przykład tylko jedna największa firma kablowa Belden oferuje ponad 2000 ich nazw. Ale wszystkie kable można podzielić na trzy duże grupy:

kable elektryczne (miedziane) oparte na skręconych parach przewodów (skrętka), które dzielą się na ekranowane (skrętka ekranowana, STP) i nieekranowane (skrętka nieekranowana, UTP);

elektryczne (miedziane) kable koncentryczne (kabel koncentryczny);

kable światłowodowe (światłowód).

Każdy rodzaj kabla ma swoje zalety i wady, dlatego przy wyborze należy wziąć pod uwagę zarówno cechy rozwiązywanego problemu, jak i cechy konkretnej sieci, w tym zastosowaną topologię.

Możemy wyróżnić następujące główne parametry kabli, które mają fundamentalne znaczenie dla użytkowania w sieciach lokalnych:

szerokość pasma kabla (zakres częstotliwości sygnałów przesyłanych kablem) i tłumienie sygnału w kablu; te dwa parametry są ze sobą ściśle powiązane, ponieważ wraz ze wzrostem częstotliwości sygnału wzrasta tłumienie sygnału; należy wybrać kabel, który ma akceptowalną tłumienność przy danej częstotliwości sygnału; lub konieczne jest wybranie częstotliwości sygnału, przy której tłumienie jest jeszcze dopuszczalne; tłumienie jest mierzone w decybelach i jest proporcjonalne do długości kabla;

odporność kabla na zakłócenia i zapewniana przez niego poufność transmisji informacji; te dwa powiązane ze sobą parametry pokazują, w jaki sposób kabel wchodzi w interakcję z otoczeniem, czyli jak reaguje na zakłócenia zewnętrzne i jak łatwo jest słuchać informacji przesyłanych przez kabel;

prędkość propagacji sygnału w kablu lub parametr odwrotny - opóźnienie sygnału na metr długości kabla; parametr ten ma fundamentalne znaczenie przy wyborze długości sieci; typowe wartości prędkości propagacji sygnału - od 0,6 do 0,8 prędkości propagacji światła w próżni; odpowiednio, typowe opóźnienia wynoszą od 4 do 5 ns/m;

w przypadku kabli elektrycznych bardzo ważna jest wartość impedancji falowej kabla; impedancja falowa jest ważna do rozważenia podczas dopasowywania kabla, aby zapobiec odbiciu sygnału od końców kabla; opór falowy zależy od kształtu i położenia przewodników, technologii wykonania i materiału dielektryka kabla; typowe wartości impedancji falowej wynoszą od 50 do 150 omów.

Obecnie obowiązują następujące normy dotyczące kabli:

EIA / TIA 568 (Standard okablowania telekomunikacyjnego budynków komercyjnych) - amerykański;

ISO/IEC IS 11801 (okablowanie ogólne dla pomieszczeń klienta) - międzynarodowe;

CENELEC EN 50173 (Ogólne systemy okablowania) - Europejski.

Normy te opisują prawie te same systemy kablowe, ale różnią się terminologią i standardami parametrów. Na tym kursie proponuje się przestrzeganie terminologii standardu EIA/TIA 568.

1.3 Podstawy modelu referencyjnego wymiany informacji o otwartym systemie

Sieć wykonuje wiele operacji, które zapewniają transfer danych z komputera na komputer. Użytkownik nie jest zainteresowany, jak dokładnie to się dzieje, potrzebuje dostępu do aplikacji lub zasobu komputera znajdującego się na innym komputerze w sieci. W rzeczywistości wszystkie przekazywane informacje przechodzą przez wiele etapów przetwarzania.

Przede wszystkim jest podzielony na bloki, z których każdy zawiera informacje sterujące. Odebrane bloki wykonywane są w postaci pakietów sieciowych, następnie pakiety te są kodowane, transmitowane za pomocą sygnałów elektrycznych lub świetlnych przez sieć zgodnie z wybraną metodą dostępu, następnie zawarte w nich bloki danych są odtwarzane z odebranych pakietów, bloki są łączone w dane, które stają się dostępne dla innej aplikacji. Jest to oczywiście uproszczony opis zachodzących procesów.

Część z tych procedur jest zaimplementowana tylko programowo, część - sprzętowo, a niektóre operacje mogą być wykonywane zarówno programowo, jak i sprzętowo.

Aby usprawnić wszystkie wykonywane procedury, podzielić je na poziomy i podpoziomy, które wzajemnie ze sobą oddziałują, wywoływane są tylko modele sieciowe. Modele te pozwalają poprawnie zorganizować interakcję obu abonentów w tej samej sieci i różnych sieci na różnych poziomach. Obecnie najszerzej stosowany jest tzw. model referencyjny wymiany informacji OSI (Open System Interchange). Termin „system otwarty” odnosi się do systemu, który sam w sobie nie jest zamknięty i ma możliwość interakcji z niektórymi innymi systemami (w przeciwieństwie do systemu zamkniętego).

Model OSI został zaproponowany przez Międzynarodową Organizację Normalizacyjną ISO (Międzynarodowa Organizacja Normalizacyjna) w 1984 roku. Od tego czasu jest używany (mniej lub bardziej rygorystycznie) przez wszystkich producentów produktów sieciowych. Jak każdy uniwersalny model, OSI jest dość nieporęczny, zbędny i mało elastyczny. Dlatego rzeczywiste udogodnienia sieciowe oferowane przez różne firmy niekoniecznie są zgodne z przyjętym rozdziałem funkcji. Jednak znajomość modelu OSI pozwala lepiej zrozumieć, co dzieje się w sieci.

Wszystkie funkcje sieciowe w modelu podzielone są na 7 poziomów (rysunek 1). Jednocześnie wyższe poziomy wykonują bardziej złożone, globalne zadania, do których do własnych celów wykorzystują niższe poziomy, a także nimi zarządzają. Celem warstwy niższej jest świadczenie usług warstwie wyższej, a warstwa wyższa nie dba o szczegóły wykonania tych usług. Niższe poziomy pełnią prostsze i bardziej szczegółowe funkcje. Idealnie, każdy poziom oddziałuje tylko z tymi, które są obok niego (powyżej i poniżej). Górny poziom odpowiada zastosowanemu zadaniu, aktualnie uruchomionej aplikacji, dolny odpowiada bezpośredniej transmisji sygnałów kanałem komunikacyjnym.

Model OSI dotyczy nie tylko sieci lokalnych, ale także wszelkich sieci komunikacyjnych między komputerami lub innymi abonentami. W szczególności funkcje Internetu można również podzielić na warstwy zgodnie z modelem OSI. Zasadnicze różnice między sieciami lokalnymi a globalnymi, z punktu widzenia modelu OSI, są obserwowane tylko na niższych poziomach modelu.

Rysunek 1 — Siedem warstw modelu OSI

Funkcje zawarte w poziomach przedstawionych na rysunku 1 są realizowane przez każdego abonenta sieci. W takim przypadku każdy poziom jednego abonenta działa tak, jakby miał bezpośrednie połączenie z odpowiednim poziomem innego abonenta. Istnieje wirtualne (logiczne) połączenie pomiędzy poziomami o tej samej nazwie abonentów sieci, na przykład pomiędzy poziomami aplikacji abonentów współdziałających w sieci. Rzeczywiste, fizyczne połączenie (kablowe, radiowe) abonenci jednej sieci mają tylko na najniższym, pierwszym, fizycznym poziomie. W abonencie nadawczym informacja przechodzi przez wszystkie poziomy, od góry do dołu. W abonencie odbiorczym odebrana informacja tworzy ścieżkę zwrotną: z poziomu dolnego na wyższy (rysunek 2).

Dane, które należy przesłać siecią, w drodze z warstwy górnej (siódmej) do warstwy dolnej (pierwszej) poddawane są procesowi enkapsulacji. Każdy niższy poziom przetwarza nie tylko dane pochodzące z więcej wysoki poziom, ale także dostarcza im własny nagłówek, a także informacje serwisowe. Ten proces zarastania informacjami o usługach trwa do ostatniego (fizycznego) poziomu. Na poziomie fizycznym cała ta wielowarstwowa konstrukcja jest przesyłana kablem do odbiornika. Tam przeprowadza procedurę odwróconej dekapsulacji, czyli po przeniesieniu na wyższy poziom jedna z muszli zostaje usunięta. Górny siódmy poziom jest już osiągany przez dane uwolnione ze wszystkich powłok, to znaczy ze wszystkich informacji serwisowych niższych poziomów. Jednocześnie każdy poziom abonenta odbierającego przetwarza dane odebrane z następnego poziomu zgodnie z usuwanymi przez siebie informacjami o usłudze.

Rysunek 2 - Ścieżka informacji od abonenta do abonenta

Jeżeli na ścieżce między abonentami w sieci znajdują się jakieś urządzenia pośredniczące (np. transceivery, repeatery, koncentratory, przełączniki, routery), to mogą one również realizować funkcje zawarte w niższych poziomach modelu OSI. Im większa złożoność urządzenia pośredniego, tym więcej poziomów przechwytuje. Jednak każde urządzenie pośrednie musi odbierać i zwracać informacje na niższym, fizycznym poziomie. Wszystkie wewnętrzne przekształcenia danych muszą być wykonane dwukrotnie i w przeciwnych kierunkach. Pośrednie urządzenia sieciowe, w przeciwieństwie do pełnoprawnych abonentów (na przykład komputery), działają tylko na niższych poziomach, a także wykonują konwersję dwukierunkową.

Rysunek 3 - Włączanie urządzeń pośrednich między abonentami sieci

1.4 Standardowe protokoły sieciowe

Protokoły to zbiór zasad i procedur regulujących sposób komunikacji. Komputery uczestniczące w wymianie muszą pracować na tych samych protokołach, aby w wyniku transferu wszystkie informacje zostały przywrócone w ich pierwotnej postaci.

Protokoły niższych warstw (fizycznej i kanałowej) związane ze sprzętem zostały już wspomniane w poprzednich rozdziałach. W szczególności są to metody kodowania i dekodowania, a także zarządzanie wymianą w sieci. Teraz powinniśmy zająć się funkcjami protokołów wyższego poziomu zaimplementowanych w oprogramowaniu.