Protokoły i standardy sieciowe. Protokoły i standardy sieciowe Jaki jest obecnie najpopularniejszy stos protokołów, dlaczego

Stos protokołów, czyli potocznie TCP/IP, to architektura sieciowa nowoczesnych urządzeń zaprojektowanych do korzystania z sieci. Stos to ściana, w której każda cegła składowa leży na drugiej, zależy od tego. Nazywanie stosu protokołów „stosem TCP/IP” wynika z dwóch głównych protokołów, które zostały zaimplementowane - samego IP i opartego na nim protokołu TCP. Są to jednak tylko główne i najczęstsze. Jeśli nie setki, to dziesiątki innych są do dziś wykorzystywane do różnych celów.

Sieć, do której jesteśmy przyzwyczajeni (world wide web) jest oparta na protokole HTTP (hyper-text transfer protocol), który z kolei działa w oparciu o TCP. To jest klasyczny przykład użycia stosu protokołów. Istnieją również protokoły poczty e-mail IMAP/POP i SMTP, protokoły zdalnej powłoki SSH, zdalny pulpit Tabela PROW, bazy Dane MySQL, SSL/TLS i tysiące innych aplikacji wraz z ich protokołami (..)

Jaka jest różnica między wszystkimi tymi protokołami? Wszystko jest całkiem proste. Oprócz różne zadania ustalane podczas opracowywania (na przykład szybkość, bezpieczeństwo, stabilność i inne kryteria), protokoły są tworzone w celu różnicowania. Na przykład istnieją protokoły warstwy aplikacji, które są różne dla różnych aplikacji: IRC, Skype, ICQ, Telegram i Jabber są ze sobą niekompatybilne. Są one zaprojektowane do wykonywania określonego zadania, aw tym przypadku możliwość wywoływania WhatsApp w ICQ po prostu nie jest technicznie zdefiniowana, ponieważ aplikacje używają innego protokołu. Ale ich protokoły są oparte na tym samym protokole IP.

Protokół można nazwać zaplanowaną, regularną sekwencją działań w procesie, w którym występuje kilku aktorów, w sieci nazywa się ich peerami (partnerami), rzadziej - klientem i serwerem, podkreślając cechy konkretnego protokołu. Najprostszy przykład protokołem dla tych, którzy nadal nie rozumieją, jest uścisk dłoni na spotkaniu. Obaj wiedzą jak i kiedy, ale pytanie dlaczego jest już kwestią deweloperów, a nie użytkowników protokołu. Nawiasem mówiąc, w prawie wszystkich protokołach występuje uścisk dłoni, na przykład w celu zapewnienia zróżnicowania protokołów i ochrony przed „lataniem w złym samolocie”.

Oto czym jest TCP/IP na przykładzie najpopularniejszych protokołów. Tutaj pokazana jest hierarchia zależności. Muszę powiedzieć, że aplikacje używają tylko określonych protokołów, które mogą, ale nie muszą być zaimplementowane w systemie operacyjnym.

Jeśli absolutnie, absolutnie zwykły język to usługa pocztowa.

Każdy członek sieci zgodnej z IP ma swój własny adres, który wygląda mniej więcej tak: 162.123.058.209. Łącznie istnieje 4,22 miliarda takich adresów dla protokołu IPv4.

Załóżmy, że jeden komputer chce się komunikować z drugim i wysłać mu paczkę – „paczkę”. Zwróci się do „usług pocztowych” TCP / IP i przekaże jej swoją paczkę, wskazując adres, na który ma zostać dostarczona. W przeciwieństwie do adresów w świecie rzeczywistym, często przypisywane są te same adresy IP różne komputery co z kolei oznacza, że „listonosz” nie wie, gdzie fizycznie znajduje się wymagany komputer, więc wysyła paczkę do najbliższej „poczty” – na adres karta sieciowa komputer. Być może istnieją informacje o tym, gdzie znajduje się żądany komputer, a może takich informacji nie ma. Jeśli go tam nie ma, prośba o podanie adresu jest wysyłana do wszystkich najbliższych „urzędów pocztowych” (centrali). Ten krok jest powtarzany przez wszystkie „urzędy pocztowe”, aż znajdą żądany adres, podczas gdy pamiętają, przez ile „urzędów pocztowych” ta prośba przeszła przed nimi i jeśli przejdzie przez określoną (wystarczająco dużą) ich liczbę, to zostanie być zwrócone z powrotem oznaczone jako „nie znaleziono adresu”. Pierwsza „poczta” wkrótce otrzyma garść odpowiedzi z innych „urzędów” z opcjami dojazdu do adresata. Jeśli nie zostanie znaleziona dostatecznie krótka ścieżka (zwykle 64 przelewy, ale nie więcej niż 255), przesyłka zostanie zwrócona do nadawcy. W przypadku znalezienia jednej lub więcej ścieżek przesyłka zostanie wysłana najkrótszą z nich, natomiast „urzędy pocztowe” przez chwilę zapamiętają tę ścieżkę, umożliwiając szybkie przenoszenie kolejnych przesyłek bez pytania kogokolwiek o adres. Po doręczeniu „listonosz” zmusi odbiorcę do podpisania „pokwitowania” stwierdzającego, że otrzymał paczkę i przekaże to „pokwitowanie” nadawcy jako dowód, że przesyłka została dostarczona w stanie nienaruszonym – wymagane jest sprawdzenie dostawy w TCP. Jeżeli nadawca nie otrzyma takiego paragonu po upływie określonego czasu lub na paragonie będzie widniała informacja, że przesyłka została uszkodzona lub zaginęła w trakcie wysyłki, wówczas spróbuje ponownie wysłać przesyłkę.

TCP/IP to zestaw protokołów.

Protokół jest regułą. Na przykład, gdy jesteś witany - pozdrawiasz w odpowiedzi (i nie żegnaj się ani nie chcesz szczęścia). Programiści powiedzą, że używamy na przykład protokołu hello.

Jaki rodzaj TCP / IP (teraz będzie to dość proste, nie bombarduj swoich kolegów):

Informacje do twojego komputera są przesyłane przewodami (radio lub cokolwiek - to nie ma znaczenia). Jeśli prąd został przepuszczony przez przewody, oznacza to 1. Wyłączony, oznacza 0. Okazuje się 10101010110000 i tak dalej. 8 zer i jedynek (bitów) to bajt. Na przykład 00001111. Może to być reprezentowane jako liczba w forma binarna. W postaci dziesiętnej bajt to liczba z zakresu od 0 do 255. Liczby te są mapowane na litery. Na przykład 0 to A, 1 to B. (Nazywa się to kodowaniem).

Więc. Aby dwa komputery mogły efektywnie przesyłać informacje przewodami, muszą dostarczać prąd zgodnie z pewnymi regułami - protokołami. Na przykład muszą uzgodnić, jak często można zmieniać prąd, aby można było odróżnić 0 od drugiego 0.

To jest pierwszy protokół.

Komputery jakoś rozumieją, że jeden z nich przestał podawać informacje (np. „powiedziałem wszystko”). Aby to zrobić, na początku sekwencji danych 010100101 komputery mogą wysłać kilka bitów, długość wiadomości, którą chcą wysłać. Na przykład pierwsze 8 bitów może wskazywać długość wiadomości. Oznacza to, że najpierw w pierwszych 8 bitach przesyłana jest zakodowana liczba 100, a następnie 100 bajtów. Komputer odbierający będzie wtedy czekał na następne 8 bitów i następną wiadomość.

Tutaj mamy inny protokół, z jego pomocą można wysyłać wiadomości (komputer).

Istnieje wiele komputerów, dzięki którym mogą zrozumieć, kto ma wysłać wiadomość przy użyciu unikalnych adresów komputerów i protokołu, który pozwala zrozumieć, do kogo ta wiadomość jest adresowana. Np. pierwsze 8 bitów wskaże adres odbiorcy, kolejne 8 - długość wiadomości. A potem wiadomość. Po prostu włożyliśmy jeden protokół do drugiego. Za adresowanie odpowiada protokół IP.

Komunikacja nie zawsze jest niezawodna. Do niezawodnego dostarczania wiadomości (komputer) używaj protokołu TCP. Podczas wykonywania protokołu TCP komputery ponownie zapytają się nawzajem, czy otrzymały poprawną wiadomość. Jest też UDP - wtedy komputery nie pytają ponownie, czy go otrzymały. Dlaczego jest to konieczne? Tutaj słuchasz radia internetowego. Jeśli kilka bajtów pojawi się z błędami, usłyszysz na przykład „psh”, a następnie ponownie muzykę. Nie fatalne i nieszczególnie ważne - do tego służy UDP. Ale jeśli kilka bajtów zostanie uszkodzonych podczas ładowania strony, na monitorze pojawi się bzdura i nic nie zrozumiesz. Witryna korzysta z protokołu TCP.

TCP/IP (UDP/IP) to protokoły zagnieżdżone, które obsługują Internet. W końcu protokoły te umożliwiają przesłanie wiadomości komputerowej w jednym kawałku i dokładnie pod adresem.

Jest również protokół http. Pierwsza linia to adres strony, kolejne linie to tekst, który wysyłasz do strony. Wszystkie wiersze http to tekst. Który jest wrzucany do TCP wiadomości adresowanej za pomocą IP i tak dalej.

OdpowiedziećStos TCP/IP został opracowany z inicjatywy Departamentu Obrony USA (DoD) ponad 20 lat temu, aby połączyć eksperymentalny ARPANET z innymi sieciami jako zestaw wspólnych protokołów dla heterogenicznych środowisko komputerowe. Duży wkład w rozwój stosu TCP/IP, który swoją nazwę bierze od popularnych protokołów IP i TCP, wniósł Uniwersytet Berkeley, implementując protokoły stosu w swojej wersji systemu operacyjnego Unix. Popularność tego systemu operacyjnego doprowadziła do powszechnego przyjęcia protokołów TCP, IP i innych protokołów stosu. Obecnie ten stos służy do łączenia komputerów w Internecie, a także w ogromnej liczbie sieci korporacyjnych.

Ponieważ stos TCP/IP został pierwotnie zaprojektowany dla Internetu, ma wiele funkcji, które dają mu przewagę nad innymi protokołami, jeśli chodzi o budowanie sieci zawierających sieci WAN. W szczególności bardzo przydatną właściwością, która umożliwia wykorzystanie tego protokołu w dużych sieciach, jest jego zdolność do fragmentacji pakietów. Rzeczywiście, duża sieć kompozytowa często składa się z sieci zbudowanych na zupełnie innych zasadach. Każda z tych sieci może mieć własną wartość maksymalnej długości jednostki przesyłanych danych (ramki). W takim przypadku przy przejściu z jednej sieci o większej maksymalnej długości do sieci o mniejszej maksymalnej długości może zajść konieczność podzielenia przesyłanej ramki na kilka części. Protokół IP stosu TCP/IP skutecznie rozwiązuje ten problem.

Inną cechą technologii TCP/IP jest elastyczny system adresowania, który ułatwia niż inne protokoły o podobnym przeznaczeniu włączenie sieci różnych technologii do sieci kompozytowej. Ta właściwość ułatwia również wykorzystanie stosu TCP/IP do budowy dużych sieci heterogenicznych. Stos TCP/IP wykorzystuje rozgłoszenia bardzo oszczędnie. Ta właściwość jest absolutnie niezbędna podczas pracy na wolnych kanałach komunikacyjnych, typowych dla sieci terytorialnych.

Jednak, jak zawsze, korzyści mają swoją cenę, a ceną są wysokie wymagania dotyczące zasobów i złożoność administrowania sieciami IP. Zaimplementowanie potężnej funkcjonalności protokołu stosu TCP/IP jest kosztowne pod względem obliczeniowym. Elastyczny system adresowania i odrzucanie emisji prowadzi do obecności w sieci IP różnych scentralizowanych usług, takich jak DNS, DHCP itp. Każda z tych usług ma na celu ułatwienie administrowania siecią, ale jednocześnie wymaga szczególnej uwagi od administratorów.

W stosie TCP/IP zdefiniowane są 4 warstwy.

Warstwa aplikacji Stos TCP/IP odpowiada trzem górnym warstwom modelu OSI: aplikacji, prezentacji i sesji. Łączy usługi świadczone przez system z aplikacjami użytkownika. Przez lata użytkowania w sieciach różnych krajów i organizacji nagromadził się stos TCP / IP duża liczba protokoły i usługi warstwy aplikacji. Popularne protokoły to File Transfer Protocol (FTP), Terminal Emulation Protocol (telnet), Simple Mail Transfer Protocol (SMTP), HyperText Transfer Protocol (HTTP) i wiele innych. Protokoły warstwy aplikacji są wdrażane na hostach.

Architektura stosu TCP/IP

Warstwa transportowa Stos TCP/IP może zapewnić górnej warstwie dwa rodzaje usług:

□ gwarantowana dostawa zapewnia protokół kontroli transmisji,(protokół kontroli transmisji, TCP);

□ dostawa w miarę możliwości lub przy najlepszych staraniach jest zapewniana przez protokół datagramu użytkownika(Protokół datagramów użytkownika, UDP).

W celu zapewnienia niezawodnego dostarczania danych, protokół TCP przewiduje nawiązanie połączenia logicznego, które pozwala na numerowanie pakietów, potwierdzanie ich odbioru z paragonami, organizowanie retransmisji w przypadku utraty, rozpoznawanie i niszczenie duplikatów, dostarczanie pakietów do aplikacji warstwy w kolejności, w jakiej zostały wysłane. Protokół ten umożliwia obiektom na komputerze wysyłającym i komputerze odbierającym komunikację w trybie dupleksu. Protokół TCP umożliwia bezbłędne dostarczanie strumienia bajtów wygenerowanych na jednym z komputerów do dowolnego innego komputera będącego częścią sieci. Protokół TCP dzieli strumień bajtów na fragmenty i przekazuje je do leżącej poniżej warstwy intersieci. Gdy te fragmenty zostaną dostarczone przez warstwę intersieci do miejsca docelowego, TCP ponownie złoży je w ciągły strumień bajtów.

Drugi protokół tego poziomu - UDP - jest najprostszym protokołem datagramowym, który jest używany, gdy zadanie niezawodnej wymiany danych albo nie jest w ogóle postawione, albo jest rozwiązywane za pomocą wyższego poziomu - warstwy aplikacji lub aplikacji użytkownika.

Funkcje protokołów warstwy transportowej TCP i UDP obejmują również działanie jako łącze między sąsiednią warstwą aplikacji a warstwą intersieci. Z protokołu aplikacji warstwa transportowa otrzymuje zadanie przesłania danych o takiej lub innej jakości, a po wykonaniu raportuje o tym. Podstawowe protokoły współdziałające, TCP i UDP, są postrzegane jako rodzaj narzędzia, niezbyt niezawodnego, ale zdolnego do przenoszenia pakietu w swobodnej i niebezpiecznej podróży przez sieć kompozytową.

Na hostach są instalowane moduły oprogramowania, które implementują protokoły TCP i UDP, takie jak moduły protokołów warstwy aplikacji.

Warstwa sieci, nazywane również poziom internetu, jest rdzeniem całej architektury TCP/IP. To właśnie ta warstwa, której funkcje odpowiadają warstwie sieciowej modelu OSI, zapewnia ruch pakietów w sieci złożonej utworzonej przez połączenie wielu sieci. Protokoły warstwy sieci obsługują interfejs z wyższą warstwą transportową, odbierając od niej żądania przesyłania danych przez sieć kompozytową, a także z niższą warstwą interfejsów sieciowych, których funkcje zostaną omówione później.

Głównym protokołem warstwy sieciowej jest protokół internetowy (IP). Jego zadaniem jest przenoszenie pakietu między sieciami - od routera do routera, aż pakiet dotrze do sieci docelowej. W przeciwieństwie do protokołów warstwy aplikacji i transportu, protokół IP jest wdrażany nie tylko na hostach, ale na wszystkich bramach. Protokół IP jest protokołem datagramowym, który działa na zasadzie bezpołączeniowego dostarczania z zachowaniem najlepszej staranności.

Warstwa sieci TCP/IP jest często określana jako protokoły pełniące funkcje pomocnicze w stosunku do IP. Są to przede wszystkim protokoły routingu RIP i OSPF, które badają topologię sieci, wyznaczają trasy i kompilują tablice routingu, na podstawie których protokół IP przenosi pakiety we właściwym kierunku. Z tego samego powodu warstwie sieciowej można przypisać jeszcze dwa protokoły: Internet Control Message Protocol (ICMP), który służy do przesyłania informacji o błędach, które wystąpiły podczas transmisji pakietów przez router do źródła, oraz Internet Group Management Protokół (ICMP)., IGMP), który jest używany do wysyłania pakietów do kilku adresów jednocześnie.

Ideologiczna różnica architektury stosu TCP/IP z warstw innych stosów to interpretacja funkcji najniższego poziomu - warstwa interfejsu sieciowego.

Niższe warstwy modelu OSI (kanałowego i fizycznego) implementują dużą liczbę funkcji dostępu do medium transmisyjnego, ramkowania i dopasowywania poziomów sygnałów elektrycznych, kodowania i synchronizacji oraz kilku innych. Wszystkie te bardzo specyficzne cechy są esencją protokołów komunikacyjnych, takich jak Ethernet, Token Ring, PPP, HDLC i wielu innych.

Niższy poziom stosu TCP/IP ma znacznie prostsze zadanie - odpowiada jedynie za organizację interakcji z technologiami sieci wchodzących w skład sieci kompozytowej. Protokół TCP/IP traktuje każdą sieć będącą częścią sieci jako środek transportu pakietów do następnego routera na ścieżce.

Zadanie zapewnienia interfejsu pomiędzy technologią TCP/IP a dowolną inną pośrednią technologią sieciową można podsumować w uproszczony sposób:

określenie sposobu pakowania (enkapsulacji) pakietu IP w jednostkę przesyłanych danych sieci pośredniej;

określić, jak przetłumaczyć adresy sieciowe na adresy technologiczne danej sieci pośredniej.

Takie podejście sprawia, że kompozyt Sieć TCP/IP otwarte, aby objąć dowolną sieć, bez względu na to, z jakiej wewnętrznej technologii przesyłania danych korzysta ta sieć. Dla każdego Nowa technologia należy opracować własne narzędzia interfejsu. Dlatego funkcji tego poziomu nie da się określić raz na zawsze.

Warstwa interfejsu sieciowego w stosie TCP/IP nie jest regulowany. Obsługuje wszystkie popularne technologie; dla sieci lokalnych - są to Ethernet, Token Ring, FDDI, Fast Ethernet, Gigabit Ethernet, dla sieci globalnych - protokoły połączeń punkt-punkt SLIP i PPP, technologie X.25, Frame Relay, ATM.

Zwykle, gdy pojawia się nowa technologia LAN lub WAN, jest ona szybko włączana do stosu TCP/IP poprzez opracowanie odpowiedniego dokumentu RFC, który definiuje sposób enkapsulacji pakietów IP w swoich ramkach (np. specyfikacja RFC 1577 definiująca działanie protokół IP w sieciach ATM pojawił się w 1994 roku, krótko po przyjęciu podstawowych standardów ATM).

Każdy protokół komunikacyjny działa z pewną jednostką przesyłanych danych. Nazwy tych jednostek są czasami ustalane przez normę, a częściej są po prostu określane przez tradycję. Przez lata stos TCP/IP wypracował ugruntowaną terminologię w tym obszarze (rysunek 4.15).

strumień danych, lub po prostu strumień, to dane, które pochodzą z aplikacji na wejściu protokołów warstwy transportowej - TCP i UDP.

Protokół TCP „wycina” segmenty ze strumienia danych.

Ryż. 4.15. Nazwy PDU w TCP/IP

Jednostka danych UDP jest często określana jako datagram, lub datagram. datagram to ogólna nazwa jednostek danych obsługiwanych przez protokoły bezpołączeniowe. IP jest jednym z tych protokołów, więc jego jednostka danych jest również nazywana datagramem. Jednak bardzo często używany jest również inny termin - opakowanie.

W stosie TCP / IP zwyczajowo wywołuje się ramki lub ramki, jednostki danych dowolnej technologii, w której pakiety IP są pakowane w celu ich późniejszego transferu przez sieci sieci złożonej. Nie ma znaczenia, jaka nazwa jest używana dla tej jednostki danych w technologii sieci komponentowej. W przypadku protokołu TCP/IP ramka jest zarówno ramką Ethernet, komórką ATM, jak i pakietem X.25, ponieważ działają one jako kontener, w którym pakiet IP jest transportowany przez sieć kompozytową.

Stos NetBIOS/SMB

Microsoft i IBM współpracują nad narzędziami sieciowymi od komputery osobiste, więc stos protokołów NetBIOS/SMB jest ich wspólnym pomysłem. Narzędzia NetBIOS pojawiły się w 1984 roku jako rozszerzenie sieci standardowe funkcje system podstawowy I/O (BIOS) IBM PC dla programu sieciowego PC Network firmy IBM, który na poziomie aplikacji (rys. 3) służył do realizacji usługi sieciowe Protokół SMB.

Ryż. 3. Stos NetBIOS/SMB

Protokół NetBIOS działa na trzech poziomach modelu interakcji systemy otwarte: sieć, transport i sesja. NetBIOS może świadczyć usługi wyższego poziomu niż protokoły IPX i SPX, ale nie ma możliwości routingu. Tak więc NetBIOS nie jest protokołem sieciowym w ścisłym tego słowa znaczeniu. NetBIOS zawiera wiele przydatnych funkcji sieciowych, które można przypisać warstwom sieciowym, transportowym i sesyjnym, ale nie może być używany do trasowania pakietów, ponieważ protokół wymiany ramek NetBIOS nie wprowadza takiego pojęcia jak sieć. Ogranicza to użycie protokołu NetBIOS do sieci LAN, które nie są podzielone na podsieci. NetBIOS obsługuje zarówno wymiany datagramowe, jak i oparte na połączeniach.

Protokół MSP, odpowiadający warstwom aplikacji i prezentacji modelu OSI, reguluje interakcję stacji roboczej z serwerem. Funkcje SMB obejmują następujące operacje:

Zarządzanie sesją. Tworzenie i łamanie kanału logicznego między stacją roboczą a zasoby sieciowe serwer plików.

Dostęp do plików. Stanowisko pracy może kontaktować się z serwerem plików z żądaniami tworzenia i usuwania katalogów, tworzenia, otwierania i zamykania plików, odczytywania i zapisywania plików, zmiany nazwy i usuwania plików, wyszukiwania plików, pobierania i ustawiania atrybutów plików, blokowania rekordów.

Usługa drukowania. Stacja robocza może kolejkować pliki do drukowania na serwerze i uzyskiwać informacje o kolejce wydruku.

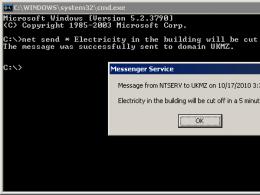

Usługa wiadomości. SMB obsługuje proste wiadomości z następujące funkcje: wyślij prostą wiadomość; wysłać wiadomość rozgłoszeniową; wyślij początek bloku wiadomości; wyślij tekst bloku wiadomości; wyślij koniec bloku wiadomości; wyślij nazwę użytkownika; anulować przelew; uzyskać nazwę maszyny.

Ze względu na dużą liczbę aplikacji korzystających z interfejsów API udostępnianych przez NetBIOS, wiele sieciowych systemów operacyjnych implementuje te funkcje jako interfejs do swoich protokołów transportowych. NetWare posiada program, który emuluje funkcje NetBIOS oparte na protokole IPX, a także istnieją emulatory programowe NetBIOS dla Windows NT i stosu TCP/IP.

Stos TCP/IP

Stos TCP/IP, zwany także stosem DoD i stosem internetowym, jest jednym z najpopularniejszych stosów protokołów komunikacyjnych. Stos został opracowany z inicjatywy Departamentu Obrony USA (Departament Obrony, DoD) w celu połączenia eksperymentalnej sieci ARPAnet z innymi sieciami satelitarnymi jako zestawu wspólnych protokołów dla heterogenicznego środowiska obliczeniowego. Sieć ARPA wspierała programistów i badaczy w dziedzinach wojskowych. W sieci ARPA komunikacja pomiędzy dwoma komputerami odbywała się za pomocą protokół internetowy Protokół (IP), który do dziś jest głównym w stosie TCP/IP i występuje w nazwie stosu.

Uniwersytet w Berkeley wniósł duży wkład w rozwój stosu TCP/IP, implementując protokoły stosu w swojej wersji systemu operacyjnego UNIX. Powszechne przyjęcie systemu operacyjnego UNIX doprowadziło do powszechnego przyjęcia protokołu IP i innych protokołów stosu. Na tym samym stosie świat sieć informacyjna Internet, którego Grupa Robocza ds. Inżynierii Internetu (IETF) ma duży wkład w rozwój standardów stosu publikowanych w formie specyfikacji RFC.

Ponieważ stos TCP/IP został opracowany przed pojawieniem się modelu ISO/OSI Open Systems Interconnection, chociaż ma również strukturę warstwową, zgodność między poziomami stosu TCP/IP a poziomami modelu OSI jest raczej arbitralna .

Strukturę protokołów TCP/IP przedstawiono na rysunku 4. Protokoły TCP/IP podzielone są na 4 poziomy.

Ryż. 4. Stos TCP/IP

Najniższa (warstwa IV) - poziom interfejsów bramek - odpowiada warstwie fizycznej i łącza danych modelu OSI. Ten poziom nie jest regulowany w protokołach TCP/IP, ale obsługuje wszystkie popularne standardy fizyczne i na poziomie łącza danych: dla kanałów lokalnych jest to Ethernet, Token Ring, FDDI, połączenia punkt-punkt za pośrednictwem łączy szeregowych WAN oraz X.25 i protokoły sieci ISDN. Opracowano również specjalną specyfikację, która definiuje wykorzystanie technologii ATM jako transportu w warstwie łącza.

Kolejna warstwa (warstwa III) to warstwa intersieci, która zajmuje się transmisją datagramów z wykorzystaniem różnych sieci lokalnych, sieci terytorialnych X.25, łączy ad hoc itp. Jako główny protokół warstwy sieciowej (w ujęciu modelu OSI ) w protokole stosu jest używany IP, który został pierwotnie zaprojektowany jako protokół do przesyłania pakietów w sieciach złożonych, składających się z dużej liczby sieci lokalnych, połączonych zarówno łączami lokalnymi, jak i globalnymi. Dlatego protokół IP dobrze sprawdza się w sieciach o złożonej topologii, racjonalnie wykorzystując obecność w nich podsystemów i ekonomicznie wydając wydajność linie komunikacyjne o niskiej prędkości. Protokół IP jest protokołem datagramowym.

Warstwa intersieci obejmuje również wszystkie protokoły związane z kompilacją i modyfikacją tablic routingu, takie jak protokoły gromadzenia informacji o routingu. ROZERWAĆ(Routing Internet Protocol) i OSPF(Open Shortest Path First), a także Internet Control Message Protocol ICMP(Internet Control Message Protocol). Ten ostatni protokół jest przeznaczony do wymiany informacji o błędach między routerem a bramą, systemem źródłowym i systemem odbiorczym, czyli do organizowania opinia. Za pomocą specjalnych pakietów ICMP zgłaszane są informacje o niemożności dostarczenia pakietu, o przekroczeniu czasu życia lub czasu złożenia pakietu z fragmentów, o anomalnych wartościach parametrów, o zmianie trasy i rodzaju usługi, o stanie systemu itp.

Następny poziom (poziom II) nazywany jest poziomem głównym. Na tym poziomie działa protokół kontroli transmisji. TCP(Protokół kontroli transmisji) i protokół datagramów użytkownika UDP(Protokół datagramów użytkownika). Protokół TCP zapewnia stabilne połączenie wirtualne między zdalnymi procesami aplikacji. Protokół UDP zapewnia transmisję pakiety aplikacji metoda datagramowa, to znaczy bez nawiązywania połączenia wirtualnego, a zatem wymaga mniejszego obciążenia niż TCP.

Najwyższy poziom (poziom I) nazywany jest poziomem aplikacji. Przez lata użytkowania w sieciach różnych krajów i organizacji stos TCP / IP zgromadził dużą liczbę protokołów i usług na poziomie aplikacji: protokół kopiowania plików FTP, protokoły pilot telnet i ssh protokół pocztowy SMTP, hipertekstowe usługi zdalnego dostępu do informacji takie jak WWW i wiele innych. Rzućmy okiem na niektóre protokoły stosu, które są najściślej związane z tematyką tego kursu.

Protokół SNMP(Simple Network Management Protocol) służy do organizowania zarządzanie siecią. Problem sterowania podzielony jest tutaj na dwa zadania. Pierwsze zadanie związane jest z przekazywaniem informacji. Protokoły przesyłania informacji kontrolnych definiują procedurę interakcji między serwerem a programem klienckim uruchomionym na hoście administratora. Określają formaty wiadomości wymienianych między klientami a serwerami, a także formaty nazw i adresów. Drugie zadanie dotyczy danych kontrolowanych. Normy regulują, jakie dane muszą być przechowywane i gromadzone w bramach, nazwy tych danych i składnia tych nazw. Standard SNMP definiuje specyfikację baza informacji dane zarządzania siecią. Ta specyfikacja, znana jako baza informacji zarządzania (MIB), definiuje elementy danych, które host lub brama musi przechowywać, oraz dozwolone operacje na nich.

Protokół Przesyłania Plików FTP(File Transfer Protocol) implementuje zdalny dostęp do plików. Aby zapewnić niezawodną transmisję, FTP wykorzystuje jako transport protokół zorientowany połączeniowo – TCP. Oprócz protokołu przesyłania plików, FTP oferuje inne usługi. Dzięki temu użytkownik ma możliwość interaktywnej pracy ze zdalną maszyną, na przykład może drukować zawartość jej katalogów, FTP pozwala określić typ i format przechowywanych danych. Wreszcie, FTP przeprowadza uwierzytelnianie użytkownika. Zgodnie z protokołem użytkownicy muszą podać swoją nazwę użytkownika i hasło przed uzyskaniem dostępu do pliku.

W ramach stosu TCP/IP, FTP oferuje najbardziej rozbudowane usługi plików, ale jest również najbardziej złożony w programowaniu. Aplikacje, które nie potrzebują wszystkich funkcji FTP, mogą korzystać z innego, bardziej ekonomicznego protokołu - najprostszego protokołu przesyłania plików TFTP(Protokół przesyłania plików trywialnych). Protokół ten implementuje tylko transfer plików, a jako transport używany jest protokół bezpołączeniowy UDP, który jest prostszy niż TCP.

Protokół telnet udostępnia strumień bajtów między procesami oraz między procesem a terminalem. Najczęściej ten protokół jest używany do emulacji terminala zdalnego komputera.

Warstwa transportowa (TL) określa zasady transportu pakietów w sieci. Warstwa transportowa nadzoruje dostarczanie poszczególnych pakietów od końca do końca, nie uwzględnia żadnych zależności między tymi pakietami (nawet jeśli należą one do tej samej wiadomości). Traktuje każdą paczkę tak, jakby każdy kawałek należał! oddzielna wiadomość, czy to prawda, czy nie. Protokoły warstwy transportowej zapewniają, że wszystkie wiadomości docierają do miejsca docelowego w stanie nienaruszonym, a pakiety są w oryginalnej kolejności. Na poziomie transportu realizowana jest kontrola naruszeń informacji i kontrola błędów, a także kontrola przepływu na całej ścieżce źródło-cel.

Warstwa transportowa realizuje następujące zadania:

- Adresowanie punktów usługowych. Komputery często uruchamiają wiele programów jednocześnie. Z tego powodu dostarczanie ze źródła do miejsca przeznaczenia oznacza dostarczanie nie tylko z jednego komputera do drugiego, ale także z danego procesu (działającego programu) na jednym komputerze do danego procesu (działającego programu) na innym. Dlatego nagłówek warstwy transportowej musi zawierać typ adresu zwany adresem punktu usługi (lub adresem portu). Warstwa sieciowa dostarcza każdy pakiet pod właściwy adres komputera; warstwa transportowa dostarcza kompletną wiadomość do właściwego procesu na tym komputerze.

- Segmentacja i ponowny montaż. Wiadomość jest podzielona na przenośne segmenty, każdy segment zawiera numer sekwencyjny. Liczby te umożliwiają warstwie transportowej prawidłowe złożenie wiadomości po dotarciu do miejsca docelowego i zastąpienie pakietów utraconych podczas przesyłania.

- Zarządzanie połączeniami. Warstwa transportowa może być transferem bezpołączeniowym lub transferem zorientowanym na połączenie - tryb datagramowy. Bezpołączeniowa warstwa transportowa (za pośrednictwem wcześniej ustanowionego połączenia wirtualnego) przetwarza każdy segment jako niezależny pakiet i dostarcza go do warstwy transportowej na komputerze docelowym. Zorientowana na połączenie warstwa transportowa najpierw nawiązuje połączenie z warstwą transportową na komputerze docelowym przed dostarczeniem pakietów. Po przesłaniu wszystkich danych połączenie zostaje zakończone.

W trybie bezpołączeniowym warstwa transportowa jest używana do przesyłania pojedynczych datagramów bez gwarancji ich niezawodnego dostarczania. Tryb zorientowany na połączenie służy do niezawodnego dostarczania danych.

- Kontrola przepływu. Podobnie jak warstwa łącza danych, warstwa transportowa odpowiada za kontrolę przepływu. Jednak kontrola przepływu na tym poziomie jest kompleksowa.

- Kontrola błędów. Podobnie jak warstwa łącza danych, warstwa transportowa jest odpowiedzialna za kontrolę błędów. Warstwa transportowa transmisji weryfikuje, czy cały komunikat dotarł do warstwy transportowej odbioru bez błędów (uszkodzenie, utrata lub duplikacja). Korekcja błędów jest zwykle wykonywana przez retransmisję.

Warstwa sesji (SL)- dialog kontrolera sieci. Nawiązuje, utrzymuje i synchronizuje komunikację pomiędzy komunikującymi się systemami.

Za pomocą warstwy sesji ( Session Layer ) organizowany jest dialog między stronami, ustala się, która ze stron jest inicjatorem, która ze stron jest aktywna i jak dialog się kończy.

Zadania warstwy sesyjnej to:

- Zarządzanie dialogami. warstwa sesji umożliwia dwóm systemom nawiązanie dialogu. Umożliwia wymianę komunikatów między dwoma procesami. W tym przypadku możliwe są tryby: half-duplex (jedna ścieżka jednocześnie) lub full-duplex (dwie ścieżki jednocześnie). Na przykład konwersacja między terminalem a komputerem głównym może być w trybie półdupleksowym.

- Synchronizacja. warstwa sesji umożliwia procesowi dodawanie punktów kontrolnych (punktów synchronizacji) do strumienia danych. Na przykład, jeśli system wysyła plik zawierający 2000 stron, pożądane jest wstawianie punktów kontrolnych po każdych 100 stronach, aby zapewnić, że każdy 100-stronicowy moduł zostanie odebrany i rozpoznany niezależnie. W takim przypadku, jeśli naruszenie nastąpi podczas transmisji strony 523, jedyna wymagana strona zostanie wysłana ponownie po odzyskiwanie systemu- strona 501 (pierwsza strona piątej setki)

Warstwa prezentacji zajmuje się formą dostarczania informacji do niższych poziomów, na przykład przekodowywaniem lub szyfrowaniem informacji.

Zadania warstwy prezentacji to:

- Zapisywanie informacji. Procesy (uruchomione programy) w dwóch systemach zwykle zmieniają informacje w postaci ciągów znaków, liczb i tak dalej. Informacje muszą zostać zmienione na strumienie bitów przed przesłaniem. Ponieważ różne komputery używają różnych systemów kodowania, warstwa prezentacji odpowiada za interoperacyjność między tymi różnymi metodami kodowania. Warstwa prezentacji w nadajniku zmienia informacje z formy specyficznej dla nadajnika na formę ogólną. Warstwa prezentacji w komputerze odbiorczym zastępuje powszechny format formatem swojego odbiornika.

- Szyfrowanie. Aby przekazać poufne informacje, system musi zapewnić tajność. Szyfrowanie oznacza, że nadajnik konwertuje oryginalną informację do innej postaci i wysyła otrzymaną wiadomość przez sieć. Odszyfrowanie musi być dokładnym przeciwieństwem oryginalnego procesu, aby przekonwertować wiadomość z powrotem do jej oryginalnej postaci.

- Kompresja. Kompresja danych zmniejsza liczbę bitów zawartych w informacji. Kompresja danych nabiera szczególnego znaczenia w transmisji multimediów, takich jak tekst, audio i wideo.

Warstwa aplikacji (AL) to zestaw protokołów wymienianych między zdalnymi węzłami, które realizują to samo zadanie (program). Warstwa aplikacji umożliwia użytkownikowi (człowiekowi lub oprogramowaniu) dostęp do sieci. Udostępnia interfejsy użytkownika i usługi wsparcia – e-mail, zdalny dostęp oraz transfer funduszy, zarządzanie publicznymi bazami danych i inne rodzaje rozproszonych usług informacyjnych.

Przykłady usług świadczonych przez warstwę aplikacji:

- Wirtualny terminal sieciowy. Sieciowy terminal wirtualny to wersja oprogramowania terminala fizycznego, która umożliwia użytkownikowi zalogowanie się na zdalnym hoście. W tym celu aplikacja tworzy symulację programową terminala na zdalnym hoście. Komputer użytkownika komunikuje się z terminalem oprogramowania, który z kolei komunikuje się z hostem i odwrotnie. Zdalny host definiuje to łącze jako łącze do jednego ze swoich własnych terminali i umożliwia wejście.

- Przesyłanie plików, dostęp i kontrola. Ta aplikacja umożliwia użytkownikowi dostęp do plików na zdalnym hoście w celu modyfikowania lub odczytywania danych, pobierania plików z komputer zdalny do użytku na komputerze lokalnym oraz do administrowania lub zarządzania plikami na komputerze zdalnym.

- usługi pocztowe. Ta aplikacja zapewnia strukturę do wysyłania i przechowywania wiadomości e-mail.

- Usługi katalogowe. Aplikacja ta zapewnia rozproszone źródła baz danych oraz dostęp do globalnych informacji o różnych obiektach i usługach.

Stos protokołów internetowych

Stos protokołów Internet2 został opracowany przed modelem OSI. Dlatego warstwy w stosie protokołów internetowych nie odpowiadają warstwom w modelu OSI. Stos protokołów internetowych składa się z pięciu warstw: fizycznej, łącza danych, sieci, transportu i aplikacji. Pierwsze cztery warstwy zapewniają standardy fizyczne, interfejs sieciowy, intersieć i funkcje transportowe, które odpowiadają pierwszym czterem warstwom modelu OSI. Trzy najwyższe warstwy w modelu OSI są reprezentowane w stosie protokołów internetowych przez pojedynczą warstwę, zwaną warstwą aplikacji na ryc. 1.3.

Ryż. 1.3.

| ARP | Protokół rozwiązywania adresów | Protokół wykrywania adresów | ||||

| bankomat | Tryb transferu asynchronicznego | Tryb transferu asynchronicznego | ||||

| BGP | Protokół bramy granicznej | Protokół routingu granicznego | ||||

| DNS | System nazw domen | System nazw domen | ||||

| Ethernet | sieć Ethernet | Sieć Ethernet | ||||

| FDDI | Światłowodowy interfejs danych rozproszonych | Światłowodowy interfejs danych rozproszonych | ||||

| HTTP | Protokół przesyłania hipertekstu | Protokół przesyłania hipertekstu | ||||

| FTP | Protokół Przesyłania Plików | Protokół Przesyłania Plików | ||||

| ICMP | Internetowy protokół wiadomości kontrolnych | Protokół wiadomości kontrolnych | ||||

| IGMP | Protokół zarządzania grupami internetowymi | Protokół zarządzania grupami internetowymi (użytkownikami) | ||||

| IP | protokół internetowy | protokół internetowy | ||||

| NFS | Sieciowy system plików | Protokół dostęp do sieci do systemów plików | ||||

| OSPF | Najpierw otwórz najkrótszą ścieżkę | Otwórz protokół preferencji najkrótszego kanału | ||||

| PDH | Plezjochroniczna hierarchia cyfrowa | Plezjochroniczna hierarchia cyfrowa | ||||

| PPP | Protokół punkt-punkt | Protokół komunikacji punkt-punkt | ||||

W tym artykule zostaną omówione podstawy modelu TCP/IP. Dla lepszego zrozumienia opisano główne protokoły i usługi. Najważniejsze to nie spieszyć się i próbować zrozumieć każdą rzecz etapami. Wszystkie są ze sobą powiązane i bez zrozumienia jednego trudno będzie zrozumieć drugie. Znajdują się tutaj bardzo powierzchowne informacje, więc ten artykuł można bezpiecznie nazwać „stosem protokołów TCP / IP dla opornych”. Jednak wiele rzeczy nie jest tak trudnych do zrozumienia, jak mogłoby się wydawać na pierwszy rzut oka.

TCP/IP

Stos TCP/IP to model sieciowy do przesyłania danych w sieci; określa on kolejność interakcji urządzeń. Dane wchodzą do warstwy łącza danych i są kolejno przetwarzane przez każdą z powyższych warstw. Stos jest przedstawiony jako abstrakcja wyjaśniająca zasady przetwarzania i odbierania danych.

Stos protokołów sieciowych TCP/IP składa się z 4 warstw:

- Kanał (Link).

- Sieć (Internet).

- Transport (Transport).

- Zastosowano (aplikacja).

Warstwa aplikacji

Warstwa aplikacji zapewnia możliwość interakcji pomiędzy aplikacją a innymi warstwami stosu protokołów, analizuje i konwertuje przychodzące informacje do formatu odpowiedniego dla oprogramowanie. Jest najbliżej użytkownika i wchodzi z nim bezpośrednio w interakcję.

- HTTP;

- SMTP

Każdy protokół definiuje własną kolejność i zasady pracy z danymi.

Protokół HTTP (HyperText Transfer Protocol) jest przeznaczony do przesyłania danych. Wysyła np. dokumenty HTML, które służą jako podstawa strony internetowej. W uproszczeniu schemat pracy przedstawiony jest jako „klient – serwer”. Klient wysyła żądanie, serwer je akceptuje, odpowiednio je przetwarza i zwraca wynik końcowy.

Służy jako standard przesyłania plików w sieci. Klient wysyła żądanie określonego pliku, serwer wyszukuje ten plik w swojej bazie danych i jeśli zostanie znaleziony, wysyła go jako odpowiedź.

Używane do wysyłania e-maili. Operacja SMTP obejmuje trzy kolejne kroki:

- Ustalenie adresu nadawcy. Jest to konieczne do zwrotu listów.

- Definicja odbiorcy. Ten krok można powtórzyć kilka razy, określając wielu odbiorców.

- Ustal treść wiadomości i wyślij. Tak jak informacje serwisowe przesyłana jest informacja o rodzaju wiadomości. Jeśli serwer potwierdzi gotowość do przyjęcia pakietu, to sama transakcja zostanie zatwierdzona.

nagłówek

Nagłówek zawiera dane serwisowe. Ważne jest, aby zrozumieć, że są one przeznaczone tylko dla określonego poziomu. Oznacza to, że gdy tylko pakiet zostanie wysłany do odbiorcy, zostanie tam przetworzony według tego samego modelu, ale w odwrotnej kolejności. Zagnieżdżony nagłówek będzie zawierał specjalne informacje, które można przetwarzać tylko w określony sposób.

Na przykład nagłówek zagnieżdżony w warstwie transportowej może być przetwarzany tylko przez warstwę transportową po drugiej stronie. Inni po prostu to zignorują.

Warstwa transportowa

W warstwie transportowej odebrane informacje są przetwarzane jako pojedyncza jednostka, niezależnie od zawartości. Otrzymane wiadomości są dzielone na segmenty, dodawany jest do nich nagłówek, a wszystko to przesyłane jest poniżej.

Protokoły przesyłania danych:

Najpowszechniej używany protokół. Odpowiada za gwarantowany transfer danych. Podczas wysyłania pakietów kontrolowana jest ich suma kontrolna, czyli proces transakcji. Oznacza to, że informacje dotrą „bezpiecznie i solidnie” niezależnie od warunków.

Drugim najpopularniejszym protokołem jest UDP (User Datagram Protocol). Odpowiada również za transfer danych. Jego cechą wyróżniającą jest prostota. Pakiety są po prostu wysyłane bez specjalnego skojarzenia.

TCP czy UDP?

Każdy z tych protokołów ma swój własny zakres. Jest to logicznie zdeterminowane cechami dzieła.

Główną zaletą UDP jest szybkość transmisji. TCP jest złożonym protokołem z wieloma kontrolami, podczas gdy UDP wydaje się być bardziej uproszczony, a przez to szybszy.

Minusem jest prostota. Ze względu na brak kontroli integralność danych nie jest gwarantowana. W ten sposób informacje są po prostu wysyłane, a wszystkie kontrole i podobne manipulacje pozostają w aplikacji.

UDP służy na przykład do oglądania filmów. W przypadku pliku wideo utrata niewielkiej liczby segmentów nie jest krytyczna, a najważniejszym czynnikiem jest prędkość pobierania.

Jeśli jednak potrzebujesz wysłać hasła lub dane karta bankowa, wtedy potrzeba użycia TCP jest oczywista. Utrata nawet najmniejszego fragmentu danych może mieć katastrofalne konsekwencje. Szybkość w tym przypadku nie jest tak ważna jak bezpieczeństwo.

Warstwa sieci

Warstwa sieciowa tworzy pakiety z odebranych informacji i dodaje nagłówek. Najważniejszą częścią danych są adresy IP i MAC nadawców i odbiorców.

Adres IP (adres protokołu internetowego) - logiczny adres urządzenia. Zawiera informacje o lokalizacji urządzenia w sieci. Przykład nagrania: .

Adres MAC (adres kontroli dostępu do nośnika) - fizyczny adres urządzenia. Służy do identyfikacji. Przydzielony sprzęt sieciowy na etapie produkcji. Reprezentowana jako liczba sześciobajtowa. Na przykład: .

Warstwa sieciowa odpowiada za:

- Wyznaczanie tras dostaw.

- Przesyłanie pakietów między sieciami.

- Nadawanie unikalnych adresów.

Routery to urządzenia warstwy sieciowej. Na podstawie otrzymanych danych torują drogę między komputerem a serwerem.

Najpopularniejszym protokołem tej warstwy jest IP.

IP (Internet Protocol) to protokół internetowy przeznaczony do adresowania w sieci. Służy do budowania tras, wzdłuż których wymieniane są pakiety. Nie ma możliwości sprawdzenia i potwierdzenia integralności. Aby zapewnić gwarancje dostarczenia, używany jest protokół TCP, który wykorzystuje IP jako protokół transportowy. Zrozumienie zasad tej transakcji wyjaśnia wiele podstaw działania stosu protokołów TCP/IP.

Rodzaje adresów IP

Sieci używają dwóch typów adresów IP:

- Publiczny.

- Prywatny.

Publiczne (Publiczne) są używane w Internecie. Główną zasadą jest absolutna wyjątkowość. Przykładem ich zastosowania są routery, z których każdy ma własny adres IP do interakcji z Internetem. Taki adres nazywamy adresem publicznym.

Prywatne (Prywatne) nie są używane w Internecie. W sieć globalna takie adresy nie są unikalne. Przykładem jest sieć lokalna. Każdemu urządzeniu przypisywany jest unikalny adres IP w sieci.

Interakcja z Internetem odbywa się za pośrednictwem routera, który, jak wspomniano powyżej, posiada własny publiczny adres IP. W ten sposób wszystkie komputery podłączone do routera pojawiają się w Internecie w imieniu jednego publicznego adresu IP.

IPv4

Najczęściej używana wersja protokołu internetowego. Poprzedza IPv6. Format rekordu to cztery ośmiobitowe liczby oddzielone kropkami. Maska podsieci jest wskazywana przez znak ułamka. Długość adresu to 32 bity. W zdecydowanej większości przypadków, gdy mówimy o adresie IP, mamy na myśli dokładnie IPv4.

Format nagrywania: .

IPv6

Ta wersja jest przeznaczona do rozwiązywania problemów Poprzednia wersja. Długość adresu to 128 bitów.

Głównym problemem, który rozwiązuje IPv6, jest wyczerpanie adresów IPv4. Przesłanki zaczęły pojawiać się już na początku lat 80-tych. Pomimo tego, że problem ten wszedł w ostre stadium już w latach 2007-2009, wprowadzenie IPv6 bardzo powoli „nabiera tempa”.

Główną zaletą protokołu IPv6 jest szybsze połączenie internetowe. Dzieje się tak, ponieważ ta wersja protokołu nie wymaga translacji adresów. Prosty routing jest w toku. Jest to mniej kosztowne i dlatego dostęp do zasobów internetowych jest zapewniony szybciej niż w IPv4.

Przykład nagrania: .

Istnieją trzy rodzaje adresów IPv6:

- Unicast.

- anycast.

- multiemisja.

Unicast to rodzaj unicast IPv6. Po wysłaniu pakiet dociera tylko do interfejsu znajdującego się pod odpowiednim adresem.

Anycast odnosi się do multiemisji adresów IPv6. Wysłany pakiet trafi do najbliższego interfejsu sieciowego. Używany tylko przez routery.

Multiemisja to multiemisja. Oznacza to, że wysłany pakiet dotrze do wszystkich interfejsów w grupie multicast. W przeciwieństwie do emisji, która jest „nadawaniem do wszystkich”, multiemisja nadaje się tylko do określonej grupy.

Maska podsieci

Maska podsieci ujawnia numer podsieci i hosta z adresu IP.

Na przykład adres IP ma maskę. W takim przypadku format zapisu będzie wyglądał tak. Liczba „24” to liczba bitów w masce. Osiem bitów to jeden oktet, który można również nazwać bajtem.

Bardziej szczegółowo maskę podsieci można przedstawić w system binarny obliczenia w ten sposób: . Ma cztery oktety, a wpis składa się z „1” i „0”. Jeśli dodamy liczbę jednostek, otrzymamy w sumie „24”. Na szczęście liczenie po jednym nie jest konieczne, ponieważ w jednym oktecie jest 8 wartości. Widzimy, że trzy z nich są wypełnione jednostkami, sumują się i otrzymujemy „24”.

Jeśli mówimy konkretnie o masce podsieci, to w reprezentacji binarnej ma albo jedynki, albo zera w jednym oktecie. W tym przypadku sekwencja jest taka, że najpierw są bajty z jedynkami, a dopiero potem zerami.

Rozważmy mały przykład. Jest adres IP i maska podsieci. Liczymy i piszemy: . Teraz porównujemy maskę z adresem IP. Oktety maski, w których wszystkie wartości są równe jeden (255), pozostawiają niezmienione odpowiadające im oktety w adresie IP. Jeśli wartość wynosi zero (0), oktety w adresie IP również stają się zerami. Tak więc w wartości adresu podsieci otrzymujemy .

Podsieć i host

Za logiczną separację odpowiada podsieć. W rzeczywistości są to urządzenia korzystające z tej samej sieci lokalnej. Zdefiniowany przez zakres adresów IP.

Host to adres interfejsu sieciowego ( karta sieciowa). Określane na podstawie adresu IP za pomocą maski. Na przykład: . Ponieważ pierwsze trzy oktety to podsieć, . To jest numer hosta.

Zakres adresów hostów wynosi od 0 do 255. Numer hosta „0” jest w rzeczywistości adresem samej podsieci. A numer hosta „255” to host transmisji.

Adresowanie

Do adresowania w stosie protokołów TCP/IP wykorzystywane są trzy typy adresów:

- Lokalny.

- Sieć.

- Nazwy domen.

Adresy MAC nazywane są lokalnymi. Służą do adresowania w technologiach LAN, takich jak Ethernet. W kontekście TCP/IP „lokalny” oznacza, że działają tylko w podsieci.

Adres sieciowy w stosie protokołów TCP/IP to adres IP. Kiedy plik jest wysyłany, adres odbiorcy jest odczytywany z jego nagłówka. Dzięki niemu router poznaje numer hosta i podsieć i na podstawie tych informacji wyznacza trasę do węzła końcowego.

Nazwy domen to czytelne dla człowieka adresy witryn w Internecie. Serwery WWW w Internecie są dostępne za pośrednictwem publicznego adresu IP. Jest z powodzeniem przetwarzany przez komputery, ale wydaje się zbyt niewygodny dla ludzi. Aby uniknąć takich komplikacji, używane są nazwy domen, które składają się z obszarów zwanych „domenami”. Są ułożone w ścisłej hierarchii, od góry do dołu.

Domena pierwszego poziomu reprezentuje określone informacje. Ogólne (.org, .net) nie ogranicza się do żadnych ścisłych granic. Odwrotna sytuacja jest z lokalnymi (.us, .ru). Są one zwykle powiązane geograficznie.

Domeny niższego poziomu to wszystko inne. Może mieć dowolny rozmiar i zawierać dowolną liczbę wartości.

Na przykład „www.test.quiz.sg” to prawidłowa nazwa domeny, gdzie „sg” to lokalna domena pierwszego (najwyższego) poziomu, „quiz.sg” to domena drugiego poziomu, „test.quiz.sg” jest domeną trzeciego poziomu . Nazwy domen mogą być również określane jako nazwy DNS.

Ustanawia dopasowanie między nazwy domen oraz publiczny adres IP. Podczas wpisywania nazwy domeny w ciągu przeglądarki, DNS wykryje odpowiedni adres IP i zgłosi się do urządzenia. Urządzenie przetworzy to i zwróci jako stronę internetową.

Warstwa łącza

W warstwie łącza ustalana jest relacja między urządzeniem a fizycznym medium transmisyjnym, dodawany jest nagłówek. Odpowiada za kodowanie danych i przygotowywanie ramek do transmisji na fizycznym nośniku. Na tym poziomie działają przełączniki sieciowe.

Najpopularniejsze protokoły:

- Ethernet.

- WLAN.

Ethernet to najpowszechniejsza technologia przewodowej sieci LAN.

WLAN — oparta na sieci lokalnej technologie bezprzewodowe. Urządzenia współdziałają bez fizycznych połączeń kablowych. Przykładem najpopularniejszej metody jest Wi-Fi.

Konfigurowanie protokołu TCP/IP do korzystania ze statycznego adresu IPv4

Statyczny adres IPv4 jest przypisywany bezpośrednio w ustawieniach urządzenia lub automatycznie po podłączeniu do sieci i jest stały.

Aby skonfigurować stos protokołów TCP / IP do używania stałego adresu IPv4, wprowadź polecenie ipconfig / all w konsoli i znajdź następujące dane.

Konfigurowanie protokołu TCP/IP do korzystania z dynamicznego adresu IPv4

Dynamiczny adres IPv4 jest używany przez pewien czas, dzierżawiony, a następnie zmieniany. Przypisywany do urządzenia automatycznie po podłączeniu do sieci.

Aby skonfigurować stos protokołów TCP / IP tak, aby używał niestałego adresu IP, musisz przejść do właściwości żądanego połączenia, otworzyć właściwości IPv4 i zaznaczyć pola, jak wskazano.

Metody przesyłania danych

Dane są przesyłane za pośrednictwem nośnika fizycznego na trzy sposoby:

- simpleks.

- półdupleks.

- pełny dupleks.

Simplex to komunikacja jednokierunkowa. Transmisja jest realizowana tylko przez jedno urządzenie, a drugie tylko odbiera sygnał. Można powiedzieć, że informacja jest przekazywana tylko w jednym kierunku.

Przykłady komunikacji simpleksowej:

- Transmisja telewizyjna.

- Sygnał z satelitów GPS.

Half-duplex to komunikacja dwukierunkowa. Jednak w danym momencie tylko jeden węzeł może przesyłać sygnał. Przy takiej komunikacji dwa urządzenia nie mogą jednocześnie korzystać z tego samego kanału. Pełnoprawny może być fizycznie niemożliwy lub prowadzić do kolizji. Mówi się, że kłócą się one o medium transmisyjne. Ten tryb jest używany w przypadku korzystania z kabla koncentrycznego.

Przykładem komunikacji półdupleksowej jest komunikacja przez walkie-talkie na tej samej częstotliwości.

Full Duplex - pełna komunikacja dwukierunkowa. Urządzenia mogą jednocześnie nadawać i odbierać. Nie kolidują z medium transmisyjnym. Ten tryb jest używany w przypadku korzystania z technologii Fast Ethernet i połączenia skrętką.

Przykładem komunikacji dupleksowej jest komunikacja telefoniczna za pośrednictwem sieć mobilna.

TCP/IP a OSI

Model OSI określa zasady transmisji danych. Warstwy stosu protokołów TCP/IP odpowiadają bezpośrednio temu modelowi. W przeciwieństwie do czterowarstwowego TCP/IP ma 7 warstw:

- Fizyczne (Fizyczne).

- Kanał (łącze danych).

- Sieć (sieć).

- Transport (Transport).

- Sesja (sesja).

- Wykonawczy (Prezentacja).

- Zastosowano (aplikacja).

W ten moment nie trzeba zagłębiać się w ten model, ale konieczne jest przynajmniej powierzchowne zrozumienie.

Warstwa aplikacji w modelu TCP/IP odpowiada pierwszej trójce Warstwy OSI. Wszystkie współpracują z aplikacjami, dzięki czemu można wyraźnie prześledzić logikę takiej kombinacji. Ta uogólniona struktura stosu protokołów TCP/IP ułatwia zrozumienie abstrakcji.

Warstwa transportowa pozostaje niezmieniona. Wykonuje te same funkcje.

Warstwa sieciowa również pozostaje niezmieniona. Wykonuje dokładnie te same zadania.

Warstwa łącza w TCP/IP odpowiada dwóm ostatnim warstwom OSI. Warstwa łącza ustanawia protokoły do przesyłania danych przez fizyczny nośnik.

Fizyczność jest rzeczywistym fizycznym połączeniem - sygnały elektryczne, złącza itp. W stosie protokołów TCP/IP zdecydowano się połączyć te dwie warstwy w jedną, ponieważ obie pracują z nośnikiem fizycznym.