Jak włączyć przeglądarkę internetową z protokołem tls. Problemy z protokołem TSL — nie można bezpiecznie połączyć się z tą stroną

Protokół TLS szyfruje wszystkie rodzaje ruchu internetowego, dzięki czemu komunikacja i sprzedaż w Internecie są bezpieczne. Porozmawiamy o tym, jak działa protokół i co nas czeka w przyszłości.

Z artykułu dowiesz się:

Co to jest SSL

SSL lub Secure Sockets Layer to oryginalna nazwa protokołu opracowanego przez firmę Netscape w połowie lat 90-tych. SSL 1.0 nigdy nie był publicznie dostępny, a wersja 2.0 miała poważne wady. Protokół SSL 3.0, wydany w 1996 roku, został całkowicie przebudowany i nadał ton kolejnemu etapowi rozwoju.

Co to jest TLS

Kiedy kolejna wersja protokołu została wydana w 1999 roku, została ona ujednolicona przez specjalny Grupa robocza zaprojektował Internet i nadał mu nową nazwę: Transport Layer Security, czyli TLS. Jak mówi dokumentacja TLS, „różnica między tym protokołem a SSL 3.0 nie jest krytyczna”. TLS i SSL tworzą stale aktualizowaną serię protokołów i często są łączone pod nazwą SSL/TLS.

Protokół TLS szyfruje wszelkiego rodzaju ruch internetowy. Najczęstszym typem jest ruch w sieci. Wiesz, kiedy Twoja przeglądarka nawiązuje połączenie TLS - jeśli link w pasku adresu zaczyna się od „https”.

TLS jest również używany przez inne aplikacje, takie jak poczta i systemy telekonferencyjne.

Jak działa TLS

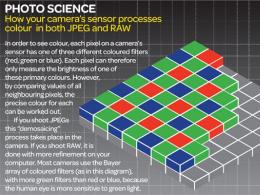

Szyfrowanie jest niezbędne do bezpiecznej komunikacji w Internecie. Jeśli Twoje dane nie są zaszyfrowane, każdy może je przeanalizować i odczytać poufne informacje.

Najbezpieczniejszą metodą szyfrowania jest szyfrowanie asymetryczne. Wymaga to 2 kluczy, 1 publicznego i 1 prywatnego. Są to pliki z informacjami, najczęściej w bardzo dużych ilościach. Mechanizm jest złożony, ale w uproszczeniu możesz użyć klucza publicznego do zaszyfrowania danych, ale potrzebujesz klucza prywatnego do ich odszyfrowania. Te dwa klucze są połączone za pomocą złożonej formuły matematycznej, która jest trudna do zhakowania.

Możesz myśleć o kluczu publicznym jako o informacji o lokalizacji prywatnego skrzynka pocztowa z dziurką i kluczem prywatnym jak klucz otwierający pudełko. Każdy, kto wie, gdzie jest pudełko, może tam włożyć list. Ale żeby to przeczytać, człowiek potrzebuje klucza do otwarcia pudełka.

Ponieważ szyfrowanie asymetryczne wykorzystuje złożone obliczenia matematyczne, wymaga wielu zasobów obliczeniowych. TLS rozwiązuje ten problem, używając szyfrowania asymetrycznego tylko na początku sesji do szyfrowania komunikacji między serwerem a klientem. Serwer i klient muszą uzgodnić jeden klucz sesji, którego obaj używają do szyfrowania pakietów danych.

Proces, w którym klient i serwer uzgadniają klucz sesji, nazywa się uścisk dłoni. Jest to moment, w którym 2 komunikujące się komputery przedstawiają się sobie.

Proces uzgadniania TLS

Proces uzgadniania TLS jest dość złożony. Poniższe kroki pokazują ogólny proces, aby zrozumieć, jak ogólnie działa.

- Klient kontaktuje się z serwerem i żąda bezpiecznego połączenia. Serwer odpowiada listą szyfrów — zestawem algorytmów do tworzenia połączeń szyfrowanych — którego wie, jak używać. Klient porównuje listę z listą obsługiwanych szyfrów, wybiera odpowiedni i informuje serwer, którego będą używać razem.

- Serwer zapewnia swoje certyfikat cyfrowy - dokument elektroniczny, podpisany przez stronę trzecią, która uwierzytelnia serwer. Najbardziej ważna informacja w certyfikacie jest klucz publiczny do szyfru. Klient uwierzytelnia certyfikat.

- Używając klucza publicznego serwera, klient i serwer ustanawiają klucz sesji, którego będą używać podczas całej sesji do szyfrowania komunikacji. Jest na to kilka metod. Klient może użyć klucza publicznego do zaszyfrowania dowolnego numeru, który jest następnie wysyłany do serwera w celu odszyfrowania, a następnie obie strony używają tego numeru do ustanowienia klucza sesji.

Klucz sesji jest ważny tylko przez jedną ciągłą sesję. Jeśli z jakiegoś powodu komunikacja między klientem a serwerem zostanie przerwana, konieczne będzie ponowne uzgadnianie w celu nawiązania nowy klucz sesje.

Luki w protokołach TLS 1.2 i TLS 1.2

TLS 1.2 jest najczęściej używaną wersją protokołu. Ta wersja zainstalowała oryginalną platformę opcji szyfrowania sesji. Jednak, podobnie jak niektóre poprzednie wersje protokołu, protokół ten umożliwiał korzystanie ze starszych technik szyfrowania w celu obsługi starszych komputerów. Niestety, spowodowało to luki w wersji 1.2, ponieważ te starsze mechanizmy szyfrowania stały się bardziej podatne na ataki.

Na przykład protokół TLS 1.2 stał się szczególnie podatny na ataki manipulacyjne, w których haker przechwytuje pakiety danych w trakcie sesji i wysyła je po odczytaniu lub zmodyfikowaniu. Wiele z tych problemów pojawiło się w ciągu ostatnich 2 lat, dlatego pilne stało się stworzenie zaktualizowanej wersji protokołu.

TLS 1,3

Wersja 1.3 protokołu TLS, która wkrótce zostanie sfinalizowana, eliminuje wiele luk w zabezpieczeniach, usuwając obsługę starszych systemów szyfrowania.

V Nowa wersja jest kompatybilny z poprzednie wersje: na przykład połączenie powróci do wersji TLS 1.2, jeśli jedna ze stron nie będzie mogła użyć więcej nowy system szyfrowanie na liście dozwolonych algorytmów protokołu w wersji 1.3. Jednak w przypadku ataku typu manipulowanie połączeniem, jeśli haker w trakcie sesji próbuje na siłę przywrócić wersję protokołu do wersji 1.2, ta akcja zostanie zauważona i połączenie zostanie przerwane.

Jak włączyć obsługę TLS 1.3 w przeglądarkach Google Chrome i Firefox?

Firefox i Chrome obsługują TLS 1.3, ale ta wersja nie jest domyślnie włączona. Powodem jest to, że na razie istnieje tylko w formie szkicu.

Mozilla Firefox

Wpisz about:config w pasek adresu przeglądarka. Potwierdź, że rozumiesz ryzyko.

- Otworzy się edytor ustawień Firefoksa.

- Wpisz security.tls.version.max w wyszukiwaniu

- Zmień wartość na 4, klikając dwukrotnie bieżącą wartość.

Google Chrome

- Wpisz chrome://flags/ w pasku adresu przeglądarki, aby otworzyć panel eksperymentów.

- Znajdź opcję #tls13-wariant

- Kliknij menu i ustaw Włączone (wersja robocza).

- Uruchom ponownie przeglądarkę.

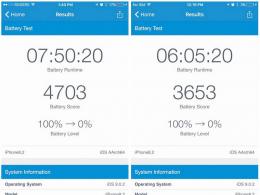

Jak sprawdzić, czy Twoja przeglądarka używa wersji 1.2?

Przypominamy, że wersja 1.3 nie jest jeszcze w użytku publicznym. Jeśli nie chcesz

użyj wersji roboczej, możesz pozostać na wersji 1.2.

Aby sprawdzić, czy Twoja przeglądarka używa wersji 1.2, wykonaj te same czynności, co w powyższych instrukcjach i upewnij się, że:

- W przypadku przeglądarki Firefox wartość security.tls.version.max wynosi 3. Jeśli jest niższa, zmień ją na 3, klikając dwukrotnie bieżącą wartość.

- Do Google Chrome: kliknij menu przeglądarki - wybierz Ustawienia- wybierać Pokaż ustawienia zaawansowane- zejdź do sekcji System i kliknij Otwórz ustawienia proxy…:

- W oknie, które zostanie otwarte, kliknij zakładkę Bezpieczeństwo i sprawdź, czy pole Użyj TLS 1.2 jest zaznaczone. Jeśli nie warto, ustaw i kliknij OK:

Zmiany zaczną obowiązywać po ponownym uruchomieniu komputera.

Szybkie narzędzie do sprawdzenia wersji protokołu SSL/TLS przeglądarki

Przejdź do narzędzia do sprawdzania wersji protokołu SSL Labs Online. Strona pokaże w czasie rzeczywistym, która wersja protokołu jest używana i czy przeglądarka jest podatna na jakiekolwiek luki.

Źródła: tłumaczenie

Całe nasze rozumowanie opiera się na fakcie, że używasz systemu Windows XP lub nowszego (Vista, 7 lub 8), który ma zainstalowane wszystkie odpowiednie aktualizacje i poprawki. Teraz jeszcze jeden warunek: mówimy dziś o najnowszych wersjach przeglądarek, a nie o „kulistym Ognelisie w próżni”.

Dlatego konfigurujemy przeglądarki do używania aktualne wersje Protokół TLS i nieużywanie jego przestarzałych wersji i ogólnie SSL. W każdym razie, o ile jest to teoretycznie możliwe.

A teoria mówi nam, że chociaż Internet Explorer od wersji 8 obsługuje TLS 1.1 i 1.2, pod Windows XP i Vista nie będziemy go do tego zmuszać. Klikamy: Narzędzia / Opcje internetowe / Zaawansowane i w sekcji „Bezpieczeństwo” znajdujemy: SSL 2.0, SSL 3.0, TLS 1.0… znalazłeś coś innego? Gratulacje, będziesz mieć TLS 1.1/1.2! Nie znaleziono - masz Windows XP lub Vista, aw Redmond jesteś uważany za wstecznego.

Tak więc usuwamy znaczniki wyboru ze wszystkich SSL, umieszczamy je na wszystkich dostępnych TLS. Jeśli dostępny jest tylko TLS 1.0, to niech tak będzie, jeśli jest więcej aktualnych wersji, lepiej wybrać tylko je i odznaczyć TLS 1.0 (i nie dziw się później, że niektóre strony nie otwierają się przez HTTPS). Następnie kliknij przyciski „Zastosuj”, „OK”.

Z Operą jest łatwiej – urządza dla nas prawdziwy bankiet od różne wersje protokoły: Narzędzia/Ustawienia ogólne/Zaawansowane/Zabezpieczenia/Protokoły zabezpieczeń. Co widzimy? Cały zestaw, z którego zostawiamy checkmarks tylko dla TLS 1.1 i TLS 1.2, po czym klikamy przycisk "Szczegóły" i tam odznaczamy wszystkie linie poza tymi, które zaczynają się na "256 bit AES" - są na samym końcu. Na początku listy znajduje się linia „256 bit AES ( Anonimowy DH/SHA-256), odznacz to też. Kliknij „OK” i ciesz się bezpieczeństwem.

Jednak Opera ma jedną dziwną właściwość: jeśli TLS 1.0 jest włączony, to jeśli konieczne jest nawiązanie bezpiecznego połączenia, natychmiast używa tej konkretnej wersji protokołu, niezależnie od tego, czy witryna obsługuje nowsze. Na przykład, po co się napinać - i wszystko jest w porządku, wszystko jest chronione. Gdy włączysz tylko TLS 1.1 i 1.2, najpierw spróbuje użyć bardziej zaawansowanej wersji, a tylko jeśli nie jest obsługiwana przez witrynę, przeglądarka przełączy się na wersję 1.1.

Ale kulisty Ognelis Firefox wcale nas nie zadowoli: Narzędzia / Ustawienia / Zaawansowane / Szyfrowanie: jedyne, co możemy zrobić, to wyłączyć SSL, TLS jest dostępny tylko w wersji 1.0, nie ma nic do zrobienia - zostawiamy to z haczykiem.

Jednak z porównania można się nauczyć złego: Chrome i Safari w ogóle nie zawierają żadnych ustawień, którego protokołu szyfrowania użyć. O ile nam wiadomo, Safari nie obsługuje wersji TLS nowszych niż 1.0 w wersjach dla systemu Windows, a ponieważ zaprzestano wydawania nowych wersji dla tego systemu operacyjnego, nie będzie.

Chrome, o ile wiemy, obsługuje TLS 1.1, ale podobnie jak w przypadku Safari nie możemy odmówić korzystania z SSL. Wyłączenie TLS 1.0 w Chrome też nie jest możliwe. Ale z prawdziwy użytek TLS 1.1 to duże pytanie: najpierw został włączony, a następnie wyłączony z powodu problemów z działaniem i, o ile wiadomo, nie został jeszcze włączony. Oznacza to, że wydaje się, że wsparcie jest dostępne, ale jest niejako wyłączone i nie ma możliwości ponownego włączenia go dla samego użytkownika. Ta sama historia z Firefoksem - w rzeczywistości obsługa TLS 1.1 jest, ale nie jest jeszcze dostępna dla użytkownika.

Podsumowanie z powyższego poliletu. Jakie jest niebezpieczeństwo korzystania z przestarzałych wersji protokołów szyfrowania? Fakt, że ktoś inny wejdzie w Twoje bezpieczne połączenie ze stroną i uzyska dostęp do wszystkich informacji „tam” i „tam”. W praktyce będzie to pełny dostęp do pudełka E-mail, konto w systemie klient-bank itp.

Jest mało prawdopodobne, że będzie można przypadkowo dostać się do czyjegoś bezpiecznego połączenia, mówimy tylko o złośliwych działaniach. Jeśli prawdopodobieństwo takich działań jest niskie lub informacje przesyłane bezpiecznym połączeniem nie mają szczególnej wartości, to nie można zawracać sobie głowy korzystaniem z przeglądarek obsługujących tylko TLS 1.0.

V Inaczej- nie ma wyboru: tylko Opera i tylko TLS 1.2 (TLS 1.1 to tylko ulepszenie TLS 1.0, częściowo dziedziczące jego problemy z bezpieczeństwem). Jednak nasze ulubione witryny mogą nie obsługiwać protokołu TLS 1.2 :(

W październiku inżynierowie Google opublikowali informacje o krytycznej luce w SSL w wersji 3.0 ze śmiesznym imieniem PUDEL(Uzupełnianie Oracle na obniżonym starszym szyfrowaniu lub pudle 🙂). Luka umożliwia atakującemu uzyskanie dostępu do informacji zaszyfrowanych protokołem SSLv3 za pomocą ataku typu „man in the middle”. Luki dotyczą zarówno serwerów, jak i klientów, którzy mogą łączyć się za pomocą protokołu SSLv3.

Ogólnie sytuacja nie jest zaskakująca, ponieważ. protokół SSL 3.0, wprowadzony po raz pierwszy w 1996 roku, ma już 18 lat i jest moralnie przestarzały. W większości praktycznych zadań został już zastąpiony protokołem kryptograficznym TLS(wersje 1.0, 1.1 i 1.2).

Aby zabezpieczyć się przed podatnością POODLE, jest to w pełni zalecane wyłącz obsługę SSLv3 zarówno po stronie klienta, jak i serwera a następnie używaj tylko TLS. W przypadku użytkowników starszego oprogramowania (na przykład korzystających z IIS 6 w systemie Windows XP) oznacza to, że nie będą już mogli przeglądać stron HTTPS i korzystać z innych usług SSL. W przypadku, gdy obsługa SSLv3 nie zostanie całkowicie wyłączona, a domyślnie oferowane jest silniejsze szyfrowanie, luka POODLE nadal będzie występować. Wynika to ze specyfiki wyboru i negocjacji protokołu szyfrowania między klientem a serwerem, ponieważ po wykryciu problemów w korzystaniu z TLS następuje automatyczne przejście na SSL.

Zalecamy sprawdzenie wszystkich usług, które mogą korzystać z SSL / TLS w dowolnej formie i wyłączenie obsługi SSLv3. Możesz sprawdzić swój serwer WWW pod kątem luk za pomocą testu online, na przykład tutaj: http://poodlebleed.com/.

Notatka. Należy wyraźnie zrozumieć, że wyłączenie SSL v3 na poziomie całego systemu będzie działać tylko w przypadku oprogramowania, które używa systemowe API do szyfrowania SSL (Internet Explorer, IIS, SQL NLA, RRAS itp.). Programy korzystające z własnych narzędzi kryptograficznych (Firefox, Opera itp.) muszą być aktualizowane i konfigurowane indywidualnie.

Wyłącz SSLv3 w systemie Windows na poziomie systemu

OS Kontrola systemu Windows Obsługa protokołów SSL/TLS jest zapewniana przez rejestr.

W tym przykładzie pokażemy, jak całkowicie wyłączyć SSLv3 na poziomie systemu (zarówno na poziomie klienta, jak i serwera) w Serwer Windows 2012R2:

Wyłącz SSLv2 (Windows 2008 / Server i starsze)

W systemach operacyjnych starszych niż Windows 7 / Windows Server 2008 R2 domyślnie używany jest jeszcze mniej bezpieczny i przestarzały protokół SSLv2, które również powinno być wyłączone ze względów bezpieczeństwa (w nowszych wersjach systemu Windows, SSLv2 na poziomie klienta jest domyślnie wyłączone i używane są tylko SSLv3 i TLS1.0). Aby wyłączyć SSLv2, musisz powtórzyć powyższą procedurę, tylko dla klucza rejestru SSL 2.0.

W systemie Windows 2008/2012 SSLv2 na poziomie klienta jest domyślnie wyłączone.

Włącz TLS 1.1 i TLS 1.2 w systemie Windows Server 2008 R2 i nowszych

Windows Server 2008 R2 / Windows 7 i nowsze obsługują algorytmy szyfrowania TLS 1.1 i TLS 1.2, ale protokoły te są domyślnie wyłączone. Możesz włączyć obsługę TLS 1.1 i TLS 1.2 w tych wersjach systemu Windows, korzystając z podobnego scenariusza

Narzędzie do zarządzania systemowymi protokołami kryptograficznymi w Windows Server

istnieje darmowe narzędzie IIS Crypto, który pozwala wygodnie zarządzać parametrami protokołów kryptograficznych w Windows Server 2003, 2008 i 2012. Za pomocą tego narzędzia możesz włączyć lub wyłączyć dowolny z protokołów szyfrowania za pomocą zaledwie dwóch kliknięć.

Program ma już kilka szablonów, które pozwalają szybko zastosować ustawienia wstępne dla różne opcje ustawienia bezpieczeństwa.

Przechodząc do dowolnego portalu stanowego lub usługowego (na przykład „EIS”), użytkownik może nagle napotkać błąd „Nie można bezpiecznie połączyć się z tą stroną. Witryna może używać przestarzałych lub słabych ustawień zabezpieczeń TLS”. Ten problem ma dość powszechny charakter i jest ustalany od kilku lat wśród różnych kategorii użytkowników. Przyjrzyjmy się istocie tego błędu i możliwościom jego rozwiązania.

Jak wiesz, bezpieczeństwo łączenia użytkowników z zasoby sieciowe jest świadczone za pośrednictwem SSL/TSL – protokołów kryptograficznych odpowiedzialnych za bezpieczną transmisję danych w sieci Internet. Używają szyfrowania symetrycznego i asymetrycznego, kodów uwierzytelniania wiadomości i innych. specjalne zdolności, co pozwala zachować poufność połączenia, uniemożliwiając osobom trzecim odszyfrowanie sesji.

Jeżeli podczas łączenia się z witryną przeglądarka stwierdzi, że zasób korzysta z nieprawidłowych parametrów protokołu bezpieczeństwa SSL/TSL, użytkownik otrzymuje powyższy komunikat, a dostęp do witryny może zostać zablokowany.

Dość często sytuacja z protokołem TLS występuje w przeglądarce IE, popularnym narzędziu do pracy ze specjalnymi portalami rządowymi powiązanymi z różnymi formami raportowania. Praca z takimi portalami wymaga obowiązkowa dostępność przeglądarka internetowa Explorer, i to na nim najczęściej pojawia się omawiany problem.

Przyczyny błędu „Witryna może używać nieaktualnych lub niezaufanych ustawień zabezpieczeń protokołu TLS” mogą być następujące:

Jak naprawić dysfunkcję: używane są niezaufane ustawienia zabezpieczeń TLS

Rozwiązaniem zaistniałego problemu mogą być metody opisane poniżej. Ale zanim je opiszę, polecam po prostu ponowne uruchomienie komputera - za całą błahostkę tą drogą często okazuje się dość skuteczny.

Jeśli to nie pomoże, wykonaj następujące czynności:

- Tymczasowo wyłącz program antywirusowy. W wielu przypadkach program antywirusowy blokował dostęp do niewiarygodnych (według jego szacunków) witryn. Tymczasowo wyłącz program antywirusowy lub wyłącz sprawdzanie certyfikatów w ustawieniach programu antywirusowego (na przykład „Nie skanuj bezpiecznych połączeń” w programie antywirusowym Kaspersky);

- Zainstaluj najnowszą wersję programu CryptoPro na swoim komputerze (w przypadku wcześniejszej pracy z tym programem). Starsza wersja produkt może powodować brakujący błąd połączenie chronione do strony;

- Zmień ustawienia IE. Przejdź do „Opcji internetowych”, wybierz zakładkę „Bezpieczeństwo”, a następnie kliknij „Zaufane witryny” (adres twojego portalu powinien już być tam wpisany, jeśli nie, wprowadź go). Na dole odznacz opcję „włącz tryb chroniony”.

Następnie kliknij przycisk „Witryny” powyżej i odznacz opcję „Dla wszystkich witryn w tej strefie...”. Kliknij „OK” i spróbuj przejść do strony z problemem.

- Usuń pliki cookie przeglądarki IE. Uruchom przeglądarkę i naciśnij przycisk Alt, aby wyświetlić menu. Wybierz zakładkę "Narzędzia" - "Usuń historię przeglądania", zaznacz pole (jeśli nie ma) przy opcji " Ciasteczka…”, a następnie kliknij „Usuń”;

- Wyłącz korzystanie z programów VPN (jeśli istnieją);

- Spróbuj użyć innej przeglądarki, aby przejść do problematycznego zasobu (jeśli nie musisz używać żadnej konkretnej przeglądarki);

- Sprawdź swój komputer pod kątem wirusów (na przykład wypróbowany i przetestowany „Doctor Web Curate” pomoże);

- Wyłącz opcję w BIOS-ie bezpieczny rozruch”. Pomimo pewnego niestandardowego charakteru tej porady, pomogła ona więcej niż jednemu użytkownikowi pozbyć się błędu „przestarzałych lub niewiarygodnych parametrów TLS”.

Wyłącz opcję „Bezpieczny rozruch” w BIOS-ie

Wniosek

Przyczyną błędu „Witryna może używać nieaktualnych lub zawodnych ustawień zabezpieczeń dla protokołu TLS” jest dość często lokalny program antywirusowy komputera, z jakiegoś powodu blokujący dostęp do żądanego portalu internetowego. Kiedy sytuacja problemowa Zaleca się, aby najpierw wyłączyć program antywirusowy, aby upewnić się, że nie powoduje on problemu. Jeśli błąd będzie się powtarzał, zalecam przejście do wdrożenia innych wskazówek opisanych poniżej, aby rozwiązać problem zawodnych ustawień zabezpieczeń protokołu TSL na komputerze.

W kontakcie z