Instalowanie narzędzia do tworzenia bezpiecznego połączenia TLS „Continent TLS Client. Instalacja narzędzia do tworzenia bezpiecznego połączenia TLS „Continent TLS Client Zaloguj się do swojego osobistego konta Elektronicznego Budżetu”

Utworzenie zautomatyzowanego stanowiska Elektronicznego Budżetu przebiega w kilku etapach, nie są one skomplikowane, ale wymagają staranności. Wszystko robimy zgodnie z instrukcją zakładania budżetu elektronicznego. Krótko i na temat...

Elektroniczny budżet zakładający miejsce pracy

Budżet elektroniczny certyfikatu głównego

Utwórz folder kluczy w Moich dokumentach, aby przechowywać w nim pobrane certyfikaty:

Na stronie http://roskazna.ru/gis/udostoveryayushhij-centr/kornevye-sertifikaty/ w menu GIS -> Urząd certyfikacji -> Certyfikaty główne należy pobrać „ Certyfikat główny (kwalifikowany)” (patrz rysunek) lub jeśli otrzymałeś pendrive z certyfikatami, skopiuj je z folderu Certyfikaty.

Certyfikat Kontynent TLS VPN

Drugim certyfikatem, który należy pobrać, jest certyfikat Continent TLS VPN, którego jednak nie mogłem znaleźć na nowej stronie roskazny, więc wklejam link ze swojej strony. Pobierz certyfikat Continent TLS VPN do folderu kluczy; będzie nam potrzebny później podczas konfigurowania programu klienckiego Continent TLS.

Zainstaluj pobrany certyfikat główny (kwalifikowany) do pracy z budżetem elektronicznym.

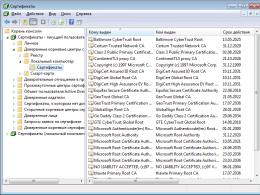

W menu START -> Wszystkie programy -> CRYPTO-PRO -> uruchom program Certyfikaty.

Przejdź do Certyfikatów, jak pokazano na poniższym rysunku:

Przejdź do menu Akcja - Wszystkie zadania - Importuj, pojawi się okno Kreatora importu certyfikatów - Dalej - Przejrzyj - Znajdź pobrany Certyfikat główny (kwalifikowany) w naszym przypadku znajduje się on w folderze Moje dokumenty w folderze kluczy

Jeśli wszystko zostało wykonane poprawnie, w folderze certyfikatów pojawi się certyfikat główny Federalnego Urzędu Skarbowego.

Instalacja „Continent TLS Client” do pracy z budżetem elektronicznym

Continent_tls_client_1.0.920.0 można znaleźć w Internecie.

Rozpakuj pobrane archiwum, przejdź do folderu CD i uruchom ContinentTLSSetup.exe

W tym elemencie kliknij Continent TLS Client KC2 i rozpocznij instalację.

Akceptujemy warunki

Pozostaw folder docelowy jako domyślny

W oknie uruchomienia konfiguratora zaznacz pole obok Uruchom konfigurator po zakończeniu instalacji.

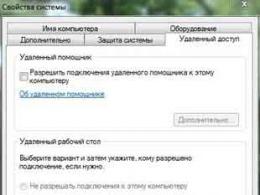

Podczas instalacji pojawi się okno Ustawienia usługi:

Adres - wskaż lk.budget.gov.ru

Certyfikat - wybierz drugi certyfikat pobrany wcześniej w folderze kluczy.

Kliknij OK i zakończ instalację, Gotowe.

Na pytanie o ponowne uruchomienie systemu operacyjnego odpowiadamy: Nie.

Instalacja narzędzia do podpisu elektronicznego „Jinn-Client”

Możesz pobrać program Jinn-Client w Internecie.

Przejdź do folderu Jinn-client - CD, uruchom plik setup.exe

Kliknij na liście Jinn-Client, rozpocznie się instalacja programu

Ignorujemy błąd, klikamy Kontynuuj, Dalej, akceptujemy umowę i klikamy Dalej.

Wprowadź wydany klucz licencyjny

Zainstaluj program domyślnie, kliknij Dalej

Kończymy instalację, odpowiadamy na pytanie o ponowne uruchomienie systemu operacyjnego nr 1

Instalacja modułu do pracy z podpisami elektronicznymi „Cubesign”

Jeżeli potrzebujesz archiwum z programem napisz w komentarzach.

Uruchom plik instalacyjny Cubesign.msi

Konfigurowanie przeglądarki Mozilla Firefox do współpracy z Electronic Budget.

1. Otwórz menu „Narzędzia” i wybierz „Ustawienia”.

2. Przejdź do sekcji „Zaawansowane” do zakładki „Sieć”.

3. W sekcji ustawień „Połączenie” kliknij przycisk „Konfiguruj…”.

4. W otwartym oknie parametrów połączenia ustaw wartość

„Ręczne konfigurowanie usługi proxy”.

5. Ustaw wartości pól proxy HTTP: 127.0.0.1; Port: 8080.

6. Kliknij przycisk „OK”.

7. W oknie „Ustawienia” kliknij przycisk „OK”.

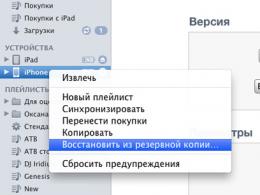

Zaloguj się do swojego konta osobistego w Elektronicznym Budżecie

Otworzy się okno z prośbą o wybranie certyfikatu logowania do konta osobistego Electronic Budget.

Wybieramy certyfikat, aby wejść do Konta Osobistego Elektronicznego Budżetu, jeśli istnieje hasło do zamkniętej części certyfikatu, zapisz je i kliknij OK, wówczas otworzy się Konto Osobiste Elektronicznego Budżetu.

Oprogramowanie Kontynent TLS VPN– system zapewniający bezpieczny zdalny dostęp do aplikacji internetowych wykorzystujący algorytmy szyfrowania GOST. Continent TLS VPN zapewnia kryptograficzną ochronę ruchu HTTP na poziomie sesji. Informacje są szyfrowane przy użyciu algorytmu GOST 28147–89.

Identyfikacja i uwierzytelnianie użytkowników zdalnych

Identyfikacja i uwierzytelnianie użytkowników odbywa się przy użyciu certyfikatów klucza publicznego standardu x.509v3 (GOST R 31.11–94, 34.10–2001). Continent TLS VPN sprawdza kluczowe certyfikaty względem list odwołanych certyfikatów (CRL). Certyfikaty wydawane są przez zewnętrzny urząd certyfikacji.

Jeżeli procedury uwierzytelnienia zakończą się pomyślnie, żądanie użytkownika zostaje przekierowane poprzez protokół HTTP do bezpiecznej sieci na odpowiedni serwer WWW. W takim przypadku do sesji HTTP każdego użytkownika dodawane są specjalne identyfikatory (identyfikator klienta i identyfikator IP).

Kryptograficzna ochrona przesyłanych informacji

Continent TLS VPN zapewnia kryptograficzną ochronę ruchu HTTP na poziomie sesji. Informacje są szyfrowane przy użyciu algorytmu GOST 28147–89. Funkcję skrótu oblicza się za pomocą algorytmu GOST R 34.11–94, GOST R 34.11–2012. Generowanie i weryfikacja podpisu elektronicznego odbywa się zgodnie z algorytmem GOST R 34.10–2001, GOST R 34.10–2012.

Ukrywanie chronionych serwerów i tłumaczenie adresów

Continent TLS VPN filtruje żądania i przesyła adresy żądań do serwerów internetowych w sieci firmowej. Tłumaczenie adresów odbywa się zgodnie z zasadami ustalonymi przez administratora „Continent TLS VPN”.

Tolerancja błędów i skalowalność

Continent TLS VPN obsługuje działanie w wysokowydajnej konstrukcji klastra z równoważeniem obciążenia (zewnętrzny moduł równoważenia obciążenia). Zwiększoną odporność na awarie osiąga się poprzez dodanie do klastra redundantnego węzła. Jednocześnie rozbudowa elementów klastra bilansującego może być prowadzona w sposób nieograniczony. Awaria elementu klastra nie powoduje zerwania połączeń, ponieważ obciążenie rozkłada się równomiernie na pozostałe elementy.

Monitorowanie i rejestrowanie zdarzeń

W Continent TLS VPN administrator zawsze może uzyskać informację operacyjną o aktualnym stanie nawiązanych połączeń oraz statystyki dotyczące jego działania. Zdarzenia związane z bezpieczeństwem informacji są rejestrowane na serwerze. Wszystkie zdarzenia mogą zostać przesłane na wskazany serwer w formacie syslog w celu dalszej analizy, co maksymalnie upraszcza integrację z systemami SIEM.

Wygodne narzędzia do zarządzania

Połączenie narzędzi lokalnych i zdalnych z interfejsem WWW oraz wygodną graficzną konsolą zarządzania zapewnia elastyczną konfigurację Continent TLS VPN zgodnie z wymogami polityk bezpieczeństwa.

Obsługiwane protokoły

Continent TLS VPN obsługuje protokoły TLS v.1, TLS v.2.

Doświadczenie użytkownika za pośrednictwem dowolnej przeglądarki internetowej

Korzystając z aplikacji klienta Continent TLS VPN, użytkownicy mogą uzyskać dostęp do chronionych zasobów z dowolnej przeglądarki internetowej. Klient Continent TLS VPN to lokalny serwer proxy, przechwytujący ruch przeglądarki do chronionych serwerów internetowych i pakuje go do tunelu http. Dzięki temu użytkownik może pracować z dowolną przeglądarką internetową zainstalowaną na swoim urządzeniu.

Korzystanie z przyjaznego dla użytkownika oprogramowania klienckiego

Korzystanie z przyjaznego dla użytkownika oprogramowania klienckiego Continent TLS VPN Client lub CryptoPro CSP w wersji 3.6.1 może być używane jako klient na urządzeniu użytkownika.

Program Continent TLS pomaga użytkownikom uzyskać bezpieczny dostęp do niektórych zasobów sieciowych. Kluczowe informacje są przechowywane w bezpiecznym pojemniku.

Stosowanie

Użytkownicy sieci korporacyjnej mogą teraz uzyskać zdalny i bezpieczny dostęp do określonych zasobów w Internecie. Podczas nawiązywania połączenia zapewniane jest wzajemne uwierzytelnianie z serwerem. Aby uzyskać dostęp należy wpisać w przeglądarce adres strony. W rezultacie klient przetwarza i wysyła żądanie do serwera w celu nawiązania bezpiecznego połączenia. Uwierzytelnianie odbywa się w oparciu o kluczowe certyfikaty.

Możliwości klienta

Protokół połączenia pomiędzy serwerem a Klientem to TLSv1. Zasób, dla którego nawiązano bezpieczny kontakt, musi zawierać w nazwie serwera wartość TLS. Jeżeli wszystko zostało wykonane poprawnie, na wyświetlaczu pojawi się certyfikat, który można zaktualizować naciskając odpowiedni przycisk. Istnieje możliwość automatycznego zapamiętania loginu i hasła podczas logowania do systemu. Warto zaznaczyć, że jeśli w procesie autoryzacji 5 razy z rzędu wprowadzisz fałszywe dane, system zostanie automatycznie zablokowany. Ponowne wprowadzenie danych będzie możliwe dopiero po 10 minutach.

Kluczowe cechy

- program jest w pełni kompatybilny ze wszystkimi wersjami systemu Windows;

- podczas użytkowania zapewniona jest niezawodna ochrona między użytkownikami korporacyjnymi;

- taki Klient jest optymalnym rozwiązaniem w sytuacji, gdy dochodzi do wymiany danych i niedopuszczalny jest wyciek informacji;

- Aby się zalogować konieczne będzie podanie swoich danych (login i hasło) oraz uruchomienie certyfikowanego klucza;

- praca odbywa się wyłącznie z serwerami obsługującymi protokoły TLSv1 i TLSv1.2.

Kontynent TLS VPN- certyfikowane rozwiązanie chroniące dostęp zdalnych użytkowników do chronionych zasobów.

Continent TLS VPN ma architekturę klient-serwer i składa się z „Continent TLS VPN Server” SZKI, który jest instalowany na krawędzi obwodu sieci oraz VPN- Klient CIPF „Continent TLS VPN Client”, instalowany na komputerach użytkowników zdalnych. „Continent TLS VPN Server” zapewnia poufność, integralność i imitację ochrony przesyłanych informacji oraz realizuje następujące funkcje:

- uwierzytelnianie użytkowników przy użyciu certyfikatów klucza publicznego standardu x.509v3 (GOST R 31.11–94, 34.10–2001);

- sprawdzenie certyfikatu użytkownika z listą unieważnionych list CRL;

- nawiązywanie bezpiecznych, szyfrowanych połączeń z wykorzystaniem protokołu HTTPS;

- rozsyłanie żądań do serwerów sieciowych sieci korporacyjnych i innych.

Serwer Continent TLS VPN IPC-3000F (S021), 2014

CIPF „Continent TLS VPN Client” to lokalna, przejrzysta usługa proxy, która zapewnia wzajemne uwierzytelnianie z serwerem, ustanawianie bezpiecznego połączenia i wymianę zaszyfrowanych danych z serwerem. Jest także kompatybilny z większością istniejących przeglądarek internetowych. Ponadto użytkownicy mogą pracować za pośrednictwem „Continent TLS VPN Server” bez konieczności instalowania oprogramowania klienckiego CIPF „Continent TLS VPN Client”. W takim przypadku komputer użytkownika musi korzystać z przeglądarki MS Internet Explorer z zainstalowanym dostawcą usług kryptograficznych „ Dostawca usług kryptograficznych CryptoPro„(wersje 3.6 lub 3.9), zapewniająca obsługę algorytmów kryptograficznych GOST.

Produkt przeznaczony jest dla:

- bezpiecznie łącz użytkowników z portalami usług rządowych, elektronicznymi platformami handlowymi, systemami bankowości internetowej lub aplikacjami korporacyjnymi za pośrednictwem przeglądarki internetowej.

- kryptograficzna ochrona ruchu http podczas przesyłania danych otwartymi kanałami sieci publicznych.

Kluczowe cechy

- Ochrona kryptograficzna

- Zastosowanie protokołu TLS z szyfrowaniem zgodnie z GOST 28147–89 zapewnia niezawodną ochronę ruchu HTTP na poziomie transportu

- Monitorowanie i rejestrowanie zdarzeń związanych z bezpieczeństwem informacji

- Pozyskiwanie informacji eksploatacyjnych o statystykach pracy i bieżących połączeniach serwera „Continent TLS VPN”.

- Identyfikacja i uwierzytelnianie użytkownika

- Identyfikacja i uwierzytelnianie użytkowników za pomocą certyfikatów klucza publicznego standardu x.509. Przesyłanie danych uwierzytelniających użytkownika na serwer WWW.

- Współpraca z zewnętrznymi urzędami certyfikacji (CA)

- Aby utworzyć certyfikaty x.509, „Continent TLS VPN” korzysta z zewnętrznego urzędu certyfikacji „CryptoPro”

- Transparentne proxy ruchu HTTP

- Aby bezpiecznie zalogować się do serwisu wystarczy, że w pasku adresu przeglądarki wpiszesz adres IP lub nazwę domeny.

- Skalowalność i odporność na błędy

- Obsługa trybu pracy w schemacie klastra o wysokiej wydajności z równoważeniem obciążenia (zewnętrzny moduł równoważenia obciążenia). Zwiększoną odporność na awarie osiąga się poprzez dodanie do klastra redundantnego węzła.

Osobliwości

- Wysoka wydajność – do 20 000 jednoczesnych połączeń na węzeł (IPC-3000F).

- Kompatybilny z dowolną przeglądarką internetową.

- Łatwość zarządzania – wszystkich ustawień dokonuje administrator poprzez przeglądarkę internetową.

- Nieograniczona skalowalność wydajności - możliwość łączenia w klaster o wysokiej wydajności w celu osiągnięcia wydajności ponad 100 tysięcy jednoczesnych połączeń.

- Łatwość wdrożenia i obsługi – gotowe rozwiązanie eliminuje konieczność osadzania modułów kryptograficznych w serwerze WWW i przechodzenia przez procedurę monitorowania integracji ochrony informacji kryptograficznej.

- Łatwa integracja z urządzeniami zewnętrznymi SIEM-systemy.

Certyfikaty

- Certyfikat FSTEC Rosja za spełnienie wymagań dotyczących braku niezgodności z IV poziomem kontroli. Służy do ochrony AC do klasy 1G włącznie, ISPDn do UZ 1 włącznie i GIS do klasy 1 włącznie.

- Certyfikaty FSB Rosji „Continent TLS VPN Server” dla CIPF klasy KS2 i „Continent TLS VPN Client” dla CIPF klasy KS2 i KS1.

2018: Wydanie „Continent TLS Server” w wersji 2.1

Klienci Continent TLS Server 2.1 mogli centralnie aktualizować część kliencką kompleksu na komputerach użytkowników zdalnych. Dodatkowo w prezentowanej wersji uproszczono system licencjonowania produktów: w przypadku klastra kilku urządzeń wymagana jest tylko jedna licencja na maksymalną liczbę jednoczesnych połączeń. Zdecydowano się także na połączenie licencji na połączenie z serwerem proxy z licencjami na połączenie poprzez tunel TLS. Wszystko to ułatwia obsługę i wybór odpowiedniej architektury rozwiązania.

Od lipca 2018 r. do certyfikacji zgłoszono „Continent TLS Server” 2.1 FSB Rosja. Po pozytywnym przejściu testów wyrób będzie certyfikowany w klasach KS1 i KS2.

| Ta wersja produktu Continent TLS Server ma za zadanie ułatwić pracę administratorom w okresie zmiany standardów szyfrowania oraz zapewnić możliwość wygodnego monitorowania. Zmiany w polityce licencyjnej i możliwość wydzielenia osobnego portu do zarządzania produktem powinny rozszerzyć zakres jego zastosowania. Obsługa szerokiej gamy klientów TLS pozwoli Ci szybko zbudować system bezpiecznego dostępu do aplikacji internetowej, w której korzystają już zewnętrzni dostawcy kryptowalut. Nasz produkt obsługuje teraz „ KryptoPro", "Zatwierdzone" i zaufane przeglądarka"Satelita". |

2016

Wysoką dynamikę wykazały także stosunkowo nowe (wydane w 2015 roku) produkty linii Continent – Continent TLS VPN"i krypto-przełącznik "Kontynent". Ich wielkość sprzedaży wyniosła 71 milionów rubli. i 62 miliony rubli. odpowiednio. Zapotrzebowanie na „Continent TLS VPN” wynikało z rosnącego zainteresowania klientów wykorzystaniem rosyjskich algorytmów szyfrowanie w celu ochrony dostępu do portali rządowych, a także organizowania bezpiecznego zdalnego dostępu za pomocą algorytmów GOST. Czynnikiem wzrostu sprzedaży przełączników kryptograficznych Continent była potrzeba ochrony kanałów komunikacyjnych w rozproszonych geograficznie centrach danych.

Wydano wersję techniczną „Continent TLS VPN” 1.0.9 z portalem aplikacji

Firma Security Code ogłosiła w kwietniu 2016 wydanie technicznego wydania wersji produktu „Continent TLS VPN„, zaprojektowany w celu zapewnienia bezpiecznego zdalnego dostępu do systemów informatycznych przetwarzających dane osobowe (ISPD) i rządowych systemów informacyjnych (GIS). Produkt posiada szereg nowych funkcji.

Jedna z najważniejszych zmian w „Kontynent TLS VPN” 1.0.9 to utworzenie portalu aplikacyjnego z możliwością uwierzytelniania i autoryzacji przy użyciu poświadczeń z Aktywny katalog. Ulepszenie to znacznie upraszcza proces zarządzania dostępem do korporacyjnych serwisów WWW dla różnych kategorii użytkowników. Przykładowo za pomocą portalu można zapewnić jeden punkt dostępu pracownikom firmy i jej kontrahentom. W tym przypadku zestaw dostępnych aplikacji będzie zależny od kategorii i uprawnień użytkownika.

Kolejną różnicą jest dodanie możliwości utworzenia strony startowej serwera, dostępnej poprzez otwarty protokół HTTP. Pozwala znacznie obniżyć koszty utrzymania bezpiecznej aplikacji internetowej.

Wersja 1.0.9 dodaje także możliwość obsługi produktu w trybie tunelowym TLS, co pozwala użytkownikowi zdalnemu usunąć ograniczenia w interakcji poprzez kanał szyfrowany przy użyciu protokołu TLS. Takie połączenie pozwala zapewnić dostęp nie tylko do zasobów sieciowych, ale także do innych typów aplikacji, np. serwerów terminalowych (poprzez protokół RDP) czy „grubych klientów” dla aplikacji korporacyjnych ( ERP , CRM itp.). Takie podejście znacznie zwiększa liczbę scenariuszy dostępu zdalnego, w których można zastosować Continent TLS VPN.

„Kodeks bezpieczeństwa” ocenił moment przejścia agencji rządowych na rosyjskie narzędzia szyfrujące

16 lipca 2016 r. na kremlowskim portalu internetowym opublikowano zarządzenie Prezydenta do szefa rządu w sprawie konieczności przygotowania przejścia organów władzy państwowej na używanie języka rosyjskiego algorytmy kryptograficzne I narzędzia szyfrujące do 1 grudnia 2017 r. W szczególności rząd musi zapewnić opracowanie i wdrożenie zestawu środków niezbędnych do stopniowego przejścia na stosowanie rosyjskich algorytmów kryptograficznych i narzędzi szyfrujących, a także zapewnić obywatelom bezpłatny dostęp RF do korzystania z rosyjskich narzędzi szyfrujących.

Opublikowany dokument będzie wymagał pewnych kroków, które należy wykonać Infrastruktura informatyczna organy rządowe zgodnie z określonymi wymaganiami. W szczególności agencje rządowe oczekują, oprócz istniejących rozwiązań, masowej instalacji krajowych narzędzi kryptograficznych. ochrona informacji(SKZI).

Więcej szczegółów:

Eksperci” Kod bezpieczeństwa„Należy pamiętać, że innowacja będzie dotyczyć przede wszystkim portali usług publicznych departamentów federalnych i regionalnych. Jednocześnie realizacja tego zadania wpływa na dwa aspekty: wdrożenie CIPF po stronie serwera WWW i po stronie użytkownika. Zakładając, że po stronie użytkownika integracja certyfikowanej biblioteki kryptograficznej z przeglądarka, istnieją dwa sposoby rozwiązania problemu po stronie serwera WWW.

Jednym z nich jest integracja CIPF z serwerami WWW, drugim jest wdrożenie systemu sprzętowo-programowego (SHC) z implementacją TLS VPN(jednym z takich produktów jest „Continent TLS VPN Server” opracowany przez „Security Code”), który przechwytuje HTTP/ HTTPS-ruchu i szyfruj go zgodnie z algorytmem szyfrowania według GOST (28147-89). Każda z opcji ma swoją własną charakterystykę - zarówno z punktu widzenia realizacji technicznej, jak i z punktu widzenia harmonogramu projektu.

Zdaniem analityków Security Code, w pierwszym przypadku (osadzanie) etapy pracy będą wyglądać następująco:

- Opracowanie dokumentacji organizacyjno-administracyjnej (ORD) – 2 miesiące;

- Wdrożenie - 0,5 miesiąca;

- Monitorowanie integracji CIPF z FSB Rosji - 7 miesięcy;

Dzięki temu taki projekt można zrealizować w ciągu 1 roku.

Wybierając opcję instalacji PAC, projekt zostanie podzielony na następujące etapy:

- Opracowanie dokumentacji operacyjnej - 2 miesiące;

- Przeprowadzenie otwartego konkursu poniżej 44-FZ - 2,5 miesiąca;

- Dostawa sprzętu i oprogramowania - 1,5 miesiąca;

- Wdrożenie - 0,5 miesiąca.

Całkowity czas trwania projektu w tym przypadku wyniesie około 7 miesięcy.

Eksperci Kodeksu Bezpieczeństwa zauważają, że zgodnie z ogólnie przyjętą praktyką od wydania instrukcji rządowi do rozpoczęcia przez firmy prac nad projektami (biorąc pod uwagę konieczność opracowania i przyjęcia regulaminów) upływają co najmniej trzy miesiące. W związku z tym istnieje ryzyko, że organizacje, które zdecydują się na osadzenie CIPF na serwerach internetowych, będą miały trudności z dotrzymaniem wyznaczonych przez prezydenta terminów. A jeśli przyjęcie regulaminu opóźni się o ponad trzy miesiące, terminy jego wdrożenia mogą zostać przekroczone.

„Oprócz trudności z synchronizacją, pierwsza ścieżka – osadzanie – wiąże się z innymi trudnościami. Są to dodatkowe koszty pracy, najpierw za przygotowanie i zatwierdzenie pakietu dokumentów dla laboratorium testującego, a następnie za wprowadzenie zmian w kodzie i debugowanie aplikacji w oparciu o wyniki analizy laboratorium testującego. Jednak główną zaletą drugiej opcji jest to, że wybierając PAK, klient otrzymuje potężne, wydajne rozwiązanie przemysłowe przeznaczone dla dużych organizacji. Jest skalowalny, łatwy w zarządzaniu, kompatybilny z dowolną przeglądarką internetową i łatwo integruje się z zewnętrznymi systemami SIEM” – powiedział Korostelew Paweł, kierownik ds. marketingu produktów firmy ” Kod bezpieczeństwa ».

Biorąc pod uwagę powyższe, „Kodeks Bezpieczeństwa” zaleca, aby klienci rządowi wybrali optymalny algorytm pod kątem spełnienia wymogów prawnych i podążali ścieżką wdrożenia systemu programowo-sprzętowego (SHC) wraz z wdrożeniem TLS VPN. Aby zapewnić bezpieczny dostęp zdalnych użytkowników do zasobów internetowych, certyfikowany FSB Rosji kompleks sprzętu i oprogramowania „Continent TLS VPN”. Jest łatwy we wdrożeniu, ma darmowego klienta TLS dla użytkowników końcowych i może obsługiwać ponad 100 tys. jednoczesnych połączeń.

Rosja z dnia 30 lipca 2015 r. SF/124–2676 na CIPF „Continent TLS VPN Server” i SF/525-2677, SF/525-2678 na CIPF „Continent TLS VPN Client” (wersja 1 i 2) potwierdzają zgodność z wymagania FSB Rosji do środków szyfrujących (kryptograficznych) klasy KS2 i KS1. Certyfikaty FSB Rosja może używać CIPF „Continent TLS VPN” do kryptograficznej ochrony informacji, które nie zawierają informacji stanowiących tajemnicę państwową.

Certyfikat FSTEC Rosja nr 3286, wydany w dniu 12.02.2014 r. dla CIPF „Continent TLS VPN Server”, potwierdza zgodność produktu z wymaganiami wytycznych dla 4. poziomu kontroli pod kątem braku NDV i dopuszcza jego wykorzystanie przy tworzeniu AS do klasy bezpieczeństwa 1G włącznie i do ochrony informacji w ISPDn And GIS do klasy I włącznie.