Фишинг бағдарламалары механизмді пайдалануға мүмкіндік береді. Корпоративтік ортадағы фишинг

01:37

Фишинг (алаяқтық) бағдарламалар құпия сөздеріңізді ұрлайды

07:37

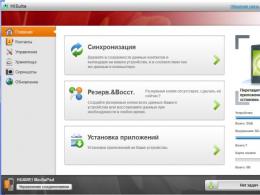

Соңғы кездері жүйе пайдаланушыларынан құпия сөздерді бопсалау жағдайлары жиілеп кетті. Бұл жалған бағдарламалардың таралуына байланысты: «uCoz - Әкімші», «Ucoz Агент», мүмкін басқа да ұқсас бағдарламалар. Сыртқы түріолардың интерфейстерін осы посттағы суреттерден көруге болады.

Көріп отырғаныңыздай, бұл «бағдарламалардың» терезелері құпия сөзді, құпия жауапты енгізуді сұрайды. Мұндай деректерді ешқайда енгізуге болмайтынын тағы бір рет ескертемін. Бүгінгі күні біз шығаратын бағдарламалар, утилиталар, қосымшалар және т.б. немесе үшінші тарап әзірлеушілерінің нақты өнімдері жоқ. Тіпті олар жасаған кезде де, олар сізде болуы мүмкін барлық құпия сөзді сұрамайды және олар сіздің құпия жауапыңызды ешқашан сұрамайды.

Белгілі бір бағдарламаға кез келген құпия сөз деректерін орнатпас бұрын және одан да көп енгізбестен оның көздеріне көз жеткізу керек. Сақтық шарасы ретінде сіз өнім туралы ақпаратты компанияның ресми сайтында табуыңыз керек және, әрине, мұндай сайт http://uagent.nm.ru/ сияқты үшінші тарап домендерінде орналаспайды. http://nucoz.tk/ және т.б. П. Сондай-ақ файлды файл алмастырғыштардан немесе үшінші тарап серверлерінен емес, ресми сайттан жүктеп алу керек.

Бұл логика, әрине, тек yukoz-қа қатысты бағдарламаларға ғана емес, кез келген басқаларға да қатысты. Көбінесе пошта қызметтеріне кіруге арналған құпия сөздер осылайша алданып қалады, онлайн ойындар, төлем жүйелері.

Біз өз кезегімізде мұндай құбылыстармен күресіп жатырмыз, бірақ сіз ғана өзіңізді шынымен қорғай аласыз. Мен сондай-ақ фишинг туралы материалды, егер сіз мұны бұрын жасамаған болсаңыз және қауіпсіздік мәселелері бойынша басқа материалдарды оқуды ұсынамын.

Құпия сөзіңізді алдап алсаңыз, шағымдарды шешу қызметіне хабарласыңыз.

Пішінде таңдаңыз кері байланыс«Парольді ұрлау» тақырыбы. Жазбас бұрын, іштей тыныштанған жөн. Есіңізде болсын, парольді бір жолмен жоғалтқан сіз болдыңыз, жүйе де, оны оқитын адам да кінәлі емес, бұл қажетсіз эмоцияларды тастау керек дегенді білдіреді. Шыдамды болыңыз, процеске біраз уақыт кетеді және мәселеңізді нақты көрсетіңіз. Қай есептік жазбаны және сіздің шоттың иесі екеніңізді дәлелдеуді ұмытпаңыз. Сірә, сізге жауап беруді қажет ететін бірқатар сұрақтар қойылады.

Фишинг - өте кең таралған қауіп. Зиянды сайтқа немесе зиянды тіркемеге сілтемесі бар электрондық пошта таңқаларлық емес және төлемдік бағдарламалық қамтамасыз етудің дамуы отқа тек отын қосты.

Электрондық пошта/веб трафигін сүзу және талдау, шектеу сияқты фишингке қарсы техникалық шаралар бағдарламалық орта, тіркемелерді іске қосуды блоктау - өте тиімді, бірақ олар жаңа қауіптерге төтеп бере алмайды және одан да маңыздысы, олар адамның қызығушылығы мен жалқаулығына төтеп бере алмайды. Пайдаланушы жұмыс орнында зиянды мазмұнды аша/іске түсіре алмай, оны үйдегі компьютеріне жіберіп, оны іске қосқан жағдайлар болды, бұл барлық салдарымен...

Сондықтан, біз қаншалықты берік техникалық қорғаныс жүйесін құрсақ та, біз бүкіл тізбектің негізгі буыны – пайдаланушы мен оның дайындығы туралы ұмытпауымыз керек.

Мерзімді брифингтер мен ақпараттық хабарламалар қызметкерлерді оқытудың маңызды құрамдас бөлігі болып табылады, бірақ тәжірибе көрсеткендей, олардың тиімділігі қызметкерлерді өз қателері бойынша оқытудан әлдеқайда төмен.

Жүйе не істейді:

- Пайдаланушыларға фишингтік хаттарды жіберу;

- Хаттың мәтініндегі сілтемені басқан кезде, пайдаланушыға оның қатесі туралы хабарлаңыз - оқу беті бар веб-сайтқа қайта бағыттаңыз;

- Назар аудармайтын пайдаланушылар туралы статистиканы сақтаңыз.

Хаттарды жіберу

Сәлемдесудегі пайдаланушы аты пайдаланушы атынан алынған пошта жәшігі. Хат пайдаланушының күдікті деп санауға мүмкіндігі болатындай мақсатты түрде жасалған. Бірнеше тренингтерден кейін әріптердің күрделілігін арттыруға болады.

Фишинг сайтына апаратын сілтеме http://phishingsite-327.com/p/ [электрондық пошта қорғалған] пайдаланушы атына байланысты өзгереді. Осылайша, біз пайдаланушы туралы ақпаратты сайтқа жібереміз және жазбаларды сақтай аламыз.

Оқулық бетін жасаңыз

Біздің міндетіміз – пайдаланушыны бұзушылық үшін айыптау емес, оған фишингтік шабуыл қаупінің не екенін түсіндіру, оның қай жерде қателік жібергенін көрсету және болашақта әрекет етудің қарапайым нұсқауын беру. Сондықтан, ақпарат бетінде оның әрекеттерінің егжей-тегжейлі талдауы бар:

Оқыту беті ұйымның веб-серверінде орналасқан және статистикаға арналған PHP кодын қамтиды.

Жергілікті жерде DNS серверлеріұйымдар үшін сілтеме зиянды болып көрінуі үшін веб-серверіміз үшін CNAME жазбасын орнаттық, мысалы: http://phishingsite-327.com/

Егер біз зиянды сілтеменің жұмыс істемейтін жерлерден ашылғанын бақылайтын болсақ (мысалы, қызметкер өзінің жеке поштасына хат жібергенде), онда Интернеттегі нақты мекенжайды қолдануға тура келеді. Немесе қолжетімді қорғау және басқару құралдары арқылы сыртқы мекенжайға хат жіберу фактісін бақылаңыз.

Біраз уақыттан кейін біз фишингтік сілтемені бақылаған пайдаланушылар тізімі бар есепті талдаймыз. Біздің жағдайда PHP сценарийі csv файлында сайтқа кіру уақыты, электрондық пошта мекенжайы және хосттың ip-мекен-жайы туралы ақпаратты сақтайды.

Есеп қызметкерлердің дайындық деңгейін бағалауға, әлсіз буындарды анықтауға көмектеседі. Мерзімді тексерулер жүргізу кезінде (ай сайын/тоқсан сайын) сіз:

- Фишингтік шабуылдарға персоналдың дайындығы қисығын құру, оны инфрақұрылымдық қауіпсіздіктің сандық көрсеткіштерінің бірі ретінде пайдалану;

- Басқа білім беру шараларын қолдану үшін үнемі бірдей қателіктер жіберетін пайдаланушыларды анықтаңыз.

Іске асыру тәжірибесі

- IT қызметкерлерін оқыту

Пошта жібермес бұрын АТ қызметкерлерін ескертіп, пайдаланушының оғаш хат туралы сұрауларына қалай жауап беру керектігін түсіндіру керек. Бірақ бұған дейін сіз оларды өзіңіз сынауыңыз керек. АТ персоналының назарын аудармаған жағдайда, ұсыныстармен шектелмеу керек, өйткені болашақта мұндай немқұрайлылық инфрақұрылым үшін өте өкінішті болуы мүмкін. - Гид дайындау

Ұйым басшылығына жоспарланған тестілеу туралы ескерту керек. Немесе тіпті ішкі акт бойынша тестілеуді ұйымдастырыңыз. Қолданушы өзінің позициясы мен жеке қасиеттеріне байланысты АЖ талаптарын бұзғанын, «адасқанын» түсінген кезде өте күтпеген әрекет етуі мүмкін. Ақпараттық қауіпсіздік қызметінің пайдасына құжат және басқарушылық қолдау түріндегі дәлелдер артық болмайды. - Мақсатты таңдау

Барлық қызметкерлерге жаппай жіберу арқылы ауызша сөз қорытынды бағалаудың объективтілігін айтарлықтай бұзады. Хат мәтінін өзгертуді ұмытпай, бөліктерге бөліп сынаған дұрыс.

Мұндай шараның тиімділігі өте жоғары және оқу-жаттығуларды жүйелі түрде өткізу қызметкерлердің дайындығы мен қырағылығын айтарлықтай арттыруға мүмкіндік береді.

Алексей Комаров

Фишингтің пайда болуымен туындаған қауіптер тиісті қорғау шараларын енгізуді талап етті. Осы мақаланың аясында фишингке қарсы тұрудың кең таралған әдістері де, жаңалары да қарастырылады. тиімді әдістер. Бұл бөлу өте шартты: біз фишингке қарсы тұрудың белгілі (соның ішінде шабуылдаушылардың өздері де) әдістерін дәстүрлі деп жіктеп, осы мақаланың бірінші бөлігінде олардың тиімділігін талдаймыз. APWG есебіне сәйкес, 2008 жылдың бірінші жартыжылдығында 47 324 фишингтік сайт анықталды. Сол есепте фишингтік сайттың жұмысы нәтижесінде пайдаланушылар мен компаниялардың орташа шығыны да көрсетілген – олар сағатына кемінде $300 құрайды. Қарапайым көбейту қара бизнестің бұл түрі өте тиімді деген қорытынды жасауға мүмкіндік береді.

Қазіргі фишинг

«Фишинг» (фишинг) сөзі ағылшынның password – password және ёshing – балық аулау, балық аулау сөздерінен жасалған. Интернет-алаяқтықтың бұл түрінің мақсаты - кейінірек оның жеке ақпаратын ұрлау немесе, мысалы, жалған сайтқа қайта бағытталған пайдаланушының компьютерін трояндық бағдарламамен жұқтыру үшін пайдаланушыны жалған сайтқа алдау. Вирус жұққан компьютер спам жіберу, DDOS шабуылдарын ұйымдастыру және пайдаланушы деректерін жинау және оны шабуылдаушыға жіберу үшін ботнеттерде белсенді түрде пайдаланылуы мүмкін. Пайдаланушыдан «жиналған» ақпаратты қолдану ауқымы өте кең.

Фишинг механизмдері

Фишингтің негізгі шабуыл векторы кез келген заманауи қауіпсіздік жүйесінің ең әлсіз буыны – адамға бағытталған. Банк клиенті қай мекенжайдың дұрыс екенін әрқашан біле бермейді: mybank.account. com немесе account.mybank. com? Сондай-ақ шабуылдаушылар кейбір қаріптерде кіші i және L бас әріптері бірдей көрінетінін (I = l) пайдалана алады. Мұндай әдістер нақты сияқты көрінетін электрондық поштадағы сілтеме арқылы адамды алдауға мүмкіндік береді, ал тінтуір курсорын мұндай сілтеменің үстіне апару (нақты мекенжайды көру үшін) көмектеспейді. Шабуыл жасаушылардың арсеналында басқа да құралдар бар: жергілікті дерекқордағы IP мекенжайларын жалған мекенжаймен банальды ауыстырудан бастап (мысалы, Windows XP жүйесінде өңдеу жеткілікті. хост файлы) егіншілікке дейін. Алаяқтықтың тағы бір түрі - веб-парақты жергілікті түрде, жылдам ауыстыру. Пайдаланушының компьютерін жұқтырған арнайы троян браузерде көрсетілген сайтқа бастапқы бетте жоқ қосымша өрістерді қоса алады. Мысалы, сан несие картасы. Әрине, мұндай шабуылды сәтті жүзеге асыру үшін сіз жәбірленуші пайдаланатын банкті немесе төлем жүйесін білуіңіз керек. Сондықтан электронды мекенжайлардың тақырыптық деректер базалары өте танымал және қара нарықта өтімді тауар болып табылады. Қосымша шығындарды қажет етпейтін фишерлер өздерінің шабуылдарын ең танымал қызметтерге - аукциондарға, төлем жүйелеріне, ірі банктерге бағыттайды - спам электрондық поштасын кездейсоқ алушының тіркелгісі бар деген үмітпен. Өкінішке орай, шабуылдаушылардың үміті жиі ақталады.

Фишингтік шабуылдарға қарсы тұрудың дәстүрлі әдістері

Сайттың бірегей дизайны Бұл әдістің мәні келесідей: клиент, мысалы, банк, келісім жасау кезінде ұсынылған суреттердің бірін таңдайды. Болашақта банк сайтына кірген кезде оған бұл сурет көрсетіледі. Егер пайдаланушы оны көрмесе немесе басқа нәрсені көрсе, ол жалған сайттан шығып, бұл туралы дереу қауіпсіздік қызметіне хабарлауы керек. Келісім-шартқа қол қою кезінде қатыспаған шабуылдаушылар априори дұрыс бейнені болжай алмайды және клиентті алдай алмайды. Алайда іс жүзінде бұл әдіс сынға төтеп бере алмайды. Біріншіден, пайдаланушыға оның суретін көрсету үшін алдымен оны, мысалы, банк веб-сайтының бірінші бетіне енгізген логинімен анықтау керек. Шабуылдаушыға бұл ақпаратты білу үшін жалған сайтты дайындау, ал пайдаланушының өзі байланыс қатесін еліктеуі қиын емес. Енді нақты серверге хабарласып, ұрланған логинді енгізіп, дұрыс суретке тыңшылық жасау жеткілікті.

Тағы бір нұсқа - клиентке суретінің жарамдылық мерзімі біткені туралы жалған ескерту беріп, жаңасын таңдауға шақыру...

Бір реттік құпия сөздер

Классикалық құпия сөздерді қайта пайдалануға болады: пайдаланушы аутентификация процедурасынан өткен сайын, кейде оны жылдар бойы өзгертпестен бірдей құпия сөзді енгізеді. Шабуыл жасаушы ұстаған бұл құпия сөз иесінің хабарынсыз қайта-қайта қолданылуы мүмкін.

Классикалық бір реттік құпия сөзден айырмашылығы, бір реттік пароль тек бір рет пайдаланылады, яғни әрбір рұқсат сұрауымен пайдаланушы жаңа құпия сөзді енгізеді. Бұл үшін, атап айтқанда, қорғаныс қабаты қолданылатын арнайы пластикалық карталар қолданылады. Әр жолы банк клиенті келесі жолақты өшіріп, қажетті бір реттік парольді енгізеді. Стандартты өлшемді картаға барлығы 100-ге жуық пароль орналастырылған, ол телебанкинг қызметтерін қарқынды пайдаланған кезде тасымалдаушыны үнемі ауыстыруды талап етеді. Неғұрлым ыңғайлы, бірақ қымбат, арнайы құрылғылар - бір реттік пароль генераторлары. Негізінде генерацияның екі түрі ажыратылады: ағымдағы бір реттік пароль экранда көрсетілетін және мерзімді түрде өзгеретін уақыт бойынша (мысалы, екі минутта бір рет); оқиға бойынша, пайдаланушы құрылғы түймесін басқан сайын жаңа мән жасалған кезде.

Классикалық құпия сөздің аутентификациясына қарағанда қауіпсіз болғандықтан, бұл әдіс шабуылдаушыға табысқа жету мүмкіндігін қалдырады. Мысалы, бір реттік құпия сөздің аутентификациясы ортадағы адам шабуылына қарсы емес. Оның мәні пайдаланушы мен сервер арасындағы ақпарат алмасуға «біріктіруден» тұрады, бұл кезде зиянкес пайдаланушыға сервер сервер арқылы «көрсетілген» және керісінше. Пайдаланушыдан алынған барлық ақпарат серверге жіберіледі, оның ішінде ол енгізген бір реттік пароль, бірақ қазірдің өзінде шабуылдаушы атынан. Дұрыс парольді алған сервер құпия ақпаратқа қол жеткізуге мүмкіндік береді. Күдік тудырмай, шабуылдаушы пайдаланушыға оның тіркелгісімен жұмыс істеуге рұқсат бере алады, оған барлық ақпаратты серверден және кері жібереді, бірақ пайдаланушы сеансын аяқтаған кезде сервермен байланысты үзбеу керек, бірақ пайдаланушының атынан қажетті транзакциялар.

Пайдаланушы сеансының аяқталуын күту уақытын жоғалтпау үшін шабуылдаушы жай ғана байланыс қатесін имитациялай алады және заңды пайдаланушының өз тіркелгісімен жұмыс істеуіне жол бермейді. Қолданылатын генерация әдісіне байланысты ұсталған бір реттік құпия сөз не қысқа уақытқа немесе тек бірінші байланыс сеансы үшін жарамды болады, бірақ кез келген жағдайда бұл шабуылдаушыға пайдаланушының деректерін немесе ақшасын сәтті ұрлау мүмкіндігін береді.

Іс жүзінде бір реттік парольдерді қолдану арқылы аутентификация өздігінен сирек қолданылады, қауіпсіздікті арттыру үшін аутентификациядан бұрын да қауіпсіз байланыс орнатылады, мысалы, SSL протоколы арқылы.

Бір жақты аутентификация

Secure Sockets Layer (SSL) протоколын пайдалану веб-сервер мен пайдаланушылар арасындағы қауіпсіз байланысты қамтамасыз етеді. Протокол тек серверді ғана емес, пайдаланушыны да аутентификациялауға мүмкіндік беретініне қарамастан, іс жүзінде тек бір жақты аутентификация жиі қолданылады. SSL қосылымын орнату үшін серверде аутентификация үшін пайдаланылатын сандық сертификат болуы керек. Куәлікті әдетте сертификаттау орталығы (CA) немесе сертификаттау орталығы (батыс терминологиясында) болып табылатын үшінші сенімді тарап береді және куәландырады. CA рөлі әр түрлі компаниялардың веб-сайттарын аутентификациялау болып табылады, бұл пайдаланушыларға бір сертификаттау органына «сенім» беру арқылы иелері бірдей CA-ға кірген сайттардың түпнұсқалығын автоматты түрде растау мүмкіндігін береді.

Сенімді сертификаттау органдарының тізімі әдетте операциялық жүйенің тізілімінде немесе шолғыш параметрлерінде сақталады. Дәл осы тізімдерге шабуылдаушы шабуыл жасайды. Шынында да, жалған сертификаттау орталығынан фишинг сайтына сертификат беру және осы CA-ны сенімділерге қосу арқылы пайдаланушыда ешқандай күдік тудырмай, шабуылды сәтті жүзеге асыруға болады.

Әрине, бұл әдіс фишерден көбірек әрекеттерді және сәйкесінше шығындарды талап етеді, бірақ пайдаланушылар, өкінішке орай, пайдаланудың қыр-сырын және ерекшеліктерін түсінгісі келмей, өз деректерін жиі ұрлауға көмектеседі. сандық сертификаттар. Әдеттер немесе қабілетсіздікке байланысты біз сертификатты берген ұйымға сенімсіздік туралы шолғыш хабарламаларын оқымай-ақ жиі «Иә» түймесін басамыз.

Айтпақшы, кейбір SSL трафикті басқару құралдары өте ұқсас әдісті пайдаланады. Соңғы кездері трояндар мен трояндар жұқтырған сайттар шлюз трафигін сүзгілеу жүйелерін айналып өту үшін SSL протоколын пайдаланатын жағдайлар жиі болды - сайып келгенде, антивирустық механизм де, деректердің ағып кетуінен қорғау жүйесі де шифрланған ақпаратты тексере алмайды. күйінде. Веб-сервер мен пайдаланушының компьютері арасындағы алмасуға қосылу мұндай шешімдерге веб-сервер сертификатын, мысалы, корпоративтік CA шығарған сертификатпен ауыстыруға мүмкіндік береді және пайдаланушы жұмысында көрінетін өзгерістерсіз, SSL пайдалану кезінде пайдаланушы трафигін сканерлеуге мүмкіндік береді. хаттама.

URL сүзгісі

Корпоративтік ортада сайтты сүзгілеу қызметкерлердің Интернетті теріс пайдалануын шектеу және фишингтік шабуылдардан қорғау ретінде пайдаланылады. Көпшілікте антивирустық құралдарқорғау БұлайЖалпы жалған сайттармен күрес жалғыз.

Фишинг немесе танымал ресурстардың сыртқы кескіндерін көшіру арқылы деректерді ұрлауға арналған алаяқтық мобильді әлемге енді ғана келеді. Бұл мақалада біз осындай шабуылдардың анатомиясын талдаймыз және хакерлердің андроид телефоны пайдаланушыларының ақшасына қалай сәтті қол сұғатынын анықтаймыз.

Мобильді платформалардағы фишинг статистикасы.

Смартфондар мен планшеттердің біздің өмірімізге тез енгені сонша, бес жыл бұрынғы фильмдер кейіпкерлерінің мінез-құлқы анахронизм сияқты болып көрінеді. Әрине, пайдалы және соншалықты пайдалы емес әдеттермен қатар, пайдаланушы жаңа интернет жауларын да алды.

Статистикаға сәйкес, барлық мобильді құрылғылардың 85% -ында Android жүйесінің кейбір нұсқасы орнатылған және шабуылдар мен зиянды бағдарламалардың көпшілігі біздің сүйікті операциялық жүйемізге бағытталғаны таңқаларлық емес. Әрине, он жыл бұрынғы Windows жүйесіндегідей жағдай нашар емес, бірақ бұл үрдіс қорқынышты.

Өткен қаңтарда біз Android үшін криптолокаторды - пайдаланушы деректерін шифрлайтын бағдарламаны жасау қаншалықты оңай екенін талдадық. Біраз уақыттан кейін, 2016 жылдың сәуірінде Касперский зертханасы біздің қорқынышымызды растады: компания жүзден астам елдердің пайдаланушыларының смартфондарына шабуыл жасаған Fusob троянының пайда болуы туралы хабарлады.

Фишингтің әртүрлілігі

Зиянды бағдарламаны пайдалы нәрсе ретінде имитациялау өте ескі үрдіс. Шамамен он-он бес жыл бұрын банктердің немесе төлем жүйелерінің ресми порталдарына өте ұқсас сайттардың танымалдылығының серпілісі болды. Мұндай фишингтік ресурстар пайдаланушы тіркелгілерін, ал одан да жақсысы - несие картасының деректерін шығаруға тырысты.

Бірақ сол ұрлық толқыны ТМД елдерін айналып өтті. Бізден алатын ештеңе болмады: Павел Дуров әлі ештеңе жазған жоқ, бірақ пластикалық карталартанымал болмады. Енді алаяқтар үшін жағдай шынымен «дәмді» болды: онлайн-сауда, мобильді банкинг, әлеуметтік желілердің барлық түрлері - қазір Интернетке қосылған ұялы телефон арқылы көп нәрсе қол жетімді.

Осы уақытқа дейін фишинг індеттері туралы әңгімелер болған жоқ, бірақ қазірдің өзінде жағымсыз қоңыраулар бар. Мобильді құрылғылардан Интернетті шолу әлдеқайда қауіпсіз болды: алдымен веб-шеберлер мобильді мазмұнға арналған жарнамаларды бейімдеді, содан кейін адал емес адамдар да өздерін тартып алды. Жақында, 2016 жылдың желтоқсан айының басында танымал спорт ресурсында «ескірген WhatsApp-ты жаңарту» ұсынысы бар терезе пайда болды - әрине, мессенджерді жасаушылардың мұндай жарнамаға ешқандай қатысы жоқ.

Күріш. 2. Негізгі ресурстағы вирустық серіктестік бағдарламасы

Күріш. 2. Негізгі ресурстағы вирустық серіктестік бағдарламасы Мұндай хабарламалар сервер жағында жасалады және өте ыңғайсыз болып көрінеді. Бірақ құрылғының ішіне кіргеннен кейін шабуылдаушы неғұрлым талғампаз және тиімді шабуыл жасай алады. Android жүйесінде жұмыс істейтін қолданбаны зиянды «аналогымен» ауыстыру қаншалықты қиын екенін көрейік.

Әлемде ақшадан гөрі әмбебап ештеңе жоқ, сондықтан пайдаланушының әмиянына қол жеткізуге тырысқан жөн. Қысқа нөмірлерге SMS жіберу арқылы ақша қалай есептен шығарылады, біз қазірдің өзінде айттық, бүгін біз банк картасына жетеміз.

Google Market дерлік

Фишинг нақты функционалдылықты қажет етпейді Google Market- бастапқы кодты өзгертпей, мүмкіндіктерін кеңейтетін қосымшаны жазу оңайырақ. Хакерлердің мұны қалай жасайтынын білу қызықты ма? Онда кеттік!

Таңдау

Құрылғы иесі мүлде пайдаланбайтын қолданбаны қолдан жасауға тырысу дұрыс емес. Кәдімгі шабуыл сияқты, алаяқ алдымен өзі кірген ортаны бағалауы керек. Өндірушілердің әртүрлілігі мобильді құрылғылар, ОЖ-ның өзінде үлкен өзгерістерге әкелді. Дегенмен, маркетологтардың пікірінше, олардың барлығы жалғыз жұмыс істейді Android платформасы, жинақ іске қосылған қолданбалармүлде басқаша болуы мүмкін. Android жүйесінде іске қосылған процестердің тізімін алуға арналған кірістірілген API бар - бұл ACTIVITY_SERVICE жүйелік қызметі.

ActivityManager am = (ActivityManager ) getSystemService (Мәтінмәндік .ACTIVITY_SERVICE ); Тізім< ActivityManager .RunningAppProcessInfo >runAppProcessInfo = am.getRunningAppProcesses(); |

Google қауіпсіздік мақсатында жыл сайын қосымшалардың бір-бірімен әрекеттесу мүмкіндігін шектейді. Құжаттамада бұл нақты айтылмайды, бірақ үшін андроид нұсқасы 4.0 және одан кейінгі нұсқаларында мұндай қоңырау тек бір қолданбаның тізімін қайтарады - өзіңіздің жеке. Барлығы жоғалған жоқ - Android Linux ядросына негізделген, яғни бізде консоль бар. Оған Android Studio бағдарламасына енгізілген adb утилитасын пайдаланып қолмен жетуге болады.

Жұмыстың нәтижесі бірдей атаудағы Linux пәрмені беретін нәтижеге ұқсас болады - көптеген қойындылармен бөлінген мәндері бар кесте.

media_rw1730 1176 7668 1876 1 20 0 0 0 fg inotify_re b75c3c46 S/system/bin/sdcard (u : 0 , s : 3 ) u0 _ a151798 1202 1298044 30520 0 20 0 0 0 fg SyS_epoll_ b72f9d35 S com .google .android .googlequicksearchbox : интерактор (u : 3 , с :1) u0 _ a351811 1202 1272580 37692 1 20 0 0 0 fg SyS_epoll_ b72f9d35 S com .android .inputmethod .латын (u : 9 , s : 1 ) u0 _ a81871 1202 1428180 77468 0 20 0 0 0 fg SyS_epoll_ b72f9d35 S com .google .android .gms .persistent (u : 168 , s : 163) |

Іс жүзінде бұл шығыс фишинг үшін жеткілікті ақпаратты қамтиды: процестің атауы, оның идентификаторы, орындалу басымдығы және т.б. Сіз утилитаны тек қолыңызбен ғана емес, қолданбадан да іске қоса аласыз - қабықшаға қол жеткізу үшін стандартты API-де Shell класы бар.

Тізім< String >stdout = Shell .SH .run ("құралдар жинағы ps -p -P -x -c" ); |

Linux пайдаланушылары жиі бір жолды сценарий жазуы керек, сондықтан мұндай нәтижені талдау олар үшін проблема емес. Бірақ OOP әзірлеушілері жұмсақ және мұны істегісі келмейтін шығар.

Github-та қажетті функционалдылықты жүзеге асыратын жоба қазірдің өзінде бар. Оны Джаред Раммлер (Джаред Раммлер) жасаған, ол үшін біз оған алғыс айтамыз. Құралдар жинағы орындалу нәтижесін өңдеу Gradle арқылы тікелей қосылуға болатын кітапхана ретінде жасалады.

туралы барлық ақпарат орындалатын процестер AndroidAppProcess сыныбының нысанына оралған. Егер сіз кітапхананың бастапқы кодын қарасаңыз, онда артық ештеңе жоқ - тек консоль шығысын талдау. Белгілі бір өтінім туралы ақпарат тікелей санау арқылы шығарылуы керек.

үшін (AndroidAppProcess pr : процестер ) ( егер (pr .getPackageName () .тең (ps_name ) ) ( //do smth |

Назар аударыңыз: Android 7.0 нұсқасынан бастап Google басқа қолданбалардың процестері туралы ақпаратқа қол жеткізуге шектеу енгізді. Енді оны ps пәрменімен және тікелей оқумен де алу мүмкін емес файлдық жүйе/прок. Дегенмен, пайдаланушылардың көпшілігі жақын арада Android 7+ жүйесіне ауысады - егер мүлдем болмаса.

Белсенді қолданбалар

Сәтті фишингтік операциялар, әдетте, жақсы дайындалған - алаяқтар пайдаланушыда жалғандық туралы ең кішкентай күдік болмауы үшін сәтті қалай таңдау керектігін біледі. Сондықтан телефон сізден банк картасының мәліметтерін енгізуді сұрамауы керек - бұл өте күдікті болады. Фишингтік хабарламалар 1С үшін ақылы жалған жаңартулар немесе заңды мекенжайларға ұқсас мекенжайлардағы жалған банк ресурстары сияқты кейбір сылтаулармен пайда болады.

Мұнда Android көп тапсырманы орындау мүмкін - ондаған қолданбалар бір уақытта ОЖ-да бір-бірін алмастыра отырып жұмыс істей алады. Тәжірибесіз пайдаланушы қазіргі уақытта қандай қолданбада жұмыс істеп жатқанын түсінбеуі (тіпті мүлде ойламауы да) мүмкін. ps шығысы қазіргі уақытта қандай қолданбалар пайдаланушымен белсенді әрекеттесетіні туралы ақпаратты береді, яғни олар оған көрінеді.

u0 _ a65. . . bg SyS_epoll_ b7366d35 S com .localhost .app .noizybanner (u : 248 , s : 84 ) u0 _ a64. . . fg SyS_epoll_ b7366d35 S com .localhost .app .фрагменттер (u : 7 , s : 11 ) |

Бұл параметр 11-бағанда - ол bg (фон, жасырын) немесе fg (алдыңғы, көрінетін) болуы мүмкін. Операциялық жүйенің өзі мұндай қолданба күйлерін қадағалайды, сондықтан әзірлеушінің міндеті тек мезгіл-мезгіл ps шақыру болып табылады.

Кітапхана негізінде қалаған қолданбаның күйін анықтайтын қарапайым әдіс алынады.

жеке логикалық isProccessForeground (ps_name жолы) Тізім< AndroidAppProcess >процестер = AndroidProcesses .getRunningForegroundApps (getApplicationContext () ); . . . |

Бізде аттас әдісті қолдана отырып, бірден көрінетін процестерді таңдау мүмкіндігі бар. Бірақ ол әрқашан дұрыс жұмыс істемейді және тіпті қазіргі уақытта пайдаланушыға көрінбейтін қолданбаларды көрсетеді. Бұл жағдайда сіз кез келген әрекет пайдаланушыға көрінетін болса, дұрыс болатын алдыңғы жоспар әдісінің мәнін тексеруіңіз керек.

үшін (AndroidAppProcess pr : процестер ) егер (pr .getPackageName () .тең (ps_name ) && (pr .foreground == true ) ) ( Log .e ("ps" , " " + pr .getPackageName () + " foreground " + pr .foreground ); шындықты қайтару; . . . |

Енді шабуылға ыңғайлы сәтті табуға болады - бұл әдісті шақыру пайдаланушының қазір жұмыс істеп жатқанын көрсетеді арнайы қолданба. Әдіс "true" мәнін қайтара салысымен, пайдаланушыға бірден көрсетілетін кез келген әрекетті бастауға болады. Бұл шабуылдың мәні - пайдаланушыға сенімді қолданбадан хабарландыру ретінде жасырылған фишинг терезесін көрсету.

// Google Market ашық екенін тексеріңіз егер (isProccessForeground("com.android.vending" ) ) ( Intent i = new Intent(); i .setClass(getApplicationContext() , FakeGUI .class ); startActivity(i) ; |

Жалпы, фишингтік шабуыл жасалып қойған. Оны пайдалану үшін сізге жәбірленуші қолданбаның мерзімді мониторингін орнату керек, сонымен қатар банк картасының деректерін енгізу үшін GUI терезелерін салу керек.

Қызметтер

Қолданбаның күйін қадағалау қиын емес, тек белгілі бір аралықтарда isProccessForeground әдісін қайта іске қосу керек – бұл әрекет немесе қызмет компонентінде жүзеге асырылуы мүмкін. Бірақ бірдей әрекет данасын ұзақ уақыт бойы жұмыс істеп тұру жұмыс істемейді, оны ерте ме, кеш пе жүйе жүктейді. Сонымен қатар, ол пайдаланушыға тым байқалады.

Android жүйесінде, «үлкен» операциялық жүйелердегі сияқты, пайдаланушыға көрінбейтін күнделікті жұмыстың қандай да бір түрін орындауға мүмкіндік беретін қызметтер - компоненттер бар. Әдетте бұл деректерді жүктеп алу немесе жаңартуларды алу, бірақ фишинг те жұмыс істейді.

Қызметтер әртүрлі болуы мүмкін: алдыңғы қатарлы қызмет деп аталатын жүйеде әрқашан жұмыс істейді және телефон өшірілгенде ғана тоқтайды. Біз бұған дейін қызметтердің жұмысын егжей-тегжейлі талқылаған болатынбыз, сондықтан мен бүгін қысқаша боламын. Алдын ала қызметҚызмет сыныбынан мұраланған және құрылғының хабарландыру тақтасында міндетті түрде болатын белгішесі болуы керек.

NotificationCompat .Builder mBuilder = жаңа NotificationCompat .Builder(бұл ) SetSmallIcon(R .mipmap .ic_launcher ) |

Көптеген ұйымдар спамды сүзгілеудің қатаң ережелерін енгізуде және осылайша олар фишингпен күресте белсенді шаралар қабылдауға мәжбүр. Шабуылдаушылар қолданатын құралдар мен әдістерді түсіну және периметрлік қауіпсіздік жүйесінің әлсіз жақтарын талдау арқылы біз өзімізді көптеген шабуылдардан алдын ала қорғай аламыз.

Жақында фишинг саласында жаңа бағыттар пайда болды - смайшинг, вишинг және фарминг (Глоссарийдің бүйірлік тақтасын қараңыз).

Бұл мақала фишингтің кейбір түрлерін сипаттауға арналған, бұл сізге осындай шабуылдардан сәтті қорғауға мүмкіндік береді деп үміттенемін. Осы саладағы кәсіби мамандар ақпараттық қауіпсіздікжәне қарапайым пайдаланушылар оларды көрсетуге дайын болуы керек.

21 ғасырдағы алаяқтық

Жеке басын ұрлау мүмкіндігі қылмыскерлер тарапынан әрқашан жоғары бағаланған. Біреудің жеке деректеріне қол жеткізіп, содан кейін заңды пайдаланушы рөлін ойнау арқылы шабуылдаушы жалған атпен қылмыс жасай алады. Ұрлықтың мұндай түрі ешқашан цифрлық дәуірдегідей оңай болған емес.

Көптеген заманауи спамға қарсы сүзгілерді айналып өтіп, электронды қалдықтардың арасында жасырылған шабуылдың жаңа құралдары құпия жеке ақпаратты ұрлауға мүмкіндік береді. Кәсіби қылмыскерлер қазір құрбандарын пайдаланушылардың жеке басын ұрлауға арналған тұзаққа түсіру үшін арнайы жасалған хабарламаларды пайдаланады.

Аты осы түрдегіШабуылдар - фишинг (фишинг), клиенттерді алдау немесе олардың жеке деректерін кейіннен ұрлау және олардың құпия ақпаратын пайдакүнемдік мақсатта беру үшін әлеуметтік инженерия әдістерімен өңдеу процесі. Қылмыскерлер спам немесе бұрын вирус жұққан компьютерлерді өз мақсаттары үшін пайдаланады. Сонымен қатар, жәбірленуші компанияның мөлшері соншалықты маңызды емес; шабуыл нәтижесінде қылмыскерлер алған жеке ақпараттың сапасы өз алдына маңызды.

Фишингтік алаяқтық қорлары күн сайын тек сандық жағынан ғана емес, сонымен қатар сапалық жағынан да өсуде. Бүгінгі таңда фишингтік шабуылдарға ұшыраған клиенттер саны артып келеді және мұндай электрондық хаттар бүкіл әлем бойынша миллиондаған электрондық пошта мекенжайларына жіберіледі. Шабуылдардың көптеген түрлерін пайдалана отырып, фишерлер тұтынушыларды қаржылық деректерді (мысалы, төлем картасының нөмірі) және құпия сөзді беруге оңай адастыруы мүмкін. Спам тек қабылдаушылардың назарын аударса, фишинг жалған валюталық аударымдар салдарынан қаржылық шығындарға әкеледі.

Фишингке қарсы жұмыс тобының 2007 жылғы қаңтардағы есебінде ( www. қарсы- фишинг. org) келесі сандар берілген:

|

Бірегей фишингтік шабуылдар саны |

|

|

Бірегей фишинг сайттарының саны |

|

|

Саны сауда белгілеріқаңтарда фишерлер ұрлаған |

|

|

Қаңтар айында ашылған фишинг сайттары ең көп ел |

Америка Құрама Штаттары |

|

Мекенжайда сайттың нақты атауының кейбір бөлігі бар сайттар саны |

|

|

Тек IP мекенжайы бар сайттар саны |

|

|

80 портын пайдаланбайтын сайттардың пайызы |

|

|

Веб-сайттың орташа әрекет ету уақыты |

4 күн |

|

Веб-сайт әрекетінің максималды уақыты |

30 күндер |

Сурет 1. 2006 жылдың қаңтарынан 2007 жылдың қаңтарына дейінгі фишинг сайттарының саны

Кейбір қаржы институттары мен бизнесі Интернетпен тікелей байланысты ірі компаниялар өз клиенттеріне фишинг мәселесін түсіндіреді. Көптеген ұйымдар бұл зұлымдықпен белсенді күресу үшін өте аз жұмыс жасады. Дегенмен, мұндай шабуылдардан қорғаудың көптеген құралдары мен әдістері бар екенін есте сақтаңыз.

Иелену жоғары деңгейфишингтік шабуылдардан қорғау, ұйымдар өз тұтынушыларының адалдығын сақтаудан үлкен пайда көре алады.

Фишинг хронологиясы

«Фишинг» сөзі ертедегі интернет-шабуылдаушылардың көптеген Интернет пайдаланушыларының құпия сөздері мен қаржылық деректері үшін электрондық пошта бал құятын пайдаланған ұқсастығынан шыққан. «PH» қолдану, ең алдымен, хакерлер қозғалысының тарихында «фрекинг» - телефон жүйелерін бұзу мәселесінен бастау алатын «Phreaks» сияқты танымал хакерлерді атау конвенцияларымен байланысты.

Бұл терминді алғаш рет 1996 жылы America Online (AOL) есептік жазбасын басқаруды басып алып, AOL пайдаланушысының құпия сөздерін ұрлаған хакерлер қолданды. Фишинг термині алғаш рет интернетте alt.2600 хакерлердің жаңалықтар тобында 1996 жылдың қаңтарында аталды, бірақ ол бұрын танымал хакерлердің «2600» ақпараттық бюллетенінде қолданылған болуы мүмкін. Мен түсініктемесіз дәйексөз келтіремін: «Бұрын сізде несие картасының генераторы болған кезде AOL-да жалған тіркелгі жасай алатын едіңіз. Дегенмен, AOL ақылды болды. Енді олар әр картаны тергеннен кейін банкте тексереді. Есептік жазбаны алудың жолын біреу біледі фишинг?

1996 жылға қарай бұзылған аккаунттар «фиш» деп аталды, ал 1997 жылға қарай фиш хакерлердің бір түрі ретінде қатты сатылды. электрондық валюта. Уақыт өте келе фишингтік шабуылдың анықтамасы айтарлықтай кеңейді. «Фишинг» термині енді пайдаланушы тіркелгісінің мәліметтерін алуды ғана емес, сонымен қатар оның барлық жеке және қаржылық деректеріне қол жеткізуді де қамтиды. Бастапқыда алданған пайдаланушылардан құпия сөздер мен қаржылық деректерді алу үшін электрондық пошта хабарларын пайдаланған фишерлер енді жалған веб-сайттар жасады, трояндық аттарды және ортадағы адам прокси-серверлер шабуылдарын қалай пайдалану керектігін үйренді.

AT осы сәтИнтернеттегі алаяқтық жалған жұмыстарды немесе жұмыс ұсыныстарын пайдалануды қамтиды.

Әлеуметтік инженерия факторы

Фишингтік шабуылдар техникалық алдау мен әлеуметтік инженерия факторларының жиынтығына негізделген. Көп жағдайда «Фишер» жәбірленушіні құпия ақпаратқа қол жеткізуді қамтамасыз ететін бірқатар әрекеттерді орындауға сендіруі керек.

Бүгінгі күні фишерлер электрондық пошта, веб-беттер, IRC және жедел хабар алмасу (IM) қызметтері сияқты байланыс құралдарының танымалдылығын белсенді түрде пайдаланады. Барлық жағдайларда фишер жәбірленушіні адастыру үшін сенімді көздің атынан әрекет етуі керек (мысалы, тиісті банктің қолдау қызметі және т.б.).

Соңғы уақытқа дейін ең сәтті фишингтік шабуылдар электрондық пошта арқылы болды, фишер прокси рөлін атқарады (мысалы, бастапқы электрондық пошта мекенжайын имитациялау және сәйкес корпоративтік логотиптерді ендіру арқылы). Мысалы, жәбірленуші электрондық поштадан хат алады [электрондық пошта қорғалған] мекенжайға өтуін сұрайтын "қауіпсіздікті өзгерту" хабарламасы бар (мекенжай жалған) www . менің банкім - растау . ақпарат (домен атауы банкке емес, шабуылдаушыға тиесілі) және оның банк PIN кодын енгізіңіз.

Дегенмен, фишерлер құрбандарды құпия ақпараттан өз еркімен бас тарту үшін басқа да көптеген әлеуметтік инженерия әдістерін пайдаланады. Мысалы, жәбірленуші олардың банктік ақпаратын басқа біреу заңсыз операцияны жүзеге асыру үшін пайдаланып жатыр деп есептейді. Мұндай жағдайда жәбірленуші тиісті электрондық поштаны жіберушімен байланысқа шығып, оған мәміленің заңсыздығы туралы хабарлап, одан бас тартуға тырысады. Әрі қарай, алаяқтық түріне байланысты фишер жәбірленушінің құпия мәліметтерді (мекен-жай, несие картасының нөмірі және т.б.) енгізуі және транзакциядан бас тартуы үшін «қауіпсіз» веб-бетті жасайды. Нәтижесінде балықшы нақты мәміле жасау үшін жеткілікті ақпарат алған болар еді.

Сурет 2. Фишингтік электрондық поштаның мысалы

Сурет 3. Фишинг сайтының беті

Дегенмен, бұл сайт түпнұсқамен сыртқы ұқсастығына қарамастан, тек жәбірленушінің құпия деректерді өзі енгізуіне арналған.

Сурет 4. Жалған жіберушінің электрондық поштасының мысалы

Онлайн фишинг дегеніміз, шабуылдаушылар кез келген сайттарды көшіреді (көбінесе бұл онлайн сауданың интернет-дүкендері). Ол ұқсас домен атауларын және ұқсас дизайнды пайдаланады. Сонда бәрі қарапайым. Мұндай дүкенге кірген жәбірленуші қандай да бір өнімді сатып алуды шешеді. Сонымен қатар, мұндай өтініш берушілердің саны өте көп, өйткені жоқ дүкендегі бағалар бос болады және көшірілген сайттың танымалдылығына байланысты пайдаланушылардың барлық күдіктері жойылады. Өнімді сатып алған кезде жәбірленуші тіркеліп, несие картасының нөмірін және басқа деректемелерін енгізеді.

Мұндай фишинг әдістері бұрыннан бар. Ақпараттық қауіпсіздік саласындағы білімнің таралуына байланысты олар бірте-бірте тиімділігін жоғалтуда.

Сурет 5. Көптеген шынайы сілтемелердің ішінен тек бір фишингтік сілтемесі бар электрондық пошта

Үшінші әдіс біріктірілген. Оның мәні белгілі бір ұйымның жалған веб-сайты құрылып, содан кейін ықтимал құрбандар тартылады. Олар белгілі бір сайтқа баруға және белгілі бір операцияларды өздері орындауға шақырылады. Және, әдетте, психология қолданылады.

Сурет 6. Mail.ru пайдаланушыларына арналған фишингтік электрондық пошта үлгісі

Интернетте күн сайын дерлік пайда болатын көптеген ескертулер бұл алаяқтық әдістердің тиімділігін азайтады. Сондықтан, қазір шабуылдаушылар негізгі тіркеушілерді, кілттерді тіркеушілерді көбірек қолданады - арнайы бағдарламаларпернелерді басу және алынған ақпаратты алдын ала тағайындалған мекенжайларға жіберу.

Егер сіз фишингтік шабуылдар тек шет елдерге қатысты деп ойласаңыз, қателесесіз. ТМД-да бірінші фишинг әрекеті 2004 жылы тіркелді. Оның құрбандары Мәскеу Ситибанкінің клиенттері болды.

Украинада Privat-Bank және Kyivstar клиенттері фишингтік шабуылдардың құрбаны болды.

Фишингті жеткізувхабарлар

Электрондық пошта және спам.Ең көп таралған фишингтік шабуылдар электрондық пошта арқылы. Спамерлердің әдістері мен құралдарын пайдалана отырып, фишерлер жібере алады арнайы хабарламалармиллиондаған электрондық пошта мекенжайларына бірнеше сағат ішінде (немесе таратылған ботнеттер тартылса, бірнеше минутта). Көптеген жағдайларда фишерлер электрондық пошта тізімдерін спамерлермен бірдей көздерден алады.

Белгілі кемшіліктерді пайдалану пошта хаттамасы SMTP, фишерлер өздері таңдаған ұйымның атын көрсететін жалған «Кімнен пошта:» тақырыптары бар электрондық хаттарды жасай алады. Кейбір жағдайларда олар «Қайта ойнату:» өрісін өздері таңдаған электрондық пошта мекенжайына орнатуы мүмкін, бұл фишингтік электрондық поштаға клиенттің кез келген жауабының фишерге автоматты түрде жіберілуіне себеп болады. Баспасөз фишингтік шабуылдар туралы жиі жазады, сондықтан пайдаланушылардың көпшілігі құпия ақпаратты (мысалы, құпия сөздер мен PIN) электрондық пошта арқылы жіберуге қорқады, бірақ мұндай шабуылдар әлі де тиімді.

Электрондық поштамен жұмыс істеу кезінде фишерлер қолданатын әдістер:

Хаттың ресми нысаны;

Кішігірім URL өзгерістерімен заңды корпоративтік мекенжайларды көшіру;

Электрондық поштада қолданылатын HTML URL ақпаратын жасырады;

Хабарларға стандартты вирус/құрт тіркемелері;

Спамға қарсы сүзгілерді жасыру технологияларын пайдалану;

«Жекелендірілген» немесе бірегей пошта жөнелтілімдерін өңдеу;

«Поштадан:» жалған жолын пайдаланып, мекенжайларды ашыңыз пошта шлюздеріэлектрондық поштаның көзін бүркемелеу.

Фишинг шабуылдарын қолданужелі-мазмұны.Фишингтік шабуылдардың келесі әдісі - веб-сайттың зиянды мазмұнын пайдалану. Бұл мазмұн фишер сайтында немесе үшінші тарап сайтында болуы мүмкін.

Қолжетімді мазмұнды жеткізу әдістеріне мыналар кіреді:

Әлеуетті тұтынушыны қадағалау үшін веб-мүмкіндіктерді (беттегі жасырын элементтер – мысалы, нөлдік өлшемді графика) пайдалану;

Фишинг хабарының шынайы көзін бүркемелеу үшін қалқымалы терезелерді пайдалану.

IRCжәне аударуIM-хабарламалар.Салыстырмалы түрде жаңа - IRC және IM хабарламаларын пайдалану. Дегенмен, бұл әдіс фишингтік шабуылдар үшін танымал негізге айналуы мүмкін. Бұл байланыс арналары үй пайдаланушылары арасында барған сайын танымал болғандықтан және сонымен бірге бұл бағдарламалық жасақтаманы қамтиды көп саны функционалдылық, осы технологияларды пайдаланатын фишингтік шабуылдардың саны күрт артады.

Дегенмен, көптеген IRC және IM клиенттері арна мүшелері жіберетін динамикалық мазмұнды (мысалы, графика, URL мекенжайлары, мультимедиа және т.б.) енгізуге мүмкіндік беретінін түсіну керек, бұл фишинг әдістерін енгізу өте маңызды емес тапсырма екенін білдіреді. .

Көптеген танымал арналарда топтық талқылауларға қатысатын пайдаланушылардың хабарламаларын өңдейтін автоматтандырылған бағдарламалар - боттарды жалпы пайдалану фишерге сілтемелерді жасырын түрде жіберу және ықтимал құрбандарға арналған ақпаратты бұрмалау оңай дегенді білдіреді.

Трояндарды қолдану.Фишингтік шабуылдарға арналған тасымалдау ортасы әртүрлі болуы мүмкін болғанымен, шабуыл көзі алдын ала бұзылған үй компьютері. Сонымен бірге компромисстік процестің бөлігі ретінде троянды орнату бағдарламалық қамтамасыз ету, бұл фишерге (спамерлермен, бағдарламалық жасақтама қарақшыларымен, DDoS боттарымен және т.б. бірге) компьютерді зиянды хабарларды таратушы ретінде пайдалануға мүмкіндік береді. Сондықтан, фишингтік шабуылды қадағалағанда, нақты шабуылдаушыны анықтау өте қиын.

Вирусқа қарсы компаниялардың күш-жігеріне қарамастан, трояндық инфекциялардың саны үнемі өсіп келе жатқанына назар аудару керек. Көптеген қылмыстық топтар үйдегі пайдаланушыларды оларға бағдарламалық жасақтаманы орнату үшін алдаудың сәтті әдістерін әзірледі және қазір трояндық бағдарламалық жасақтамамен орналастырылған бүкіл желілерді пайдалануда. Мұндай желілер басқалармен қатар фишингтік электрондық хаттарды жіберу үшін қолданылады.

Дегенмен, фишерлер құпия ақпаратты жинау үшін белгілі бір клиенттерге қарсы трояндарды пайдалана алмайды деп ойламаңыз. Шын мәнінде, бірнеше мың тұтынушыдан құпия ақпаратты бірден жинау үшін фишерлер жазылған ақпаратты таңдап алуы керек.

Ақпаратты іріктеп жинауға арналған трояндар. 2004 жылдың басында фишерлер мамандандырылған кейлоггерді жасады. Стандартты HTML хабарламасына (электрондық пошта пішімінде де, бірнеше танымал сайттарда да) ендірілген бұл "javautil.zip" деп аталатын Java апплетін іске қосуға әрекеттенген код. Zip кеңейтіміне қарамастан, бұл шын мәнінде болды орындалатын файл, ол клиент браузерлерінде автоматты түрде орындалған болуы мүмкін.

Trojan keylogger әр түрлі атаулары бар терезелердегі барлық пернелерді басу үшін жасалған, соның ішінде: -commbank, Commonwealth, NetBank, Citibank, Bank of America, e-gold, e-bullion, e-Bullion, evocash, EVOCash, EVOcash, intgold, INTGold, paypal, PayPal, bankwest, Bank West, BankWest, National Internet Banking, cibc, CIBC, scotiabank және ScotiaBank.

Фишингтік шабуылдардың бағыттары

Табысты шабуылдар жасау үшін фишерлер әртүрлі алаяқтық әдістерді қолдануға мәжбүр. Ең жиі кездесетіндер мыналарды қамтиды:

«Ортадағы адамның» шабуылдары (Man-in-the-middle);

URL жалғандық шабуылдары;

Сайтаралық сценарийді, Сайтаралық сценарийді қолданатын шабуылдар;

Алдын ала белгіленген сессияларшабуылдар;

Клиент деректерін ауыстыру;

Клиент тарапынан осалдықтарды пайдалану.

Ортадағы адам шабуыл жасайды

Клиенттен ақпарат алудың және ресурстарды басқарудың ең сәтті тәсілдерінің бірі - адам-орта шабуылы. Шабуылдың бұл класында шабуылдаушы клиент пен клиент арасында «өзін орналастырады». нақты қолданбажелі арқылы қол жетімді. Осы сәттен бастап шабуылдаушы барлық оқиғаларды бақылап, жаза алады.

Шабуылдың бұл түрі үшін сәтті HTTP протоколдарыжәне HTTPS. Клиент шабуылдаушы серверіне нақты сайт сияқты қосылады, ал шабуылдаушы сервері бір мезгілде қосылунақты сайтқа. Шабуылдаушы сервері бұл жағдайда клиент пен желі арқылы қол жетімді нақты уақыттағы қолданба сервері арасындағы барлық қосылымдар үшін прокси сервер рөлін атқарады.

Қауіпсіз HTTPS қосылымы жағдайында SSL қосылымыклиент пен шабуылдаушы проксиі арасында орнатылады (сондықтан шабуылдаушы жүйесі барлық трафикті шифрланбаған күйде жаза алады), ал шабуылдаушының проксиі өзі мен нақты сервер арасында өзінің SSL байланысын жасайды.

Сурет 8. Ортадағы адам шабуылының құрылымы

Үшін сәтті шабуылдар«Ортадағы адам» шабуылдаушы нақты сервердің орнына тікелей клиентке қосылуы керек. Мұны көптеген әдістер арқылы жасауға болады:

DNS кэшінің улануы

URL мекенжайын жасыру

Браузер прокси конфигурациясы

Мөлдір прокси серверлер

Бір желі сегментінде немесе нақты серверге баратын жолда (мысалы, корпоративтік шлюз) орналасқан мөлдір прокси сервер барлық шығыс HTTP және HTTPS-ті өзі арқылы өткізе отырып, барлық деректерді ұстай алады. Бұл жағдайда клиенттік конфигурацияны өзгерту қажет емес.

DNSКэшУлану- кэшпен улануDNS

ӘдісDNSКэшУланужалған IP мекенжайларын енгізу арқылы қалыпты трафикті бағыттауды тоқтату үшін пайдаланылуы мүмкін. Мысалы, шабуылдаушы қызметтің кэшін өзгертеді домен жүйесі MyBank IP мекенжайына арналған барлық трафик енді шабуылдаушы прокси IP мекенжайына өтуі үшін атау және желілік брандмауэр.

ауыстыруURL

Бұл әдісті қолдана отырып, шабуылдаушы қосылымды нақты серверден шабуылдаушының прокси серверіне қосылымға өзгертеді. Мысалы, клиент сілтемені орындауы мүмкін орнына www. менің банкім. com/>

Клиент шолғышындағы прокси сервер конфигурациясы

Шабуылдың бұл түрін клиент браузер параметрлерін қарау кезінде көре алады. Көптеген жағдайларда браузер параметрлерін өзгерту фишингтік хабардың алдында бірден жасалады.

Сурет 9. Браузер конфигурациясы

Спуфинг шабуылдарына жауап беріңіз

Көптеген фишингтік шабуылдардың сәтті болуының құпиясы – хабарламаны алушыны шабуылдаушының серверіне сілтеме (URL) арқылы өтуге алдау. Өкінішке орай, фишерлер клиентті шатастыратын әдістердің толық арсеналына қол жеткізе алады.

Мекенжайды бұрмалаудың жалпы әдістеріне мыналар жатады:

Жалған домен атаулары

Ыңғайлы URL мекенжайлары

Хост атауының жалғандығы

URL өзгерту.

Жалған домен атаулары

Ауыстырудың тривиальды әдістерінің бірі - жалған домендік атауды пайдалану. Тіркелген домені бар MyBank қаржы мекемесін қарастырыңыз mybank.comжәне қатысты бизнес веб-сайты . Фишер тағайындалған орынның нақты хостын шатастыру үшін серверді келесі атаулардың кез келгенін пайдаланып орнатуы мүмкін:

http

://

жеке банкинг

.

менің банкім

.

com

.

б

http://

менің банкім.

жеке банкинг.

com

http://

жеке банкинг.

mybonk.

com

немесе тіпті

http://

жеке банкинг.

mybá

nk.

com

http://

жеке банкинг.

менің банкім.

бұзуға төзімді.

com

Доменді тіркеу ұйымдары өз қызметтерін интернационалдандыруға қарай жүріп жатқандықтан, домендік атауларды басқа тілдерде және белгілі бір таңбалар жиынында тіркеуге болады. Мысалы, кириллица таңбаларындағы «o» стандартты ASCII «o» таңбасымен бірдей көрінеді, бірақ домен атауы басқаша болады.

Ақырында, тіпті стандартты ASCII таңбалар жиыны үлкен «i» және кіші «L» сияқты түсініксіздерге мүмкіндік береді.

достық есімдерURL

Көптеген веб-шолғыштар логин аты мен құпия сөз сияқты аутентификация ақпаратын қамтитын күрделі URL мекенжайына рұқсат береді. Жалпы формат URL: // пайдаланушы аты: құпия сөз@ хост аты/ жол.

Фишерлер пайдаланушы аты мен құпия сөз өрісін ауыстыра алады. Мысалы, келесі URL жиындары пайдаланушы аты = mybank.com,құпия сөз =электрондық банкинг, және тағайындалған хост атауы - жаман сайт. com.

менің банкім . com : электрондық банкинг @ жаман сайт . com / фишинг / жалған парақша . htm >

Бұл достық логин URL мекенжайы көптеген тұтынушыларды MyBank-тің нақты бетіне кіріп жатыр деп сендіреді.

Хост атауының жалғандығы

Интернетті пайдаланушылардың көпшілігі веб-сайттар мен қызметтерді шарлауды, мысалы, толық домендік атауды пайдалана отырып біледі. www.evilsite.com. Веб-шолғыш Интернетте берілген хостпен байланысуы үшін бұл мекенжай IP мекенжайына түрлендіру керек, мысалы, 209.134.161.35. www.evilsite.com. IP мекенжайының хост атына бұл аудармасы домендік атау серверлерінің көмегімен жүзеге асырылады. Фишер хостты шатастыру және мазмұнды сүзу жүйелерін айналып өту немесе соңғы пайдаланушыдан тағайындалған орынды жасыру үшін IP мекенжайын URL мекенжайының бөлігі ретінде пайдалана алады.

Мысалы, келесі URL:

менің банкім . com : электрондық банкинг @ жаман сайт . com / фишинг / жалған парақша . htm >

сценарий арқылы шатастыруы мүмкін

менің банкім . com : электрондық банкинг @210.134.161.35/ кіру . htm >

Кейбір клиенттер IP мекенжайларының классикалық ондық көрінісімен (000.000.000.000) таныс болғанымен, көпшілігі басқа ықтимал ұсынулармен таныс емес. URL мекенжайындағы бұл IP көрсетілімдері пайдаланушыны фишинг сайтына апаруы мүмкін.

IP мекенжайын түсіндіретін қолданбаға байланысты классикалық нүктелі ондық пішімнен басқа мекенжайларды кодтаудың әртүрлі әдістерін қолдануға болады. Балама пішімдерге мыналар жатады:

Dword – қос сөздің мағынасы, себебі ол негізінен 16 биттен тұратын екі қос «сөзден» тұрады; бірақ ондық форматта көрсетіледі,

Сегіздік

Оналтылық.

Бұл балама пішімдер мысал арқылы жақсы түсіндіріледі. URL қалай болатынын қарастырыңыз 210.134.161.35 IP мекенжайын шешеді. Мұны келесідей түсіндіруге болады:

Ондық -

Dword- http:// 3532038435/

Сегіздік -

Он алтылық - немесе тіпті

Кейбір жағдайларда тіпті пішімдерді араластыруға болады (мысалы, ).

URL жалғандығы

Веб-шолғыштар сияқты интернет бағдарламалық құралында жергілікті тілді қолдауды қамтамасыз ету үшін бағдарламалық құралдың көпшілігі қосымша деректерді кодтау жүйелеріне қолдау көрсетеді.

Сайтаралық сценарийлер

Жарамды URL мекенжайын енгізуге арналған әдеттегі XSS пішімдері мыналарды қамтиды:

HTML түрін толық ауыстыру: менің банкім . com / электрондық банкинг ? URL=http://evilsite.com/phishing/fakepage.htm>

Кірістірілген сценарий инъекциясы: http:// менің банкім . com / электрондық банкинг ? Бет=1*клиент= Сценарий > зұлымдық коды ...

Мысалы, клиент фишингтік электрондық пошта арқылы келесі URL мекенжайын алды:

Клиент нақты MyBank желілік қосымшасына нақты бағытталып, қосылған кезде, банк қосымшаны қате кодтауына байланысты, құрамдас электрондық банкингөріске ендіру үшін URL мекенжайын қабылдайды URLқайтарылған бет. Бетке ендірілген MyBank аутентификация пішінін беретін қолданбаның орнына шабуылдаушы клиентті сыртқы серверде жұмыс істейтін бетке қайта бағыттайды ( жаман сайт. com/ фишинг/ жалған парақша. htm> ).

Күлімсіреу

Жақында желідегі алаяқтар өздері үшін жаңа бағытты игерді - ұялы телефондарға шабуыл. Пайдаланушыларды алдын ала дайындалған вирус жұқтырған сайттарға итермелейтін жаппай SMS жіберу жағдайлары, мысалы, Исландия мен Австралияда байқалды. Жалған SMS мәтінінде пайдаланушы ақылы қызметке жазылғаны және оның шотынан күн сайын $2 алынатындығы туралы хабарланады, егер ол бұл қызметтен бас тартқысы келсе, сайтқа кіру керек. Сайтта пайдаланушыларды VBS жүйесінде жазылған трояндық бағдарлама күтеді, ол оны жұқтырған компьютерге хакерлерге саңылау ашады және сәйкес екі веб-сервис арқылы кездейсоқ сандарға автоматты түрде SMS жібере бастайды. ұялы байланыс операторларыИспанияда.

Ауыл шаруашылығы

Фарминг - бұл жәбірленушіні жалған мекенжайға қайта бағыттау. Ол үшін кейбір навигациялық құрылымды (хосттар файлы, домендік атаулар жүйесі, DNS) пайдалануға болады.

Бұл қалай болады?

Фарминация механизмі стандартты вирустық инфекциямен көп ұқсастыққа ие. Жәбірленуші электрондық пошта хабарын ашады немесе вирус сценарийін іске қосатын веб-серверге кіреді. Бұл хосттар файлын бұзады. Зиянды бағдарлама көптеген банк құрылымдарының URL мекенжайларын қамтуы мүмкін. Нәтижесінде, пайдаланушы өз банкіне сәйкес мекенжайды терген кезде қайта бағыттау механизмі іске қосылады. Нәтижесінде жәбірленуші жалған сайттардың біріне түседі.

Бүгінгі таңда фармацевтикадан қорғайтын механизмдер жоқ. Қабылданған хаттарды мұқият қадағалап отыру, үнемі жаңарту қажет антивирустық мәліметтер базасы, пошта клиентіндегі алдын ала қарау терезесін жабу және т.б.

«Вишинг»

2006 жылдың шілдесінде фишингтің жаңа түрі пайда болды, ол бірден «вишинг» деп аталады.

«Вишинг» (вишинг) «фишингке» ұқсас түрде осылай аталады - төлем жүйесінің тұтынушылары осы жүйенің әкімшілігінен немесе қауіпсіздік қызметінен өздерінің шоттарын көрсету туралы өтінішпен болжамды электрондық пошта хабарламаларын алғанда, әдеттегі желілік алаяқтық, парольдер және т. Бұл ретте хабарламадағы сілтеме ақпарат ұрланған жалған сайтқа апарады. Бұл сайт біраз уақыттан кейін жойылады және оны жасаушыларды Интернетте іздеу өте қиын.

Алдаудың схемалары, жалпы алғанда, бірдей, тек вишинг жағдайында хабарламада белгілі бір қалалық телефон нөміріне қоңырау шалу туралы өтініш бар. Бұл ретте әлеуетті жәбірленушіден өзінің құпия деректерін беру сұралатын хабарлама оқылады.

Мұндай нөмірдің иелерін табу оңай емес, өйткені Интернет-телефонияның дамуымен стационарлық нөмірге қоңырау автоматты түрде әлемнің кез келген нүктесіне қайта бағытталуы мүмкін. Қоңырау шалушы бұл туралы білмейді.

Secure Computing ақпаратына сәйкес, алаяқтар белгілі бір аймақтағы нөмірлерді теретін «соғыс тергішін» орнатады және қоңырауға жауап бергенде келесілер орын алады:

Автожауап беру құрылғысы тұтынушыға оның картасымен алаяқтық әрекеттер жасалып жатқанын ескертіп, қайта қоңырау шалу туралы нұсқау береді. белгілі бір сандереу. Бұл 0800 болуы мүмкін, көбінесе қаржы институтының атынан қоңырау шалушының жалған атымен;

Бұл нөмірге қайта қоңырау шалған кезде, желінің екінші жағында компьютердің әдеттегі дауысы жауап береді, ол адам деректерді тексеруден өтуі және телефон пернетақтасынан 16 таңбалы карта нөмірін енгізуі керек;

Нөмір енгізілген бойда «вишер» мысалы, картаға айыппұл салу үшін барлық қажетті ақпараттың (телефон нөмірі, аты-жөні, мекен-жайы) иесі болады;

Содан кейін, осы қоңырауды пайдалана отырып, сіз PIN коды, картаның жарамдылық мерзімі, туған күні, банктік шот нөмірі және т.б. сияқты қосымша ақпаратты жинай аласыз.

Бұдан өзіңізді қалай қорғауға болады? Ең алдымен, ақыл-ойдың көмегімен, атап айтқанда:

Сіздің банкіңіз (немесе сіз пайдаланатын несиелік карта компаниясы) әдетте клиентке телефон арқылы да, электрондық пошта арқылы да аты мен тегі бойынша сілтеме жасайды. Егер олай болмаса, бұл алдау болуы мүмкін;

Сізге ұсынылған телефон нөміріне несие картасы немесе банк шотының қауіпсіздігі мәселелері бойынша қоңырау шала алмайсыз. Жедел қоңыраулар үшін сізге беріледі телефон нөміріүстінде кері жағытөлем картаңыз. Егер қоңырау заңды болса, онда банк оның есебін жүргізеді және сізге көмектеседі;

Өзін Интернет провайдерім деп мәлімдеген біреу қоңырау шалып, құпия деректеріңіз туралы сұрақтар қойса, телефон тұтқасын қойыңыз.

, http:// www. итакадемиясы. com. уаСөздік

Фишинг(ағылшын) фишинг, бастап құпия сөз- пароль және балық аулау- балық аулау, балық аулау) - мақсаты пайдаланушы сәйкестендіру деректерін алу болып табылатын интернет-алаяқтық түрі. Фишингтік алаяқтар жаппай жіберулерді пайдаланады электрондық пошталартанымал сайттар атынан. Бұл хаттарда олар жалған сайттарға сілтемелер енгізеді дәл көшірмесінақтылар. Мұндай сайтқа кіргеннен кейін пайдаланушы қылмыскерлерге өздерінің тіркелгісін Интернеттен (қолданушы аты мен кіруге арналған құпия сөз) немесе тіпті несие картасының нөмірін басқаруға мүмкіндік беретін құнды ақпаратты бере алады.

көру- (вишинг) «фишингке» ұқсастығы бойынша аталды. Пайдаланушыларды алдаған схемалар екі жағдайда да ұқсас, тек «визинг» жағдайында хабарламада сайтқа бармау, бірақ қалалық телефон нөміріне қоңырау шалу туралы өтініш бар. Оған қоңырау шалғандарға құпия деректерді беруді сұрайтын хабарлама оқылады.

Ауыл шаруашылығыФармингте хакерлер пайдаланушыны жалған сервердегі дерекқорға пайдаланушы аты мен құпия сөзді енгізуге алдап алу үшін интернет-трафикті бір веб-сайттан екіншісіне қайта бағыттайды.