Интернетті шифрлау кілттері. Ашық кілт криптографиясы

Кілттегі ақпарат мөлшері әдетте биттермен өлшенеді.

Қазіргі симметриялық алгоритмдер үшін (AES, CAST5, IDEA, Blowfish, Twofish) криптографиялық беріктіктің негізгі сипаттамасы кілт ұзындығы болып табылады. 128 бит немесе одан да көп кілттермен шифрлау күшті деп саналады, өйткені кілтсіз ақпаратты шифрдан шығару үшін қуатты суперкомпьютерлер көп жылдар бойы қажет. Сандар теориясының есептеріне негізделген асимметриялық алгоритмдер үшін (факторизация есебі -- RSA, дискретті логарифмдік есеп -- Елгамал) өздерінің ерекшеліктеріне байланысты ең аз сенімді кілт ұзындығы қазіргі уақытта 1024 бит. Эллиптикалық қисықтар теориясына негізделген асимметриялық алгоритмдер үшін (ECDSA, GOST R 34.10-2001, DSTU 4145-2002) ең аз сенімді кілт ұзындығы 163 бит, бірақ 191 бит және одан да көп ұзындықтар ұсынылады.

Бұл әдістемеде жіберуші де, қабылдаушы да өзара әрекеттесуге дейін пайдалануға келіскен шифрлау және дешифрлеу үшін бірдей кілтті пайдаланады. Егер кілт бұзылмаған болса, онда шифрды шешу жіберушінің аутентификациясын автоматты түрде жүзеге асырады, өйткені ақпаратты шифрлайтын кілт тек жіберушіде болады, ал ақпаратты шифрын шешуге болатын кілт тек алушыда болады. Жіберуші мен қабылдаушы осы симметриялық кілтті білетін жалғыз адамдар болғандықтан, кілт бұзылған кезде тек осы екі пайдаланушының өзара әрекеті бұзылады. Басқа криптожүйелер үшін өзекті мәселе симметриялы (құпия) кілттерді қалай қауіпсіз тарату керектігі туралы мәселе болып табылады.

Симметриялық шифрлау алгоритмдері өте ұзын емес кілттерді пайдаланады және деректердің үлкен көлемін жылдам шифрлай алады.

Симметриялық кілттер жүйесін қалай пайдалануға болады:

Симметриялық құпия кілт қауіпсіз түрде жасалады, таратылады және сақталады.

Жіберуші жасайды электрондық қолтаңбамәтінге арналған хэш функциясын есептеу және алынған жолды мәтінге қосу арқылы

Жіберуші шифрлық мәтінді алу үшін қабылданған пакетке құпия симметриялық кілтпен бірге жылдам симметриялық шифрлау-шифрды шешу алгоритмін пайдаланады (мәтін қоса берілген электрондық қолтаңбамен бірге). Жанама түрде аутентификация осылай жасалады, өйткені тек жіберуші ғана симметриялық құпия кілтті біледі және бұл пакетті шифрлай алады. Симметриялық құпия кілтті тек алушы ғана біледі және бұл пакеттің шифрын шеше алады.

Жіберуші шифрланған мәтінді жібереді. Симметриялық құпия кілт ешқашан қауіпті байланыс арналары арқылы берілмейді.

Алушы бастапқы мәтінді және цифрлық қолтаңбаны қалпына келтіру үшін шифрлық мәтінге бірдей симметриялық кілтпен (алушыда бұрыннан бар) бірдей симметриялық шифрлау-шифрды шешу алгоритмін пайдаланады. Оның сәтті қалпына келуі құпия кілтті білетін адамның түпнұсқалығын растайды.

Алушы электрондық қолтаңбаны мәтіннен ажыратады.

Алушы қабылданған мәтінге хэш функциясын есептеу арқылы басқа электрондық қолтаңбаны жасайды.

Хабарламаның тұтастығын тексеру үшін алушы осы екі электрондық қолтаңбаны салыстырады (оның бұрмаланбауы)

Бүгінгі таңда симметриялық әдістемені қолданатын құралдар:

Kerberos, деректерді тексеру үшін емес, желідегі ресурстарға қол жеткізуді аутентификациялауға арналған. Ол пайдаланады орталық базабарлық пайдаланушылардың құпия кілттерінің көшірмелерін сақтайтын деректер.

Банкомат желілері (ATM BankingNetworks). Бұл жүйелер оларға иелік ететін және сатуға жатпайтын банктердің түпнұсқа әзірлемелері болып табылады. Олар сондай-ақ симметриялық әдістемелерді пайдаланады.

Асимметриялық криптожүйелермен салыстыру

Артықшылықтары

жылдамдық (AppliedCryptography сәйкес -- 3 рет жоғары)

іске асырудың қарапайымдылығы (қарапайым операциялардың арқасында)

салыстырмалы төзімділік үшін қысқа кілт ұзындығы қажет

білім (жасқа байланысты)

Кемшіліктер

үлкен желідегі кілттерді басқарудың күрделілігі. Желіде генерациялануы, берілуі, сақталуы және жойылуы қажет кілттік жұптар санының квадраттық өсуін білдіреді. 10 абоненттік желі үшін 45 кілт қажет, 100 үшін қазірдің өзінде 4950, 1000 үшін - 499500 және т.б.

кілт алмасудың күрделілігі. Қолдану үшін кілттерді әрбір абонентке сенімді түрде беру мәселесін шешу қажет, өйткені әрбір кілтті екі жаққа жіберу үшін құпия арна қажет.

Симметриялық шифрлаудың кемшіліктерінің орнын толтыру үшін қазіргі уақытта біріктірілген (гибридті криптографиялық схема) кеңінен қолданылады, мұнда сеанс кілті симметриялық шифрлау арқылы деректер алмасу үшін тараптар пайдаланатын асимметриялық шифрлау арқылы беріледі.

Симметриялық шифрлардың маңызды қасиеті авторлықты растау үшін оларды пайдалану мүмкін еместігі болып табылады, өйткені кілт әр тарапқа белгілі.

Бұл әдістемеде шифрлау және дешифрлеу кілттері бірге жасалғанымен, әртүрлі. Бір кілт барлығына белгілі болса, екіншісі құпия сақталады. Екі кілтпен де шифрлау және шифрды шешу мүмкін болғанымен, бір кілтпен шифрланған деректерді тек екінші кілтпен шешуге болады.

Барлық асимметриялық криптожүйелер дөрекі күштердің шабуылдарына ұшырайды, сондықтан қорғаныстың баламалы деңгейін қамтамасыз ету үшін симметриялық криптожүйелерде қолданылатындардан әлдеқайда ұзағырақ кілттерді пайдалану керек. Бұл шифрлау үшін қажетті есептеу ресурстарына бірден әсер етеді, дегенмен эллиптикалық қисық шифрлау алгоритмдері бұл мәселені азайта алады. Брюс Шнайер қолданбалы криптография: хаттамалар, алгоритмдер және C тіліндегі бастапқы код балама кілт ұзындықтары туралы келесі деректерді береді.

Асимметриялық шифрлау алгоритмдерінің төмен жылдамдығын болдырмау үшін әрбір хабарлама үшін уақытша симметриялық кілт жасалады және тек ол асимметриялық алгоритмдермен шифрланады. Хабардың өзі осы уақытша сеанс кілті және шифрлау/шифрды шешу алгоритмі арқылы шифрланады. Содан кейін бұл сеанс кілті алушының жалпы асимметриялық кілтімен шифрланады және симметриялық алгоритмшифрлау. Осыдан кейін бұл шифрланған сеанс кілті шифрланған хабарламамен бірге алушыға жіберіледі. Қабылдаушы сеанс кілтінің шифрын ашу үшін бірдей асимметриялық шифрлау алгоритмін және оның жеке кілтін пайдаланады, ал алынған сеанс кілті хабарламаның шифрын ашу үшін пайдаланылады.

Асимметриялық криптожүйелерде сеанс пен асимметриялық кілттердің қамтамасыз ететін қауіпсіздік деңгейі бойынша салыстырмалы болуы маңызды. Егер қысқа сеанс кілті пайдаланылса (мысалы, 40-биттік DES), онда асимметриялық кілттердің қаншалықты үлкен екендігі маңызды емес. Хакерлер оларға шабуыл жасамайды, бірақ сеанс кілттері. Асимметриялық ашық кілттер дөрекі күштердің шабуылдарына осал, себебі оларды ауыстыру қиын. Егер шабуылдаушы құпия асимметриялық кілтті үйренсе, онда тек ток қана емес, сонымен қатар жіберуші мен алушы арасындағы барлық кейінгі әрекеттесулер бұзылады.

Асимметриялық кілттері бар жүйелерді қалай пайдалануға болады:

Асимметриялық ашық және жеке кілттер қауіпсіз түрде жасалады және таратылады. Құпия асимметриялық кілт оның иесіне беріледі. Ашық асимметриялық кілт X.500 дерекқорында сақталады және сертификаттау органы (ағылшын тілінде, CertificationAuthority немесе CA) басқарады. Пайдаланушылар мұндай жүйе кілттерді қауіпсіз жасайды, таратады және басқарады деп сенеді. Оның үстіне, егер кілттерді жасаушы және оларды басқаратын адам немесе жүйе бірдей болмаса, соңғы пайдаланушы кілттерді жасаушы олардың көшірмесін іс жүзінде жойғанына сенуі керек.

Мәтіннің электрондық қолтаңбасы оның хэш функциясын есептеу арқылы жасалады. Алынған мән жіберушінің асимметриялық құпия кілті арқылы шифрланады, содан кейін алынған символдар жолы жіберілетін мәтінге қосылады (тек жіберуші электрондық қолтаңбаны жасай алады).

Құпия симметриялық кілт жасалады, ол тек осы хабарламаны немесе өзара әрекеттесу сеансын (сеанс кілті) шифрлау үшін пайдаланылады, содан кейін симметриялық шифрлау/шифрды шешу алгоритмін және осы кілтті пайдалана отырып, бастапқы мәтін оған қосылған электрондық қолтаңбамен бірге шифрланады - шифрленген мәтін алынады (шифр-мәтін).

Енді хабарламаны алушыға сеанс кілтін беру мәселесін шешу керек.

Жіберушінің асимметриялық сертификат органының (CA) ашық кілті болуы керек. Бұл ашық кілт үшін шифрланбаған сұрауларды ұстау шабуылдың кең таралған түрі болып табылады. CA ашық кілтінің түпнұсқалығын растайтын сертификаттардың тұтас жүйесі болуы мүмкін. X.509 стандарты пайдаланушылардың CA ашық кілттерін алудың бірқатар әдістерін сипаттайды, бірақ олардың ешқайсысы CA ашық кілтінің бұрмалануынан толық қорғай алмайды, бұл СА ашық кілтінің түпнұсқалығын көрсететін мұндай жүйенің жоқтығын анық дәлелдейді. кепілдік беруге болады.

Жіберуші СА-дан хабарламаны алушының асимметриялық ашық кілтін сұрайды. Бұл процесс шабуылдаушы жіберуші мен қабылдаушы арасындағы байланысқа кедергі келтіретін және олардың арасындағы жіберілген трафикті өзгерте алатын шабуылға осал. Сондықтан алушының асимметриялық ашық кілтіне СА «қол қояды». Бұл CA алушының асимметриялық ашық кілтін шифрлау үшін өзінің асимметриялық құпия кілтін пайдаланғанын білдіреді. CA асимметриялық жеке кілтін тек CA ғана біледі, сондықтан алушының асимметриялық ашық кілті CA-дан болатынына кепілдіктер бар.

Алғаннан кейін алушының асимметриялық ашық кілті CA-ның асимметриялық ашық кілті мен асимметриялық шифрлау/шифрды шешу алгоритмі арқылы шифрдан шығарылады. Әрине, CA бұзылмаған деп болжанады. Егер ол бұзылған болса, бұл пайдаланушылардың бүкіл желісін өшіреді. Сондықтан сіз басқа пайдаланушылардың ашық кілттерін өзіңіз шифрлай аласыз, бірақ олардың бұзылмағанына сенімділік қайда?

Сеанс кілті енді асимметриялық шифрлау-дешифрлеу алгоритмі және алушының асимметриялық кілті (CA-дан алынған және шифры шешілген) арқылы шифрланады.

Шифрланған сеанс кілті шифрленген мәтінге тіркеледі (оның ішінде бұрын қосылған электрондық қолтаңба да бар).

Барлық алынған деректер пакеті (түпнұсқа мәтіннен басқа оның электрондық қолтаңбасы мен шифрланған сеанс кілтін қамтитын шифрланған мәтін) алушыға беріледі. Шифрланған сеанс кілті қауіпті желі арқылы тасымалданатындықтан, ол әртүрлі шабуылдар үшін айқын нысана болып табылады.

Алушы қабылданған пакеттен шифрланған сеанс кілтін шығарады.

Енді алушы сеанс кілтін шифрлау арқылы мәселені шешуі керек.

Алушыда асимметриялық сертификат органының (CA) ашық кілті болуы керек.

Өзінің құпия асимметриялық кілтін және сол асимметриялық шифрлау алгоритмін пайдалана отырып, алушы сеанс кілтінің шифрын шешеді.

Алушы шифрленген мәтінге бірдей симметриялық шифрлау-дешифрлеу алгоритмін және шифры шешілген симметриялық (сеанстық) кілтті қолданады және электрондық қолтаңбамен бірге ашық мәтінді алады.

Алушы электрондық қолтаңбаны түпнұсқа мәтіннен ажыратады.

Алушы CA-дан жіберушінің асимметриялық ашық кілтін сұрайды.

Бұл кілтті алғаннан кейін, алушы оны CA-ның ашық кілтін және сәйкес асимметриялық шифрлау-дешифрлеу алгоритмін пайдаланып шифрын шешеді.

Содан кейін мәтіннің хэш-функциясы жіберушінің ашық кілті және асимметриялық шифрлау-шифрды шешу алгоритмі арқылы шифрдан шығарылады.

Алынған бастапқы мәтіннің хэш функциясы қайта есептеледі.

Екі хэш-функция мәтіннің өзгертілмегенін тексеру үшін салыстырылады.

Жүйе мүмкіндіктері

Қолдану

Криптожүйенің алгоритмдері ашық кілтқолдануға болады

Берілетін және сақталатын ақпаратты қорғаудың тәуелсіз құралы ретінде

Кілттерді тарату құралы ретінде. Әдетте ашық кілтті криптожүйелік алгоритмдердің көмегімен өлшемі шағын кілттер таратылады. Ал үлкен ақпарат ағындарын беру басқа алгоритмдер арқылы жүзеге асырылады.

Пайдаланушының аутентификация құралы ретінде.

Артықшылықтары: симметриялы емес шифрлардың симметриялы шифрлардан артықшылығы - алдымен құпия кілтті қауіпсіз арна арқылы жіберудің қажеті жоқ.

Симметриялық криптографияда кілт екі жаққа да құпия сақталады, ал асимметриялық криптографиялық жүйеде тек біреуі ғана құпия сақталады.

Симметриялық шифрлау кезінде кілтті әрбір жіберуден кейін жаңарту қажет, ал асимметриялық криптожүйелерде жұп (E,D) айтарлықтай уақыт бойы өзгеріссіз қалдырылуы мүмкін.

Үлкен желілерде симметриялық емес криптожүйедегі кілттер саны симметриялыға қарағанда әлдеқайда аз.

Кемшіліктері: симметриялы шифрлау алгоритмінің асимметриялық шифрлаудан артықшылығы біріншісін өзгертуге салыстырмалы түрде оңай.

Хабарламалар қауіпсіз шифрланғанымен, алушы мен жіберуші шифрланған хабарламаны жіберу фактісімен «ерекшеленеді».

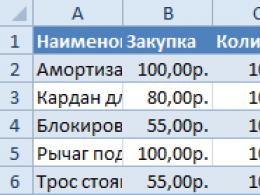

Асимметриялық алгоритмдер симметриялыларға қарағанда ұзағырақ кілттерді пайдаланады. Төменде симметриялық алгоритмнің кілт ұзындығын ұқсас криптографиялық күші бар асимметриялық алгоритмнің кілт ұзындығымен салыстыратын кесте берілген:

Кілттер жұбының көмегімен шифрлау-шифрды шешу процесі симметриялық алгоритмді пайдаланып бір мәтінді шифрлау-дешифрлеуге қарағанда екі-үш рет баяу.

Таза түрінде асимметриялық криптожүйелер айтарлықтай көп есептеу ресурстарын қажет етеді, сондықтан іс жүзінде олар басқа алгоритмдермен бірге қолданылады.

ЭСҚ үшін хабарлама алдын ала хэштелген және асимметриялық кілттің көмегімен хэш функциясының салыстырмалы түрде аз ғана нәтижесіне қол қойылады.

Шифрлау үшін олар гибридті криптожүйелер түрінде қолданылады, мұнда деректердің үлкен көлемі сеанс кілтінде симметриялы шифрмен шифрланады және тек сеанс кілтінің өзі асимметриялық шифр арқылы беріледі.

Криптографияда сызықтық криптоталдау шифрдың жұмысын сипаттау үшін сызықтық жуықтауларды қолданатын криптоаналитикалық шабуыл әдісі болып табылады.

Сызықтық криптоанализді жапондық криптолог Мицуру Мацуи ойлап тапқан. Ол 1993 жылы ұсынған алгоритм (Eurocrypt-93 бойынша) бастапқыда DES және FEAL-ді бұзуға бағытталған. Кейіннен сызықтық криптоталдау басқа алгоритмдерге де кеңейтілді. Бүгінгі таңда дифференциалды криптоталдаумен қатар ол блоктық шифрларды бұзудың кең таралған әдістерінің бірі болып табылады. Блок және ағындық шифрлық шабуылдар әзірленді.

Сызықтық криптоанализдің ашылуы жаңа криптографиялық схемаларды құруға серпін берді.

Жұмыс принципі

Криптоталдау екі сатыда жүреді. Біріншісі – ашық мәтін, шифрленген мәтін және кілт арасында жоғары ықтималдықпен ақиқат болатын қатынастарды құру. Екіншісі - негізгі биттерді алу үшін белгілі ашық мәтін-шифр мәтін жұптарымен бірге осы арақатынастарды пайдалану.

Сызықтық криптоанализді қорғау

Сызықтық криптоталдау арқылы блоктық шифрға шабуыл жасау үшін жоғарыда сипатталғандай, ықтималдығы 1/2-ден айтарлықтай ығысқан сызықтық қатынасты алу жеткілікті. Тиісінше, шабуылға төзімді шифрды жобалаудағы бірінші мақсат ықтималдылықты азайту, мұндай байланыстың жоқтығын қамтамасыз ету болып табылады. Басқаша айтқанда, мәтіндегі немесе алынған шифрлық мәтіндегі кілттің кез келген өзгерісі үшін биттердің дәл жартысы өз мәнін керісінше өзгертетініне, ал әрбір бит 1/2 ықтималдықпен өзгеретініне көз жеткізу керек. Бұған әдетте жоғары сызықты емес S-қораптарды таңдау және диффузияны күшейту арқылы қол жеткізіледі.

Бұл тәсіл шифрдың қауіпсіздігі үшін жақсы негіздеме береді, бірақ сызықтық криптоталдауға қарсы қауіпсіздікті қатаң түрде дәлелдеу үшін шифр құрастырушылары анағұрлым күрделі құбылысты, сызықтық әсерді ескеруі керек.

Сызықтық криптоталдауға негізделген шабуылдар класына қарсы қауіпсіздікті дәлелдеудің біршама жалпы теориясы декорреляция тұжырымдамасына негізделген. Теория бұл құрылғы дәстүрлі сызықтық және дифференциалдық сипаттамалардың таралуын тиімді блоктайтын декорреляция модулі деп аталады. Кейбір тар кластағы шабуылдарға қарсы оңтайлы шифрлар әдетте басқа шабуыл түрлеріне қарсы әлсіз екенін атап өткен жөн.

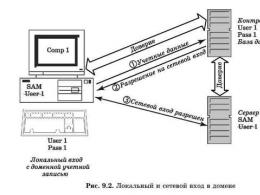

Кілттерді басқару (KM) криптографияның маңызды және дамыған саласы, ол бөлек және егжей-тегжейлі қарастыруды қажет етеді. MC жүйелеріне олар жабдықталған криптожүйелердің әртүрлі негізгі және жаңадан алынған қасиеттерін қамтамасыз ететін әртүрлі функциялардың үлкен жиынтығы тағайындалады. Мұндай схемалар сақтауды, қайта жіберуді, шифрлауды (яғни құпиялылықты), аутентификацияны, «депозитті» (эскроу) және кілттерді ортақ пайдалануды орындай алады. CM жүйелерінің бірден-бір ортақ қасиеті - әртүрлі түрлендірулер нәтижесінде олар криптожүйені кілтпен (симметриялық немесе асимметриялық) қамтамасыз етуі керек, онда құжатты шифрлаудың негізгі процесі орындалады. Ашық кілттерді басқару жүйелерін техникалық енгізу (PKI -- PublicKeyInfrastructure)

Нәтижеде CM жүйесі кілттің қандай түрін тудыратынына байланысты олар симметриялық кілттері бар басқару жүйелеріне және асимметриялық кілттері бар басқару жүйелеріне бөлінеді. Симметриялық кілттерді басқару жүйелері одан әрі бастапқы негізгі кілттері бар жүйелерге және нөлдік бастапқы ақпараты бар жүйелерге бөлінеді. Негізгі эскроу жүйелері және құпияны бөлісу жүйелері жеке материал ретінде қарастырылады. Өкінішке орай, осы бөлімжартысын да жаба алмайды әртүрлі схемалар CC және олардың негізіндегі криптографиялық хаттамалар – бүгінгі күні зерттеушілер жүзден астам әртүрлі схемаларды әзірледі. Крипто-операциялардың үшінші субъектісін - әртүрлі функциялары мен өкілеттіктері бар сенімді тұлғаларды кеңінен енгізу криптожүйелердің жаңа қасиеттерін қамтамасыз ететін хаттамалардың тұтас толқынын тудырды (апелляция, қол қою күнін/уақытын растау, депозитке енгізу). кілттер және т.б.).

Алдын ала ішінара орнатумен

Барлық симметриялық кілттерді басқару жүйелері, процеске қанша қатысушылар қатысқанына қарамастан, ең алдымен, субъектілер арасында қауіпсіздік арналары орнатылған жүйелерге (яғни, құпия басты кілттер бар) және осы арна орналасқан жүйелерге жіктеледі. емес. Бірінші жағдайда кілттерді басқару жүйесінің негізгі мақсаты не сеанс кілттерін жасау, не негізгі ақпаратты жаңарту, не көбінесе бұрын мұндай кілті болмаған екі абонент арасында құпия кілтпен алмасу болып табылады. сенімді қарым-қатынастар (мысалы, ортақ дос арқылы) бұрыннан болған. Екінші жағдайда, екі пайдаланушыда ортақ құпия ақпарат болмаған кезде, олар кілтті орнатуы керек және бүкіл хабарлама алмасуды тыңдайтын шабуылдаушы кілттің өзінің «үшінші» көшірмесін жасай алмайтындай етіп орнату керек.

Екі абонент бір-бірімен қауіпсіз арна арқылы сөйлесе алатын және бір уақытта «жаңа» негізгі ақпаратпен алмасуды қалайтын жағдайда, іс жүзінде ешқандай нәзіктік жоқ. Тек шабуылдаушының бұрын ұсталған пакетті сол ақпаратпен қайта жіберу мүмкін еместігіне назар аудару керек. Ол үшін жүйеге автоматты өсу есептегіштері және/немесе күн/уақыт белгілері енгізіледі.

Үш субъектісі бар жүйелер: екі жазылушы және сенімді кілт сервері біршама үлкен қызығушылық тудырады. Бұл жағдайда сервер қызмет көрсетуші болып саналады көп санытең клиенттер, олардың әрқайсысымен сервер қауіпсіз байланыс арнасын орнатқан, яғни кілт алмасу орын алған. Енді жүйенің жұмыс істеуінің белгілі бір кезеңінде бұрын ешқашан байланыспаған екі сервер клиенті кейбір жеке ақпаратпен алмасуға ниет білдірді.

Мұндай жағдайда классикалық сеанс кілтін орнату хаттамасы келесідей болады: --Қоңырау шалушыА тағайындалған, шақырылатын абонент В, сенімді сервер S, оған A және S априори алмасатын кілті «A-S», B және S абоненттерінің арасындағы кілт «B-S».

Алдын ала орнатусыз кілттер

Бұл кластың хаттамаларының міндеті ашық байланыс арналары бойынша жіберілетін хабарламалар негізінде екі абонент үшін бірдей кілттік ақпаратты құру және мұны өткен барлық келіссөздерді атап өткен кез келген үшінші тарап бұл кілтті ала алмайтындай етіп жасау. . Бір қарағанда, міндет мүлдем шешілмейтін болып көрінеді, бірақ бұл мақсатқа жету әдістері бар және өте сенімді. Мұндай хаттамалардың негізі асимметриялық шифрлауға өте ұқсас схемалар болып табылады.

Бастапқыда кілт алмасуға қатысатын барлық тараптар P үлкен жай саны туралы келіседі (бұл құпия емес). Құпия, сеанс кілтін жасағысы келетін кез келген екі жазылушы (A және B):

Олар сәйкесінше екі үлкен кездейсоқ сандарды (a және b), сондай-ақ олардың кері модулі p (a-1 modp және b-1 mod p) жасайды және оларды өз жүйелерінде құпия сақтайды.

Қоңырау шалушы k(k) сеанс кілтін жасайды< р-2) и возводит его в степень а по модулю р, после чего отправляет полученное выражение вызываемому абоненту: M1=ka mod p.

Шақырылған тарап қабылданған хабарламаны b қуатына көтеріп, оны кері жібереді: M2 = (M1b mod p) = (kab mod p).

Қоңырау шалушы алынған нөмірдің шифрын а санын инверсиялау арқылы шешеді және кері жібереді: M3 = (M2-b mod p) = (kb mod p).

Соңында, B абоненті b санын инверсиялау арқылы соңғы хабарламаның шифрын шешеді және қажетті сеанс кілтін алады: k= (MS-b mod p) = (k mod p).

Қауіпсіз арна арқылы құпия кілтті жібермей-ақ хабарламалардың құпиялылығы мәселесін шешкендей көрінген асимметриялық криптография бұл мәселені сәл басқа салаға ғана ауыстырған болып шықты. Асимметриялық жүйеге үстірт қарағанда, «алушының ашық кілтін желіден іздеңіз, онымен хабарламаны шифрлаңыз және - құпиялылыққа қол жеткізіледі». Бірақ дәл осы жерде делдалдық шабуылдаушы пайда болады - ол гипотетикалық түрде өзінің ашық кілтін алушы абонентінің атымен және оның пошталық мекенжайын желідегі көптеген серверлерде орналастыра алады. Болашақта кез келген хатты алғаннан кейін ол өзінің жеке кілтімен шифрын ашады, оны оқиды және оны шынымен білетін нақты ашық кілтпен шифрлай отырып, оны шынайы алушыға жібереді. Сонымен қатар, егер шабуылдаушы жіберушінің де, алушының да ашық кілттерін өзгерткен болса, ЭСҚ схемалары сақталмайды. Бұл ойлар алдын ала қорғалған арнаның әлі де қажет екендігіне әкеледі - ашық кілт пен пошталық мекенжайды немесе кем дегенде кейбір растайтын деректер блогын (мысалы, ашық кілттің хэш сомасы) жіберу үшін.

Дегенмен, асимметриялық технологиялар симметриялыларға қарағанда негізгі тарату схемаларында әлдеқайда үлкен серпіліс жасады - сертификаттар ойлап табылды. Сертификат – бұл абонентті, оның ашық кілтін және көліктік мекенжайын бірегей сәйкестендіретін мәліметтерді қамтитын ақпарат блогы және бұл ақпарат блогына басқа тұлғаның ЭСҚ арқылы қол қойылады. Сертификатта көрсетілген абонент кілттің иесі деп аталады, сертификатқа қол қойған желі субъектісі куәландыратын тұлға деп аталады («Ресей Федерациясының заңында цифрлық қолтаңба" - тексеру орталығы). Айталық, А абоненті ешқашан С абонентімен байланысқан емес және оның ашық кілтінің түпнұсқалығын тексере алмайды, бірақ А және С екеуі де кейбір В абонентімен байланысқан - онда В куәландыратын тұлға ретінде әрекет ете алады және С кілтінің иесі үшін сертификатқа қол қоя алады. Содан кейін А абоненті сертификатты алып, ашық кілтіне сенімді В қолтаңбасын тексере отырып, бұдан былай С абонентінің ашық кілтіне сене алады.

Негізгі тарату схемасындағы «серпіліс» қандай? Сертификаттар туралы керемет нәрсе - оларды пайдалануды біріктіруге болады. Шынында да, сөйлескісі келген екі жазылушы А және Д ортақ таныс таба алмады делік, бірақ А белгілі бір В-ны, ал D бір-бірімен таныс белгілі С-ді біледі екен. Бұл В А-ға C кілті туралы сертификат, ал С А-ға D кілті туралы сертификат жібере алады дегенді білдіреді. Нәтижесінде А қолында бар D-ның ашық кілтінің ақиқат екеніне сенімді болады. Осылайша, сенім тізбегі құрылды, ол өзінің мәні бойынша A және D (жіберуші мен алушы) арасындағы бірдей алдын ала қауіпсіз арнаны білдіреді, бірақ бұл арна бірнеше бұрыннан бар тазартылғаннан жиналған (және өте қарапайым және сенімді схема бойынша) арналар. Ашық криптографияның артықшылығы бұрыннан бар бірнеше қысқа арналардан «сұраныс бойынша» қауіпсіз арнаны құру мүмкіндігі болып табылады.

Қазіргі уақытта бүкіл әлемде сипатталған схеманың дамуы өте қарқынды. Келесі негізгі тенденциялар пайда болды. Біріншіден, жалғыз қызметі кілттерді сақтау және сертификаттау болып табылатын субъектілер пайда бола бастады - сертификаттау органдары (English CertificationAuthority - CA). Екіншіден, ірі өндірушілер сенім тізбегін құру процесіне белсенді түрде араласты. бағдарламалық қамтамасыз ету. Шынында да, егер компьютер пайдаланушысы голограммасы және басқа физикалық қорғаныс дәрежесі бар фирмалық мөрленген қорапта лицензияланған бағдарламалық жасақтаманы сатып алса, онда осы дискіде орналасқан ашық кілтті бұрмалау міндеті үлкен дәрежеде қиынырақ болады. Ірі бағдарламалық жасақтама өндірушілерінің бірнеше сенімді ашық кілттеріне ие бола отырып, пайдаланушы миллиондаған жазылушыларға көптеген сенім тізбегін құра алады. Бағдарламалық жасақтама өндірушілерінің өздері дивидендтер ретінде ашық жартысы түпнұсқа ықшам дискіге орналастырылған бірдей кілттермен қол қойылған бағдарламалық жасақтама жаңартуларын желі арқылы түпнұсқалық жіберу мүмкіндігін алады.

В Ресей үшін жаңбырлы күн 2016 жылғы 7 шілдеде Яровая түзетулер пакетіне қол қоюмен бірге президент Путин үкіметке «байланыс желілерінде және (немесе) сертификатталмаған кодтау (шифрлау) құралдарын пайдаланғаны үшін жауапкершілік туралы» заңның қолданылуына назар аударуды тапсырды. Интернет-ақпараттық-телекоммуникациялық желіде хабарламаларды жіберу кезінде» , сондай-ақ «қауіпсіздік саласындағы уәкілетті органның әзірлеуі және қолдауы Ресей Федерациясықабылданған, жіберілген, жеткізілген және (немесе) өңделген электрондық хабарламаларды қосымша кодтаған жағдайда оларды декодтау үшін қажетті ақпаратты уәкілетті органдардың сұрауы бойынша ұсынатын интернет желісінде ақпаратты таратуды ұйымдастырушылардың тізілімі.

ФСБ-ға Интернет желісінде хабарламаларды жіберу кезінде кодтау құралдарын сертификаттау тәртібін бекіту, сертификатталатын құралдардың тізбесін анықтау, сондай-ақ шифрлау кілттерін мемлекеттік қауіпсіздік саласындағы уәкілетті органға беру тәртібін бекіту тапсырылды. Бұл қажет болса, барлау агенттіктері HTTPS трафигі мен басқа шифрланған пайдаланушы деректерін кілттерді алуы және шифрын ашуы үшін қажет. Бұл шара қазірден бастап күшіне енеді, яғни алты айға дейінгі барлық трафикті міндетті сақтау туралы норма күшіне енгенге дейін бір жарым жыл бұрын.

2016 жылғы 12 тамызда Ресей Федерациясының Федералдық қауіпсіздік қызметі 2016 жылғы 19 шілдедегі No 432 «Ұйымдастырушылардың Интернет-ақпараттық және телекоммуникациялық желідегі ақпаратты Федералдық қауіпсіздік қызметіне ұсыну тәртібін бекіту туралы» бұйрығын жариялады. «Интернет» ақпараттық-телекоммуникациялық желісін пайдаланушылардың қабылданған, жіберілген, жеткізілген және (немесе) өңделген электрондық хабарламаларын декодтау үшін қажетті ақпаратпен Ресей Федерациясының.

Бұл бұйрық серверлер мен басқа интернет қызметтерінің иелерінен шифрлау кілттерін алу тәртібін белгілейді. Процедура өте логикалық және қарапайым.

1. Интернет желісінде ақпаратты таратуды ұйымдастырушы уәкілетті органның басшысы (басшының орынбасары) қол қойған сұрау салу негізінде ақпаратты декодтау үшін береді.4. Ақпарат магниттік тасымалдаушыда пошта немесе пошта арқылы беріледі электрондық пошта. Немесе, декодтау үшін мамандардың ақпаратқа қол жеткізуін ФСБ-мен үйлестіруге болады.

Ғылыми-техникалық қызметтің Ұйымдастыру-талдау бөлімі шифрлау кілттерін алу үшін ФСБ уәкілетті бөлімшесі болып тағайындалды. Федералдық қызметРесей Федерациясының қауіпсіздігі.

Анықтама үшін магниттік ортабайланыстыру магниттік дискілер, магниттік карталар, магниттік таспалар және магниттік барабандар.

Егер сервер иесі HTTPS немесе басқа шифрланған трафиктің шифрын шешуге қажетті кілтті беруден бас тартса, оған бір миллион рубль айыппұл салынуы мүмкін.

Кілттерді берудің нақты тәртібі жарияланғанға дейін кейбір интернет-компаниялардың өкілдері шифрлау кілттерін беруге қатысты заңның күшіне ену мүмкіндігіне күмән келтірді. Олар HTTPS протоколын пайдаланған кезде шифрлау кілттерін техникалық сақтау мүмкін емес дейді.

Бірақ, олар айтқандай, шериф үндістердің проблемаларын ойламайды. Рәсім белгіленді - оны орындау керек.

(MAC). Бір алгоритмді пайдаланған кезде шифрлау нәтижесі кілтке байланысты болады. Күшті криптографияның заманауи алгоритмдері үшін кілттің жоғалуы ақпаратты шифрды ашуды іс жүзінде мүмкін емес етеді.

Қазіргі симметриялық алгоритмдер үшін (AES , CAST5 , IDEA , Blowfish , Twofish ) криптографиялық күштіліктің негізгі сипаттамасы кілт ұзындығы болып табылады. 128 бит немесе одан көп кілттермен шифрлау қарастырылады күшті, өйткені ақпаратты кілтсіз ашу үшін қуатты суперкомпьютерлердің жұмыс істеуі қажет. Сандар теориясының есептеріне негізделген асимметриялық алгоритмдер үшін (факторизация есебі – RSA , дискретті логарифм есебі – Елгамал) ерекшеліктеріне байланысты кілттің ең аз сенімді ұзындығы қазіргі уақытта 1024 бит құрайды. Эллиптикалық қисықтар теориясын (ECDSA, ГОСТ R 34.10-2001, DSTU 4145-2002) пайдалануға негізделген асимметриялық алгоритмдер үшін кілттің ең аз сенімді ұзындығы 163 бит, бірақ ұзындығы 191 бит және одан да көп ұсынылады.

Негізгі классификация

Криптографиялық кілттер қолданылатын алгоритмдерге байланысты ерекшеленеді.

- Құпия (симметриялық) пернелер- симметриялық алгоритмдерде қолданылатын кілттер (шифрлау, аутентификация кодтарын генерациялау). Симметриялық кілттердің негізгі қасиеті: тура және кері криптографиялық түрлендіруді орындау үшін (шифрлау/шифрды шешу, MAC есептеу/MAC тексеру) бірдей кілтті (немесе сол кілтті кері түрлендірутікелей түрлендіру кілтінен оңай есептеледі және керісінше). Бір жағынан, бұл хабарламалардың жоғарырақ құпиялылығын қамтамасыз етеді, екінші жағынан, жүйеде кілттерді тарату проблемаларын тудырады. үлкен мөлшерпайдаланушылар.

- Асимметриялық кілттер- асимметриялық алгоритмдерде қолданылатын кілттер (шифрлау, ЭСҚ); жалпы айтқанда, бар кілттер жұбы, өйткені олар екі кілттен тұрады:

- жеке кілт(kz:Private key) – оның иесіне ғана белгілі кілт. Пайдаланушыға оның жеке кілтінің құпиясын сақтау ғана сертификаттаушының атынан шабуылдаушының құжатты және ЭЦҚ-ны қолдан жасау мүмкін еместігіне кепілдік береді.

- ашық кілт(kk:Public key) – қол қойылған құжаттың түпнұсқалығын тексеру үшін, сондай-ақ куәландырушы тарапынан құжатқа қол қоюдан бас тарту түріндегі алаяқтықты болдырмау үшін жариялануы және қолданылуы мүмкін кілт. Қолтаңбаның ашық кілті жабық кілттің кейбір функциясының мәні ретінде есептеледі, бірақ ашық кілтті білу оны анықтауға мүмкіндік бермейді. жеке кілт.

Кілттер жұбының негізгі қасиеті – құпия кілттен ашық кілтті есептеу оңай, бірақ белгілі ашық кілттен құпияны есептеу мүмкін емес дерлік. Алгоритмдерде ЭСҚ қолыәдетте пайдаланушының жеке кілтінде орнатылады және ашық кілтте тексеріледі. Сондықтан кез келген адам тексере алады берілген пайдаланушыорнату қол қойды. Осылайша, асимметриялық алгоритмдер ақпараттың тұтастығын ғана емес, оның шынайылығын да қамтамасыз етеді. Шифрлауда, керісінше, хабарламалар ашық кілтпен шифрланады және құпия кілтпен ашылады. Осылайша, тек адресат және басқа ешкім (оның ішінде жіберуші) хабарламаның шифрын шеше алмайды. Асимметриялық алгоритмдерді қолдану жүйеде пайдаланушы кілттерін тарату мәселесін жояды, бірақ жаңа проблемаларды тудырады: алынған кілттердің сенімділігі. Бұл мәселелер ашық кілт инфрақұрылымында (PKI) азды-көпті сәтті шешілген.

- Сеанс (сеанс) пернелері- әдетте байланыс арнасын қорғау үшін екі пайдаланушы арасында жасалған кілттер. Әдетте сеанс кілті болып табылады ортақ құпия- бір тараптың құпия кілті және екінші тараптың ашық кілті негізінде қалыптастырылатын ақпарат. Сеанс кілттерін және ортақ құпияларды генерациялауға арналған бірнеше протоколдар бар, олардың арасында, атап айтқанда, Диффи-Хеллман алгоритмі.

- қосыңыз- кілтке негізделген криптографиялық алгоритмнің жұмысы кезінде түзілетін негізгі ақпарат. Көбінесе ішкі кілттер арнайы кілтті орналастыру процедурасы негізінде жасалады.

да қараңыз

Викимедиа қоры. 2010 ж.

Басқа сөздіктерде «Кілт (криптография)» деген не екенін қараңыз:

Кілт: Уикисөздікте «кілт» сөзі бар Жер асты суларыжер бетіне ағыс ... Википедия

Кілт – құлыпты ашуға арналған құрал. Кілт, бұрандалы қосылымдарды бұрап алуға арналған реттелетін кілт құралы. Кілт (криптография) Шифрлау немесе шифрды шешу кезінде хабарламаны түрлендіру үшін алгоритм пайдаланатын ақпарат. Кілт ... ... Wikipedia

Бұл терминнің басқа мағыналары бар, Кілт(терді) қараңыз. Кілт саңылауындағы кілт В ... Уикипедия

- (грек, криптос құпия деген сөз, мен графо деп жазамын). Кәдімгі белгілердегі Жазба (шифрланған), оқу үшін арнайы кілтті алатындарға ғана белгілі. Орыс тіліне енген шетел сөздерінің сөздігі. Чудинов А.Н., 1910. КРИПТОГРАФИЯ ... ... Орыс тілінің шетел сөздерінің сөздігі

Неміс Лоренц криптомашинасы Екінші дүниежүзілік соғыс кезінде ең құпия хабарламаларды шифрлау үшін пайдаланылды Криптография (басқа грек тілінен ... Wikipedia

Негізгі мақала: Криптография тарихы Циммерман телеграммасының фотокөшірмесі Бірінші дүниежүзілік соғыс кезінде криптография және әсіресе криптографиялық талдау соғыс құралдарының біріне айналды. Белгілі фактілер ... Wikipedia

Мазмұны 1 Ресей империясы 1.1 Армия 1.2 Әскери-теңіз күштері 2 Британ империясы 3 F ... Wikipedia

КРИПТОГРАФИЯ- (грек тілінен аударғанда «cryptos» құпия, жасырын) жазу өнері құпия кодтаржәне олардың шифрын шешу. Дәл осы жерден «криптограмма» ұғымы пайда болды, яғни шифрмен немесе оның кілті бар адамдарға ғана түсінікті басқа формада жазылған нәрсе. V…… Рәміздер, белгілер, эмблемалар. Энциклопедия

Ашық Кілт Криптографиясы/Қоғамдық Кілттерді КРИПТОГРАФИЯ- Whitfielf Diffi құрастырған. Әрбір жұп келесі қасиеттерге ие кілттер жұбын пайдаланады: олардың біреуі шифрлаған кез келген нәрсені екіншісі шеше алады; Жұптың бір кілті бар, жұртшылық деп аталады... Сөздікқосулы ақпараттық қоғамжәне жаңа экономика

Бұл терминнің басқа мағыналары бар, Кілтті қараңыз. Кілт саңылауындағы кілт ... Wikipedia

Шифрлау кілті – деректерді шифрлау үшін пайдаланылатын құпия ақпарат. Бұл шифрлау алгоритмінің күшін анықтайтын шифрлау кілті.

Шифрлау кілтін басқару – ақпаратты криптографиялық қорғау жүйелерін құру және пайдалану кезінде туындайтын қолданбалы криптографияның ең күрделі міндеттерінің бірі. Негізгі басқару жүйесінің әртүрлі құрамдас бөліктерінің – генерациялау, сақтау, пайдалану, тарату – ақпараттық қауіпсіздік жүйелерінің бұзылуының негізгі себептері болып табылады. Осыны ескере отырып, жүйе ақпараттық қауіпсіздікҰрпақтан жоюға немесе өзгертуге дейінгі жасырын телефон кілтінің өмірлік циклін басқаруға ерекше назар аударылады.

Негізгі сапаны бақылау

Кілттерді генерациялау кезінде Stealthphone Key аппараттық және бағдарламалық құрал шешімін пайдалану және пайдалану бағдарламалық шешімдер Stealthphone Key Soft немесе Stealthphone Айтпақшы, кілттердің сапасы олардың сенімділігі тұрғысынан үнемі бақыланады.

Аппараттық генераторлар сенсорларды пайдаланады кездейсоқ сандар, сипаттамалары арнайы зертханалық зерттеулермен расталған және қамтамасыз етілген физикалық процестерге негізделген ең жақсы сапажасалған шифрлау кілттері.

Бағдарламалық жасақтама генераторлары энтропияның тұрақты жинақталуы принципіне - шын мәнінде кездейсоқ реттілікке және оны кілтті генерациялау процедурасын орындау кезінде одан әрі пайдалану принципіне негізделген.

Генерацияның барлық түрлері үшін бірнеше түрлі динамикалық басқару процедуралары орындалады. статистикалық сипаттамаларжасалған кілттер.

Негізгі классификация

- Барлық шифрлау кілттері деректерді шифрлау кілттері және кілттік шифрлау кілттері болып бөлінеді. Бұл әрбір шифрлау кілті тек деректерді (соның ішінде сөйлеуді) шифрлау үшін немесе кілттерді, атап айтқанда деректер мен сөз шифрланған кілттерді шифрлау үшін ғана пайдаланылады дегенді білдіреді.

- Барлық кілттер ұзақ мерзімді және бір реттік болып бөлінеді. Ұзақ мерзімді кілттер белгілі бір уақыт аралығында бірнеше рет пайдаланылады; бір реттік кілттер деректерді немесе сөзді шифрлау үшін бір рет пайдаланылады. Ұзақ мерзімді кілттерге барлық негізгі шифрлау кілттері, сондай-ақ смартфон немесе компьютер ішіндегі деректерді шифрлау кілттері кіреді; ұзақ мерзімді кілттер үшін оларды ауыстыру процедуралары жоспарланған немесе жоспардан тыс - жоғалған немесе ымыраға келген жағдайда қарастырылған.

- Сонымен қатар, шифрлау кілттерін белгілі бір иерархияда орналастыруға болады:

- Ең жоғарғы жағында аутентификация кілті орналасқан, ол еш жерде сақталмайды және пароль негізінде құрылғы орындайтын абоненттің аутентификация процедурасының нәтижесінде жасалады.

- Келесі аутентификация кілті арқылы шифрланған басты кілт. Негізгі кілт шифрлайды:

- барлық шифрлау кілттері деректерді шифрлау кілттері

- Stealthphone Hard аппараттық шифрлағышында сақталған барлық деректерді шифрлау кілттері немесе ұялы телефон(планшет).

- Келесі деңгей – деректерді шифрлау кілттерінің шифрлау кілттері. Бұл кілттер басты кілт арқылы шифрланады және сеанс кілттерін жасау үшін пайдаланылады.

- Төменгі деңгейде деректерді шифрлайтын кілттер орналасқан. Әрбір осындай кілт шифрланған.

- Сөйлеуді шифрлау үшін тек бір реттік сеанс кілттері пайдаланылады, олар сөйлесу соңында жойылады; бір сеанс кілтімен шифрланған сөйлеу деректерінің көлемі, сондықтан бір шифрланған сөйлесу сеансының уақыты да шектеулі.

- Жіберілетін деректерді шифрлау үшін тек бір реттік кілттер қолданылады; бір сеанс кілтімен шифрланған деректер көлемі шектеулі; шифрлау кезінде, мысалы, үлкен файлды, бірнеше сеанс кілттерін пайдалануға болады.

Ұзақ мерзімді шифрлау кілттерін сақтау

Ұзақ мерзімді шифрлау кілттері тек шифрланған түрде сақталады. Қолданылатын өнімге байланысты олар аппараттық кодтауышта (Stealthphone Hard) немесе бағдарламалық кодтауышта (Stealthphone Soft, Stealthphone Tell) сақталады.

Stealthphone ақпараттық қауіпсіздік жүйесіндегі кілттік жүйенің мүмкіндіктері

Stealthphone жүйесінде қауіпсіз ақпарат алмасу тек бір криптондық желі (Stealthphone желісі) ішінде мүмкін болады.

Бір криптонеттің абоненттерінің әрбір жұбы бар ортақ жиынәрқайсысы деректерді шифрлаудың бір түріне сәйкес келетін 4 түрлі жұптастыру кілтінен тұрады. Жұптастыру кілттері сеанс кілтін құру процедурасында пайдаланылады.

Дауыс деректері ECDH әдісі арқылы алынған кілт пен екі жазылушы сөзді шифрлау үшін ортақ құпия жұп байланыс кілтін біріктіру арқылы жасалатын сеанс кілті арқылы шифрланады.

Басқа деректер түрлері бір реттік кілттермен шифрланады, олар кездейсоқ және бірдей ықтимал деректер жіберуші жағында жасалады. Алушы деректердің шифрын шешуі үшін деректердің өзі сияқты бір реттік кілт Tiger симметриялық шифрлау алгоритмі арқылы шифрланады және шифрланған деректермен бірге беріледі. Бұл жағдайда бір реттік кілттерді шифрлау шифрланатын деректер түріне сәйкес келетін екі абонентке ортақ жұптастырылған қосылымның құпия кілті негізінде жүзеге асырылады.

Stealthphone желісінің барлық абоненттері үшін сөйлеуді шифрлаудың жұптау кілттерін келесі ережеге сәйкес N × N өлшемді шаршы кестеде (матрица) орналастыруға болады:

- матрица диагоналы нөлдік элементтерден тұрады

- А жолы мен В бағанының қиылысында А және В криптографиялық сандары бар абоненттердің сөзін шифрлауға арналған жұптық байланыстың ортақ құпия кілті бар.

- матрица диагональға қатысты симметриялы.

Осыған ұқсас басқа деректер түрлері үшін жұптық кілттік матрицаларды құруға болады.

4 матрицаны біріктіре отырып, біз Stealthphone желісінің жұптастыру кілттерінің диагональды симметриялы толық матрицасын аламыз (толық кілт матрицасы), абоненттердің әрбір жұбы арасында қауіпсіз ақпарат алмасудың барлық түрлері үшін барлық қажетті жұптастыру кілттері бар.

А саны бар матрицаның жолы қалған криптожелі абоненттерімен А крипто саны бар абоненттің шифрланған ақпаратын алмасу үшін барлық жұптық байланыс кілттерінің жиынтығын құрайды. Барлық басқа желі абоненттерімен шифрланған ақпарат алмасу үшін әрбір абонент үшін жұптастыру кілттерінің жалпы саны 4×(N - 1) құрайды, мұндағы N – желі абоненттерінің саны.

Stealthphone желісінің жұптастыру кілтінің матрицасы, сондай-ақ барлық басқа абоненттік кілттер Stealthphone Key Soft кешенін пайдаланып желі әкімшісімен жасалады. Кілттер абоненттік құрылғыларға әкімшінің жұмыс орнында Stealthphone Key кешенін пайдаланып жазылады немесе абоненттің өзі Дербес компьютер, бұған дейін әкімші дайындаған кілттер жиымын пайдалану арқылы.

Қауіпсіздіктің максималды деңгейін қолдау және кілттерді басқару жүйесін әкімшілендіруді жеңілдету үшін желі құрылымы өзгерген кезде (жою/қосу немесе қол жеткізуді өзгерту жағдайында) оларды қайта жазудың қажеті жоқ абоненттік құрылғыларға кілттерді бастапқыда жүктеп алуға болады. абоненттердің құқықтары), басқа абоненттердің кілттерін бұзу және жоспарланған ауысымкриптонеттің барлық абоненттерінің кілттері.

Осылайша, жүктеп салуабоненттік құрылғылардағы кілттер қайта жазусыз бірнеше жыл жұмыс істеуге жеткілікті болуы мүмкін.

ашық кілт, бұл талап криптографияның бүкіл мәнін, атап айтқанда коммуникациядағы әмбебап құпияны сақтау мүмкіндігін жоққа шығаратынын атап өтті.Екінші міндет - мұндай механизмдерді құру қажеттілігі, олардың көмегімен қатысушылардың ешқайсысын ауыстыру мүмкін емес, т. қажет цифрлық қолтаңба . Коммуникацияларды кең ауқымды мақсаттарда, мысалы, коммерциялық және жеке мақсаттарда пайдаланған кезде электрондық хабарламалар мен құжаттарда қағаз құжаттардағы қолтаңбаның баламасы болуы керек. Электрондық хатты белгілі бір қатысушы жібергеніне барлық қатысушылардың көзін жеткізетін әдісті жасау қажет. Бұл аутентификациядан гөрі күштірек талап.

Диффи мен Хеллман шифрлаудың барлық алдыңғы тәсілдерінен түбегейлі ерекшеленетін екі мәселені шешудің жолын ұсыну арқылы айтарлықтай нәтижелерге қол жеткізді.

Алдымен ортақ белгілерді қарастырайық. шифрлау алгоритмдеріашық кілтпен және осы алгоритмдерге қойылатын талаптармен. Шифрлау үшін бір кілтті және шифрды шешу үшін басқа кілтті қолданатын алгоритм қанағаттандыратын талаптарды анықтайық, сонымен бірге шифрлау алгоритмі мен шифрлау кілті ғана белгілі болса, шифрды ашу кілтін анықтау есептеу мүмкін емес.

Сонымен қатар, RSA сияқты кейбір алгоритмдердің келесі сипаттамасы бар: екі кілттің әрқайсысы шифрлау үшін де, шифрды шешу үшін де пайдаланылуы мүмкін.

Алдымен екі қасиеті де бар алгоритмдерді қарастырамыз, содан кейін екінші қасиеті жоқ ашық кілтті алгоритмдерге көшеміз.

Сипаттау кезінде симметриялық шифрлаужәне ашық кілтті шифрлау үшін біз келесі терминологияны қолданамыз. пайдаланылатын кілт симметриялық шифрлау, біз қоңырау шаламыз құпия кілт. Ашық кілтті шифрлауда қолданылатын екі кілт шақырылады ашық кілтжәне жеке кілт. Жеке кілт құпия сақталады, бірақ пайдаланылған кілтпен шатастырмау үшін оны құпия емес, жеке кілт деп атаймыз. симметриялық шифрлау. Жеке кілт KR, ашық кілт - KU деп белгіленеді.

Біз барлық қатысушылар бір-бірінің ашық кілттеріне қол жеткізе алады деп есептейміз, ал жеке кілттерді әрбір қатысушы жергілікті түрде жасайды, сондықтан оны таратуға болмайды.

Қатысушы кез келген уақытта өзінің жабық кілтін өзгерте алады және ескі ашық кілтті онымен ауыстыра отырып, жұпты құрайтын ашық кілтті жариялай алады.

Диффи мен Хеллман талаптарды сипаттайды шифрлау алгоритміашық кілтпен.

- Жұпты жасау оңай (KU ашық кілті, KR жеке кілті).

- Ашық кілт пен шифрланбаған M хабарламасын ескере отырып, сәйкес шифрланған хабарламаны жасау оңай:

- Құпия кілттің көмегімен хабарламаның шифрын шешу оңай:

M = D KR [C] = D KR ]

- KU ашық кілтін біле отырып, KR жабық кілтін анықтау есептеу мүмкін емес.

- KU ашық кілтін және C шифрланған хабарламасын біле отырып, M бастапқы хабарламасын қалпына келтіру мүмкін емес.

Алтыншы талапты қосуға болады, бірақ ол барлық ашық кілт алгоритмдеріне сәйкес келмейді:

- Шифрлау және шифрды шешу функцияларын кез келген ретпен қолдануға болады:

M = E ku]

Бұл ұғымды енгізетін жеткілікті күшті талаптар. Бір жақты функциямұндай функция шақырылады, онда әрбір аргумент бірегей кері мәнге ие болады, ал функцияның өзін есептеу оңай, бірақ кері функцияны есептеу қиын.

Әдетте «жеңіл» есепті кіріс ұзындығының көпмүшелік уақытында шешуге болатынын білдіреді. Осылайша, егер кірістің ұзындығы n бит болса, онда функцияның есептеу уақыты n a -ға пропорционал, мұндағы a - тұрақты тұрақты. Осылайша, алгоритм P көпмүшелік алгоритмдер класына жатады деп айтылады. «Қатты» термині күрделірек ұғымды білдіреді. Жалпы жағдайда, егер оны шешуге жұмсалған күш кіріс мәнінің көпмүшелік уақытынан үлкен болса, мәселені шешу мүмкін емес деп есептейміз. Мысалы, егер кірістің ұзындығы n бит болса және функцияның бағалау уақыты 2 n -ге пропорционал болса, онда бұл есептеу мүмкін емес тапсырма болып саналады. Өкінішке орай, белгілі бір алгоритмнің мұндай күрделілік бар-жоғын анықтау қиын. Сонымен қатар, есептеу күрделілігінің дәстүрлі ұғымдары алгоритмнің ең нашар немесе орташа жағдайдағы күрделілігіне назар аударады. Бұл криптография үшін қолайсыз, мұнда функция кірістердің барлық немесе барлық дерлік мәндері үшін инверсияланбауы қажет.

Анықтамаға оралу люкпен біржақты функция, ол сияқты бір жақты функция, кейбір қосымша ақпарат қолжетімді болғанша бір бағытта есептеу оңай және қарама-қарсы бағытта есептеу қиын. Осы қосымша ақпарат арқылы инверсияны көпмүшелік уақытта есептеуге болады. Осылайша, бір жақты функциялюк отбасымен бір жақты функциялар f k солай

Белгілі бір ашық кілт алгоритмінің дамуы сәйкесті ашуға байланысты екенін көреміз люкпен біржақты функция.

Ашық кілттердің алгоритмдерін криптоталдау

Жағдайдағыдай симметриялық шифрлау, шифрлау алгоритміашық кілті бар фронтальды шабуылға осал. Қарсы шара стандартты: үлкен пернелерді пайдаланыңыз.

Ашық кілттің криптожүйесі кейбір инверсияланбайтындарды пайдаланады математикалық функциялар. Мұндай функцияларды есептеудің күрделілігі кілттік биттердің саны бойынша сызықты емес, кілтке қарағанда жылдамырақ өседі. Осылайша, кілт өлшемі фронтальды шабуылды мүмкін емес ету үшін жеткілікті үлкен және практикалық шифрлауға мүмкіндік беретіндей кішкентай болуы керек. Іс жүзінде кілт өлшемі дөрекі күшпен шабуыл жасау мүмкін болмайтындай етіп жасалған, бірақ нәтижесінде алгоритмді жалпы мақсаттарда пайдалану үшін шифрлау жылдамдығы жеткілікті баяу. Сондықтан ашық кілтті шифрлау қазіргі уақытта негізінен деректердің шағын блогын шифрлауды қажет ететін кілттерді басқару және қолтаңба қолданбаларымен шектеледі.

Шабуылдың тағы бір түрі - ашық кілт берілген жеке кілтті есептеу жолын табу. Мұны математикалық жолмен дәлелдеу мүмкін емес берілген пішінарнайы ашық кілт алгоритмі үшін шабуыл жоққа шығарылады. Осылайша, кез келген алгоритм, соның ішінде кеңінен қолданылады RSA алгоритмі, күдікті.

Ақырында, ашық кілттік жүйелерді пайдалану әдісіне тән шабуыл түрі бар. Бұл ықтимал хабарға жасалған шабуыл. Мысалы, жіберілетін хабарлама тек симметриялық шифрлау алгоритмі үшін 56 биттік сеанс кілтінен тұрады делік. Қарсылас ашық кілттің көмегімен барлық мүмкін кілттерді шифрлай алады және жіберілетін шифрлық мәтінге сәйкес келетін кез келген хабарламаның шифрын шеше алады. Осылайша, ашық кілт схемасының кілт өлшеміне қарамастан, шабуыл 56 биттік шабуылға дейін азаяды. симметриялық кілт. Мұндай шабуылдан қорғау қарапайым хабарламаларға кездейсоқ биттердің белгілі бір санын қосудан тұрады.

Ашық кілт алгоритмдерінің негізгі қолданулары

Ашық кілт алгоритмдерінің негізгі қолданулары шифрлау/шифрды шешу, қолтаңбаны жасау және тексеру және кілт алмасу болып табылады.

Шифрлауашық кілтпен келесі қадамдардан тұрады:

Күріш. 7.1.

- B пайдаланушысы жіберілген хабарламаларды шифрлау және шифрын ашу үшін пайдаланылатын KU b және KR b кілттерінің жұбын жасайды.

- B пайдаланушысы өзінің шифрлау кілтін қандай да бір қауіпсіз жолмен қол жетімді етеді, яғни. ашық кілт KU b. Жұптастырылған жеке кілт KR b құпия сақталады.

- Егер А В-ге хабарлама жібергісі келсе, ол хабарламаны B ашық кілті KU b арқылы шифрлайды.

- B хабарламаны алған кезде, ол KR b жеке кілтін пайдаланып оның шифрын шешеді. Басқа ешкім хабарламаның шифрын шеше алмайды, өйткені бұл құпия кілтті тек B біледі.

Егер пайдаланушы (соңғы жүйе) өзінің жеке кілтін қауіпсіз сақтаса, ешкім жіберілген хабарламаларды тыңдай алмайды.

Қолтаңбаны жасау және тексеру келесі қадамдардан тұрады:

Күріш. 7.2.

- A пайдаланушысы KR A және KU A пернелерінің жұбын жасайды, олар жіберілген хабарламалардың қолтаңбасын жасау және тексеру үшін пайдаланылады.

- Пайдаланушы A өзінің растау кілтін қандай да бір қауіпсіз жолмен қол жетімді етеді, яғни.