Қорғаныс деңгейі x1. fstek және fsb ресейлік ақпараттық қауіпсіздік құралдарының классификациясы

ФСБ талаптары көптеген сарапшылар үшін әлі де жұмбақ. Неліктен бұл болады?

- Операторлардың шифрлауды қосымша пайдалануы.

- Түсіну қиын нормативтік база.

- Реттеуші тарапынан құжаттарға түсініктемелердің болмауы.

- Криптографияны пайдалану кезінде операторлардың қосымша тексерулерден қорқуы.

Бірақ барлық қиындықтарға қарамастан, криптографиялық қорғауҚауіпсіз байланыс арнасы арқылы жеке деректерді тасымалдау кезінде қажет, мысалы, қашықтан жұмыстұтынушылардың деректер базасы бар қызметкерлер, филиалдар мен бас кеңселер арасында ақпарат алмасу, қызметкерлердің жеке мәліметтерін үшінші тұлғаларға беру. Бір немесе басқа түрде мұндай міндеттер әрбір дерлік ұйымда бар.

Осы мәселе бойынша нормативтік-құқықтық базаны жалпы түрде қарастырайық. Ресей Федерациясында жеке деректерді криптографиялық қорғаудың үш негізгі құжаты бар:

- 2008 жылғы 21 ақпандағы № 149/54 Ресей ФСБ 8-орталығының басшылығымен бекітілген автоматтандыру құралдарын пайдалана отырып, дербес деректердің ақпараттық жүйелерінде өңделген кезде криптографиялық құралдардың көмегімен дербес деректердің қауіпсіздігін қамтамасыз ету жөніндегі нұсқаулық. -144 -

- құрайтын ақпаратты қамтымайтын ақпаратты қорғауға арналған шифрлау (криптографиялық) құралдарының жұмысын ұйымдастыруға және қамтамасыз етуге қойылатын стандартты талаптар мемлекеттік құпия, егер олар дербес деректердің ақпараттық жүйелерінде өңдеу кезінде дербес деректердің қауіпсіздігін қамтамасыз ету үшін пайдаланылса », Ресей ФСБ 8 орталығының басшылығымен 2008 жылғы 21 ақпандағы № 149/6/6-622 бекітілген - Құжат ресми түрде жарияланған жоқ.

- Федералдық қауіпсіздік қызметінің 2014 жылғы 10 шілдедегі № 378 бұйрығы. қауіпсіздік деңгейінің әрқайсысы үшін жеке деректерді Ресей Федерациясының Үкіметі белгілеген қорғау талаптарын орындау». Ресейдің Әділет министрлігінде 2014 жылғы 18 тамызда тіркелді.

Құжат сонау FSTEC-тің «ескі» құжаттары («төрт кітап», 58-ші Бұйрық, 781 Үкімет қаулысы) кезінде қабылданып, олардың мазмұнын толықтырды. Айта кетерлігі, сөз болып отырған нормативтік құжат Әділет министрлігінде тіркелмеген, бүгінде оның мәртебесі түсініксіз. Сірә, 378 бұйрықтың жариялануына байланысты Әдістемелік нұсқаулар өзектілігін жоғалтқан. Дегенмен, шифрлау жүйелеріне қойылатын талаптардың тарихи түрде қалай дамығаны анық болу үшін құжаттың мазмұнына қысқаша тоқталғым келеді.

Жоғарыда аталған құжаттың талаптары (сондай-ақ ПД криптографиялық қорғау саласындағы басқа да нормативтік құқықтық актілер) келесі жағдайларға қолданылмайды:

- Автоматтандыру құралдарын қолданбай дербес деректерді өңдеу;

- Мемлекеттік құпияны құрайтын дербес деректермен жұмыс істеу;

- Қолданылуы техникалық құралдарРесей Федерациясынан тыс жерде орналасқан.

Құжатта криптографиялық қорғау құралдарын пайдаланған жағдайда FSTEC және FSB талаптарына сәйкес (сирек ерекшеліктерді қоспағанда) қауіп моделін әзірлеу қажет делінген. Операторлар қауіптердің үлгілерін және зиянкестердің өздерін, қажет болған жағдайда, ФСБ лицензияларын тарта алады. Құжаттағы барлық қауіптер шабуылдарға және шабуыл болып табылмайтын қауіптерге бөлінеді, жалпы қауіптердің мысалдары келтірілген. Жаңа талаптарға үлгі жазу кезінде анықтамалық материал ретінде Әдістемені басшылыққа алуға болады.

Жоғары деңгейдегі қауіп үлгісі PD және басқа қорғалған нысандардың қауіпсіздік сипаттамаларын анықтайды. Қауіптің егжей-тегжейлі үлгісінде криптоқорғаудың қажетті шарттары көрсетілген.

Қауіп-қатер моделіне әртүрлі факторлар әсер етеді: ПҚ құру және пайдалану шарттары, ПҚ көрсету формалары, қауіпсіздік сипаттамалары және т.б.

Әдеттегі сипаттамаларға қосымша: тұтастық, құпиялылық және қолжетімділік, бас тартпау, есепке алу, түпнұсқалық және сәйкестік.

Жоғары деңгейдегі қауіп үлгісінің мысалы:

- Жеке деректердің құпиялылығына қауіп төндіреді.

- Жеке деректердің тұтастығына қауіп төндіреді.

- Дербес деректердің қолжетімділігіне қауіп.

Құжат тек қауіп моделін қалыптастыруға ғана емес, сонымен қатар бұзушының барабар моделін құрастыру ерекшеліктеріне де арналған. Әдістемелік нұсқаулардағы барлық бұзушылықтар екі сыныпқа бөлінеді: жеке деректердің қауіпсіздігін тікелей және жанама бұзу (тікелей қауіптердің пайда болуына жағдай туғызатын қауіптер). Құқық бұзушылардың 6 негізгі түрі бар: Н1, Н2, Н3, Н4, Н5, Н6. Сан неғұрлым көп болса, соғұрлым көп мүмкіндіктер болса, әрбір келесі түрдегі қылмыскер алдыңғысының мүмкіндіктерін иемденеді. Оператор тәртіп бұзушылардың дайындық деңгейін, оларға қолжетімді құралдарды дербес анықтайды және сөз байласу туралы болжам жасайды. Құжат әрбір түрдегі бұзушының негізгі сипаттамаларын көрсетеді. Сондай-ақ криптоқорғаудың 6 деңгейі анықталған: KC1, KC2, KC3, KB1, KB2, KA1 және 6 класс криптографиялық құралдар ұқсас атаулары бар, осыған байланысты бүгінгі күнге дейін ештеңе өзгерген жоқ. ISPD-лер де құқық бұзушының жоғары санатына байланысты 6 сыныпқа бөлінеді. АК1 – құқық бұзушының жоғары категориясы Н1 болса, АК2 – Н2 болса, АК3 – Н3 болса, АК4 – Н4 болса, АҚ5, Н5 болса, АҚ6 – Н6 болса. Криптоқорғау құралдары сәйкес бөлінеді: АК1 – КС1, АК2 – КС2, АК3 – КС3, АК4 – КВ1, АК5 – КВ2, АК6 – КА1.

Типтік талаптар

Стандарттық талаптар Әдістемелік нұсқаумен бір кезеңде жазылған, олар Әділет министрлігінде тіркелмеген, бүгінгі күні олардың мәртебесі түсініксіз. Менің ойымша, құжатта оқуға пайдалы ақпарат бар. Криптографиялық құралдарды пайдаланушылардың міндеттері егжей-тегжейлі сипатталған, олар үшін негізгі ережелер көрсетілген:

- негізгі ақпаратты көшіруге жол бермеу;

- кілттер туралы ақпаратты ашпаңыз;

- негізгі медиаға жазбаңыз бөгде ақпаратжәне т.б.

Кілтті жою процесі сипатталған, үй-жайларға қойылатын негізгі талаптар ұсынылған. стандартты формаларжурналдар. Құжаттағы ақпарат негізінде кейбір пайдалы нұсқауларды құрастыруға болады.

378 тапсырыс

Бүкіл кәсіби қоғамдастық 378-ші бұйрықтың шығуын күтті, енді ол күшіне енді. Бүгінгі күні бұл жеке деректерді криптографиялық қорғау саласындағы негізгі құжат және оның әсері қорғау ретінде криптографиялық IPS пайдаланатын барлық ISPD-ге қатысты. Бұйрық тек криптографиялық қорғауға ғана емес, сонымен қатар үй-жайлардың қауіпсіздігін қамтамасыз ету режиміне, ақпараттық тасымалдаушыларды сақтау тәртібіне және жүйенің қауіпсіздік деңгейіне байланысты басқа да ұйымдастыру шараларына қойылатын талаптарды анықтайды. Оператор қауіпсіздік талаптарына сәйкес сертификатталған сәйкестікті растаудан өткен ақпаратты қорғау жабдығын пайдалануы керектігі бөлек көрсетілген. Қорғаныс шаралары өте егжей-тегжейлі сипатталған, соның ішінде үй-жайларды жабдықтауға қойылатын талаптар (құлыптар, герметикалық құрылғылар, терезе торлары және т.б.). Ережелерден айырмашылығы әдістемелік ұсыныстар 378 бұйрықта CIPF сыныбы қауіпсіздік деңгейіне және қауіптердің нақты түріне қатысты анықталады. Қауіпсіздіктің 4-ші деңгейі үшін CIPF сыныбын анықтау кезінде ғана шабуылдаушының мүмкіндіктері ескеріледі.

Кесте 1. CIPF класы

Қауіпсіздік деңгейіне және қауіп түріне тәуелділік өте айқын және біз көріп отырғандай, оператор әрдайым дерлік бірнеше нұсқалардың ішінен криптографиялық ақпаратты қорғау класын таңдай алады.

Құжат ұсынудың нақты логикасымен ерекшеленеді - жүйеңіздің қауіпсіздік деңгейін білу жеткілікті - әр деңгейдегі ISPD талаптары жеке бөлімдерде берілген. Айта кету керек, талаптар төменгі деңгейден жоғары деңгейге мұраланған, 1-ші қауіпсіздік деңгейінің ISPD 2-ші, 3-ші және 4-ші деңгейдегі ISPD талаптарына сәйкес келуі керек. Меніңше, жаңа Тәртіптің талаптарымен айналысу жаңадан бастаған маманға да қиын болмайды.

Әрине, бір қысқа мақалада жеке деректерді криптографиялық қорғаудың барлық нюанстарын анықтау мүмкін емес және мұны істеу керек пе? Біз мұнда негізгі ойларды талдадық, құжаттардың логикасын түсіндік, қалғаны - өз бетінше зерттеуге болатын бөлшектер. Ал бесінші бөлімде одан кем емес маңызды мәселелер қарастырылады: жеке деректерді қорғау жүйесіне қойылатын талаптарды анықтау және қорғау шараларын таңдау.

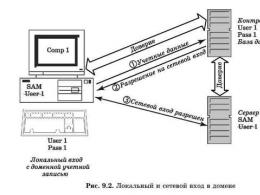

Ақпараттық жүйелерді жобалау кезінде ақпараттық қауіпсіздік талаптары қолданылатын ақпаратты қорғау құралдарын сипаттайтын белгілерді көрсетеді. Олар қамтамасыз ету саласындағы реттеушілердің әртүрлі актілерімен анықталады ақпараттық қауіпсіздік, атап айтқанда - FSTEC және Ресей ФСБ. Қандай қауіпсіздік сыныптары бар, қорғау құралдарының түрлері мен түрлері, сондай-ақ бұл туралы қайдан көбірек білуге болады, мақалада көрсетілген.

Кіріспе

Бүгінгі күні ақпараттық қауіпсіздікті қамтамасыз ету мәселелері басты назарда, өйткені барлық жерде ақпараттық қауіпсіздіксіз енгізілген технологиялар жаңа күрделі мәселелердің көзіне айналуда.

Ресей ФСБ жағдайдың ауырлығы туралы хабарлайды: киберқылмыскерлердің дүние жүзінде бірнеше жыл ішінде келтірген шығыны 300 миллиард доллардан 1 триллион долларға дейін ауытқыған. Ресей Федерациясының Бас Прокуроры ұсынған ақпаратқа сәйкес, тек 2017 жылдың бірінші жартыжылдығында Ресейде жоғары технологиялар саласындағы қылмыстар саны алты есеге өсіп, жалпы шығын көлемі 18 миллион доллардан асты.Өсім. 2017 жылы өнеркәсіп секторындағы мақсатты шабуылдар бүкіл әлемде атап өтілді. Атап айтқанда, Ресейде 2016 жылмен салыстырғанда шабуылдар санының өсімі 22%-ды құрады.

Ақпараттық технологиялар әскери-саяси, лаңкестік мақсаттарда, егеменді мемлекеттердің ішкі істеріне араласу үшін, сондай-ақ басқа да қылмыстарды жасау үшін қару ретінде қолданыла бастады. Ресей Федерациясы ақпараттық қауіпсіздіктің халықаралық жүйесін құруды жақтайды.

Ресей Федерациясының аумағында ақпарат иелері мен ақпараттық жүйелер операторлары ақпаратқа рұқсатсыз қол жеткізу әрекеттеріне тосқауыл қоюға, сондай-ақ АТ-инфрақұрылымының қауіпсіздік жағдайын тұрақты түрде бақылауға міндетті. Бұл ретте ақпаратты қорғау әртүрлі, соның ішінде техникалық шараларды қабылдау арқылы қамтамасыз етіледі.

Ақпаратты қорғау құралдары немесе ақпаратты қорғау құралдары негізінен деректер қорларында сақталатын ақпараттың, оны өңдеуді қамтамасыз ететін ақпараттық технологиялардың және техникалық құралдардың жиынтығы болып табылатын ақпараттық жүйелердегі ақпаратты қорғауды қамтамасыз етеді.

Қазіргі ақпараттық жүйелер әртүрлі аппараттық және бағдарламалық платформаларды қолданумен, құрамдас бөліктердің аумақтық таралуымен, сондай-ақ мәліметтерді берудің ашық желілерімен өзара әрекеттесуімен сипатталады.

Мұндай жағдайларда ақпаратты қалай қорғауға болады? Тиісті талаптарды уәкілетті органдар, атап айтқанда, FSTEC және Ресейдің ФСБ қояды. Мақаланың аясында біз осы реттеушілердің талаптарын ескере отырып, ақпараттық қауіпсіздік жүйелерін жіктеудің негізгі тәсілдерін көрсетуге тырысамыз. Ресейлік ведомстволардың, сондай-ақ шетелдік ұйымдар мен агенттіктердің нормативтік құжаттарында көрсетілген ақпаратты қорғау объектілерінің жіктелуін сипаттаудың басқа тәсілдері осы баптың шеңберінен шығады және одан әрі қарастырылмайды.

Мақала ақпараттық қауіпсіздік саласындағы жаңадан бастағандар үшін Ресейдің FSTEC (көбірек дәрежеде) және қысқаша айтқанда, Ресей ФСБ талаптарына негізделген ақпараттық қауіпсіздік ақпаратын жіктеу әдістері туралы құрылымдық ақпарат көзі ретінде пайдалы болуы мүмкін. .

Ақпараттық қауіпсіздіктің криптографиялық емес әдістерін қамтамасыз ету тәртібін анықтайтын және іс-әрекеттерін үйлестіретін құрылым Ресейдің FSTEC (бұрынғы РФ Президенті жанындағы Мемлекеттік техникалық комиссия, Мемлекеттік техникалық комиссия) болып табылады.

Егер оқырман Ресейдің FSTEC құрған сертификатталған ақпараттық қауіпсіздік құралдарының мемлекеттік тізілімін көруі керек болса, онда ол, әрине, ақпараттық қауіпсіздік құралының мақсатының сипаттама бөлігінде «сынып» сияқты тіркестердің болуына назар аударды. RD SVT», «NDV болмауының деңгейі» және т.б. (1-сурет) .

Сурет 1. Сертификатталған ақпаратты қорғау құралдарының тізілімінің фрагменті

Ақпаратты қорғаудың криптографиялық құралдарының классификациясы

Ресей ФСБ криптографиялық ақпаратты қорғау құралдарының келесі сыныптарын анықтайды: KS1, KS2, KS3, KB және KA.

KS1 SZI класының негізгі ерекшеліктеріне олардың басқарылатын аймақтан тыс жасалған шабуылдарға төтеп беру қабілеті жатады. Бұл шабуыл әдістерін құру, оларды дайындау және енгізу криптографиялық ақпаратты қорғау құралдарын әзірлеу және талдау саласындағы мамандардың қатысуынсыз жүзеге асырылатынын білдіреді. Ақпаратты қорғаудың осы құралдары қолданылатын жүйе туралы ақпаратты ашық көздерден алуға болады деп болжанады.

Егер криптографиялық IPS CS1 класы арқылы блокталған, сондай-ақ басқарылатын аймақ ішінде жүзеге асырылатын шабуылдарға төтеп бере алса, онда мұндай IPS CS2 класына сәйкес келеді. Сонымен бірге, мысалы, шабуылды дайындау кезінде ақпараттық жүйелерді қорғау, басқарылатын аймақты қамтамасыз ету және т.б. бойынша физикалық шаралар туралы ақпарат қолжетімді болуы мүмкін деп болжанады.

қатысуымен шабуылдарға қарсы тұру мүмкін болса физикалық қол жеткізуқорларға Информатикаорнатылған криптографиялық ақпараттық қауіпсіздік мұндай құралдардың KS3 класына сәйкес келетінін білдіреді.

Егер криптографиялық ақпаратты қорғау құралы шабуылдарға қарсы тұрса, оны құруға осы құралдарды әзірлеуге және талдауға мамандарды, соның ішінде ғылыми-зерттеу орталықтарын тартуға болады, қорғаныс құралдарына зертханалық зерттеулер жүргізу мүмкін болса, онда біз КВ класына сәйкестік туралы айтып отырмыз.

Шабуыл әдістерін әзірлеуге NDV жүйелік бағдарламалық қамтамасыз етуді қолдану саласындағы мамандар тартылса, сәйкес конструкторлық құжаттама қол жетімді болса және ақпаратты криптографиялық қорғау құралдарының кез келген аппараттық құрамдастарына қол жетімділік болса, онда КА класының құралдары мұндай шабуылдардан қорғауды қамтамасыз ете алады.

Электрондық қолтаңбаны қорғау құралдарының классификациясы

Нысандар электрондық қолтаңбашабуылдарға төтеп беру қабілетіне қарай келесі сыныптармен салыстыру әдеттегідей: KS1, KS2, KS3, KV1, KV2 және KA1. Бұл классификация жоғарыда криптографиялық IPS-ке қатысты қарастырылғанға ұқсас.

қорытындылар

Мақалада ақпаратты қорғау саласындағы реттеушілердің нормативтік-құқықтық базасына негізделген Ресейдегі ақпараттық қауіпсіздікті жіктеудің кейбір жолдары қарастырылды. Қарастырылған жіктеу нұсқалары толық емес. Дегенмен, ұсынылған жиынтық ақпарат ақпараттық қауіпсіздік саласындағы жаңадан келген маманға жылдам шарлауға мүмкіндік береді деп үміттенеміз.

Ресейдің Федералдық қауіпсіздік қызметінің талаптарына сәйкес KS2 және KS1 қорғау класындағы ақпаратты криптографиялық қорғау құралдары шабуыл көздерінің нақты мүмкіндіктерімен және шабуылдарға қарсы әрекет ету шараларымен ерекшеленеді.

1. Шабуыл көздерінің ағымдағы мүмкіндіктері

KS1 класының криптографиялық ақпаратты қорғау құралдары (CIPF) шабуыл көздерінің нақты мүмкіндіктерімен, атап айтқанда, шабуыл әдістерін дербес құру, шабуылдарды тек басқарылатын аймақтан тыс дайындау және жүргізу үшін қолданылады.

- шабуыл жасау әдістерін өз бетінше құру, шабуылдарды тек басқарылатын аймақтан тыс жерде дайындау және жүргізу;

- шабуыл әдістерін дербес жасауға, басқарылатын аймақ шегінде шабуылдарды дайындауға және жүргізуге, бірақ ақпаратты криптографиялық қорғау жүйесі және олардың жұмыс ортасы (SF) іске асырылатын аппараттық құралдарға физикалық қол жеткізусіз.

Осылайша, KS2 класының CIPF KS1-ден шабуыл көздерінің нақты мүмкіндігімен бейтараптандыру, шабуыл әдістерін дербес құру, басқарылатын аймақ шегінде шабуылдарды дайындау және жүргізу, бірақ CIPF және SF құрылғыларына физикалық қол жеткізусіз ерекшеленеді. жүзеге асырылады.

2. CIPF қорғау класының KS3, KS2 және KS1 нұсқалары

1-нұсқа – KS1 қорғау класын қамтамасыз ететін негізгі CIPF бағдарламалық құралы.

2-нұсқа – сертификатталған аппараттық-бағдарламалық құрал модулімен бірге KS1 класының негізгі CIPF-тен тұратын KS2 класының CIPF. сенімді жүктеу(APMDZ).

3-нұсқа - жабық бағдарламалық ортаны құруға және басқаруға арналған арнайы бағдарламалық қамтамасыз етумен бірге KS2 класының CIPF-тен тұратын KS3 класының CIPF.

Осылайша, KS2 класындағы CIPF бағдарламалық қамтамасыз ету KS1 класынан тек сертификатталған APMDZ KS1 класының CIPF қосуымен ерекшеленеді. KS3 класындағы CIPF-тің KS1 класынан айырмашылығы KS1 класындағы CIPF-ті сертификатталған APMDZ және жабық бағдарламалық ортаны құру және басқару үшін арнайы бағдарламалық қамтамасыз етумен бірге пайдалану болып табылады. Сондай-ақ KS3 класының CIPF пен KS2 класының айырмашылығы - жабық бағдарламалық ортаны құру және басқару үшін арнайы бағдарламалық қамтамасыз етумен бірге KS2 класының CIPF пайдалану.

ViPNet SysLocker бағдарламалық құралы (28.03.2016 ж. 1.0) жабық бағдарламалық ортаны құруға және басқаруға арналған тегін арнайы бағдарламалық құрал болып табылады.

3. Шабуылға қарсы шаралар

CIPF KS2 класы CIPF KS1 класының жұмысы үшін міндетті болып табылатын шабуылдарға қарсы шараларды қолданбайды, атап айтқанда:

- үй-жайға кіруге құқығы бар тұлғалардың тізбесін бекітті;

- CIPF орналасқан үй-жайға кіруге құқығы бар тұлғалардың тізімі бекітілді;

- АЖО орналасқан үй-жайларға жұмыс және жұмыстан тыс уақытта, сондай-ақ төтенше жағдайларда кіру қағидаларын бекітті;

- бақыланатын аумаққа және дербес деректердің ақпараттық жүйелерінің (ISPD) және (немесе) CIPF ресурстары орналасқан үй-жайларға қол жеткізу рұқсатты бақылау режиміне сәйкес қамтамасыз етіледі;

- ISPD орналасқан объектілерді физикалық қорғау шаралары туралы ақпарат қызметкерлердің шектеулі шеңберіне қолжетімді;

- CIPF бойынша құжаттаманы CIPF үшін жауапты тұлға металл сейфте (шкафта) сақтайды;

- CIPF, CIPF және SF компоненттеріне арналған құжаттама орналасқан үй-жайлар үй-жайлардың есіктерінің тұрақты құлыпталуын және тек рұқсат етілген өту үшін ашылуын қамтамасыз ететін құлыптары бар кіреберіс есіктермен жабдықталады;

- КТҚҚ орналасқан үй-жайларда (стеллаждарда) жұмыс істеу кезінде техникалық, техникалық және басқа да қолдау көрсету қызметтерінің өкілдері және БЖЖҚ пайдаланушылары болып табылмайтын қызметкерлер осы үй-жайларда тек операциялық қызметкерлердің қатысуымен болады;

- ISPD пайдаланушылары болып табылатын, бірақ CIPF пайдаланушылары болып табылмайтын қызметкерлер АЖҚҚ-да жұмыс істеу ережелері және ақпараттық қауіпсіздікті қамтамасыз ету ережелерін сақтамағаны үшін жауапкершілік туралы хабардар етіледі;

- CIPF пайдаланушылары ISPD-де жұмыс істеу ережелері, CIPF-пен жұмыс істеу ережелері және ақпараттық қауіпсіздікті қамтамасыз ету ережелерін сақтамағаны үшін жауапкершілік туралы хабардар етіледі;

- жеке деректермен пайдаланушы әрекеттерін тіркеу және есепке алу;

- ақпараттық қауіпсіздік құралдарының тұтастығы бақыланады.

Ақпаратты криптографиялық қорғау құралдары немесе қысқаша айтқанда CIPF байланыс желілері арқылы берілетін деректерді жан-жақты қорғауды қамтамасыз ету үшін қолданылады. Ол үшін электрондық қолтаңбаны авторизациялау мен қорғауды, TLS және IPSec хаттамаларын пайдалана отырып, байланысқан тараптардың аутентификациясын, сондай-ақ қажет болған жағдайда байланыс арнасының өзін қорғауды сақтау қажет.

Ресейде пайдалану криптографиялық құралдарақпараттық қауіпсіздік негізінен жіктеледі, сондықтан бұл тақырып бойынша жалпыға қолжетімді ақпарат аз.

CIPF-те қолданылатын әдістер

- Мәліметтерді авторизациялау және беру немесе сақтау кезінде олардың құқықтық маңызының сақталуын қамтамасыз ету. Ол үшін электрондық қолтаңбаны құру және оны тексеру алгоритмдері белгіленген RFC 4357 ережелеріне сәйкес пайдаланылады және X.509 стандарты бойынша сертификаттарды пайдаланады.

- Мәліметтердің құпиялылығын қорғау және олардың тұтастығын бақылау. Асимметриялық шифрлау және имитациядан қорғау, яғни деректердің спуфингіне қарсы әрекет қолданылады. ГОСТ Р 34.12-2015 сәйкес.

- Жүйелік және қолданбалы бағдарламалық қамтамасыз етуді қорғау. Рұқсат етілмеген өзгертулерді немесе ақауларды қадағалау.

- Қабылданған нормативтік құқықтық актілерге қатаң сәйкес жүйенің маңызды элементтерін басқару.

- Деректермен алмасушы тараптардың аутентификациясы.

- TLS протоколы арқылы қосылымды қорғау.

- IKE, ESP, AH хаттамалары арқылы IP қосылымдарын қорғау.

Әдістер келесі құжаттарда егжей-тегжейлі сипатталған: RFC 4357, RFC 4490, RFC 4491.

Ақпаратты қорғаудың CIPF механизмдері

- Сақталған немесе жіберілген ақпараттың құпиялылығы шифрлау алгоритмдерін қолдану арқылы қорғалады.

- Байланысты орнату кезінде сәйкестендіру аутентификация кезінде пайдаланылған кезде электрондық қолтаңбаның көмегімен қамтамасыз етіледі (X.509 ұсынғандай).

- Электрондық қолтаңбаны тексеру үшін пайдаланылатын кілттердің сенімділігі бақыланатын кезде цифрлық құжат айналымы тағылудан немесе қайталанудан қорғаумен бірге электрондық қолтаңба арқылы да қорғалады.

- Ақпараттың тұтастығы электрондық цифрлық қолтаңба арқылы қамтамасыз етіледі.

- Асимметриялық шифрлау мүмкіндіктерін пайдалану деректерді қорғауға көмектеседі. Сонымен қатар, деректердің тұтастығын тексеру үшін хэштеу функциялары немесе имитациядан қорғау алгоритмдері пайдаланылуы мүмкін. Дегенмен, бұл әдістер құжаттың авторлығын анықтауды қолдамайды.

- Қайта ойнатудан қорғау пайда болады криптографиялық функцияларшифрлау немесе имитациядан қорғау үшін электрондық қолтаңба. Бұл ретте әрбір желілік сеансқа оның кездейсоқ сәйкестігін болдырмау үшін жеткілікті ұзақ бірегей идентификатор қосылады және валидация қабылдаушы тараппен жүзеге асырылады.

- Енгізуден, яғни сырттан байланысқа енуден қорғау электрондық қолтаңба арқылы қамтамасыз етіледі.

- Басқа қорғаныс - бетбелгілерден, вирустардан, модификациялардан операциялық жүйет.б. - әртүрлі криптографиялық құралдар, қауіпсіздік хаттамалары, антивирустық бағдарламалық қамтамасыз ету және ұйымдастыру шаралары арқылы қамтамасыз етіледі.

Көріп отырғаныңыздай, электронды қолтаңба алгоритмдері ақпаратты криптографиялық қорғау құралдарының негізгі бөлігі болып табылады. Олар төменде талқыланады.

CIPF пайдалану кезіндегі талаптар

CIPF әртүрлі жалпыға қолжетімді ақпараттық жүйелердегі ашық деректерді қорғауға (электрондық қолтаңбаны тексеру арқылы) және корпоративтік желілерде олардың құпиялылығын (электрондық қолтаңбаны тексеру, имитациядан қорғау, шифрлау, хэшті тексеру арқылы) қамтамасыз етуге бағытталған.

Пайдаланушының жеке деректерін қорғау үшін криптографиялық ақпаратты қорғаудың жеке құралы қолданылады. Дегенмен, мемлекеттік құпияға қатысты мәліметтерге ерекше назар аудару керек. Заң бойынша CIPF онымен жұмыс істеу үшін пайдаланылмайды.

Маңызды: CIPF орнату алдында бірінші қадам CIPF бағдарламалық пакетінің өзін тексеру болып табылады. Бұл бірінші қадам. Әдетте, орнату бумасының тұтастығы өндірушіден алынған бақылау сомасын салыстыру арқылы тексеріледі.

Орнатқаннан кейін қауіп деңгейін анықтау керек, оның негізінде пайдалану үшін қажетті ақпаратты криптографиялық қорғау түрлерін анықтауға болады: бағдарламалық, аппараттық және аппараттық-бағдарламалық қамтамасыз ету. Сондай-ақ кейбір CIPF ұйымдастыру кезінде жүйенің орналасқан жерін ескеру қажет екенін есте ұстаған жөн.

Қорғаныс сыныптары

Ақпаратты және жеке деректерді қорғаудың криптографиялық құралдарын пайдалануды реттейтін Ресей ФСБ-нің 2014 жылғы 10 шілдедегі № 378 бұйрығына сәйкес алты класс анықталды: KS1, KS2, KS3, KB1, KB2, KA1. Белгілі бір жүйе үшін қорғаныс класы бұзушының моделі бойынша деректерді талдаудан, яғни бағалаудан анықталады. мүмкін тәсілдержүйені бұзу. Бұл жағдайда қорғаныс бағдарламалық және аппараттық криптографиялық ақпаратты қорғаудан құрылады.

AC (нақты қауіптер), кестеден көрініп тұрғандай, 3 түрі бар:

- Бірінші түрдегі қауіптер қолданылатын жүйелік бағдарламалық құралдың құжатталмаған мүмкіндіктерімен байланысты ақпараттық жүйе.

- Екінші түрдегі қауіптер ақпараттық жүйеде қолданылатын қолданбалы бағдарламалық қамтамасыз етудің құжатталмаған мүмкіндіктерімен байланысты.

- Үшінші түрдегі қауіп қалғандары деп аталады.

Құжатсыз мүмкіндіктер - бұл бағдарламалық құралдың ресми құжаттамада сипатталмаған немесе оған сәйкес келмейтін функциялары мен мүмкіндіктері. Яғни, оларды пайдалану ақпараттың құпиялылығын немесе тұтастығын бұзу қаупін арттыруы мүмкін.

Түсінікті болу үшін бұзушылардың үлгілерін қарастырыңыз, оларды ұстау үшін криптографиялық ақпаратты қорғау құралдарының сол немесе басқа класы қажет:

- KS1 - зиянкес жүйе ішінде көмекшілерсіз, сырттан әрекет етеді.

- KS2 инсайдер болып табылады, бірақ CIPF рұқсаты жоқ.

- KS3 - CIPF пайдаланушысы болып табылатын инсайдер.

- KV1 - өзіне тартатын зиянкес үшінші тарап ресурстары, мысалы, CIPF мамандары.

- KV2 - әрекеттерінің артында криптографиялық ақпаратты қорғау құралдарын зерттеу және әзірлеу саласында жұмыс істейтін институт немесе зертхана тұрған зиянкес.

- КА1 – мемлекеттердің арнайы қызметтері.

Осылайша, KS1 негізгі қорғаныс класы деп атауға болады. Тиісінше, қорғау класы неғұрлым жоғары болса, соғұрлым оны қамтамасыз етуге қабілетті мамандар азаяды. Мысалы, Ресейде 2013 жылғы мәліметтер бойынша ФСБ сертификаты бар және КА1 класын қорғауды қамтамасыз ете алатын 6 ғана ұйым болды.

Қолданылатын алгоритмдер

Криптографиялық ақпаратты қорғау құралдарында қолданылатын негізгі алгоритмдерді қарастырыңыз:

- ГОСТ Р 34.10-2001 және жаңартылған ГОСТ Р 34.10-2012 – электрондық қолтаңбаны құру және тексеру алгоритмдері.

- ГОСТ Р 34.11-94 және соңғы ГОСТ Р 34.11-2012 - хэш функцияларын құру алгоритмдері.

- ГОСТ 28147-89 және одан кейінгі ГОСТ Р 34.12-2015 - деректерді шифрлау және имитациядан қорғау алгоритмдерін енгізу.

- Қосымша криптографиялық алгоритмдер RFC 4357 жүйесінде.

Электрондық қолтаңба

Ақпаратты криптографиялық қорғау құралдарын пайдалануды электронды қолтаңба алгоритмдерін қолданбай елестету мүмкін емес, олар барған сайын танымал болып келеді.

Электрондық қолтаңба – криптографиялық түрлендірулер арқылы жасалған құжаттың ерекше бөлігі. Оның негізгі міндеті – рұқсат етілмеген өзгерістерді анықтау және авторлығын анықтау.

Электрондық қолтаңба сертификаты – ашық кілтті пайдалана отырып, оның иесінің электрондық қолтаңбаның түпнұсқалығын және иелігін растайтын жеке құжат. Сертификатты сертификаттау органдары береді.

Электрондық қолтаңба сертификатының иесі атына куәлік тіркелген тұлға болып табылады. Ол екі кілтпен байланысты: ашық және жеке. Жеке кілт электрондық қолтаңбаны жасауға мүмкіндік береді. Ашық кілт жеке кілтпен криптографиялық қатынасқа байланысты қолтаңбаның түпнұсқалығын тексеруге арналған.

Электрондық қолтаңбаның түрлері

№ 63 Федералдық заңға сәйкес электрондық қолтаңба 3 түрге бөлінеді:

- тұрақты электрондық қолтаңба;

- біліктілігі жоқ электрондық қолтаңба;

- білікті электронды қолтаңба.

Қарапайым ES деректерді ашуға және қарауға жүктелетін құпия сөздерді немесе иесін жанама растайтын ұқсас құралдарды пайдалана отырып жасалады.

Құпиялық емес ES жеке кілтті пайдаланып криптографиялық деректерді түрлендіру арқылы жасалады. Бұл құжатқа қол қойған адамды растауға және деректерге рұқсат етілмеген өзгертулер енгізілгенін анықтауға мүмкіндік береді.

Білікті және білікті емес қолдар бірінші жағдайда ES үшін сертификатты ФСБ куәландырған сертификаттау орталығы беруі керек екендігінде ғана ерекшеленеді.

Электрондық қолтаңбаның қолданылу аясы

Төмендегі кестеде БӨ ауқымы қарастырылған.

Құжат алмасуда ES технологиялары барынша белсенді қолданылады. Ішкі жұмыс процесінде ЭС құжаттарды бекіту, яғни жеке қол қою немесе мөр ретінде әрекет етеді. Сыртқы құжат айналымы жағдайында ЭС болуы өте маңызды, өйткені ол заңды растау болып табылады. Сондай-ақ, ES қол қойған құжаттар өшірілетін қолтаңбалар, зақымдалған қағаз және т.

Электрондық құжат айналымы дамып келе жатқан тағы бір сала – бақылаушы органдарға есеп беру. Көптеген компаниялар мен ұйымдар бұл форматта жұмыс істеудің ыңғайлылығын жоғары бағалады.

Ресей Федерациясының заңнамасына сәйкес, әрбір азамат мемлекеттік қызметтерді пайдаланған кезде (мысалы, органдарға электрондық өтінішке қол қою) ES пайдалануға құқығы бар.

Электрондық қолтаңба белсенді қолданылатын тағы бір қызықты сала онлайн сауда болып табылады. Бұл нақты тұлғаның аукционға қатысу фактісін растау және оның ұсыныстарын сенімді деп санауға болады. Сондай-ақ ЭС көмегімен жасалған кез келген шарттың заңды күшке ие болуы маңызды.

Электрондық қолтаңба алгоритмдері

- Толық домен хэші (FDH) және ашық кілт криптографиясының стандарттары (PKCS). Соңғысы әртүрлі жағдайларға арналған стандартты алгоритмдердің тұтас тобы болып табылады.

- DSA және ECDSA АҚШ-тың цифрлық қолтаңба стандарттары болып табылады.

- ГОСТ Р 34.10-2012 - Ресей Федерациясында электрондық қолтаңбаларды құру стандарты. Бұл стандартГОСТ Р 34.10-2001 ауыстырылды, ол 2017 жылдың 31 желтоқсанынан кейін ресми түрде тоқтатылды.

- Еуразиялық одақ Ресейдегі стандарттарға толығымен ұқсас стандарттарды қолданады.

- STB 34.101.45-2013 - ЭЦҚ үшін Беларусь стандарты.

- DSTU 4145-2002 - Украинада электрондық қолтаңбаны құруға арналған стандарт және басқалар.

Сондай-ақ, ES құру алгоритмдері бар екенін атап өткен жөн әртүрлі тағайындауларжәне мақсаттары:

- Топтық электронды қолтаңба.

- Бір реттік цифрлық қолтаңба.

- Сенімді EP.

- Білікті және білікті емес қол қою және т.б.

«Электрондық қолтаңба туралы» 2011 жылғы 6 сәуірдегі N 63-ФЗ Федералдық заңының 8-бабының 5-бөлігіне сәйкес 1 тапсырысбекіту:

Электрондық қолтаңба құралдарына қойылатын талаптар (N 1 қосымша);

Сертификаттау орталығының құралдарына қойылатын талаптар (No 2 қосымша).

Директоры А.Бортников

1 Ресей Федерациясының Заңнамалық жинағы, 2011 ж., N 15, 1-бап. 2036; № 27, бап. 3880.

Электрондық қолтаңба құралдарына қойылатын талаптар

I. Жалпы ережелер

3) ES пернесі – ЭС құруға арналған символдардың бірегей тізбегі;

4) ES тексеру кілті – ES кілтімен бірегей байланыстырылған және ES аутентификациясына арналған (бұдан әрі – ES тексеруі) таңбалардың бірегей тізбегі;

5) ES құралдары – кем дегенде біреуін жүзеге асыру үшін қолданылатын шифрлау (криптографиялық) құралдары келесі функциялар- ES құру, ЭС-ті тексеру, ES кілтін және ES тексеру кілтін құру;

6) ЭС тексеру кілтінің сертификаты – СА немесе СА уәкілетті өкілі берген және ЭС тексеру кілтінің ES тексеру кілті сертификатының иесіне тиесілі екенін растайтын электрондық құжат немесе қағаз түріндегі құжат.

3. Осы Талаптар ЭШ құралдарына қойылатын талаптардың құрылымы мен мазмұнын белгілейді.

4. Осы Талаптар ES құралдарын криптографиялық, инженерлік-криптографиялық және арнайы зерттеулер жүргізетін ұйымдармен өзара әрекеттесу кезінде әзірленген (жаңартылған) ES құралдарының тұтынушылары мен әзірлеушілеріне арналған, ол Ресей Федерациясының Федералдық қауіпсіздік қызметімен расталады. ES құралдарының осы Талаптарға сәйкестігі.

5. Осы Талаптар Ресей Федерациясының аумағында, Ресей Федерациясының шетелдегі мекемелерінде және Ресей Федерациясының заңнамасына сәйкес құрылған, шетелде орналасқан заңды тұлғалардың жекелеген бөлімшелерінде пайдалануға арналған ЭС қорларына қолданылады.

6. БӨ құралдарына оларды әзірлеу, өндіру, сату және пайдалану бөлігінде бұйрықпен бекітілген Ақпаратты қорғаудың шифрлау (криптографиялық) құралдарын әзірлеу, өндіру, өткізу және пайдалану туралы ережеде (ПКЗ-2005 ережесі) бекітілген талаптар қойылады. Ресей Федерациясының Федералдық қауіпсіздік қызметінің 2005 жылғы 9 ақпандағы № 66 1 (Ресей Федералдық қауіпсіздік қызметінің 2010 жылғы 12 сәуірдегі № 173 2 бұйрығымен енгізілген өзгертулермен) қол жеткізу шектелген ақпаратты қорғаудың шифрлау (криптографиялық) құралдарына арналған мемлекеттік құпияны құрайтын мәліметтерді қамтымайтын.

7. ES құралын пайдалана отырып ЭС құру (қалыптастыру) және тексеру технологияларына қойылатын талаптар тактикалық техникалық тапсырманемесе ЭШ құралын әзірлеу (модернизациялау) бойынша әзірлеу жұмыстарын жүргізуге арналған техникалық тапсырма немесе әзірлеу жұмыстарының құрамдас бөлігі (бұдан әрі - ЭШ құралын әзірлеу (жаңғырту) бойынша ТТ).

II. EP құралдарына қойылатын талаптар

8. ES құру кезінде ES құралдары:

Электрондық құжатқа қол қойған адамға ол қол қойған ақпараттың мазмұнын көрсету3;

- электрондық құжатқа қол қойған тұлға ES3 құру операциясын растағаннан кейін ғана ЭС құру;

- ЭС құрылғанын сөзсіз көрсету 3 .

9. ES тексеру кезінде ES құралдары:

ES 3 қол қойылған электрондық құжаттың мазмұнын көрсету;

- қол қойылған ЭС электрондық құжатына өзгертулер енгізу туралы ақпаратты көрсету 3 ;

- электрондық құжаттарға қол қойылған ES кілтін пайдаланатын тұлғаны көрсетіңіз 3 .

10. Осы Талаптардың 8 және 9-тармақтарының талаптары автоматты құру және (немесе) үшін пайдаланылатын ЭҚ құралдарына қолданылмайды. автоматты тексеруАқпараттық жүйедегі ЕП.

11. ЭС құралы ES құралымен қорғалатын ақпараттың қауіпсіздігін бұзу немесе бұл үшін жағдай жасау (бұдан әрі - шабуыл) үшін аппараттық және (немесе) бағдарламалық құралдарды пайдалана отырып, мақсатты әрекеттер болып табылатын қауіптерге қарсы тұруы керек.

12. Шабуылға қарсы тұру қабілетіне қарай ЭС құралдары 4 класқа бөлінеді.

13. ES класы KS1 - бұл әдістерді құру, дайындау және өткізу кезінде келесі мүмкіндіктер қолданылатын шабуылдарға қарсы тұру:

13.1. Шабуыл жасау әдістерін дербес жүзеге асыру, шабуылдарды дайындау және жүргізу.

13.2. ES құралының өмірлік циклінің әртүрлі кезеңдеріндегі әрекеттер 5 .

13.3. Адамдардың және (немесе) көлік құралдарының болуын және әрекеттерін бақылау жүзеге асырылатын кеңістіктен (бұдан әрі – 6-бақыланатын аймақ) тек қана шабуыл жасау.

13.4. ЭҚ құралдарын әзірлеу, өндіру, сақтау, тасымалдау кезеңдерінде және ЭҚ құралдарын іске қосу сатысында келесі шабуылдарды жүргізу (іске қосу жұмыстары):

ES құралына және (немесе) СҚ құрамдастарына, оның ішінде зиянды бағдарламаларды пайдалана отырып, рұқсат етілмеген өзгертулер енгізу;

- ES құралына және SF құрамдастарына арналған құжаттамаға рұқсатсыз өзгертулер енгізу.

13.5. Келесі объектілерге шабуыл жасау:

ES құралына және SF құрамдастарына арналған құжаттама;

- ES құралының кілті, аутентификациясы және құпия сөзі туралы ақпарат;

- ES құралы және оның бағдарламалық-аппараттық құрамдас бөліктері;

- осы құралдарды инициализациялайтын тіркелген BIOS микрокоды бар микросұлбаларды қоса алғанда, SF құрамына кіретін аппараттық құрал (бұдан әрі - SF аппараттық құрамдас бөліктері);

- Федерация Кеңесінің бағдарламалық құрамдас бөліктері;

- дербес немесе басқа жүйелердің бөлігі ретінде (бұдан әрі – ЖТҚ) жұмыс істеуге қабілетті деректерді өңдеу жүйелерінің бағдарламалық және техникалық элементтерінің жиынтығы бар үй-жайлар, оларда ES және SF құралдары іске асырылады;

- қажет болған жағдайда ақпараттық жүйеде, аппараттық құралдарда (бұдан әрі - АС) және бағдарламалық қамтамасыз етуде қолданылатын ақпараттық технологияларды ескере отырып, ЭС құралын әзірлеуге (модернизациялауға) арналған ТҚ-да көрсетілген басқа да шабуыл объектілері. бұдан әрі бағдарламалық қамтамасыз ету деп аталады).

13.6. Келесі ақпаратты алу:

ES құралы қолданылатын ақпараттық жүйе туралы жалпы мәліметтер (мақсаты, құрамы, операторы, ақпараттық жүйенің ресурстары орналасқан объектілер);

- туралы мәліметтер ақпараттық технология, мәліметтер базасы, АС, ES құралымен бірге ақпараттық жүйеде қолданылатын бағдарламалық қамтамасыз ету;

- ЭҚ құралдары орналасқан объектілерді физикалық қорғау шаралары туралы мәліметтер;

- ES құралы пайдаланылатын ақпараттық жүйе объектілерінің бақыланатын аймағын қамтамасыз ету шаралары туралы ақпарат;

- ЭШ және ҚҚ құралдары жүзеге асырылатын компьютерлік жабдық орналасқан үй-жайларға кіруді шектеу шаралары туралы ақпарат;

- ES және SF құралдарының аппараттық-бағдарламалық құралдарының құрамдас бөліктері үшін еркін қолжетімді құжаттаманың мазмұны;

- ES құралының жұмысы кезінде қолданылатын қорғалған ақпарат туралы жалпы мәліметтер;

- ЭС қорғалған ақпарат берілетін байланыс желілері туралы ақпарат;

- ұйымдастырушылық-техникалық шаралармен ақпаратқа рұқсатсыз қол жеткізуден қорғалмаған байланыс арналарында пайда болатын ЭҚ және ҚҚ құралдарын пайдалану ережелерінің барлық бұзылуы туралы мәліметтер;

- ұйымдық-техникалық шаралармен ақпаратқа дейін БҚ-дан қорғалмаған байланыс арналарында көрінетін барлық ақпарат, ЭҚ және ҚҚ құралдарының аппараттық құрамдас бөліктерінің ақаулары мен ақаулары;

- бұзушы ұстап қалуы мүмкін ЭС және ҚҚ құралдарының аппараттық құрамдас бөліктерінен кез келген сигналдарды талдау нәтижесінде алынған ақпарат.

13.7. Қолданылуы:

АС және бағдарламалық қамтамасыз ету, соның ішінде ES және SF аппараттық және бағдарламалық құрамдастарын басқарылатын аумақтан тыс еркін қол жетімді немесе пайдаланылады;

13.8. Шабуылды дайындау және (немесе) жүргізу кезінде жүзеге асырылатын әрекеттерді (бұдан әрі – шабуыл арнасы) шабуылды субъектіден объектіге (объектіден субъектіге) беру ортасы ретінде пайдалану:

Ұйымдастырушылық-техникалық шаралармен (бақыланатын аймақтан тыс және оның шегінде) ақпаратқа рұқсатсыз қол жеткізуден қорғалмаған байланыс арналары, олар арқылы ЭҚ қорғалатын ақпарат;

- ES және SF құралдарының жұмысымен бірге жүретін сигналдарды тарату арналары.

13.9. Ақпараттық және телекоммуникациялық желілерден шабуыл жасау, оған қол жеткізу адамдардың белгілі бір шеңберімен шектелмейді.

13.10. ES құралының (бұдан әрі - стандартты құралдар) жұмыс істеу орындарында пайдаланылатын және басқарылатын аумақтан тыс орналасқан ақпараттық жүйе құралдарының АС және бағдарламалық қамтамасыз етуді пайдалану.

14. ES сыныбы KS2 осы Талаптардың 13.1 - 13.10 тармақшаларында аталған мүмкіндіктер пайдаланылатын әдістерді жасау, дайындау және өткізу кезінде шабуылдарға қарсы тұруды және мынадай қосымша мүмкіндіктерді білдіреді:

14.1. Шекарадан тыс жерде де, бақыланатын аймақта да шабуыл жасау.

14.2. ES құралы қолданылатын ақпараттық жүйеде жүзеге асырылатын шаралармен шектелген және рұқсат етілмеген әрекеттердің алдын алуға және жолын кесуге бағытталған тұрақты құралдарды пайдалану.

15. ES сыныбы KS3 осы Талаптардың 13.1 - 13.10, 14.1, 14.2 тармақшаларында санамаланған мүмкіндіктер және мынадай қосымша мүмкіндіктер пайдаланылатын әдістерді жасау, дайындау және өткізу кезінде шабуылдарға қарсы тұруды білдіреді:

15.1. ES және SF құралдары жүзеге асырылатын SVT-ге қол жеткізу.

15.2. ES құралы пайдаланылатын ақпараттық жүйеде жүзеге асырылатын рұқсат етілмеген әрекеттердің алдын алуға және жолын кесуге бағытталған шараларға байланысты мөлшерде ES және SF құралының аппараттық құрамдастарының болуы мүмкіндігі.

16. КВ1 сыныбы ES - осы Талаптардың 13.1 - 13.10, 14.1, 14.2, 15.1, 15.2 тармақшаларында санамаланған мүмкіндіктер және мынадай қосымша мүмкіндіктер пайдаланылатын әдістерді жасау, дайындау және өткізу кезінде шабуылдарға қарсы тұру:

16.1. ЭС құралдарын әзірлеу және талдау тәжірибесі бар мамандарды, соның ішінде ЭС және ҚҚ құралдарының жұмысын сүйемелдейтін сигналды талдау саласындағы мамандарды тарта отырып, шабуыл әдістерін құру, шабуылдарды дайындау және жүзеге асыру.

16.2. Бақыланатын аумақтан тыс пайдаланылатын ЭҚ құралына зертханалық зерттеулерді, ЭС құралы пайдаланылатын ақпараттық жүйеде жүзеге асырылатын рұқсат етілмеген әрекеттердің алдын алуға және жолын кесуге бағытталған шараларға байланысты жүргізу.

17. КВ2 сыныбы ES шабуылдарға қарсы тұруды білдіреді, осы Талаптардың 13.1 - 13.10, 14.1, 14.2, 15.1, 15.2, 16.1, 16.2 тармақшаларында аталған мүмкіндіктерді дайындау және өткізу әдістерін жасау кезінде және келесі қосымша мүмкіндіктер пайдаланылады. :

17.1. Қолданбалы бағдарламалық жасақтаманың құжаттамасында сипатталмаған шабуылдарды жүзеге асыру үшін қолданбалы бағдарламалық жасақтаманың мүмкіндіктерін пайдалану саласындағы мамандарды қоса алғанда, ES құралдарын әзірлеу және талдау тәжірибесі бар мамандарды тарта отырып, шабуылдар әдістерін құру, шабуылдарды дайындау және орындау.

17.2. ES және SF құралдарын әзірлеуге және талдауға маманданған ғылыми орталықтарда шабуылдардың әдістері мен құралдарын құру бойынша жұмыстарды ұйымдастыру.

17.3. Қолданбалы бағдарламалық қамтамасыз етудің бастапқы мәтіндерін SF құрамына енгізу мүмкіндігі.

18. КА1 ЕП сыныбы 13.1 - 13.10, 14.1, 14.2, 15.1, 15.2, 16.1, 16.2, 17.3, 17.1, 16.2, 17.3, 1 тармақшаларында аталған әдістерді жасау, дайындау және өткізу кезінде қолданылатын шабуылдарға қарсы тұруды білдіреді. келесі қосымша мүмкіндіктер:

18.1. ES құралдарын әзірлеу және талдау тәжірибесі бар мамандарды, оның ішінде жүйелік бағдарламалық құжаттамада сипатталмаған шабуылдарды жүзеге асыру үшін жүйелік бағдарламалық қамтамасыз ету мүмкіндіктерін пайдалану саласындағы мамандарды тарта отырып, шабуылдар әдістерін құру, шабуылдарды дайындау және орындау.

18.2. SF аппараттық және бағдарламалық құрамдас бөліктеріне арналған барлық құжаттамаға ие болу мүмкіндігі.

18.3. EP және SF барлық аппараттық құрамдастарына ие болу мүмкіндігі.

19. Егер ЭС құралы ЭС тексеру кілтінің сертификатын пайдалана отырып, электрондық құжаттың ЭС-ін тексеру функциясын жүзеге асырса, бұл іске асыру электрондық құжаттың ЭС-ін ЭС тексеру кілтінің сертификатында ЭС-ті тексермей-ақ тексеру мүмкіндігін жоққа шығаруға тиіс. болуы оң нәтиже ES растау кілтінің сертификатындағы ES тексеруі.

20. ES құралдарын әзірлеу кезінде мемлекеттік стандарттар ретінде бекітілген немесе олардың сараптамалық криптографиялық зерттеулерінің нәтижелері бойынша Ресей ФСБ оң қорытындысы бар криптографиялық алгоритмдер 7 пайдаланылуы тиіс.

21. ЭС құралдарын инженерлік және криптографиялық қорғау жүргізу мүмкіндігіне әкелетін оқиғаларды болдырмауы керек. сәтті шабуылдаржағдайларда ықтимал ақауларнемесе ES құралының аппараттық құрамдас бөлігінің немесе ES бағдарламалық құралы жүзеге асырылатын CVT аппараттық құрамдас бөлігінің ақаулары.

22. ЭС құралында ЭС құралын әзірлеу (жаңғырту) бойынша ТҚ-да көрсетілген ЭС құралының жұмыс істеу алгоритмдері ғана жүзеге асырылуы тиіс.

23. ES құралының бағдарламалық құрамдас бөлігі (егер ES құралының бағдарламалық құрамдас бөлігі бар болса) келесі талаптарға сай болуы керек:

ES құралының бағдарламалық құрамдас бөлігінің объектілік (жүктеу) коды оның бастапқы мәтініне сәйкес келуі керек;

- ES құралының бағдарламалық құрамдас бөлігінде енгізу кезінде ES құралы жұмыс істейтін құжаттамада сипатталған бағдарламалық ортаның функциялары ғана пайдаланылуы керек;

- ES құралының бағдарламалық құрамдас бөлігінің бастапқы мәтіндерінде оны пайдалану процесінде ES құралының алгоритмін өзгертуге немесе бұрмалауға, ақпаратты өзгертуге немесе бұрмалауға немесе операциямен байланысты ағындар мен процестерді басқаруға мүмкіндік беретін мүмкіндік болмауы керек; ES құралының және анық кілтте сақталған ақпаратты бұзушыларға рұқсат алу, ES құралының сәйкестендіру және (немесе) аутентификациялық ақпараты;

- енгізу мәндері және ішкі параметрлер, сондай-ақ ES құралының бағдарламалық құрамдас бөлігінің параметрлерінің мәндері оның жұмысына теріс әсер етпеуі керек.

24. Мемлекеттік құпияны құрайтын ақпаратты қамтитын сөйлеу дыбыстық және көрнекі ақпараты бар үй-жайларда ЭҚ құралдарын орналастыруды жоспарлау кезінде және (немесе) ақпаратты қамтитын ақпаратты қабылдауға, беруге, өңдеуге, сақтауға және көрсетуге арналған динамиктер мен жүйелер орнатылған. Мемлекеттік құпияны құрайтын, ЭС құралдарының құрамына кіретін шетелде өндірілген АС ақпаратты жасырын алуға арналған құрылғыларды анықтау мақсатында тексерілуге тиіс.

ЭҚ құралдарын мемлекеттік құпияны құрайтын ақпаратты қамтитын сөйлеу дыбыстық және көрнекі ақпараты жоқ, сондай-ақ мемлекеттік құпияны құрайтын мәліметтерді қабылдау, беру, өңдеу, сақтау және көрсетуге арналған АС және жүйелері жоқ үй-жайларда орналастыруды жоспарлаған жағдайда; орнатылған:

КС1, КС2, КС3, КБ1 және КБ2 сыныптарындағы ЭҚ жабдығының құрамына кіретін шетелде өндірілген атом электр станцияларына тексеру жүргізу туралы шешімді осы ЭҚ жабдығының жұмысын қамтамасыз ететін ұйым қабылдайды;

- КА1 ES класының құралдарының құрамына кіретін шетелде жасалған АС тексерулері міндетті түрде жүргізіледі.

25. ES құралы осы құралға қол жеткізу субъектілерін (тұлғаларды, процестерді) аутентификациялауы керек, бұл ретте:

ES құралына қол жеткізген кезде ES құралының бірінші функционалдық модулін орындау алдында қол жеткізу субъектісі аутентификациядан өтуі керек;

- аутентификацияның теріс нәтижесі болған жағдайда аутентификация механизмдері осы субъектілердің ES құралының функцияларына қол жеткізуін блоктауы керек.

26. ES құралы ES құралына жергілікті қолжетімділікті қамтамасыз ететін тұлғаларды аутентификациялауы керек.

27. ES құралына жергілікті немесе қашықтағы (желілік) қол жеткізуді қамтамасыз ететін процестерді аутентификациялау үшін ES құралының қажеттілігі ES құралын әзірлеуге (жаңартуға) арналған ТҚ-да көрсетілген.

28. ES құралына енгізілген аутентификацияның кез келген тетігі үшін бір қатынас субъектісінің аутентификацияның дәйекті әрекеттерінің санын шектеу тетігі іске асырылуы тиіс, олардың саны 10-нан аспауы тиіс. Егер бір қатынас субъектісінің аутентификацияның дәйекті әрекеттерінің саны болса. белгіленген шекті мәннен асып кетсе, ЭШ құралдарын әзірлеу (жаңғырту) үшін ТШ-да көрсетілген уақыт кезеңіне осы субъектінің ЭШ-ке қол жеткізуі бұғатталуы тиіс.

29. ЭС құралында ЭШ құралының және ҚҚ тұтастығын бақылау механизмі (рәсімі) жүзеге асырылуы тиіс.

Тұтастықты бақылауды жүзеге асыруға болады:

ES құралымен жұмыс істеудің басында, ES құралы жүзеге асырылатын CVT жұмыс күйіне көшкенге дейін (мысалы, CVT операциялық жүйесін жүктеу алдында);

- жұмыс орындарында ЭҚ жабдығын жоспарлы тексеру (нормативтік бақылау) барысында;

- ЭС құралдарының жұмысы кезінде автоматты режимде (динамикалық басқару).

Тұтастықты бақылау ES құралымен жұмыстың басында жүргізілуі керек.

Кәдімгі тұтастықты бақылау механизмі ES құралдарының бөлігі болуы керек.

30. KS1 және KS2 сыныптарының ЭС құралдары үшін қол жеткізуді басқаруға және жадты тазалауға, сондай-ақ олардың мазмұнына қойылатын талаптарды ұсыну қажеттілігі ЭС құралын әзірлеуге (модернизациялауға) арналған ТТ-да көрсетілген.

31. КС3, КБ1, КБ2 және КА1 немесе СФ сыныптарының ЭС құрамы мыналарды қамтамасыз ететін құрамдастарды қамтуы керек:

ES құралының әкімшісі немесе өндірушісі белгілеген параметрлер негізінде ES құралының және (немесе) мақсатты функцияларына субъектілердің қол жеткізуін басқару (көрсетілген құрамдасқа қойылатын талаптарды зерттеуді жүргізетін ұйым анықтайды және негіздейді). ES құралының осы Талаптарға сәйкестігін бағалау үшін ES құралы);

- операциялық тазалау және сыртқы жадыжадқа жасырын ақпаратты (кездейсоқ немесе псевдокездейсоқ тізбегі) жазу арқылы жадты босату (қайта тарату) кезінде қорғалған ақпаратты сақтау үшін ES құралы пайдаланылады.

32. КВ2 және КА1 немесе СФ сыныптарының ЭС құралдарының құрамына қолжетімділігі шектеулі қорғалған ақпаратты апаттық жоюды қамтамасыз ететін құрамдас бөліктер кіруі керек. Жоюдың орындалуы мен сенімділігіне қойылатын талаптар ЭС құралын әзірлеуге (модернизациялауға) арналған ТТ-да көрсетілген.

33. KS1 және KS2 сыныптарының ЭС құралдары үшін оқиғаларды тіркеуге қойылатын талаптарды ұсыну қажеттілігі және олардың мазмұны ЭС құралдарын әзірлеуге (жаңғыртуға) арналған ТТ-да көрсетілген.

34. КСЗ, КВ1, КБ2 және ҚА1 сыныптарының ЭС құралдарының құрамына олардың мақсатты функцияларын ЭШ құралдарының орындалуына қатысты ЭС және ҚҚ құралдарындағы оқиғалардың электрондық журналында тіркейтін модуль болуы тиіс.

қойылатын талаптар көрсетілген модульжәне тіркелген оқиғалардың тізбесін ЭШ құралының осы Талаптарға сәйкестігін бағалау мақсатында ЭШ құралына зерттеу жүргізетін ұйым анықтайды және негіздейді.

35. Оқиғалар журналы ЭС құралы пайдаланылатын ақпараттық жүйенің операторы көрсеткен тұлғаларға немесе ол уәкілеттік берген тұлғаларға ғана қолжетімді болуы керек. Бұл жағдайда оқиғалар журналына тек жазбаларды қарау және оқиғалар журналының мазмұнын мұрағат тасушысына жылжыту үшін қол жеткізу керек.

36. ЭС тексеру кілтінің әрекет ету мерзімі ES кілтінің әрекет ету мерзімінен 15 жылдан аспауы керек.

37. Кілтті көрсетілген мерзімнен ұзағырақ пайдалану әрекеті кезінде ЭШ құралының жұмысын блоктайтын ЭС кілтін пайдалану мерзімін бақылау механизміне қойылатын талаптарды ЭШ құралын әзірлеуші айқындайды. және ES құралының осы Талаптарға сәйкестігін бағалау үшін ES құралына зерттеу жүргізетін ұйыммен негізделеді.

38. ЭС құралының негізгі ақпаратымен операцияларды қамтамасыз ететін криптографиялық хаттамалар ЭС құралында тікелей жүзеге асырылуы тиіс.

39. ЭШ құралдарының осы Талаптарға сәйкестігін бағалау мақсатында ЭШ құралдарын зерттеу ЭШ құралдарында және ЭҚ құралдарында енгізілген қорғаныс механизмдерінің параметрлері мен сипаттамаларының сандық мәндерін және ЭТҚ-ның аппараттық-бағдарламалық құрамдастарын пайдалана отырып жүргізілуі тиіс. Ресей ФСБ әзірлеген SF 8.

1 Ресей Әділет министрлігінде 2005 жылғы 3 наурызда тіркелді, тіркеу нөмірі 6382.

3 Ол, атап айтқанда, ЭС құралдары қалыпты жұмыс істейтін және бірге ЭШ құралдарының жұмыс істеу ортасын білдіретін ES құралдарына қойылатын талаптардың орындалуына әсер етуі мүмкін аппараттық және бағдарламалық құралдарды пайдалана отырып жүзеге асырылады (бұдан әрі -). SF).

4 Әзірленген (жаңартылған) ES құралының қажетті сыныбын осы Талаптардың 13 - 18-тармақтары негізінде шабуыл әдістерін жасау, шабуылдарды дайындау және жүргізу мүмкіндіктерін анықтау арқылы ES құралының тұтынушысы (әзірлеушісі) анықтайды және ES құралын әзірлеу (жаңарту) үшін T3.

5 ЭҚ құралдарының өмірлік циклінің кезеңдері осы құралдарды әзірлеуді (жаңғыртуды), оларды өндіруді, сақтауды, тасымалдауды, іске қосуды (іске қосуды), пайдалануды қамтиды.

6 Бақыланатын аймақтың шекарасы: кәсіпорынның (мекеменің) күзетілетін аумағының периметрі, күзетілетін ғимараттың қоршау конструкциялары, ғимараттың күзетілетін бөлігі, бөлінген үй-жайлар болуы мүмкін.

7 Қағидалардың 9-тармағының 25 тармақшасы Федералдық қызметРесей Федерациясының қауіпсіздігі, Ресей Федерациясы Президентінің 2003 жылғы 11 тамыздағы № 960 Жарлығымен бекітілген (Собрание Законодательство Российской Федерация, 2003 ж., № 33, 3254-бап; 2004 ж., № 28, 283-бап); 2005 ж., N 36, 3665-бап, № 49, 5200-бап, 2006 ж., N 25, 2699-бап, № 31 (I бөлік), 3463-бап, 2007 ж., N 1 (I бөлік), 205-бап; N 49, 6133-бап, N 53, 6554-бап, 2008 ж., N 36, 4087-бап, N 43, 4921-бап, N 47, 5431-бап, 2010 ж., N 17, 2054-бап, N 20, 2435-бап, 2011 ж., № 2, 267-бап, № 9, 1222-бап) (бұдан әрі – Ресей ФСБ туралы ереже).

8 Ресей ФСБ туралы ереженің 9-тармағының 47 тармақшасы.

№ 2 қосымша

Сертификаттау органының құралдарына қойылатын талаптар

I. Жалпы ережелер

1. Осы Талаптар сәйкес әзірленді федералды заң 2011 жылғы 6 сәуірдегі N 63-ФЗ «Электрондық қолтаңба туралы» (бұдан әрі - Федералдық заң).

2. Осы Талаптар Федералдық заңның 2-бабында айқындалған мынадай негізгі ұғымдарды пайдаланады:

1) электрондық қолтаңба (бұдан әрі – ЭҚ) – электрондық нысандағы басқа ақпаратқа (қол қойылған ақпарат) қоса берілетін немесе осындай ақпаратпен өзге түрде байланыстырылатын және ақпаратқа қол қойған тұлғаны сәйкестендіру үшін пайдаланылатын электрондық нысандағы ақпарат;

3) ES құралдары – шифрлау (криптографиялық) құралдары келесі функциялардың кем дегенде біреуін жүзеге асыру үшін қолданылады – ЭС құру, ЭС тексеру, ES кілтін және ES тексеру кілтін құру;

4) ES пернесі – ЭС құруға арналған символдардың бірегей тізбегі;

5) ES тексеру кілті – ES кілтімен бірегей байланыстырылған және ES аутентификациясына арналған (бұдан әрі – ES тексеруі) таңбалардың бірегей тізбегі;

6) ЭС тексеру кілтінің сертификаты – СА немесе КО уәкілетті өкілі берген және ЭС тексеру кілтінің ES тексеру кілті сертификатының иесіне тиесілі екенін растайтын электрондық құжат немесе қағаз түріндегі құжат;

7) білікті ES тексеру кілтінің сертификаты (бұдан әрі – білікті куәлік) – аккредиттелген СА немесе аккредиттелген СА уәкілетті өкілі немесе ЭС пайдалану саласында уәкілетті федералды атқарушы орган берген ES растау кілтінің сертификаты (бұдан әрі - ЭС) уәкілетті федералды орган деп аталады);

8) ES тексеру кілті сертификатының иесі - Федералдық заңда белгіленген тәртіппен ES тексеру кілті сертификаты берілген тұлға;

9) КО аккредиттеу – уәкілетті федералды органның КО-ның Федералдық заң талаптарына сәйкестігін тану;

10) КО объектілері – КО функцияларын іске асыру үшін пайдаланылатын аппараттық және (немесе) бағдарламалық қамтамасыз ету;

11) электрондық өзара іс-қимылға қатысушылар – мемлекеттік органдар, жергілікті мемлекеттік органдар, ұйымдар, сондай-ақ электрондық нысанда ақпарат алмасатын азаматтар.

3. Осы Талаптар СА құралдарына қойылатын талаптардың құрылымы мен мазмұнын белгілейді.

4. Осы Талаптар криптографиялық, инженерлік-криптографиялық және CA құралдарына арнайы зерттеулер жүргізетін ұйымдармен өзара әрекеттесу кезінде әзірленген (жаңартылған) CA құралдарының тұтынушылары мен әзірлеушілеріне арналған, ол Ресей Федерациясының Федералдық қауіпсіздік қызметі. CA құралдарының осы Талаптарға сәйкестігі.

5. Осы Талаптар Ресей Федерациясының аумағында пайдалануға арналған СА қорларына қолданылады.

6. CA құралдарына оларды әзірлеу, өндіру, сату және пайдалану бөлігінде ақпаратты қорғаудың шифрлау (криптографиялық) құралдарын әзірлеу, өндіру, өткізу және пайдалану туралы ережеде (ПКЗ-2005 ережесі) бекітілген талаптар қойылады. Ресей Федерациясының Федералдық қауіпсіздік қызметінің 2005 жылғы 9 ақпандағы № 66 1 бұйрығы (Ресей ФСБ 2010 жылғы 12 сәуірдегі № 173 2 бұйрығымен енгізілген өзгертулермен), ақпаратты қорғаудың шифрлау (криптографиялық) құралдарына арналған (бұдан әрі -). CIPF ретінде) мемлекеттік құпияны құрайтын мәліметтерді қамтымайтын қолжетімділігі шектеулі.

II. CA қорларына қойылатын талаптар

7. ОА құралдары СА құралдарының инженерлік, техникалық және криптографиялық қауіпсіздігін бұзу немесе бұл үшін жағдай жасау (бұдан әрі – шабуыл) мақсатында аппараттық және (немесе) бағдарламалық құралдарды пайдалана отырып, мақсатты әрекеттер болып табылатын қауіптерге қарсы тұруы керек.

8. Шабуылға төтеп беру қабілетіне қарай СА құралдары 3 класқа бөлінеді.

9. КС1 CA класының құралдары шабуылдарға қарсы тұрады, әдістерді құру, дайындау және өткізу кезінде келесі мүмкіндіктер қолданылады:

9.1. Адамдардың және (немесе) көлік құралдарының болуы және іс-әрекеттері бақыланатын кеңістіктен (бұдан әрі – бақыланатын аймақ) шабуылдарды дайындау және өткізу.

9.2. Қол жеткізусіз шабуылдарды дайындау және жүргізу функционалдықСА-мен өзара әрекеттесу үшін бағдарламалық және аппараттық құрал.

9.3. Келесі объектілерге шабуылдарды дайындау және жүргізу, шабуыл әдістерін құруды дербес жүзеге асыру:

CA қорларына арналған құжаттама;

- қорғалған электрондық құжаттар;

- кілт, аутентификация және пароль туралы ақпарат;

- ОА құралдары, олардың бағдарламалық және аппараттық құрамдас бөліктері;

- байланыс арналары бойынша берілетін мәліметтер;

- аппараттық құралдар (бұдан әрі - АС) орналасқан үй-жайлар, оларда CA құралдары жүзеге асырылады, сондай-ақ ақпараттық жүйенің басқа қорғалатын ресурстары.

9.4. ОА құралдарын әзірлеу, өндіру, сақтау, тасымалдау және іске қосу кезеңдерінде енгізу:

CA құралдарының теріс функционалдығы, соның ішінде зиянды бағдарламаларды пайдалану;

- СА қорлары үшін құжаттамаға рұқсатсыз өзгертулер.

9.5. Келесі ақпаратты алу:

ОА құралдары қолданылатын ақпараттық жүйе туралы жалпы ақпарат (ақпараттық жүйенің ресурстары орналасқан мақсаты, құрамы, объектілері);

- СА құралдарымен бірге ақпараттық жүйеде қолданылатын ақпараттық технологиялар, деректер базасы, АС, бағдарламалық қамтамасыз ету (бұдан әрі - бағдарламалық қамтамасыз ету) туралы ақпарат;

- ОА объектілері орналасқан объектілерді физикалық қорғау шаралары туралы мәліметтер;

- ОА құралдары қолданылатын ақпараттық жүйе объектілерінің басқарылатын аймағын қорғауды қамтамасыз ету шаралары туралы ақпарат;

- ОА объектілері орналасқан үй-жайларға кіруді шектеу шаралары туралы ақпарат;

- СА қорлары үшін еркін қолжетімді техникалық құжаттаманың мазмұны;

- ОА объектілерін пайдалану кезінде пайдаланылатын қорғалатын ақпарат туралы ақпарат (қорғалатын ақпарат түрлері: сервистік ақпарат, пароль және аутентификация ақпараты, конфигурация ақпараты, бақылау ақпараты, электрондық тіркеу журналдарындағы ақпарат); негізгі ақпаратқорғалатын ақпараттың әрбір түрінің мазмұны бойынша; қорғалатын ақпараттың әрбір түріне арналған қауіпсіздік сипаттамалары);

- ұйымдастырушылық-техникалық шаралар арқылы ақпаратқа рұқсат етілмеген қол жеткізуден (бұдан әрі – ЖҚ) қорғалмаған байланыс арналары арқылы ашық түрде берілетін барлық мүмкін деректер;

- ОА құралдарының көмегімен қорғалатын ақпарат тасымалданатын байланыс желілері туралы ақпарат;

- ұйымдастыру-техникалық шаралармен ақпаратқа рұқсатсыз қол жеткізуден қорғалмаған байланыс арналарында пайда болатын ОА объектілерін пайдалану ережелерінің барлық бұзылуы туралы мәліметтер;

- ұйымдастырушылық-техникалық шаралармен ақпаратқа рұқсатсыз қол жеткізуден қорғалмаған байланыс арналарында көрінетін барлық мәліметтер, АА объектілерінің жұмысындағы ақаулар мен ақаулар;

- ОА аппараттық құрамдастарынан ұстап алу үшін қол жетімді кез келген сигналдарды талдау нәтижесінде алынған ақпарат.

9.6. Қолданылуы:

АС және бағдарламалық қамтамасыз етудің, соның ішінде CA бағдарламалық және аппараттық құрамдас бөліктерінің басқарылатын аймағынан тыс немесе еркін қол жетімді;

- арнайы әзірленген АС және бағдарламалық қамтамасыз ету.

9.7. Ұйымдастырушылық-техникалық шаралармен (бақыланатын аймақтан тыс жерде де, оның ішінде де) ақпаратқа рұқсатсыз қол жеткізуден қорғалмаған байланыс арналарын шабуыл арналары ретінде пайдалану, олар арқылы ақпарат тасымалданатын, өңделетін ОА арқылы.

10. КС2 СА класының құралдары шабуылдарға қарсы тұрады, әдістерді құру, дайындау және өткізу кезінде келесі мүмкіндіктер қолданылады:

10.1. Осы Талаптардың 9.3 - 9.7 тармақшаларында көрсетілген мүмкіндіктер.

10.2. Бақыланатын аймақтан шабуылдарды дайындау және орындау.

10.3. СА құралдары жүзеге асырылатын АС қол жеткізуді пайдаланбай шабуылдарды дайындау және орындау.

10.4. CA құралдарын пайдаланатын стандартты ақпараттық жүйе құралдарын пайдалану.

11. KSZ класының СА құралдары шабуылдарға қарсы тұрады, әдістерді құру, дайындау және өткізу кезінде келесі мүмкіндіктер қолданылады:

11.1. Осы Талаптардың 10.1, 10.4 тармақшаларында көрсетілген мүмкіндіктер.

11.2. Аутентификациялық ақпараттың заңды иеленуіне негізделген СА-мен өзара әрекеттесу үшін бағдарламалық және аппараттық құралдардың функционалдық мүмкіндіктеріне қол жеткізуді пайдалана отырып, басқарылатын аумақтан тыс шабуылдарды дайындау және орындау немесе АС қол жеткізуді пайдалана отырып, басқарылатын аймақтан шабуылдарды дайындау және орындау. СА құрамдастары топ мүшесі болып табылмайтын тұлғаның құқықтарымен жүзеге асырылады жеке тұлғалар CA құралдарын орнатуға, конфигурациялауға және басқаруға, аудит журналының профилі мен параметрлерін конфигурациялауға (жүйелік әкімші функциялары), мұрағаттауға, сақтық көшірме жасауға және қателерден кейін ақпаратты қалпына келтіруге (оператор функциялары), ES тексеру кілттерінің сертификаттарын жасауға және жоюға (сертификаттау әкімшісі функциялары) рұқсаты бар ), CA құрамдастарының кез келгенінің аудит журналын (аудит әкімшісі функциялары) (бұдан әрі CA құралдарының әкімшілер тобы) қарау және жүргізу.

11.3. Рұқсат етілмеген әрекеттердің алдын алуға және жолын кесуге бағытталған іске асырылған шараларға байланысты мөлшерде СА АС иелену.

12. КВ1 класындағы СА объектілері шабуылдарға қарсы тұрады, әдістерді құру, дайындау және өткізу кезінде келесі мүмкіндіктер қолданылады:

12.1. Осы Талаптардың 11.1 - 11.3 тармақшаларында көрсетілген мүмкіндіктер.

12.2. Әдістемелерді құруды жүзеге асыру және СА КПФ әзірлеу және талдау тәжірибесі бар мамандарды (оның ішінде сызықтық беру сигналдарын және бүйірлік сигналдарды талдау саласындағы мамандарды) тарта отырып, шабуылдарды дайындау. электромагниттік сәулеленужәне CIPF UT пикаптары).

12.3. Рұқсат етілмеген әрекеттердің алдын алуға және жолын кесуге бағытталған жүзеге асырылатын шараларға тәуелді дәрежеде бақыланатын аумақтан тыс қолданылатын СА құралдарына зертханалық зерттеулер жүргізу.

13. СА класындағы КВ2 қондырғылары шабуылдарға қарсы тұрады, әдістерді құру, дайындау және өткізу кезінде келесі мүмкіндіктер қолданылады:

13.1. Осы Талаптардың 12.1 - 12.3 тармақшаларында көрсетілген мүмкіндіктер.

13.2. Қолданбалы және жүйелік бағдарламалық қамтамасыз етудің жарияланбаған мүмкіндіктеріне шабуылдарды жүзеге асыру үшін қолдану саласындағы мамандарды тарта отырып, әдістерді құру және шабуылдарды дайындауды жүзеге асыру.

13.3. ОА құралдарын әзірлеуге және талдауға маманданған ғылыми орталықтарда шабуылдардың әдістері мен құралдарын құру бойынша жұмысты ұйымдастыру.

13.4. CA құралдары пайдаланылатын ақпараттық жүйеде қолданылатын қолданбалы бағдарламалық жасақтаманың бастапқы мәтіндерін және жалпыға қолжетімді құжаттаманы иелену.

14. КА1 класындағы CA құралдары шабуылдарға қарсы тұрады, әдістерді құру, дайындау және өткізу кезінде келесі мүмкіндіктер қолданылады:

14.1. Осы Талаптардың 13.1 - 13.4 тармақшаларында көрсетілген мүмкіндіктер.

14.2. Ақпаратты криптографиялық қорғауды әзірлеуге және талдауға және шабуылдарды жүзеге асыру үшін қолданбалы және жүйелік бағдарламалық қамтамасыз етудің жарияланбаған мүмкіндіктерін пайдалану саласында мамандандырылған ғылыми орталықтарды тарта отырып, әдістерді құру және шабуылдарды дайындауды жүзеге асыру.

14.3. ОА-ның аппараттық және бағдарламалық құрамдас бөліктеріне арналған барлық құжаттаманың болуы.

14.4. ОА-ның барлық аппараттық құрамдастарына ие болу.

15. ОА объектілері ОА объектілерінің пайдалану құжаттамасына сәйкес пайдаланылуы тиіс. ОА объектілерінің пайдалану құжаттамасында ОА объектілерін қауіпсіз пайдалануды қамтамасыз ету жөніндегі ұйымдастыру-техникалық шаралар кешені көрсетілуі тиіс.

16. ОА құралдарында қолданылатын ES құралдарының класы СА құралдарының сәйкес сыныбынан төмен болмауы керек. CA құралдарында қолданылатын ES құралдарының сыныбы CA құралдарына арналған операциялық құжаттамада көрсетілуі керек.

CA құралдарында қолданылатын CIPF класы CA құралдарының сәйкес сыныбынан төмен болмауы керек. ОА объектілерінде қолданылатын криптографиялық ақпаратты қорғау класы СА объектілерінің пайдалану құжаттамасында көрсетілуі керек.

17. СА1-ден басқа кез келген сыныптағы ОА объектілеріне қойылатын әрбір талап өзгеріссіз келесі сыныптағы ОА объектілеріне қойылады (бұл жағдайда ол келесі сыныптағы ОА объектілеріне қойылатын талаптар тізімінде көрсетілмеген) немесе қатайтылды (бұл жағдайда келесі сыныптағы СА құралдарына қойылатын талаптар тізімінде қатаңырақ тұжырым берілген). Келесі сыныптағы CA нысандарына қойылатын талаптар мыналарды қамтуы мүмкін Қосымша талаптар, олар алдыңғы сыныптағы КА объектілеріне қойылатын талаптарға кірмейді.

18. ОА құралдарының бағдарламалық қамтамасыз етуіне қойылатын талаптар:

18.1. CA класы KS1 объектілеріне қойылатын талаптар:

ОА құралдарының бағдарламалық жасақтамасында бағдарламалық құралдардың жұмыс алгоритмін және СА АС өзгертуге немесе бұрмалауға мүмкіндік беретін құралдар болмауы керек.

18.2. КС2 CA класына қойылатын талаптар:

СА-да қолданылатын CA және CIPF құралдарының қолданбалы бағдарламалық құралы жүйелік бағдарламалық құралдың құжатталған функцияларын ғана пайдалануы керек.

18.3. CA класы KS3 объектілеріне қойылатын талаптар:

СА құралдарының жүйелік және қолданбалы бағдарламалық қамтамасыз етуі CA құралдарының жүйелік әкімшісіне, CA құралдарын сертификаттау әкімшісіне және ұсынылған тұлғаларға қол жеткізуді басқаруды қамтамасыз етуі керек. жүйелік әкімшіСәйкестендіретін және түпнұсқалығын растайтын ақпараты бар және СА құралдарының сертификаттау әкімшісі болып табылмайтын CA құралдары (бұдан әрі - СА құралдарын пайдаланушылар), СА құралдарының жүйелік әкімшісі белгілеген қол жеткізуді басқару ережелері негізінде СА құралдарымен өңделетін ақпаратқа;

- ОА құралдарының жүйелік және қолданбалы бағдарламалық қамтамасыз ету жарияланбаған мүмкіндіктердің жоқтығын бақылаудың 4-ші деңгейіне сәйкес болуы керек;

- CA құралдарының жүйелік және қолданбалы бағдарламалық қамтамасыз етуінде жалпыға қолжетімді көздерде жарияланған белгілі осалдықтар болмауы керек;

- ОА құралдарының жүйелік және (немесе) қолданбалы бағдарламалық қамтамасыз ету құрылымы қолжетімділігі шектеулі ақпаратты сақтау үшін пайдаланылатын жедел жады мен сыртқы жадты тазалауды қамтамасыз ететін механизмді қамтуы тиіс.

18.4. КБ1 класындағы СА объектілеріне қойылатын талаптар KS3 класындағы СА объектілеріне қойылатын талаптармен сәйкес келеді.

18.5. КВ2 СА класына қойылатын талаптар:

Жүйенің бастапқы мәтіндері және ОА құралдарының қолданбалы бағдарламалық жасақтамасы оларда осы Талаптардың 9 - 13-тармақтарында тізбеленген мүмкіндіктерін дайындау және іске асыру үшін шабуылдарға қарсы тұратын ақпаратты қорғау әдістері мен құралдарының іске асырылуына тексерілуге тиіс. пайдаланылады;

- жүйелік және қолданбалы бағдарламалық қамтамасыз етудің бастапқы мәтіндері жарияланбаған мүмкіндіктердің жоқтығына тексерілуі керек;

- жүйелік және қолданбалы бағдарламалық қамтамасыз ету сыртқы желілердің компьютерлік шабуылдарына төзімді болуы керек.

18.6. CA KA1 класына қойылатын талаптар:

Жүйенің бастапқы мәтіндері және ОА құралдарының қолданбалы бағдарламалық құралдары оларда осы Кодекстің 9-14-тармақтарында көрсетілген мүмкіндіктерін дайындау және іске асыру үшін шабуылдарға қарсы тұратын ақпаратты қорғау әдістері мен құралдарының іске асырылуын ресми тексеруден өтуі керек. осы Талаптар пайдаланылады, сондай-ақ оларда жарияланбаған мүмкіндіктердің болмауы.

19. АС СА қойылатын талаптар:

19.1. Мемлекеттік құпияны құрайтын мәліметтерді қамтитын сөйлеу дыбыстық және көрнекі ақпарат және (немесе) ақпаратты қамтитын ақпаратты қабылдауға, беруге, өңдеуге, сақтауға және көрсетуге арналған техникалық құралдар мен жүйелер бар үй-жайларда АСҚ орналастыруды жоспарлау кезінде мемлекеттік құпия орнатылған құпия болып табылады, ОА құралдарының құрамына кіретін шетелде шығарылған техникалық құралдар ақпаратты жасырын алуға арналған құрылғыларды анықтау бойынша тексерулерден, сондай-ақ ақпараттың арналар арқылы шығуынан қорғау талаптарының сақталуына зерттеулерден өтуі тиіс. бөлінген үй-жайлар санатына сәйкес жалған электромагниттік сәулелену және кедергілер.

19.2. CA класы KS1 объектілеріне қойылатын талаптар:

ОА-ның мақсаттық функцияларын орындауға сәйкестігі АА АА сынаулар жүйесі негізінде тексеріледі.

19.3. KS2, KS3, KB1, KB2 класындағы СА объектілеріне қойылатын талаптар KS1 класындағы СА объектілеріне қойылатын талаптармен сәйкес келеді.

19.4. CA KA1 класына қойылатын талаптар:

Ақпаратты жасырын алуға арналған құрылғыларды анықтау мақсатында АС СА құрамына кіретін шетелде шығарылған техникалық құралдарға арнайы тексеру жүргізу;

- теріс функционалдылықты болдырмау үшін CA құралдары енгізілген АС толық тексеруін (BIOS бағдарламалық кодын талдаумен бірге) жүргізу.

20. Рөлді саралауға қойылатын талаптар:

20.1. CA функцияларының орындалуын қамтамасыз ету үшін CA құралдары CA құралдарының әкімшілер тобының мүшелерінің рөлдік саралануын қолдауы керек.

20.2. CA класы KS1 объектілеріне қойылатын талаптар:

Рөлдер тізімі және рөлдер арасындағы жауапкершіліктің бөлінуі анықталуы керек;

- рөлдер тізбесі және рөлдер арасындағы жауапкершіліктің бөлінуі ОА объектілері үшін операциялық құжаттамада көрсетілуі керек.

20.3. CS2 сыныбының CA нысандарына қойылатын талаптар CA1 класындағы CA нысандарына қойылатын талаптармен бірдей.

20.4. CA класы KS3 объектілеріне қойылатын талаптар:

CA құралдары келесі міндетті рөлдерді қолдауы керек:

1) CA құралдарын орнату, конфигурациялау және жұмысын қолдау, CA құралдарының әкімшілер тобының мүшелері үшін профильдерді құру және қолдау, профильді және аудит журналының параметрлерін конфигурациялау бойынша негізгі міндеттері бар жүйелік әкімші;

2) сертификаттау әкімшісіне негізгі міндеттері: ЭС тексеру кілттерінің сертификаттарын жасау және күшін жою;

CA құралдары әртүрлі рөлдерді орындау үшін CA құралдарының әкімшілер тобының бір мүшесіне рұқсат беру мүмкіндігін жоққа шығаратын механизмді жүзеге асыруы керек.

20.5. КБ1 CA класына қойылатын талаптар:

CA нысандары бастапқы сақтық көшірме жасау және қалпына келтіру жауапкершіліктері бар міндетті оператор рөлін қамтамасыз етуі керек.

20.6. КБ2 сыныбының CA нысандарына қойылатын талаптар КБ1 класындағы СА нысандарына қойылатын талаптармен бірдей.

20.7. CA KA1 класына қойылатын талаптар:

CA құралдары аудит әкімшісінің негізгі міндеттерімен міндетті рөлін қамтамасыз етуі керек: аудит журналын қарау және жүргізу;

- жүйелік әкімші аудит журналына өзгерістер енгізе алмауы керек.

21. ОА құралдарының тұтастығына қойылатын талаптар:

21.1. СА құралдары ақпараттың, бағдарламалық қамтамасыз етудің және АА АС-ның рұқсат етілмеген кездейсоқ және (немесе) қасақана бұрмалануын (өзгертуін, түрлендіруін) және (немесе) жоюын бақылау механизмін (бұдан әрі – тұтастықты бақылау механизмі) қамтуы тиіс.

21.2. CA класы KS1 объектілеріне қойылатын талаптар:

Тұтастықты бақылау механизміне қойылатын талаптар СА құралдарын әзірлеуге (модернизациялауға) арналған ТҚ-да көрсетілуі керек;

- БҚ құралдарының және АС АС тұтастығын бақылау мерзімі СА құралдарының операциялық құжаттамасында анықталуы және көрсетілуі тиіс;

- бағдарламалық қамтамасыз етудің және АС СА тұтастығын бақылау операциялық жүйе (бұдан әрі – ОЖ) қайта жүктелген сайын орындалуы керек;

- ОА объектілерінің тұтастығын қалпына келтіру құралдары болуы керек.

21.3. CS2 сыныбының CA объектілеріне қойылатын талаптар CA1 класының CA нысандарына қойылатын талаптармен бірдей.

21.4. CA класы KS3 объектілеріне қойылатын талаптар:

- Тұтастықты бақылау күніне кемінде бір рет жүргізілуі керек.

21.5. КБ1 CA класына қойылатын талаптар:

- Тұтастықты басқару CA құралдарын ОЖ жүктегенге дейін орындалуы керек.

21.6. КБ2 сыныбының CA нысандарына қойылатын талаптар КБ1 класындағы СА нысандарына қойылатын талаптармен бірдей.

21.7. CA KA1 класына қойылатын талаптар:

- ОА объектілерінің жұмыс істеуі кезінде тұтастықты бақылау динамикалық түрде жүзеге асырылуы керек.

22. Қол жеткізуді басқаруға қойылатын талаптар:

22.1. CA нысандары қол жеткізуді басқаруды қамтамасыз етуі керек.

22.2. CA класы KS1 объектілеріне қойылатын талаптар:

- қол жеткізуді басқаруға қойылатын талаптар КО объектілерін дамыту (жаңғырту) бойынша ТТ-да анықталуы және көрсетілуі керек.

22.3. CS2 сыныбының CA объектілеріне қойылатын талаптар CA1 класының CA нысандарына қойылатын талаптармен бірдей.

22.4. CA класы KS3 объектілеріне қойылатын талаптар:

- КО-да қол жеткізуді басқарудың дискрециялық принципі қамтамасыз етілуі керек.

22.5. КБ1 класындағы СА объектілеріне қойылатын талаптар KS3 класындағы СА объектілеріне қойылатын талаптармен сәйкес келеді.

22.6. КВ2 СА класына қойылатын талаптар:

- ОА объектілерінің 4 жабық жұмыс ортасын құруды қамтамасыз ету керек.

22.7. CA KA1 класына қойылатын талаптар:

- СА қол жеткізуді басқарудың міндетті принципін қамтамасыз етуі керек; сертификаттау әкімшісінің ES кілтін енгізу үшін кемінде екі сенімді тұлға қажет 5 .

23. Сәйкестендіру және аутентификацияға қойылатын талаптар:

23.1. Сәйкестендіру және аутентификация CA құралдарының пайдаланушысын, CA құралдарының әкімшілер тобының мүшесін немесе процесті тану және олардың жеке басын тексеруді қамтиды. Аутентификация механизмі аутентификация нәтижесі теріс болса, осы нысандардың CA функцияларына қол жеткізуін блоктауы керек.

23.2. CA құралдарында кез келген іске асырылған аутентификация процедурасы үшін бір қатынас субъектісін аутентификациялауға дәйекті әрекеттердің санын шектеу механизмі қолданылуы керек, олардың саны үштен аспауы керек. Егер бір қол жеткізу субъектісін аутентификациялауға дәйекті әрекеттердің саны белгіленген шекті мәннен асып кетсе, осы қол жеткізу субъектісінің ОА объектілеріне қол жеткізуі белгілі бір уақыт кезеңіне блокталуы керек, ол ТҚ әзірлеуге (жаңғыртуға) арналған. CA нысандары.

23.3. CA класы KS1 объектілеріне қойылатын талаптар:

СА құралдарын пайдаланушыларды тіркеу тәртібінің сипаттамасы (ОА құралдарын пайдаланушылар тізіліміне деректерді енгізу) СА құралдарының операциялық құжаттамасында болуы керек;

- CA қорларына қол жеткізетін барлық адамдар аутентификациядан өтуі керек. Бұл ретте әліпбилік көлемі 36 таңбадан кем емес аутентификация үшін кемінде 8 таңбадан тұратын парольді кезеңді түрде өзгертетін таңбаны ғана пайдалануды шектеуге рұқсат етіледі. Құпия сөзді өзгерту мерзімі 6 айдан аспауы керек.

23.4. КС2 CA класына қойылатын талаптар:

Пайдаланушының жеке басын куәландыратын құжаттарды ресімдеу кезінде АА қаражатын көрсету қажеттілігі АА қаражатының операциялық құжаттамасында көрсетілуі тиіс;

- CA нысандарының барлық пайдаланушылары үшін аутентификацияның қашықтан тетіктерін пайдалануға рұқсат етіледі. Қашықтықтан аутентификация тетіктерінің арнайы сипаттамалары осы құралдарды пайдалана отырып, СА құралдарының және ақпараттандыру объектілерінің осы Талаптарға сәйкестігін тексеру бөлігі ретінде расталуы тиіс;

- іске асыру кезінде жергілікті қолжетімділік CA құралдарына CA құралдарының әкімшілер тобының мүшелерінің аутентификациясы осы CA құралдары іске қосылғанға дейін (мысалы, негізгі ОЖ жүктелмес бұрын) орындалуы керек.

23.5. CA класы KS3 объектілеріне қойылатын талаптар:

Аутентификация механизмі CA құралдарына енгізілуі керек жергілікті пайдаланушылар CA құралдарына рұқсаты бар, бірақ CA құралдарының әкімшілер тобының мүшелері болып табылмайтындар.

23.6. КБ1 CA класына қойылатын талаптар:

Іске асыру кезінде қашықтан қол жеткізу CA құралдары үшін тек символдық құпия сөзге рұқсат етілмейді, криптографиялық хаттамаларға негізделген аутентификация механизмдерін пайдалану қажет.

23.7. КБ2 сыныбының CA нысандарына қойылатын талаптар КБ1 класындағы СА нысандарына қойылатын талаптармен бірдей.

23.8. CA KA1 класына қойылатын талаптар:

Кез келген енгізілген аутентификация механизмі үшін CA құралдарында шекті орнату мүмкіндігі болуы керек рұқсат етілген сомақол жеткізудің бір субъектісін аутентификациялауға дәйекті әрекеттер және олардың жұмыс істеу орындарында CA объектілеріне қол жеткізу үшін блоктау уақытын орнату.

24. ОА-ға (экспортталатын) деректерді қорғауға қойылатын талаптар:

24.1. CA құралдары ES растау кілтінің өздігінен қол қойылған сертификатының сенімді енгізуін қамтамасыз етуі керек.

24.2. CA класы KS1 объектілеріне қойылатын талаптар:

СА нысандары рұқсат етілмеген қол жеткізуден қорғалған түрде СА қабылдайтын және СА-дан экспортталатын шектеулі қолжетімділік ақпараты бар деректерді тасымалдауды қамтамасыз етуі керек;

- ОА құралдарында жалған хабарламаларды енгізуден қорғау процедурасы жүзеге асырылуы керек 6 ;

- СА құралдарын әзірлеу (модернизациялау) бойынша ТЖ-да жалған хабарламаларды енгізуден қорғау тәртібіне қойылатын талаптар көрсетілген.

24.3. КС2 CA класына қойылатын талаптар:

СА құралдары ES тексеру кілтінің сертификатына бастапқы сұранысты қорғауды қамтамасыз етуі тиіс;

- CA құралдары CA жұмыс істеуі үшін маңызды ақпаратты ES қол қойған жағдайда ғана қабылдауы керек.

24.4. CA класы KS3 объектілеріне қойылатын талаптар:

CA құралдары ES құралдарына қойылатын талаптарға сәйкестік растамасын алған ES құралдарын пайдалану негізінде жалған хабарламаларды енгізуден қорғау механизмін жүзеге асыруы керек.

24.5. КБ1 CA класына қойылатын талаптар:

CA құралдары оларды CIPF пайдалану негізінде физикалық түрде бөлінген құрамдас бөліктер арасында тасымалдау кезінде деректерді қорғау механизмін жүзеге асыруы керек.

24.6. KB2 және KA1 класындағы СА объектілеріне қойылатын талаптар КБ1 класындағы СА объектілеріне қойылатын талаптармен бірдей.

25. Оқиғаны тіркеуге қойылатын талаптар:

25.1. CA құралдарының негізгі операциялық жүйесі жүйелік оқиғаларды тексеру журналын қолдауы керек.

25.2. CA класы KS1 объектілеріне қойылатын талаптар:

СА құралдары СА өз функцияларын орындауға қатысты аудит журналында оқиғаларды іріктеп тіркейтін механизмді іске асыруы керек;

- тіркелген оқиғалардың тізбесі ОА объектілерінің пайдалану құжаттамасында болуы керек.

25.3. CS2 сыныбының CA объектілеріне қойылатын талаптар CA1 класының CA нысандарына қойылатын талаптармен бірдей.

25.4. CA класы KS3 объектілеріне қойылатын талаптар:

CA Tools Administrators тобының мүшелері болып табылмайтын CA құралдарын пайдаланушылардың аудит журналына рұқсатсыз өзгертулерін анықтау үшін шаралар қабылданады.

25.5. КБ1 класындағы СА объектілеріне қойылатын талаптар KS3 класындағы СА объектілеріне қойылатын талаптармен сәйкес келеді.

25.6. КВ2 СА класына қойылатын талаптар:

Аудит журналындағы әрбір жазбаға рұқсат етілмеген өзгертулерді анықтау үшін шаралар қабылдау қажет.

25.7. CA KA1 класына қойылатын талаптар:

Тексеру журналына аудит әкімшісі ғана қол жеткізе алады, ол тек қарай алады, көшіре алады және толық тазалау. Тазалаудан кейін аудит журналындағы бірінші жазба күні, уақыты және операцияны орындаған адам туралы мәліметтерді көрсете отырып, тазалау фактісін автоматты түрде жазуы керек.

26. ОА объектілерінің жұмыс істеуінің сенімділігі мен тұрақтылығына қойылатын талаптар?

26.1. ОА объектілерінің жұмыс істеуінің сенімділігі мен тұрақтылығына қойылатын талаптар ОА объектілерін дамыту (жаңғырту) бойынша ТТ-да анықталуы және көрсетілуі тиіс.

26.2. CA класы KS1 объектілеріне қойылатын талаптар:

ОА өз функцияларын орындамауына әкеліп соқтыратын СА АЖ-ның істен шығуы мен ақауларының ықтималдылығын есептеу жүргізіледі.

26.3. КС2 CA класына қойылатын талаптар:

ОА объектілерінің жұмыс істеу тұрақтылығын сынау жүргізілуі керек.

26.4. CA класы KS3 объектілеріне қойылатын талаптар:

ОА қаражатының істен шыққаннан кейін қалпына келтіру уақытына қойылатын талаптар КО объектілерін дамыту (жаңғырту) бойынша ТТ-да анықталуы және көрсетілуі тиіс;

ОА қорларының жұмыс істеуінің сенімділігі мен тұрақтылығын арттыру шаралары мен құралдары АА қорларының ресурстарына баға белгілеу тетіктерін қамтуы тиіс.

26.5. КБ1 CA класына қойылатын талаптар:

Тәулік ішінде СА-ның өз функцияларын орындамауына әкелетін АС СА-ның істен шығуы мен дұрыс жұмыс істемеу ықтималдығы пайдаланылған CIPF үшін бірдей ықтималдықтан аспауы керек.

26.6. KB2 және KA1 класындағы СА объектілеріне қойылатын талаптар КБ1 класындағы СА объектілеріне қойылатын талаптармен бірдей.

27. Негізгі ақпаратқа қойылатын талаптар:

27.1. Негізгі ақпаратты жасау, пайдалану, сақтау және жою тәртібі ЭШ және СА пайдаланатын басқа да CIPF үшін операциялық құжаттаманың талаптарына сәйкес анықталады.