CRYPTED000007 вирусы - файлдардың шифрын ашу және төлемдік бағдарламаны жою. WannaCry ransomware шабуылынан өзіңізді қалай қорғауға болады Жаңа төлем бағдарламасы вирусын емдеу

Жаңа WannaCry шифрлау вирусының толқыны (басқа атаулар Wana Decrypt0r, Wana Decryptor, WanaCrypt0r) бүкіл әлемді шарлады, ол құжаттарды компьютерде шифрлайды және оларды декодтау үшін 300-600 АҚШ долларын талап етеді. Компьютердің вирус жұқтырғанын қалай білуге болады? Құрбан болмау үшін не істеу керек? Ал емделу үшін не істеуге болады?

Жаңартуларды орнатқаннан кейін компьютерді қайта іске қосу қажет болады.

Wana Decrypt0r шифрлау вирусынан қалай қалпына келтіруге болады?

Вирусқа қарсы қызметтік бағдарлама вирусты анықтаған кезде, ол оны дереу жояды ма, әлде оны емдеуді сұрайды ма, жоқ па? Жауабы емделу.

Wana Decryptor арқылы шифрланған файлдарды қалай қалпына келтіруге болады?

Ештеңе жұбаныш емес осы сәтайта алмаймыз. Әзірге файл шифрын шешу құралы жасалмаған. Әзірге шифрлаушыны әзірлеуді күту ғана қалды.

Брайан Кребстің айтуынша, сарапшы компьютерлік қауіпсіздік, қазіргі уақытта қылмыскерлер бар болғаны 26'000 АҚШ долларын алған, яғни бопсашыларға төлемді 58-ге жуық адам ғана төлеуге келіскен. Олар құжаттарын бір уақытта қалпына келтірді ме, оны ешкім білмейді.

Желіде вирустың таралуын қалай тоқтатуға болады?

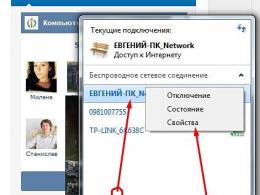

WannaCry жағдайында мәселенің шешімі инфекция орын алатын брандмауэрдегі (брандмауэр) 445 портын блоктау болуы мүмкін.

Егер компьютерде болса мәтіндік хабар, бұл сіздің файлдарыңыз шифрланғанын айтады, содан кейін дүрбелеңге асықпаңыз. Файлды шифрлаудың белгілері қандай? Әдеттегі кеңейтім *.vault, *.xtbl, * болып өзгереді. [электрондық пошта қорғалған] _XO101 және т.б. Файлдарды ашу мүмкін емес - хабарламада көрсетілген мекенжайға хат жіберу арқылы сатып алуға болатын кілт қажет.

Шифрланған файлдарды қайдан алдыңыз?

Компьютер ақпаратқа қол жеткізуге тыйым салатын вирусты алды. Көбінесе антивирустар оларды өткізіп жібереді, өйткені бұл бағдарлама әдетте кейбір зиянсызға негізделген тегін утилиташифрлау. Сіз вирустың өзін тез жоясыз, бірақ ақпараттың шифрын шешуде маңызды мәселелер туындауы мүмкін.

Kaspersky Lab, Dr.Web және антивирустық бағдарламалық қамтамасыз етуді әзірлеумен айналысатын басқа да танымал компаниялардың техникалық қолдауы пайдаланушылардың деректер шифрын шешуге қатысты сұрауларына жауап ретінде, бұл ақылға қонымды мерзімде мүмкін емес деп хабарлайды. Кодты қабылдай алатын бірнеше бағдарламалар бар, бірақ олар тек бұрын зерттелген вирустармен жұмыс істей алады. Егер сіз жаңа модификацияға тап болсаңыз, ақпаратқа қол жеткізуді қалпына келтіру мүмкіндігі өте аз.

Ransomware вирусы компьютерге қалай түседі?

90% жағдайда пайдаланушылар вирусты компьютерде белсендіредібелгісіз электрондық пошталарды ашу арқылы. Осыдан кейін электрондық поштаға арандатушылық тақырыбы бар хабарлама келеді - «Сотқа шақыру», «Несие қарызы», «Салық инспекциясының хабарламасы» және т.б. Жалған электрондық поштаның ішінде қосымша бар, оны жүктеп алғаннан кейін төлемдік бағдарлама компьютерге еніп, файлдарға кіруді біртіндеп блоктай бастайды.

Шифрлау бірден болмайды, сондықтан барлық ақпарат шифрланғанға дейін пайдаланушылар вирусты жоюға уақыт алады. Dr.Web CureIt, Kaspersky тазалау утилиталары арқылы зиянды сценарийді жоюға болады интернет қауіпсіздігіжәне Malwarebytes антивирустық бағдарламасы.

Файлдарды қалпына келтіру жолдары

Егер компьютерде жүйені қорғау қосылған болса, төлемдік бағдарлама вирусының әрекетінен кейін де файлдардың көлеңкелі көшірмелерін пайдаланып файлдарды қалыпты күйге келтіру мүмкіндігі бар. Ransomware әдетте оларды жоюға тырысады, бірақ кейде олар әкімші артықшылықтарының болмауына байланысты мұны істей алмайды.

Алдыңғы нұсқаны қалпына келтіру:

Алдыңғы нұсқаларды сақтау үшін жүйені қорғауды қосу керек.

Маңызды: төлемдік бағдарлама пайда болғанға дейін жүйені қорғауды қосу керек, содан кейін ол көмектеспейді.

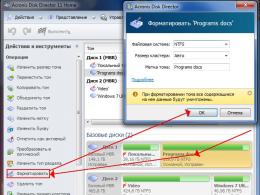

- «Компьютер» сипаттарын ашыңыз.

- Сол жақтағы мәзірден «Жүйені қорғау» тармағын таңдаңыз.

- C дискісін бөлектеп, «Конфигурациялау» түймесін басыңыз.

- Қалпына келтіру параметрлерін таңдаңыз және алдыңғы нұсқаларфайлдар. OK түймесін басу арқылы өзгертулерді қолданыңыз.

Егер сіз бұл шараларды файлдарды шифрлайтын вирус пайда болғанға дейін қабылдасаңыз, содан кейін компьютеріңізді тазалағаннан кейін зиянды кодақпаратты қалпына келтіруге жақсы мүмкіндігіңіз болады.

Арнайы утилиталарды пайдалану

Касперский зертханасы вирус жойылғаннан кейін шифрланған файлдарды ашуға көмектесетін бірнеше утилиталарды дайындады. Қолдануға тұрарлық бірінші дешифратор - Kaspersky RectorDecryptor.

- Қолданбаны Kaspersky Lab ресми сайтынан жүктеп алыңыз.

- Содан кейін қызметтік бағдарламаны іске қосыңыз және «Сканерлеуді бастау» түймесін басыңыз. Кез келген шифрланған файлға жолды көрсетіңіз.

Егер зиянды бағдарлама файлдардың кеңейтімін өзгертпесе, олардың шифрын шешу үшін оларды бөлек қалтаға жинау керек. Егер қызметтік бағдарлама RectorDecryptor болса, Kaspersky ресми веб-сайтынан тағы екі бағдарламаны жүктеп алыңыз - XoristDecryptor және RakhniDecryptor.

Касперский зертханасының соңғы утилитасы Ransomware Decryptor деп аталады. Ол CoinVault вирусынан кейін файлдардың шифрын шешуге көмектеседі, бұл RuNet-те әлі кең таралған емес, бірақ жақын арада басқа трояндарды ауыстыруы мүмкін.

Шамамен бір-екі апта бұрын желіде барлық пайдаланушы файлдарын шифрлайтын заманауи вирус жасаушылардың тағы бір жұмысы пайда болды. Мен тағы бір рет компьютерді ransomware вирусынан қалай емдеуге болады деген сұрақты қарастырамын шифрланған000007және шифрланған файлдарды қалпына келтіріңіз. Бұл жағдайда жаңа және бірегей ештеңе пайда болған жоқ, тек алдыңғы нұсқаның модификациясы.

Төлемдік бағдарлама вирусынан кейін файлдардың кепілдендірілген шифрын шешу - dr-shifro.ru. Жұмыстың егжей-тегжейлері және тапсырыс берушімен өзара әрекеттесу схемасы төменде менің мақаламда немесе веб-сайтта «Жұмыс тәртібі» бөлімінде берілген.

Ransomware вирусының сипаттамасы CRYPTED000007

CRYPTED000007 шифрлағышы өзінің алдындағылардан түбегейлі ерекшеленбейді. Ол дерлік бір-бір сияқты жұмыс істейді. Бірақ әлі де оны ерекшелейтін бірнеше нюанстар бар. Мен сізге бәрін ретімен айтып беремін.

Ол да әріптестері сияқты пошта арқылы келеді. Қолданушыны хатқа қызықтыру және оны ашу үшін әлеуметтік инженерия әдістері қолданылады. Менің жағдайымда хат қандай да бір сот туралы және шамамен болды маңызды ақпаратқосымшадағы іс бойынша. Қосымшаны іске қосқаннан кейін пайдаланушы Мәскеу арбитраждық сотының үзіндісі бар Word құжатын ашады.

Құжатты ашумен қатар файлды шифрлау басталады. Әрдайым пайда бола бастайды Хабарландыру Windows пайдаланушы тіркелгісін басқарудан.

Ұсыныспен келіссеңіз, көлеңкедегі файлдардың сақтық көшірмелерін жасаңыз Windows көшірмелеріжойылады және ақпаратты қалпына келтіру өте қиын болады. Кез келген жағдайда ұсыныспен келісу мүмкін емес екені анық. В бұл төлем бағдарламасыбұл сұраулар үнемі, бірінен соң бірі пайда болады және тоқтамайды, бұл пайдаланушыны сақтық көшірмелерді келісуге және жоюға мәжбүр етеді. Бұл бұрынғы төлемдік бағдарлама модификацияларынан негізгі айырмашылығы. Мен жою туралы сұрауларды ешқашан кездестірген емеспін көлеңкелі көшірмелертоқтаусыз жүрді. Әдетте 5-10 сөйлемнен кейін олар тоқтап қалады.

Мен сізге болашаққа ұсыныс беремін. Көбінесе адамдар пайдаланушы тіркелгісін басқару жүйесінен ескертулерді өшіреді. Мұны істеудің қажеті жоқ. Бұл механизм шынымен вирустарға қарсы тұруға көмектеседі. Екінші айқын кеңес - үнемі жұмыс істемеу тіркелгікомпьютер әкімшісі, егер бұл объективті түрде қажет болмаса. Бұл жағдайда вирустың көп зиян келтіруге мүмкіндігі болмайды. Сіз оған қарсы тұруыңыз мүмкін.

Бірақ сіз төлемдік бағдарлама сұрауларына үнемі теріс жауап берсеңіз де, сіздің барлық деректеріңіз шифрланған. Шифрлау процесі аяқталғаннан кейін сіз жұмыс үстелінде суретті көресіз.

Сонымен қатар, көп болады мәтіндік файлдарбірдей мазмұнмен.

Файлдарыңыз шифрланған. Ux шифрын шешу үшін электрондық пошта мекенжайына кодты түзету керек: 329D54752553ED978F94|0 [электрондық пошта қорғалған]. Содан кейін сіз барлық қажетті нұсқауларды аласыз. Оны өзіңіз шешу әрекеті ақпараттың қайтарылмайтын санын қоспағанда, ештеңеге әкелмейді. Егер сіз әлі де байқағыңыз келсе, файлдардың сақтық көшірмелерін алдын ала жасаңыз, әйтпесе, ux өзгерістері болған жағдайда, шифрды шешу ешбір жағдайда мүмкін болмайды. Жоғарыда көрсетілген мекенжайға 48 сағат ішінде жауап алмасаңыз (тек осы жағдайда ғана!), кері байланыс формасын пайдаланыңыз. Мұны екі жолмен жасауға болады: 1) Tor шолғышын мына сілтемеден жүктеп алыңыз және орнатыңыз: https://www.torproject.org/download/download-easy.html.en Tor шолғышының мекенжайына мекенжайды енгізіңіз: http:/ /cryptsen7fo43rr6 .onion/ және Enter пернесін басыңыз. Байланыс пішіні бар бет жүктелді. 2) Кез келген браузерде мына мекенжайлардың біріне өтіңіз: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/ Компьютеріңіздегі барлық маңызды файлдар шифрланған. Файлдардың шифрын шешу үшін келесі кодты жіберу керек: 329D54752553ED978F94|0 электрондық пошта мекенжайына [электрондық пошта қорғалған]. Содан кейін сіз барлық қажетті нұсқауларды аласыз. Өз бетіңізбен шифрды шешудің барлық әрекеттері деректеріңіздің қайтарымсыз жоғалуына әкеледі. Егер сіз әлі де олардың шифрын өзіңіз шешкіңіз келсе, алдымен сақтық көшірме жасаңыз, себебі файлдардың ішінде қандай да бір өзгерістер болған жағдайда шифрды шешу мүмкін болмайды. Егер сіз жоғарыда аталған электрондық поштадан 48 сағаттан астам жауап алмасаңыз (және тек осы жағдайда!), кері байланыс пішінін пайдаланыңыз. Мұны екі жолмен жасауға болады: 1) Tor шолғышын мына жерден жүктеп алыңыз: https://www.torproject.org/download/download-easy.html.kz Оны орнатып, мекенжай жолағына келесі мекенжайды теріңіз: http:/ /cryptsen7fo43rr6.onion/ Enter пернесін басыңыз, содан кейін кері байланыс пішіні бар бет жүктеледі. 2) Кез келген браузерде келесі мекенжайлардың біріне өтіңіз: http://cryptsen7fo43rr6.onion.to/ http://cryptsen7fo43rr6.onion.cab/

Пошта мекенжайы өзгеруі мүмкін. Мен келесідей басқа мекенжайларды көрдім:

Мекенжайлар үнемі жаңартылып отырады, сондықтан олар мүлдем басқаша болуы мүмкін.

Файлдардың шифрланғанын байқаған кезде, компьютерді дереу өшіріңіз. Бұл шифрлау процесін тоқтату үшін орындалуы керек жергілікті компьютер, және желілік дискілерде. Ransomware вирусы желілік дискілерді қоса алғанда, қол жеткізе алатын барлық ақпаратты шифрлай алады. Бірақ ақпараттың үлкен көлемі болса, оған көп уақыт кетеді. Кейде, тіпті бір-екі сағат ішінде шифрлаушының барлығын шифрлауға уақыты болмады желілік дисккөлемі шамамен 100 гигабайт.

Әрі қарай, сіз қалай әрекет ету керектігі туралы мұқият ойлануыңыз керек. Егер сізге компьютерде ақпарат қажет болса және сізде сақтық көшірмелері болмаса, қазір мамандарға хабарласқан дұрыс. Кейбір фирмаларда ақша үшін міндетті емес. Сізге тек жақсы білетін адам керек ақпараттық жүйелер. Қалай жалғастыру керектігін түсіну үшін апаттың ауқымын бағалау, вирусты жою, жағдай туралы барлық қолда бар ақпаратты жинау қажет.

Осы кезеңдегі дұрыс емес әрекеттер файлдарды шифрды шешу немесе қалпына келтіру процесін айтарлықтай қиындатады. Ең нашар жағдайда олар мұны мүмкін емес етеді. Сондықтан асықпаңыз, мұқият және дәйекті болыңыз.

CRYPTED000007 ransomware вирусы файлдарды қалай шифрлайды

Вирус іске қосылып, әрекеті аяқталғаннан кейін барлық пайдалы файлдар шифрланады, атауын өзгертеді кеңейтім.crypted000007. Файл кеңейтімі ғана емес, сонымен қатар файл атауы да ауыстырылады, сондықтан есіңізде болмасаңыз, сізде қандай файлдар болғанын нақты білмейсіз. Мына суретке ұқсас нәрсе болады.

Мұндай жағдайда қайғылы оқиғаның ауқымын бағалау қиын болады, өйткені сіз әртүрлі папкаларда не болғаныңызды толығымен есте сақтай алмайсыз. Бұл адамды шатастыру және файлдарды шифрды шешу үшін ақы төлеуге шақыру үшін әдейі жасалды.

Ал егер сіз шифрланған болсаңыз және желілік қалталаржәне толық резервтік көшірмелер жоқ болса, бұл жалпы ұйымның жұмысын тоқтатуы мүмкін. Сіз қалпына келтіруді бастау үшін ақыр соңында не жоғалғанын бірден түсіне алмайсыз.

Компьютеріңізді қалай өңдеуге және CRYPTED000007 төлемдік бағдарламалық құралды жоюға болады

CRYPTED000007 вирусы компьютеріңізде әлдеқашан бар. Бірінші және ең негізгі сұрақ- компьютерді қалай емдеуге болады және егер ол әлі аяқталмаған болса, одан әрі шифрлауды болдырмау үшін одан вирусты қалай жоюға болады. Мен сіздің назарыңызды бірден компьютермен кейбір әрекеттерді орындауды бастағаннан кейін деректерді шифрды шешу мүмкіндігі төмендейтініне аударамын. Файлдарды барлық жолмен қалпына келтіру қажет болса, компьютерді ұстамаңыз, бірақ дереу мамандарға хабарласыңыз. Төменде мен олар туралы айтып, сайтқа сілтеме беремін және олардың жұмыс схемасын сипаттаймын.

Әзірге біз компьютерді өз бетінше емдеуді және вирусты жоюды жалғастырамыз. Дәстүрлі түрде, төлемдік бағдарлама компьютерден оңай жойылады, өйткені вирустың компьютерде кез келген жағдайда қалу міндеті жоқ. Файлдарды толық шифрлаудан кейін оның өзін жойып, жоғалып кетуі одан да тиімдірек, осылайша оқиғаны тексеру және файлдардың шифрын ашу қиынырақ болады.

сипаттау қолмен жоювирус қиын, бірақ мен мұны бұрын жасауға тырыстым, бірақ мен көбінесе бұл мағынасыз екенін көремін. Файл атаулары мен вирустарды орналастыру жолдары үнемі өзгеріп отырады. Менің көргенім бір-екі аптадан кейін маңызды емес. Әдетте, вирустар пошта арқылы толқындармен жіберіледі және әр жолы антивирустармен әлі анықталмаған жаңа модификация пайда болады. Автоматты іске қосуды тексеретін және жүйелік қалталардағы күдікті әрекетті анықтайтын әмбебап құралдар көмектеседі.

CRYPTED000007 вирусын жою үшін келесі бағдарламаларды пайдалануға болады:

- Kaspersky Virus Removal Tool - Kaspersky http://www.kaspersky.ru/antivirus-removal-tool утилитасы.

- Dr.Web CureIt! - басқа веб-сайттағы ұқсас өнім http://free.drweb.ru/cureit .

- Алғашқы екі утилита көмектеспесе, MALWAREBYTES 3.0 нұсқасын қолданып көріңіз - https://ru.malwarebytes.com .

Сірә, осы өнімдердің бірі компьютерді CRYPTED000007 төлемдік бағдарламалық құралдан тазартады. Егер кенеттен олар көмектеспесе, вирусты қолмен жойып көріңіз. Мен алып тастау техникасын мысал ретінде келтірдім және сіз оны сол жерден көре аласыз. Бір сөзбен айтқанда, мынаны істеу керек:

- Біз тапсырмалар менеджеріне бірнеше қосымша бағандарды қосып, процестер тізімін қарастырамыз.

- Біз вирустың процесін табамыз, ол орналасқан қалтаны ашамыз және оны жойамыз.

- Біз тізілімдегі файл атымен вирус процесі туралы ескертпелерді тазалаймыз.

- Біз қайта жүктеп, CRYPTED000007 вирусының іске қосылған процестер тізімінде жоқ екеніне көз жеткіземіз.

CRYPTED000007 дешифраторын қайдан жүктеп алуға болады

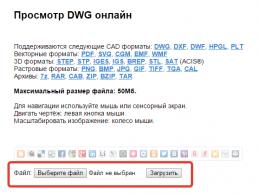

Қарапайым және сенімді дешифрлеуші туралы мәселе, ең алдымен, төлемдік бағдарлама вирусына қатысты туындайды. Мен бірінші кезекте https://www.nomoreransom.org қызметін пайдалануды ұсынамын. Жолыңыз болса ше, оларда сіздің CRYPTED000007 шифрлағыш нұсқасына арналған дешифрлеуші болады. Мен бірден айтамын, сізде көп мүмкіндік жоқ, бірақ әрекет азаптау емес. Үстінде басты бетИә түймесін басыңыз:

Содан кейін бірнеше шифрланған файлдарды жүктеп салып, Өту түймесін басыңыз! білу:

Жазу кезінде декодер сайтта болмаған.

Мүмкін сізде сәттілік көп болады. Сондай-ақ жүктеп алуға болатын декодерлердің тізімін мына жерден көруге болады бөлек бет- https://www.nomoreransom.org/decryption-tools.html . Мүмкін ол жерде пайдалы нәрсе бар шығар. Вирус өте жаңа болған кезде, мұндай мүмкіндік аз, бірақ уақыт өте келе бір нәрсе пайда болуы мүмкін. Желіде төлемдік бағдарламалық құралдың кейбір модификациялары үшін дешифрлеушілер пайда болған мысалдар бар. Және бұл мысалдар көрсетілген бетте.

Декодерді тағы қайдан табуға болады, мен білмеймін. Қазіргі заманғы ransomware жұмысының ерекшеліктерін ескере отырып, оның шынымен болуы екіталай. Тек вирустың авторлары толыққанды дешифраторға ие бола алады.

CRYPTED000007 вирусынан кейін файлдардың шифрын ашу және қалпына келтіру жолы

CRYPTED000007 вирусы файлдарыңызды шифрлағанда не істеу керек? Шифрлаудың техникалық орындалуы файлдарды кілтсіз немесе шифрлаушы авторында ғана болатын шифрды шешуге мүмкіндік бермейді. Мүмкін оны алудың басқа жолы бар шығар, бірақ менде ондай ақпарат жоқ. Біз файлдарды тек импровизацияланған әдістер арқылы қалпына келтіруге тырысамыз. Оларға мыналар жатады:

- Құрал көлеңкелі көшірмелертерезелер.

- Жойылған деректерді қалпына келтіруге арналған бағдарламалар

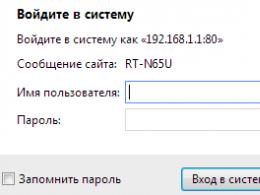

Алдымен бізде көлеңкелі көшірмелер қосылғанын тексерейік. Бұл құрал әдепкі бойынша Windows 7 және одан жоғары нұсқаларда жұмыс істейді, егер сіз оны қолмен өшірмейінше. Тексеру үшін компьютердің қасиеттерін ашып, жүйені қорғау бөліміне өтіңіз.

Егер инфекция кезінде сіз көлеңкелі көшірмелердегі файлдарды жою туралы UAC сұрауын растамасаңыз, онда кейбір деректер сол жерде қалуы керек. Мен бұл өтініш туралы әңгіменің басында вирустың жұмысы туралы айтқан кезде толығырақ айттым.

Көлеңкелі көшірмелерден файлдарды оңай қалпына келтіру үшін пайдалануды ұсынамын тегін бағдарламабұл үшін - ShadowExplorer. Мұрағатты жүктеп алыңыз, бағдарламаны ашыңыз және іске қосыңыз.

Файлдардың соңғы көшірмесі және C дискінің түбірі ашылады.Жоғарғы сол жақ бұрышта сізде біреуден көп болса, сақтық көшірмені таңдауға болады. Әр түрлі көшірмелерді тексеріңіз қалаған файлдар. Ең соңғы нұсқасы қай күндер бойынша салыстырыңыз. Төмендегі мысалда мен жұмыс үстелімде соңғы рет өңделгеніне үш ай болған 2 файлды таптым.

Мен бұл файлдарды қалпына келтіре алдым. Мұны істеу үшін мен оларды таңдадым, басыңыз оң жақ түймешікті басыңызтінтуірді таңдап, Экспорттауды таңдап, оларды қалпына келтіретін қалтаны көрсетті.

Қалталарды дәл осылай қалпына келтіруге болады. Көлеңкелі көшірмелер сіз үшін жұмыс істесе және сіз оларды жоймасаңыз, вирус шифрлаған файлдардың барлығын немесе барлығын дерлік қалпына келтіруге мүмкіндігіңіз көп. Мүмкін олардың кейбіреулері көбірек болады ескі нұсқасымен қалағанымнан гөрі, бірақ соған қарамастан, бұл жоқтан жақсы.

Егер қандай да бір себептермен сізде файлдардың көлеңкелі көшірмелері болмаса, шифрланған файлдардың кем дегенде бір бөлігін алудың жалғыз мүмкіндігі - қалпына келтіру құралдарын пайдаланып оларды қалпына келтіру. жойылған файлдар. Ол үшін тегін Photorec бағдарламасын пайдалануды ұсынамын.

Бағдарламаны іске қосыңыз және файлдарды қалпына келтіретін дискіні таңдаңыз. іске қосу графикалық нұсқасыбағдарлама файлды орындайды qphotorec_win.exe. Табылған файлдар орналасатын қалтаны таңдау керек. Бұл қалта біз іздеп жатқан дискіде болмаса жақсы. Флэш-дискіні немесе сыртқы қосыңыз қатты дискОсыған.

Іздеу процесі ұзақ уақыт алады. Соңында сіз статистиканы көресіз. Енді сіз бұрын көрсетілген қалтаға өтіп, онда не табылғанын көре аласыз. Файлдар көп болуы мүмкін және олардың көпшілігі зақымдалады немесе олар жүйенің қандай да бір түрі және пайдасыз файлдар болады. Дегенмен, бұл тізімде кейбір пайдалы файлдарды табуға болады. Мұнда ешқандай кепілдік жоқ, не тапсаңыз, соны табасыз. Ең жақсысы, әдетте, кескіндер қалпына келтіріледі.

Егер нәтиже сізді қанағаттандырмаса, жойылған файлдарды қалпына келтіруге арналған бағдарламалар әлі де бар. Төменде мен қалпына келтіру қажет болғанда әдетте қолданатын бағдарламалар тізімі берілген максималды сомафайлдар:

- R.saver

- Starus файлдарын қалпына келтіру

- JPEG қалпына келтіру Pro

- Active File Recovery Professional

Бұл бағдарламалар тегін емес, сондықтан мен сілтемелерді бермеймін. Күшті тілекпен сіз оларды Интернеттен өзіңіз таба аласыз.

Файлды қалпына келтірудің бүкіл процесі мақаланың соңында бейнеде егжей-тегжейлі көрсетілген.

Filecoder.ED төлем бағдарламасымен күресуде Kaspersky, eset nod32 және т.б

Танымал антивирустар CRYPTED000007 төлем бағдарламалық құралын анықтайды Filecoder.EDсодан кейін басқа белгі болуы мүмкін. Мен негізгі антивирустардың форумдарын араладым және онда пайдалы ештеңе көрмедім. Өкінішке орай, әдеттегідей, антивирустар төлем бағдарламасының жаңа толқынының шабуылына дайын болмады. Міне, Kaspersky форумының хабарламасы.

Антивирустар әдетте төлемдік бағдарлама трояндарының жаңа модификацияларын өткізіп жібереді. Дегенмен, мен оларды пайдалануды ұсынамын. Егер сіз сәттілікке жетсеңіз және сіздің поштаңызда төлемдік бағдарлама инфекциялардың бірінші толқынында емес, сәл кейінірек болса, антивирус сізге көмектесу мүмкіндігі бар. Олардың барлығы шабуылдаушылардан бір қадам артта жұмыс істейді. шығу жаңа нұсқасы ransomware, антивирустар оған жауап бермейді. Жаңа вирусты зерттеуге арналған материалдың белгілі бір массасы жинақталғаннан кейін антивирустар жаңартуды шығарады және оған жауап бере бастайды.

Жүйедегі кез келген шифрлау процесіне антивирустардың бірден жауап беруіне не кедергі болатыны маған түсініксіз. Мүмкін, бұл тақырыпта пайдаланушы файлдарының шифрлануын болдырмауға және дұрыс жауап беруге мүмкіндік бермейтін кейбір техникалық нюанстар болуы мүмкін. Менің ойымша, кем дегенде біреу сіздің файлдарыңызды шифрлап жатқаны туралы ескертуді көрсетуге және процесті тоқтатуды ұсынуға болатын сияқты.

Кепілдендірілген шифрды шешу үшін қайда жүгінуге болады

Мен әртүрлі шифрлау вирустары, соның ішінде CRYPTED000007 жұмысынан кейін деректерді шынымен шифрын шешетін бір компанияны кездестірдім. Олардың мекенжайы http://www.dr-shifro.ru. Төлем тек толық шифрды шешкеннен кейін және сіздің растауыңыздан кейін. Міне мысал жұмыс процесі:

- Компанияның маманы сіздің кеңсеңізге немесе үйіңізге көлікпен келіп, сізбен келісім-шартқа отырады, онда ол жұмыстың құнын белгілейді.

- Шифрлаушыны іске қосады және барлық файлдардың шифрын шешеді.

- Сіз барлық файлдардың ашылғанына көз жеткізесіз және орындалған жұмысты жеткізу/қабылдау актісіне қол қоясыз.

- Төлем сәтті шифрды шешу нәтижесінде ғана.

Шынымды айтсам, олардың қалай істейтінін білмеймін, бірақ сіз ештеңеге тәуекел етпейсіз. Төлем дешифраторды көрсеткеннен кейін ғана. Осы компаниямен тәжірибеңіз туралы пікір жазыңыз.

CRYPTED000007 вирусынан қорғау әдістері

Өзіңізді ransomware жұмысынан қалай қорғауға және материалдық және моральдық зиянсыз істеуге болады? Бірнеше қарапайым және тиімді кеңестер бар:

- Сақтық көшірме! Сақтық көшірмебарлық маңызды деректер. Және жай ғана сақтық көшірме емес, сонымен қатар тұрақты қол жетімділік жоқ сақтық көшірме. Әйтпесе, вирус құжаттарыңызды да, сақтық көшірмелеріңізді де жұқтыруы мүмкін.

- Лицензияланған антивирус. Олар 100% кепілдік бермесе де, шифрлаудан аулақ болу мүмкіндігін арттырады. Олар көбінесе төлем бағдарламасының жаңа нұсқаларына дайын емес, бірақ 3-4 күннен кейін олар әрекет ете бастайды. Бұл жаңа төлемдік бағдарламалық құрал модификациясының жіберулердің бірінші толқынына қосылмасаңыз, инфекцияны болдырмау мүмкіндігін арттырады.

- Поштадағы күдікті тіркемелерді ашпаңыз. Бұл жерде түсініктеме беретін ештеңе жоқ. Маған белгілі барлық криптографтар пайдаланушыларға пошта арқылы жетті. Және әр жолы жәбірленушіні алдау үшін жаңа амалдар ойлап табады.

- Достарыңыз арқылы сізге жіберген сілтемелерді ойланбастан ашпаңыз әлеуметтік желілернемесе хабаршылар. Кейде вирустар осылай таралады.

- Кіріңіз терезелер дисплейіфайл кеңейтімдері. Мұны қалай жасауға болатынын Интернетте оңай табуға болады. Бұл вирустың файл кеңейтімін байқауға мүмкіндік береді. Көбінесе болады .орындалатын, .vbs, .src. Құжаттармен күнделікті жұмыста мұндай файл кеңейтімдерін кездестіру екіталай.

Мен төлемдік бағдарлама вирусы туралы әр мақалада бұрын жазғандарымды толықтыруға тырыстым. Оған дейін мен қоштасамын. Мақала және жалпы CRYPTED000007 шифрлау вирусы туралы пайдалы пікірлер алуға қуаныштымын.

Шифрды шешу және файлды қалпына келтіру бар бейне

Міне, вирустың алдыңғы модификациясының мысалы, бірақ бейне CRYPTED000007 үшін де толық сәйкес келеді.

Ондаған жылдар бойы киберқылмыскерлер кемшіліктер мен осалдықтарды сәтті пайдаланып келеді. Дүниежүзілік өрмек. Дегенмен, соңғы жылдары шабуылдар санының айқын өсуі, сондай-ақ олардың деңгейінің жоғарылауы байқалады - шабуылдаушылар қауіпті бола бастады және зиянды бағдарламабұрын-соңды болмаған жылдамдықпен таралуда.

Кіріспе

Біз 2017 жылы керемет секіріс жасап, бүкіл әлем бойынша мыңдаған ұйымдарға зиян келтірген төлем бағдарламасы туралы айтып отырмыз. Мысалы, Австралияда WannaCry және NotPetya сияқты төлемдік бағдарламалық қамтамасыз ету шабуылдары тіпті үкімет деңгейінде алаңдаушылық тудырды.

Биылғы жылы төлемдік бағдарламалық қамтамасыз етудің «табыстарын» қорытындылай келе, біз ұйымдарға ең көп зиян келтірген ең қауіпті 10 бағдарламаны қарастырамыз. Келесі жылы сабақ алып, бұл мәселенің желіге енуіне жол бермейміз деп сенейік.

Петя емес

Бұл төлем бағдарламалық құралының шабуылы Украинада тыйым салынған 1С-ті ауыстырған украиндық M.E.Doc бухгалтерлік бағдарламасынан басталды. Бірнеше күн ішінде NotPetya 100-ден астам елде жүздеген мың компьютерлерді жұқтырды. Бұл зиянды бағдарлама ескі Petya төлем бағдарламасының нұсқасы болып табылады, жалғыз айырмашылығы NotPetya шабуылдары WannaCry шабуылдары сияқты эксплойтті пайдаланды.

Ол тараған кезде NotPetya Австралиядағы бірнеше ұйымға әсер етті, мысалы, Тасманиядағы Cadbury шоколад фабрикасы, олардың бүкіл IT жүйесін уақытша жабуға мәжбүр болды. Төлемдік бағдарлама сонымен қатар Maersk компаниясына тиесілі әлемдегі ең үлкен контейнерлік кемеге еніп үлгерді, ол 300 миллион долларға дейін табысынан айырылды.

WannaCry

Бұл өте қорқынышты төлем бағдарламасы іс жүзінде бүкіл әлемді жаулап алды. Оның шабуылдарында осалдықты пайдаланатын әйгілі EternalBlue эксплойті пайдаланылды. Microsoft серверіХабарлама блогы (SMB).

WannaCry бірінші күні ғана 150 елдегі құрбандарды және 200 000-нан астам құрылғыны жұқтырды. Біз бұл сенсациялық зиянды бағдарламаны жарияладық.

Құлыпты

Locky 2016 жылы ең танымал төлем бағдарламасы болды, бірақ ол 2017 жылы да тоқтап қалмады.Диабло және Лукитус деп аталатын Locky жаңа нұсқалары осы жылы эксплойттерді іске қосу үшін бірдей шабуыл векторын (фишинг) пайдалана отырып пайда болды.

Бұл Australia Post электрондық пошта алаяқтық жанжалының артында тұрған Локи болды. Австралияның Бәсекелестік және тұтынушылар комиссиясының мәліметі бойынша, бұл алаяқтықтан азаматтар 80 000 доллардан астам шығынға ұшырады.

криз

Бұл данасы қашықтағы жұмыс үстелі протоколын (RDP) шебер пайдалануы үшін атап өтілді. RDP ең танымал төлемді тарату әдістерінің бірі болып табылады, себебі оны киберқылмыскерлер бүкіл ұйымдарды басқаратын машиналарды бұзу үшін пайдалана алады.

CrySis құрбандары файлдарын қалпына келтіру үшін 455 доллардан 1022 долларға дейін төлеуге мәжбүр болды.

Немукод

Nemucod жөнелту шотына ұқсайтын фишингтік электрондық пошта арқылы таратылады. Бұл төлемдік бағдарлама бұзылған веб-сайттарда сақталған зиянды файлдарды жүктеп алады.

Фишингтік электрондық пошталарды пайдалану туралы айтатын болсақ, Nemucod Locky-ден кейін екінші орында.

жафф

Джафф Локиге ұқсас және ұқсас әдістерді қолданады. Бұл төлем бағдарламасы таратудың немесе файлдарды шифрлаудың бастапқы әдістерімен ерекшеленбейді, керісінше, ол ең сәтті тәжірибелерді біріктіреді.

Оның артындағы шабуылдаушылар шифрланған файлдарға қол жеткізу үшін 3700 доллар талап етті.

Спора

Төлемдік бағдарламаның бұл түрін тарату үшін киберқылмыскерлер JavaScript кодын қосу арқылы заңды веб-сайттарға енеді. Мұндай сайтқа кірген пайдаланушылар жаңартуды сұрайтын қалқымалы ескерту алады Chrome браузерісайтты қарауды жалғастыру үшін. Chrome қаріптер жинағы деп аталатын жүктеп алғаннан кейін пайдаланушылар Spora вирусын жұқтырды.

цербер

Cerber пайдаланатын көптеген шабуыл векторларының бірі RaaS (Ransomware-as-a-Service) деп аталады. Бұл схема бойынша шабуылдаушылар троянды тарату үшін төлеуді ұсынады, орнына алынған ақшаның пайызын уәде етеді. Осы «қызмет» арқылы киберқылмыскерлер төлем бағдарламалық құралын жібереді, содан кейін басқа шабуылдаушыларға оны тарату құралдарымен қамтамасыз етеді.

Криптомикс

Бұл қараңғы желіде қол жетімді төлем порталының белгілі бір түрі жоқ бірнеше төлемдік бағдарламалардың бірі. Зардап шеккен пайдаланушылар киберқылмыскерлер оларға электрондық пошта жіберуін күтуі керек электрондық поштанұсқаулар.

Cryptomix құрбандары 29 елден келген пайдаланушылар болды, олар 3000 долларға дейін төлеуге мәжбүр болды.

Джигсо

2016 жылы өз қызметін бастаған тізімдегі тағы бір зиянды бағдарлама. Jigsaw спам электрондық пошталарына Saw фильмдер сериясындағы сайқымазақ бейнесін кірістіреді. Пайдаланушы суретті басқаннан кейін төлем бағдарламасы шифрлап қана қоймайды, сонымен қатар пайдаланушы $150 төлемді төлеуге кешіккен жағдайда файлдарды жояды.

қорытындылар

Көріп отырғанымыздай, заманауи қауіптер жақсы қорғалған желілерге қарсы барған сайын күрделі эксплуаттарды пайдаланады. Қызметкерлердің хабардар болуы инфекциялардың әсерін басқаруға көмектескенімен, бизнес өзін қорғау үшін киберқауіпсіздіктің негізгі стандарттарынан шығуы керек. Бүгінгі қауіптерден қорғау қауіптердің мінез-құлқы мен мәнмәтінін түсінуді қамтитын оқыту механизміне негізделген нақты уақыттағы талдаудың күшін пайдаланатын белсенді тәсілдерді қажет етеді.

Алғашқы есептерге сәйкес, сейсенбіде белсендірілген төлемдік бағдарламалық қамтамасыз ету вирусы бұрыннан белгілі Petya ransomware тобына жатқызылған, бірақ кейінірек бұл айтарлықтай өзгеше функционалдығы бар зиянды бағдарламалардың жаңа тобы екені белгілі болды. Kaspersky Lab жаңа вирусты ExpPetr деп атады.

«Біздің мамандар жүргізген талдау зардап шеккендердің бастапқыда құжаттарын қайтаруға мүмкіндігі болмағанын көрсетті. Kaspersky Lab зерттеушілері зиянды бағдарлама кодының файлды шифрлауға қатысты бөлігін талдап, диск шифрланған соң, вирус жасаушылардың оны қайта шифрлау мүмкіндігі болмайтынын анықтады.

Компанияның мәліметінше, шифрды шешу үшін белгілі бір трояндық орнату үшін бірегей идентификатор қажет. Осыған ұқсас Petya/Mischa/GoldenEye ransomware бағдарламасының бұрын белгілі нұсқаларында орнату идентификаторында шифрды шешуге қажетті ақпарат болған. ExPetr жағдайында бұл идентификатор жоқ. Бұл зиянды бағдарлама жасаушылар файлдардың шифрын шешуге қажетті ақпаратты ала алмайтынын білдіреді. Басқаша айтқанда, төлем бағдарламасының құрбандары өз деректерін қалпына келтіре алмайды, деп түсіндіреді Касперский зертханасы.

Вирус компьютерлерді блоктайды және биткоиндер үшін $300 талап етеді, деп хабарлады РИА Новостиге Group-IB. Шабуыл сейсенбі күні сағат 11:00 шамасында басталды. Бұқаралық ақпарат құралдарының хабарлауынша, сәрсенбі күні сағат 18.00-де бопсашыларға ақша аудару үшін көрсетілген биткоин-әмиян тоғыз аударым алған. Аударым комиссиясын есепке алғанда, жәбірленушілер хакерлерге шамамен 2,7 мың доллар аударған.

WannaCry-мен салыстырғанда, бұл вирус әлдеқайда жойқын деп танылады, өйткені ол бірнеше жолмен таралады - пайдалану Windows басқару Instrumentation, PsExec және EternalBlue эксплуатациясы. Сонымен қатар, Mimikatz тегін утилитасы шифрлағышқа енгізілген.

Сәрсенбі күні компьютерлік инфекциялар толқынын зерттеп жатқан Касперский зертханасы «жаңа Петя» төлемдік бағдарламалық қамтамасыз ету вирусының шабуылына ұшыраған пайдаланушылардың саны 2000-ға жетті.

ESET антивирустық компаниясының мәліметінше, шабуыл басқа елдерге қарағанда одан көп зардап шеккен Украинада басталған. Компанияның вирус жұқтырған елдер бойынша рейтингі бойынша Италия Украинадан кейін екінші орында, ал Израиль үшінші орында. Сондай-ақ алғашқы ондыққа Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия және Германия кірді. Ресейде бұл тізім 14-орынға ие болды.

Сонымен қатар, Avast қайсысын айтты ОЖвирус ең қатты зардап шегеді.

Бірінші орынды Windows 7 алды – барлық вирус жұққан компьютерлердің 78%-ы. Одан кейін Windows XP (18%), Windows 10 (6%) және Windows 8.1 (2%).

Осылайша, WannaCry дүниежүзілік қауымдастыққа іс жүзінде ештеңе үйретпеді - компьютерлер қорғалмаған күйде қалды, жүйелер жаңартылмады, ал Microsoft корпорациясының ескірген жүйелер үшін патчтарды шығару әрекеттері босқа кетті.