Компьютерлік вирустар дегеніміз не және олардың түрлері. Зиянды бағдарламалар мен вирустар (макровирустар, жасырын және полиморфты вирустар)

Шын мәнінде, макровирустар тәуелсіз «түр» емес, зиянды бағдарламалардың үлкен тобының сорттарының бірі ғана - сценарийлік вирустар. Олардың оқшаулануы осы бүкіл отбасының негізін қалаған макровирустар болғанымен ғана байланысты, сонымен қатар «қамауға алынған» вирустар. Microsoft бағдарламаларыКеңсе бүкіл кланның ең көп таралуын алды. Сондай-ақ, скрипттік вирустар файлдық вирустардың ішкі тобы екенін атап өткен жөн. Бұл вирустар әртүрлі сценарий тілдерінде жазылған (VBS, JS, BAT, PHP және т.б.).

Скрипттік вирустардың ортақ ерекшелігі олардың «кіріктірілген» бағдарламалау тілдерінің біріне қосылуы болып табылады. Әрбір вирус біреуінің қорғанысындағы белгілі бір «тесікке» байланған Windows бағдарламаларыжәне жоқ тәуелсіз бағдарлама, бірақ бағдарламаның жалпы зиянсыз «қозғалтқышын» оған тән емес жойқын әрекеттерді орындауға мәжбүрлейтін нұсқаулар жиынтығы.

Word құжаттарындағыдай, микробағдарламаларды (скрипттер, Java апплеттері және т.б.) пайдаланудың өзі қылмыс емес - олардың көпшілігі жеткілікті түрде бейбіт жұмыс істейді, бұл бетті тартымды немесе ыңғайлы етеді. чат, Қонақтар кітабы, дауыс беру жүйесі, есептегіш – біздің парақшалар осы қолайлылықтардың барлығына микробағдарламаларға – «скрипттерге» қарыздар. Java апплеттеріне келетін болсақ, олардың бетте болуы да негізделген - олар, мысалы, тінтуір курсорының астында ашылатын ыңғайлы және функционалды мәзірді көрсетуге мүмкіндік береді ...

Ыңғайлылық - бұл ыңғайлылық, бірақ бұл апплеттер мен сценарийлердің барлығы нақты, толыққанды бағдарламалар екенін ұмытпаңыз. Оның үстіне, олардың көпшілігі іске қосылды және бір жерде, белгісіз серверде емес, тікелей компьютерде жұмыс істейді! Және оларға вирус енгізу арқылы бетті жасаушылар сіздің мазмұныңызға қол жеткізе алады қатты диск. Салдары қазірдің өзінде белгілі - қарапайым құпия сөзді ұрлаудан бастап қатты дискіні пішімдеуге дейін.

Әрине, қарапайым вирустармен салыстырғанда жүз есе аз «өлтіруші сценарийлермен» айналысуға тура келеді. Айтпақшы, бұл жағдайда қарапайым антивирустарға үміт аз, дегенмен, парақпен бірге ашылған зиянды бағдарлама браузердің өзін қорғауды жеңуге мәжбүр болады, оны жасаушылар мұндай айлаларды жақсы біледі.

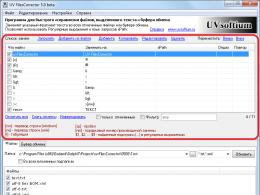

Қауіпсіздік деңгейін орнату Internet Explorer.

Бір сәтке оралайық Интернет параметрлері Explorer - атап айтқанда Құралдар / Интернет параметрлері / Қауіпсіздік мәзірінде. Internet Explorer бізге қауіпсіздіктің бірнеше деңгейін ұсынады. Стандартты қорғаныс деңгейіне (Интернет аймағы) қоса, біз қырағылықты арттыра аламыз (Шектеу аймағы) немесе әлсірете аламыз (Сенімді сайттар аймағы). Пайдаланушы түймешігін басу арқылы біз браузердің қорғауын қолмен реттей аламыз.Бірақ сценарий вирустарының көпшілігі электрондық пошта арқылы таратылады (мұндай вирустар көбінесе «Интернет құрттары» деп аталады). Бәлкім, бұл отбасының ең жарқын өкілдері - LoveLetter және Anna Kurnikova вирустары, олардың шабуылдары 2001-2002 маусымында болды.Бұл екі вирустың екеуі де әлсіз қорғанысқа ғана емес, бірдей әдісті пайдаланды. операциялық жүйе, сонымен қатар пайдаланушылардың аңғалдығы туралы.

Көп жағдайда вирус тасымалдаушылары тіркемелері бар электрондық пошта хабарлары екенін есте ұстаймыз. Сондай-ақ, вирус компьютерге бағдарламалар арқылы (*.exe, *.com. кеңейтімдері бар орындалатын файлдар) немесе арқылы енуі мүмкін екенін есте ұстаймыз. Microsoft құжаттарыкеңсе. Сондай-ақ, суреттер немесе дыбыс файлдары жағынан бізге ешқандай қиындық қауіп төндірмейтінін есте ұстаймыз. Сондықтан, күтпеген жерден пошта жәшігінен суреті бар хатты қазып алып (файл атауы мен кеңейтімі бойынша) біз оны бірден қуана іске қосамыз ... Және біз зиянды вирус «скрипті» жасырылғанын білеміз. сурет. Вирус сіздің барлық деректеріңізді толығымен жойғаннан кейін емес, оны бірден анықтағанымыз жақсы.

Вирусты жасаушылардың айласы қарапайым - бізге сурет болып көрінген файлдың қос кеңейтімі болды! Мысалы, AnnaKournikova.jpg.vbs

Бұл шын файл түрі болып табылатын екінші кеңейтім, ал біріншісі оның атауының бір бөлігі ғана. Windows vbs кеңейтімі жақсы белгілі болғандықтан, ол еш ойланбастан оны пайдаланушылардың көзінен жасырып, экранда тек AnnaKournikova.jpg атын қалдырады.

Ал Windows мұны барлық тіркелген файл түрлерімен жасайды: рұқсат алынып тасталады және белгіше файл түрін көрсетуі керек. Бұл, өкінішке орай, біз сирек назар аударамыз.

Жақсы тұзақ, бірақ анықтау оңай: егер файл түрін көрсету режимін алдын ала белсендірсек, «қос кеңейту» трюкі жұмыс істемейді. Мұны Панельдегі Қалта параметрлері мәзірі арқылы жасауға болады. Windows басқару элементтері: Осы белгішені басыңыз, содан кейін Көрініс қойындысын ашыңыз және белгілі файл түрлері үшін кеңейтімдерді жасыру құсбелгісін алып тастаңыз.

Есіңізде болсын: электрондық поштаға «тіркеме» ретінде файлдардың бірнеше түріне ғана рұқсат етіледі. txt, jpg, gif, tif, bmp, mp3, wma файлдары салыстырмалы түрде қауіпсіз.

Міне, сөзсіз қауіпті файл түрлерінің тізімі:

- § asx com inf msi

- § bas cpl ins pif

- § bat crt js reg

- § cmd exe msc vbs

Шындығында, әлеуетті «вирус тасымалдаушылардың» тізімінде файлдардың оннан астам түрі бар. Бірақ бұл басқаларға қарағанда жиі кездеседі.

Осы мақаланы жазуды бастамас бұрын мен отандық антивирустық индустрияның негізін қалаушылардың бірі Евгений Касперскиймен кездестім, ол маған ресейлік және әлемдік антивирустық нарықтың жай-күйі туралы бірнеше цифрлар берді. Сондай-ақ мен атақты антивирустық DialogNauka компаниясының өкілі, ірі клиенттермен жұмыс жөніндегі менеджер Максим Скидамен сөйлестім. Әңгімелесуден мен бір қызық фактіні білдім - антивирус индустриясы өзінің алғашқы онжылдығын тойлағалы жатыр екен.

Әрине, антивирустар он жылдан астам уақыт бұрын пайда болды. Дегенмен, бастапқыда олар тегін антидот ретінде таратылды. Жобалар коммерциялық емес болғандықтан, қызметке тиісті қолдау көрсетілмеді. Сала ретінде антивирустық бағдарламаларды жасау және қамтамасыз ету қызметі ертерек емес, 1992 жылы пайда болды, бұл жақында оның он жылдығын тойлайтынын білдіреді. Жүздеген миллион доллар айналымы бар тұтас бір саланың дүниеге келуі мен дамуы үшін он жыл – өте қысқа мерзім. Осы уақыт ішінде мүлдем жаңа нарық пайда болды, белгілі бір өнімдер тізімі қалыптасты, көптеген жаңа терминдер пайда болды, олар тұтас энциклопедияға жетеді. Айта кету керек, кейде тәжірибесіз пайдаланушыға ғылыми терминді коммерциялық атаудан ажырату қиынға соғады. Әрине, антивирустық бағдарламаларды пайдалану үшін вирустардың құрылымы мен әрекетінің барлық мәліметтерін білу қажет емес, бірақ жалпы идеяларБүгінгі күні вирустардың қандай негізгі топтары қалыптасқаны, зиянды бағдарлама алгоритмдерінде қандай принциптер енгізілгені және жаһандық және ресейлік антивирустық нарықтар қалай бөлінгені туралы осы мақала жазылған оқырмандардың кең ауқымы үшін пайдалы болады.

Ресейдегі антивирустық нарықтың он жылдық дамуы

Жоғарыда айтылғандай, антивирустық нарық өзінің онжылдығы қарсаңында өмір сүріп жатыр. Дәл 1992 жылы «ДиалогНаука» ЖАҚ құрылды, ол әйгілі Lozinsky Aidstest бағдарламасын ішкі нарыққа белсенді түрде жылжытудың бастамасын көрсетті; сол уақыттан бері Aidstest коммерциялық негізде таратылады. Шамамен сол уақытта Евгений Касперский KAMI құрамында шағын коммерциялық бөлім ұйымдастырды, ол бастапқыда үш адамды жұмыспен қамтыды. Сондай-ақ 1992 жылы американдық нарық тез иеленуде McAfee бағдарламалық құралы VirusScan. Ресейде нарық сол кезде өте баяу дамыды және кем дегенде 1994 жылға қарай (1-сурет) сурет келесідей болды: басым позицияны DialogNauka (шамамен 80%) иеленді, Kaspersky Anti-Virus 5-тен аз болды. нарықтың %, қалғанының барлығы – нарықтың тағы 15%. 1995 жылы Евгений Касперский өзінің антивирусын 32 биттік Intel жүйесіне көшірді Windows платформалары, Novell NetWare және OS / 2, нәтижесінде өнім нарыққа белсенді түрде ауыса бастады.

Әртүрлі қос мақсатты бағдарламалар басқа бағдарламалардың әрекетін талдайтын және күдікті әрекеттер анықталса, оларды блоктайтын мінез-құлық блокаторлары болып табылады.

Мінез-құлық блокаторлары зертханада талданған және емдеу алгоритмі тағайындалған вирустарды «танатын» және емдейтін антивирустық ядросы бар классикалық антивирустан ерекшеленеді, мінез-құлық блокаторлары вирустарды емдей алмайтындығымен ерекшеленеді, өйткені олар туралы ештеңе білмейді. Блокаторлардың бұл қасиеті пайдалы, өйткені олар кез келген вирустармен, соның ішінде белгісіз вирустармен жұмыс істей алады. Бұл әсіресе бүгінгі күні дұрыс, өйткені вирустар мен антивирустардың дистрибьюторлары бірдей деректерді беру арналарын, яғни Интернетті пайдаланады. Бұл жағдайда вирустың әрқашан біраз бастапқы іске қосылуы (кідіріс уақыты) болады, өйткені антивирустық компания әрқашан вирустың өзін алу, оны талдау және тиісті емдеу модульдерін жазу үшін уақытты қажет етеді. Қос мақсатты топтағы бағдарламалар компания емдеу модулін жазғанға дейін вирустың таралуын блоктауға мүмкіндік береді.

«Бақылау сомасы» алгоритмі

Бақылау сомасы алгоритмі вирустың әрекеттері бақылау сомасын өзгертеді деп болжайды. Дегенмен, екі түрлі сегменттерге синхронды өзгертулер файл өзгерген кезде бақылау сомасының өзгеріссіз қалуына себеп болуы мүмкін. Алгоритмді құрудың негізгі міндеті файлдағы өзгерістер бақылау сомасының өзгеруіне әкелетініне кепілдік беру болып табылады.

Полиморфты вирустарды анықтау әдістері

Суретте. 6 вируспен (а) зақымдалған бағдарламаның және шифрланған вируспен (b) зақымдалған бағдарламаның жұмысын көрсетеді. Бірінші жағдайда вирустың схемасы келесідей: бағдарлама орындалуда, белгілі бір уақытта вирус коды орындала бастайды, содан кейін бағдарлама қайтадан орындалады. Шифрланған бағдарлама жағдайында бәрі күрделірек.

Бағдарлама орындалуда, содан кейін вирустың шифрын ашатын декодер қосылады, содан кейін вирус өңделеді және негізгі бағдарламаның коды қайтадан орындалады. Вирус коды әр жағдайда әртүрлі шифрланады. Егер шифрланбаған вирус жағдайында анықтамалық салыстыру вирусты қандай да бір тұрақты қолтаңба арқылы «тануға» мүмкіндік берсе, шифрланған пішінде қолтаңба көрінбейді. Сонымен қатар, декодерді іздеу мүмкін емес, өйткені ол өте кішкентай және мұндай ықшам элементті табу пайдасыз, өйткені жалған позитивтердің саны күрт өседі.

Скрипттік вирустар мен құрттар

Компьютерлік вирустардың түрлері

Бүгінде компьютерлік вирустар туралы естімеген адам жоқ. Бұл не, не компьютерлік вирустардың түрлеріжәне зиянды бағдарлама, оны осы мақалада анықтауға тырысайық. Сонымен, компьютерлік вирустаркелесі түрлерге бөлуге болады:

жарнама астында және ақпараттық бағдарламаларнегізгі функциясына қоса, жарнамалық баннерлерді және қалқымалы жарнамалардың барлық түрлерін көрсететін бағдарламаларды білдіреді. Жарнамасы бар мұндай хабарламаларды жасыру немесе өшіру кейде өте қиын болуы мүмкін. Мұндай жарнамалық бағдарламалар компьютер пайдаланушыларының мінез-құлқына негізделген және жүйелік қауіпсіздік себептеріне байланысты айтарлықтай проблема тудырады.

Артқы есіктер

Жасырын басқару утилиталары қауіпсіздік жүйелерін айналып өтуге және орнатылған пайдаланушының компьютерін бақылауыңызға қоюға мүмкіндік береді. жұмыс істейтін бағдарлама жасырын режим, хакерге жүйені басқаруға шексіз құқықтар береді. Осындай бэкдор бағдарламаларының көмегімен пайдаланушының жеке және жеке деректеріне қол жеткізуге болады. Көбінесе мұндай бағдарламалар жүйені компьютерлік вирустармен жұқтыру және зиянды бағдарламаларды пайдаланушының хабарынсыз жасырын орнату үшін қолданылады.

Жүктеу вирустары

Көбінесе қатты дискінің негізгі жүктеу секторы арнайы жүктеу вирустарынан зардап шегеді. Бұл түрдегі вирустар жүйенің біркелкі іске қосылуы үшін қажетті ақпаратты ауыстырады. Мұндай зиянды бағдарламаның салдарының бірі операциялық жүйені жүктеу мүмкін еместігі болып табылады...

ботнет

Ботнет - бұл шабуылдаушы басқаратын және бір-бірімен өзара әрекеттесетін көптеген вирус жұққан компьютерлерден тұратын Интернеттегі толыққанды желі. Мұндай желіні басқаруға жүйеге енетін вирустар немесе трояндар арқылы қол жеткізіледі. Жұмыс кезінде зиянды бағдарламалар шабуылдаушыдан пәрмен күте отырып, өздерін ешқандай түрде көрсетпейді. Мұндай желілер СПАМ хабарламаларын жіберу немесе қалаған серверлерге DDoS шабуылдарын ұйымдастыру үшін пайдаланылады. Бір қызығы, вирус жұққан компьютерлерді пайдаланушылар желіде не болып жатқанынан мүлдем бейхабар болуы мүмкін.

Эксплуатация

Эксплойт (сөзбе-сөз айтқанда, қауіпсіздік саңылауы) - операциялық жүйенің немесе кез келген бағдарламаның белгілі бір саңылаулары мен осалдықтарын пайдаланатын сценарий немесе бағдарлама. Сол сияқты, бағдарламалар жүйеге еніп, оның көмегімен әкімшінің қол жеткізу құқықтарын алуға болады.

Өтірік (сөзбе-сөз әзіл, өтірік, алдау, әзіл, алдау)

Бірнеше жылдан бері көптеген интернет пайдаланушылары электрондық пошта арқылы таралады деген вирустар туралы хабарламалар алып жатыр. Мұндай ескертулер оларды сіздің жеке тізіміңіздегі барлық контактілерге жіберуді сұрайтын жылаумен жаппай жіберіледі.

Тұзақтар

Бал құмырасы (бал құйылған қазан) - бұл желі қызметі, оның міндеті бүкіл желіні бақылау және індет орын алған кезде шабуылдарды түзету. Қарапайым пайдаланушы мұндай қызметтің бар екенін мүлдем білмейді. Егер хакер желіде олқылықтар бар-жоғын зерттеп, бақылап отырса, ол мұндай тұзақ ұсынатын қызметтерді пайдалана алады. Бұл журнал файлдарына жазады және автоматты дабылды іске қосады.

Макровирустар

Макровирустар қолданбалы макро тілінде жазылған өте шағын бағдарламалар. Мұндай бағдарламалар тек осы қолданба үшін арнайы жасалған құжаттар арасында таратылады.

Мұндай зиянды бағдарламаларды белсендіру үшін қолданбаны іске қосу керек, сонымен қатар вирус жұққан макрофайл орындалуы керек. Кәдімгі макровирустардан айырмашылығы, инфекция қолданбаның орындалатын файлдарында емес, қолданба құжаттарында болады.

Ауыл шаруашылығы

Pharming - пайдаланушыны жалған сайтқа бағыттау үшін браузердің хост файлын жасырын манипуляциялау. Алаяқтар үлкен серверлерді орналастырады, мұндай серверлерді сақтайды үлкен базажалған веб-парақтар. Троянның немесе вирустың көмегімен хост файлымен манипуляция жасағанда, вирус жұққан жүйені басқаруға әбден болады. Нәтижесінде, вирус жұққан жүйе браузер жолағында дұрыс мекенжайды енгізсеңіз де, тек жалған сайттарды жүктейді.

Фишинг

Фишинг сөзбе-сөз аударғанда Интернетте пайдаланушының жеке ақпаратын «балық аулау» дегенді білдіреді. Шабуылдаушы өз әрекетінде ықтимал құрбанды жібереді электронды хат, онда растау үшін жеке ақпаратты жіберу қажет екендігі көрсетілген. Көбінесе бұл пайдаланушының аты мен тегі, қажетті құпия сөздер, PIN кодтарыпайдаланушы тіркелгілеріне онлайн кіру үшін. Мұндай ұрланған деректерді пайдалана отырып, хакер басқа адамның кейпіне еніп, оның атынан кез келген әрекетті жүзеге асыруы мүмкін.

Полиморфты вирустар

Полиморфты вирустар – жұмыста камуфляжды және реинкарнацияны қолданатын вирустар. Бұл процесте олар өз орнын өзгертуі мүмкін бағдарламалау кодыөздігінен, сондықтан анықтау өте қиын, өйткені қолтаңба уақыт өте келе өзгереді.

Программалық вирустар

Компьютерлік вирус дегеніміз тұрақты бағдарлама, ол басқа іске қосылған бағдарламаларға өздігінен қосылу мүмкіндігіне ие, осылайша олардың жұмысына әсер етеді. Вирустар өздерінің көшірмелерін өздігінен таратады, бұл оларды трояндардан айтарлықтай ерекшелендіреді. Сондай-ақ, вирустың құрттан айырмашылығы мынада: вирус жұмыс істеуі үшін оның кодын қоса алатын программа керек.

руткит

Руткит - бұл белгілі бір жинақ бағдарламалық құралдар, ол киберқылмыскердің жеке логинін және жасыруды қамтамасыз ете отырып, пайдаланушы жүйесінде жасырылған. әртүрлі процестердеректердің көшірмелерін жасау кезінде.

Скрипттік вирустар мен құрттар

Компьютерлік вирустардың бұл түрлерін жазу өте қарапайым және негізінен электрондық пошта арқылы таратылады. Сценарий вирустары өздерін жаңадан жасалған сценарийлерге қосу немесе операциялық желі функциялары арқылы тарату үшін жұмыс істеу үшін сценарий тілдерін пайдаланады. Көбінесе инфекция электрондық пошта арқылы немесе пайдаланушылар арасында файлдарды алмасу нәтижесінде пайда болады. Құрт - бұл өздігінен қайталанатын, бірақ басқа бағдарламаларды да зақымдайтын бағдарлама. Құрттар көбейген кезде басқа бағдарламалардың бөлігі бола алмайды, бұл оларды қарапайым компьютерлік вирустардан ерекшелендіреді.

Шпиондық бағдарлама

Шпиондар пайдаланушының жеке деректерін оның білместен үшінші тұлғаларға жібере алады. Шпиондық бағдарламасонымен бірге олар пайдаланушының Интернеттегі әрекетін талдайды және жиналған деректер негізінде пайдаланушыға жарнаманы немесе пайдаланушыны қызықтыратын қалқымалы терезелерді (қалқымалы терезелер) көрсетеді.

Макровирустар - бұл кейбір деректерді өңдеу жүйелеріне (мәтіндік редакторлар, электрондық кестелер және т.б.) енгізілген тілдердегі (макротілдер), сонымен қатар VBA ( Visual Basicқолданбалар үшін), JS (Java Script). Олардың көбеюі үшін мұндай вирустар макротілдердің мүмкіндіктерін пайдаланады және олардың көмегімен бір вирус жұққан файлдан (құжат немесе кесте) басқаларға тасымалданады. Microsoft Office үшін макровирустар ең кең таралған. Сондай-ақ Ami Pro құжаттары мен дерекқорларын зақымдайтын макровирустар бар. Белгілі бір жүйеде (редакторда) вирустардың болуы үшін жүйеде келесі мүмкіндіктерге ие макротілдің болуы қажет:

1. макротілде программаны белгілі бір файлға байланыстыру;

2. макропрограммаларды бір файлдан екінші файлға көшіру;

3. пайдаланушының араласуынсыз макробағдарламаны басқару мүмкіндігі (автоматты немесе стандартты макростар).

Редакторлар осы шарттарды орындайды Microsoft Word, Office және AmiPro, сондай-ақ электрондық кесте Excel және базалық Microsoft деректеріқол жеткізу. Бұл жүйелерде макротілдер бар: Word - Word Basic; Excel, Access - VBA. Сонымен бірге:

1. Макропрограммалар белгілі бір файлға (AmiPro) байланыстырылады немесе файлдың ішінде болады (Word, Excel, Access);

2. макро тілі файлдарды көшіруге (AmiPro) немесе макробағдарламаларды жүйелік қызмет көрсету файлдарына және өңделетін файлдарға (Word, Excel) жылжытуға мүмкіндік береді;

3. белгілі бір шарттарда файлмен жұмыс істегенде (ашу, жабу және т.б.) арнайы жолмен анықталған (AmiPro) немесе стандартты атаулары бар (Word, Excel) макропрограммалар (бар болса) шақырылады.

Макротілдердің бұл мүмкіндігі ірі ұйымдарда немесе ұйымдарда деректерді автоматты түрде өңдеуге арналған жаһандық желілержәне «автоматтандырылған жұмыс үрдісін» ұйымдастыруға мүмкіндік береді. Екінші жағынан, мұндай жүйелердің макротілдерінің мүмкіндіктері вирусқа өз кодын басқа файлдарға тасымалдауға және осылайша оларды жұқтыруға мүмкіндік береді. Вирус жұққан файлды ашу немесе жабу кезінде бақылауды алады, стандартты файл функцияларын тоқтатады, содан кейін қандай да бір жолмен қол жеткізілетін файлдарды жұқтырады. MS-DOS ұқсастығы бойынша макровирустардың көпшілігі резидентті деп айта аламыз: олар тек файлды ашу/жабу кезінде ғана емес, редактордың өзі белсенді болған кезде де белсенді болады.

Word/Excel/Office вирустары: жалпы ақпарат

Файл ішіндегі вирустың физикалық орналасуы оның пішіміне байланысты, бұл Microsoft өнімдері жағдайында өте күрделі - әрбір Word құжатының файлы, Excel электрондық кестесі деректер блоктарының тізбегі (олардың әрқайсысының өз пішімі де бар), өзара байланысты. қызмет деректерінің үлкен көлемін пайдалану. Бұл формат OLE2 - Объектілерді байланыстыру және енгізу деп аталады.

Word, Excel және Office (OLE2) файлдарының құрылымы күрделі файлдарға ұқсайды файлдық жүйедискілер: құжат файлының немесе кестенің «түбірлік каталогы» әртүрлі деректер блоктарының негізгі ішкі каталогтарына нұсқайды, бірнеше FAT кестелері құжаттағы деректер блоктарының орналасуы туралы ақпаратты және т.б. Оның үстіне, Кеңсе жүйесі Word және Excel стандарттарын қолдайтын Binder бір немесе бірнеше Word құжаттарын және бір немесе бірнеше Excel электрондық кестелерін қамтитын файлдарды жасауға мүмкіндік береді. Сонымен бірге Word вирустары Word құжаттарын, ал Excel вирустары Excel электрондық кестелерін зақымдауы мүмкін және мұның барлығы бір дискілік файлдың ішінде мүмкін. Office үшін де солай. Word үшін белгілі вирустардың көпшілігі Word бағдарламасының ұлттық (соның ішінде орысша) нұсқаларымен үйлеспейді немесе керісінше - олар Word бағдарламасының локализацияланған нұсқаларына ғана арналған және ағылшын тіліндегі нұсқада жұмыс істемейді. Дегенмен, құжаттағы вирус әлі де белсенді және Word бағдарламасының сәйкес нұсқасы орнатылған басқа компьютерлерді жұқтыруы мүмкін. Word бағдарламасына арналған вирустар кез келген кластағы компьютерлерді зақымдауы мүмкін. Инфекция мүмкін болса бұл компьютер Microsoft Word бағдарламасының 6 немесе 7 немесе одан жоғары нұсқасымен толық үйлесімді мәтіндік редактор орнатылған (мысалы, Macintosh жүйесіне арналған MS Word).

Excel және Office үшін де солай. Сондай-ақ Word құжат пішімдерінің, Excel электрондық кестелерінің және әсіресе Office-тің күрделілігінің келесі ерекшелігі бар екенін атап өткен жөн: құжат файлдары мен кестелерінде «қосымша» деректер блоктары бар, т.б. өңделген мәтінге немесе кестелерге қандай да бір түрде қатысы жоқ деректер немесе сол жерде болған файлдағы басқа деректердің көшірмелері. Мұндай деректер блоктарының пайда болу себебі OLE2 құжаттары мен кестелеріндегі деректерді кластерлік ұйымдастыру болып табылады - мәтіннің тек бір символы енгізілсе де, оған бір немесе тіпті бірнеше деректер кластері бөлінген. Құжаттар мен кестелерді «пайдалы» деректермен толтырылмаған кластерлерде сақтау кезінде файлға басқа деректермен бірге түсетін «қоқыс» қалады. Файлдардағы «қоқыс» көлемін «Жылдам сақтауға рұқсат беру» Word/Excel параметрінің элементін таңдауды алып тастау арқылы азайтуға болады, бірақ бұл «қоқыс» жалпы көлемін ғана азайтады, бірақ оны толығымен жоймайды. Мұның салдары - құжатты өңдеу кезінде оның өлшемі онымен орындалатын әрекеттерге қарамастан өзгереді - жаңа мәтінді қосқанда файл өлшемі кішірейуі мүмкін, ал мәтіннің бір бөлігін жою кезінде ол ұлғаюы мүмкін.

Макровирустарда да солай: файлға вирус жұққанда оның өлшемі кішірейіп, ұлғаюы немесе өзгеріссіз қалуы мүмкін. Сондай-ақ, кейбір OLE2.DLL нұсқаларында шағын ақау бар екенін атап өткен жөн, соның салдарынан Word, Excel және әсіресе Office құжаттарымен жұмыс істегенде, дискідегі кездейсоқ деректер, соның ішінде құпия деректер «қоқыс жәшігіне» түсуі мүмкін. " блоктар ( жойылған файлдар, каталогтар және т.б.). Вирус командалары да осы блоктарға енуі мүмкін. Нәтижесінде вирус жұққан құжаттарды залалсыздандырудан кейін файлдан вирустың белсенді коды жойылады, бірақ оның кейбір командалары «қоқыс» блоктарында қалуы мүмкін. Вирустың болуының мұндай іздері кейде қолдану арқылы көрінеді мәтіндік редакторларжәне тіпті кейбір антивирустық бағдарламалардың әрекет етуіне себеп болуы мүмкін. Дегенмен, вирустың бұл қалдықтары мүлдем зиянсыз: Word және Excel оларға назар аудармайды.

Word/Excel/Office вирустары: олар қалай жұмыс істейді

Word құжатының 6 және 7 немесе одан жоғары нұсқаларымен жұмыс істеу кезінде әртүрлі әрекеттерді орындайды: құжатты ашады, сақтайды, басып шығарады, жабады және т.б. Сонымен бірге Word бағдарламасы сәйкес «кіріктірілген макростарды» іздейді және орындайды – файлды File/Save командасымен сақтағанда, FileSave макросы шақырылады, File/SaveAs командасымен сақтағанда – FileSaveAs, құжаттарды басып шығару кезінде. - FilePrint және т.б., егер, әрине, бар макростар анықталған. Сондай-ақ әртүрлі жағдайларда автоматты түрде шақырылатын бірнеше «автоматты макростар» бар. Мысалы, ашу кезінде word құжатыоны AutoOpen макросының бар-жоғын тексереді. Егер мұндай макрос болса, Word оны орындайды. Құжат жабылған кезде Word бағдарламасы Автоматты жабу макросын орындайды, Word іске қосылғанда AutoExec макросы шақырылады, жабылған кезде «АвтоШығу» және жаңа құжатты құру кезінде «АвтоЖаңа» деп аталады.

Ұқсас механизмдер (бірақ макростар мен функциялардың әртүрлі атаулары бар) Excel/Office бағдарламасында пайдаланылады, оларда автоматты және кірістірілген макростардың рөлі кез келген макростарда немесе макростарда бар автоматты және кірістірілген функциялар арқылы орындалады және бірнеше Кірістірілген функциялар бір макро және автоматты функцияларда болуы мүмкін. Кез келген кілтпен немесе уақытпен немесе күнмен байланысты макростар/функциялар автоматты түрде (яғни пайдаланушының араласуынсыз) орындалады, яғни. Word/Excel белгілі бір перне (немесе пернелер тіркесімі) басылғанда немесе белгілі бір уақыт нүктесіне жеткенде макросты/функцияны шақырады. Office бағдарламасында оқиғаларды ұстау мүмкіндіктері біршама кеңейтілген, бірақ принцип бірдей.

Инфекция жасайтын макровирустар Word файлдары, Excel немесе Office, әдетте, жоғарыда аталған үш әдістің бірін пайдаланыңыз - не вируста автоматты макрос (автофункция) бар немесе стандартты жүйе макростарының бірі (кейбір мәзір элементімен байланысты) қайта анықталған , немесе вирус макросы кез келген пернені немесе пернелер тіркесімін басқанда автоматты түрде шақырылады. Сондай-ақ, осы трюктердің барлығын қолданбайтын және пайдаланушы оларды өз бетінше іске қосқан кезде ғана көбейетін жартылай вирустар бар. Осылайша, егер құжат вирус жұққан болса, құжат ашылған кезде, Word бағдарламасы вирус жұққан Автоматты ашу макросын шақырады (немесе құжат жабылған кезде AutoClose) және осылайша, DisableAutoMacros жүйелік айнымалысы тыйым салмаса, вирус кодын іске қосады. Егер вируста стандартты атаулары бар макростар болса, олар мәзірдің сәйкес пунктін шақыру арқылы басқарылады (Файл/Ашу, Файл/Жабу, Файл/Сақтау). Кез келген пернетақта символы қайта анықталса, вирус сәйкес пернені басқаннан кейін ғана іске қосылады.

Макровирустардың көпшілігі стандартты Word/Excel/Office макростары ретінде өзінің барлық функцияларын қамтиды. Дегенмен, кодты жасыру және кодты макрос емес ретінде сақтау үшін трюктерді қолданатын вирустар бар. Мұндай үш техника белгілі, олардың барлығы макростардың басқа макростарды жасау, өңдеу және орындау мүмкіндігін пайдаланады. Әдетте, мұндай вирустардың шағын (кейде полиморфты) вирус жүктеуші макросы болады, ол ендірілген макроредакторды шақырады, жаңа макрос жасайды, оны негізгі вирус кодымен толтырады, орындайды, содан кейін, әдетте, бұзады. вирустың болуының іздерін жасыру). Мұндай вирустардың негізгі коды не вирус макросының өзінде мәтіндік жолдар түрінде болады (кейде шифрланған), не құжаттың айнымалылар аймағында немесе автоматты мәтін аймағында сақталады.

Алгоритм сөздік жұмысмакровирустар

Белгілі Word вирустарының көпшілігі іске қосылған кезде өзінің кодын (макростарын) құжаттың ғаламдық макрос аймағына («жалпы» макростар) тасымалдайды, ол үшін олар макростарды көшіру пәрмендерін пайдаланады MacroCopy, Organizer.Copy немесе макрос редакторының көмегімен - вирус оны шақырады, жаңа макрос жасайды, оған өзінің кодын енгізеді, оны құжатта сақтайды. Word бағдарламасынан шыққан кезде ғаламдық макростар (соның ішінде вирус макростары) ғаламдық макростар DOT файлына (әдетте NORMAL.DOT) автоматты түрде жазылады. Осылайша, MS-Word редакторын келесі жолы іске қосқан кезде, вирус WinWord ғаламдық макростарды жүктеген кезде іске қосылады, яғни. лезде. Содан кейін вирус бір немесе бірнеше стандартты макростарды (мысалы, FileOpen, FileSave, FileSaveAs, FilePrint) қайта анықтайды (немесе бұрыннан бар) және осылайша файлды өңдеу пәрмендерін тоқтатады. Бұл пәрмендер шақырылғанда, вирус қатынасатын файлды жұқтырады. Ол үшін вирус файлды Үлгі пішіміне түрлендіреді (бұл файл пішімін одан әрі өзгертуге, яғни кез келген Үлгі емес пішімге түрлендіруге мүмкіндік бермейді) және оның макростарын файлға, соның ішінде Автомакросқа жазады. Осылайша, егер вирус FileSaveAs макросын ұстаса, онда вирус ұстаған макрос арқылы сақталған әрбір DOC файлы жұқтырылған. FileOpen макросы ұсталса, вирус дискіден оқылған кезде файлға өзі жазады.

Вирусты жүйеге енгізудің екінші әдісі әлдеқайда аз қолданылады - ол «Қосымша» деп аталатын файлдарға негізделген, яғни. Word бағдарламасына қызметтік толықтырулар болып табылатын файлдар. Бұл жағдайда NORMAL.DOT өзгертілмейді және Word бағдарламасы іске қосу кезінде «Қосымша» ретінде көрсетілген файлдан (немесе файлдардан) вирус макростарын жүктейді. Бұл әдіс вирус макростары NORMAL.DOT файлында емес, кейбір басқа файлда сақталатынын қоспағанда, ғаламдық макростардың инфекциясын толығымен дерлік қайталайды. Сондай-ақ БАСТАУ каталогында орналасқан файлдарға вирус енгізуге болады - Word бағдарламасы осы каталогтан үлгі файлдарын автоматты түрде жүктейді, бірақ мұндай вирустар әлі кездескен жоқ. Жүйеге енгізудің жоғарыда аталған әдістері резиденттік DOS вирустарының кейбір аналогтары болып табылады. Резидентті емес аналогы макровирустар болып табылады, олар өздерінің кодын жүйелік макростар аймағына жібермейді - басқа құжат файлдарын жұқтыру үшін олар Word бағдарламасына енгізілген файл функцияларын пайдаланып оларды іздейді немесе соңғы тізімге сілтеме жасайды. өңделген файлдар (Жақында пайдаланылған файлдар тізімі) . Содан кейін мұндай вирустар құжатты ашып, оны жұқтырады және оны жабады.

Алгоритм Excel жұмысымакровирустар

Excel вирустарының таралу әдістері негізінен Word вирустарының таралу әдістеріне ұқсас. Айырмашылықтар макрокөшіру пәрмендерінде (мысалы, Sheets.Copy) және NORMAL.DOT болмаған жағдайда - оның функциясы (вирустық мағынада) Excel БАСТАУ каталогындағы файлдар арқылы орындалады. Айта кету керек, екеуі бар ықтимал опциялармакровирус кодтарының орналасуы Excel кестелері. Бұл вирустардың басым көпшілігі өз кодын VBA (Visual Basic for Applications) пішімінде жазады, бірақ олардың кодын Excel 4.0 нұсқасының ескі пішімінде сақтайтын вирустар бар. Excel электрондық кестелерінде вирус кодтарының орналасу пішіміндегі айырмашылықтарды қоспағанда, мұндай вирустардың VBA вирустарынан еш айырмашылығы жоқ. Excel бағдарламасының жаңарақ нұсқалары (5-нұсқадан бері) жетілдірілген технологияларды пайдаланғанымен, үйлесімділікті сақтау үшін Excel бағдарламасының ескі нұсқаларынан макростарды іске қосу мүмкіндігі сақталған. Осы себепті, Microsoft корпорациясы оларды пайдалануды ұсынбағанына және Excel бағдарламасымен қажетті құжаттаманы қамтымағанына қарамастан, Excel 4 пішімінде жазылған барлық макростар кейінгі барлық нұсқаларда толығымен жұмыс істейді.

Access үшін вирустық алгоритм

Өйткені Access бөлігі болып табылады Кеңсе пакеті Pro, содан кейін Access вирустары жұқтыратын басқа вирустар сияқты Visual Basic тіліндегі бірдей макростар болып табылады Офистік қолданбалар. Дегенмен, бұл жағдайда автоматты макростардың орнына жүйеде болады автоматты сценарийлер, оларды жүйе әртүрлі оқиғаларда шақырады (мысалы, Autoexec). Бұл сценарийлер әр түрлі макростарды шақыра алады. Осылайша, негіздерді жұқтырған кезде Деректерге қол жеткізувирус кейбір автоскриптті ауыстырып, оның макростарын вирус жұққан дерекқорға көшіруі керек. Қосымша макростарсыз сценарийлерді жұқтыру мүмкін емес, өйткені сценарий тілі өте қарапайым және ол үшін қажетті функцияларды қамтымайды.

Айта кету керек, Access терминінде сценарийлер макростар (макрос), ал макростар модульдер (модуль) деп аталады, алайда болашақта бірыңғай терминология – сценарийлер мен макростар қолданылатын болады. Access деректер қорын тазалау басқа макровирустарды жоюға қарағанда күрделірек жұмыс, өйткені Access жағдайында тек вирус макростарын ғана емес, сонымен қатар автоскриптерді де бейтараптандыру қажет. Және маңызды бөлігі Жұмысқа қол жеткізутек сценарийлер мен макростарға тағайындалған болса, кез келген элементті қате жою немесе өшіру деректер қорымен жұмыс істеу мүмкін еместігіне әкелуі мүмкін. Вирустар үшін де солай – автоскрипттерді дұрыс ауыстырмау дерекқорда сақталған деректердің жоғалуына әкелуі мүмкін.

AmiPro вирустары

Құжатпен жұмыс істеу кезінде AmiPro редакторы екі файлды жасайды - құжат мәтінінің өзі (SAM атауы кеңейтімі бар) және қосымша файл, құжат макростарын және мүмкін басқа ақпаратты қамтитын (атаудың кеңейтілуі - SMM). Екі файлдың пішімі өте қарапайым - олар әдеттегідей мәтіндік файл, онда өңделетін мәтін де, басқару пәрмендері де қалыпты мәтін жолдары ретінде болады. Құжатты SMM файлындағы кез келген макроспен байланыстыруға болады (AssignMacroToFile пәрмені). Бұл макрос MS Word бағдарламасындағы Автоматты ашу және автоматты жабуға ұқсас және файлды ашу немесе жабу кезінде AmiPro редакторы арқылы шақырылады. AmiPro-да макростарды «жалпы» аймаққа қою мүмкіндігі жоқ сияқты, сондықтан AmiPro-ға арналған вирустар жүйеге вирус жұққаннан кейін MS-Word-та болатындай, жүйе жүктелген кезде емес, тек вирус жұққан файл ашылғанда жұқтырады. NORMAL.DOT файлы. MS Word сияқты, AmiPro да ChangeMenuAction пәрменімен жүйелік макростарды (мысалы, SaveAs, Save) қайта анықтауға мүмкіндік береді. Қайта анықталған функцияларды (мәзір пәрмендері) шақырған кезде вирус жұққан макростар басқаруды өз қолына алады, яғни. вирус коды.

Жасырын вирустар

Бұл сыныптың өкілдері жүйеде өздерінің қатысуын бүркемелеу үшін әртүрлі құралдарды пайдаланады. Бұған әдетте серияны тоқтату арқылы қол жеткізіледі жүйе функцияларыфайлдармен жұмыс істеуге жауапты. «Stealth» технологиялар вирусты арнайы құралдарсыз анықтау мүмкін емес. Вирус зақымдалған объектінің (файлдың) ұзындық ұлғаюын да, ондағы өз денесін де жасырып, файлдың «сау» бөлігін өзі үшін «алмастырып» қояды.

Компьютерді қарап шығу кезінде антивирустық бағдарламалар деректерді - файлдар мен жүйелік аумақтарды - қай жерден оқиды қатты дискілероперациялық жүйе мен BIOS-ты пайдаланатын дискеттер. Жасырын - вирустар немесе көрінбейтін вирустар іске қосылғаннан кейін компьютердің жедел жадында бағдарламалардың компьютердің дискінің ішкі жүйесіне қол жеткізуін тоқтататын арнайы модульдер қалдырады. Егер мұндай модуль пайдаланушы бағдарламасының вирус жұққан файлды оқуға әрекеттенетінін анықтаса немесе жүйе аймағыдиск, ол оқылатын деректерді жолда ауыстырады және осылайша антивирустық бағдарламаларды алдап, байқалмай қалады.

Сондай-ақ, жасырын вирустар жүйеде және басқа процестерде ағындар түрінде жасыра алады, бұл оларды анықтауды әлдеқайда қиындатады. Мұндай жасырын вирустарды барлық жұмыс істейтіндердің тізімінде де көруге болмайды осы сәт, процесс жүйесінде.

Жасырын вирусты бүркемелеу механизмін өшірудің оңай жолы бар. Компьютерді вирусы жоқ жүйелік дискеттен жүктеп, компьютерді компьютер дискісінде бағдарламаларды іске қоспай-ақ антивирустық бағдарламамен сканерлеу жеткілікті (олар жұқтырылған болуы мүмкін). Бұл жағдайда вирус бақылауды ала алмайды және оперативті жадқа жасырын алгоритмді жүзеге асыратын резиденттік модульді орната алмайды, антивирус дискіде нақты жазылған ақпаратты оқиды және «бацилланы» оңай анықтайды.

Көптеген антивирустық бағдарламалар жасырын вирустардың байқалмай қалу әрекеттеріне қарсы тұрады, бірақ оларға бір мүмкіндік қалдырмау үшін компьютерді антивирустық бағдарламамен тексермес бұрын, компьютерді антивирустық дискіден жүктеу керек. -вирустық программалар да жазылуы керек. Көптеген антивирустар жасырын вирустарға қарсы тұруда сәтті болғаны сонша, олар өздерін жасыруға тырысқанда оларды анықтайды. Мұндай бағдарламалар дискіден тексерілетін бағдарлама файлдарын оқиды, бұл үшін бірнеше түрлі әдістерді қолданады - мысалы, операциялық жүйені пайдалану және BIOS арқылы: сәйкессіздіктер табылса, компьютерде жасырын вирус болуы мүмкін деген қорытындыға келеді. ЖЕДЕЛ ЖАДТАУ ҚҰРЫЛҒЫСЫ.

Полиморфты вирустар

Полиморфты вирустарға белгілі бір вирусқа тән тұрақты код бөлімдері деп аталатын вирус қолтаңбалары арқылы анықтау мүмкін емес (немесе өте қиын) вирустар жатады. Бұған екі негізгі жолмен қол жеткізіледі – негізгі вирус кодын тұрақты емес кілтпен және дешифрлеуші командалардың кездейсоқ жиынтығымен шифрлау немесе орындалатын нақты вирус кодын өзгерту арқылы. Сондай-ақ полиморфизмнің басқа да экзотикалық мысалдары бар - мысалы, DOS вирусы «Бомбер» шифрланбаған, бірақ басқаруды вирустық кодқа беретін командалар тізбегі толығымен полиморфты.

Күрделілігі әртүрлі полиморфизм барлық типтегі вирустарда кездеседі – жүктелетін және файлдық DOS вирустарынан бастап Windows вирустарына, тіпті макровирустарға дейін.

Сұрақтардың көпшілігі «полиморфты вирус» терминіне қатысты. Компьютерлік вирустардың бұл түрі ең қауіпті болып табылады.

Полиморфты вирустар – бір вирустың екі данасы бір битте сәйкес келмейтіндей етіп жұққан бағдарламалардағы өз кодтарын өзгертетін вирустар.

Мұндай вирустар әр түрлі шифрлау жолдары арқылы өздерінің кодын шифрлап қана қоймайды, сонымен қатар оларды қарапайым шифрлау вирустарынан ерекшелендіретін шифрлаушы мен дешифрлеушінің генерациялау кодын қамтиды, олар да өз кодтарының бөліктерін шифрлай алады, бірақ сонымен бірге тұрақты кодқа ие болады. шифрлаушы және дешифрлеуші.

Полиморфты вирустар – өздігінен өзгеретін декодерлері бар вирустар. Мұндай шифрлаудың мақсаты - егер сізде вирус жұққан және түпнұсқа файл болса, әдеттегі бөлшектеу арқылы оның кодын әлі талдай алмайсыз. Бұл код шифрланған және мағынасыз пәрмендер жиынтығы болып табылады. Шифрды шешу жұмыс уақытында вирустың өзімен орындалады. Бұл ретте опциялар мүмкін: ол бірден шифрды шеше алады немесе мұндай шифрды «жолда» орындай алады, өңделген бөлімдерді қайтадан шифрлай алады. Мұның бәрі вирус кодын талдауды қиындату үшін жасалады.

Полиморфты дешифраторлар

Полиморфты вирустар өздерінің дешифрлағыштарының кодын генерациялау үшін күрделі алгоритмдерді пайдаланады: нұсқаулар (немесе олардың эквиваленттері) инфекциядан инфекцияға ауыстырылады, NOP, STI, CLI, STC, CLC, DEC пайдаланылмаған регистр, XCHG сияқты ештеңені өзгертпейтін командалармен сұйылтылады. пайдаланылмаған регистрлер және т.б. d.

Толыққанды полиморфты вирустар одан да күрделі алгоритмдерді пайдаланады, нәтижесінде вирустың шифрлаушысы SUB, ADD, XOR, ROR, ROL және басқа операцияларды ерікті санмен және ретпен кездестіруі мүмкін. Кілттерді және басқа шифрлау параметрлерін жүктеу және өзгерту де барлық дерлік нұсқауларды табуға болатын еркін операциялар жиынтығымен орындалады. Intel процессоры(ҚОСУ, SUB, TEST, XOR, OR, SHR, SHL, ROR, MOV, XCHG, JNZ, PUSH, POP...) барлық ықтимал адрестеу режимдерімен. Полиморфты вирустар да пайда болады, олардың шифрлаушысы Intel386 дейінгі нұсқауларды пайдаланады, ал 1997 жылдың жазында Windows95 EXE файлдарын зақымдайтын 32 разрядты полиморфты вирус табылды. Қазірдің өзінде қазіргі заманғы процессорлардың әртүрлі командаларын пайдалана алатын полиморфты вирустар бар.

Нәтижесінде, мұндай вирус жұқтырған файлдың басында, жұмысқа қабылдаудамағынасыз болып көрінетін нұсқауларды және айтарлықтай жұмыс істейтін кейбір комбинацияларды меншікті бөлшектеушілер қабылдамайды (мысалы, CS:CS: немесе CS:NOP комбинациясы). Осы командалар мен деректердің «ботқасы» арасында MOV, XOR, LOOP, JMP анда-санда сырғып кетеді - шынымен «жұмыс істейтін» нұсқаулар.

Полиморфизм деңгейлері

Осы вирустардың дешифраторларында кездесетін кодтың күрделілігіне байланысты полиморфты вирустардың деңгейлерге бөлінуі бар. Бұл бөлуді алғаш рет доктор. Алан Соломон, біраз уақыттан кейін Веселин Бончев оны кеңейтті.

1-деңгей: тұрақты коды бар белгілі бір дешифрлеуші жиынтығы бар және жұқтырған кезде олардың біреуін таңдайтын вирустар. Мұндай вирустар «жартылай – полиморфты» және «олигоморфты» (олигоморфты) деп те аталады. Мысалдар: «Чиба», «Словакия», «Кит».

2-деңгей: Вирус декодерінде бір немесе бірнеше тұрақты нұсқаулар бар, бірақ оның негізгі бөлігі тұрақты емес.

3-деңгей: шифрлаушы пайдаланылмаған нұсқауларды қамтиды - NOP, CLI, STI және т.б. сияқты "қоқыс".

4-деңгей: Дешифрлеуші ауыспалы нұсқауларды және ретін өзгерту (араласу) нұсқауларын пайдаланады. Шифрды шешу алгоритмі өзгермейді.

5-деңгей: жоғарыда аталған трюктердің барлығы қолданылады, шифрды шешу алгоритмі тұрақсыз, вирус кодын қайта шифрлауға және дешифрлеуші кодтың өзін жартылай шифрлауға болады.

6-деңгей: ауысатын вирустар. Вирустың негізгі коды өзгеруі мүмкін - ол инфекция кезінде ерікті ретпен қайта реттелетін блоктарға бөлінеді. Вирус белсенді болып қалады. Мұндай вирустар шифрланбаған болуы мүмкін.

Жоғарыда аталған бөлім кемшіліктерден бос емес, өйткені ол бір критерий бойынша жасалған - вирус маскаларының стандартты әдісін қолдана отырып, шифрлаушы код арқылы вирусты анықтау мүмкіндігі:

1-деңгей: вирусты анықтау үшін бірнеше бетперде болса жеткілікті

2-деңгей: «қойылмалы таңбалар» арқылы масканы анықтау

3-деңгей: қоқыс нұсқауларын алып тастағаннан кейін масканы анықтау

4-деңгей: маскада бірнеше ықтимал код опциялары бар, яғни. алгоритмдік болады

5-деңгей: маска арқылы вирусты анықтау мүмкін емес

Мұндай бөлінудің жеткіліксіздігі «3-деңгей» деп аталатын полиморфизмнің 3-деңгейіндегі вируста көрсетілді. Бұл вирус ең күрделі полиморфты вирустардың бірі бола отырып, жоғарыда аталған бөлім бойынша 3-деңгейге түседі, өйткені оның алдында тұрақты шифрды шешу алгоритмі бар. көп саныкомандалар - «қоқыс». Дегенмен, бұл вируста «қоқыс» генерациялау алгоритмі жетілдірілді: i8086 процессорының барлық дерлік нұсқауларын дешифрлеуші кодтан табуға болады.

Егер вирус кодын (эмуляторлар) автоматты түрде шифрлау жүйелерін пайдаланатын антивирустар тұрғысынан деңгейлерге бөлетін болсақ, онда деңгейлерге бөлу вирустық кодты эмуляциялаудың күрделілігіне байланысты болады. Сондай-ақ вирусты басқа әдістермен анықтауға болады, мысалы, қарапайым математикалық заңдарды пайдалана отырып, шифрды шешу және т.б.

Сондықтан, маған объективті бөлім болып көрінеді, онда вирус маскаларының критерийлерінен басқа, басқа параметрлер де қатысады:

полиморфтық кодтың күрделілік дәрежесі (дешифрлеуші кодта табуға болатын барлық процессор нұсқауларының пайызы)

Эмуляторға қарсы трюктерді қолдану

Дешифрлеу алгоритмінің тұрақтылығы

Декодер ұзындығының тұрақтылығы

Орындалатын кодты өзгерту

Көбінесе мұндай полиморфизм әдісін макровирустар қолданады, олар өздерінің жаңа көшірмелерін жасаған кезде айнымалыларының атын кездейсоқ өзгертеді, бос жолдарды енгізеді немесе олардың кодын басқа жолмен өзгертеді. Осылайша, вирустың алгоритмі өзгеріссіз қалады, бірақ вирустың коды инфекциядан инфекцияға толығымен дерлік өзгереді.

Көбінесе бұл әдісті күрделі жүктеу вирустары пайдаланады. Мұндай вирустар жүктеу секторларына дискіден вирустың негізгі кодын оқитын және басқаруды оған беретін өте қысқа процедураны ғана енгізеді. Бұл процедураның коды бірнеше түрлі опциялардың ішінен таңдалады («бос» пәрмендермен де сұйылтуға болады), пәрмендер өзара қайта реттеледі және т.б.

Бұл әдіс файлдық вирустар үшін одан да сирек кездеседі, өйткені олар өз кодын толығымен өзгертуі керек және бұл өте күрделі алгоритмдерді қажет етеді. Бүгінгі күні осындай екі ғана вирус белгілі, олардың біреуі («Ply») өз командаларын денесінің айналасында кездейсоқ жылжытады және оларды JMP немесе CALL командаларымен ауыстырады. Басқа вирус («TMC») күрделірек әдісті пайдаланады – ол жұқтырған сайын вирус өзінің кодтары мен деректерінің блоктарын ауыстырады, «қоқыстарды» кірістіреді, ассемблер нұсқауларында деректер үшін жаңа ығысу мәндерін орнатады, тұрақты мәндерді өзгертеді және т.б. . Нәтижесінде вирус өз кодын шифрламаса да, ол полиморфты вирус – кодта тұрақты нұсқаулар жинағы жоқ. Оның үстіне, өзінің жаңа көшірмелерін жасағанда, вирус оның ұзындығын өзгертеді.

Деструктивті әрекеттердің түрлері бойынша вирустар

Деструктивті әрекеттердің түрі бойынша вирустарды үш топқа бөлуге болады:

Ақпараттық вирустар (бірінші ұрпақ вирустары)

Бірінші буындағы вирустар деп аталатындар әрекеті ақпаратты жоюға, өзгертуге немесе ұрлауға бағытталған қазіргі уақытта бар вирустар.

Аппараттық вирустар (екінші ұрпақ вирустары)

Вирустың бұл түрі компьютердің аппараттық құралдарын зақымдауы мүмкін. Мысалы, BIOS-ты өшіріңіз немесе оны бүлдіріңіз, қатты фискустың логикалық құрылымын тек оны қалпына келтіруге болатындай етіп бұзыңыз. төмен деңгейлі пішімдеу(сонымен бірге әрқашан емес). Бұл түрдің жалғыз өкілі - бұрыннан бар болғандардың ішіндегі ең қауіптісі, Win95.CIH «Чернобль» вирусы. Бір кездері бұл вирус миллиондаған компьютерлерді істен шығарды. Ол бағдарламаны BIOS-тан өшіріп тастады, осылайша компьютерді өшірді және қатты дискідегі барлық ақпаратты жойды, сондықтан оны қалпына келтіру мүмкін болмады.

Қазіргі уақытта «жабайы» аппараттық вирустар табылған жоқ. Бірақ қазірдің өзінде сарапшылар BIOS-ты жұқтыруы мүмкін жаңа вирустардың пайда болуын болжайды. Әрқайсысында мұндай вирустардан қорғаныс жасау жоспарлануда аналық плата BIOS-қа жазуды блоктайтын арнайы секіргіштер.

Психотропты вирустар (үшінші буын вирустары)

Бұл вирустар адамға монитор немесе компьютер динамиктері арқылы әсер ету арқылы өлтіруге қабілетті. Белгілі бір дыбыстарды, берілген жиілікті немесе экранда әртүрлі түстердің белгілі бір жыпылықтауын жаңғырта отырып, психотроптық вирустар эпилепсиялық ұстаманы (оған бейім адамдарда) немесе жүректің тоқтап қалуын, церебральды қан кетуді тудыруы мүмкін.

Бақытымызға орай, мұндай вирустардың нақты болуы бүгінгі күнге дейін белгісіз. Көптеген сарапшылар вирустың бұл түрінің жалпы бар екендігіне күмән келтіреді. Бірақ бір нәрсе анық. Дыбыс немесе бейне арқылы адамға әсер ету үшін психотроптық технологиялар бұрыннан ойлап табылған (25 кадрмен шатастырмау керек). Бұған бейім адамда эпилепсиялық ұстама тудыру өте оңай. Бірнеше жыл бұрын кейбір БАҚ-та «666» деп аталатын жаңа вирустың пайда болғаны туралы шу шыққан болатын. Бұл вирус әрбір 24 кадрдан кейін экранда көрерменнің өмірін өзгерте алатын арнайы түс комбинациясын көрсетеді. Нәтижесінде адам гипноздық трансқа түседі, ми ағзаның жұмысын бақылауды жоғалтады, бұл ауыр жағдайға, жүректің жұмыс режимінің өзгеруіне, қан қысымына және т.б. Бірақ түс комбинациясы бүгінгі күні заңмен тыйым салынбаған. Сондықтан олар экранда заңды түрде пайда болуы мүмкін, бірақ олардың әсерінің нәтижелері бәріміз үшін апатты болуы мүмкін.

Мұндай әсер етудің мысалы ретінде Жапониядағы сериялардың бірін көрсеткеннен кейін жүздеген балалардың басы ауырып, миына қан құйылумен ауруханаларға түскен «Покемон» мультфильмі. Олардың кейбіреулері қайтыс болды. Мультфильмде белгілі бір түстер палитрасының жарқын буыны бар кадрлар болды, әдетте, бұл белгілі бір ретпен қара фонда қызыл жыпылықтаулар. Осы оқиғадан кейін бұл мультфильмді Жапонияда көрсетуге тыйым салынды.

Тағы бір мысал келтіруге болады. Біздің футбол құрамасы мен Жапония құрамасы арасындағы матч трансляциясынан кейін (қателеспесем) Мәскеуде болған оқиға барлығының есінде болса керек. Бірақ үлкен экранда қолында жарғанағы бар адамның көлікті қалай жаншып тастағаны көрсетілген видео ғана болды. Бұл да психотроптық әсер, видеоны көрген «адамдар» жолындағылардың бәрін және барлығын жойып жібере бастады.

Материалдар мен деректер ресурстардан алынды:

http://www.stopinfection.narod.ru

http://hackers100.narod.ru

http://broxer.narod.ru

http://www.viruslist.com

http://logic-bratsk.ru

http://www.offt.ru

http://www.almanet.info

- Пікір қалдыру үшін жүйеге кіріңіз немесе тіркеліңіз

Осы мақаланы жазуды бастамас бұрын мен отандық антивирустық индустрияның негізін қалаушылардың бірі Евгений Касперскиймен кездестім, ол маған ресейлік және әлемдік антивирустық нарықтың жай-күйі туралы бірнеше цифрлар берді. Сондай-ақ мен атақты антивирустық DialogNauka компаниясының өкілі, ірі клиенттермен жұмыс жөніндегі менеджер Максим Скидамен сөйлестім. Әңгімелесуден мен бір қызық фактіні білдім - антивирус индустриясы өзінің алғашқы онжылдығын тойлағалы жатыр екен.

Әрине, антивирустар он жылдан астам уақыт бұрын пайда болды. Дегенмен, бастапқыда олар тегін антидот ретінде таратылды. Жобалар коммерциялық емес болғандықтан, қызметке тиісті қолдау көрсетілмеді. Сала ретінде антивирустық бағдарламаларды жасау және қамтамасыз ету қызметі ертерек емес, 1992 жылы пайда болды, бұл жақында оның он жылдығын тойлайтынын білдіреді. Жүздеген миллион доллар айналымы бар тұтас бір саланың дүниеге келуі мен дамуы үшін он жыл – өте қысқа мерзім. Осы уақыт ішінде мүлдем жаңа нарық пайда болды, белгілі бір өнімдер тізімі қалыптасты, көптеген жаңа терминдер пайда болды, олар тұтас энциклопедияға жетеді. Айта кету керек, кейде тәжірибесіз пайдаланушыға ғылыми терминді коммерциялық атаудан ажырату қиынға соғады. Әрине, антивирустық бағдарламаларды пайдалану үшін вирустардың құрылымы мен мінез-құлқының барлық егжей-тегжейлерін білу қажет емес, бірақ бүгінгі күні қандай негізгі вирус топтары қалыптасқаны, қандай принциптері бар екендігі туралы жалпы түсінік болуы керек. зиянды бағдарлама алгоритмдеріне енгізілген және жаһандық және ресейлік антивирустық нарықтар қалай бөлінген. , осы мақала бағытталған оқырмандардың өте кең ауқымы үшін пайдалы болады.

Ресейдегі антивирустық нарықтың он жылдық дамуы

Жоғарыда айтылғандай, антивирустық нарық өзінің онжылдығы қарсаңында өмір сүріп жатыр. Дәл 1992 жылы «ДиалогНаука» ЖАҚ құрылды, ол әйгілі Lozinsky Aidstest бағдарламасын ішкі нарыққа белсенді түрде жылжытудың бастамасын көрсетті; сол уақыттан бері Aidstest коммерциялық негізде таратылады. Шамамен сол уақытта Евгений Касперский KAMI құрамында шағын коммерциялық бөлім ұйымдастырды, ол бастапқыда үш адамды жұмыспен қамтыды. Сондай-ақ 1992 жылы McAfee VirusScan американдық нарықты тез жаулап алды. Ресейде нарық сол кезде өте баяу дамыды және кем дегенде 1994 жылға қарай (1-сурет) сурет келесідей болды: басым позицияны DialogNauka (шамамен 80%) иеленді, Kaspersky Anti-Virus 5-тен аз болды. нарықтың %, қалғанының барлығы – нарықтың тағы 15%. 1995 жылы Евгений Касперский өзінің антивирусын Intel корпорациясының 32-биттік Windows, Novell NetWare және OS/2 платформаларына көшірді, нәтижесінде өнім нарыққа белсенді түрде шығарыла бастады.

Әртүрлі қос мақсатты бағдарламалар басқа бағдарламалардың әрекетін талдайтын және күдікті әрекеттер анықталса, оларды блоктайтын мінез-құлық блокаторлары болып табылады.

Мінез-құлық блокаторлары зертханада талданған және емдеу алгоритмі тағайындалған вирустарды «танатын» және емдейтін антивирустық ядросы бар классикалық антивирустан ерекшеленеді, мінез-құлық блокаторлары вирустарды емдей алмайтындығымен ерекшеленеді, өйткені олар туралы ештеңе білмейді. Блокаторлардың бұл қасиеті пайдалы, өйткені олар кез келген вирустармен, соның ішінде белгісіз вирустармен жұмыс істей алады. Бұл әсіресе бүгінгі күні дұрыс, өйткені вирустар мен антивирустардың дистрибьюторлары бірдей деректерді беру арналарын, яғни Интернетті пайдаланады. Бұл жағдайда вирустың әрқашан біраз бастапқы іске қосылуы (кідіріс уақыты) болады, өйткені антивирустық компания әрқашан вирустың өзін алу, оны талдау және тиісті емдеу модульдерін жазу үшін уақытты қажет етеді. Қос мақсатты топтағы бағдарламалар компания емдеу модулін жазғанға дейін вирустың таралуын блоктауға мүмкіндік береді.

«Бақылау сомасы» алгоритмі

Бақылау сомасы алгоритмі вирустың әрекеттері бақылау сомасын өзгертеді деп болжайды. Дегенмен, екі түрлі сегменттерге синхронды өзгертулер файл өзгерген кезде бақылау сомасының өзгеріссіз қалуына себеп болуы мүмкін. Алгоритмді құрудың негізгі міндеті файлдағы өзгерістер бақылау сомасының өзгеруіне әкелетініне кепілдік беру болып табылады.

Полиморфты вирустарды анықтау әдістері

Суретте. 6 вируспен (а) зақымдалған бағдарламаның және шифрланған вируспен (b) зақымдалған бағдарламаның жұмысын көрсетеді. Бірінші жағдайда вирустың схемасы келесідей: бағдарлама орындалуда, белгілі бір уақытта вирус коды орындала бастайды, содан кейін бағдарлама қайтадан орындалады. Шифрланған бағдарлама жағдайында бәрі күрделірек.

Бағдарлама орындалуда, содан кейін вирустың шифрын ашатын декодер қосылады, содан кейін вирус өңделеді және негізгі бағдарламаның коды қайтадан орындалады. Вирус коды әр жағдайда әртүрлі шифрланады. Егер шифрланбаған вирус жағдайында анықтамалық салыстыру вирусты қандай да бір тұрақты қолтаңба арқылы «тануға» мүмкіндік берсе, шифрланған пішінде қолтаңба көрінбейді. Сонымен қатар, декодерді іздеу мүмкін емес, өйткені ол өте кішкентай және мұндай ықшам элементті табу пайдасыз, өйткені жалған позитивтердің саны күрт өседі.