Жаңа ransomware вирусы таралуда. WannaCry ransomware вирусынан Windows жүйесін жаңарту туралы

-

Қазірдің өзінде 200 000-нан астам компьютерлер вирус жұқтырған!

Шабуылдың негізгі нысанасы корпоративтік секторға, одан кейін Испания, Португалия, Қытай және Англиядағы телекоммуникация компанияларына бағытталған.

-

Ең үлкен соққы ресейлік пайдаланушылар мен компанияларға түсті. Оның ішінде «МегаФон», «Ресей темір жолы» және расталмаған ақпарат бойынша Тергеу комитеті мен Ішкі істер министрлігі. Сбербанк пен Денсаулық сақтау министрлігі де өз жүйелеріне шабуылдар туралы хабарлады.

Деректердің шифрын шешу үшін шабуылдаушылар биткоиндермен 300-ден 600 долларға дейін (шамамен 17 000-34 000 рубль) төлем талап етеді.

Ресми Windows 10 ISO кескінін қолданбай қалай орнатуға болады БАҚ жасауҚұрал

Инфекцияның интерактивті картасы (КАРТАҒА БАСЫҢЫЗ)  төлем терезесі

төлем терезесі  Келесі кеңейтімдердің файлдарын шифрлайды

Келесі кеңейтімдердің файлдарын шифрлайды

Вирустың корпоративтік секторға шабуыл жасауға бағытталғанына қарамастан, қарапайым пайдаланушысонымен қатар ол WannaCry енуінен және файлдарға кіру мүмкіндігін жоғалтудан иммунитетке ие емес.

-

Компьютеріңізді және ондағы деректерді инфекциядан қорғау нұсқаулары:

1. Қорғаныс құралдарын айналып өтуге үлгерген шифрлаушының әрекеттерінен туындаған өзгерістерді кері қайтару үшін кірістірілген функциясы бар Kaspersky System Watcher қолданбасын орнатыңыз.

2. Kaspersky Lab антивирустық бағдарламасын пайдаланушыларға Жүйе мониторы функциясының қосылғанын тексеру ұсынылады.

3. Windows 10 жүйесіне арналған ESET NOD32 антивирусын пайдаланушылар үшін жаңа қол жетімді ОЖ жаңартуларын тексеру функциясы енгізілді. Егер сіз алдын ала қамқорлық жасасаңыз және оны қосқан болсаңыз, барлық қажетті жаңа Windows жаңартулары орнатылады және сіздің жүйеңіз осы WannaCryptor вирусынан және басқа ұқсас шабуылдардан толығымен қорғалады.

4. Сондай-ақ, ESET NOD32 өнімдерін пайдаланушылар бағдарламада әлі белгісіз қауіптерді анықтау сияқты функцияға ие. Бұл әдісбихевиоральды, эвристикалық технологияны қолдануға негізделген.

Егер вирус вирус сияқты әрекет етсе, бұл вирус болуы мүмкін.

12 мамырдан бастап ESET LiveGrid бұлттық жүйесінің технологиясы осы вирустың барлық шабуылдарына тойтарыс беруде өте сәтті болды және мұның бәрі қолтаңба дерекқорының жаңартуы келгенге дейін болды.

5. ESET технологиялары тіпті алдыңғы нұсқасы бар құрылғылардың қауіпсіздігін қамтамасыз етеді Windows жүйелері XP, Windows 8 және Windows сервері 2003 (біз осы ескірген жүйелерді пайдалануды тоқтатуды ұсынамыз). Өте байланысты жоғары деңгейҚауіптерге байланысты операциялық жүйе деректері үшін Microsoft жаңартуларды шығаруға шешім қабылдады. Оларды жүктеп алыңыз.

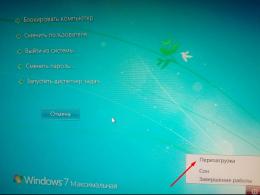

6. ДК-ге зиян келтіру қаупін азайту үшін жедел түрде жаңарту қажет Windows нұсқалары 10: Бастау - Параметрлер - Жаңарту және қауіпсіздік - Жаңартуларды тексеру (басқа жағдайларда: Бастау - Барлық бағдарламалар - Windows жаңарту - Жаңартуларды іздеу - Жүктеп алу және орнату).

7. Microsoft корпорациясының ресми патчын (MS17-010) орнатыңыз, ол SMB серверіндегі вирус еніп кетуі мүмкін қатені түзетеді. Бұл сервербұл шабуылға қатысты.

8. Барлық қолжетімді қауіпсіздік құралдары компьютерде жұмыс істеп тұрғанын және жұмыс тәртібінде екенін тексеріңіз.

9. Бүкіл жүйені вирустық сканерлеуді орындаңыз. Зиянды шабуыл жасалғанда MEM:Trojan.Win64.EquationDrug.gen, жүйені қайта жүктеңіз.

MS17-010 патчтары орнатылғанын тағы бір рет тексеруді ұсынамын.

Қазіргі уақытта Kaspersky Lab мамандары, ESET NOD32 және басқа да антивирустық өнімдер белсенді жұмысвирус жұққан ДК пайдаланушыларына файлдарға қолжетімділікті қалпына келтіруге көмектесетін файлдарды шифрын шешуге арналған бағдарламаны жазу туралы.

Жаңа WannaCry шифрлау вирусының толқыны (басқа атаулар Wana Decrypt0r, Wana Decryptor, WanaCrypt0r) бүкіл әлемді шарлады, ол құжаттарды компьютерде шифрлайды және оларды декодтау үшін 300-600 АҚШ долларын талап етеді. Компьютердің вирус жұқтырғанын қалай білуге болады? Құрбан болмау үшін не істеу керек? Ал емделу үшін не істеуге болады?

Жаңартуларды орнатқаннан кейін компьютерді қайта іске қосу қажет болады.

Wana Decrypt0r шифрлау вирусынан қалай қалпына келтіруге болады?

Вирусқа қарсы қызметтік бағдарлама вирусты анықтаған кезде, ол оны дереу жояды ма, әлде оны емдеуді сұрайды ма, жоқ па? Жауабы емделу.

Wana Decryptor арқылы шифрланған файлдарды қалай қалпына келтіруге болады?

Қазіргі уақытта жұбататын ештеңеміз жоқ. Әзірге файл шифрын шешу құралы жасалмаған. Әзірге шифрлаушыны әзірлеуді күту ғана қалды.

Брайан Кребстің айтуынша, сарапшы компьютерлік қауіпсіздік, қазіргі уақытта қылмыскерлер бар болғаны 26'000 АҚШ долларын алған, яғни бопсашыларға төлемді 58-ге жуық адам ғана төлеуге келіскен. Олар құжаттарын бір уақытта қалпына келтірді ме, оны ешкім білмейді.

Желіде вирустың таралуын қалай тоқтатуға болады?

WannaCry жағдайында мәселенің шешімі инфекция орын алатын брандмауэрдегі (брандмауэр) 445 портын блоктау болуы мүмкін.

WannaCry, Petya, Mischa және басқа төлемдік бағдарламалық қамтамасыз ету компьютерге жұқтырудың алдын алу бойынша қарапайым ұсыныстарды орындасаңыз, сізге қауіп төндірмейді!

Өткен аптада бүкіл ғаламторды жаңа төлемдік бағдарлама вирусы туралы жаңалықтар дүр сілкіндірді. Ол әлемнің көптеген елдерінде толқыны осы жылдың мамыр айында болған атышулы WannaCry-ге қарағанда әлдеқайда үлкен эпидемияны тудырды. Жаңа вирустың көптеген атаулары бар: Petya.A, ExPetr, NotPetya, GoldenEye, Trojan.Ransom.Petya, PetrWrap, DiskCoder.C, дегенмен, көбінесе ол Петя сияқты көрінеді.

Осы аптада шабуылдар жалғасуда. Тіпті біздің кеңсеге мифтік бағдарламалық жасақтама жаңартуының түрі ретінде ақылды түрде жасырылған хат келді! Бақытымызға орай, менсіз ешкім жіберілген мұрағатты ашуды ойлаған жоқ :) Сондықтан мен бүгінгі мақаланы компьютеріңізді ransomware вирустарынан қалай қорғауға және Петя немесе басқа да төлемдік бағдарламаның құрбаны болмау туралы сұраққа арнағым келеді.

Ransomware вирустары не істейді?

Алғашқы төлемдік бағдарлама шамамен 2000 жылдардың басында пайда болды. Сол жылдары Интернетті пайдаланған адамдардың көбісі Trojan.WinLock-ты еске алатын шығар. Ол компьютерді жүктеуге тыйым салды және құлыпты ашу кодын алу үшін белгілі бір соманы аударуды талап етті WebMoney әмияннемесе ұялы телефонның есептік жазбасына:

Бірінші Windows блокаторлары мүлдем зиянсыз болды. Олардың бастапқыда ақша аудару қажеттілігі туралы мәтіні бар терезені Тапсырмалар менеджері арқылы жай ғана «тырнақпен бекітуге» болады. Содан кейін троянның күрделі нұсқалары пайда болды, олар тізілім деңгейінде және тіпті MBR деңгейінде өзгерістер енгізді. Бірақ егер сіз не істеу керектігін білсеңіз, оны «емдеуге» болады.

Қазіргі заманғы ransomware вирустары өте қауіпті заттарға айналды. Олар жүйені блоктап қана қоймайды, сонымен қатар мазмұнды шифрлайды қатты диск(MBR қоса алғанда). Жүйенің құлпын ашу және файлдардың шифрын шешу үшін енді шабуылдаушылар BitCoins-те 200-ден 1000 АҚШ долларына дейінгі сомаға балама ақы алады!Сонымен қатар, сіз келісілген қаражатты көрсетілген әмиянға аударсаңыз да, бұл хакерлердің сізге құлыпты ашу кілтін жіберіңіз.

Маңызды мәселе, бүгінгі күні вирустан құтылудың және файлдарды қайтарудың жұмыс әдістері іс жүзінде жоқ. Сондықтан, менің ойымша, басынан бастап түрлі айла-шарғыларға түспей, компьютеріңізді ықтимал шабуылдардан азды-көпті сенімді қорғаған дұрыс.

Қалай вирустың құрбаны болмауға болады

Ransomware вирустары әдетте екі жолмен таралады. Бірінші эксплуатациялар әртүрлі Windows техникалық осалдықтары.Мысалы, WannaCry SMB протоколы арқылы компьютерге қол жеткізуге мүмкіндік беретін EternalBlue эксплойтын пайдаланды. БІРАҚ жаңа төлем бағдарламасыПетя жүйеге 1024-1035, 135 және 445 ашық TCP порттары арқылы еніп кете алады. Жұқтырудың кең таралған әдісі болып табылады. фишинг. Қарапайым тілмен айтқанда, пайдаланушылар пошта арқылы жіберілген зиянды файлдарды ашу арқылы компьютерді жұқтырады!

Ransomware вирустарынан техникалық қорғау

Вирустармен тікелей инфекциялар жиі болмаса да, олар болады. Сондықтан бұрыннан белгілі ықтимал қауіпсіздік тесіктерін алдын ала жойған дұрыс. Біріншіден, антивирусты жаңарту немесе оны орнату қажет (мысалы, ақысыз 360 Total Security төлем бағдарламалық құралының вирустарын тану үшін жақсы жұмыс істейді). Екіншіден, орнату керек Соңғы жаңартулар Windows.

Осылайша, SMB протоколындағы ықтимал қауіпті қатені жою үшін Microsoft Windows XP жүйесінен бастап барлық жүйелер үшін төтенше жаңартуларды шығарды. Оларды ОС нұсқасы үшін жүктеп алуға болады.

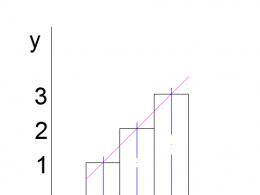

Петядан қорғау үшін компьютердегі бірқатар порттарды жабу ұсынылады. Мұны істеудің ең оңай жолы - кәдімгі пайдалану брандмауэр. Оны Басқару тақтасында ашып, бүйірлік тақтадағы бөлімді таңдаңыз «Қосымша опциялар». Сүзу ережелерін басқару терезесі ашылады. таңдаңыз «Кіріс қосылымдарының ережелері»және оң жақтағы түймесін басыңыз «Ереже жасау». Арнайы шебер ашылады, онда сізге ереже жасау керек «порт үшін», содан кейін опцияны таңдаңыз «Арнайы жергілікті порттар»және келесіні жазыңыз: 1024-1035, 135, 445 :

Порт тізімін қосқаннан кейін келесі экранда опцияны орнатыңыз «Қосылымды блоктау»барлық профильдер үшін және жаңа ережеге атау беріңіз (қосымша сипаттама). Егер сіз Интернеттегі ұсыныстарға сенсеңіз, бұл вирус компьютерге түсіп кетсе де, қажетті файлдарды жүктеп алуына жол бермейді.

Бұған қоса, егер сіз Украинадан болсаңыз және Me.Doc бухгалтерлік бағдарламалық құралын пайдалансаңыз, бэкдорлары бар жаңартуларды орнатуға болады. Бұл бэкдорлар компьютерлерді Petya.A вирусын жаппай жұқтыру үшін пайдаланылды. Бүгінгі таңда талданғандардың ішінде қауіпсіздік осалдығы бар кем дегенде үш жаңарту белгілі:

- 14 сәуірдегі 10.01.175-10.01.176;

- 15 мамырдағы 10.01.180-10.01.181;

- 22 маусымдағы 10.01.188-10.01.189.

Бұл жаңартуларды орнатқан болсаңыз, сізге қауіп төнеді!

Фишингтен қорғау

Жоғарыда айтылғандай, инфекциялардың көпшілігі адам факторына байланысты. Хакерлер мен спамерлер бүкіл әлем бойынша кең ауқымды фишинг науқанын бастады. Оның аясында олар жіберді электрондық пошталаршот-фактураларға, бағдарламалық құралды жаңартуға немесе басқа «маңызды» деректерге берілген әртүрлі қосымшалары бар ресми ұйымдардан. Пайдаланушыға маскаланған зиянды файлды ашу жеткілікті болды, өйткені ол компьютерге барлық деректерді шифрлайтын вирусты орнатқан!

Фишингтік электрондық поштаны нақты электрондық поштадан қалай ажыратуға болады. Егер сіз парасаттылықты және келесі ұсыныстарды ұстанатын болсаңыз, мұны істеу өте оңай:

- Хат кімнен?Ең алдымен, біз жіберушіге назар аударамыз. Хакерлер хатқа әжеңнің атымен де қол қоя алады! Дегенмен, бар маңызды нүкте. «Әжемнің» электрондық поштасы Сіз білуіңіз керек және фишингтік электрондық поштаның жіберуші мекенжайы әдетте анықталмаған таңбалар жинағы болады. Бірдеңе: " [электрондық пошта қорғалған]". Және тағы бір нюанс: жіберушінің аты-жөні және оның мекен-жайы, егер бұл ресми хат болса, әдетте бір-бірімен сәйкес келеді. Мысалы, "Pupkin and Co" белгілі бір компанияның E-Mail " сияқты көрінуі мүмкін. [электрондық пошта қорғалған]", бірақ ұқсауы екіталай" [электрондық пошта қорғалған]" :)

- Хат не туралы?Әдетте, фишингтік хаттар тақырып жолында әрекетке шақырудың қандай да бір түрін немесе оның анықтамасын қамтиды. Сонымен қатар, хаттың негізгі бөлігінде әдетте ештеңе жазылмайды немесе қоса берілген файлдарды ашу үшін кейбір қосымша уәждер беріледі. Белгісіз жіберушілерден келген электрондық хаттардағы «ШҰРАҚ!», «Қызмет туралы есеп» немесе «Критикалық жаңарту» сөздері біреудің сізді бұзуға әрекеттенуінің тамаша мысалы болуы мүмкін. Логикалық ойла! Егер сіз белгілі бір компаниядан шот-фактураларды, жаңартуларды немесе басқа құжаттарды сұрамаған болсаңыз, бұл фишинг болуы мүмкін 99%...

- Хатта не жазылған?Фишингтік электрондық поштаның негізгі элементі оның тіркемелері болып табылады. Қосымшаның ең айқын түрі жалған «жаңарту» немесе «бағдарлама» бар EXE файлы болуы мүмкін. Мұндай инвестициялар өте өрескел жалғандық болып табылады, бірақ олар орын алады.

Пайдаланушыны алдаудың неғұрлым «талғампаз» әдістері вирусты жүктеп алатын сценарийді жасыру болып табылады Excel құжатынемесе сөз. Маска екі түрлі болуы мүмкін. Бірінші нұсқада сценарийдің өзі кеңсе құжаты ретінде ұсынылған және оны «қос» атау кеңейтімімен тануға болады, мысалы, «Тіркелгі .xls.js» немесе «Қорытынды .doc.vbs". Екінші жағдайда, қосымша екі файлдан тұруы мүмкін: нақты құжат және кеңседен макрос деп аталатын сценарийі бар файл. word құжатынемесе Excel.

Қалай болғанда да, «жіберуші» сізден бұл туралы қатты сұраса да, мұндай құжаттарды ашпау керек! Тіпті сіздің клиенттеріңіздің арасында сізге теориялық тұрғыдан ұқсас мазмұндағы хат жібере алатын біреу болса да, онымен тікелей хабарласып, сізге қандай да бір құжаттарды жіберген-жібермегенін анықтаған дұрыс. Бұл жағдайда дененің шамадан тыс қозғалысы сізді қажетсіз қиындықтардан құтқарады!

Менің ойымша, егер сіз компьютеріңіздегі барлық техникалық олқылықтарды жауып, спам жіберушілердің арандатуларына берілмейтін болсаңыз, онда сіз ешқандай вирустардан қорықпайсыз!

Инфекциядан кейін файлдарды қалай қалпына келтіруге болады

Дегенмен, сіз компьютеріңізді ransomware вирусымен жұқтырдыңыз... ШИФРЛІК ХАБАРЛАМА ПАЙДА БОЛҒАН КЕЙІН ДК-НІ ЕШҚАШАН ӨШІРМЕҢІЗ!!!

Өйткені, вирустардың кодындағы бірқатар қателіктерге байланысты, компьютерді қайта іске қоспас бұрын, жадтан файлдарды шифрлау үшін қажетті кілтті алуға мүмкіндік бар! Мысалы, wannakiwi WannaCry шифрын шешу кілтін алу үшін пайдаланылуы мүмкін. Өкінішке орай, Петя шабуылынан кейін файлдарды қалпына келтірудің ұқсас шешімдері жоқ, бірақ сіз оларды шығарып көруге болады көлеңкелі көшірмелер ShadowExplorer миниатюралық бағдарламасы арқылы деректер (егер сіз оларды қатты диск бөлімінде жасау опциясын белсендірсеңіз):

Егер сіз компьютеріңізді әлдеқашан қайта іске қосқан болсаңыз немесе жоғарыдағы кеңестер көмектеспесе, файлдарды деректерді қалпына келтіру бағдарламалары арқылы ғана қалпына келтіруге болады. Әдетте, шифрлау вирустары келесі схема бойынша жұмыс істейді: олар файлдың шифрланған көшірмесін жасайды және түпнұсқаны қайта жазбай жояды. Яғни, деректердің өзі сақталған және қалпына келтірілуі мүмкін болған кезде тек файл белгісі іс жүзінде жойылады. Біздің сайтта екі бағдарлама бар: бұл медиа файлдар мен фотосуреттерді реанимациялау үшін қолайлырақ, ал R.Saver құжаттар мен мұрағаттармен жақсы күреседі.

Әрине, жүйеден вирустың өзін жою керек. Егер Windows жүктелсе, Malwarebytes Anti-Malware бұл үшін жақсы бағдарлама. Егер вирус жүктеуді бұғаттаса, сіз құтқарыласыз жүктеу дискісіБортта дәлелденген Dr.Web CureIt зиянды бағдарламаға қарсы утилитасы бар Dr.Web LiveCD. Соңғы жағдайда сізге көбірек істеу керек болады MBR қалпына келтіру. Dr.Web ұсынған LiveCD Linux жүйесіне негізделгендіктен, сізге осы тақырып бойынша Habr нұсқаулығы қажет болады деп ойлаймын.

қорытындылар

Windows жүйесіндегі вирустар мәселесі көптеген жылдар бойы өзекті болды. Жыл сайын біз вирус авторлары пайдаланушылардың компьютерлеріне зиян келтірудің неғұрлым күрделі түрлерін ойлап тапқанын көреміз. Төлемдік бағдарламалық қамтамасыз етудің соңғы өршуі бізге киберқылмыскерлер біртіндеп белсенді бопсалауға бет бұрғанын көрсетеді!

Өкінішке орай, сіз ақша төлесеңіз де, жауап алуыңыз екіталай. Сірә, деректеріңізді өзіңіз қалпына келтіруге тура келеді. Сондықтан оның салдарын жоюмен ұзақ уақыт араласқанша, дер кезінде қырағы болып, инфекцияның алдын алған дұрыс!

P.S. Еркін көшіруге және дәйексөз келтіруге рұқсат беріледі Бұл мақалаашық дегенге байланысты белсенді сілтемеРуслан Тертышныйдың авторлығының қайнар көзі және сақталуы туралы.

Алғашқы есептерге сәйкес, сейсенбіде белсендірілген төлемдік бағдарламалық қамтамасыз ету вирусы бұрыннан белгілі Petya ransomware тобына жатқызылған, бірақ кейінірек бұл айтарлықтай өзгеше функционалдығы бар зиянды бағдарламалардың жаңа тобы екені белгілі болды. «Касперский зертханасы» шомылдыру рәсімінен өтті жаңа вирус Expetr.

«Біздің мамандар жүргізген талдау зардап шеккендердің бастапқыда құжаттарын қайтаруға мүмкіндігі болмағанын көрсетті. Kaspersky Lab зерттеушілері зиянды бағдарлама кодының файлды шифрлауға қатысты бөлігін талдап, диск шифрланған соң, вирус жасаушылардың оны қайта шифрлау мүмкіндігі болмайтынын анықтады.

Компанияның мәліметінше, шифрды шешу үшін белгілі бір трояндық орнату үшін бірегей идентификатор қажет. Осыған ұқсас Petya/Mischa/GoldenEye ransomware бағдарламасының бұрын белгілі нұсқаларында орнату идентификаторында шифрды шешуге қажетті ақпарат болған. ExPetr жағдайында бұл идентификатор жоқ. Бұл зиянды бағдарлама жасаушылар файлдардың шифрын шешуге қажетті ақпаратты ала алмайтынын білдіреді. Басқаша айтқанда, төлем бағдарламасының құрбандары өз деректерін қалпына келтіре алмайды, деп түсіндіреді Касперский зертханасы.

Вирус компьютерлерді блоктайды және биткоиндер үшін $300 талап етеді, деп хабарлады РИА Новостиге Group-IB. Шабуыл сейсенбі күні сағат 11:00 шамасында басталды. Бұқаралық ақпарат құралдарының хабарлауынша, сәрсенбі күні сағат 18.00-де бопсашыларға ақша аудару үшін көрсетілген биткоин-әмиян тоғыз аударым алған. Аударым комиссиясын есепке алғанда, жәбірленушілер хакерлерге шамамен 2,7 мың доллар аударған.

WannaCry-мен салыстырғанда бұл вирус деструктивті деп танылады, өйткені ол бірнеше жолмен таралады - WindowsБасқару құралдары, PsExec және EternalBlue эксплуатациясы. Сонымен қатар, шифрлаушы ендірілген тегін утилитаМимикатц.

Сәрсенбі күні компьютерлік инфекциялар толқынын зерттеп жатқан Касперский зертханасы «жаңа Петя» төлемдік бағдарламалық қамтамасыз ету вирусының шабуылына ұшыраған пайдаланушылардың саны 2000-ға жетті.

ESET антивирустық компаниясының мәліметінше, шабуыл басқа елдерге қарағанда одан көп зардап шеккен Украинада басталған. Компанияның вирус жұқтырған елдер бойынша рейтингі бойынша Италия Украинадан кейін екінші орында, ал Израиль үшінші орында. Сондай-ақ алғашқы ондыққа Сербия, Венгрия, Румыния, Польша, Аргентина, Чехия және Германия кірді. Ресейде бұл тізім 14-орынға ие болды.

Сонымен қатар, Avast қайсысын айтты Операциялық жүйелервирус ең қатты зардап шегеді.

Бірінші орынды Windows 7 алды – барлық вирус жұққан компьютерлердің 78%-ы. Одан кейін Windows XP (18%), Windows 10 (6%) және Windows 8.1 (2%).

Осылайша, WannaCry дүниежүзілік қауымдастыққа іс жүзінде ештеңе үйретпеді - компьютерлер қорғалмаған күйде қалды, жүйелер жаңартылмады, ал Microsoft корпорациясының ескірген жүйелер үшін патчтарды шығару әрекеттері босқа кетті.