Praktyka edukacyjna w zakresie organizacji sieci komputerowych. Raport z wycieczki terenowej „Sieci lokalne”

Sieć komputerowa. Klasyfikacja sieci komputerowych. ……………4

Szybka sieć Ethernet. …………………………………………………………..5

Topologia sieci. ……………………………………………………...….osiem

Zapewnienie bezpieczeństwa pracy w Centrum Informatycznym. ……….12

Sieć komputerowa. Klasyfikacja sieci komputerowych.

Zgodnie z zasadami budowy sieci komputerowe dzielą się na lokalne i zdalne (rys. 1).

Sieci lokalne są tworzone z reguły w jednej organizacji lub w jednym pomieszczeniu.

Najprostszym wariantem takiej sieci jest połączenie komputerów przez porty równoległe lub szeregowe. W takim przypadku nie jest potrzebne żadne dodatkowe wyposażenie. Powinny być tylko przewody łączące. Takie połączenie między komputerami jest konfigurowane w tym samym pomieszczeniu. Służy do przesyłania danych z jednego komputera na drugi. W takim przypadku możesz przesyłać dane bez pomocy dyskietek. Każda nowoczesna powłoka systemu operacyjnego ma narzędzia programowe, które zapewniają taki transfer danych.

W lokalnych sieciach komputerowych typu peer-to-peer komputery są połączone z siecią za pomocą specjalnych adapterów sieciowych, a pracę sieciową wspiera sieciowy system operacyjny. Przykładami takich systemów operacyjnych są: Novell Personal Net Ware, Net Ware Line, Windows for Workgroups.

Wszystkie komputery i ich systemy operacyjne w lokalnych sieciach komputerowych typu peer-to-peer muszą być tego samego typu. Użytkownicy tej sieci mogą przesyłać między sobą dane, korzystać z udostępnionych drukarek, dysków magnetycznych i optycznych itp.

W lokalnej wielopoziomowej sieci komputerowej używany jest jeden komputer o większej mocy, zwany serwerem, a inne komputery o mniejszej mocy nazywane są stacjami roboczymi. Serwery używają specjalnego oprogramowania systemowego, które różni się od oprogramowania systemowego stacji roboczych.

Zdalne sieci komputerowe dzielą się na regionalne i międzynarodowe. Regionalne są tworzone w określonych regionach, na przykład stanowe, a międzynarodowe zapewniają połączenie między Twoim komputerem a innym komputerem w sieci WWW. Przykładem takich sieci jest Relcom (dla krajów WNP) i Internet (dla całego świata). W zasadzie możliwy jest dostęp do Internetu z regionalnych sieci komputerowych.

Łączenie komputerów w sieciach regionalnych zapewniają konwencjonalne sieci telefoniczne lub specjalnie do tego dedykowane sieci za pośrednictwem specjalnych urządzeń zwanych modemami. Modem konwertuje sygnały binarne na pikanie zakres językowy i odwrotnie.

Komputery określonego obszaru (miasta) są połączone modemami i liniami komunikacyjnymi z mocniejszym komputerem, który nazywa się dostawcą. Obecnie na Ukrainie działa ponad 100 dostawców.

Każdemu użytkownikowi komputera podłączonego do sieci przypisywane są dane (adres). Dostawcy, korzystając z rekwizytów, zapewniają połączenie odpowiednich komputerów użytkowników.

Komunikacja między komputerami na różnych kontynentach odbywa się za pomocą satelitarnych kanałów komunikacyjnych.

Raport według Państwa wymagań na temat "Sieci komputerowe. Klasyfikacja sieci komputerowych" można zamówić w firmie Diplomtime.

Pobierz pełną wersję

Dział ____________________________________________________________

nazwa wydziału prowadzącego praktykę

ZATWIERDZIĆ:

Głowa dział ___________________________

„_____” _______________________ 20__

ĆWICZENIE

Za pomocą praktyka przemysłowa

do ucznia(-ów) grupy ______ ____________________________________

Pełne imię i nazwisko. student(e)

Specjalność (kierunek)

Regulamin od _____20__. do _______ 20___

____________________________________________________________________

uogólnione zestawienie zadań

Harmonogram pracy

| Nazwa zadań (czynności) składających się na zadanie | Termin realizacji zadania (czynności) | Podpis kierownika praktyki z organizacji |

| 1 | 2 | 3 |

| Część teoretyczna | ||

| Część praktyczna | ||

| Ochrona raportu z praktyki |

Kierownik praktyki z uczelni

_________________ ___________________

podpis Imię i nazwisko, stanowisko

Uzasadnienie potrzeby sieci korporacyjnej 4

1.1 Znaczenie informacji Technologie informacyjne 4

1.2 Niedogodność w przypadku braku sieci LAN 4

1.3 Zadania rozwiązywane przez obecność sieci LAN 5

Opis sieci korporacyjnej organizacji 6

1.4 Topologia sieci 6

1.5 Model sieci 7

1.6 Protokół 9

sprzęt i oprogramowanie 10

1.7 Sprzęt serwera i komputery robocze 10

1.8 sprzęt sieciowy 12

1.9 Okablowanie sieciowe 13

1.10 Oprogramowanie 14

1.11 Zapewnienie bezpieczeństwa informacji 17

Wniosek 18

Lista wykorzystanych źródeł 19

Wstęp

Dziś komputeryzacja w miejscu pracy nie jest rzadkością. Obecność w biurze tylko komputerów z dużym przepływem informacji i nakładem pracy z dokumentami spowalnia proces pracy pracowników i stwarza niedogodności. Sukces niemal każdego przedsiębiorstwa, organizacji jest powiązany lub zależy od dostępności i ugruntowanego systemu informatyzacji. Takie systemy to lokalne systemy komputerowe (LAN), które obecnie często określa się mianem sieci korporacyjnych.Stworzenie sieci firmowej pozwala na:

– organizować szybką wymianę danych między pracownikami;

- ograniczyć formalności w organizacji;

– wzrost wydajności pracy;

– skrócić czas przetwarzania informacji.

Nie ma już potrzeby korzystania z wymiennych nośników danych do wymiany danych, nie ma potrzeby drukowania dokumentów na papierze, które muszą być zaznajomione z kilkoma użytkownikami.

W sieci można zainstalować drukarkę sieciową, modem, skaner, serwer sieciowy pełni rolę serwera aplikacji.

Ponadto takie sieci są sieciami typu zamkniętego, dostęp do nich jest dozwolony tylko dla określonego kręgu użytkowników, co zapewnia ochronę informacji. Wszystkich tych funkcji nie można zaimplementować wyłącznie przy użyciu systemów operacyjnych (OS) i aplikacji. Dlatego większość nowoczesnych przedsiębiorstw korzysta z sieci LAN.

^

Uzasadnienie potrzeby sieci korporacyjnej

1.1 Wartość informacji, technologia informacyjna

Redakcja gazety „Praca w Mieście” przygotowuje (materiały do pisania, przyjmowanie ogłoszeń, projekty reklam, layout) gazety do druku w drukarni. Oznacza to, że działalność organizacji wiąże się z wykorzystaniem i generowaniem dużej ilości informacji. Najmniejsze naruszenie podczas jego przechowywania i przetwarzania wpłynie na zmniejszenie wydajności redakcji jako całości. Informacja jest rodzajem przedmiotu pracy, a dobrze zorganizowany proces zarządzania zasobami informacyjnymi pozwala przedsiębiorstwu efektywnie prowadzić swoją działalność i rozwiązywać zadania o mniejszym stopniu ryzyka. Wykorzystanie lokalnej sieci komputerowej pozwala pozbyć się papierowego obiegu, zwiększa produktywność i skraca czas przetwarzania informacji.

Wraz z wprowadzeniem sieci nastąpiła personalizacja narzędzi obliczeniowych, zorganizowano zautomatyzowane stanowiska pracy, co umożliwiło efektywne rozwiązywanie odpowiednich zadań.

^

1.2 Niedogodności związane z brakiem sieci LAN

Brak sieci komplikowałby pracę pracowników, powodował niedogodności, pociągałby za sobą koszty:

- przenoszenie informacji z jednego komputera na drugi odbywałoby się za pomocą wymiennych nośników pamięci, wymagałoby to czasu;

– dostęp do sieci globalnej dokonywany był tylko z komputera z modemem;

- nie wszystkie komputery są wyposażone w urządzenia peryferyjne (drukarki) (aby korzystać z takiego urządzenia, potrzebny jest wymienny nośnik danych, komputer, do którego urządzenie jest podłączone, musi zostać na chwilę zwolniony);

- koszt zakupu różnych urządzeń do każdego komputera (dysk twardy, drukarka, CD-ROM, modem) oraz drogiego oprogramowania.

^

1.3 Zadania rozwiązywane przez obecność sieci LAN

LAN ---- zestaw sprzętu i algorytmów zapewniający połączenie komputerów i urządzeń peryferyjnych znajdujących się w niewielkiej odległości (jedno przedsiębiorstwo, biuro) oraz pozwalających na szybką wymianę danych, udostępnianie zasoby informacyjne, urządzenia peryferyjne.

Funkcje udostępniane użytkownikom sieci LAN:

- zapisywanie i archiwizowanie pracy na serwerze, aby nie zajmować cennego miejsca na dysku komputera;

– łatwy dostęp do aplikacji na serwerze;

- współpraca z dokumentami;

– uproszczenie obiegu dokumentów (możliwość przeglądania, poprawiania i komentowania dokumentów bez wychodzenia z miejsca pracy, bez organizowania spotkań i spotkań, które zajmują dużo czasu);

- ulga dzielenie się w organizacjach dysponujących zasobami o wysokiej wartości, takimi jak drukarki, napędy CD-ROM, dyski twarde i aplikacje (takie jak edytory tekstu lub oprogramowanie bazodanowe).

^

Opis sieci korporacyjnej organizacji

1.4 Topologia sieci

Topologia sieci komputerowej to sposób łączenia jej poszczególnych elementów (komputerów, serwerów, drukarek itp.).

Sieć LAN redakcji zbudowana jest w topologii „gwiazdy” w oparciu o serwer: wszystkie komputery są połączone segmentami kablowymi do centralny składnik, informacje między klientami sieci są przesyłane przez pojedynczy węzeł centralny, serwer pełni rolę węzła centralnego. Jednocześnie dwie drukarki zainstalowane w edycji są również podłączone do serwera i są drukarkami sieciowymi.

Redakcyjny diagram sieci LAN (typ topologii gwiazdy)

Zvezda powstała u zarania informatyki, kiedy komputery były podłączone do centralnego, głównego komputera. Zalety tej topologii są następujące:

- wysoka wydajność sieci, ponieważ ogólna wydajność sieci zależy tylko od wydajności węzła centralnego - serwera;

– wewnętrzne obliczenia klientów nie wpływają na szybkość procesora serwera;

– jest jedna osoba odpowiedzialna za administrowanie zasobami sieci;

– zapewnia możliwość ograniczania i kontrolowania dostępu do zasobów sieciowych;

– brak kolizji przesyłanych danych, ponieważ dane pomiędzy stacją roboczą a serwerem są przesyłane osobnym kanałem bez wpływu na inne komputery.

Wady topologii gwiazdy:

- niezawodność całej sieci zależy od niezawodności węzła centralnego, jeśli komputer centralny ulegnie awarii, działanie całej sieci zostanie zatrzymane;

– koszty okablowania są wysokie, zwłaszcza gdy węzeł centralny jest geograficznie oddalony od centrum topologii; przy rozbudowie sieci komputerowych nie można stosować wcześniej wykonanych połączeń kablowych: należy poprowadzić oddzielny kabel ze środka sieci do nowego miejsca pracy.

Głównym kryterium wyboru tej topologii był fakt, że jeśli tylko jeden komputer (lub kabel łączący go z serwerem) ulegnie awarii, to tylko ten komputer nie będzie mógł przesyłać ani odbierać danych przez sieć, nie wpłynie to na resztę komputerów w sieci.

^

1.5 Model sieci

Rozważany typ sieci LAN to klient-serwer, jest jeden komputer hosta - serwer. Do serwera podłączonych jest dziewięć komputerów i dwie drukarki sieciowe. Główne zadania serwera:

– przechowywanie danych użytkownika;

– przechowywanie baz danych księgowych, archiwów itp.;

– przechowywanie serwisowych baz danych i programów wydziału;

– przechowywanie folderów domowych użytkowników.

Serwer został zaprojektowany tak, aby zapewnić dostęp do wielu plików i drukarek, zapewniając jednocześnie wysoką wydajność i bezpieczeństwo. Administracja i kontrola dostępu do danych odbywa się centralnie. Zasoby są również zlokalizowane centralnie, co ułatwia ich wyszukiwanie i utrzymanie.

Schemat modelu sieci klient-serwer

Zalety takiego modelu:

– duża prędkość sieci;

- obecność jednej bazy informacji;

- obecność zunifikowanego systemu bezpieczeństwa.

Ponieważ wszystkie ważne informacje znajdują się centralnie, czyli skoncentrowane na jednym serwerze, łatwo jest zapewnić ich regularne kopie zapasowe. Dzięki temu w przypadku uszkodzenia głównego obszaru przechowywania danych informacje nie zostaną utracone - łatwo zastosować duplikat.

Ten model ma również wady. Głównym z nich jest to, że koszt stworzenia i utrzymania sieci klient-serwer jest znacznie wyższy ze względu na konieczność zakupu specjalnego serwera.

Decydującym argumentem przy wyborze sieci opartej na serwerze był wysoki poziom ochrony danych. W takich sieciach jeden administrator może zajmować się kwestiami bezpieczeństwa: tworzy politykę bezpieczeństwa i stosuje ją do każdego użytkownika sieci.

1.6 Protokół

Protokół to zestaw reguł i procedur technicznych, które zarządzają komunikacją między komputerami w sieci.Proces przesyłania danych przez sieć podzielony jest na kilka etapów. Jednocześnie kolejność wykonywania tych czynności jest ściśle określona. Zadaniem protokołów jest zdefiniowanie takich kroków i kontrola ich realizacji. Sieć redakcyjna wykorzystuje protokół Transmission Control Protocol/Internet Protocol – protokół TCP/IP.

TCP/IP to zestaw protokołów zgodny ze standardem branżowym, który zapewnia komunikację w heterogenicznym środowisku, zapewniając zgodność między różnymi typami komputerów. Kompatybilność jest główną zaletą protokołu TCP/IP, obsługuje go większość sieci LAN. TCP/IP zapewnia również dostęp do zasobów internetowych, a także protokół routowalny dla sieci korporacyjnych. Ponieważ TCP/IP obsługuje routing, jest powszechnie używany jako protokół internetowy.

TCP/IP ma dwie główne wady: rozmiar i niewystarczającą prędkość. Ale dla sieci redakcyjnej jest całkiem odpowiedni.

^

Sprzęt i oprogramowanie

1.7 Sprzęt serwera i działające komputery

Istnieją dwa parametry, które odróżniają serwer od zwykłych komputerów. Pierwsza to bardzo wysoka wydajność (dotyczy to również wydajnej wymiany z urządzeniami peryferyjnymi), dość mocny podsystem dyskowy (głównie z interfejsem SCSI); drugi to zwiększona niezawodność (serwer z reguły działa przez całą dobę).

Wydajność serwera jest często mierzona w transakcjach. Transakcja rozumiana jest jako zestaw trzech następujących po sobie czynności: odczytywanie danych, przetwarzanie danych i zapisywanie danych. W odniesieniu na przykład do serwera plików transakcję można uznać za proces zmiany rekordu na serwerze, gdy stacja robocza modyfikuje plik przechowywany na serwerze.

Bardzo interesująca jest maksymalna głośność pamięć o dostępie swobodnym, który może być używany na tym serwerze, możliwość zainstalowania mocniejszego procesora, a także drugiego procesora (jeśli planujesz używać systemu operacyjnego obsługującego konfigurację dwuprocesorową).

Ważnym pytaniem jest również jaka konfiguracja podsystemu dyskowego może być zastosowana na tym serwerze, przede wszystkim jaka jest objętość dysków, ich maksymalna liczba.

Istotną rolę odgrywa możliwość rozbudowy systemu i łatwość jego modernizacji, ponieważ to pozwala nam zapewnić wymaganą wydajność nie tylko w chwili obecnej, ale również w przyszłości. Istotną okolicznością w działaniu serwera jest jego wysokiej jakości i nieprzerwane zasilanie.

W naszym przypadku serwer jest zaimplementowany na normalnym, standardowym komputerze, który ma konfigurację o dość dobrych parametrach.

Do dostarczenia serwera wybrano procesor Intel oparty na dwurdzeniowych technologiach Core 2 Duo, który charakteryzuje się wysoką wydajnością, niezawodnością, dobrym zużyciem energii i odpornością na temperaturę.

W przypadku sprzętu stacji roboczych przewagę uzyskały procesory AMD o średniej wartości wydajności i niskiej cenie.

Serwerowa płyta główna to ABIT P-35 na gnieździe 775. Jest optymalna pod względem ceny do wydajności, ma dobrą przepustowość, dwukanałową architekturę pamięci RAM i jest wyposażona we wbudowaną kartę sieciową o przepustowości do 1Gb / s. Ta płyta obsługuje wiele nowoczesnych procesorów firmy INTEL, co pozwoli w razie potrzeby zwiększyć wydajność systemu poprzez wymianę procesora. Jest również duża liczba gniazda do rozbudowy systemu.

Serwerowa płyta główna - ABIT IP-35

RAM dla serwera jest zaimplementowany na dwóch zestawach OCZ Gold Series (4 paski po 512 MB każdy).

Przy wyborze urządzeń pamięci masowej szczególną uwagę zwraca się na ich niezawodność, dotyczy to zwłaszcza sprzętu serwerowego. Podczas projektowania sieci redaktorzy wzięli pod uwagę organizację dużej bazy danych, dlatego zdecydowali się na użycie macierzy RAID poziomu RAID-5. Bloki danych i sumy kontrolne w tej tablicy są cyklicznie zapisywane na wszystkich dyskach. To najpopularniejszy z poziomów, przede wszystkim ze względu na jego ekonomię.

Dodatkowe zasoby są wydawane na zapisywanie informacji na woluminie RAID 5, ponieważ wymagane są dodatkowe obliczenia, ale podczas odczytu (w porównaniu z oddzielnym dyskiem twardym) występuje zysk, ponieważ strumienie danych z kilku dysków macierzy są równoległe. Minimalna liczba używanych dysków to trzy, więc do organizacji macierzy RAID wybrano trzy dyski niezawodnego producenta Segate, o pojemności 150 Gb każdy.

Do stacji roboczych wybrano dyski twarde o najmniejszej pojemności, spośród dostępnych w sklepie - 80,0 Gb firmy Hitachi. Ten wolumen jest wystarczający do instalowania różnych profesjonalnych aplikacji i programów biurowych. Pamięć podręczna o wielkości 8 MB pozwoli Ci zorganizować pracę bez opóźnień.

^

1.8 Sprzęt sieciowy

W sieci LAN redakcji zainstalowane są dodatkowe urządzenia: dwie drukarki sieciowe i modem.

Drukarka sieciowa eliminuje potrzebę zakupu dużej liczby urządzeń dla wszystkich pracowników, którzy ich potrzebują. Podczas tworzenia sieci kolorowe drukarki laserowe Samsung CLP-300 A4.

Modem jest podłączony do serwera LAN. Wybrano modem D-Link DSL-2540U.

Najważniejszym elementem sieci komputerowej są karty sieciowe. Karty sieciowe działają jak fizyczny interfejs między komputerem a kablem sieciowym. Główne przeznaczenie karty sieciowej:

- przygotowanie danych pochodzących z komputera do transmisji kablem sieciowym;

– przeniesienie danych na inny komputer;

– kontrola przepływu danych pomiędzy komputerem a siecią kablową.

^

1.9 Sieciowy system kablowy

Linie kablowe to złożona konstrukcja. Kabel składa się z przewodników zamkniętych w kilku warstwach izolacji: elektrycznej, elektromagnetycznej, mechanicznej. Dodatkowo kabel może być wyposażony w złącza, które pozwalają na szybkie podłączenie do niego różnego sprzętu. W rozważanej sieci komputerowej nie jest wymagane kładzenie fundamentu pod komunikację z komputera PC do serwera na odległość większą niż 100 metrów, dlatego stosuje się kabel zakręcona para UTP kategorii 5e obsługujące 100 Mb/s.

skrętka

Kabel skrętkowy składa się z par przewodów skręconych wokół siebie i jednocześnie skręconych wokół innych par w tej samej powłoce. Każda para składa się z drutu o nazwie „Ring” i drutu o nazwie „Tip”. Każda para w powłoce ma swój numer. Zawijanie drutów pozwala pozbyć się zakłóceń elektrycznych. Ekranowana skrętka ma oplot miedziany, który zapewnia dodatkową ochronę przed zakłóceniami. Maksymalna długość nieekranowanej skrętki dwużyłowej wynosi 100 m.

Zalety skrętki:

– wysoka wydajność w szybkości przesyłania danych;

- niska cena;

– łatwość instalacji;

– wysoka odporność na hałas;

– wymiary obszarów pozwalają na zachowanie minimalnej efektywnej długości kabla.

Złącza RJ-45 służą do podłączenia skrętki do komputerów.

^

1.10 Oprogramowanie

Wersje serwerowe systemu operacyjnego Windows są dziś szeroko stosowane, głównie ze względu na łatwość administrowania i niski całkowity koszt posiadania. Rodzina Serwer Windows Rok 2003 różni się od swoich poprzedników obecnością Microsoftu. NET Framework. Windows Server 2003 jest dostępny w czterech edycjach. Wydanie korzysta z systemu Windows Server 2003 Standard Edition. Jest to sieciowy system operacyjny do obsługi serwerowej części rozwiązań biznesowych, przeznaczony do użytku w małych firmach i oddziałach. Oferuje udostępnianie zasobów i scentralizowane wdrażanie aplikacji komputerowych, a także obsługę do 4 GB pamięci RAM i dwuprocesorowe symetryczne przetwarzanie wieloprocesorowe.

Stacje robocze to komputery, które korzystają z zasobów sieciowych, ale same nie mają własnych zasobów. Na tych komputerach działa system operacyjny. Zainstalowano system operacyjny dla redakcyjnych stacji roboczych. system Microsoft Windows XP Pro. Ten system ma szerszy zakres opcji konfiguracyjnych, administracyjnych i sieciowych niż Windows XP Home Edition. Windows XP Professional ma wiele zalet:

- stabilność. Warunkiem wstępnym niezawodności systemu jest to, aby aplikacje działały we własnych przestrzeniach pamięci. Chroni to ich przed konfliktami i problemami, które powstają w związku z nimi;

- zgodność. Możliwość pracy z aplikacjami, które nie zostały zaprojektowane specjalnie dla środowiska Windows XP Professional;

- Przywracanie systemu . Kiedy się zawiesza, komputer przechodzi w tryb bezpieczeństwa(Tryb awaryjny), system operacyjny oferuje opcję wycofania o nazwie Przywracanie systemu. Umożliwia to użytkownikowi powrót do ustawień, które były na komputerze przed incydentem. Tak zwane punkty przywracania mogą być tworzone przez użytkownika w dowolnym momencie. Ponadto system operacyjny okresowo tworzy własne punkty przywracania i za każdym razem, gdy instalowany jest nowy program. Po przywróceniu komputera do punktu przywracania system operacyjny używa danych instalacyjnych odpowiadających temu, kiedy system działał prawidłowo.

OpenOffice.org jest instalowany jako pakiet oprogramowania biurowego, który może współpracować z rozszerzeniami dość drogiego pakietu Microsoft Office. Ten dość potężny program ma wiele innych przydatnych funkcji i jest całkowicie darmowy zarówno do użytku domowego, jak i komercyjnego. Jest to uniwersalny pakiet oprogramowania biurowego, który może działać we wszystkich głównych systemach operacyjnych.

Pakiet OpenOffice.org zawiera sześć aplikacji. Tekst Redaktor pisarza posiada przyjazny interfejs podobny do edytora Word. Dlatego każdy użytkownik zaznajomiony z programem Word z łatwością przyzwyczai się do programu Writer. To samo można powiedzieć o edytorze arkuszy kalkulacyjnych Calc, który pod wieloma względami przypomina Excela. Dostępny jest również program do tworzenia i demonstrowania prezentacji Impress, wektorowy edytor Draw, narzędzie do zarządzania bazą danych Base oraz edytor do tworzenia i edycji formuł matematycznych. Wadą OpenOffice.org jest jego szybkość: ładuje się i działa nieco wolniej, ale całkiem do przyjęcia.

Organizacja bezpiecznej pracy sieci LAN nie jest możliwa bez użycia oprogramowania antywirusowego. Dlatego Kaspersky Anti-Virus 7.0 jest instalowany jako ochrona antywirusowa - niezawodny i stosunkowo tani system.

Kaspersky Anti-Virus oferuje trzy poziomy ochrony przed znanymi i nowymi zagrożeniami internetowymi: skanowanie bazy sygnatur, analizator heurystyczny i blokowanie behawioralne.

Ochrona Kaspersky Anti-Virus przed wirusami jest kompleksowa i obejmuje:

- Ochrona poczty e-mail. Kaspersky Anti-Virus przeprowadza skanowanie antywirusowe ruchu pocztowego na poziomie protokołu przesyłania danych (POP3, IMAP i NNTP dla wiadomości przychodzących oraz SMTP dla wiadomości wychodzących) niezależnie od używanego programu pocztowego;

– Kontrola ruchu internetowego. Kaspersky Anti-Virus zapewnia skanowanie antywirusowe ruchu internetowego przychodzącego przez protokół HTTP w czasie rzeczywistym i niezależnie od używanej przeglądarki. Zapobiega to infekcji nawet przed zapisaniem plików na dysku twardym komputera;

- skanowanie systemu plików. Każdy pojedyncze pliki, katalogi i dyski. Ponadto można rozpocząć skanowanie tylko krytycznych obszarów systemu operacyjnego i obiektów ładowanych podczas uruchamiania systemu Windows.

Kaspersky Anti-Virus chroni Twój komputer przed trojanami i wszelkiego rodzaju keyloggerami, zapobiegając przesyłaniu poufnych danych do intruzów.

^

1.11 Zapewnienie bezpieczeństwa informacji

Rozważając problem ochrony danych w sieci, zwrócimy uwagę na wszelkie możliwe awarie i naruszenia, które mogą prowadzić do zniszczenia lub niechcianej modyfikacji danych.

Potencjalne zagrożenia obejmują:

– awarie sprzętu: awarie okablowania; przerwy w dostawie prądu; awarie systemu dyskowego; awarie systemów archiwizacji danych; awarie serwerów, stacji roboczych, kart sieciowych itp.;

– utrata informacji z powodu nieprawidłowego działania oprogramowania: utrata lub zmiana danych z powodu błędów oprogramowania; straty, gdy system jest zainfekowany wirusami komputerowymi;

– straty związane z nieuprawnionym dostępem: nieuprawnione kopiowanie, niszczenie lub fałszowanie informacji; zapoznanie się z informacjami poufnymi stanowiącymi tajemnicę, osoby nieuprawnione;

– błędy użytkownika: przypadkowe zniszczenie lub zmiana danych; nieprawidłowe korzystanie z oprogramowania i sprzętu, prowadzące do zniszczenia lub zmiany danych.

Aby zapewnić niezawodność przechowywania danych i zapobiec utracie informacji w wyniku awarii zasilania, redakcja dysponuje zasilaczem awaryjnym (UPS) Ippon Back Office 600. Jego obecność pozwala, w przypadku zaniku zasilania, przynajmniej poprawnie zamknąć wyłączyć system operacyjny i wyłączyć serwer.

Kaspersky Anti-Virus służy do ochrony przed wirusami.

Wniosek

Efektem stażu było:– szczegółowe zapoznanie się z lokalną siecią organizacji;

- zdobycie nowej wiedzy na temat obsługi i utrzymania sieci LAN;

- badane są programy stosowane w organizacji.

Po przestudiowaniu sieci i przeanalizowaniu pracy redakcji zaproponowano utworzenie nowego miejsca pracy – w pełnym wymiarze czasu pracy Administrator systemu. Od dziś codzienne problemy związane z działaniem sieci komputery rozwiązują sami pracownicy, bez konieczności posiadania całej niezbędnej wiedzy i oderwania się od swoich bezpośrednich obowiązków.

^

Lista wykorzystanych źródeł

Akulov O. A. Informatyka: kurs podstawowy [Tekst] - M .: Omega-L, 2004. - 552 s.

Olifer V.G., Olifer NA. Sieci komputerowe [Tekst]: podręcznik dla uniwersytetów. - Piotr, 2007, 960 s.

Pyatibratov A. P., Gudyno L. P., Kirichenko A. A. Systemy komputerowe, sieci i telekomunikacja [Tekst] / Pod. wyd. A. P. Pyatibratova. M.: Finanse i statystyka, 2001. - 512 s.

(Praca dyplomowa)

n1.doc

1 TPI Prilepo D.V.

Zawartość

Strona

| Wstęp…………………………………………………………….. | 3 |

|

| 1. | część wspólna | |

| 1.1 | Krótki opis przedmiotu praktyki ………………………. | 4 |

| 1.2 | Charakterystyka sprzętu komputerowego……………………… | 6 |

| 1.2.1 | Microsoft Word- Edytor tekstu……………………………… | 9 |

| 1.2.2 | Microsoft Excel to edytor zbioru formuł, wykreślający wykresy. | 11 |

| 1.2.3 | Microsoft Access to edytor do tworzenia baz danych…………… | 14 |

| 1.2.4 | Microsoft PowerPoint- edytor graficzny(przygotowanie prezentacji)…………………………………………………………………. | |

| 2. | Część specjalna | |

| 2.1 | Rynek akcji i bonów………………………………………………. | 19 |

| Wniosek…………………………………………………………... | 23 |

|

| Wniosek………………………………………………………………… | 24 |

|

| Bibliografia…………………………………. | 25 |

Wstęp

cel praktyką jest utrwalanie wiedzy teoretycznej i kształtowanie trwałych umiejętności praktycznych w zakresie gromadzenia, przechowywania, przetwarzania, analizy i prezentacji informacji na komputerach osobistych.

Aby osiągnąć cel, musisz wykonać następujące czynności zadania:

przygotowanie i wykonanie raportu z wyników pracy.

1. OGÓLNE

1.1 Krótki opis przedmiotu praktyki

Oddział GOU VPO „Kostroma Uniwersytet stanowy ich. NA. Niekrasow”

Oddział jest strukturalnym pododdziałem państwowej instytucji edukacyjnej zawodowego szkolnictwa wyższego „Kostroma State University. NA. Niekrasow. Oddział posiada pełnomocnictwo udzielone przez Rektora Uczelni w całości lub w części z uprawnieniami osoby prawnej.

Oddział został utworzony na podstawie zarządzenia nr 259 Ministerstwa Edukacji Federacji Rosyjskiej z dnia 28 maja 1996 r., przemianowanego na oddział państwowej instytucji edukacyjnej szkolnictwa wyższego Kostroma State University. NA. Niekrasowa” w mieście Kirowsk w obwodzie murmańskim na podstawie zarządzenia nr 965 Ministerstwa Edukacji Federacji Rosyjskiej z dnia 2 marca 2004 r. Oddział prowadzi swoją działalność zgodnie z Konstytucją Federacji Rosyjskiej, Ustawą Federacji Rosyjskiej „O edukacji”, Ustawą Federacji Rosyjskiej „O wyższym i podyplomowym szkolnictwie zawodowym”, innymi federalnymi ustawami państwowymi, Statut Państwowej Instytucji Edukacyjnej Wyższego Szkolnictwa Zawodowego „Kostroma State University. NA. Niekrasow, _Regulamin oddziału.

Dyrektora filii powołuje zarządzenie Rektora Uczelni. Dyrektorem oddziału jest Ludmiła Wiktorowna Koptiajewa. Jeżeli istnieje pełnomocnictwo do udzielania oddziałowi uprawnień osoby prawnej, dyrektor oddziału reprezentuje go we wszystkich organach, instytucjach, przedsiębiorstwach:

1 - otwiera rachunki w oddziale w banku, wydaje dyspozycję i wydaje dyspozycje, które są obowiązkowe dla wszystkich pracowników i studentów;

2 - zarządza majątkiem oddziału, w tym zawiera umowy z późniejszym informowaniem Rady Naukowej oddziału;

3 - zatrudnia i zwalnia pracowników oddziałów, wicedyrektorów i księgowych, określa ich szczegółowe obowiązki i odpowiedzialność

4 - określa kompetencje, stopień odpowiedzialności, wielkość i formy zachęt finansowych dla pracowników oddziału

5 - jest osobiście odpowiedzialny za wyniki oddziału.

Główne zadania oddziału to:

zaspokajanie potrzeb jednostki w rozwoju intelektualnym, kulturalnym i moralnym poprzez szkolnictwo wyższe;

zaspokajanie potrzeb społeczeństwa w wysoko wykwalifikowanej kadrze, łączącej wysoką kulturę ogólną z kompetencjami zawodowymi;

dyrygowanie badania naukowe i prace rozwojowe;

podniesienie ogólnego poziomu edukacyjnego i kulturalnego ludności, poszerzanie jej wiedzy.

Oddział wdraża podstawowe i dodatkowe programy edukacyjne szkolenie zawodowe.

Treść kształcenia określają standardy państwowe, zatwierdzone programy specjalności i programów.

Działalność badawcza

Oddział prowadzi badania naukowe, które są niezbędną częścią szkolenia specjalistów.

Przedmiot i zakres badań naukowych zatwierdza Rada Naukowa filii Uczelni.

Katedrą kieruje kierownik, który jest wybierany przez Radę Naukową Uczelni na okres do pięciu lat i zatwierdzany przez Rektora Uczelni, który ponosi pełną odpowiedzialność za wyniki prac w zakresie kompetencji.

Dział obejmuje profesorów, docentów, starszych wykładowców, asystentów dydaktycznych, personel dydaktyczny i pomocniczy.

Dział metodycznie realizuje i prowadzi programy edukacyjne i produkcyjne, prace semestralne i dyplomowe (projekty), samokształcenie studentów, przygotowuje i prowadzi prace semestralne, egzaminy i testy, organizuje praktyki zawodowe.

Do tej pory oddział posiada 4 następujące działy.

Reorganizacja i likwidacja oddziału odbywa się na polecenie Ministerstwa Edukacji i Nauki Federacji Rosyjskiej w określony sposób.

Likwidację oddziału przeprowadza komisja likwidacyjna na zasadach przewidzianych w ustawach Federacji Rosyjskiej w określony sposób.

1.2 Charakterystyka sprzętu komputerowego

W oddziale prowadzone są 3 klasy komputerowe:

Kabina 201 (XP):

9 marki PC Intel Pent-4

9 monitorów LG

Częstotliwość zegara komputer 2,4 megaherca

Model USB

Zainstalowany na jednym komputerze z serwerem CD-ROM CCD-40 X3H

RAM -256 MB

9 komp marka Sisg50-651-M 650-M652-740

9 monitorów

Częstotliwość zegara 1700mH

RAM 128 MB 7 sztuk

Dysk twardy 30 GB-40 GB

System operacyjny Wiatr-98

Ich marka to Intel Pent-3

Częstotliwość zegara -602mH

RAM-12MB

Dysk twardy-10-20 GB

Instalacja Wiatr-98

Technologia informacyjna Wydział:

3 komputery:

1komp - Intel Celeron

Częstotliwość T 667mG

RAM 128 MB

Dysk twardy-120 GB

System operacyjny Wind-XP

Seaver SAMSUNC

Monitorowanie ciekłokrystalicznego LG flatron

EPSH drukarka igłowa

Drugi monitor ACEZ

2 monitory komputerowe AMD-k5

Częstotliwość zegara 100mH

RAM 32 MB

Dysk twardy - 8 MB

Wersja sieciowa systemu operacyjnego Wind-98

Seaver – Beno

Serwer Intel Pent-4

Szybkość zegara 2,66 mH

RAM 256 MB

Dysk twardy - 20 MB

System operacyjny Winolows N1 Pzo

Jest kopiarka oievelop 1300

Drugi monitor LG LCD

Komputer AMD Duzen

2 sydery

Skaner - Mustek

Model ACCUZA Hays

Drukarka laserowa HD

Krótka lista technik:

Każdy oddział oddziału KSU wyposażony jest w komputer PC oraz urządzenia peryferyjne:

drukarka

fotokopiarka

Urządzenie wielofunkcyjne:

Klasy komputerów 102-201 są zjednoczone w sieci lokalnej w celu połączenia z topologią gwiazdy.

W przyszłości planowane jest połączenie 3 budynków oddziałów w jedną sieć w celu sprawniejszej wymiany informacji.

Zajęcia Kom oddziału przeznaczone są do prowadzenia zajęć praktycznych z dyscyplin informacyjnych.

Komputery wyposażone są w serwer i oprogramowanie.

Na zajęciach praktycznych pakiety specjalistyczne, uniwersalne

Programy takie jak:

Księgowość

Turbo Pockál

Mat Kat

Oprócz edytora tekstu, grafiki, procesor arkuszy kalkulacyjnych i DBMS

Zajęcia komputerowe wyposażone są w referencyjne systemy prawne:

Konsultant + Gwarant

Jest dostęp do Internetu. Każdy komputer jest wyposażony połączenie równoległe co chroni przed nieuprawnionym dostępem.

1.2.1

MicrosoftSłowo- Edytor tekstu.

Informacje ogólne

Ogólna nazwa narzędzi programowych przeznaczonych do tworzenia, edycji i formatowania prostych i złożonych dokumentów tekstowych, edytorów tekstu. Obecnie najczęściej używanym edytorem tekstu jest Microsoft Word.

Okno robocze procesora Microsoft Word

Okno robocze procesora Microsoft Word 2000. Jego główne elementy sterujące to pasek menu, pasek narzędzi, pole robocze i pasek stanu, który zawiera wskaźniki. Począwszy od procesora Microsoft Word 95, pasek narzędzi można dostosować.

Tryby wyświetlania dokumentów

Począwszy od szóstej wersji Microsoft Word, obsługuje kilka trybów prezentacji dokumentów.

W trybie normalnym wyświetlana jest tylko treść dokumentu bez wymaganych elementów projektu, które dotyczą nie tekstu, ale drukowanych stron (stopki, stopki, przypisy itp.). Tryb ten jest przydatny we wczesnych etapach tworzenia dokumentu (pisanie, edycja, recenzowanie), a także we wszystkich przypadkach, w których treść dokumentu ma większe znaczenie niż prezentacja zewnętrzna. W tym trybie operacje na dużych dokumentach są szybsze, co ma znaczenie podczas pracy na komputerach o niskiej wydajności.

W trybie dokumentów internetowych reprezentacja ekranu nie jest taka sama jak na wydruku. Jest to odstępstwo od zasady WYSIWYG, ale jest typowe dla publikacji elektronicznych w sieci WWW, ponieważ nie wiadomo z góry, na jakiej przeglądarce i na jakim sprzęcie dokument będzie wyświetlany. Koncepcja drukowanej strony dla dokumentów elektronicznych nie ma sensu, więc przypisane ustawienia strony nie są brane pod uwagę, a formatowanie dokumentu na ekranie jest względne. W tym trybie opracowywane są publikacje elektroniczne.

W trybie znaczników reprezentacja ekranu dokumentu w pełni odpowiada wydrukowanej, aż do przypisanych parametrów drukowanej strony. Ten tryb jest przydatny w większości prac związanych z formatowaniem tekstu przeznaczonego do druku.

W widoku konspektu możesz wyświetlić tylko nagłówki dokumentu. Tryb jest przydatny w przypadkach, gdy tworzenie dokumentu rozpoczyna się od stworzenia planu treści. Jeśli dokument ma więcej niż 5-7 wydrukowanych stron, należy zawsze zacząć od utworzenia planu podstawowego. Ten tryb różni się tym, że gdy jest włączony, na pasku narzędzi automatycznie otwiera się pomocniczy panel Struktura, którego elementy sterujące umożliwiają edycję struktury dokumentu.

Wybór jednego z czterech wyżej wymienionych trybów prezentacji dokumentu odbywa się za pomocą przycisków poleceń znajdujących się w lewym dolnym rogu okna aplikacji lub poleceń menu Widok.

Specjalny widok (piąty tryb) jest również dostępny w menu Widok. Schemat dokumentu, w którym okno aplikacji posiada dwa panele robocze. Lewe okienko pokazuje strukturę dokumentu, podczas gdy prawe okienko pokazuje sam dokument. Ten tryb, który łączy w sobie zalety trybu znaczników i trybu struktury, jest przydatny podczas poruszania się po dużym dokumencie - wygodnie jest z niego korzystać nie podczas tworzenia, ale podczas przeglądania dokumentów o złożonej strukturze.

W menu Plik, używanym do podglądu, dostępne są dwa dodatkowe tryby prezentacji dokumentu. W przypadku dokumentów elektronicznych użyj polecenia Plik. Podgląd strony WWW, a dla dokumentów drukowanych - Podgląd pliku. W pierwszym przypadku utworzony dokument jest wyświetlany jako strona WWW w oknie przeglądarki domyślnie zarejestrowanym przez system operacyjny (najlepiej Microsoft Internet Explorer 5.0). W drugim przypadku dokument prezentowany jest w specjalnym oknie

Techniki pracy z tekstami w procesorze Microsoft Word

Podstawowe metody pracy z tekstami w edytorze tekstu Microsoft Word obejmują:

tworzenie dokumentów;

Wprowadzanie tekstu;

edycja tekstu;

przegląd tekstu;

formatowanie tekstu;

zapisanie dokumentu;

drukowanie dokumentów.

1.2.2

Microsoftprzewyższać– redaktor zbioru formuł, kreślenie.

MS Excel, będąc liderem na rynku oprogramowania do przetwarzania arkuszy kalkulacyjnych, wyznacza kierunki rozwoju w tym obszarze. Do wersji 4.0 Excel był de facto standardem pod względem funkcjonalności i użyteczności. Teraz na rynku pojawiła się wersja 5.0, która zawiera wiele usprawnień i miłych niespodzianek.

Do znaczących osiągnięć w nowej wersji Excela należy wygląd trójwymiarowych dokumentów (notatników). Tworzenie połączeń między plikami i tabelami jest znacznie łatwiejsze niż w poprzednich wersjach. Menu kontekstowe są znacznie rozszerzone, a dodatkowe narzędzia programowe ułatwiają rozwiązywanie złożonych problemów z aplikacjami.

Należy również wspomnieć o różnych asystentach (Asystentach), którzy pomagają użytkownikowi ustawić funkcje i udzielają zaleceń, jeśli istnieje łatwiejszy sposób rozwiązania bieżącego zadania. Wygodny podsystem pomocy jest wbudowany w program Excel, który w każdej chwili jest gotowy do udzielenia niezbędnej pomocy.

Opisane do tej pory innowacje dotyczą głównie komfortu pracy i szybkiego rozwoju programu. Jednym z najważniejszych rozszerzeń funkcjonalnych programu, przeznaczonym dla profesjonalistów, jest wbudowane w Excel środowisko programistyczne Visual Basic (VBA) służące do rozwiązywania występujących problemów. Dzięki VBA Microsoft mógł nie tylko rozszerzyć możliwości języka makr Excel 4.0, ale także wprowadzić nowy poziom programowania aplikacji, ponieważ VBA umożliwia tworzenie pełnoprawnych pakietów aplikacji, które w swoich funkcjach znacznie wykraczają poza przetwarzanie arkuszy kalkulacyjnych. Ponadto należy wspomnieć o następujących ważnych nowościach w Excelu 5.0:

Menedżer plików, który podaje szczegółowe informacje o wszystkich plikach;

Okna dialogowe-rejestry;

Oddzielna ikona do formatowania;

Wygląd mechanizmu Drag & Plot, który ma na celu szybkie aktywowanie wykresów.

Wszystkie dane tabeli zapisywane są w tzw. komórkach, które znajdują się na przecięciu wierszy i kolumn tabeli. Domyślnie zawartość komórki jest prezentowana przez program Excel w standardowym formacie, który jest ustawiany podczas uruchamiania programu. Na przykład dla liczb i tekstów ustawiany jest określony typ i rozmiar czcionki.

Excel ma menu kontekstowe, które nazywają się kliknij prawym przyciskiem myszy myszką, gdy zaznaczony jest jakiś obszar stołu. Te menu zawierają wiele dyrektyw dotyczących przetwarzania i formatowania tabel.

Możliwość korzystania z formuł i funkcji to jedna z najważniejszych cech programu do arkuszy kalkulacyjnych. To w szczególności pozwala: Analiza statystyczna wartości liczbowe w tabeli.

Tekst formuły wprowadzony do komórki tabeli musi zaczynać się od znaku równości, aby program Excel mógł odróżnić formułę od tekstu. Po znaku równości w komórce zapisywane jest wyrażenie matematyczne zawierające argumenty, operacje arytmetyczne i funkcje.

Liczby i adresy komórek są zwykle używane jako argumenty w formule. Do oznaczenia operacji arytmetycznych można używać następujących symboli: + (dodawanie); - (odejmowanie); * (mnożenie); / (dział).

Formuła może zawierać odwołania do komórek znajdujących się w innym arkuszu lub nawet w tabeli w innym pliku. Wprowadzoną formułę można w każdej chwili zmienić. Wbudowany Menedżer formuł pomaga użytkownikowi znaleźć błąd lub niepoprawne odniesienie w dużej tabeli.

Ponadto Excel umożliwia pracę ze złożonymi formułami zawierającymi kilka operacji. Dla jasności możesz włączyć tryb tekstowy, wtedy Excel wyświetli w komórce nie wynik obliczenia formuły, ale samą formułę.

Wykresy graficzne ożywiają suche kolumny liczb w tabeli, więc już w wczesne wersje Program Excel zapewnił możliwość budowania wykresów. Excel 5 zawiera nowy Kreator wykresów, który umożliwia tworzenie wykresów „jakości prezentacji”.

Piękny wykres 3D nie tylko cieszy oko, ale także poprawia jakość dokumentu. MS Excel 5.0 posiada nowy typ wykresów 3D - tzw. wykresy pierścieniowe, które uzupełniają wykresy powierzchniowe i siatkowe 3D czwartej wersji.

Modne jest umieszczanie wykresu obok stołu lub umieszczanie go na osobnym arkuszu.

Kreator wykresów to jedno z najpotężniejszych narzędzi programu Excel. Budowanie diagramu za jego pomocą odbywa się w kilku krokach. Projektant otrzymuje obszar źródłowy tabeli, rodzaj wykresu, użyte etykiety i kolory. W głównym panelu znajduje się ikona do wywołania Kreatora wykresów.

Formuły są wymagane do wykonywania obliczeń w arkuszu kalkulacyjnym. Ponieważ niektóre formuły i ich kombinacje są bardzo powszechne, program Excel oferuje ponad 200 wstępnie zaprogramowanych formuł, zwanych funkcjami.

Wszystkie funkcje są podzielone na kategorie, aby ułatwić nawigację. Wbudowany konstruktor funkcji pomaga w prawidłowym stosowaniu funkcji na wszystkich etapach pracy. Pozwala zbudować i obliczyć większość funkcji w dwóch krokach.

Program posiada uporządkowaną alfabetycznie kompletną listę wszystkich funkcji, w której możesz łatwo znaleźć funkcję, jeśli znasz jej nazwę; w przeciwnym razie szukaj według kategorii. Wiele funkcji różni się bardzo nieznacznie, więc przy wyszukiwaniu według kategorii pomocne jest skorzystanie z krótkich opisów funkcji oferowanych przez Function Builder. Funkcja operuje na pewnych danych, które nazywane są jej argumentami. Argument funkcji może zajmować jedną komórkę lub być umieszczony w całej grupie komórek. Konstruktor funkcji zapewnia pomoc w określaniu dowolnych typów argumentów. Wymiana danych umożliwia użytkownikowi Excela importowanie obiektów z innych aplikacji do ich arkuszy kalkulacyjnych i przesyłanie (eksportowanie) ich arkuszy kalkulacyjnych w celu osadzenia w innych obiektach.

1.2.3

MicrosoftDostęp- edytor do tworzenia baz danych.

Program Microsoft Access udostępnia kilka narzędzi do tworzenia każdego z podstawowych obiektów bazy danych. Fundusze te można sklasyfikować jako;

manualny (rozwój obiektów w trybie Projektowanie);

zautomatyzowany (rozwój za pomocą programów kreatorów);

automatyczny - sposób przyspieszonego rozwoju najprostszych obiektów.

I odwrotnie, projektując formularze szkoleniowe, raporty i strony dostępu, najlepiej jest korzystać z automatycznych narzędzi udostępnianych przez kreatory. Wynika to z faktu, że dla tych obiektów odgrywa ważną rolę wygląd zewnętrzny. Projektowanie tych obiektów jest bardzo czasochłonne, dlatego lepiej powierzyć to programowi, a uczniowi skupić się na treści pracy.

Tworzenie tabel. Praca z dowolnymi obiektami rozpoczyna się w oknie Baza danych. Jego lewy panel zawiera kontrolki do wywoływania wszystkich siedmiu typów obiektów programu. Tworzenie tabel rozpoczyna się od wybrania kontrolki Tabele.

Prawy panel zawiera listę tabel znajdujących się już w bazie danych i zawiera kontrolki do tworzenia nowej tabeli. Aby ręcznie utworzyć tabelę, użyj ikony Utwórz tabelę w widoku Projekt.

W dolnej części formularza znajduje się lista właściwości pola wyróżnionego w górnej części. Niektóre właściwości są już ustawione domyślnie. Właściwości pola są opcjonalne. Można je dostosować do własnych potrzeb lub pozostawić je w spokoju.

Przy tworzeniu tabeli wskazane jest (choć nie wymagane) ustawienie pola kluczowego. Pomoże to później, przy organizowaniu relacji między tabelami. Aby ustawić pole kluczowe, kliknij prawym przyciskiem myszy jego nazwę i wybierz pozycję Pole kluczowe z otwartego menu kontekstowego.

Powiedziano powyżej, że jeśli klucz podstawowy jest potrzebny do połączenia z innymi tabelami, ale żadne z pól nie jest unikatowe, wówczas klucz podstawowy może być utworzony na podstawie dwóch (lub więcej) pól. Ta operacja jest wykonywana dokładnie w ten sam sposób, poprzez menu kontekstowe, wystarczy mieć możliwość wybrania kilku pól jednocześnie

Po zakończeniu tworzenia struktury tabeli następuje zamknięcie formularza (w tym przypadku system wysyła żądanie zapisania tabeli), po czym tabeli zostaje nadana nazwa i od tego momentu jest ona dostępna wśród innych tabel w głównej Bazie Danych okno. W razie potrzeby można go stamtąd otworzyć.

Utworzoną tabelę otwiera się w oknie Baza danych poprzez dwukrotne kliknięcie jej ikony. Nowa tabela nie zawiera wpisów - tylko nazwy kolumn charakteryzujące strukturę tabeli. Tabela jest wypełniona danymi w zwykły sposób.

Na dole tabeli znajduje się pasek przycisków nawigacyjnych. Jego kontrolki są przydatne podczas nawigowania po tabeli zawierającej dużą liczbę rekordów.

Początkujących użytkowników Microsoft Access przeszkadza fakt, że dane nie zawsze mieszczą się w komórkach tabeli. Szerokości kolumn można kontrolować, przeciągając ich granice. Wygodnie jest korzystać z automatycznego formatowania kolumn „według treści”. W tym celu umieść wskaźnik myszy na granicy między kolumnami (w rzędzie nagłówków kolumn), poczekaj, aż wskaźnik zmieni kształt i kliknij dwukrotnie

Po wypełnieniu tabeli danymi nie musisz ich zapisywać - wszystko jest zapisywane automatycznie. Jeśli jednak podczas pracy z tabelą zmieniono jej układ (na przykład zmieniła się szerokość kolumn), SZBD poprosi o potwierdzenie zapisania tych zmian.

W przypadku konieczności zmiany struktury tabeli (składu pól lub ich właściwości) tabelę należy otworzyć w widoku Projekt. Aby to zrobić, wybierz go w oknie Baza danych i kliknij przycisk Projekt.

Tworzenie linków między tabelami. Jeśli struktura bazy danych jest z góry przemyślana, a relacje między tabelami nakreślone, to tworzenie relacji relacyjnych między tabelami jest bardzo proste. Wszystkie niezbędne prace odbywają się w specjalnym oknie Data Schema i wykonywane są za pomocą myszki. Okno schematu danych otwiera się przyciskiem na pasku narzędzi lub poleceniem.

1.2.4

Microsoftmocpunkt– edytor graficzny (projektowanie prezentacji).

W programie Microsoft PowerPoint dostępne są trzy główne widoki: widok normalny, widok sortowania slajdów i pokaz slajdów. W oparciu o te podstawowe tryby możesz wybrać tryb domyślny.

Twórz prezentacje

Proces tworzenia prezentacji w programie Microsoft PowerPoint składa się z działań takich jak wybór ogólnego projektu, dodawanie nowych slajdów i ich treści, wybieranie narzut slajdy, w razie potrzeby zmień wygląd slajdu, zmień schemat kolorów, zastosowanie różnych szablony projektów i tworzenie efektów, takich jak efekty animacji pokazu slajdów. Poniższe informacje dotyczą narzędzi dostępnych na początku tego procesu.

Obszar zadań Tworzenie prezentacji w programie Microsoft PowerPoint udostępnia następujące opcje tworzenia nowej prezentacji.

Tworzyć. Slajdy mają minimum elementów projektu, a kolory nie są do nich stosowane.

Z istniejącej prezentacji. Prezentacja tworzona jest na podstawie istniejącej prezentacji z zadanym projektem. Zostanie utworzona kopia istniejącej prezentacji, która umożliwia utworzenie nowej prezentacji przez wprowadzenie zmian w projekcie i treści oryginalnej prezentacji.

Z szablonu projektu. Prezentacja jest tworzona na podstawie istniejącego szablonu programu Microsoft PowerPoint, który zawiera główne elementy projektu, czcionki i schemat kolorów. Oprócz standardowych szablonów programu Microsoft PowerPoint możesz używać własnych szablonów.

Z kreatora treści automatycznych. Użyj Kreatora zawartości automatycznej, aby zastosować szablon projektu, który zawiera sugerowany tekst do slajdów. Następnie do proponowanego tekstu wprowadzane są niezbędne zmiany.

Szablony witryn internetowych. Utwórz prezentację, korzystając z szablonu znalezionego w Internecie.

Szablony w witrynie Microsoft.com. Utwórz prezentację na podstawie dodatkowych szablonów programu Microsoft PowerPoint z Biblioteki szablonów pakietu Microsoft Office. Te szablony są zorganizowane według typu prezentacji.

Utwórz prezentację za pomocą pustych slajdów

Stwórz prezentację na podstawie sugerowanych treści

Jeśli w obszary zadań ikona się nie wyświetla Utwórz prezentację, wybierz z menu Plik Komenda Tworzyć.

Katalogowany Tworzyć Wybierz przedmiot Z kreatora treści automatycznych i postępuj zgodnie z instrukcjami kreatora.

Zastąp sugerowany tekst w prezentacji nowym tekstem, a następnie wprowadź zmiany w prezentacji, takie jak dodawanie lub usuwanie slajdów, dodawanie efektów grafiki lub animacji albo wstawianie nagłówków i stopek.

Po zakończeniu w menu Plik wybierz drużynę Zapisać, w polu wpisz nazwę tworzonej prezentacji Nazwa pliku i naciśnij przycisk Zapisać.

Wykonanie poniższych kroków spowoduje utworzenie kopii istniejącej prezentacji, umożliwiając wprowadzanie zmian w projekcie i treści kopii prezentacji bez zmiany oryginału.

Jeśli w obszary zadań ikona się nie wyświetla Utwórz prezentację, wybierz z menu Plik Komenda Tworzyć.

W rozdziale Twórz z istniejącej prezentacji wybierz drużynę Wybór prezentacji.

Na liście plików wybierz żądaną prezentację i kliknij przycisk Tworzyć.

Wprowadź żądane zmiany w prezentacji, a następnie w menu Plik wybierz drużynę Cstrażnik jak.

W terenie Nazwa pliku wprowadź nazwę nowej prezentacji.

Naciśnij przycisk Zapisać.

Rynek akcji i bonów.

Informacje ogólne:

W nowoczesnej gospodarce rynkowej rynek papierów wartościowych zajmuje szczególne i bardzo ważne miejsce.

Historia rynku papierów wartościowych sięga kilku wieków. 400 lat temu, w 1592 roku, po raz pierwszy opublikowano w Antwerpii listę cen papierów wartościowych sprzedawanych na lokalnej giełdzie. Ten rok jest uważany za rok narodzin giełd papierów wartościowych jako specjalnych organizacji zajmujących się kupnem i sprzedażą papierów wartościowych.

W warunkach uregulowanej gospodarki okresu sowieckiego po prostu nie było zabezpieczeń. W obiegu znajdowały się tylko obligacje rządowe, które można nazwać papierem wartościowym tylko z dużym rozciągnięciem ze względu na wymuszony charakter dystrybucji większości emisji tych kredytów i brak swobodnego obrotu.

Papiery wartościowe – są to dokumenty mające moc prawną, sporządzone w określonej formie i dające ich właścicielowi jednostronny ustandaryzowany zestaw praw w stosunku do osób, które te dokumenty wydały, możliwość przekazania tych dokumentów, z zastrzeżeniem z góry określonych warunków, ale bez zgody emitentów innej osobie wraz z pełnym zakresem praw w nich zawartych.

Do cech formacji Rynek rosyjski papiery wartościowe należy przypisać emisji akcji w przekształceniu przedsiębiorstw państwowych w spółki akcyjne w procesie prywatyzacji. W Rosji masowa prywatyzacja doprowadziła do pojawienia się w obiegu ogromnej liczby papierów wartościowych, ale z doświadczenia światowego taki sposób ekspansji giełdy nie jest typowy. Zwłaszcza w krajach o rozwiniętej gospodarce rynkowej prywatyzowane przedsiębiorstwa są już spółkami akcyjnymi, których pakiet kontrolny przed prywatyzacją należał do państwa.

Inną cechą kształtowania się rynku papierów wartościowych w Rosji była emisja przez władze federalne części rządowych papierów wartościowych w celu nieprzyciągania Pieniądze, ale w celu nadania długu publicznego bardziej cywilizowanej - rynkowej formy.

W tym celu wyemitowano obligacje Wewnętrznej Państwowej Pożyczki Walutowej, obligacje Skarbu Państwa, obligacje wiejskie, tutaj z zastrzeżeniami, można również zaliczyć kontrole prywatyzacyjne Federacji Rosyjskiej próbki z 1993 roku. Podobnie jak akcje sprywatyzowanych przedsiębiorstw, te rządowe papiery wartościowe położyły podwaliny pod nowoczesny rosyjski rynek papierów wartościowych.

Generalnie rynek papierów wartościowych jest złożonym systemem o własnej strukturze. Organizacyjnie rynek papierów wartościowych obejmuje kilka elementów:

ramy regulacyjne rynku;

instrument rynkowy - papiery wartościowe wszystkich odmian;

metody organizacji obrotu papierami wartościowymi;

uczestnicy rynku.

Rodzaje papierów wartościowych:

1. Papiery wartościowe na okaziciela to papiery wartościowe, które nie zawierają nazwy właściciela. Najczęściej emitowane są w małych nominałach i przeznaczone są do inwestycji ogółu społeczeństwa.

2. imienne papiery wartościowe – prawa właściciela do takiego papieru wartościowego muszą być potwierdzone wpisem imienia i nazwiska właściciela w tekście samego papieru wartościowego oraz w rejestrze prowadzonym przez emitenta.

Takie papiery wartościowe mogą być sprzedawane na rynku wtórnym, jednak do zarejestrowania przeniesienia własności konieczne jest zarejestrowanie w rejestrze bieżących transakcji, co utrudnia obrót papierami wartościowymi imiennymi w porównaniu z papierami na okaziciela. Większość papierów wartościowych będących w obrocie w Rosji jest zarejestrowana.

3. papiery wartościowe zlecenia - uprawnienia posiadacza papierów wartościowych zlecenia są potwierdzane zapisami przelewu w tekście referatu i prezentacji samego referatu. Ta kategoria obejmuje przede wszystkim rachunki i czeki.

Magazyn - papier wartościowy emitowany przez spółkę akcyjną (JSC), odzwierciedlający udział inwestora w kapitale zakładowym spółki i dający właścicielowi prawo do otrzymywania określonego dochodu z zysku spółki, czyli dywidendy.

Praktyka przyciągania środków finansowych do spółek akcyjnych wytworzyła dużą liczbę odmian akcji, które zaspokajają najbardziej zróżnicowane potrzeby konsumentów.

Cena nominalna pokazuje tylko, jaka część wartości kapitału docelowego w wartościach bezwzględnych przypada na ten udział. Poza tym przy wartości nominalnej można uzyskać tylko minimum informacji, a mianowicie, jeśli wartość nominalną akcji zwykłej podzieli się przez wielkość kapitału docelowego przedsiębiorstwa pomniejszonego o wielkość wyemitowanych akcji uprzywilejowanych, wówczas otrzymujemy minimalny udział głosów przypadający na tę akcję na zgromadzeniu wspólników oraz udział w zysku, jaki zostanie wypłacony z tej akcji z ogólnej kwoty przeznaczonej na dywidendę z akcji zwykłych.

Obligacje - emitent jest zobowiązany do wypłaty określonych kwot pieniężnych właścicielowi tego papieru wartościowego w określonym terminie. Ze względu na swój dłużny charakter obligacje są bardziej niezawodną inwestycją niż akcje; będąc odpowiednikiem pożyczki, są „podrzędnymi” papierami wartościowymi w stosunku do akcji, to znaczy dają prawo pierwokupu w wypłacie dochodu lub zwrotu zainwestowanych środków w przypadku upadłości lub likwidacji emitenta.

Większa wiarygodność obligacji sprawia, że cieszą się one popularnością wśród inwestorów i to właśnie obligacje odpowiadają za ponad połowę obrotów większości największych giełd świata.

Ze względu na status emitenta, zagraniczni emitenci obligacji są czasami wyróżniani do odrębnej kategorii, która dzieli się również na spółki prywatne i organy rządowe.

Pochodnych papierów wartościowych - Opcja to zobowiązanie w postaci papieru wartościowego, które daje prawo do kupna lub sprzedaży innego papieru wartościowego po określonej cenie do lub za określoną przyszłą cenę.

Warrant to papier wartościowy uprawniający do nabycia innych papierów wartościowych w momencie ich początkowego plasowania po określonej cenie i sprzedawany przez emitenta tych papierów wartościowych.

Certyfikaty depozytowe i oszczędnościowe - jest to zaświadczenie banków o depozycie środków, dające prawo do otrzymania depozytu i uzgodnionych odsetek. W rzeczywistości certyfikaty depozytowe i oszczędnościowe to rodzaj bankowych lokat terminowych, które można odsprzedać.

Atrakcyjność certyfikatów depozytowych dla rosyjskich inwestorów wynika ze specyfiki ustawodawstwa podatkowego, zgodnie z którym dochód ze zwykłych depozytów osoby prawne są opodatkowane stawką podatku dochodowego, a dochód z certyfikatów depozytowych opodatkowany jest jako dochód z papierów wartościowych, dla których stawka podatku jest znacznie niższa.

Rachunki - jest to zobowiązanie dłużne sporządzone zgodnie z ustalonymi przepisami i dające właścicielowi bezwarunkowe prawo do żądania określonej kwoty po określonym czasie.

Aby scharakteryzować obrót bonami, należy zapoznać się ze specjalną terminologią stosowaną w tym sektorze rynku papierów wartościowych:

weksel – sporządzony przez dłużnika i zawierający jego zobowiązania;

weksel – sporządzony przez wierzyciela i zawierający nakaz zapłaty dłużnikowi wskazanej kwoty;

remittent - osoba, na rzecz której projekt jest sporządzony;

indos - indos na wekslu realizujący przeniesienie prawa do roszczenia z weksla;

allonge - arkusz dołączony do weksla, na którym są dokonywane adnotacje;

aval - poręczenie, zgodnie z którym osoba, która ją złożyła, bierze odpowiedzialność za wykonanie zobowiązań dłużnika;

weksel przyjazny - weksel, za którym nie ma transakcji, ale wszyscy uczestnicy weksla są prawdziwi.

Inne papiery wartościowe - wśród innych papierów wartościowych, które mają znaczenie dla rosyjskiego rynku giełdowego, możemy wyróżnić akcje Wzajemnych Funduszy Inwestycyjnych oraz certyfikaty depozytowe. Zabezpieczenia obejmują:

Czek jest zabezpieczeniem wystawionym na blankiecie blankietu wystawionym przez stolarza w formie polecenia wystawcy czeku skierowanego do banku o wypłatę posiadaczowi czeku kwoty określonej w czeku.

Udział w funduszu inwestycyjnym to papier wartościowy o unikalnych właściwościach. Wyjątkowość polega na praktycznym braku określonego elementu w tym zabezpieczeniu. Jednostki wydawane są przez spółki zarządzające.

W wyniku praktyki edukacyjnej i technologicznej (komputerowej) studiowałem i opanowałem następujące programy:

Microsoft Word;

Microsoft Excel;

Microsoft Access;

Microsoft PowerPoint.

Osobiście, jako studentowi, pomoże mi to w pisaniu prac semestralnych, pracach praktycznych, a także w pisaniu projektów dyplomowych, czyli w poczuciu większej swobody w powyższych programach.

Wniosek

Praktyka ta przyczyniła się do utrwalenia wiedzy teoretycznej i ukształtowania trwałych umiejętności praktycznych w zakresie gromadzenia, przechowywania, przetwarzania, analizowania i prezentowania informacji na komputerach osobistych.

Podczas praktyki wykonano następujące czynności:

praca w środowisku systemu operacyjnego Windows;

praca z oprogramowaniem serwisowym (narzędzia do konserwacji dysków, archiwizatory, programy antywirusowe);

tworzenie dokumentów tekstowych (MS Word);

tworzenie funkcjonalnych arkuszy kalkulacyjnych oraz graficzne przedstawienie wyników przetwarzania danych (MS Excel);

tworzenie i utrzymanie relacyjne bazy danych dane (MS Access);

pracować ze zintegrowanym pakietem aplikacji MS Office i tworzyć połączone dokumenty w oparciu o edytor tekstu MS Word;

kreacja prezentacja komputerowa(punkt mocy MS);

uzyskiwanie informacji z Internetu;

przygotowanie i wykonanie raportu z wyników pracy.

Bibliografia

Aleksunin V.A. Marketing w branżach i dziedzinach działalności.: podręcznik. – M.: Wyd. "Dashkov and Co", 2005 - 716s.

Weiskas J. Efektywna praca z M. Access 2000. St. Petersburg - Peter, 2000 - 1040s.

Gnidenko I.G., Merdina OD, Ramin E.L. Dostęp - 2000: Warsztat. - St. Petersburg: Wydawnictwo "Insight - Ch", 2002. - 192 s.; chory.

Dodge M., Stinson K. Efektywna praca z M. Excel 2000, St. Petersburg: Peter 2000 - 1056 s.

Zhivotnova R.N., Ramin E.L., Shlyonov V.V. Słowo-2000: Warsztaty. - Petersburg: Wydawnictwo "Insight - Ch", 2001. - 176 s.; chory.

INFORMATYKA: Podręcznik / wyd. N.V. Makarova M.: Finanse i statystyka, 2003

INFORMATYKA: Warsztat / wyd. N.V. Makarova M.: Finanse i statystyka, 2003.

Mohylew A.V. itp. Informatyka: Proc. dodatek dla studentów. ped. uniwersytety. - M.: Wyd. Centrum "Akademia", 2000r. - 816s.

Ramin E.L., Zhivotnova R.N. Power - Punkt 2000: Warsztat. - St. Petersburg: Wydawnictwo "Insight - Ch", 2002. - 26s.; chory.

Homonenko A.D., Tsyganokv V.M., Maltsev M.G., Bazy danych: podręcznik dla uczelni wyższych - wydanie 3, dod. i przerobione. - Petersburg: druk Korona, 2003. - 672 s.

Wstęp

Rozwój stosunków gospodarczych i społecznych, rozbudowa sieci i przedsiębiorstw oraz wzrost ich wielkości, pojawienie się nowych powiązań między przedsiębiorstwami i branżami, wzrost przepływu i ilości informacji – wszystko to doprowadziło do ostrej komplikacji zadań kierowniczych.

Skomplikowanie zadań rozwiązywanych w obszarze zarządzania doprowadziło z kolei do zmiany charakteru procesów zarządzania. Wykorzystanie komputerów znacznie zwiększa efektywność zarządzania, ale zakłada aktywny udział osoby w procesie zarządzania. To on podejmuje ostateczną decyzję na podstawie oceny różnych opcji obliczeniowych, biorąc pod uwagę dodatkowe dane, którymi dysponuje.

Praktyka przemysłowa i technologiczna jest integralną częścią procesu edukacyjnego i ma na celu utrwalenie i pogłębienie wiedzy zdobytej w procesie działalności teoretycznej, zaangażowanie ucznia w pracę społecznie użyteczną oraz powiązanie zdobytej wiedzy teoretycznej z rzeczywistymi warunkami produkcyjnymi. Podczas przechodzenia przemysłowej praktyki technologicznej stażyści studenckie pracują zgodnie z reżimem ustalonym dla tego przedsiębiorstwa i przestrzegają wewnętrznych przepisów tej organizacji.

Celem praktyki produkcyjnej i technologicznej jest poznanie przez studentów rzeczywistego przedsiębiorstwa i warunków pracy na nim, zdobycie umiejętności stosowanych w opracowywaniu i utrzymywaniu programów, badanie przepływów informacji i przepływu pracy, sposobów przechowywania i przetwarzania informacji, gromadzenia materiały do referatu i wstępny wybór prawdopodobnego tematu pracy dyplomowej. Ponadto w trakcie stażu studenci odbywający staż muszą również brać czynny udział w życiu społecznym przedsiębiorstwa.

1. Działalność produkcyjna przedsiębiorstwa

Komunalny organizacja finansowana przez państwo kultura „Wożegodzkie regionalne stowarzyszenie kulturalne i rekreacyjne”

Rok powstania - 01.11.2007. Sieć MBUK „VR KDO” składa się z 14 oddziałów: Domów Kultury i Klubów. Dyrektor MBUK „VR KDO” Ljubow Aleksandrowna Klyushina. Główny cel działalności MBUK „VR KDO”: Stworzenie warunków do organizowania wypoczynku oraz zapewnienie mieszkańcom dzielnicy usług instytucji kultury i wypoczynku.

Aby osiągnąć ten cel, na 2012 rok wyznaczono następujące zadania:

Doskonalenie organizacji pracy w celu doskonalenia umiejętności specjalistów KDO z wykorzystaniem nowych metod.

Stworzenie warunków do zwiększenia wydajności i efektywności pracy KFOR.

Praca na rzecz kształtowania pozytywnego wizerunku instytucji BWW.

Priorytetowe obszary pracy MBUK „VR KDO”:

Wychowanie patriotyczne, duchowe i moralne obywateli.

Promocja wartości rodzinnych.

Zachowanie i odrodzenie tradycyjnej kultury ludowej.

Profilaktyka zdrowego stylu życia.

Działalność kulturalna i rozrywkowa.

Tworzenie i rozwój kulturowych marek osad.

Festiwale i święta między osadami odbywają się corocznie.

Wskaźniki wydajności MBUK „VR KDO” w 2012 roku:

Odbyło się 4586 wydarzeń, w tym 2389 pokazów.

Przeprowadził 3748 imprez odpłatnych, w tym 2389 pokazów filmowych.

Obsłużono 54923 zwiedzających, z czego 13788 było na pokazach filmowych.

Obsłużono 32 001 płatnych gości, z czego 13 788 było na pokazach filmowych.

Formacji klubowych było 135 z 993 członkami.

Wszystkie Domy Kultury i kluby prowadzą swoją działalność zgodnie z celami i zadaniami.

2. Architektura IS, narzędzia programowe, metody przetwarzania i przechowywania informacji, organizacja bazy danych, zapoznanie się z struktura sieci i skład BT

Instytucja „Regionalne Stowarzyszenie Kultury i Wypoczynku Wozhegodsk” wykorzystuje topologię sieci Zvezda, czyli dwa komputery są ze sobą połączone za pomocą routera.

Topologia gwiazdy to podstawowa topologia sieci komputerowej, w której wszystkie komputery w sieci są połączone z węzłem centralnym (zwykle przełącznikiem), tworząc fizyczny segment sieci. Taki segment sieci może funkcjonować zarówno samodzielnie, jak i jako część złożonej sieci. Topologia sieci(zwykle „drzewo”). Cała wymiana informacji odbywa się wyłącznie przez komputer centralny, który w ten sposób ma bardzo duże obciążenie, więc nie może robić nic poza siecią. Z reguły to komputer centralny jest najpotężniejszy i to na nim przypisane są wszystkie funkcje zarządzania giełdą. W zasadzie żadne konflikty w sieci o topologii gwiazdy nie są możliwe, ponieważ zarządzanie jest całkowicie scentralizowane, a jak wygląda topologia gwiazdy widać na diagramie nr 1.

Schemat nr 1.

Charakterystyka komputerów instytucjonalnych

„Regionalne stowarzyszenie kulturalne i rekreacyjne Wożegodsk”:

Dane techniczne:

Komputer #1

Procesor: Intel® Pentium® 4 2,66 GHz

RAM: 512 Mb DDR

Dysk twardy: Seagate 120 Gb 7200 obr./min

Monitor: Samsung 17"

System operacyjny: MS Windows XP Professional

Komputer #2

Procesor: Intel® Pentium® 4 2,66 GHz

Pamięć RAM: 1024 Mb DDR

Karta graficzna: Geforce FX 5200 128Mb 128-bitowa MSI

Dysk twardy: Seagate 240 Gb 7200 obr./min

Monitor: Samsung 19"

System operacyjny: MS Windows 7

3. Formularz zgłoszeniowy

Formularz sprawozdawczy instytucji „Wożegodzkie Regionalne Stowarzyszenie Kultury i Wypoczynku” to informacje zawierające tabele, tekst, obliczenia i wykonane w plik tekstowy za pomocą zestawu programów pakietu Microsoft Office, takich jak Microsoft Word, Excel, Access.

4. Środki bezpieczeństwa i ochrony informacji

Na komputerach instytucji został zainstalowany program antywirusowy Kaspersky CRYSTAL.CRYSTAL zapewnia krystalicznie czysty świat cyfrowy. Hybrid Internet Threat Protection natychmiast eliminuje złośliwe oprogramowanie, spam i inne współczesne zagrożenia, oszczędzając zasoby komputera dzięki połączeniu technologii chmury i technologii antywirusowych. Produkt ma optymalne ustawienia domyślne i nie trzeba być informatykiem, aby skutecznie zarządzać ochroną wszystkich komputerów domowych. Wykorzystaj pełny potencjał Internetu i powierz bezpieczeństwo Kaspersky PURE. Możliwości Kaspersky CRYSTAL pozwala zachować cenne dokumenty, zdjęcia, ulubione nagrania dźwiękowe i filmy nawet w przypadku awarii lub kradzieży komputera. Specjalne narzędzia i technologie zabezpieczające umożliwiają tworzenie i bezpieczne przechowywanie silnych haseł, a także zapobieganie kradzieży kont w witrynach i aplikacjach. Korzystając z Kaspersky PURE, możesz określić czas, czas trwania i charakter pracy każdego użytkownika w Twoim domu. Możesz także zablokować dostęp do stron internetowych o nieodpowiedniej treści oraz filtrować dane przesyłane za pomocą komunikatorów internetowych. Kaspersky PURE to kompleksowe rozwiązanie do ochrony komputera domowego, które umożliwia centralne zarządzanie bezpieczeństwem i niezawodną ochronę komputerów przed złośliwym oprogramowaniem i innymi zagrożeniami internetowymi. Specjalne narzędzia, takie jak Kontrola rodzicielska, Menedżer haseł, Kopia zapasowa itp., zapewniają poziom ochrony Twoich danych osobowych, które były wcześniej niedostępne.

5. Wymagania dotyczące ochrony i bezpieczeństwa pracy.

Podstawowe prawa i obowiązki pracowników:

1. Pracownicy Spółki mają prawo do:

· Zawarcia, zmiany i rozwiązania umowy o pracę w trybie i na zasadach określonych przepisami prawa pracy.

· O świadczenie pracy określonej w umowie o pracę.

· Do miejsca pracy, które spełnia państwowe wymogi prawne dotyczące ochrony pracy.

· Za terminową i pełną wypłatę wynagrodzeń zgodnie z posiadanymi kwalifikacjami, złożonością pracy, ilością i jakością wykonywanej pracy.

· Za odpoczynek zapewniony przez ustanowienie normalnych godzin pracy, zapewnienie tygodniowych dni wolnych, dni wolnych od pracy, płatnych urlopów.

· Pełna i rzetelna informacja o warunkach pracy i wymogach ochrony pracy w miejscu pracy.

Do szkolenia zawodowego, przekwalifikowania i dokształcania w sposób określony przepisami prawa pracy i lokalnymi przepisami Spółki (udokumentowane procedurą SZJ „Szkolenie personelu”), w tym certyfikacji w celu utrzymania poziomu kompetencji zawodowych, podniesienia kategorii kwalifikacji lub awansu, reguluje Regulamin w sprawie procedury atestacji pracowników Spółki.

· o odszkodowanie za krzywdę wyrządzoną im w związku z wykonywaniem obowiązków pracowniczych oraz zadośćuczynienie za szkody moralne w sposób określony przez prawo pracy.

· O obowiązkowym ubezpieczeniu społecznym w przypadkach przewidzianych przez prawo federalne.

2. Pracownicy są zobowiązani do:

· sumiennie wypełniają obowiązki wynikające z umowy o pracę oraz Opis pracy.

· Przestrzegać Wewnętrznych Przepisów Pracy i innych lokalnych przepisów przyjętych w Spółce w określony sposób.

· Pracuj sumiennie, przestrzegaj dyscypliny pracy, terminowo i dokładnie wykonuj zlecenia Spółki, wykorzystuj wszystkie godziny pracy do produktywnej pracy.

· Ostrożnie obchodzi się z mieniem Spółki (w tym własnością osób trzecich posiadaną przez Spółkę, jeśli Spółka odpowiada za bezpieczeństwo tego mienia) oraz innymi pracownikami.

· Dbaj o bezpieczeństwo powierzonego mienia, efektywnie wykorzystuj sprzęt, dbaj o narzędzia, przyrządy pomiarowe, kombinezony i inne przedmioty wydane do użytku przez pracowników.

· nieujawniania informacji stanowiących tajemnicę handlową oraz informacji poufnych o działalności Spółki, zgodnie z „Regulaminem zapewnienia bezpieczeństwa informacji poufnych w Otwartej Spółce Akcyjnej” Uniwersalnaja karta elektroniczna region Wołogdy".

· Zachowuj się prawidłowo, z godnością, unikając odstępstw od uznanych norm komunikacji biznesowej.

Obowiązki pracownika w zakresie ochrony pracy.

Pracownik jest zobowiązany:

właściwe stosowanie środków ochrony indywidualnej i zbiorowej;

· być przeszkoleni w zakresie bezpiecznych metod i technik wykonywania prac w zakresie ochrony pracy, udzielania pierwszej pomocy, instruktażu na temat ochrony pracy, sprawdzania znajomości wymogów ochrony pracy;

przejść obowiązkowe badania lekarskie;

niezwłocznie zawiadomić bezpośredniego przełożonego lub innych przedstawicieli Spółki o wystąpieniu sytuacji zagrażającej życiu i zdrowiu ludzi, bezpieczeństwu mienia Spółki (w tym mienia osób trzecich będącego w posiadaniu Spółki, jeżeli Spółka odpowiada za bezpieczeństwo tego mienia).

6. Zadania kierownika praktyki z przedsiębiorstwa

1) Zaktualizuj zainstalowane oprogramowanie

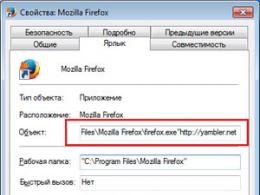

Zasadniczo operacja ta odbywała się ręcznie, wybierając niezbędne aktualizacje, ale praktykowano również aktualizowanie programów za pośrednictwem bezpłatnej aplikacji – Software Update Monitor (śledzenie aktualizacji oprogramowania). Jego głównym celem jest powiadamianie użytkownika o pojawieniu się nowych wersji aplikacji, z którymi pracuje (efekt widać na rys. 1).

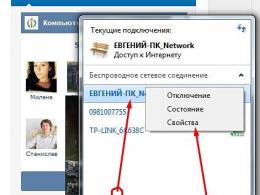

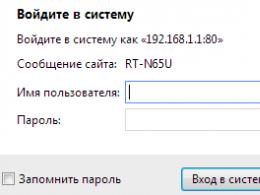

2) Konfiguracja sieci LAN

Przed skonfigurowaniem sieci lokalnej przez router dla dwóch komputerów, na każdym z nich wykonamy następujące operacje:

· Konfiguracja sieci lokalnej dla Windows XP

Najpierw musisz wyłączyć wszystkie programy zabezpieczające na tym komputerze (antywirusy, zapory, zapory itp.)

Aby kilka komputerów było rozpoznawanych i miały publiczny dostęp, muszą być umieszczone w jednym Grupa robocza. Aby to zrobić, musisz wykonać następujące czynności: otwórz zakładkę „Właściwości”, wywołując menu kontekstowe na ikonie „Mój komputer”, następnie przejdź do zakładki „Nazwa komputera” i klikając przycisk „zmień”, zmień nazwę komputera i kliknij "OK". Aby skonfigurować sieć lokalną za pomocą routera, musisz upewnić się, że wszystkie adresy IP komputerów znajdują się w jednej podsieci. Aby to zrobić, musisz określić identyczne ustawienia na wszystkich komputerach. Czasami konfiguracja nie może być wykonana bez włączenia protokołu NetBios. Jeśli masz akurat taki przypadek, musisz przejść do zakładki ” Połączenia sieciowe„I otwórz okno konfiguracji TCP / IP, a następnie wywołaj dodatkowe parametry i włącz ten sam NetBios w załączniku „ogólnym”. Na tej podstawie możemy założyć, że proces został zakończony.

· Konfiguracja sieci LAN dla Windows 7

Proces konfigurowania sieci lokalnej dla różnych systemów operacyjnych jest bardzo różny. Konfiguracja sieci lokalnej przez router dla Windows 7 nie jest dużo trudniejsza. Najpierw musimy znaleźć nazwę naszego komputera, a następnie przejść do sekcji „Właściwości”, w której klikamy przycisk „zmień ustawienia” i wprowadzamy niezbędne zmiany. Następnie uruchom ponownie komputer, aby zmiany zaczęły obowiązywać. Nazwa komputera musi być napisana angielskimi literami. Jeśli zostanie określony w inny sposób, istnieje duże ryzyko wystąpienia poważnych błędów w sieci.

Teraz konfigurujemy automatyczne generowanie adresu i DNS. Aby to zrobić, przejdź do następującej ścieżki: Panel sterowania - Centrum sterowania - Sieć lokalna - Właściwości. W oknie, które zostanie otwarte, wybierz TCP / IPv4 i zaznacz pole automatycznego uzyskiwania adresu IP. Na koniec będziesz musiał tylko włączyć NetBios. Aby to zrobić, musisz przejść do sekcji „Właściwości protokołu”, w zakładce „Zaawansowane” kliknij przycisk „WINS” i zaznacz pole „Włącz NetBios”, a następnie uruchom ponownie komputer. To kończy ustawienia.

3) Instalacja dodatkowego oprogramowania

W instytucji „Wożegodzkie Regionalne Stowarzyszenie Kultury i Wypoczynku” zainstalowano dodatkowe oprogramowanie:

WINRAR 5.00 to potężne narzędzie do tworzenia i zarządzania archiwami, zawierające całą gamę dodatkowych przydatnych funkcji. WinRAR jest używany codziennie przez miliony ludzi na całym świecie do oszczędzania miejsca na komputerze i szybkiego przesyłania plików.

Cegła suszona na słońcu Odtwarzacz Flash to uniwersalna darmowa aplikacja umożliwiająca przeglądanie stron z dynamiczną zawartością, kolorowymi efektami specjalnymi, interaktywnymi grami i klipami wideo, na ryc. 2 możesz zobaczyć, jak wygląda Adobe Flash Player.

Czytnik to darmowy, sprawdzony standard bezpiecznego przeglądania, drukowania i dodawania adnotacji Dokumenty PDF. To jedyny widz Pliki PDF, który umożliwia otwieranie i interakcję ze wszystkimi rodzajami treści PDF, w tym formularzami i obiektami multimedialnymi, wynik można zobaczyć na ryc. 3.

FineReader to program do rozpoznawania tekstu, który umożliwia szybkie i dokładne konwertowanie obrazów dokumentów i plików PDF na edytowalne formaty elektroniczne bez konieczności ponownego wpisywania.

Obraz do rozpoznania można uzyskać nie tylko za pomocą skanera: wystarczy mieć aparat cyfrowy lub telefon komórkowy z wbudowaną kamerą, wynik można zobaczyć na ryc. 4.

Instalacja programu antywirusowego Microsoft Office

4) Zainstaluj pakiet Microsoft Office 2007

Przed zainstalowaniem pakietu Office 2007 musimy odinstalować starą wersję, w tym celu przechodzimy do folderu „mój komputer”, a następnie wybieramy „dodaj / usuń programy” i usuwamy starą wersję pakietu Office 2003, po zakończeniu usuwania uruchom ponownie komputer. Po ponownym uruchomieniu komputera załaduj obraz pakietu Office 2007 z nośnika przenośnego i rozpocznij instalację zgodnie z instrukcjami. Po instalacji najlepiej zrestartować helikopter, aby zmiany zaczęły obowiązywać.

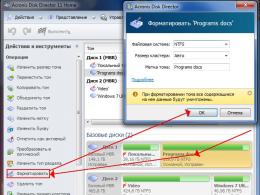

) Instalacja systemu operacyjnego Windows7:

Windows jest ponownie instalowany za pomocą programów do partycjonowania twardy dysk, zarówno standardowych, jak i innych firm, takich jak: Acronis Disk Director.

· Pierwszą rzeczą do zrobienia przed instalacją systemu Windows jest wykonanie kopii potrzebnych nam danych za pomocą karty pamięci lub płyty CD-ROM.

Teraz musimy iść do BIOS komputera aby ustawić rozruch z dysku CD lub dysku flash. Zapisz zmiany i uruchom ponownie komputer, naciskając klawisz F10.

· Trzeci krok to przygotowanie dysku twardego do instalacji nowego systemu operacyjnego. Tutaj wykonujemy procedurę partycjonowania dysku do systemu plików NTFS za pomocą programu Acronis Disk Director. Z poziomu systemu BIOS uruchom program Acronis i wykonaj następujące czynności: usuń poprzednie sekcje trudne dysku i utwórz nowe, określ ilość pamięci wymaganej dla nowego systemu operacyjnego, określ system plików NTFS i kliknij przycisk „Start”. Po wykonaniu tych procedur zamknij program i wyjmij dysk.

· Czwartym krokiem jest zainstalowanie samego nowego systemu operacyjnego. Uruchamiamy obraz instalacyjny spod BIOS-u i rozpoczynamy instalację. Wskazujemy potrzebną partycję dysku, klikamy dalej i czekamy na zakończenie procesu instalacji.

Po zakończeniu instalacji systemu operacyjnego konfigurujemy go.

Zainstaluj sterowniki za pomocą programu Driver Pack Solution.

Zainstaluj potrzebne nam programy z kolekcji programów ChipWPI (antywirus, MS Office, kodeki, archiwizator).

· Tworzenie sieci lokalnej.

6) Zainstaluj Adobe Photoshop CS5

1. Zainstaluj Adobe Photoshop.

2. Wchodzimy na stronę Adobe.

Wybierz rosyjski | okna | 1000,9 MB Pobierz teraz.

Pobierz Akami Download Manager Otwórz go i ponownie otwórz witrynę. Kliknij „Pobierz teraz” Wybierz katalog, do którego zostaną pobrane pliki.

Wprowadzanie hasła

Pobierz Adobe Photoshop CS5 Extended 12.0 Final Multilanguage. Kliknij na Set-up.exe, wynik tej operacji można zobaczyć na ryc. 5.

Kliknij przycisk „Pomiń i kontynuuj”, poczekaj na zainicjowanie programów instalacyjnych, proces tej operacji można zobaczyć na ryc. 6.