5 jakie rodzaje sieci lokalnych istnieją. Sieć lokalna - co to jest i dlaczego jest potrzebna? Cechy sprzętu serwerowego

Śieć komputerowa to zbiór komputerów różne urządzenia, zapewniając wymianę informacji między komputerami w sieci bez użycia jakichkolwiek pośrednich nośników pamięci.

kreacja sieć komputerowa spowodowane praktyczną potrzebą użytkowników komputerów oddalonych od siebie na te same informacje.

Sieci dają użytkownikom możliwość nie tylko szybkiej wymiany informacji, ale także współpracy przy drukarkach i innych urządzenia peryferyjne, a nawet jednoczesne przetwarzanie dokumentów.

Całą różnorodność sieci komputerowych można sklasyfikować według grupy cech:

- przewaga terytorialna;

- Przynależność departamentalna;

- Szybkość przesyłania informacji;

- Rodzaj medium transmisyjnego.

Według przewagi terytorialnej sieci mogą być lokalne, globalne i regionalne.

Według afiliacji rozróżnia się sieci departamentalne i państwowe.

Te wydziałowe należą do jednej organizacji i znajdują się na jej terytorium.

W zależności od szybkości przesyłania informacji sieci komputerowe dzielą się na małej, średniej i dużej szybkości.

W zależności od rodzaju medium transmisyjnego dzieli się je na współosiowe, skrętkowe, światłowodowe sieci, z transmisją informacji drogą radiową w zakresie podczerwieni.

Lokalne sieci komputerowe

Sieć lokalnałączy komputery zainstalowane w tej samej sali (np. szkolna klasa komputerowa składająca się z 8-12 komputerów) lub w jednym budynku (np. kilkadziesiąt komputerów zainstalowanych w różnych salach przedmiotowych można podłączyć do sieci lokalnej w budynku szkolnym) .

W małych sieciach lokalnych wszystkie komputery są zwykle równe, to znaczy użytkownicy samodzielnie decydują, które zasoby swojego komputera (dyski, katalogi, pliki) udostępniać publicznie w sieci. Takie sieci nazywane są peer-to-peer.

Jeśli do sieci lokalnej podłączonych jest więcej niż dziesięć komputerów, sieć peer-to-peer może nie być wystarczająco wydajna.

Aby zwiększyć wydajność, a także zapewnić większą niezawodność podczas przechowywania informacji w sieci, niektóre komputery są specjalnie przydzielone do przechowywania plików lub programów aplikacji. Takie komputery nazywane są serwerami, a sieć lokalna nazywana jest siecią opartą na serwerze.

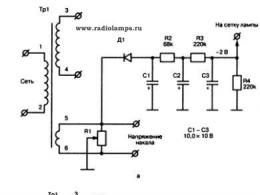

Każdy komputer podłączony do sieci lokalnej musi posiadać specjalną płytkę (adapter sieciowy). Komputery (karty sieciowe) są połączone ze sobą za pomocą kabli.

Topologia sieci

Ogólny schemat podłączenia komputerów w sieci lokalne nazywa Topologia sieci. Topologie sieci mogą być różne.

Sieci Ethernet mogą mieć topologie magistrali i gwiazdy. W pierwszym przypadku wszystkie komputery są podłączone do jednego wspólnego kabla (magistrali), w drugim jest specjalny urządzenie centralne(hub), z którego „wiązki” trafiają do każdego komputera, czyli każdy komputer jest podłączony do własnego kabla.

Konstrukcja typu magistrala jest prostsza i bardziej ekonomiczna, ponieważ nie wymaga dodatkowego urządzenia i zużywa mniej kabla. Ale jest bardzo wrażliwa na błędy. system kablowy. Jeśli kabel jest uszkodzony co najmniej w jednym miejscu, oznacza to problemy z całą siecią. Lokalizacja usterki jest trudna do zlokalizowania.

Topologia magistrali

Topologia gwiazdy

W tym sensie „gwiazda” jest bardziej stabilna. Uszkodzony kabel jest problemem dla jednego konkretnego komputera, nie wpływa na działanie sieci jako całości. Nie jest wymagany żaden wysiłek związany z rozwiązywaniem problemów.

Topologia „pierścień”

W sieci mającej strukturę typu „pierścień” jest on przesyłany między stacjami wzdłuż pierścienia z odbiorem w każdym sterowniku sieciowym. Odbiór odbywa się poprzez dyski buforowe, wykonane w oparciu o pamięć o dostępie swobodnym, dlatego w przypadku awarii jednego kontrolera sieciowego, praca całego pierścienia może zostać zakłócona. Zaletą konstrukcji pierścieniowej jest łatwość wykonania urządzeń, wadą jest niska niezawodność.

Regionalne sieci komputerowe

Sieci lokalne nie pozwalają na udostępnianie informacji użytkownikom znajdującym się np. w różnych częściach miasta. Na ratunek przychodzą sieci regionalne, jednoczące komputery w tym samym regionie (miasto, kraj, kontynent).

Korporacyjne sieci komputerowe

Wiele organizacji zainteresowanych ochroną informacji przed nieautoryzowanym dostępem (np. wojskowych, bankowych itp.) tworzy własne, tzw. sieci korporacyjne.

Sieć firmowa może łączyć tysiące i dziesiątki tysięcy komputerów znajdujących się w różnych krajach i miastach (przykładem jest sieć Microsoft Corporation, MSN).

Globalna sieć komputerowa Internet

Obecnie dziesiątki milionów komputerów podłączonych do Internetu przechowuje ogromną ilość informacji (setki milionów plików, dokumentów itd.) i korzystają z nich setki milionów ludzi usługi informacyjne sieć globalna.

Internet to globalna sieć komputerowa, która łączy wiele sieci lokalnych, regionalnych i korporacyjnych i obejmuje dziesiątki milionów komputerów.

Każda sieć lokalna lub firmowa ma zwykle co najmniej jeden komputer, który: stałe połączenie do Internetu za pomocą połączenia o dużej przepustowości (serwera).

Niezawodność funkcjonowania sieci globalnej zapewnia redundancja linii komunikacyjnych: z reguły serwery mają więcej niż dwie linie komunikacyjne łączące je z Internetem.

Podstawą „szkieletu” Internetu jest ponad sto milionów serwerów na stałe podłączonych do sieci. Serwery internetowe można łączyć za pomocą sieci lokalnych lub dial-up linie telefoniczne setki milionów użytkowników sieci.

Oto przykład jednego z globalnego centrum

Duże internetowe centrum przechowywania danych Google

Ten artykuł jest o Podstawy LAN, omówione zostaną następujące tematy:

- Pojęcie sieci lokalnej;

- Lokalne urządzenie sieciowe;

- Sprzęt do sieci lokalnej;

- Topologia sieci;

- protokoły TCP/IP;

- Adresowanie IP.

Pojęcie sieci lokalnej

Internet - grupa komputerów połączonych ze sobą za pomocą specjalnego sprzętu, który zapewnia wymianę informacji między nimi. Połączenie między dwoma komputerami może być bezpośrednie ( połączenie punkt-punkt) lub za pomocą dodatkowych węzłów komunikacyjnych.

Istnieje kilka rodzajów sieci, a sieć lokalna jest tylko jednym z nich. Sieć lokalna jest w rzeczywistości siecią wykorzystywaną w jednym budynku lub oddzielnym pomieszczeniu, takim jak mieszkanie, w celu umożliwienia komunikacji używanych w nich komputerów i programów. Sieci lokalne zlokalizowane w różnych budynkach można łączyć za pomocą satelitarnych kanałów komunikacyjnych lub sieci światłowodowych, co pozwala na stworzenie globalnej sieci, czyli tzw. sieć obejmująca kilka sieci lokalnych.

Internet to kolejny przykład sieci, która już dawno stała się ogólnoświatowa i wszechogarniająca, obejmująca setki tysięcy różnych sieci i setki milionów komputerów. Niezależnie od tego, czy uzyskujesz dostęp do Internetu przez modem, połączenie lokalne, czy połączenie globalne, każdy użytkownik Internetu jest faktycznie użytkownikiem sieci. Do surfowania w Internecie używa się wielu różnych programów, takich jak przeglądarki internetowe, klienty FTP, programy do obsługi poczty e-mail i wiele innych.

Komputer podłączony do sieci nazywa się stanowisko pracy (stanowisko pracy). Z reguły osoba pracuje z tym komputerem. W sieci są też komputery, na których nikt nie pracuje. Służą jako centra kontroli w sieci oraz jako magazyny informacji. Te komputery nazywane są serwerami.

Jeśli komputery znajdują się stosunkowo blisko siebie i są połączone za pomocą dużej prędkości karty sieciowe wtedy takie sieci nazywane są lokalnymi. W przypadku korzystania z sieci lokalnej komputery zwykle znajdują się w tym samym pomieszczeniu, budynku lub w kilku blisko oddalonych od siebie domach.

Do łączenia komputerów lub całych sieci lokalnych, które znajdują się w znacznej odległości od siebie, stosuje się modemy, a także dedykowane lub kanały satelitarne znajomości. Takie sieci nazywane są sieciami globalnymi. Zazwyczaj szybkość transmisji danych w takich sieciach jest znacznie niższa niż w sieciach lokalnych.

Urządzenie LAN

Istnieją dwa rodzaje architektury sieci: peer-to-peer ( peer-to-peer) oraz klient/serwer ( Klient/serwer), Na ten moment architektura klient/serwer praktycznie wyparła architekturę peer-to-peer.

Jeśli używana jest sieć peer-to-peer, wszystkie znajdujące się w niej komputery mają takie same prawa. W związku z tym każdy komputer może pełnić rolę serwera zapewniającego dostęp do swoich zasobów lub klienta korzystającego z zasobów innych serwerów.

W sieci zbudowanej w architekturze klient/serwer znajduje się kilka głównych komputerów - serwerów. Pozostałe komputery będące częścią sieci nazywane są klientami lub stacjami roboczymi.

Serwer - to komputer, który obsługuje inne komputery w sieci. Istnieją różne typy serwerów, różniące się między sobą świadczonymi usługami; serwery baz danych, serwery plików, serwery wydruku, serwery pocztowe, serwery WWW itp.

Architektura peer-to-peer stała się popularna w małych biurach lub domowych sieciach LAN.W większości przypadków do stworzenia takiej sieci będzie potrzebnych kilka komputerów wyposażonych w karty sieciowe i kabel. Używany jako kabel zakręcona para czwarta lub piąta kategoria. zakręcona para ma swoją nazwę, ponieważ pary przewodów wewnątrz kabla są skręcone ( pozwala to uniknąć zakłóceń i wpływów zewnętrznych). Nadal można znaleźć dość stare sieci korzystające z kabla koncentrycznego. Takie sieci są moralnie przestarzałe, a szybkość przesyłania w nich informacji nie przekracza 10 Mb/s.

Po utworzeniu sieci i połączeniu komputerów ze sobą należy programowo skonfigurować wszystkie niezbędne parametry. Przede wszystkim upewnij się, że na komputerach, z którymi chcesz się połączyć, zainstalowano systemy operacyjne z obsługą sieci ( Linux, FreeBSD, Windows)

Wszystkie komputery w sieci peer-to-peer są połączone w grupy robocze o własnych nazwach ( identyfikatory).

W przypadku architektury sieci klient/serwer kontrola dostępu realizowana jest na poziomie użytkownika. Administrator ma możliwość zezwolenia na dostęp do zasobu tylko określonym użytkownikom. Załóżmy, że udostępniasz swoją drukarkę użytkownikom sieci. Jeśli nie chcesz, aby ktokolwiek drukował na twojej drukarce, powinieneś ustawić hasło do pracy z tym zasobem. Dzięki sieci peer-to-peer każdy, kto zna Twoje hasło, może uzyskać dostęp do Twojej drukarki. W sieci klient/serwer można ograniczyć korzystanie z drukarki niektórym użytkownikom, niezależnie od tego, czy znają hasło, czy nie.

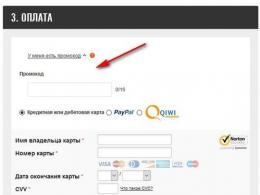

Aby uzyskać dostęp do zasobu w sieci lokalnej zbudowanej w architekturze klient/serwer, użytkownik musi podać nazwę użytkownika (Login - login) i hasło (Hasło). Zauważ, że nazwa użytkownika to otwarte informacje, a hasło jest poufne.

Proces weryfikacji nazwy użytkownika nazywa się identyfikacją. Proces weryfikacji zgodności wprowadzonego hasła z nazwą użytkownika poprzez uwierzytelnienie. Razem, identyfikacja i uwierzytelnianie stanowią proces autoryzacji. Często termin uwierzytelnianie' - używane w szerokim znaczeniu: do wskazania uwierzytelnienia.

Z powyższego możemy wywnioskować, że jedyną zaletą architektury peer-to-peer jest jej prostota i niski koszt. Sieci klient/serwer zapewniają więcej wysoki poziom szybkość i ochrona.

Dość często ten sam serwer może pełnić funkcje kilku serwerów, takich jak serwer plików i serwer WWW. Oczywiście całkowita liczba funkcji, które będzie wykonywał serwer, zależy od obciążenia i jego możliwości. Im wyższa moc serwera, tym więcej klientów może obsłużyć i tym więcej duża ilośćświadczyć usługi. Dlatego serwer jest prawie zawsze przypisany potężny komputer z dużą ilością pamięci i szybkim procesorem ( z reguły systemy wieloprocesorowe służą do rozwiązywania poważnych problemów)

Sprzęt LAN

W najprostszym przypadku do działania sieci wystarczą karty sieciowe i kabel. Jeśli potrzebujesz stworzyć dość złożoną sieć, będziesz potrzebować specjalnego sprzętu sieciowego.

Kabel

Komputery w sieci lokalnej są połączone za pomocą kabli przesyłających sygnały. Kabel łączący dwa komponenty sieciowe ( np. dwa komputery) nazywa się segmentem. Kable są klasyfikowane w zależności od możliwych wartości szybkości przesyłania informacji oraz częstotliwości awarii i błędów. Istnieją trzy główne kategorie najczęściej używanych kabli:

- zakręcona para;

- Kabel koncentryczny;

- Światłowód,

Budowanie sieci lokalnych jest obecnie najczęściej stosowane zakręcona para. Wewnątrz taki kabel składa się z dwóch lub czterech par skręconych drutów miedzianych. Skrętka ma również swoje odmiany: UTP ( Skrętka nieekranowana - skrętka nieekranowana) i STP ( Skrętka ekranowana - skrętka ekranowana). Tego typu kable są w stanie przesyłać sygnały na odległość około 100 m. Z reguły skrętka UTP jest stosowana w sieciach lokalnych. STP ma plecioną miedzianą powłokę z włókna, która zapewnia wyższy poziom ochrony i jakości niż powłoka Kabel UTP.

W kablu STP każda para żył jest dodatkowo ekranowana ( jest owinięty folią), która chroni przesyłane dane przed ingerencją z zewnątrz. Takie rozwiązanie pozwala na utrzymanie wysokich prędkości transmisji na większe odległości niż w przypadku użycia kabla UTP.Skrętka jest podłączona do komputera za pomocą złącza RJ-45 ( Zarejestrowany Jack 45), które bardzo przypomina gniazdo telefoniczne RJ-11 ( zarejestruj-steredjack). Skrętka jest w stanie zapewnić działanie sieci z prędkością 10.100 i 1000 Mb/s.

Kabel koncentryczny składa się z drutu miedzianego pokrytego izolacją, metalowego oplotu ekranującego i płaszcza zewnętrznego. Środkowa żyła kabla przenosi sygnały, na które dane zostały wcześniej przekonwertowane. Taki drut może być lity lub skręcony. Istnieją dwa rodzaje sieci lokalnych kabel koncentryczny: Cienka sieć( cienki, 10Base2) i Gruba siatka ( gruby, 10Base5). W chwili obecnej praktycznie nie znaleziono sieci lokalnych opartych na kablu koncentrycznym.

U źródła światłowód są włókna optyczne(światłowody), na których dane są przesyłane w postaci impulsów świetlnych. Sygnały elektryczne nie są przesyłane kablem światłowodowym, więc sygnał nie może zostać przechwycony, co praktycznie eliminuje nieautoryzowany dostęp do danych. Kabel światłowodowy służy do przesyłania dużych ilości informacji przy najwyższych dostępnych prędkościach.

Główną wadą takiego kabla jest jego kruchość: łatwo go uszkodzić i można go zamontować i podłączyć tylko za pomocą specjalnego sprzętu.

karty sieciowe

Karty sieciowe umożliwiają podłączenie komputera i kabel internetowy. Karta sieciowa konwertuje informacje przeznaczone do wysłania w specjalne pakiety. Pakiet - logiczny zbiór danych, który zawiera nagłówek z informacjami adresowymi oraz samą informację. Nagłówek zawiera pola adresowe, które zawierają informacje o miejscu pochodzenia i przeznaczenia danych, NIC analizuje adres docelowy odebranego pakietu i określa, czy pakiet został faktycznie wysłany ten komputer. Jeśli wynik jest dodatni, płyta wyśle pakiet do systemu operacyjnego. W Inaczej pakiet nie zostanie przetworzony. Specjalne oprogramowanie pozwala na przetwarzanie wszystkich pakietów, które przechodzą w sieci. Ta okazja jest wykorzystywana administratorzy systemu podczas analizy sieci, a atakującym do kradzieży przechodzących przez nią danych.

Każda karta sieciowa ma indywidualny adres wbudowany w jej chipy. Ten adres nazywa się adresem fizycznym lub adresem MAC ( Media Access Control - kontrola dostępu do medium transmisyjnego).

Kolejność działań, które należy podjąć karta sieciowa, taki.

- Odbieranie informacji z systemu operacyjnego i przekształcanie ich na sygnały elektryczne w celu dalszego przesyłania przez kabel;

- Paragon fiskalny sygnały elektryczne przez kabel i konwertowanie ich z powrotem na dane, z którymi może współpracować system operacyjny;

- Ustalenie, czy odebrany pakiet danych jest przeznaczony specjalnie dla tego komputera;

- Kontrolowanie przepływu informacji między komputerem a siecią.

Koncentratory

koncentrator (centrum) to urządzenie umożliwiające łączenie komputerów w fizycznej topologii gwiazdy. Koncentrator posiada kilka portów, które umożliwiają podłączenie komponentów sieciowych. Koncentrator z tylko dwoma portami nazywany jest mostem. Do połączenia dwóch elementów sieci potrzebny jest most.

Sieć wraz z hubem jest wspólny autobus”. Pakiety danych przesyłane przez koncentrator będą dostarczane do wszystkich komputerów podłączonych do sieci lokalnej.

Istnieją dwa rodzaje koncentratorów.

koncentratory pasywne. Takie urządzenia wysyłają odebrany sygnał bez jego wstępnego przetwarzania.

Aktywne koncentratory ( przemienniki wielostanowiskowe). Odbierają przychodzące sygnały, przetwarzają je i przesyłają do podłączonych komputerów.

Przełączniki

Przełączniki są potrzebne do zorganizowania bliżej połączenie internetowe między komputerem wysyłającym a komputerem docelowym. W procesie przesyłania danych przez przełącznik, w jego pamięci zapisywane są informacje o adresach MAC komputerów. Korzystając z tych informacji, przełącznik kompiluje tablicę routingu, w której dla każdego komputera jest wskazane, że należy do określonego segmentu sieci.

Gdy przełącznik odbiera pakiety danych, tworzy specjalne połączenie wewnętrzne ( człon) między dwoma portami przy użyciu tablicy routingu. Następnie wysyła pakiet danych do odpowiedniego portu na komputerze docelowym w oparciu o informacje opisane w nagłówku pakietu.

W ten sposób, ten związek jest odizolowany od innych portów, dzięki czemu komputery mogą się z nim komunikować maksymalna prędkość, który jest dostępny dla tej sieci. Jeśli przełącznik ma tylko dwa porty, nazywany jest mostem.

Przełącznik zapewnia następujące funkcje:

- Wyślij pakiet danych z jednego komputera do komputera docelowego;

- Zwiększ szybkość przesyłania danych.

Routery

Router jest w zasadzie podobny do przełącznika, ale ma większy zestaw funkcjonalność, Uczy się nie tylko MAC, ale także adresów IP obu komputerów biorących udział w transmisji danych. Podczas przesyłania informacji między różnymi segmentami sieci routery analizują nagłówek pakietu i próbują znaleźć najlepszą ścieżkę do przebycia pakietu. Router jest w stanie określić ścieżkę do dowolnego segmentu sieci na podstawie informacji z tabeli routingu, co pozwala na utworzenie ogólnego połączenia z Internetem lub siecią rozległą.

Routery umożliwiają dostarczenie pakietu w większości szybka ścieżka, co daje możliwość zwiększenia wydajność duże sieci. Jeśli jakiś segment sieci jest przeciążony, przepływ danych obierze inną ścieżkę,

Topologia sieci

Rozmieszczenie i połączenie komputerów i innych elementów w sieci nazywa się Topologia sieci. Topologię można porównać do mapy sieci przedstawiającej stacje robocze, serwery i inny sprzęt sieciowy. Wybrana topologia wpływa na ogólne możliwości sieci, protokoły i sprzęt sieciowy, który będzie używany, a także na możliwość dalszej rozbudowy sieci.

Topologia fizyczna - to opis tego, jak będą połączone elementy fizyczne sieci. Topologia logiczna definiuje trasy pakietów danych w sieci.

Istnieje pięć typów topologii sieci:

- Wspólny autobus;

- Gwiazda;

- Dzwonić;

Wspólny autobus

W takim przypadku wszystkie komputery są podłączone do tego samego kabla, który nazywa się magistralą danych. W takim przypadku pakiet zostanie odebrany przez wszystkie komputery podłączone do tego segmentu sieci.

Wydajność sieci w dużej mierze zależy od liczby komputerów podłączonych do wspólnej magistrali. Im więcej takich komputerów, tym wolniejsza sieć. Ponadto taka topologia może powodować różne kolizje, które występują, gdy kilka komputerów jednocześnie próbuje przesyłać informacje do sieci. Prawdopodobieństwo kolizji wzrasta wraz ze wzrostem liczby komputerów podłączonych do magistrali.

Korzyści z używania sieci z topologią” wspólny autobus" następujące:

- Znaczne oszczędności na kablach;

- Łatwość tworzenia i zarządzania.

Główne wady:

- prawdopodobieństwo kolizji ze wzrostem liczby komputerów w sieci;

- uszkodzony kabel wyłączy wiele komputerów;

- niski poziom ochrony przesyłane informacje. Każdy komputer może odbierać dane przesyłane przez sieć.

Gwiazda

W przypadku korzystania z topologii gwiazdy każdy segment kabla z dowolnego komputera w sieci zostanie połączony z centralnym przełącznikiem lub koncentratorem. Wszystkie pakiety będą przesyłane z jednego komputera do drugiego za pośrednictwem tego urządzenia. Dozwolone jest używanie zarówno aktywnych, jak i pasywnych koncentratorów.Jeśli połączenie między komputerem a koncentratorem zostanie zerwane, reszta sieci będzie nadal działać. Jeśli koncentrator ulegnie awarii, sieć przestanie działać. Za pomocą struktury gwiazdy nawet sieci lokalne mogą być ze sobą połączone.

Korzystanie z tej topologii jest wygodne podczas wyszukiwania uszkodzonych elementów: kabli, kart sieciowych lub złączy " Gwiazda" wygodniejszy " wspólny autobus” oraz w przypadku dodawania nowych urządzeń. Należy również wziąć pod uwagę, że sieci o szybkości transmisji 100 i 1000 Mb/s budowane są zgodnie z topologią” gwiazda».

Jeśli w samym centrum gwiazdy» ustawić koncentrator, topologia logiczna zmieni się na „wspólną magistralę”.

Zalety " gwiazdy»:

- łatwość tworzenia i zarządzania;

- wysoki poziom niezawodności sieci;

- wysokie bezpieczeństwo informacji przesyłanych w sieci ( jeśli przełącznik znajduje się w centrum gwiazdy).

Główną wadą jest to, że awaria koncentratora prowadzi do zaprzestania działania całej sieci.

Topologia pierścienia

W przypadku użycia topologia pierścienia wszystkie komputery w sieci są podłączone do pojedynczego kabla pierścieniowego. Pakiety krążą wokół pierścienia w jednym kierunku przez wszystkie tablice sieciowe komputery podłączone do sieci. Każdy komputer wzmocni sygnał i wyśle go dalej wzdłuż pierścienia.

W przedstawionej topologii transmisja pakietów wokół pierścienia zorganizowana jest metodą znaczników. Znacznik to specyficzna sekwencja bitów binarnych zawierająca dane sterujące. Jeżeli urządzenie sieciowe posiada token, to ma prawo do wysyłania informacji do sieci. W ringu można przekazać tylko jeden token.

Komputer, który będzie przesyłać dane, pobiera token z sieci i przesyła żądane informacje w obrębie pierścienia. Każdy kolejny komputer będzie dalej przesyłał dane, aż pakiet dotrze do miejsca docelowego. Po otrzymaniu odbiorca zwróci potwierdzenie odbioru do komputera wysyłającego, a ten utworzy nowy token i zwróci go do sieci.

Zalety tej topologii są następujące:

- wydajniej niż w przypadku zwykłej magistrali obsługiwane są duże ilości danych;

- każdy komputer jest repeaterem: wzmacnia sygnał przed wysłaniem go do następnej maszyny, co pozwala znacznie zwiększyć rozmiar sieci;

- możliwość ustawienia różnych priorytetów dostępu do sieci; jednak komputer o wyższym priorytecie będzie mógł dłużej przechowywać token i przesyłać więcej informacji.

Wady:

- przerwa w kablu sieciowym prowadzi do niesprawności całej sieci;

- dowolny komputer może odbierać dane przesyłane przez sieć.

Protokoły TCP/IP

Protokoły TCP/IP ( Protokół kontroli transmisji/protokół internetowy — protokół kontroli transmisji/protokół internetowy) są głównymi protokołami intersieci i zarządzają przesyłaniem danych między sieciami o różnych konfiguracjach i technologiach. To właśnie ta rodzina protokołów służy do przesyłania informacji w Internecie, a także w niektórych sieciach lokalnych. Rodzina protokołów TPC/IP obejmuje wszystkie protokoły pośrednie między warstwą aplikacji a warstwa fizyczna. Ich łączna liczba to kilkadziesiąt.

Najważniejsze z nich to:

- Protokoły transportowe: TCP - Protokół kontroli transmisji ( protokół kontroli komunikacji) i inne - zarządzają przesyłaniem danych między komputerami;

- Protokoły routingu: IP - Protokół internetowy ( Protokół internetowy) i inne - zapewniają faktyczny transfer danych, adresowanie danych procesowych, określają najlepszą drogę do adresata;

- Obsługiwane protokoły adresów sieciowych: DNS — system nazw domen ( system domen nazwy) i inne - umożliwia ustalenie unikalnego adresu komputera;

- Protokoły usług aplikacji: FTP - Protokół przesyłania plików ( Protokół Przesyłania Plików), HTTP - HyperText Transfer Protocol (Hypertext Transfer Protocol), TELNET i inne - służą do uzyskiwania dostępu do różnych usług: przesyłania plików między komputerami, dostępu przez WWW, zdalnego dostępu do systemu przez terminal itp.;

- Protokoły bramy: EGP - zewnętrzny protokół bramy ( protokół bramy zewnętrznej) i inne - pomagają przesyłać wiadomości o routingu i informacje o stanie sieci w sieci, a także przetwarzać dane dla sieci lokalnych;

- Protokoły pocztowe: POP - Post Office Protocol ( protokół odbioru poczty) - służy do odbierania wiadomości e-mail, SMPT Simple Mail Transfer Protocol ( protokół przesyłania poczty) służy do wysyłania wiadomości e-mail.

Wszystkich głównych protokoły sieciowe (NetBEUI, IPX/SPX i TCPIP) to protokoły routowalne. Ale ręcznie musisz skonfigurować tylko routing TCPIP. Inne protokoły są automatycznie trasowane przez system operacyjny.

Adresowanie IP

Budując sieć lokalną w oparciu o protokół TCP/IP, każdy komputer otrzymuje unikalny adres IP, który może być przydzielony przez serwer DHCP - program specjalny zainstalowany na jednym z komputerów w sieci za pomocą narzędzi systemu Windows lub ręcznie.

Serwer DHCP umożliwia elastyczną dystrybucję adresów IP do komputerów oraz przypisywanie stałych, statycznych adresów IP niektórym komputerom. Wbudowane narzędzie Windows nie ma tej możliwości. Dlatego jeśli w sieci jest serwer DHCP, to za pomocą Windows jest lepszy nie używaj, ustawiając ustawienia sieciowe systemu operacyjnego na automatyczne ( dynamiczny) Przypisanie adresu IP. Instalowanie i konfigurowanie serwera DHCP wykracza poza zakres tej książki.

Należy jednak pamiętać, że w przypadku korzystania z adresu IP serwera DHCP lub Narzędzia Windowsładowanie komputerów w sieci i przypisywanie adresów IP zajmuje dużo czasu, im dłużej sieć jest większa. Ponadto komputer z serwerem DHCP musi być najpierw włączony.

Jeśli ręcznie przypiszesz statyczne ( stały, niezmienny) adresy IP, wtedy komputery będą się uruchamiać szybciej i natychmiast pojawią się w środowisko sieciowe. W przypadku małych sieci ta opcja jest najbardziej preferowana i właśnie ją rozważymy w tym rozdziale.

W przypadku pakietu protokołów TCP/IP protokołem podstawowym jest IP, ponieważ to on jest odpowiedzialny za przenoszenie pakietów danych między komputerami za pośrednictwem sieci wykorzystujących różne technologie sieciowe. To dzięki uniwersalnym cechom protokołu IP możliwe stało się samo istnienie Internetu, składającego się z ogromnej liczby heterogenicznych sieci.

Pakiety danych protokołu IP

Protokół IP to usługa dostarczania dla całej rodziny protokołów TCP-iP. Informacje pochodzące z innych protokołów są pakowane w pakiety danych protokołu IP, dodawany jest do nich odpowiedni nagłówek i pakiety rozpoczynają swoją podróż przez sieć.

System adresowania IP

Jednym z najważniejszych pól w nagłówku pakietu danych IP jest adres nadawcy i adres docelowy pakietu. Każdy adres IP musi być unikalny w sieci, w której jest używany, aby pakiet dotarł do miejsca docelowego. Nawet w całej globalnej sieci Internet nie da się spotkać dwóch identycznych adresów.

Adres IP, w przeciwieństwie do zwykłego adresu pocztowego, składa się wyłącznie z cyfr. Zajmuje cztery standardowe komórki pamięci komputera - 4 bajty. Ponieważ jeden bajt (Byte) jest równy 8 bitom (Bit), długość adresu IP wynosi 4 x 8 = 32 bity.

Bit to najmniejsza możliwa jednostka przechowywania informacji. Może zawierać tylko 0 ( trochę wyczyszczone) lub 1 ( zestaw bitów).

Chociaż adres IP ma zawsze tę samą długość, można go zapisać na różne sposoby. Format zapisu adresu IP zależy od używanego systemu numerów. W takim przypadku ten sam adres może wyglądać zupełnie inaczej:

|

Format wprowadzania liczbowego |

Oznaczający |

|

Dwójkowy |

|

|

Szesnastkowy(Szesnastkowy) |

0x86180842 |

|

Dziesiętny |

2249721922 |

|

kropkowany dziesiętny(miejsce dziesiętne z kropkami) |

134.24.8.66 |

Liczba binarna 10000110 jest konwertowana na dziesiętną w następujący sposób: 128 + 0 + 0 + 0 + 0 + 4 + 2 + 0 =134.

Najbardziej preferowaną opcją pod względem czytelności dla człowieka jest zapisanie adresu IP w notacji dziesiętnej z kropkami. Ten format składa się z czterech liczb dziesiętnych oddzielonych kropkami. Każda liczba, zwana oktetem, jest wartością dziesiętną odpowiedniego bajtu w adresie IP. Oktet nazywa się tak, ponieważ jeden bajt in forma binarna składa się z ośmiu bitów.

Używając notacji dziesiętnej z kropkami do zapisywania oktetów w adresie IP, pamiętaj o następujących zasadach:

- Dozwolone są tylko liczby całkowite;

- Liczby muszą być z zakresu od 0 do 255.

Najbardziej znaczące bity w adresie IP, znajdujące się po lewej stronie, określają klasę i numer sieci. Ich kombinacja nazywana jest identyfikatorem podsieci lub prefiksem sieci. Podczas przypisywania adresów w tej samej sieci prefiks zawsze pozostaje taki sam. Identyfikuje własność adresu IP danej sieci.

Na przykład, jeśli adresy IP komputerów w podsieci 192.168.0.1 - 192.168.0.30, to dwa pierwsze oktety określają identyfikator podsieci - 192.168.0.0, a kolejne dwa - identyfikatory hostów.

Ile bitów jest używanych do tego czy innego celu, zależy od klasy sieci. Jeśli numer hosta wynosi zero, to adres nie wskazuje żadnego konkretnego komputera, ale całą sieć jako całość.

Klasyfikacja sieci

Istnieją trzy główne klasy sieci: A, B, C. Różnią się one od siebie maksymalną możliwą liczbą hostów, które można podłączyć do sieci tej klasy.

Ogólnie przyjętą klasyfikację sieci przedstawiono w poniższej tabeli, gdzie jest ona wskazana największa liczba interfejsy sieciowe dostępne do połączenia, które oktety adresu IP są używane dla interfejsów sieciowych (*), a które pozostają niezmienione (N).

|

Klasa sieci |

Największa liczba zastępy niebieskie |

Modyfikowalne oktety IP - adresy używane do numeracji hostów |

|

16777214 |

N*.*.* |

|

|

65534 |

NN*.* |

|

|

N.N.N.* |

Na przykład w sieciach najpopularniejszej klasy C nie może być więcej niż 254 komputerów, więc tylko jeden, najniższy bajt adresu IP, służy do numerowania interfejsów sieciowych. Ten bajt odpowiada skrajnemu prawemu oktetowi w notacji dziesiętnej z kropkami.

Powstaje uzasadnione pytanie: dlaczego do sieci klasy C można podłączyć tylko 254 komputery, a nie 256? Faktem jest, że niektóre intranetowe adresy IP służą do specjalnych zastosowań, a mianowicie:

O - identyfikuje samą sieć;

255 - transmisja.

Segmentacja sieci

Przestrzeń adresowa w każdej sieci umożliwia podział na mniejsze podsieci według liczby hostów ( Podsieci). Proces tworzenia podsieci jest również nazywany shardingiem.

Na przykład, jeśli sieć klasy C 192.168.1.0 jest podzielona na cztery podsieci, to ich zakresy adresów będą wyglądać następująco:

- 192.168.1.0-192.168.1.63;

- 192.168.1.64-192.168.1.127;

- 192.168.1.128-192.168.1.191;

- 192.168.1.192-192.168.1.255.

W tym przypadku do numerowania hostów nie jest używany cały prawy oktet ośmiu bitów, ale tylko 6 najmniej znaczących z nich. A dwa pozostałe wysokie bity określają numer podsieci, która może przyjmować wartości od zera do trzech.

Zarówno zwykłe, jak i rozszerzone prefiksy sieciowe można zidentyfikować za pomocą maski podsieci ( maska podsieci), która umożliwia również oddzielenie identyfikatora podsieci od identyfikatora hosta w adresie IP poprzez zamaskowanie części adresu IP dotyczącej podsieci za pomocą liczby.

Maska jest kombinacją liczb wygląd zewnętrzny przypominający adres IP. Binarna reprezentacja maski podsieci zawiera zera w bitach, które są interpretowane jako numer hosta. Pozostałe bity ustawione na jeden wskazują, że ta część adresu jest prefiksem. Maska podsieci jest zawsze używana w połączeniu z adresem IP.

W przypadku braku dodatkowych podsieci, maski standardowych klas sieci mają następujące znaczenia:

|

Klasa sieci |

Maska |

|

|

dwójkowy |

kropkowany dziesiętny |

|

|

11111111.00000000.00000000.00000000 |

255.0.0.0 |

|

|

11111111.11111111.00000000.00000000 |

255.255.0.0 |

|

|

11111111.11111111.11111111.00000000 |

255.255.255.0 |

Gdy używany jest mechanizm podsieci, maska odpowiednio się zmienia. Wyjaśnijmy to na wspomnianym już przykładzie z podziałem sieci klasy C na cztery podsieci.

W tym przypadku dwa najbardziej znaczące bity w czwartym oktecie adresu IP są używane do numerowania podsieci. Wtedy maska w postaci binarnej będzie wyglądać tak: 11111111.11111111.11111111.11000000, a w postaci dziesiętnej z kropkami -255.255.255.192.

Zakresy adresów sieci prywatnych

Każdy komputer podłączony do sieci ma swój unikalny adres IP. W przypadku niektórych maszyn, takich jak serwery, ten adres się nie zmienia. Taki Stały adres nazywa się statycznym. W przypadku innych, takich jak klienci, adres IP może być stały (statyczny) lub przypisywany dynamicznie za każdym razem, gdy łączysz się z siecią.

Aby uzyskać unikalny statyczny, czyli stały adres IP w Internecie, musisz skontaktować się ze specjalną organizacją InterNIC - Internetowym Centrum Informacji o Sieci ( sieć Centrum Informacyjne Internet). InterNIC przypisuje tylko numer sieci, a dalszą pracą nad tworzeniem podsieci i numeracją hostów administrator sieci musi sam zająć się.

Jednak formalna rejestracja w InterNIC w celu uzyskania statycznego adresu IP jest zwykle wymagana w przypadku sieci, które mają stałe połączenie z Internetem. W przypadku sieci prywatnych, które nie są częścią Internetu, kilka bloków przestrzeni adresowej jest specjalnie zarezerwowanych, które można swobodnie wykorzystywać do przypisywania adresów IP bez rejestracji w InterNIC:

|

Klasa sieci |

Liczba dostępnych numerów sieci |

Zakresy adresów IP używane do numerowania hostów |

|

10.0.0.0 — 10.255.255.255 |

||

|

172.16.0.0-172.31.255.255 |

||

|

192.168.0.О-192.168.255.255 |

||

|

LINKLOCAL |

169.254.0.0-169.254.255.255 |

Jednak te adresy są używane tylko do adresowania w sieci wewnętrznej i nie są przeznaczone dla hostów, które bezpośrednio łączą się z Internetem.

Zakres adresów LINKLOCAL nie jest klasą sieci w zwykłym sensie. Jest używany przez system Windows podczas automatycznego przypisywania prywatnych adresów IP komputerom w sieci lokalnej.

Mam nadzieję, że masz już pomysł na lokalną sieć!

O czym całość nowoczesny świat to gigantyczna wirtualna sieć znana chyba każdemu uczniowi. Czasy, kiedy wymiana informacji odbywała się „z ręki do ręki”, a głównym nośnikiem danych był ostemplowany papierowy folder, to już odległa przeszłość, ale teraz niezliczone wirtualne autostrady łączą wszystkie punkty planety w pojedynczy System informacyjny– komputerowa sieć danych.

Co to jest sieć komputerowa?

W ogólnym sensie komputerowa sieć danych jest systemem komunikacyjnym o różnej Informatyka(w tym komputer PC i sprzęt biurowy użytkownika) niezbędne do automatycznej wymiany danych między użytkownikami końcowymi, a także pilot węzły funkcjonalne i oprogramowanie tej sieci.

Istnieje wiele sposobów klasyfikacji sieci komputerowych (według architektury, rodzaju medium transmisyjnego, sieci) system operacyjny itp.), ale zanurz się w dżunglę teorii technologie sieciowe nie będziemy: szczególnie dociekliwi użytkownicy zawsze będą mogli znaleźć ta informacja w literaturze edukacyjnej. Tutaj ograniczamy się do najprostszej klasyfikacji sieci w zależności od ich długości.

Tak więc sieci komputerowe w ujęciu terytorialnym dzielą się na lokalne i globalne:

Globalna sieć komputerowa to sieć transmisji danych obejmująca cały świat (lub wydzielone duże regiony) i łącząca nieograniczoną liczbę niepowiązanych abonentów.

Lokalna sieć komputerowa to zestaw komputerów połączonych kanałami komunikacyjnymi i sprzęt sieciowy, przeznaczony do przesyłania danych do skończonej liczby użytkowników. Nawiasem mówiąc, termin „sieć lokalna” został przypisany do systemu w czasie, gdy możliwości sprzętu nie pozwalały na zorganizowanie takiej komunikacji dla abonentów zdalnych na duże odległości, teraz lokalne sieci komputerowe są wykorzystywane zarówno do organizowania komunikacji lokalnej (w ramach tym samym budynku lub organizacji) i obejmują całe miasta, regiony, a nawet kraje.

Rodzaje sieci komputerowych

Zgodnie ze sposobem organizowania komunikacji między abonentami, topologia sieci komputerowych wyróżnia następujące schematy sieci lokalnych:

Gdzie węzły sieci to komputery, sprzęt biurowy i różne urządzenia sieciowe.

Bardziej złożone topologie (takie jak sieć drzewiasta, sieć kratowa itp.) są budowane przez różne połączenia trzech podstawowych typów sieci lokalnej.

Funkcje sieci LAN

O celu globalne sieci a jakie korzyści przynosi światu Internet, nie powiemy: główne funkcje sieci WWW są już dobrze znane każdemu użytkownikowi, a szczegółowy opis Wszystkim możliwościom sieci możesz poświęcić więcej niż jedną książkę.

Jednocześnie sieci domowe są niezasłużenie pozbawione uwagi informacyjnej, a wielu użytkowników nie rozumie, dlaczego w ogóle potrzebuje sieci lokalnej.

Tak więc główne funkcje sieci lokalnej:

- - Optymalizacja przepływu pracy. Dzięki temu domowa sieć lokalna, zorganizowana np. w biurze, zapewnia wszystkim swoim pracownikom możliwość zdalnej wymiany danych, a także dzielenie się wszystkie rodzaje sprzętu biurowego;

- - Komunikacja. Oczywiście sieci lokalne nie będą w stanie całkowicie zastąpić „połączenia internetowego”, ale w przypadkach, gdy trzeba zorganizować własny, zamknięty przed użytkownikami zewnętrznymi kanał komunikacji (na przykład firmowe forum pracowników), sieci lokalne są po prostu niezastąpione ;

- - Możliwość administracja zdalna. W ten sposób korporacyjna sieć lokalna umożliwia jednemu specjaliście zapewnienie pomoc techniczna kilkadziesiąt różnych urządzeń;

- - Oszczędzanie. Zgadzam się, bardziej logiczne jest jednorazowa opłata za połączenie internetowe i zapewnienie wszystkim pracownikom organizacji (urządzenia użytkowników) możliwości bezpłatnego dostępu niż płacenie za dostęp do ogólnoświatowa sieć każdy pracownik (gadżet) indywidualnie;

- - Gry, bezpieczeństwo komunikacji, komfort użytkownika i nie tylko.

Tak więc sieć lokalna jest bardzo, bardzo użyteczne narzędzie w dowolnej dziedzinie działalności. W rzeczywistości to sieci lokalne zastąpiły dobrze znaną „gołębią pocztę” zarówno w każdym przedsiębiorstwie, jak i między przyjaciółmi i znajomymi (w końcu jest to znacznie bardziej funkcjonalna alternatywa dla stukania w baterię i sygnałów typu „kaktus” na parapet). A nasze lekcje pomogą Ci nie tylko stworzyć od podstaw sieć lokalną własnymi rękami, ale także rozwiązać znacznie bardziej złożone problemy administracyjne sieci korporacyjne i ustawienia różne rodzaje sprzęt sieciowy.

Chcesz maksymalnie zoptymalizować pracę firmy? Wystarczy zainstalować lokalnie śieć komputerowa. Umożliwi to pracownikom korzystanie ze sprzętu komputerowego, baz danych i programów niezbędnych do ich pracy. Niezależnie od lokalizacji miejsca pracy członkowie zespołu będą mogli przekazywać informacje, wysyłać e-mail itp.

Kluczowe cechy i zalety sieci LAN

Wyróżnij główne funkcje sieci LAN. To:

- szybka wysyłka dokumentacji (w w formie elektronicznej) do wszystkich oddziałów organizacji;

- stała komunikacja między zespołem. LAN zapewni komunikację pomiędzy pracownikami znajdującymi się w

- centrala i oddziały;

- możliwość dostępu do urządzeń biurowych (drukarek, faksów, modemów) z różnych punktów biura;

- automatyzacja korzystania ze wszystkich baz danych (archiwów, magazynów);

- zapewnianie zbiorowego dostępu do Internetu;

- komunikacja zdalna (telekonferencje). To ważne w przypadku spotkań, konferencji;

- możliwość zdalnego administrowania siecią.

Rzeczywisty Cena instalacji LAN dostępne na stronie internetowej firmy świadczącej taką usługę. Prosimy o uważne zapoznanie się z cennikiem przed złożeniem wniosku.

Po zainstalowaniu sieci LAN masz możliwość szybkiego otrzymywania i wysyłania dowolnych informacji. Dodatkowo, łącząc wszystkie komputery w jedną sieć komunikacyjną, znacznie zwiększa się szybkość pracy jako całości.

Co to jest instalacja LAN? Praca składa się z kilku etapów:

- wizyta specjalisty w obiekcie;

- projekt systemu;

- dobór niezbędnego sprzętu;

- bezpośrednie prace instalacyjne;

- regulacja i regulacja sprzętu;

- testowanie i dostawa.

Instalację LAN powinni wykonywać wyłącznie profesjonaliści. Ten proces wymaga ścisłego przestrzegania technologii. Najmniejszy błąd doprowadzi do tego, że sprzęt biurowy po prostu nie będzie działał. To niedopuszczalne przestoje dla firmy i straty.

Firmy oferujące instalację LAN muszą posiadać licencję na prowadzenie takiej działalności. Ważnym czynnikiem jest minimalne warunki podczas których prace zostaną zakończone. Po zakończeniu instalacji rozsądniej jest zawrzeć umowę na serwis systemu.

Po podłączeniu komputerów do jednej sieci od razu poczujesz różnicę. Praca zostanie wykonana znacznie szybciej. Możliwości sieci LAN pozwalają na podłączenie do niego urządzeń w różnych biurach, miastach, a nawet krajach.