Co to jest sieć komputerowa artykuły naukowe. Internetowe sieci komputerowe - plusy i minusy

Gdy tylko pojawiły się komputery elektroniczne, pojawił się problem przesyłania danych między kilkoma komputerami i efektywnej alokacji zasobów.

Pierwsze komputery były trudne w utrzymaniu i drogie. Jednocześnie nie było jednolitych standardów instalacji komputerów.

Wraz z poprawą oprogramowania i komponentów sprzętowych, tak samo postępowały technologie sieciowe. Początkowo technologie transmisji informacji powstały z myślą o rozwoju sfery nauki, wojskowości i handlu. Jednak korzystanie z sieci rozszerzyło się z czasem.

Teraz nie można sobie wyobrazić społeczeństwa bez nich, ponieważ przeniknęły one do wszystkich sfer ludzkiego życia. Sieć komputerowa to zbiór komputerów połączonych za pomocą transmisji danych.

Nowoczesne technologie sieci komputerowych: zasady działania i protokoły

Sieci, oparte na metodach organizacji, są sztuczne i realne.

W sztuczne komputery połączone przez porty równoległe lub szeregowe. Nie jest do tego potrzebny żaden dodatkowy sprzęt. Kiedy trzeba przenieść dane z jednego urządzenia komputerowego na drugie, używana jest sztuczna sieć. Jego główną wadą jest to, że prędkość transferu jest niewystarczająca, a w proces połączenia zaangażowane są tylko dwa komputery.

Prawdziwe sieci wymagają specjalnego sprzętu do komunikacji.

Sieci współczesnej generacji dzielą się według kilku kryteriów. W zależności od rozmieszczenia terytorialnego wyróżnia się: sieci globalne, lokalne, regionalne. Lokal zajmuje powierzchnię około 10 metrów kwadratowych. Regionalne zwykle nie wykraczają poza granice miasta lub regionu. Sieci globalne działają na terenie kraju lub grupy krajów.

Istnieją również sieci LAN i WAN. Pierwsza oznacza sieć lokalną typu zamkniętego. Może to być mała sieć biurowa lub sieć przedsiębiorstwa lub fabryki. Według źródeł zagranicznych jego zasięg nie przekracza 10 km.

WAN to sieć globalna, której zasięg osiąga wielkość kilku obszarów. Tylko ci użytkownicy, którzy mają odpowiedni dostęp, mogą wejść do sieci lokalnych.

Według prędkości są: sieci o dużej, średniej i niskiej prędkości.

Na podstawie relacji między komputerami istnieją sieci peer-to-peer oraz te, które mają wyznaczony serwer (hierarchiczne). W pierwszym przypadku komputery są równe. Oznacza to, że każdy użytkownik może swobodnie uzyskać zestaw niezbędnych informacji z dowolnego komputera. Sieci peer-to-peer są zorganizowane przy użyciu systemów operacyjnych Windows 3.11, Novell Netware Lite lub LANtastic.

Pośród silne strony sieci peer-to-peer można wyróżnić:

- łatwość instalacji i dalszego użytkowania;

- wyposażone są w nowoczesne systemy operacyjne Windows lub DOS niezbędny zestaw narzędzia, które pozwolą Ci zbudować sieć peer-to-peer.

Główną wadą jest problem z organizacją bezpieczeństwa informacji. Dlatego sieci peer-to-peer nadają się do małych pomieszczeń z niewielką liczbą komputerów, gdzie kwestia ochrony nie jest na pierwszym miejscu.

W sieci hierarchicznej podczas instalacji jeden lub więcej komputerów, zwanych serwerami, ma pierwszeństwo w różnicowaniu danych. Serwer jest uważany za bank zasobów. Zazwyczaj komputery te są wyposażone w superwydajne procesory, dyski twarde o dużej pojemności i szybką kartę sieciową. Za główną zaletę uważa się wysoki poziom bezpieczeństwa danych.

Technologia globalnych sieci komputerowych

Sieć globalna zawiera komputery i całe sieci lokalne, które znajdują się w dużej odległości od siebie. Tworzenie sieci jest drogie, dlatego bardzo często wykorzystuje się istniejące linie, które pierwotnie nie były przeznaczone do budowy sieci komputerowych (na przykład linie telefoniczne). Dlatego dane są przesyłane z mniejszą prędkością niż w lokalnych odpowiednikach.

Technologie tworzenia, organizacji, instalacji i utrzymania sieci komputerowych

Aby zorganizować sieć komputerową, należy przestrzegać 3 zasad:

- otwartość, czyli możliwość dodania do sieci dodatkowego oprogramowania, a także linii komunikacyjnych bez znaczących modyfikacji sprzętu i oprogramowania;

- elastyczność - możliwość płynnej pracy nawet w przypadku awarii jednego komputera lub linii komunikacyjnej;

- wydajność - osiąganie maksymalnej produktywności i zaspokajanie potrzeb ludzi przy minimalnych zasobach.

Ponadto tworzenie sieci wymaga oprogramowania sieciowego, nośnika transmisji danych i sprzętu przełączającego.

Sieciowy system operacyjny łączy ze sobą urządzenia peryferyjne i komputery sieciowe, rozkłada obciążenie funkcjonalne między komputerami i organizuje dostęp do zasobów.

Fizyczne medium transmisyjne determinuje wielkość, prędkość, listę usług sieciowych, wymagania dotyczące hałasu oraz cenę projektu (konserwacja, instalacja).

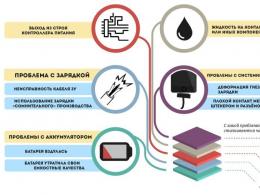

Technologie ochrony danych w sieciach komputerowych

Przed założeniem i zainstalowaniem sieci warto pomyśleć o systemie okablowania, który jest uważany za słaby punkt sieci (zwłaszcza lokalnych).

Aby nie martwić się o niedbale ułożony kabel, lepiej zastosować systemy okablowania strukturalnego.

Poprzednia metoda okablowania strukturalnego nazywana jest fizyczną, ponieważ polega tylko na ochronie samych przewodów przed uszkodzeniem. Ale bezpieczeństwo danych sieciowych można również zapewnić poprzez odpowiednią organizację archiwizacji. W sieciach z tylko 2 serwerami system archiwizacji jest instalowany w wolnych slotach serwerów. W tym celu duże firmy kupują specjalnie zaprojektowany serwer z kopiami danych.

Technologia transmisji danych w sieciach komputerowych

Transmisja danych w sieci odbywa się liniami, w których dane są przekształcane na bity. W procesie są one rozdzielane na pakiety w łańcuchu.

Każdy pakiet zawiera adres nadawcy i odbiorcy, bit kontrolny i dane. W celu dokładnego przesyłania informacji należy przestrzegać ustawień określonych w protokole.

Rozwój informacyjno-komunikacyjnych technologii komputerowych

Technologie informacyjne i komunikacyjne rozwijają się w przyspieszonym tempie. Pojawiają się nowe rynki i modele przechowywania, analizy i przetwarzania danych.

Ale już Technologie komputerowe uznawane są za narzędzie do osiągania pozytywnych efektów w sferze społeczno-gospodarczej. Tradycyjna gospodarka staje się uzależniona od technologii informatycznych.

Twórcy technologii sieci komputerowych

Deweloperzy nieustannie chcą wnosić coś nowego do rozwoju sieci komputerowych, a mianowicie poszerzać obszar użytkowania i listę użytkowników.

Ponadto z każdym dniem szybkość przesyłania danych rośnie ze względu na rozwój system kablowy.

Deweloperzy od dziesięcioleci tworzą jednolite standardy produkcji sprzętu sieciowego. W przyszłości standardy te stały się początkiem popularyzacji sieci komputerowych na całym świecie.

Możesz dowiedzieć się więcej o nowoczesnych sieciach komputerowych, technologiach i zasadach protokołów na corocznej wystawie Sviaz.

Przeczytaj nasze inne artykuły:Śieć komputerowa(sieć komputerowa, sieć transmisji danych) – system komunikacji dla komputerów i/lub sprzętu komputerowego (serwery, routery i inny sprzęt). Do przekazywania informacji można wykorzystać różne zjawiska fizyczne, z reguły różne rodzaje sygnały elektryczne lub promieniowanie elektromagnetyczne.

Celowo sieci komputerowe są rozproszone

1. obliczenia

2. informacje

3. mieszane (informacyjno-informatyczne)

Sieci komputerowe przeznaczone są głównie do rozwiązywania zadań użytkowników z wymianą danych pomiędzy ich abonentami. Sieci informacyjne koncentruje się głównie na świadczeniu usług informacyjnych dla użytkowników. Sieci mieszane połączyć funkcje dwóch pierwszych.

Klasyfikacja

Do klasyfikacji sieci komputerowych wykorzystuje się różne funkcje, których wybór polega na wyodrębnieniu z istniejącej odmiany tych, które pozwoliłyby temu systemowi klasyfikacji zapewnić takie obowiązkowe cechy:

- możliwość sklasyfikowania wszystkich istniejących i przyszłych sieci komputerowych;

- zróżnicowanie znacząco różnych sieci;

- jednoznaczna klasyfikacja dowolnej sieci komputerowej;

- przejrzystość, prostota i praktyczna celowość schematu klasyfikacji.

Pewna rozbieżność między tymi wymaganiami sprawia, że zadanie wyboru racjonalnego schematu klasyfikacji sieci komputerowej jest dość skomplikowane, takiego, który nie znalazł jeszcze jednoznacznego rozwiązania. Zasadniczo sieci komputerowe są klasyfikowane według znaków organizacji strukturalnej i funkcjonalnej.

Według obszaru objętego

- Sieć osobista (PAN, sieć osobista)

- Sieć lokalna (LAN, sieć lokalna)

- Strona głównaPNA

- Konsolidacja kilku budynków (CAN, Campus Area Network)

- Sieć miejska (MAN, Metropolitan Area Network)

- Sieci kampusowe (sieć kampusowa — CAN)

- Sieci rozległe (WAN)

- Globalna sieć komputerowa (WAN, sieć rozległa)

Według rodzaju interakcji funkcjonalnej

- klient-serwer

- sieć mieszana

- sieć peer-to-peer

- Sieci wielopoziomowe

Rodzaj Topologia sieci

- Gwiazda

- Pierścień

- Krata

- Mieszana topologia

- W pełni połączona topologia

Według funkcji

- Sieci pamięci masowej

- Farmy serwerów

- Sieci kontroli procesu

- Sieci SOHO

Według systemu operacyjnego sieci

- Na Oparte na systemie Windows

- Na oparty na UNIX

- Na podstawie NetWare

- mieszany

Rodzaje sieci: peer-to-peer i serwerowe. Zalety i wady.

W sieci peer-to-peer wszystkie komputery są równe: nie ma hierarchii między komputerami i nie ma dedykowanego serwera. Zazwyczaj każdy komputer działa zarówno jako klient, jak i serwer; innymi słowy, nie ma jednego komputera odpowiedzialnego za administrowanie całą siecią. Wszyscy użytkownicy sami decydują, jakie dane na swoim komputerze udostępnić publicznie w sieci.

Sieci peer-to-peer są również nazywane grupami roboczymi. Grupa robocza- To mały zespół, więc w sieciach peer-to-peer najczęściej nie więcej niż 30 komputerów. Sieci peer-to-peer są stosunkowo proste. Ponieważ każdy komputer jest zarówno klientem, jak i serwerem, nie ma potrzeby stosowania potężnego serwera centralnego ani innych komponentów wymaganych w przypadku bardziej złożonych sieci. Sieci peer-to-peer są zwykle tańsze niż sieci oparte na serwerach, ale wymagają mocniejszych (i droższych) komputerów.W sieci peer-to-peer wymagania dotyczące wydajności i bezpieczeństwa oprogramowania sieciowego są na ogół niższe niż w sieciach z serwer dedykowany. Serwery dedykowane działają wyłącznie jako serwery, a nie klienty lub stacje robocze. Porozmawiamy o tym nieco niżej. Obsługa sieci peer-to-peer jest wbudowana w systemy operacyjne, takie jak Microsoft Windows NT Workstation, Microsoft Windows 9X, Microsoft Windows 2000/XP. Dlatego do skonfigurowania sieci peer-to-peer nie jest wymagane żadne dodatkowe oprogramowanie.

Realizacja

Peer-to-peer charakteryzuje się szeregiem standardowych rozwiązań:

- komputery znajdują się na komputerach stacjonarnych użytkowników;

- użytkownicy sami działają jako administratorzy i zapewniają ochronę informacji;

- do podłączenia komputerów do sieci używany jest prosty system okablowania.

Odpowiedniość aplikacji

Sieć peer-to-peer jest odpowiednia, gdy:

- liczba użytkowników nie przekracza 30 osób;

- użytkownicy są zwarty;

- kwestie ochrony danych nie są krytyczne;

- w dającej się przewidzieć przyszłości nie przewiduje się znacznej rozbudowy firmy, a co za tym idzie sieci.

Jeśli te warunki są spełnione, najprawdopodobniej wybór sieci peer-to-peer będzie poprawny. Ponieważ każdy komputer działa zarówno jako klient, jak i serwer w sieci peer-to-peer, użytkownicy muszą mieć wystarczającą wiedzę, aby działać zarówno jako użytkownicy, jak i administratorzy swojego komputera.

Sieci oparte na serwerze

Jeśli do sieci podłączonych jest więcej niż 30 użytkowników, sieć peer-to-peer, w której komputery działają zarówno jako klienci, jak i serwery, może nie być wystarczająco wydajna. Dlatego większość sieci korzysta z serwerów dedykowanych. Serwer dedykowany to serwer, który działa tylko jako serwer (z wyłączeniem funkcji klienta lub stanowisko pracy). Są one specjalnie zoptymalizowane pod kątem szybkiego przetwarzania żądań od klientów sieciowych oraz zarządzania ochroną plików i katalogów. Sieci oparte na serwerach stały się standardem branżowym i są one zwykle przytaczane jako przykłady.

Wraz ze wzrostem wielkości sieci i wielkości ruchu sieciowego konieczne jest zwiększenie liczby serwerów. Podział zadań na kilka serwerów zapewnia, że każde zadanie zostanie wykonane przez większość efektywny sposób wszystkich możliwych.

W sieciach peer-to-peer każdy komputer działa zarówno jako klient, jak i serwer. Dla niewielkiej grupy użytkowników takie sieci z łatwością zapewniają separację danych i urządzeń peryferyjnych. Ponieważ jednak administracja w sieciach peer-to-peer nie jest scentralizowana, trudno jest zapewnić zaawansowaną ochronę danych.

Sieci oparte na serwerze są najbardziej efektywne, gdy są udostępniane duża liczba zasoby i dane. Administrator może zarządzać ochroną danych poprzez monitorowanie pracy sieci. Takie sieci mogą mieć jeden lub więcej serwerów, w zależności od natężenia ruchu w sieci, liczby urządzeń peryferyjnych i tak dalej. Istnieją również sieci łączone, które łączą właściwości obu typów sieci. Takie sieci są dość popularne, chociaż wymagają dokładniejszego planowania, aby działały efektywnie, dlatego szkolenie użytkowników powinno być wyższe.

Główne wymaganie dla sieci to wykonywanie przez sieć jej głównej funkcji - zapewnienie użytkownikom potencjalnej możliwości dostępu do współdzielonych zasobów wszystkich komputerów podłączonych do sieci. Wszystkie inne wymagania - wydajność, niezawodność, kompatybilność, łatwość zarządzania, bezpieczeństwo, rozszerzalność i skalowalność - są związane z jakością tego podstawowego zadania.

Chociaż wszystkie te wymagania są bardzo ważne, często pojęcie „jakości usługi” (Quality of Service, QpS) sieci komputerowej jest interpretowane węższe - obejmuje tylko dwie najważniejsze cechy sieci - wydajność i niezawodność.

Niezależnie od wybranego wskaźnika jakości usług sieciowych istnieją dwa podejścia do jej świadczenia. Pierwsze podejście będzie oczywiście wydawało się najbardziej naturalne z punktu widzenia użytkownika sieci. Polega ona na tym, że sieć (a dokładniej jej personel) gwarantuje użytkownikowi przestrzeganie określonej wartości liczbowej wskaźnika jakości obsługi. Na przykład sieć może zagwarantować użytkownikowi A, że którykolwiek z jego pakietów wysłanych do użytkownika B zostanie opóźniony przez sieć o nie więcej niż 150 ms. Albo że średnia przepustowość kanału między użytkownikami A i B nie będzie niższa niż 5 Mb/s, podczas gdy kanał będzie dopuszczał impulsy ruchu o przepustowości 10 Mb w odstępach czasu nie dłuższych niż 2 sekundy. Technologie Frame Relay i ATM pozwalają budować sieci gwarantujące jakość usług pod względem wydajności.

Drugie podejście polega na tym, że sieć obsługuje użytkowników zgodnie z ich priorytetami. Oznacza to, że jakość usług zależy od stopnia uprzywilejowania użytkownika lub grupy użytkowników, do której należy. W tym przypadku QoS nie jest gwarantowane, gwarantowany jest tylko poziom uprawnień użytkownika. Usługa ta nazywana jest usługą best-effection. Sieć stara się jak najlepiej służyć użytkownikowi, ale niczego nie gwarantuje. Zasada ta działa na przykład w sieciach lokalnych zbudowanych na przełącznikach z priorytetyzacją ramek.

Występ

Potencjalnie wysoka wydajność jest jedną z głównych właściwości systemów rozproszonych, do których należą sieci komputerowe. Właściwość tę zapewnia możliwość równoległej pracy pomiędzy kilkoma komputerami w sieci. Niestety taka możliwość nie zawsze jest możliwa do zrealizowania.

Istnieje kilka głównych cech wydajności sieci:

czas reakcji;

pojemność;

opóźnienie transmisji i zmienność opóźnienia transmisji.

Czas odpowiedzi sieci jest integralną cechą wydajności sieci z punktu widzenia użytkownika. Jest to cecha, do której odnosi się użytkownik, gdy mówi: „Sieć jest dzisiaj powolna”.

Ogólnie czas odpowiedzi jest definiowany jako odstęp czasu między wystąpieniem żądania użytkownika dotyczącego usługi sieciowej a otrzymaniem odpowiedzi na to żądanie.

Oczywiście wartość tego wskaźnika zależy od rodzaju usługi, z której korzysta użytkownik, z jakiego użytkownika i z jakiego serwera uzyskuje dostęp, a także od aktualnego stanu elementów sieci – obciążenia segmentów, przełączników i routerów przez które przechodzi żądanie, obciążenie serwera itp.

Dlatego sensowne jest również zastosowanie średniej ważonej oszacowania czasu odpowiedzi sieci, uśredniając ten wskaźnik dla użytkowników, serwerów i pory dnia (od której w dużej mierze zależy obciążenie sieci).

Przepustowość odzwierciedla ilość danych przesyłanych przez sieć lub jej część w jednostce czasu. Przepustowość nie jest już cechą użytkownika, ponieważ wskazuje na szybkość wykonywania operacji w sieci wewnętrznej - przesyłania pakietów danych między węzłami sieci za pośrednictwem różnych urządzeń komunikacyjnych. Charakteryzuje on jednak bezpośrednio jakość głównej funkcji sieci - transportu komunikatów - i dlatego jest częściej wykorzystywany w analizie wydajności sieci niż czas odpowiedzi.

Przepustowość jest mierzona w bitach na sekundę lub pakietach na sekundę. Przepustowość może być chwilowa, maksymalna i średnia.

Średnią przepustowość oblicza się, dzieląc całkowitą ilość przesłanych danych przez czas ich przesyłania i wybiera się wystarczająco długi okres - godzinę, dzień lub tydzień.

Przepustowość chwilowa różni się od średniej tym, że do uśredniania wybierany jest bardzo mały przedział czasu - na przykład 10 ms lub 1 s.

Maksymalna przepustowość to najwyższa chwilowa przepustowość zarejestrowana w okresie obserwacji.

Przepustowość można mierzyć między dowolnymi dwoma węzłami lub punktami w sieci, na przykład między komputer kliencki a serwerem, między portami wejściowymi i wyjściowymi routera. Do analizy i strojenia sieci bardzo przydatna jest znajomość danych dotyczących przepustowości poszczególnych elementów sieci.

Opóźnienie transmisji definiuje się jako opóźnienie między momentem przybycia pakietu na wejście urządzenia sieciowego lub części sieci a momentem pojawienia się na wyjściu tego urządzenia. Ten parametr wydajności jest podobny w znaczeniu do czasu odpowiedzi sieci, ale różni się tym, że zawsze charakteryzuje tylko sieciowe etapy przetwarzania danych, bez opóźnień przetwarzania przez komputery sieciowe. Zazwyczaj jakość sieci charakteryzuje się wartościami maksymalnego opóźnienia transmisji i zmienności opóźnienia. Nie wszystkie rodzaje ruchu są wrażliwe na opóźnienia transmisji, w każdym razie na te, które są typowe dla sieci komputerowych - zwykle opóźnienia nie przekraczają setek milisekund, rzadziej - kilku sekund. Ta kolejność opóźnień pakietów generowanych przez usługę plików, usługę poczty elektronicznej lub usługę drukowania ma niewielki wpływ na jakość tych usług z punktu widzenia użytkownika sieci. Z drugiej strony te same opóźnienia w pakietach niosących dane głosowe lub obrazy wideo mogą prowadzić do znacznego obniżenia jakości informacji przekazywanych użytkownikowi – pojawienie się efektu „echa”, niemożność rozróżnienia niektórych słów, obrazu drżenie itp.

Przepustowość i opóźnienia transmisji są parametrami niezależnymi, dzięki czemu sieć może mieć np. dużą przepustowość, ale wprowadzać znaczne opóźnienia w transmisji każdego pakietu. Przykładem takiej sytuacji jest kanał komunikacyjny utworzony przez satelitę geostacjonarnego. Przepustowość tego kanału może być bardzo duża, np. 2 Mb/s, natomiast opóźnienie transmisji wynosi zawsze co najmniej 0,24 s, co określa prędkość propagacji sygnału (ok. 300 000 km/s) oraz długość kanału (72 000 km).

Niezawodność i bezpieczeństwo

Jednym z początkowych celów tworzenia systemów rozproszonych, obejmujących sieci komputerowe, było osiągnięcie większej niezawodności w porównaniu z pojedynczymi komputerami.

Ważne jest, aby rozróżnić kilka aspektów niezawodności. Do urządzenia techniczne Wykorzystywane są wskaźniki niezawodności, takie jak średni czas między awariami, prawdopodobieństwo awarii, wskaźnik awaryjności. Wskaźniki te są jednak odpowiednie do oceny wiarygodności proste elementy i urządzenia, które mogą znajdować się tylko w dwóch stanach - w górę lub w dół. Złożone systemy składające się z wielu elementów, oprócz stanów zdrowia i niesprawności, mogą mieć inne stany pośrednie, których te cechy nie uwzględniają. W związku z tym do oceny niezawodności złożonych systemów stosuje się inny zestaw cech.

Dostępność odnosi się do ułamka czasu, przez jaki system może być używany. Dostępność można poprawić wprowadzając redundancję do struktury systemu: kluczowe elementy systemu muszą istnieć w kilku instancjach, aby w przypadku awarii jednego z nich, pozostałe zapewniały funkcjonowanie systemu.

Aby system został sklasyfikowany jako wysoce niezawodny, musi mieć przynajmniej wysoką dostępność, ale to nie wystarczy. Niezbędne jest zapewnienie bezpieczeństwa danych i ochrona ich przed zniekształceniem. Ponadto należy zachować spójność (konsekwencję) danych, na przykład jeśli kilka kopii danych jest przechowywanych na kilku serwerach plików w celu zwiększenia niezawodności, to ich tożsamość musi być stale zapewniana.

Ponieważ sieć działa w oparciu o mechanizm transmisji pakietów między węzłami końcowymi, jedną z charakterystycznych cech niezawodności jest prawdopodobieństwo, że pakiet zostanie dostarczony do węzła docelowego bez zniekształceń. Wraz z tą cechą można zastosować inne wskaźniki: prawdopodobieństwo utraty pakietu (z dowolnego powodu - z powodu przepełnienia bufora routera, z powodu niezgodności sumy kontrolnej, z powodu braku działającej ścieżki do węzła docelowego itp.), zniekształcenie prawdopodobieństwa pojedynczego bitu przesyłanych danych, współczynnik zgubione pakiety do dostarczonych.

Innym aspektem ogólnej niezawodności jest bezpieczeństwo, czyli zdolność systemu do ochrony danych przed nieautoryzowanym dostępem. W system rozproszony jest to znacznie trudniejsze niż w scentralizowanym. W sieciach komunikaty są przesyłane liniami komunikacyjnymi, często przechodzącymi przez pomieszczenia publiczne, w których można zainstalować urządzenia podsłuchowe. Innym wrażliwym miejscem mogą być pozostawione bez nadzoru komputery osobiste. Ponadto zawsze istnieje potencjalne zagrożenie złamania ochrony sieci przed nieautoryzowanymi użytkownikami, jeśli sieć ma dostęp do globalnych sieci publicznych.

Inną cechą niezawodności jest odporność na awarie. W sieciach odporność na awarie rozumiana jest jako zdolność systemu do ukrycia przed użytkownikiem awarii poszczególnych jego elementów. Na przykład, jeśli kopie tabeli bazy danych są przechowywane jednocześnie na kilku serwerach plików, użytkownicy mogą po prostu nie zauważyć awarii jednego z nich. W systemie odpornym na uszkodzenia awaria jednego z jego elementów prowadzi do pewnego obniżenia jakości jego pracy (degradacji), a nie do całkowitego zatrzymania. Tak więc, jeśli jeden z serwerów plików w poprzednim przykładzie ulegnie awarii, tylko czas dostępu do bazy danych wzrośnie ze względu na zmniejszenie stopnia zrównoleglania zapytań, ale ogólnie system będzie nadal wykonywać swoje funkcje.

Możliwość rozbudowy i skalowalność

Terminy rozszerzalność i skalowalność są czasem używane zamiennie, ale jest to niepoprawne – każdy z nich ma dobrze zdefiniowane niezależne znaczenie.

Rozszerzalność oznacza możliwość stosunkowo łatwego dodawania poszczególnych elementów sieci (użytkowników, komputery, aplikacje, usługi), zwiększania długości segmentów sieci oraz zastępowania istniejącego sprzętu mocniejszymi. Jednocześnie fundamentalnie ważne jest, aby łatwość rozbudowy systemu można czasami zapewnić w bardzo ograniczonych granicach. Na przykład sieć lokalna Ethernet zbudowana w oparciu o pojedynczy segment grubego kabla koncentrycznego jest wysoce rozszerzalna w tym sensie, że umożliwia łatwe podłączanie nowych stacji. Taka sieć ma jednak limit liczby stacji – ich liczba nie powinna przekraczać 30-40. Chociaż sieć umożliwia fizyczne podłączenie większej liczby stacji (do 100) do segmentu, to jednak najczęściej powoduje to drastyczne zmniejszenie wydajności sieci. Obecność takiego ograniczenia jest oznaką słabej skalowalności systemu przy dobrej rozszerzalności.

Skalowalność oznacza, że sieć pozwala na zwiększenie liczby węzłów i długości łączy w bardzo szerokim zakresie, przy czym wydajność sieci nie ulega pogorszeniu. Aby zapewnić skalowalność sieci, konieczne jest zastosowanie dodatkowego sprzętu komunikacyjnego oraz specjalna struktura sieci. Na przykład sieć wielosegmentowa zbudowana przy użyciu przełączników i routerów oraz posiadająca struktura hierarchiczna znajomości. Taka sieć może obejmować kilka tysięcy komputerów i jednocześnie zapewniać każdemu użytkownikowi sieci pożądaną jakość usług.

Przezroczystość

Przejrzystość sieci osiąga się, gdy sieć jest prezentowana użytkownikom nie tyle oddzielnych komputerów połączonych skomplikowanym systemem kabli, co pojedynczym tradycyjnym komputerem z systemem współdzielenia czasu. Znane hasło Sun Microsystems: „Sieć to komputer” – mówi o takiej właśnie przejrzystej sieci.

Przejrzystość można osiągnąć na dwóch różnych poziomach - na poziomie użytkownika i na poziomie programisty. Na poziomie użytkownika przezroczystość oznacza, że użytkownik używa tych samych poleceń i znanych procedur do pracy z zasobami zdalnymi, co z zasobami lokalnymi. Programistycznie przezroczystość oznacza, że aplikacja potrzebuje tych samych wywołań, aby uzyskać dostęp do zasobów zdalnych, co w przypadku dostępu do zasobów lokalnych. Przejrzystość na poziomie użytkownika jest łatwiejsza do osiągnięcia, ponieważ wszystkie cechy procedur związane z rozproszonym charakterem systemu są maskowane przed użytkownikiem przez programistę tworzącego aplikację. Przejrzystość na poziomie aplikacji wymaga ukrycia wszystkich szczegółów dystrybucji za pomocą sieciowego systemu operacyjnego.

Sieć powinna ukrywać wszystkie cechy systemów operacyjnych i różnice w typach komputerów. Użytkownik systemu Macintosh musi mieć dostęp do zasobów obsługiwanych przez system UNIX, a użytkownik systemu UNIX musi mieć możliwość udostępniania informacji użytkownikom systemu Windows 95. Zdecydowana większość użytkowników nie chce nic wiedzieć o wewnętrznych formatach plików lub składni poleceń systemu UNIX .

Użytkownik terminala IBM 3270 musi mieć możliwość wymiany komunikatów z użytkownikami sieci komputery osobiste bez konieczności zagłębiania się w tajniki trudnych do zapamiętania adresów.

Pojęcie przejrzystości można zastosować do różnych aspektów sieci.

Na przykład przezroczystość lokalizacji oznacza, że użytkownik nie musi wiedzieć, gdzie znajdują się zasoby oprogramowania i sprzętu, takie jak procesory, drukarki, pliki i bazy danych. Nazwa zasobu nie może zawierać informacji o jego lokalizacji, więc nazwy takie jak mashinel: prog.c lub \\ftp_serv\pub nie są przezroczyste. Podobnie, przezroczystość ruchu oznacza, że zasoby powinny swobodnie przenosić się z jednego komputera na drugi bez zmiany ich nazw. Innym możliwym aspektem przezroczystości jest przezroczystość równoległości, co oznacza, że proces zrównoleglania obliczeń odbywa się automatycznie, bez udziału programisty, podczas gdy sam system rozdziela równoległe gałęzie aplikacji pomiędzy procesory i komputery w sieci. Obecnie nie można powiedzieć, że właściwość przejrzystości jest w pełni nieodłączna w wielu sieciach komputerowych, jest to raczej cel, do którego dążą twórcy nowoczesnych sieci.

Wsparcie różne rodzaje ruch drogowy

Sieci komputerowe zostały pierwotnie zaprojektowane do udostępniania użytkownikom dostępu do zasobów komputera: plików, drukarek itp. Ruch generowany przez te tradycyjne usługi sieci komputerowej ma swoje własne cechy i znacznie różni się od ruchu wiadomości w sieci telefoniczne lub na przykład w sieciach telewizji kablowej. Jednak w latach 90. do sieci komputerowych wkroczył ruch danych multimedialnych, reprezentujących cyfrową mowę i obrazy wideo.

Sieci komputerowe zaczęto wykorzystywać do wideokonferencji, edukacji i rozrywki opartej na wideo i tak dalej. Oczywiście dynamiczna transmisja ruchu multimedialnego wymaga innych algorytmów i protokołów, a co za tym idzie innego sprzętu. Choć udział ruchu multimedialnego jest wciąż niewielki, to już zaczął przenikać zarówno do sieci globalnych, jak i lokalnych, a proces ten będzie oczywiście postępował w coraz szybszym tempie.

Główną cechą ruchu generowanego podczas dynamicznej transmisji głosu lub obrazu jest spełnienie ścisłych wymagań dotyczących synchronizmu przesyłanych wiadomości. Do wysokiej jakości odtwarzania procesów ciągłych, jakimi są drgania dźwięku lub zmiany natężenia światła w obrazie wideo, konieczne jest uzyskanie zmierzonych i zakodowanych amplitud sygnałów o tej samej częstotliwości, z jaką zostały zmierzone po stronie nadawczej. Jeśli wiadomości są opóźnione, zostaną zaobserwowane zniekształcenia.

Jednocześnie ruch danych komputerowych charakteryzuje się wyjątkowo nierównomierną intensywnością napływu wiadomości do sieci przy braku ścisłych wymagań dotyczących synchronizmu dostarczania tych wiadomości. Na przykład dostęp użytkownika pracującego z tekstem na zdalnym dysku generuje losowy strumień wiadomości między zdalnym a komputery lokalne, który zależy od działań użytkownika związanych z edycją tekstu, a opóźnienia w dostarczaniu w ramach pewnych (i dość dużych z punktu widzenia komputera) limitów mają niewielki wpływ na jakość usług dla użytkownika sieci. Wszystkie algorytmy komunikacji komputerowej, odpowiadające im protokoły i sprzęt komunikacyjny zostały zaprojektowane specjalnie dla tego „pulsującego” charakteru ruchu, więc potrzeba przesyłania ruchu multimedialnego wymaga fundamentalnych zmian zarówno w protokołach, jak i sprzęcie. Obecnie prawie wszystkie nowe protokoły zapewniają w pewnym stopniu obsługę ruchu multimedialnego.

Szczególnie trudne jest połączenie tradycyjnego ruchu komputerowego i multimedialnego w jednej sieci. Przesyłanie ruchu wyłącznie multimedialnego przez sieć komputerową, choć wiąże się z pewnymi trudnościami, jest mniej trudne. Jednak sprawa współistnienia dwóch rodzajów ruchu o przeciwstawnych wymaganiach co do jakości usługi jest znacznie trudniejszym zadaniem. Zazwyczaj protokoły i wyposażenie sieci komputerowych klasyfikują ruch multimedialny jako opcjonalny, więc jakość jego obsługi pozostawia wiele do życzenia. Dziś podejmuje się wielkie wysiłki, aby tworzyć sieci, które nie naruszają interesów jednego z rodzajów ruchu. Najbliżej tego celu są sieci oparte na technologii ATM, których twórcy początkowo uwzględnili przypadek koegzystencji różne rodzaje ruch w tej samej sieci.

Sterowalność

Zarządzanie siecią oznacza możliwość centralnego monitorowania stanu głównych elementów sieci, identyfikowania i rozwiązywania problemów pojawiających się podczas działania sieci, przeprowadzania analiz wydajności i planowania rozwoju sieci. Idealnie, narzędzia do zarządzania siecią to system, który monitoruje, kontroluje i zarządza każdym elementem sieci - od najprostszych do najbardziej złożonych urządzeń, podczas gdy taki system traktuje sieć jako całość, a nie jako odrębny zbiór poszczególnych urządzeń.

Dobry system zarządzania monitoruje sieć, a gdy wykryje problem, uruchamia pewne działania, koryguje sytuację i powiadamia administratora o tym, co się stało i jakie kroki zostały podjęte. Jednocześnie system sterowania musi gromadzić dane, na podstawie których można zaplanować rozwój sieci. Wreszcie system sterowania musi być niezależny od producenta i posiadać przyjazny interfejs użytkownika, który pozwala na wykonywanie wszystkich czynności z jednej konsoli.

Taktycznie administratorzy i technicy codziennie mierzą się z wyzwaniami związanymi z dostępnością sieci.

Zadania te wymagają szybkiego rozwiązania, personel zajmujący się konserwacją sieci musi szybko reagować na komunikaty o błędach od użytkowników lub środki automatyczne zarządzanie siecią. Stopniowo pojawiają się bardziej ogólne problemy z wydajnością, konfiguracją sieci, obsługą błędów i bezpieczeństwem danych, co wymaga strategicznego podejścia, czyli planowania sieci. Planowanie dodatkowo obejmuje prognozę zmian wymagań użytkowników dla sieci, problemów z wykorzystaniem nowych aplikacji, nowych technologie sieciowe itp.

Przydatność systemu kontroli jest szczególnie widoczna w dużych sieciach: korporacyjnych lub publicznych o zasięgu globalnym. Bez systemu sterowania w takich sieciach konieczna jest obecność wykwalifikowanych operatorów w każdym budynku w każdym mieście, w którym zainstalowany jest sprzęt sieciowy, co w efekcie prowadzi do konieczności posiadania ogromnej liczby personelu utrzymania ruchu.

Obecnie istnieje wiele nierozwiązanych problemów w dziedzinie systemów zarządzania siecią. Naprawdę wygodne, kompaktowe i wieloprotokołowe narzędzia do zarządzania siecią to zdecydowanie za mało. Większość istniejących narzędzi w ogóle nie zarządza siecią, a jedynie monitoruje jej działanie. Monitorują sieć, ale nie podejmują działań, jeśli coś się stało lub może się stać z siecią. Niewiele systemów jest skalowalnych, zdolnych do obsługi zarówno sieci oddziałowych, jak i obejmujących całe przedsiębiorstwo — wiele systemów zarządza tylko oddzielne elementy sieci i nie analizować zdolności sieci do wykonywania wysokiej jakości transferu danych między użytkownikami końcowymi sieci.

Zgodność

Zgodność lub integrowalność oznacza, że sieć może obejmować szeroką gamę oprogramowania i sprzętu, co oznacza, że może współistnieć z różnymi systemami operacyjnymi obsługującymi różne stosy protokołów komunikacyjnych oraz uruchamiać sprzęt i aplikacje z różni producenci. Sieć składająca się z elementów heterogenicznych nazywana jest heterogeniczną lub heterogeniczną, a jeśli sieć heterogeniczna działa bez problemów, to jest zintegrowana. Głównym sposobem budowania sieci zintegrowanych jest wykorzystanie modułów wykonanych zgodnie z otwartymi standardami i specyfikacjami.

1.2. Model ISO/OSI

Tylko dlatego, że protokół jest umową między dwoma oddziałującymi jednostkami, w tym przypadku dwoma komputerami działającymi w sieci, niekoniecznie oznacza to, że jest standardem. Jednak w praktyce, wdrażając sieci, zwykle używają standardowych protokołów. Może być markowy, narodowy lub międzynarodowe standardy.

Międzynarodowa Organizacja Normalizacyjna (ISO) opracowała model, który jasno definiuje różne poziomy interakcji systemu, nadaje im standardowe nazwy i określa, jaką pracę powinien wykonać każdy poziom. Model ten nazywa się modelem interakcji. systemy otwarte(Open System Interconnection, OSI) lub model ISO/OSI.

Model OSI dzieli komunikację na siedem poziomów lub warstw (rysunek 1.1). Każdy poziom dotyczy jednego konkretnego aspektu interakcji. W ten sposób problem interakcji rozkłada się na 7 konkretnych problemów, z których każdy można rozwiązać niezależnie od pozostałych. Każda warstwa utrzymuje interfejsy z warstwami wyższymi i niższymi.

Ryż. 1.1. Model interoperacyjności systemów otwartych ISO/OSI

Model OSI opisuje tylko środki interakcji obejmujące cały system, a nie aplikacje użytkownika końcowego. Aplikacje implementują własne protokoły komunikacyjne, uzyskując dostęp do obiektów systemowych. Należy pamiętać, że aplikacja może przejąć funkcje niektórych wyższych warstw modelu OSI, w takim przypadku w razie potrzeby uzyskuje dostęp do narzędzi systemowych realizujących funkcje pozostałych niższych warstw modelu OSI, gdy wymagana jest współpraca.

Aplikacja użytkownika końcowego może wykorzystywać narzędzia interakcji z systemem nie tylko do organizowania dialogu z inną aplikacją działającą na innym komputerze, ale także po prostu do odbierania usług tej lub innej usługa sieciowa takie jak dostęp do zdalnych plików, odbieranie poczty lub drukowanie na udostępnionej drukarce.

Pozwól więc aplikacji wysłać żądanie do warstwy aplikacji, na przykład do usługi plików. Na podstawie tego żądania oprogramowanie warstwy aplikacji generuje komunikat w standardowym formacie, w którym umieszcza informacje serwisowe(nagłówek) i ewentualnie przesyłane dane. Ta wiadomość jest następnie wysyłana do warstwy reprezentatywnej. Warstwa prezentacji dodaje swój nagłówek do wiadomości i przekazuje wynik do warstwy sesji, która z kolei dodaje swój nagłówek i tak dalej. Niektóre implementacje protokołów przewidują obecność w wiadomości nie tylko nagłówka, ale także trailera. Wreszcie wiadomość dociera do najniższej, fizycznej warstwy, która faktycznie przekazuje ją liniami komunikacyjnymi.

Gdy wiadomość dociera przez sieć do innego komputera, przechodzi sekwencyjnie z warstwy na warstwę. Każdy poziom analizuje, przetwarza i usuwa nagłówek swojego poziomu, wykonuje odpowiednie podany poziom funkcje i przekazuje wiadomość do wyższej warstwy.

Oprócz terminu „wiadomość” (wiadomość) istnieją inne nazwy używane przez specjalistów sieci w odniesieniu do jednostki wymiany danych. Normy ISO dotyczące protokołów na dowolnym poziomie używają terminu „jednostka danych protokołu” – Protocol Data Unit (PDU). Ponadto często używane są nazwy ramka (ramka), pakiet (pakiet), datagram (datagram).

Funkcje warstw modelu ISO/OSI

poziom fizyczny. Ta warstwa zajmuje się transmisją bitów przez kanały fizyczne, takie jak kabel koncentryczny, skrętka lub światłowód. Poziom ten jest związany z właściwościami fizycznych nośników transmisji danych, takimi jak przepustowość, odporność na zakłócenia, impedancja falowa i inne. Na tym samym poziomie określane są charakterystyki sygnałów elektrycznych, takie jak wymagania dotyczące czoła impulsów, poziomy napięcia lub prądu przesyłanego sygnału, rodzaj kodowania i szybkość transmisji sygnału. Ponadto ujednolicono tutaj rodzaje złączy i przeznaczenie każdego pinu.

Funkcje warstwy fizycznej są zaimplementowane we wszystkich urządzeniach podłączonych do sieci. Po stronie komputera funkcje warstwy fizycznej są realizowane przez kartę sieciową lub port szeregowy.

Przykładem protokołu warstwy fizycznej jest specyfikacja 10Base-T Ethernet, która definiuje kabel nieekranowany jako używany kabel. zakręcona para kategoria 3 z impedancją 100 omów, złącze RJ-45, maksymalna długość segmentu fizycznego 100 metrów, kod Manchester do reprezentacji danych na kablu oraz inne cechy otoczenia i sygnałów elektrycznych.

poziom kanału. W warstwie fizycznej bity są po prostu wysyłane. Nie uwzględnia to, że w niektórych sieciach, w których linie komunikacyjne są używane (współdzielone) naprzemiennie przez kilka par współpracujących komputerów, fizyczne medium transmisyjne może być zajęte. Dlatego jednym z zadań warstwy łącza jest sprawdzenie dostępności medium transmisyjnego. Kolejnym zadaniem warstwy łącza jest implementacja mechanizmów wykrywania i korygowania błędów. W tym celu w warstwie łącza danych bity są grupowane w zestawy zwane ramkami. Warstwa łącza zapewnia, że każda ramka jest przesyłana poprawnie, umieszczając specjalną sekwencję bitów na początku i na końcu każdej ramki w celu jej oznaczenia, a także oblicza sumę kontrolną, sumując wszystkie bajty ramki w określony sposób i dodając sumę kontrolną do ramy. Po nadejściu ramki odbiornik ponownie oblicza sumę kontrolną odebranych danych i porównuje wynik z sumą kontrolną ramki. Jeśli pasują, ramka jest uznawana za ważną i akceptowaną. Jeśli sumy kontrolne się nie zgadzają, generowany jest błąd.

Protokoły warstwy łącza stosowane w sieciach lokalnych mają określoną strukturę połączeń między komputerami i sposoby ich adresowania. Chociaż warstwa łącza zapewnia dostarczenie ramki między dowolnymi dwoma węzłami sieci lokalnej, robi to tylko w sieci z całkowicie zdefiniowaną topologią łącza, dokładnie taką, dla której została zaprojektowana. Do takich typowych topologii obsługiwanych przez protokoły warstwy łącza sieci lokalne, obejmują wspólny autobus, pierścień i gwiazdę. Przykładami protokołów warstwy łącza są protokoły Ethernet, Token Ring, FDDI, 100VG-AnyLAN.

W sieciach LAN protokoły warstwy łącza są używane przez komputery, mosty, przełączniki i routery. W komputerach funkcje warstwy łącza są realizowane wspólnym wysiłkiem kart sieciowych i ich sterowników.

W sieciach rozległych, które rzadko mają regularną topologię, warstwa łącza danych zapewnia wymianę komunikatów między dwoma sąsiednimi komputerami połączonymi indywidualną linią komunikacyjną. Przykładami protokołów point-to-point (jak często nazywa się takie protokoły) są szeroko stosowane protokoły PPP i LAP-B.

Warstwa sieci. Ten poziom służy do utworzenia jednego systemu transportowego, który łączy kilka sieci o różnych zasadach przesyłania informacji między węzłami końcowymi. Rozważ funkcje warstwy sieciowej na przykładzie sieci lokalnych. Protokół warstwy łącza sieci lokalnych zapewnia dostarczanie danych pomiędzy dowolnymi węzłami tylko w sieci o odpowiedniej typowa topologia. Jest to bardzo ścisłe ograniczenie, które nie pozwala na budowanie sieci o rozbudowanej strukturze, na przykład sieci, które łączą kilka sieci firmowych w jedną sieć, lub sieci o wysokiej niezawodności, w których występują redundantne łącza między węzłami. Aby z jednej strony zachować prostotę procedur przesyłania danych dla typowych topologii, az drugiej umożliwić wykorzystanie dowolnych topologii, stosowana jest dodatkowa warstwa sieciowa. Na tym poziomie wprowadza się pojęcie „sieci”. W tym przypadku sieć jest rozumiana jako zestaw komputerów połączonych ze sobą zgodnie z jedną ze standardowych typowych topologii i wykorzystujących jeden z protokołów warstwy łącza zdefiniowanych dla tej topologii do przesyłania danych.

Tak więc w sieci dostarczanie danych jest regulowane przez warstwę łącza, ale dostarczanie danych między sieciami jest obsługiwane przez warstwę sieci.

Komunikaty warstwy sieci są nazywane pakiety. Podczas organizowania dostarczania pakietów na poziomie sieci stosuje się koncepcję „numer sieci”. W takim przypadku adres odbiorcy składa się z numeru sieci i numeru komputera w tej sieci.

Sieci są połączone przez specjalne urządzenia zwane routerami. router to urządzenie, które zbiera informacje o topologii połączeń i na jej podstawie przekazuje pakiety warstwy sieciowej do sieci docelowej. Aby przekazać wiadomość od nadawcy znajdującego się w jednej sieci do odbiorcy znajdującego się w innej sieci, konieczne jest wykonanie określonej liczby transmisji tranzytowych (hopów) pomiędzy sieciami, każdorazowo wybierając odpowiednią trasę. Zatem trasa to sekwencja routerów, przez które przechodzi pakiet.

Problem wyboru najlepszej ścieżki nazywa się rozgromienie a jego rozwiązanie jest głównym zadaniem warstwy sieciowej. Problem ten potęguje fakt, że najkrótsza droga nie zawsze jest najlepsza. Często kryterium wyboru trasy jest czas przesyłania danych na tej trasie, zależy to od przepustowości kanałów komunikacyjnych oraz natężenia ruchu, które może zmieniać się w czasie. Niektóre algorytmy routingu próbują dostosować się do zmian obciążenia, podczas gdy inne podejmują decyzje na podstawie długoterminowych średnich. Wybór trasy może być również oparty na innych kryteriach, takich jak niezawodność transmisji.

Warstwa sieciowa definiuje dwa rodzaje protokołów. Pierwszy typ odnosi się do definicji zasad transmisji pakietów z danymi węzłów końcowych od węzła do routera oraz między routerami. To właśnie te protokoły są zwykle określane, gdy mówimy o protokołach warstwy sieci. Warstwa sieciowa zawiera również inny rodzaj protokołu zwany protokoły wymiany informacji o routingu,. Routery wykorzystują te protokoły do zbierania informacji o topologii połączeń wzajemnych. Protokoły warstwy sieciowej są implementowane przez moduły programowe systemu operacyjnego oraz oprogramowanie i sprzęt routerów.

Przykładami protokołów warstwy sieciowej są IP Internetworking Protocol stosu TCP/IP oraz IPX Packet Internetworking Protocol stosu Novella.

Warstwa transportowa. W drodze od nadawcy do odbiorcy pakiety mogą zostać uszkodzone lub utracone. Podczas gdy niektóre aplikacje mają własną obsługę błędów, są takie, które wolą od razu radzić sobie z niezawodnym połączeniem. Zadaniem warstwy transportowej jest zapewnienie, że aplikacje lub wyższe warstwy stosu — aplikacja i sesja — przesyłają dane z wymaganym stopniem niezawodności. Model OSI definiuje pięć klas usług świadczonych przez warstwę transportową. Te rodzaje usług różnią się jakością świadczonych usług: pilnością, możliwością przywrócenia przerwanej komunikacji, dostępnością urządzeń multipleksujących dla wielu połączeń między różnymi protokołami aplikacji za pośrednictwem wspólnego protokołu transportowego, a co najważniejsze, możliwością wykrywania i korygowania błędy transmisji, takie jak zniekształcenia, utrata i duplikacja pakietów.

O wyborze klasy usługi warstwy transportowej decyduje z jednej strony stopień, w jakim zadanie zapewnienia niezawodności rozwiązywane jest przez same aplikacje i protokoły wyższe niż warstwy transportowe, a z drugiej strony wybór zależy od tego, jak niezawodny jest cały system przesyłania danych online. Jeśli więc np. jakość kanałów komunikacyjnych jest bardzo wysoka, a prawdopodobieństwo wystąpienia błędów niewykrywanych przez protokoły niższych warstw niewielkie, to zasadne jest skorzystanie z jednej z lekkich usług warstwy transportowej, które nie są obciążone licznymi kontrole, uścisk dłoni i inne metody poprawy niezawodności. Jeśli pojazdy są początkowo bardzo zawodne, warto sięgnąć po najbardziej rozwiniętą usługę warstwy transportowej, która działa z maksymalnymi środkami wykrywania i eliminowania błędów – z wykorzystaniem pre-ustalania połączenia logicznego, kontroli dostarczania wiadomości za pomocą sum kontrolnych i numeracji cyklicznej pakietów, ustalanie limitów czasu dostawy itp.

Z reguły wszystkie protokoły, począwszy od warstwy transportowej wzwyż, są implementowane przez oprogramowanie końcowych węzłów sieci - komponentów ich sieciowych systemów operacyjnych. Przykładami protokołów transportowych są protokoły TCP i UDP stosu TCP/IP oraz protokół SPX stosu Novella.

poziom sesji. Warstwa sesji zapewnia kontrolę konwersacji w celu uchwycenia, która strona jest aktywna w obecnie a także zapewnia możliwości synchronizacji. Te ostatnie umożliwiają wstawianie punktów kontrolnych do długich transferów, dzięki czemu w razie niepowodzenia możesz wrócić do ostatniego punktu kontrolnego, zamiast zaczynać wszystko od nowa. W praktyce niewiele aplikacji korzysta z warstwy sesyjnej i rzadko jest ona wdrażana.

Warstwa prezentacji. Ta warstwa zapewnia pewność, że informacje przekazywane przez warstwę aplikacji będą zrozumiałe dla warstwy aplikacji w innym systemie. W razie potrzeby warstwa prezentacji dokonuje przekształcenia formatów danych na jakiś typowy format prezentacji, a przy odbiorze odpowiednio wykonuje odwrotna transformacja. W ten sposób warstwy aplikacji mogą przezwyciężyć na przykład różnice składniowe w reprezentacji danych. Na tym poziomie można wykonać szyfrowanie i deszyfrowanie danych, dzięki czemu poufność wymiany danych jest zapewniona natychmiastowo dla wszystkich usług aplikacyjnych. Przykładem protokołu działającego w warstwie prezentacji jest protokół Secure Socket Layer (SSL), który zapewnia bezpieczne przesyłanie komunikatów dla protokołów warstwy aplikacji stosu TCP/IP.

Poziom aplikacji. Warstwa aplikacji to tak naprawdę zestaw różnych protokołów, za pomocą których użytkownicy sieci uzyskują dostęp do współdzielonych zasobów, takich jak pliki, drukarki lub hipertekstowe strony internetowe, i organizują współpracę, na przykład za pomocą protokołu poczty elektronicznej. Jednostka danych, na której działa warstwa aplikacji, jest zwykle nazywana wiadomość.

Istnieje bardzo szeroka gama protokołów warstwy aplikacji. Oto tylko kilka przykładów najczęstszych implementacji usług plików: NCP w systemie operacyjnym Novell NetWare, SMB w Microsoft Windows NT, NFS, FTP i TFTP, które są częścią stosu TCP/IP.

Model OSI, choć bardzo ważny, jest tylko jednym z wielu modeli komunikacji. Modele te i powiązane z nimi stosy protokołów mogą różnić się liczbą warstw, ich funkcjami, formatami komunikatów, usługami świadczonymi w wyższych warstwach i innymi parametrami.

Standardowe stosy protokołów komunikacyjnych

Moduły, które implementują protokoły sąsiednich warstw i znajdują się w tym samym węźle, również współdziałają ze sobą zgodnie z dobrze zdefiniowanymi regułami i przy użyciu ustandaryzowanych formatów komunikatów. Te zasady nazywają się berło. Interfejs definiuje zestaw usług, które dana warstwa zapewnia warstwie sąsiedniej. Środki każdego poziomu muszą wypracować, po pierwsze, własny protokół, a po drugie, interfejsy z sąsiednimi poziomami. Hierarchicznie zorganizowany zestaw protokołów wystarczający do zorganizowania interakcji węzłów w sieci nazywany jest stosem. protokoły komunikacyjne. Protokoły komunikacyjne mogą być implementowane zarówno programowo, jak i sprzętowo. Protokoły niższych warstw są często implementowane w połączeniu oprogramowania i sprzętu, podczas gdy protokoły wyższych warstw są zwykle implementowane wyłącznie w oprogramowaniu. Protokoły są implementowane nie tylko przez komputery, ale także przez inne urządzenia sieciowe - koncentratory, mosty, przełączniki, routery itp. W zależności od typu urządzenia musi ono mieć wbudowane narzędzia implementujące taki lub inny zestaw protokołów. |

Struktura sieciowego systemu operacyjnego

Sieciowy system operacyjny jest kręgosłupem każdej sieci komputerowej. Każdy komputer w sieci jest w dużej mierze autonomiczny, dlatego sieciowy system operacyjny w szerokim znaczeniu rozumiany jest jako zbiór systemów operacyjnych poszczególnych komputerów, które współdziałają ze sobą w celu wymiany komunikatów i współdzielenia zasobów zgodnie ze wspólnymi zasadami - protokołami. W wąskim sensie sieciowy system operacyjny to system operacyjny jednego komputera, który zapewnia mu możliwość pracy w sieci.

Ryż. 1.1. Struktura sieciowego systemu operacyjnego

Sieciowy system operacyjny pojedynczej maszyny można podzielić na kilka części (rysunek 1.1):

- Narzędzia do zarządzania lokalnymi zasobami komputera: funkcje alokacji pamięci RAM między procesami, planowanie i wysyłanie procesów, zarządzanie procesorami w maszynach wieloprocesorowych, zarządzanie urządzeniami peryferyjnymi i inne funkcje do zarządzania lokalnymi zasobami systemu operacyjnego.

- Środki udostępniania własnych zasobów i usług do ogólnego użytku - serwerowa część systemu operacyjnego (serwer). Narzędzia te zapewniają na przykład blokowanie plików i rekordów, co jest niezbędne do ich dzielenie się; utrzymanie katalogu nazw zasoby sieciowe; przetwarzanie żądania zdalny dostęp posiadać system plików i bazy danych; zarządzanie kolejkami żądań od zdalnych użytkowników do ich urządzeń peryferyjnych.

- Środki do żądania dostępu do zdalnych zasobów i usług oraz ich wykorzystania - część kliencka systemu operacyjnego (redirector). Ta część wykonuje rozpoznanie i przekierowanie do sieci żądań do zdalnych zasobów od aplikacji i użytkowników, przy czym żądanie pochodzi z aplikacji w formie lokalnej i jest przesyłane do sieci w innej formie, która spełnia wymagania serwera. Strona klienta dba również o odbieranie odpowiedzi z serwerów i konwertowanie ich do formatu lokalnego, dzięki czemu żądania lokalne i zdalne są nie do odróżnienia dla aplikacji.

- Komunikacja z systemem operacyjnym, za pomocą której komunikaty są wymieniane w sieci. Ta część zapewnia adresowanie i buforowanie wiadomości, wybór drogi transmisji wiadomości w sieci, niezawodność transmisji itp., czyli jest środkiem transportu wiadomości.

W zależności od funkcji przypisanych do konkretnego komputera, jego system operacyjny może nie mieć części klienckiej ani serwerowej.

Rysunek 1.2 przedstawia interakcję elementów sieci. Tutaj komputer 1 pełni rolę „czystego” klienta, a komputer 2 pełni rolę „czystego” serwera, odpowiednio na pierwszym komputerze brakuje części serwerowej, a na drugim brakuje części klienckiej. Rysunek osobno pokazuje komponent po stronie klienta - readresator. To właśnie readresator przechwytuje wszystkie żądania pochodzące z aplikacji i analizuje je. Jeśli zostanie wysłane żądanie zasobu ten komputer, to jest przekazywane do odpowiedniego podsystemu lokalnego systemu operacyjnego, jeśli jest to żądanie do zdalnego zasobu, to jest przekazywane do sieci. W takim przypadku część kliencka konwertuje żądanie z postaci lokalnej na format sieciowy i przekazuje je do podsystemu transportowego, który odpowiada za dostarczanie komunikatów do określonego serwera. Część serwerowa system operacyjny komputera 2 odbiera żądanie, konwertuje je i przekazuje do swojego lokalnego systemu operacyjnego w celu wykonania. Po otrzymaniu wyniku serwer uzyskuje dostęp do podsystemu transportowego i wysyła odpowiedź do klienta, który wysłał żądanie. Część kliencka konwertuje wynik do odpowiedniego formatu i kieruje go do aplikacji, która wysłała żądanie.

Ryż. 1.2. interakcja elementów systemu operacyjnego podczas interakcji komputerów

W praktyce istnieje kilka podejść do budowania sieciowych systemów operacyjnych (rysunek 1.3).

Ryż. 1.3. Opcje budowania sieciowego systemu operacyjnego

Pierwsze sieciowe systemy operacyjne były kombinacją istniejącego lokalnego systemu operacyjnego i zbudowanej na nim nadbudowy. powłoka sieciowa. Jednocześnie w lokalny system operacyjny wbudowano minimum funkcji sieciowych, które były niezbędne do działania powłoki sieciowej, która wykonywała główne funkcje sieciowe. Przykładem takiego podejścia jest zastosowanie systemu operacyjnego MS DOS (który od trzeciej wersji posiada wbudowane funkcje takie jak blokowanie plików i rekordów niezbędne do udostępniania plików) na każdej maszynie w sieci. Zasada budowania sieciowego systemu operacyjnego w postaci powłoki sieciowej na lokalnym systemie operacyjnym jest również stosowana w nowoczesnych systemach operacyjnych, takich jak na przykład LANtastic czy Personal Ware.

Jednak bardziej wydajne wydaje się tworzenie systemów operacyjnych, które pierwotnie zostały zaprojektowane do pracy w sieci. Funkcje sieciowe tego typu systemu operacyjnego są głęboko osadzony w główne moduły systemu, co zapewnia ich logiczną harmonię, łatwość obsługi i modyfikacji oraz wysoką wydajność. Przykładem takiego systemu operacyjnego jest system Windows NT firmy Microsoft, który dzięki wbudowanej sieci zapewnia wyższą wydajność i bezpieczeństwo informacji w porównaniu do sieciowego OS LAN Manager tej samej firmy (opracowanego wspólnie z IBM), będącego dodatkiem do lokalnego systemu operacyjnego/2 system operacyjny.

Główne funkcje sieciowych systemów operacyjnych to:

zarządzanie katalogami i plikami;

zarządzanie zasobami;

funkcje komunikacyjne;

ochrona przed nieuprawnionym dostępem;

zapewnienie odporności na awarie;

zarządzanie siecią.

Obecnie najczęściej używane są trzy główne sieciowe systemy operacyjne - UNIX, Windows NT i Novell Netware.

OS UNIX jest używany głównie w dużych sieciach korporacyjnych, ponieważ system ten charakteryzuje się dużą niezawodnością, możliwością łatwego skalowania sieci. Unix ma wiele poleceń i programów, które obsługują je w sieci. Po pierwsze, to polecenia ftp, telnet, które implementują wymianę plików i emulację zdalnego hosta w oparciu o protokoły TCP/IP. Po drugie, protokół, komendy i programy UUCP, zaprojektowane z asynchroniczną komunikacją modemową za pośrednictwem linii telefonicznych pomiędzy zdalnymi węzłami Unix w sieciach korporacyjnych i terytorialnych.

System operacyjny Windows NT zawiera części serwera (Windows NT Server) i klienta (Windows NT Workstation), dzięki czemu zapewnia pracę w sieciach „klient/serwer”. Windows NT jest zwykle używany w sieciach średniej wielkości.

System operacyjny Novell Netware składa się z zaplecza i powłok hostowanych na węzłach klienckich. Umożliwia użytkownikom udostępnianie plików, drukarek i innego sprzętu. Zawiera usługę katalogową, współdzieloną rozproszoną bazę danych użytkowników i zasobów sieciowych. Ten system operacyjny jest częściej używany w małych sieciach.

Przy wyborze oprogramowania sieciowego należy w pierwszej kolejności wziąć pod uwagę następujące czynniki:

- jaki rodzaj sieci obsługuje: sieć peer-to-peer, sieć oparta na serwerze lub obie;

- jaka jest maksymalna dozwolona liczba użytkowników (lepiej brać z marginesem co najmniej 20%);

- ile serwerów można uwzględnić i jakie typy serwerów są możliwe;

- jaka jest kompatybilność z różnymi systemami operacyjnymi i różnymi komputerami, a także z innymi narzędziami sieciowymi;

- jaki jest poziom produktywności oprogramowania w różnych trybach pracy;

- jaki jest stopień niezawodności pracy, jakie są dozwolone tryby dostępu i stopień ochrony danych;

- i, co chyba najważniejsze, jaki jest koszt oprogramowania.

Sieci departamentów

Sieci departamentów- Są to sieci, z których korzysta stosunkowo niewielka grupa pracowników pracujących w tym samym dziale przedsiębiorstwa. Pracownicy ci wykonują niektóre typowe zadania, takie jak księgowość lub marketing. Uważa się, że dział może mieć do 100-150 pracowników.

Głównym celem sieci oddziałów jest: separacja lokalny Surowce takie jak aplikacje, dane, drukarki laserowe i modemy. Zazwyczaj sieci wydziałowe mają jeden lub dwa serwery plików, nie więcej niż trzydziestu użytkowników (rysunek 8.3) i nie są podzielone na podsieci. Większość ruchu przedsiębiorstwa jest zlokalizowana w tych sieciach. Sieci zakładowe tworzone są zazwyczaj w oparciu o dowolną technologię sieciową – Ethernet, Token Ring. W takiej sieci najczęściej używany jest jeden lub najwyżej dwa rodzaje systemów operacyjnych. Niewielka liczba użytkowników pozwala na używanie sieciowych systemów operacyjnych peer-to-peer, takich jak Windows 98, w sieciach wydziałowych.

Zadania związane z zarządzaniem siecią działową są stosunkowo proste: dodawanie nowych użytkowników, usuwanie prostych awarii, instalowanie nowych węzłów i instalowanie nowych wersji oprogramowania. Taką siecią może zarządzać pracownik, który tylko część swojego czasu poświęca obowiązkom administratora. Najczęściej wydziałowy administrator sieci nie ma specjalnego przeszkolenia, ale jest osobą na wydziale, która najlepiej rozumie komputery i okazuje się, że odpowiada również za administrowanie siecią.

Istnieje inny rodzaj sieci, który jest zbliżony do sieci departamentowych - sieci grup roboczych. Takie sieci obejmują bardzo małe sieci, obejmujące do 10-20 komputerów. Charakterystyki sieci grup roboczych są prawie takie same, jak opisane powyżej charakterystyki sieci departamentowych. Właściwości, takie jak prostota i jednorodność sieci, są tutaj najsilniejsze, podczas gdy sieci wydziałowe mogą w niektórych przypadkach zbliżyć się do następnego co do wielkości typu sieci, sieci kampusowych.

Sieci kampusowe

Sieci kampusowe wzięły swoją nazwę od angielskiego słowa campus - kampus. To właśnie na terenie kampusów uniwersyteckich często zachodziła konieczność łączenia kilku małych sieci w jedną dużą. Teraz ta nazwa nie jest kojarzona z kampusami, ale jest używana w odniesieniu do sieci dowolnych przedsiębiorstw i organizacji.

Sieci kampusowe(Rys. 8.4) łączy wiele sieci różnych działów jednego przedsiębiorstwa w jednym budynku lub jednym obszarze obejmującym obszar kilku kilometrów kwadratowych. Jednocześnie połączenia globalne nie są używane w sieciach kampusowych. Takie usługi sieciowe obejmują komunikację między sieciami działów, dostęp do współdzielonych baz danych przedsiębiorstwa, dostęp do współdzielonych serwerów faksowych, szybkich modemów i szybkich drukarek. W efekcie pracownicy każdego działu przedsiębiorstwa uzyskują dostęp do niektórych plików i zasobów sieci innych działów. Sieci kampusowe zapewniają dostęp do firmowych baz danych niezależnie od tego, na jakich komputerach się znajdują.

To właśnie na poziomie sieci kampusowej pojawiają się problemy integracji heterogenicznego sprzętu i oprogramowania. Rodzaje komputerów, sieciowe systemy operacyjne, sieć sprzęt komputerowy każdy dział może się różnić. Stąd złożoność zarządzania sieciami kampusowymi. Administratorzy powinni być w tym przypadku bardziej wykwalifikowani, a narzędzia do zarządzania operacyjnego siecią powinny być bardziej wydajne.

Sieci korporacyjne

Sieci korporacyjne są również nazywane sieciami obejmującymi całe przedsiębiorstwo, co odpowiada dosłownemu tłumaczeniu terminu „ sieci korporacyjne”, używane w literaturze angielskiej w odniesieniu do tego typu sieci. Sieci obejmujące całe przedsiębiorstwo (sieci korporacyjne) łączą dużą liczbę komputerów w ramach jednego przedsiębiorstwa. Mogą być ze sobą złożone i mogą obejmować miasto, region, a nawet kontynent Liczbę użytkowników i komputerów można mierzyć tysiące, a liczbę serwerów - setki, odległości między sieciami poszczególnych terytoriów są takie, że konieczne jest korzystanie z połączeń globalnych (rys. 8.5). poszczególne komputery w sieć korporacyjna wykorzystywane są różne środki telekomunikacyjne, w tym kanały telefoniczne, kanały radiowe, łączność satelitarna. Sieć korporacyjną można traktować jako „wyspy LAN” unoszące się w środowisku telekomunikacyjnym.

Niezbędnym atrybutem tak złożonej i wielkoskalowej sieci jest wysoki stopień heterogeniczności ( niejednorodność) - nie jest możliwe zaspokojenie potrzeb tysięcy użytkowników przy pomocy tego samego typu oprogramowania i sprzętu. Sieć korporacyjna z konieczności będzie korzystać z różnych typów komputerów - od komputerów typu mainframe po komputery osobiste, kilka rodzajów systemów operacyjnych i wiele różnych aplikacji. Heterogeniczne części sieci firmowej powinny działać jako całość, zapewniając użytkownikom najwygodniejszy i najłatwiejszy dostęp do wszystkich niezbędnych zasobów.

Sieci korporacyjne ( sieci korporacyjne) zjednoczyć dużą liczbę komputerów we wszystkich obszarach jednego przedsiębiorstwa. Sieć korporacyjną charakteryzuje:

- skala - tysiące komputerów użytkowników, setki serwerów, ogromne ilości danych przechowywanych i przesyłanych liniami komunikacyjnymi, szeroka gama zastosowań;

- wysoki stopień heterogeniczności – różne typy komputerów, sprzętu komunikacyjnego, systemów operacyjnych i aplikacji;

- korzystanie z połączeń globalnych – sieci oddziałów łączy się za pomocą telekomunikacji, w tym: kanały telefoniczne, kanały radiowe, łączność satelitarna.

Pojawienie się sieci korporacyjnych jest dobrą ilustracją znanego postulatu przejścia od ilości do jakości. Łącząc poszczególne sieci dużego przedsiębiorstwa z oddziałami w różne miasta a nawet kraje, w jednej sieci, wiele cech ilościowych zunifikowanej sieci przekracza pewien próg krytyczny, powyżej którego zaczyna się nowa jakość. W tych warunkach istniejące metody i podejścia do rozwiązywania tradycyjnych problemów sieci o mniejszej skali dla sieci korporacyjnych okazały się nieodpowiednie. Do głosu doszły zadania i problemy, które w sieciach grup roboczych, wydziałów, a nawet kampusów miały albo drugorzędne znaczenie, albo w ogóle się nie pojawiały. Przykładem jest najprostsze (dla małych sieci) zadanie - utrzymanie danych uwierzytelniających użytkowników sieci.

Windows NT było kontynuacją przez Microsoft projektu OS/2 podjętego przez Microsoft po rozstaniu się z IBM. D. Cutler, który ma duże doświadczenie w rozwijaniu systemów operacyjnych w firmie DEC (OS VAX VMS), został zaproszony jako szef projektu Windows NT.

Od samego początku Windows NT był planowany jako system operacyjny przeznaczony do pełnienia funkcji serwerowych. Windows NT to w pełni 32-bitowy, obiektowy system operacyjny zbudowany wokół mikrojądra. Ta ostatnia okoliczność umożliwiła udostępnienie systemu operacyjnego na wielu platformach sprzętowych z procesorami CISC i RISC, w tym w symetrycznych architekturach wieloprocesorowych. Jednak począwszy od wersji 4, Windows NT działa tylko na architekturze procesora Intel/Pentium. Architektura systemu operacyjnego jest pokazana na rysunku 5.1.

Implementacja koncepcji mikrojądra w Windows NT polega na tym, że system operacyjny składa się z procesów serwerowych, które wykonują bezpośrednią konserwację procesów użytkownika w trybie użytkownika, oraz części systemu działającej w trybie jądra, która wykonuje niskopoziomowe i krytyczne operacje na żądanie procesy serwera.

Rdzeń wykonuje harmonogramowanie działań procesora oraz synchronizację procesów i wątków. Jądro jest rezydentne i nieprzerywalne. Jądro jest oparte na obiektach, co oznacza, że zapewnia niskopoziomową bazę dla niektórych obiektów systemu operacyjnego, które mogą być używane przez komponenty. Najwyższy poziom. Obiekty jądra dzielą się na dwie grupy: obiekty sterujące i obiekty dyspozytorskie. Głównym obiektem kontrolnym jest proces, który jest przestrzenią adresową, zbiorem obiektów dostępnych dla procesu oraz zbiorem wątków kontrolnych. Niektóre inne obiekty sterujące: przerwanie, procedura wywołania synchronicznego, procedura wywołania odroczonego itp. Obiekty dyspozytorskie charakteryzują się stanami sygnalizacyjnymi oraz sterują dyspozytornią i synchronizacją operacji. Przykłady obiektów wysyłających: wątek, semafor, zdarzenie, wzajemne wykluczanie (mutex dla trybu użytkownika i mutant dla trybu jądra) i inne.

Jądro wymusza podstawową politykę planowania procesów i wątków (chociaż może to być modyfikowane przez serwery podsystemów). W sumie Windows NT ma 32 gradacje priorytetów, podzielone na 4 klasy. Po uruchomieniu proces otrzymuje domyślny poziom priorytetu przypisany do jego klasy:

- dla zajęć w czasie rzeczywistym - poziom 24;

- dla wysokiej klasy - poziom 13;

- dla normalnej klasy poziom 9 dla procesu interaktywnego lub poziom 7 dla procesu w tle;

- dla klasy odroczonej - poziom 4.

Podsystem wykonawczy- najwyższy poziom jądra, reprezentujący usługę jądra dla podsystemów środowiska i innych serwerów. Poniżej wymieniono elementy składowe podsystemu wykonawczego.

O czym całość nowoczesny świat to gigantyczna wirtualna sieć znana być może każdemu uczniowi. Czasy, kiedy wymiana informacji odbywała się „z ręki do ręki”, a głównym nośnikiem danych był ostemplowany papierowy folder, to już odległa przeszłość, ale teraz niezliczone wirtualne autostrady łączą wszystkie punkty planety w pojedynczy System informacyjny– komputerowa sieć danych.

Co to jest sieć komputerowa?

W ogólnym sensie komputerowa sieć danych jest systemem komunikacyjnym o różnej Informatyka(w tym komputer PC i sprzęt biurowy użytkownika) niezbędne do automatycznej wymiany danych między użytkownikami końcowymi, a także pilot węzły funkcjonalne i oprogramowanie tej sieci.

Istnieje wiele sposobów klasyfikacji sieci komputerowych (według architektury, rodzaju medium transmisyjnego, sieci) system operacyjny itp.), nie będziemy jednak zagłębiać się w teorię technologii sieciowych: szczególnie dociekliwi użytkownicy zawsze będą w stanie znaleźć ta informacja w literaturze edukacyjnej. Tutaj ograniczamy się do najprostszej klasyfikacji sieci w zależności od ich długości.

Tak więc sieci komputerowe w ujęciu terytorialnym dzielą się na lokalne i globalne:

Globalna sieć komputerowa to sieć transmisji danych obejmująca cały świat (lub wydzielone duże regiony) i łącząca nieograniczoną liczbę niepowiązanych abonentów.

Lokalna sieć komputerowa to zestaw komputerów i urządzeń sieciowych połączonych kanałami komunikacyjnymi, przeznaczony do przesyłania danych do skończonej liczby użytkowników. Nawiasem mówiąc, termin „sieć lokalna” został przypisany do systemu w czasie, gdy możliwości sprzętu nie pozwalały na zorganizowanie takiej komunikacji dla abonentów zdalnych na duże odległości, teraz lokalne sieci komputerowe są wykorzystywane zarówno do organizowania komunikacji lokalnej (w ramach tym samym budynku lub organizacji) i obejmują całe miasta, regiony, a nawet kraje.

Rodzaje sieci komputerowych

Zgodnie ze sposobem organizowania komunikacji między abonentami, topologia sieci komputerowych wyróżnia następujące schematy sieci lokalnych:

Gdzie węzłami sieci są komputery, sprzęt biurowy i różne sprzęt sieciowy.

Bardziej złożone topologie (takie jak sieć drzewiasta, sieć kratowa itp.) są budowane przez różne połączenia trzech podstawowych typów sieci lokalnej.

Funkcje sieci LAN

Nie będziemy rozmawiać o przeznaczeniu sieci globalnych i o tym, jak Internet przynosi korzyści światu: główne funkcje sieci WWW są już dobrze znane każdemu użytkownikowi, a szczegółowemu opisowi wszystkich możliwości można poświęcić więcej niż jedną książkę sieci.

Jednocześnie sieci domowe są niezasłużenie pozbawione uwagi informacyjnej, a wielu użytkowników nie rozumie, dlaczego w ogóle potrzebuje sieci lokalnej.

Tak więc główne funkcje sieci lokalnej:

- - Optymalizacja przepływu pracy. Tak więc domowa sieć lokalna, zorganizowana np. w biurze, zapewnia wszystkim swoim pracownikom możliwość zdalnej wymiany danych, a także współużytkowania wszelkiego rodzaju urządzeń biurowych;

- - Komunikacja. Oczywiście sieci lokalne nie będą w stanie całkowicie zastąpić „połączenia internetowego”, ale w przypadkach, gdy trzeba zorganizować własny, zamknięty przed użytkownikami zewnętrznymi kanał komunikacji (na przykład firmowe forum pracowników), sieci lokalne są po prostu niezastąpione ;

- - Możliwość administracja zdalna. W ten sposób korporacyjna sieć lokalna umożliwia jednemu specjaliście zapewnienie pomoc techniczna kilkadziesiąt różnych urządzeń;

- - Oszczędzanie. Zgadzam się, bardziej logiczne jest jednorazowa opłata za połączenie internetowe i zapewnienie wszystkim pracownikom organizacji (urządzenia użytkowników) bezpłatnego dostępu niż płacenie za dostęp do sieci WWW za każdego pracownika (gadżet) indywidualnie;

- - Gry, bezpieczeństwo komunikacji, komfort użytkownika i nie tylko.

Tak więc sieć lokalna jest bardzo, bardzo użyteczne narzędzie w dowolnej dziedzinie działalności. W rzeczywistości to sieci lokalne zastąpiły dobrze znaną „gołębią pocztę” zarówno w każdym przedsiębiorstwie, jak i między przyjaciółmi i znajomymi (w końcu jest to znacznie bardziej funkcjonalna alternatywa dla stukania w baterię i sygnałów typu „kaktus” na parapet). A nasze lekcje pomogą Ci nie tylko stworzyć od podstaw sieć lokalną własnymi rękami, ale także rozwiązać znacznie bardziej złożone zagadnienia związane z administrowaniem sieciami korporacyjnymi i konfiguracją różnego rodzaju sprzętu sieciowego.

Jak, jeśli nie za pośrednictwem sieci komputerowej, możliwa jest wymiana informacji o dużych ilościach przetwarzanych na różnych komputerach? Jak więc wydrukować te informacje, jeśli w biurze jest tylko jedna drukarka? Jak w końcu zapewnić dostęp do Internetu wszystkim pracownikom Twojej firmy? Te i wiele innych problemów ma na celu rozwiązywanie systemów i sieci komputerowych.

Projektowanie sieci komputerowych implikuje kolosalne prace przygotowawcze niezbędne do rozpoznania potrzeb Klienta, określenia zadań, jakie powinna wykonać przyszła sieć komputerowa, wyboru sposobu jej budowy i realizacji, doboru niezbędnego sprzętu sieciowego oraz kalkulacji kosztów sieci realizacja. Dlatego projekt sieci komputerowej nigdy nie jest kompletny bez doświadczonych specjalistów.

Organizacja sieci komputerowej jest dziś pilną potrzebą, ponieważ wyobraź sobie strukturę biznesową, która nie wykorzystuje w swojej pracy komputerów, czy to firma budowlana, bank czy Centrum handlowe, Prawie niemożliwe.

Wysokiej jakości budowa sieci komputerowych to przede wszystkim „ból głowy” wykonawcy. Klient nie ingeruje jednak, choćby w ogólnym zarysie, w wyobrażenie sobie podstawowej zasady budowania sieci komputerowych, aby nie stać się nieumyślnie ofiarą oszustów.

Układanie sieci komputerowych zakłada również konieczność określenia ośrodków, w których dane komputerowe będą przechowywane, przetwarzane i optymalizowane. I dopiero potem zaczyna się bezpośrednio.

Jeżeli podejście do projektowania sieci komputerowej było wystarczająco poważne, to zostanie to zrobione szybko i kompetentnie, a w efekcie Klient nie będzie miał problemów z późniejszym działaniem sieci.

Stworzenie sieci komputerowej, pod warunkiem jej prawidłowego wdrożenia, pozwala na osiągnięcie wysokich wyników w działaniu sieci i wszystkich jej elementów. Dzięki kolejnym usprawnieniom i dostosowaniom możliwa jest skuteczna optymalizacja pracy systemu, a w efekcie zwiększenie jego wydajności.

Testowanie sieci komputerowej jest ostatnim etapem instalacji sieci komputerowej, a dodatkowo warunek konieczny jego przyjęcie do eksploatacji. Testowanie umożliwia weryfikację jakości systemu i normalnego funkcjonowania wszystkich aplikacji sieciowych, a także upewnienie się, że sieć jest zgodna z dokumentami regulacyjnymi. Obiektywne testowanie sieci komputerowej pozwala wyeliminować zarówno drobne, jak i poważne niedociągnięcia w jej działaniu.

Prace związane z utrzymaniem sieci komputerowych trwają tak długo, jak potrzebuje ich Klient. Jednak dla nikogo nie jest tajemnicą, że wysoka wydajność sprzętu wchodzącego w skład sieci polega w szczególności na stałym monitorowaniu i diagnostyce jego działania. Dlatego w istocie utrzymanie sieci komputerowej jest nieoznaczonym etapem pracy.

Nawet jeśli Twoja firma ma idealny system komputerowy z Twojego punktu widzenia, nie oznacza to, że utrzymanie abonenckie komputerów w sieci jest zbędną kolumną w Twoich wydatkach.

» [Egzamin z informatyki] [Bilet #22]

Lokalne i globalne sieci komputerowe. adresowanie sieciowe.

Sieć komputerowa to zbiór komputerów i różnych urządzeń, które zapewniają wymianę informacji między komputerami w sieci bez użycia pośrednich nośników pamięci.

Tworzenie sieci komputerowych jest spowodowane praktyczną potrzebą użytkowników komputerów oddalonych od siebie na te same informacje. Sieci dają użytkownikom możliwość nie tylko szybkiej wymiany informacji, ale także współpracy przy drukarkach i innych urządzenia peryferyjne, a nawet jednoczesne przetwarzanie dokumentów.

Całą różnorodność sieci komputerowych można sklasyfikować według grupy cech:

- przewaga terytorialna;

- Przynależność departamentalna;

- Szybkość przesyłania informacji;

- rodzaj medium transmisyjnego;

Według przewagi terytorialnej sieci mogą być lokalne, globalne i regionalne.

Według afiliacji, działu i sieci państwowe. Te wydziałowe należą do jednej organizacji i znajdują się na jej terytorium.

W zależności od szybkości przesyłania informacji sieci komputerowe dzielą się na małej, średniej i dużej szybkości.

W zależności od rodzaju medium transmisyjnego dzieli się je na współosiowe, skrętkowe, światłowodowe sieci, z transmisją informacji drogą radiową w zakresie podczerwieni.

Lokalne sieci komputerowe.

Sieć lokalna zrzesza komputery zainstalowane w jednej sali (np. szkolna klasa komputerowa składająca się z 8-12 komputerów) lub w jednym budynku (np. kilkadziesiąt komputerów zainstalowanych w różnych salach przedmiotowych można połączyć w sieć lokalną w szkole budynek).

W małych sieciach lokalnych wszystkie komputery są zwykle równe, tj. użytkownicy niezależnie decydują, które zasoby swojego komputera (dyski, katalogi, pliki) udostępniać publicznie w sieci. Takie sieci nazywane są peer-to-peer.

Jeśli do sieci lokalnej podłączonych jest więcej niż dziesięć komputerów, sieć peer-to-peer może nie być wystarczająco wydajna. Aby zwiększyć wydajność, a także zapewnić większą niezawodność podczas przechowywania informacji w sieci, niektóre komputery są specjalnie przydzielone do przechowywania plików lub programów aplikacji. Takie komputery nazywane są serwerami, a sieć lokalna nazywana jest siecią opartą na serwerze.

Każdy komputer podłączony do sieci lokalnej musi posiadać specjalną płytkę (adapter sieciowy). Między komputerami ( karty sieciowe) są połączone kablami.

Topologia sieci.

Ogólny schemat łączenia komputerów z sieciami lokalnymi nazywa się topologią sieci. Topologie sieci mogą być różne.

Sieci Ethernet mogą mieć topologie magistrali i gwiazdy. W pierwszym przypadku wszystkie komputery są podłączone do jednego wspólnego kabla (magistrali), w drugim jest specjalny urządzenie centralne(hub), z którego „belki” trafiają do każdego komputera, czyli każdy komputer jest podłączony do własnego kabla.

Konstrukcja typu magistrala jest prostsza i bardziej ekonomiczna, ponieważ nie wymaga dodatkowego urządzenia i zużywa mniej kabla. Ale jest bardzo wrażliwy na awarie systemu kablowego. Jeśli kabel jest uszkodzony co najmniej w jednym miejscu, oznacza to problemy z całą siecią. Lokalizacja usterki jest trudna do zlokalizowania.

W tym sensie „gwiazda” jest bardziej stabilna. Uszkodzony kabel jest problemem dla jednego konkretnego komputera, nie wpływa na działanie sieci jako całości. Nie jest wymagany żaden wysiłek związany z rozwiązywaniem problemów.

W tym sensie „gwiazda” jest bardziej stabilna. Uszkodzony kabel jest problemem dla jednego konkretnego komputera, nie wpływa na działanie sieci jako całości. Nie jest wymagany żaden wysiłek związany z rozwiązywaniem problemów.

W sieci mającej strukturę typu „pierścień”, informacje są przesyłane między stacjami wzdłuż pierścienia z przeskokami w każdym sterowniku sieciowym. Odbiór realizowany jest poprzez dyski buforowe wykonane w oparciu o urządzenia pamięci o dostępie swobodnym, dlatego w przypadku awarii jednego kontrolera sieciowego, praca całego pierścienia może zostać zakłócona.

W sieci mającej strukturę typu „pierścień”, informacje są przesyłane między stacjami wzdłuż pierścienia z przeskokami w każdym sterowniku sieciowym. Odbiór realizowany jest poprzez dyski buforowe wykonane w oparciu o urządzenia pamięci o dostępie swobodnym, dlatego w przypadku awarii jednego kontrolera sieciowego, praca całego pierścienia może zostać zakłócona.

Zaletą konstrukcji pierścieniowej jest łatwość wykonania urządzeń, wadą jest niska niezawodność.

Regionalne sieci komputerowe.

Sieci lokalne nie pozwalają na udostępnianie informacji użytkownikom znajdującym się np. w różnych częściach miasta. Na ratunek przychodzą sieci regionalne, jednoczące komputery w tym samym regionie (miasto, kraj, kontynent).

Korporacyjne sieci komputerowe.

Wiele organizacji zainteresowanych ochroną informacji przed nieautoryzowanym dostępem (np. wojskowych, bankowych itp.) tworzy własne, tzw. sieci korporacyjne. Sieć korporacyjna może łączyć tysiące i dziesiątki tysięcy komputerów znajdujących się w różnych krajach i miastach (przykładem jest sieć Microsoft Corporation, MSN).

Globalna sieć komputerowa Internet.