Praca dyplomowa z zakresu bezpieczeństwa informacji (Bezpieczeństwo systemów informatycznych). Bezpieczeństwo informacji Praca dyplomowa na temat bezpieczeństwa informacji

Jak wybrać odpowiedni temat pracy magisterskiej z zakresu bezpieczeństwa informacji. Adekwatność tematu dyplomu z zakresu bezpieczeństwa informacji, rekomendacje ekspertów, przykładowe tematy pracy.

Tematy prac magisterskich z zakresu bezpieczeństwa informacji zwykle związane z badaniami nad bezpieczeństwem informacji systemy zautomatyzowane, systemy komputerowe oraz systemy informatyczne i telekomunikacyjne.

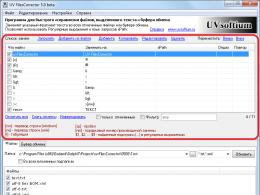

Jako przedmiot takich badań wybiera się zagrożenie lub grupę zagrożeń bezpieczeństwa informacji, których wdrożenie może zaszkodzić danemu systemowi (więcej na ten temat). Przygotowując pracę dyplomową należy zbadać system i zbudować algorytm realizacji ataku zgodnie z rysunkiem 1.

Rysunek 1 - Algorytm przeprowadzania analizy podczas pisania dyplomu na temat bezpieczeństwa informacji

System konkretnego przedsiębiorstwa lub terytorialny sieć rozproszona organizacje.

Trafność wyboru tematy prac magisterskich z zakresu bezpieczeństwa informacji Wynika to z szerokiego wachlarza zagrożeń bezpieczeństwa informacji oraz ciągłego wzrostu liczby intruzów i przeprowadzanych przez nich ataków.

Najistotniejsze tematy prac kwalifikacyjnych (WQR) i prac naukowo-badawczych (B+R), a także tematyka dyplomów z zakresu bezpieczeństwa informacji można zobaczyć w poniższej tabeli.

| 1. Rozwój systemu bezpieczeństwa informacji badanego systemu | 2. Analiza ryzyka badanych systemów, w odniesieniu do których wdrażane są zidentyfikowane zagrożenia bezpieczeństwa informacji |

| 3. Projektowanie systemu wykrywania włamań (fałszywych systemów informatycznych) | 4. Ochrona informacji przed zidentyfikowanymi zagrożeniami bezpieczeństwa informacji |

| 5. Ocena ryzyka wdrożenia zidentyfikowanych ataków na badany system | 6. Opracowanie modelu matematycznego ataku intruza / wykrytego ataku na bezpieczeństwo informacji |

| 7. Organizacja ochrony danych osobowych badanego systemu | 8. Organizacja ochrony informacji poufnych badanego systemu |

| 9. Analiza zagrożeń bezpieczeństwa informacji w badanym systemie przedsiębiorstwa/organizacji | 10. Modernizacja istniejącego systemu bezpieczeństwa informacji badanego systemu |

| 11. Opracowanie profilu ochrony badanego przedsiębiorstwa | 12. Ocena ryzyka realizacji procesów epidemiologicznych w sieciach społecznościowych |

| 13. Zarządzanie ryzykiem realizacji zidentyfikowanych ataków na bezpieczeństwo informacji w badanym systemie | 14. Ocena skuteczności środków i metod ochrony informacji w przedsiębiorstwie” |

| 15. Ocena skuteczności środków ochrony informacji w badanym systemie | 16. WRC: Wykorzystanie systemów DLP jako narzędzia do zapewnienia bezpieczeństwa informacji firmy |

| 17. Praca dyplomowa: Analiza i poprawa bezpieczeństwa informacji w przedsiębiorstwie | 18. Badania: Opracowanie polityki bezpieczeństwa informacji na przykładzie firmy komputerowej |

| 19. Praca dyplomowa: Automatyzacja i bezpieczeństwo informacji księgowości magazynowej w firmie | 20. Dyplom: Opracowanie polityki bezpieczeństwa informacji w banku komercyjnym |

| 21. Praca licencjacka: Organizacja bezpieczeństwa informacyjnego elektronicznego archiwum dokumentów płatniczych przez ludność | 22. Praca końcowa licencjacka: Opracowanie zestawu środków ochronnych zapewniających bezpieczeństwo informacyjne baz danych |

| 23. Dyplom: Opracowanie regulaminu kontroli bezpieczeństwa informacji państwowej instytucji budżetowej” | 24. Praca magisterska: Opracowanie zestawu środków organizacyjnych zapewniających bezpieczeństwo informacji i ochronę informacji |

| 25. Teza: Modernizacja istniejącego systemu w celu poprawy bezpieczeństwa informacji w firmie | 26. Praca magisterska: Podniesienie poziomu bezpieczeństwa systemu bezpieczeństwa informacji w firmie |

| 27. Praca badawcza: Opracowanie i wdrożenie systemu bezpieczeństwa informacji w firmie | 28. Dyplom: Opracowanie i wdrożenie systemu bezpieczeństwa informacji w firmie transportowej |

| 29. Teza: Automatyzacja i bezpieczeństwo informacji systemu Service Desk | 30. Praca kwalifikacyjna końcowa: Opracowanie systemu bezpieczeństwa informacji dla sieci LAN firmy SEO |

Zalecenia metodyczne przeznaczone są dla uczniów wszystkich form kształcenia specjalnościowego 10.02.01 (090905) i stanowią zbiór wymagań dotyczących organizacji, realizacji i obrony prac kwalifikacyjnych (WQR).

- federalny standard edukacyjny dla podstawowego i zaawansowanego szkolenia w specjalności 10.02.01 (090905) Organizacja i technologia bezpieczeństwa informacji,

- Ustawa federalna z dnia 29 grudnia 2012 r. Nr 273-FZ „O edukacji w Federacja Rosyjska»,

- procedurę przeprowadzania państwowej certyfikacji końcowej dla programy edukacyjne wykształcenie średnie zawodowe, zatwierdzone. zarządzeniem Ministerstwa Edukacji i Nauki Federacji Rosyjskiej z dnia 16 sierpnia 2013 r. nr 968 (zwanym dalej Procedurą prowadzenia GIA),

- postanowienia GBPOU „Wyższa Szkoła Technologiczna nr 34” „W sprawie trybu przeprowadzania państwowej certyfikacji końcowej dla programów kształcenia średniego zawodowego”,

- system zarządzania jakością.

POSTANOWIENIA OGÓLNE

Państwowe świadectwo końcowe absolwenta GBPOU w Moskwie „Kolegium Technologicznego nr 34” w specjalność 10.02.01(090905) Organizacja i technologia bezpieczeństwa informacjiobejmuje przygotowanie i obronę ostatecznej pracy kwalifikacyjnej.

Kontrola jakości Absolwenci są szkoleni w dwóch głównych obszarach:

- ocena poziomu opanowania dyscyplin naukowych, MDT i PM;

- ocena poziomu opanowania kompetencji.

Obszar działalności zawodowejabsolwenci. Specjalista ds. bezpieczeństwa informacji 10.02.01(090905) wykonuje prace związane z zapewnieniem kompleksowej ochrony informacji w oparciu o opracowane programy i metody. Gromadzi i analizuje materiały z instytucji, organizacji i przedsiębiorstw z branży w celu opracowania i podejmowania decyzji oraz środków zapewniających ochronę informacji oraz efektywne wykorzystanie automatycznej kontroli, wykrywania możliwe kanały przecieki informacji stanowiących tajemnice państwowe, wojskowe, urzędowe i handlowe. Analizuje istniejące metody i środki stosowane do kontroli i ochrony informacji oraz opracowuje propozycje ich doskonalenia i zwiększania skuteczności tej ochrony. Uczestniczy w badaniu obiektów ochrony, ich certyfikacji i kategoryzacji. Opracowuje i przygotowuje do zatwierdzenia projekty materiałów regulacyjnych i metodycznych regulujących prace z zakresu ochrony informacji, a także regulaminów, instrukcji i innych dokumentów organizacyjno-administracyjnych. Organizuje opracowywanie i terminowe składanie propozycji włączenia do odpowiednich sekcji długoterminowych i bieżących planów pracy i programów środków kontroli i ochrony informacji. Udziela opinii i opinii na temat projektów nowo budowanych i przebudowywanych budynków i budowli oraz innych opracowań z zakresu bezpieczeństwa informacji. Uczestniczy w przeglądzie specyfikacji technicznych projektów, projektów, technicznych i roboczych, zapewnia ich zgodność z aktualnymi dokumentami regulacyjnymi i metodologicznymi, a także w opracowywaniu nowych schematów obwodów aparatury sterowniczej, narzędzi automatyzacji sterowania, modeli i systemów bezpieczeństwa informacji , ocena poziomu technicznego i ekonomicznego oraz skuteczności proponowanych i wdrożonych rozwiązań organizacyjno-technicznych: organizowanie gromadzenia i analizy materiałów w celu opracowania i podjęcia działań zapewniających ochronę danych oraz zidentyfikowanie możliwych kanałów wycieku informacji o charakterze urzędowym, handlowym , tajemnice wojskowe i państwowe.

Przedmioty działalności zawodowejabsolwenci to:

- udział w planowaniu i organizacji prac w celu zapewnienia ochrony obiektu;

- organizacja pracy z dokumentacją, w tym poufną;

- stosowanie oprogramowania, sprzętu i technicznych środków ochrony informacji;

- udział we wdrażaniu zintegrowanego systemu ochrony obiektu;

- udział w gromadzeniu i przetwarzaniu materiałów w celu opracowania rozwiązań zapewniających ochronę informacji oraz efektywne wykorzystanie środków wykrywania ewentualnych kanałów wycieku informacji poufnych;

- udział w opracowaniu programów i metod organizacji bezpieczeństwa informacji w obiekcie;

- monitorowanie przestrzegania przez personel wymagań systemu ochrony informacji;

- udział w przygotowaniu dokumentów organizacyjno-administracyjnych regulujących prace w zakresie ochrony informacji;

- organizacja obiegu dokumentów, w tym elektronicznego, z uwzględnieniem poufności informacji.

Końcowa praca kwalifikacyjnaspecjalista ds. bezpieczeństwa informacji ma na celu usystematyzowanie i pogłębienie wiedzy, doskonalenie umiejętności i zdolności absolwenta w rozwiązywaniu złożonych złożonych problemów naukowo-technicznych z elementami badania naukowe, a także wykazać stopień przygotowania zawodowego absolwenta, jego zgodność z tym standardem edukacyjnym. WRC na kwalifikację „specjalista ds. bezpieczeństwa informacji” realizowane są w formie pracy dyplomowej lub pracy dyplomowej. Przedmiot WRC dla podstawowej formy kształcenia zakłada zgodność z treścią jednego lub więcej modułów zawodowych.

Cykl zawodowy specjalności10.02.01(090905) Organizacja i technologia bezpieczeństwa informacjizawiera 4 profesjonalne moduły:

- Udział w planowaniu i organizacji pracy w celu zapewnienia ochrony obiektu.

- Organizacja i technologia pracy z dokumentami poufnymi.

- Zastosowanie sprzętowo-programowych i technicznych środków ochrony informacji.

- Wykonywanie pracy w jednym lub kilku zawodach pracowników, stanowiskach pracowników.

Ostateczna praca kwalifikacyjna musi spełniać szereg obowiązkowych wymagań:

- wykazać poziom kształtowania kompetencji ogólnych i zawodowych;

- być odpowiedni i zorientowany na praktykę;

- odpowiadają opracowanemu zadaniu;

- zawierać analizę źródeł na dany temat z uogólnieniami i wnioskami, porównaniami i oceną różnych punktów widzenia;

- wykazać się poziomem gotowości absolwenta do jednego/kilku rodzajów aktywności zawodowej;

- spójność prezentacji, przekonywalność przedstawionego materiału faktograficznego;

- argumentacja wniosków i uogólnień.

W końcowej pracy kwalifikacyjnej student musi wykazać się rozwojem kompetencji ogólnych i zawodowych, w tym umiejętnością:

OK 1. Zrozum istotę i społeczne znaczenie swojego przyszłego zawodu, bądź wysoce zmotywowany do wykonywania czynności zawodowych w zakresie bezpieczeństwa informacji.

OK 2. Organizować własne działania, wybierać standardowe metody i metody wykonywania zadań zawodowych, oceniać ich skuteczność i jakość.

OK 3. Podejmuj decyzje w standardowych i niestandardowych sytuacjach i bądź za nie odpowiedzialny.

OK 4. Wyszukuj i wykorzystuj informacje niezbędne do efektywnej realizacji zadań zawodowych, rozwoju zawodowego i osobistego.

OK 5.

OK 6. Pracuj w zespole i w zespole, skutecznie komunikuj się z kolegami, kierownictwem, konsumentami.

OK 7. Bierz odpowiedzialność za pracę członków zespołu (podwładnych), wynik wykonania zadań.

OK 8. Samodzielnie określaj zadania rozwoju zawodowego i osobistego, angażuj się w samokształcenie, świadomie planuj zaawansowane szkolenia.

OK 9. Poruszanie się w warunkach częstych zmian technologii w działalności zawodowej.

OK 10.

OK 11. Stosować aparat matematyczny do rozwiązywania problemów zawodowych.

OK 12. Oceń znaczenie dokumentów wykorzystywanych w czynnościach zawodowych.

OK 13. Poruszanie się po strukturze federalnych władz wykonawczych, które zapewniają bezpieczeństwo informacji.

PM 01 Udział w planowaniu i organizacji prac w celu zapewnienia ochrony obiektu.

PC 1.1. Uczestniczyć w gromadzeniu i przetwarzaniu materiałów w celu opracowania rozwiązań zapewniających ochronę informacji oraz efektywne wykorzystanie środków wykrywania możliwych kanałów wycieku informacji poufnych.

PC 1.2. Uczestniczyć w opracowywaniu programów i metod organizacji bezpieczeństwa informacji w obiekcie.

PC 1.3. Zaplanuj i zorganizuj wdrażanie środków ochrony informacji.

PC 1.4. Uczestniczy we wdrażaniu opracowanych rozwiązań organizacyjnych w obiektach działalności zawodowej.

PC 1.5. Prowadzić ewidencję, przetwarzanie, przechowywanie, przekazywanie, wykorzystywanie różnych nośników informacji poufnych.

PC 1.6. Zapewnij środki ostrożności podczas wykonywania środków organizacyjnych i technicznych.

PC 1.7. Uczestniczyć w organizacji i prowadzeniu kontroli obiektów informatyzacji podlegających ochronie.

PC 1.8. Monitoruj zgodność personelu z wymaganiami reżimu bezpieczeństwa informacji.

PC 1.9. Uczestniczyć w ocenie jakości ochrony obiektu.

PM 02 Organizacja i technologia pracy z dokumentami poufnymi.

PC 2.1. Uczestniczyć w przygotowaniu dokumentów organizacyjno-administracyjnych regulujących pracę w zakresie ochrony informacji.

PC 2.2. Weź udział w organizacji i zapewnij technologię prowadzenia pracy biurowej z uwzględnieniem poufności informacji.

PK 2.3. Organizuj obieg dokumentów, w tym elektroniczny, mając na uwadze poufność informacji.

PC 2.4. zorganizować przechowywanie archiwalne poufne dokumenty.

PC 2.5. Przygotuj dokumentację dotyczącą operacyjnego zarządzania narzędziami bezpieczeństwa informacji i personelem.

PC 2.6. Prowadzić ewidencję robót i przedmiotów, które mają być chronione.

PC 2.7. Przygotuj dokumentację raportową związaną z działaniem narzędzi kontroli i ochrony informacji.

PC 2.8. Dokumentuj postęp i wyniki dochodzenia wewnętrznego.

PC 2.9. Korzystaj z regulacyjnych aktów prawnych, dokumentów regulacyjnych i metodologicznych dotyczących ochrony informacji.

PM 03 Zastosowanie oprogramowania, sprzętu i technicznych środków ochrony informacji.

PC 3.1. Stosować oprogramowanie, sprzęt i techniczne środki ochrony informacji na chronionych obiektach.

PC 3.2. Uczestniczyć w obsłudze systemów i środków ochrony informacji chronionych obiektów.

PC 3.3. Przeprowadzaj rutynową konserwację i naprawiaj awarie sprzętu ochronnego.

PC 3.4. Identyfikować i analizować możliwe zagrożenia bezpieczeństwa informacji obiektów.

PM 04 Wykonywanie pracy w jednym lub kilku zawodach pracowników, stanowiskach pracowników.

21299 Urzędnik

OK 1. | |

OK 2. | |

OK 3. | |

OK 4. | |

OK 5. | Korzystaj z technologii informacyjno-komunikacyjnych w działalności zawodowej. |

OK 6. | |

OK 7. | Wykonywać służbę wojskową, w tym z zastosowaniem nabytej wiedzy zawodowej (dla młodych mężczyzn). |

PC 4.1 | Odbieraj i rejestruj korespondencję przychodzącą, wysyłaj ją do działów strukturalnych organizacji. |

PC 4.2 | Rozważ dokumenty i przekaż je do realizacji, biorąc pod uwagę uchwałę szefów organizacji. |

PC 4.3 | Wydaj karty rejestracyjne i utwórz bank danych. |

PC 4.4 | Prowadź ewidencję akt przejścia materiałów dokumentacyjnych. |

PC 4,5 | Monitoruj przepływ dokumentów. |

PC 4.6. | Wysyłaj kompletną dokumentację do odbiorców z wykorzystaniem nowoczesnych technologii organizacyjnych. |

PC 4.7. | Kompiluj i wykonuj dokumenty urzędowe, materiały z wykorzystaniem formularzy dokumentów określonego typu. |

PC 4.8 | Formularze skrzynek. |

PC 4.9 | Zapewnij szybkie wyszukiwanie dokumentów w naukowej aparaturze referencyjnej (szafkach akt) organizacji |

PC 4.10 | Dbaj o bezpieczeństwo przekazywania dokumentacji serwisowej. |

16199 „Operator komputerów elektronicznych i komputerów”

OK 1. | Zrozum istotę i społeczne znaczenie swojego przyszłego zawodu, okazuj mu stałe zainteresowanie. |

OK 2. | Organizuj własne działania, opierając się na wyznaczonym przez lidera celu i sposobach jego osiągnięcia. |

OK 3. | Analizować sytuację w pracy, przeprowadzać bieżącą i końcową kontrolę, oceniać i korygować własne działania, odpowiadać za wyniki swojej pracy. |

OK 4. | Szukaj informacji niezbędnych do efektywnego wykonywania zadań zawodowych. |

OK 5. | Korzystaj z technologii informacyjno-komunikacyjnych w działalności zawodowej. |

OK 6. | Pracuj w zespole, skutecznie komunikuj się z kolegami, kierownictwem, klientami. |

OK 7. | Wykonywać służbę wojskową, w tym z zastosowaniem nabytej wiedzy zawodowej (dla młodych mężczyzn). |

PC 4.1 | Przygotuj się do pracy i skonfiguruj sprzęt, urządzenia peryferyjne, system operacyjny komputera osobistego i sprzęt multimedialny. |

PC 4.2 | Wykonaj cyfrowe i informacje analogowe do komputera osobistego z różnych mediów. |

PC 4.3 | Konwertuj pliki z informacjami cyfrowymi na różne formaty. |

PC 4.4 | Przetwarzaj treści audio i wizualne za pomocą edytorów dźwięku, grafiki i wideo. |

PC 4,5 | Twórz i odtwarzaj filmy, prezentacje. pokazy slajdów, pliki multimedialne i inne produkty końcowe z oryginalnych komponentów audio, wizualnych i multimedialnych za pomocą komputera osobistego i sprzętu multimedialnego. |

PC 4.6 | Utwórz biblioteki multimediów do uporządkowanego przechowywania i katalogowania informacja cyfrowa. |

PC 4.7 | Zarządzaj umieszczaniem informacji cyfrowych na dyskach komputera osobistego, a także magazynach dyskowych lokalnej i globalnej sieci komputerowej. |

PC 4.8 | Replikuj treści multimedialne na różnych nośniki wymienne Informacja. |

PC 4.9 | Publikuj treści multimedialne w Internecie. |

WYKONANIE KOŃCOWEJ PRACY KWALIFIKACYJNEJ

Praca kwalifikacyjna (WQR) – praca zaliczeniowa o charakterze dydaktyczno-badawczym w toku nauki w szkole wyższej.Przygotowanie ostatecznej pracy kwalifikacyjnejjest końcowym etapem edukacji ucznia i jednocześnie sprawdzianem jego umiejętności samodzielnego decydowania cele nauczania. Samodzielna praca studenta nad wybranym tematem rozpoczyna się na praktyce przeddyplomowej. Jednocześnie następuje dalsze pogłębienie jego wiedzy teoretycznej, ich usystematyzowanie, rozwój umiejętności stosowanych i umiejętności praktycznych oraz wzrost erudycji ogólnej i zawodowej.

WRC ( Praca dyplomowa) ma pewne podobieństwa z pracą na kursach, na przykład praca ze źródłami teoretycznymi lub ich projektowaniem. Jednak WRC (teza) jest teoretycznym i (lub) eksperymentalnym badaniem jednego z rzeczywiste problemy bezpieczeństwo informacji w specjalności doktorant. Badanie może obejmować opracowanie różnych metod, metod, oprogramowania i sprzętu, modeli, systemów, technik itp., które służą realizacji celów pracy. Wyniki pracy dyplomowej sporządzane są w formie tekstu noty wyjaśniającej z wykorzystaniem wykresów, tabel, rysunków, map, diagramów itp.

Przy wykonywaniu WRC należy wykorzystywać informacje o najnowszych krajowych i zagranicznych osiągnięciach nauki i techniki w zakresie bezpieczeństwa informacji. Okres przygotowania i obrony WRC (pracy) poprzedza praktyka przeddyplomowa. Warunki odbywania praktyk licencjackich oraz przygotowania i obrony WQR określa harmonogram organizacji procesu dydaktycznego, zatwierdzony zarządzeniem uczelni przed rozpoczęciem bieżącego roku akademickiego. WRC powinien być realizowany przez absolwenta z wykorzystaniem materiałów zebranych przez niego osobiście w okresie odbywania praktyk licencjackich, a także podczas pisania pracy semestralnej.

Temat ostatecznych prac kwalifikacyjnych ustalany jest podczas opracowywania Programu GIA. Przy ustalaniu tematyki WRC należy wziąć pod uwagę, że jej treść może opierać się na:

- w sprawie uogólniania wyników pracy kursowej wykonanej wcześniej przez studentów;

- na wykorzystaniu wyników wcześniej wykonanych zadań praktycznych.

Sporządza się dla studentów przydział tematów prac kwalifikacyjnych zaliczeniowychnie później niż 1 listopadaostatni rok studiów. Jednocześnie następuje rozkład studentów według opiekunów. Opiekun pomaga studentowi w opracowywaniu obszarów badawczych, ustalaniu zakresu pytań teoretycznych do studiowania oraz opracowywaniu części praktycznej studiów. Do każdego lidera można dołączyć nie więcej niż 8 uczniów.

STRUKTURA KOŃCOWEJ PRACY KWALIFIKACYJNEJ

Struktura części teoretycznej pracy kwalifikacyjnej: wstęp, część teoretyczna, część praktyczna, zakończenie, spis literatury, wnioski.

Objętość pracy dyplomowej to 40-50 stron drukowanego tekstu i obejmuje:

- Strona tytułowa (dodatek 1).

- Zawartość. Zawartość WRC tworzona jest automatycznie w postaci linków dla wygody pracy zduża ilość materiału tekstowego. Użycie elektronicznego spisu treści świadczy również o opanowaniu ogólnej kompetencji KG 5 (Wykorzystywanie technologii informacyjno-komunikacyjnych w działalności zawodowej).

- Wstęp. Niezbędne jest uzasadnienie aktualności i praktycznego znaczenia wybranego tematu, sformułowanie celu i zadań, przedmiotu i przedmiotu WRC oraz zakresu rozważanych problemów.

4. Główna część WRCzawiera sekcje zgodne z logiczną strukturą prezentacji. Tytuł sekcji nie powinien powielać tytułu tematu, a tytuł paragrafów nie powinien powielać tytułu sekcji.

Główna część WRC powinna zawierać dwie sekcje.

- Sekcja I jest poświęcony teoretycznym aspektom badanego przedmiotu i przedmiotu. Zawiera przegląd wykorzystanych źródeł informacji, ramy regulacyjne dla Motyw WRC, a także potrafi znaleźć miejsce na dane statystyczne w postaci tabel i wykresów.

Sekcja II poświęcony jest analizie materiału praktycznego uzyskanego podczas praktyki produkcyjnej (licencjackiej). Ta sekcja zawiera:

analiza konkretnego materiału na wybrany temat;

- opis zidentyfikowanych problemów i kierunków rozwoju przedmiotu i przedmiotu badań;

- opis sposobów rozwiązania zidentyfikowanych problemów za pomocą obliczeń, analizy danych eksperymentalnych, produktu działalności twórczej.

Podczas analizy można wykorzystać tabele analityczne, obliczenia, wzory, diagramy, wykresy i wykresy.

5. Wniosek - powinna zawierać wnioski i zalecenia dotyczące możliwości wykorzystania lub praktycznego zastosowania wyników badania. Powinno być nie więcej niż 5 stron tekstu.

6. Referencjewydane zgodnie z GOST.

7. Aplikacje znajdują się na końcu pracy i są sporządzone zgodnie z Z

Wstęp, każdy rozdział, zakończenie, a także wykaz wykorzystanych źródeł rozpoczynają się na nowej stronie.

Rozdawać.Prezentacji towarzyszy pokaz materiałów z załączników.

Aby to zrobić, musisz przygotować prezentację elektroniczną. Ale może być też prezentacja na papierze – materiały informacyjne dla komisji w osobnych folderach lub plakaty wywieszone przed występem.

Podczas wystąpienia studenta komisja zapoznaje się z pracą dyplomową, materiałami informacyjnymi wydanymi przez studenta oraz prezentacją wideo.

Elektroniczna wersja pracydołączone do WRC na papierze. Płyta musi być umieszczona w kopercie i podpisana.

2.2. ETAPY PRZYGOTOWANIA KOŃCOWEJ PRACY KWALIFIKACYJNEJ

Etap I: Zaangażowanie w działania – obejmuje:

- wybór tematu badawczego;

- dobór, badanie, analiza i uogólnianie materiałów na ten temat;

- opracowanie planu pracy.

Etap II: Określenie poziomu pracy – obejmuje teoretyczne studium literatury i sformułowanie problemu.

Etap III: Budowanie logiki badań. Dane z tego etapu znajdują odzwierciedlenie we wstępie.

Wstęp można porównać do przypisu do książki: omawia podstawy teoretyczne dyplomu, jego strukturę, etapy i metody pracy. Dlatego wprowadzenie powinno być napisane jak najbardziej kompetentnie i zwięźle (2-3 strony). Wstęp powinien przygotować czytelnika do percepcji głównego tekstu pracy. Składa się z obowiązkowych elementów, które muszą być poprawnie sformułowane.

- Znaczenie badań- wyjaśnienie, dlaczego Twój temat jest ważny, kto jest poszukiwany. (Odpowiada na pytanie: dlaczego należy to badać?) W tym akapicie konieczne jest ujawnienie istoty badanego problemu. Ten punkt wstępu jest logiczny, aby rozpocząć od zdefiniowania zjawiska gospodarczego, którego celem jest działalność badawcza. Tutaj możesz również wymienić źródła informacji wykorzystywanych w badaniu. ( Baza informacji badania można umieścić w pierwszym rozdziale). Musisz jednak zrozumieć, że istnieją pewne obiektywne trudności, które po prostu rozwiązuje się, pisząc swój dyplom. Te trudności, czyli wady, które istnieją z zewnątrz, odzwierciedlają problem dyplomowy.

- Problem badawczy(odpowiada na pytanie: co badać?) Problem badawczy wykazuje komplikację, nierozwiązany problem lub czynniki, które przeszkadzają w jego rozwiązaniu. Zdefiniowane przez 1 - 2 terminy. (Przykładproblemy badawcze: "... sprzeczność między potrzebą organizacji rzetelnej ochrony informacji a rzeczywistą organizacją pracy w celu zapewnienia ochrony informacji w organizacji").

3. Cel badania- to właśnie powinieneś otrzymać na końcu, czyli ostateczny wynik dyplomu. (Cel zakłada odpowiedź na pytanie: jaki wynik zostanie uzyskany?) Celem powinno być rozwiązanie badanego problemu poprzez jego analizę i praktyczną realizację. Cel jest zawsze skierowany w stronę obiektu. Na przykład:

- Opracuj projekt (rekomendacje)...

- Określ warunki, związek ...

- Określ zależność czegoś od czegoś ...

4. Przedmiot studiów(co będzie badane?). Polega na pracy z koncepcjami. Paragraf ten określa zjawisko gospodarcze, do którego skierowana jest działalność badawcza. Obiektem może być osoba, środowisko, proces, struktura, działalność gospodarcza przedsiębiorstwa (organizacji).

- Przedmiot badań(jak i przez co pójdą poszukiwania?) W tym miejscu należy określić specyficzne właściwości obiektu planowanego do badań lub sposoby badania zjawiska gospodarczego. Tematyka opracowania jest ukierunkowana na praktykę i znajduje odzwierciedlenie w wynikach praktyki.

6. Cele badań- to są kroki do osiągnięcia celów (pokazać, jak dojść do rezultatu?), Sposoby osiągnięcia celu. Są zgodne z hipotezą. Ustalony na podstawie celów pracy. Formułowanie zadań powinno być wykonane jak najdokładniej, ponieważ opis ich rozwiązania powinien stanowić treść podrozdziałów i akapitów pracy. Z reguły formułowane są 3-4 zadania.

Każde zadanie musi zaczynać się od nieokreślonego czasownika. Zadania opisane są za pomocą systemu sekwencyjnych akcji, Na przykład:

- analizować...;

- badać...;

- Badania...;

- ujawnić...;

- definiować...;

- rozwijać...

Z reguły w WRC (teza) wyróżnia się 5-7 zadań.

Każde zadanie powinno być odzwierciedlone w jednym z podrozdziałów części teoretycznej lub praktycznej. Zadania powinny znaleźć odzwierciedlenie w spisie treści. Jeżeli zadanie jest podane we wstępie, ale nie jest widoczne w spisie treści oraz w tekście dyplomu, jest to poważny błąd.

Lista wymaganych zadań:

- „Na podstawie teoretycznej analizy literatury do opracowania…” (pojęcia kluczowe, pojęcia podstawowe).

- „Określ…” (podkreśl główne warunki, czynniki, przyczyny wpływające na przedmiot badań).

- „Ujawnij…” (podkreśl główne warunki, czynniki, przyczyny, które wpływają na przedmiot badań).

- „Rozwój…” (środki, warunki, formularze, programy).

- „Aby przetestować (co zostało opracowane) i wydać zalecenia…

8. Teoretyczne i praktyczne znaczenie badania:

„Wyniki badania pozwolą na wdrożenie...; przyczyni się

rozwój...; poprawi się... Obecność sformułowanych kierunków wdrożenia ustaleń i propozycji nadaje pracy duże znaczenie praktyczne. Nieobowiązkowe.

9. Metody badawcze:podana jest krótka lista.Metodologia Badań- są to metody, którymi posługuje się student w procesie pisania dyplomu. Do metod działalność badawcza obejmują: metody teoretyczne (metoda analizy, syntezy, porównania) oraz metody empiryczne (obserwacja, metoda ankietowa, eksperyment).

- Baza badawcza- to nazwa przedsiębiorstwa, organizacji, na podstawie której przeprowadzono badanie. Najczęściej podstawą opracowania jest miejsce odbywania przez studenta praktyki licencjackiej.

Ostatnią frazą wstępu jest opis struktury i ilości stron w WRC: „Struktura pracy odpowiada logice opracowania i zawiera wstęp, część teoretyczną, część praktyczną, zakończenie, lista referencji, aplikacji." W tym miejscu dopuszczalne jest podanie bardziej szczegółowej struktury WRC i krótkie przedstawienie treści rozdziałów.

Wstęp powinien więc przygotować czytelnika do percepcji głównego tekstu pracy.

IV etap: prace nad główną częścią WRC.

Główna część WRC powinna zawierać sekcje, podrozdziały i paragrafy, które przedstawiają teoretyczne i praktyczne aspekty tematu na podstawie analizy opublikowanej literatury, rozważają kwestie dyskusyjne, formułują stanowisko, punkt widzenia autora; Opisano przeprowadzone przez studenta obserwacje i eksperymenty, metodykę badań, obliczenia, analizę danych eksperymentalnych oraz uzyskane wyniki. Przy dzieleniu tekstu na podrozdziały i akapity konieczne jest, aby każdy akapit zawierał pełne informacje.

Część teoretyczna obejmuje analizę przedmiotu badań i powinna zawierać kluczowe pojęcia, historię zagadnienia, poziom rozwoju problemu w teorii i praktyce. Aby poprawnie napisać część teoretyczną, konieczne jest dostateczne wypracowanie duża liczba naukowe, naukowo-metodyczne i inne źródła na ten tematdyplom. Z reguły nie mniej niż 10.

Część 1 powinna być poświęcona opisowi przedmiotu badań, część 2 - opisowi przedmiotu badań, stanowią główną część WRC i powinny być ze sobą logicznie powiązane.

Główna część WRC powinna zawierać tabele, diagramy, wykresy z odpowiednimi linkami i komentarzami. Sekcje powinny mieć nagłówki odzwierciedlające ich treść. Nagłówki rozdziałów nie powinny powtarzać tytułu pracy. Rozważmy bardziej szczegółowo treść każdej z sekcji WRC.

Sekcja 1 ma charakter teoretyczny, edukacyjny i poświęcony jest opisowi głównych zapisów teoretycznych, metod, metod, podejść oraz sprzętu i oprogramowania wykorzystywanego do rozwiązania zadania lub zadań podobnych do tego. Ta sekcja zawiera tylko to, co jest konieczne jako wstępna podstawa teoretyczna do zrozumienia istoty badań i rozwoju opisanych w kolejnych sekcjach. Nakreślono zagadnienia teoretyczne: metody, metody, algorytmy rozwiązania problemu, analizowane są przepływy informacji itp. Ostatni z głównych działów zwykle zawiera opis wyników eksperymentów z proponowanymi (opracowanymi) metodami, metodami, sprzętem i oprogramowaniem oraz systemami, przeprowadza się analiza porównawcza uzyskane wyniki. Na szczególną uwagę zasługuje omówienie wyników uzyskanych w WRC oraz ich ilustracja. Zarysowanie treści publikacji innych autorów jest konieczne koniecznie podaj linki do nich, wskazując ich numery stron źródła informacji. W pierwszej części zaleca się przeanalizowanie aktualnego stanu problemu i zidentyfikowanie trendów w rozwoju badanego procesu. W tym celu wykorzystywane są aktualne dokumenty regulacyjne, statystyki urzędowe, recenzje analityczne oraz artykuły w czasopismach. Konsekwencjaanaliza przepisów powinna zawierać wnioski dotyczące ich wpływu na badany problem oraz rekomendacje dotyczące ich poprawy. Przygotowując materiał statystyczny w tekście pracy w obowiązkowy zamówienia, odwołuje się do źródła danych.

W pierwszej części warto zwrócić uwagę na historię (etapy) rozwoju badanego procesu oraz analizę zagranicznych doświadczeń jego organizacji. Wynikiem analizy praktyki zagranicznej powinno być porównanie badanego procesu z praktyką krajową oraz rekomendacje dotyczące możliwości jego zastosowania w Rosji.

W tej części należy również przeprowadzić analizę porównawczą istniejących podejść i metod rozwiązania problemu. Należy uzasadnić wybór metody rozwiązania badanego problemu i szczegółowo go określić. Możesz również zaproponować własną metodę.

W procesie opracowywania źródeł teoretycznych należy podkreślić i zaznaczyć tekst istotny dla tej części dyplomu. Te fragmenty tekstu można umieścić w pracy jako cytat, jako ilustrację do analizy, porównania. W części teoretycznej WRC nie da się w całości umieścić sekcji i rozdziałów z podręczników, książek, artykułów.

Każda praca powinna zawierać teoretyczne, metodologiczne i praktyczne aspekty badanego problemu.

Sekcja 2 musi być czysto praktyczny. Konieczne jest ilościowe opisanie konkretnego przedmiotu badań, przedstawienie wyników praktycznych obliczeń i kierunków ich wykorzystania, a także sformułowanie kierunków doskonalenia organizacji i technologii ochrony informacji. Do napisania drugiej części z reguły wykorzystuje się materiały zebrane przez studenta podczas praktyki przemysłowej. Ta sekcja WRC zawiera opis praktycznych wyników badania. Potrafi opisać eksperyment i zastosowane metody jego przeprowadzenia, uzyskane wyniki, możliwość wykorzystania wyników badania w praktyce.

Przybliżona struktura części praktycznej WRC

W tytule części praktycznej, co do zasady, problem badawczy sformułowany jest na przykładzie konkretnej organizacji.

1. Cel badania- podano w zdaniu pierwszym.

Charakterystyka techniczna i ekonomiczna przedsiębiorstwa,na podstawie których przeprowadzane jest badanie (status przedsiębiorstwa, cechy morfologiczne organizacji, struktura organizacyjno-zarządzająca, cechy proces technologiczny itp).

- Metody badawcze.

- Postęp badań.Po sformułowaniu nazwy każdej metody podaje się cel. jego zastosowanie i opis. Ponadto ujawniono zastosowanie metody badawczej w konkretnej organizacji. Wszystkie materiały dotyczące zastosowania metod badawczych (formularze ankiet, dokumenty wewnętrzne zapewniające ochronę danych organizacji/przedsiębiorstwa) znajdują się w Aplikacjach. Przeprowadzana jest analiza uzyskanych wyników, wyciągany jest wniosek. Aby uzyskać dokładniejsze wyniki, użyj nie jednego, alekilka metod badawczych.

- Ogólne wnioski. Pod koniec badania podsumowuje się ogólne wyniki (wnioski) na cały temat. Zastosowana metodologia powinna potwierdzić lub obalić hipotezę badawczą. W przypadku odrzucenia hipotezy podawane są rekomendacje dotyczące możliwości usprawnienia działań organizacji oraz technologii ochrony danych organizacji/przedsiębiorstwa w świetle badanego problemu.

- W areszcie należy przedstawić krótką listę wyników uzyskanych w pracy. Głównym celem zakończenia jest podsumowanie treści pracy, podsumowanie wyników badania. Na zakończenie przedstawiono wyniki badań, analizę ich korelacji z celem pracy oraz konkretnymi zadaniami postawionymi i sformułowanymi we wstępie,stanowi podstawę obrony pracy studenta i nie powinna przekraczać 5 stron tekstu.

3. OGÓLNE ZASADY REJESTRACJI KOŃCOWYCH PRAC KWALIFIKACYJNYCH

3.1 PROJEKT MATERIAŁU TEKSTOWEGO

Część tekstową pracy należy wykonać w wersji komputerowej na papierze A4 po jednej stronie kartki. Czcionka - Times New Roman, wielkość czcionki - 14, styl - regularny, odstęp półtora, wyrównanie wyrównane. Strony powinny mieć marginesy (zalecane): dolny - 2; góra - 2; po lewej - 2; po prawej - 1. Objętość WRC powinna wynosić 40-50 stron. Zaleca się następującą proporcję głównych wymienionych elementów w całkowitej objętości ostatecznej pracy kwalifikacyjnej: wprowadzenie - do 10%; sekcje części głównej - 80%; wniosek - do 10%.

Cały tekst WRC należy rozbić na części składowe. Podział tekstu odbywa się poprzez podzielenie go na sekcje i podrozdziały. W treści WRC nie powinno być zbieżności brzmienia tytułu jednej z części składowych z tytułem samego utworu, a także zbieżności tytułów rozdziałów i podrozdziałów. Tytuły sekcji i podrozdziałów powinny odzwierciedlać ich główną treść i ujawniać tematykę WRC.

Sekcje i podsekcje powinny mieć nagłówki. Przedmioty zwykle nie mają nagłówków. Nagłówki rozdziałów, podrozdziałów i akapitów należy drukować z wcięciem akapitu 1,25 cm z dużą literą bez kropki na końcu, bez podkreślenia, czcionką nr 14 „Times New Roman”. Jeśli nagłówek składa się z dwóch zdań, są one oddzielone kropką. Nagłówki powinny jasno i zwięźle odzwierciedlać treść rozdziałów, podrozdziałów.

Dzieląc WRC na sekcje zgodnie z GOST 2.105-95, oznaczenie odbywa się za pomocą numerów seryjnych - cyfr arabskich bez kropki. W razie potrzeby podrozdziały można podzielić na akapity. Numer akapitu musi składać się z numerów sekcji, podrozdziałów i akapitów oddzielonych kropkami. Nie umieszczaj kropki na końcu sekcji (podrozdziału), numeru akapitu (podpunktu). Każda sekcja musi zaczynać się na nowym arkuszu (stronie).

Jeżeli sekcja lub podrozdział składa się z jednego akapitu, nie należy go numerować. W razie potrzeby akapity można podzielić na akapity, które muszą mieć numerację porządkową w każdym akapicie, na przykład:

1 Rodzaje i główne wymiary

Wyliczenia mogą być podane w klauzulach lub podrozdziałach. Każdy wpis musi być poprzedzony myślnikiem lub małą literą, po której następuje nawias. W celu dalszego uszczegółowienia wyliczeń konieczne jest użycie cyfr arabskich, po których umieszcza się nawias.

Przykład:

a)_____________

b) _____________

1) ________

2) ________

v) ____________

Paginacja tekstu głównego i załączników powinna być ciągła. Numer strony jest umieszczony na środku dolnej części arkusza bez kropki. Strona tytułowa zawarta jest w ogólnej paginacji WRC. Numer strony na stronie tytułowej i treści nie jest umieszczony.

W pracy dyplomowej należy posługiwać się terminami naukowymi i szczególnymi, oznaczeniami i definicjami ustalonymi przez odpowiednie normy, aw przypadku ich braku - ogólnie przyjętymi w literaturze specjalistycznej i naukowej. Jeżeli przyjęta jest specyficzna terminologia, to przed spisem piśmiennictwa należy podać wykaz przyjętych terminów wraz z odpowiednimi wyjaśnieniami. Lista zawarta jest w treści pracy.

3.2 PROJEKTOWANIE ILUSTRACJI

Wszystkie ilustracje umieszczone w ostatecznej pracy kwalifikacyjnej muszą być starannie dobrane, przejrzyście i precyzyjnie wykonane. Ryciny i diagramy powinny być bezpośrednio związane z tekstem, bez zbędnych obrazów i danych, które nie są nigdzie wyjaśnione. Liczba ilustracji w WRC powinna wystarczyć do wyjaśnienia prezentowanego tekstu.

Ilustracje należy umieścić bezpośrednio za tekstem, w którym pojawiają się po raz pierwszy, lub na następnej stronie.

Ilustracje umieszczone w tekście należy numerować cyframi arabskimi, Na przykład:

Rysunek 1, Rysunek 2

Dopuszcza się numerowanie ilustracji w ramach sekcji (rozdziału). W tym przypadku numer ilustracji musi składać się z numeru sekcji (rozdziału) i numeru seryjnego ilustracji, oddzielonych kropką.

Ilustracje, jeśli to konieczne, mogą mieć nazwę i objaśnienia (tekst rycinowy).

Słowo „Rysunek” i nazwa znajdują się po danych objaśniających, w środku wiersza, na przykład:

Rysunek 1 — Trasa dokumentów

3. 3 OGÓLNE ZASADY REPREZENTACJI FORMUŁY

We wzorach i równaniach symbole, obrazy lub znaki muszą być zgodne z symbolami przyjętymi w obowiązujących normach państwowych. W tekście przed oznaczeniem parametru podano jego wyjaśnienie, na przykład:Tymczasowa odporność na rozdarcie.

Jeżeli konieczne jest użycie symboli, obrazów lub znaków, które nie są ustalone przez obowiązujące normy, należy je wyjaśnić w tekście lub w wykazie symboli.

Wzory i równania są oddzielone od tekstu w osobnym wierszu. Nad i pod każdą formułą lub równaniem musi znajdować się co najmniej jedna wolna linia.

Wyjaśnienie znaczenia symboli i współczynników liczbowych należy podać bezpośrednio pod wzorem w tej samej kolejności, w jakiej podano je we wzorze.

Wzory powinny być numerowane sekwencyjnie w całej pracy, z cyframi arabskimi w nawiasach w skrajnej prawej pozycji na poziomie wzoru.

Na przykład:

Jeżeli organizacja modernizuje istniejący system, to przy obliczaniu wydajności brane są pod uwagę bieżące koszty jego działania:

E p \u003d (P1-P2) + ΔP p , (3,2)

gdzie P1 i P2 to odpowiednio koszty operacyjne przed i po wdrożeniu opracowywanego programu;

Р p - oszczędności wynikające ze zwiększonej produktywności dodatkowych użytkowników.

Dozwolone jest numerowanie wzorów i równań w każdej sekcji podwójnymi liczbami oddzielonymi kropką, wskazującymi numer sekcji i numer porządkowy wzoru lub równania, na przykład: (2.3), (3.12) itp.

Przeniesienia części wzorów do innego wiersza są dozwolone na znakach równości, mnożenia, dodawania, odejmowania i ilorazu (>;), a znak na początku następnego wiersza jest powtarzany. Kolejność prezentacji równań matematycznych jest taka sama jak formuł.

Wartości liczbowe wielkości z oznaczeniem jednostek wielkości fizycznych i jednostek liczących należy zapisać w liczbach, a liczby bez oznaczenia jednostek wielkości fizycznych i jednostek liczących od jednego do dziewięciu - słownie, na przykład:przetestować pięć rur, każda o długości 5 m.

Przytaczając największe lub najmniejsze wartości wielkości należy użyć sformułowania „nie powinno być więcej (nie mniej)”.

3.4 PROJEKTOWANIE STOŁÓW

Tabele są używane dla większej przejrzystości i ułatwienia porównywania wskaźników. Tytuł tabeli, jeśli taki istnieje, powinien odzwierciedlać jej zawartość, być precyzyjny i zwięzły. Nazwę tabeli należy umieścić nad tabelą po lewej stronie, bez wcięć akapitu, w jednym wierszu z jej numerem oddzielonym myślnikiem.

Przy przenoszeniu części tabeli tytuł jest umieszczany tylko nad pierwszą częścią tabeli, dolna pozioma linia, która ogranicza tabelę, nie jest rysowana.

Tabelę należy umieścić bezpośrednio po tekście, w którym pojawia się po raz pierwszy, lub na następnej stronie.

stół z duża ilość wiersze można przenieść na inny arkusz (stronę). Przy przenoszeniu części tabeli na inny arkusz, słowo „Tabela” i jego numer są wskazywane raz z prawej strony nad pierwszą częścią tabeli, słowo „Kontynuacja” jest napisane nad pozostałymi częściami i wskazany jest numer tabeli, na przykład: „Kontynuacja tabeli 1”. Przy przenoszeniu tabeli na inny arkusz nagłówek umieszczany jest tylko nad jej pierwszą częścią.

Jeśli w którymkolwiek wierszu tabeli nie podano danych liczbowych lub innych, to wstawia się w nim myślnik.

Przykładowy układ tabeli:

Tabele w całym objaśnieniu numerowane są cyframi arabskimi poprzez numerację, przed którą wpisuje się słowo „Tabela”.. Dozwolone jest numerowanie tabel w ramach sekcji. W tym przypadku numer tabeli składa się z numeru sekcji i numeru porządkowego tabeli, oddzielonych kropką „Tabela 1.2”.

Tabele każdego wniosku są oznaczone osobną numeracją cyframi arabskimi z dodaniem oznaczenia wniosku przed numerem.

Nagłówki kolumn i wierszy tabeli należy pisać dużą literą w liczbie pojedynczej, a podtytuły kolumn małą literą, jeśli z nagłówkiem tworzą jedno zdanie, lub wielką literą, jeśli mają niezależne znaczenie. Nie umieszczaj kropek na końcu nagłówków i podtytułów tabel.

Dopuszcza się użycie w tabeli mniejszego rozmiaru czcionki niż w tekście.

Nagłówki kolumn są pisane równolegle lub prostopadle do rzędów tabeli. W kolumnach tabel nie wolno rysować ukośnych linii z umieszczaniem nagłówków rozdziałów pionowych po obu stronach przekątnej.

5 LISTA REFERENCJI

Spis piśmiennictwa opracowywany jest z uwzględnieniem zasad projektowania bibliografii(Załącznik 5). Wykaz wykorzystanej literatury powinien zawierać co najmniej 20 źródeł (co najmniej 10 książek i 10-15 czasopism), z którymi pracował autor pracy. Literatura na liście jest uporządkowana według sekcji w następującej kolejności:

- Ustawy federalne (w kolejności od ostatniego roku przyjęcia do poprzednich);

- dekrety Prezydenta Federacji Rosyjskiej (w tej samej kolejności);

- Dekrety rządu Federacji Rosyjskiej (w tej samej kolejności)

- inne regulacyjne akty prawne;

- inne materiały urzędowe (rezolucje-rekomendacje organizacji i konferencji międzynarodowych, oficjalne raporty, oficjalne raporty itp.)

- monografie, podręczniki, pomoce naukowe (w porządku alfabetycznym);

- literatura zagraniczna;

- Zasoby internetowe.

Źródła w każdej sekcji są uporządkowane alfabetycznie. Dla całej listy odniesień stosowana jest numeracja ciągła.

Odwołując się do literatury w tekście objaśnienia, należy w nawiasach kwadratowych wpisać nie tytuł książki (artykułu), ale przypisany jej numer seryjny w indeksie „Przypisy”. Odniesienia do literatury są ponumerowane w trakcie ich pojawiania się w tekście WRC. Stosowana jest numeracja ciągła lub numeracja według sekcji (rozdziałów).

Procedura doboru literatury na temat WRC i sporządzenia wykazu wykorzystanej literatury

V lista wykorzystanej literatury obejmuje źródła, które student poznał w trakcie przygotowywania pracy magisterskiej, w tym te, do których się odwołuje.

Pisanie WRC poprzedzone jest dogłębnym studium źródeł literackich na temat pracy. Aby to zrobić, musisz najpierw skontaktować się z biblioteką uczelni. Tu z pomocą studentowi przychodzi aparat biblioteczny biblioteczny, którego główną częścią są katalogi i kartoteki.

Katalog jest spisem dokumentalnych źródeł informacji (książek) dostępnych w zbiorach biblioteki.

Jeżeli student zna dokładnie tytuły wymaganych książek, a przynajmniej nazwiska ich autorów, konieczne jest skorzystanie z katalogu alfabetycznego.

W przypadku konieczności sprawdzenia, jakie książki na dany temat (temat) są dostępne w danej bibliotece, student powinien również zapoznać się z katalogiem systematycznym.

Katalog usystematyzowany ukazuje fundusz biblioteczny według treści. Dla wygody korzystania z systematycznego katalogu posiada on alfabetyczny indeks tematyczny (ASU). W wymienionych katalogach student może znaleźć tylko tytuły książek, a do napisania WRC potrzebuje również materiałów publikowanych w czasopismach, gazetach i różnych kolekcjach. W tym celu w bibliotekach organizowane są indeksy kart bibliograficznych, w których umieszczane są opisy artykułów z czasopism i gazet, materiały ze zbiorów.

Pisząc WRC w celu wyjaśnienia i wyjaśnienia różne opcje, fakty, koncepcje, terminy, literatura referencyjna jest szeroko stosowana przez studenta. Literatura referencyjna obejmuje różne encyklopedie, słowniki, informatory, zbiory statystyczne.

Tworzenie odniesień bibliograficznych

Pisząc WRC student często musi odwoływać się do cytowania prac różnych autorów, posługiwania się materiałem statystycznym. W takim przypadku konieczne jest sporządzenie linku do konkretnego źródła.

Poza przestrzeganiem podstawowych zasad cytowania (nie można wyciągać fraz z tekstu, zniekształcać go dowolnymi skrótami, cytaty muszą być cytowane itp.), należy również zwrócić uwagę na dokładne wskazanie źródeł cytatów.

- V przypisyodnośniki (przypisy) znajdują się na dole strony, na której znajduje się cytowany materiał. W tym celu na końcu cytatu umieszczana jest liczba wskazująca numer porządkowy cytatu na tej stronie. U dołu strony, pod linią oddzielającą przypis (odnośnik) od tekstu, powtarza się ten numer, a następnie tytuł książki, z której zaczerpnięto cytat, z obowiązkowym wskazaniem numeru cytowanej strony . Na przykład:

„Shipunov M.Z. Podstawy działalności zarządczej. - M .: INFRA - M, 2012, s. 39.

- Linki wewnątrztekstowesą stosowane w przypadkach, gdy informacja o analizowanym źródle stanowi organiczną część tekstu głównego. Są wygodne, ponieważ nie odwracają uwagi od tekstu. Opis w takich linkach zaczyna się od inicjałów i nazwiska autora, tytuł książki lub artykułu w cudzysłowie, dane wyjściowe w nawiasie.

- Poza linkami tekstowymi- są to wskazania źródeł cytatów z powołaniem się na numerowaną listę piśmiennictwa zamieszczoną na końcu pracy. Odwołanie do źródła literackiego następuje na końcu frazy, wpisując w nawiasach prostych numer seryjny dokumentu, wskazujący stronę.

Na przykład: „Obecnie głównym dokumentem regulującym prywatyzację mienia państwowego i komunalnego na terytorium Federacji Rosyjskiej jest ustawa „O prywatyzacji własności państwowej i komunalnej” z dnia 21 grudnia 2001 r. Nr 178-FZ (z późniejszymi zmianami dnia 31 grudnia 2005 r., z późniejszymi zmianami z dnia 01.05.2006 r.) .

Na końcu pracy (na osobnej stronie) należy podać alfabetyczny spis faktycznie wykorzystanej literatury.

3.6 REJESTRACJA APLIKACJI

Aplikacje wydawane w razie potrzeby. Wnioski do pracy mogą zawierać dodatkowe materiały referencyjne o wartości pomocniczej, np.: kopie dokumentów, wypisy z materiałów sprawozdawczych, dane statystyczne, schematy, tabele, wykresy, programy, regulaminy itp.

Wnioski obejmują również te materiały, które mogą określać praktyczną lub teoretyczną część dyplomu. Przykładowo aplikacja może zawierać: teksty ankiet, kwestionariuszy i innych metod, które zostały użyte w procesie badawczym, przykłady odpowiedzi respondentów, materiały fotograficzne, wykresy i tabele, które nie są związane z wnioskami teoretycznymi w dyplomie.

Odnośniki do wszystkich załączników należy umieścić w tekście głównym.

Na przykład: Jednostki pochodne układu SI (Załączniki 1, 2, 5).

Wnioski są ułożone w kolejności odniesień do nich w tekście. Każdy wniosek musi zaczynać się na nowej kartce (stronie) z napisem Wniosek w prawym górnym rogu strony.i jego oznaczenia cyframi arabskimi, z wyjątkiem cyfry 0.

4. OBRONA KOŃCOWEJ PRACY KWALIFIKACYJNEJ

4.1 MONITOROWANIE GOTOWOŚCI WRC

Każdemu studentowi przydzielany jest recenzent pracy kwalifikacyjnej, spośród zewnętrznych specjalistów, dobrze orientujących się w zagadnieniach związanych z tym tematem.

Zgodnie z przyjętymi tematami opracowują opiekunowie naukowi końcowej pracy kwalifikacyjnejzadania indywidualnedla studentów, które są rozpatrywane przez PCC „Technologie Informacyjne”, podpisane przez opiekuna i przewodniczącego KPP.

Zadania do prac kwalifikacyjnych zatwierdza Zastępca Dyrektora ds Praca akademicka i wydawane są studentom nie później niż dwa tygodnie przed rozpoczęciem praktyki licencjackiej.

Zgodnie z przyjętymi tematami opiekunowie naukowi opracowują indywidualne harmonogramy konsultacji,zgodnie z którą kontrolowany jest proces wykonania prac kwalifikacyjnych.

Kontrola stopnia gotowości RMŚ odbywa się według następującego harmonogramu:

Tabela 3

Nr p / p | gotowość | Termin | Notatka |

|

Poziom gotowość WRC, w % | Wskazuje się, które składnik WRC, który z jego elementów konstrukcyjnych powinien być do tego momentu gotowy. | Okres kontrolny | Wskazana jest forma kontroli |

|

Okres kontrolny | ||||

Po zakończeniu przygotowania WRC kierownik sprawdza jakość pracy, podpisuje ją i wraz z zadaniem i pisemną recenzją przekazuje zastępcy kierownika obszaru działania.

W celu określenia stopnia gotowości ostatecznej pracy kwalifikacyjnej i zidentyfikowania istniejących braków, nauczyciele dyscyplin specjalnych przeprowadzają wstępną obronę w ostatnim tygodniu przygotowań do GIA. Wyniki wstępnej ochrony są rejestrowane.

4.2 WYMOGI OCHRONY WRC

Obrona końcowej pracy kwalifikacyjnej odbywa się na otwartym posiedzeniu Państwowej Komisji Atestacyjnej w specjalności, która jest tworzona na podstawie Regulaminu w sprawie ostatecznego państwowego zaświadczenia absolwentów placówek oświatowych średniego szkolnictwa zawodowego w Federacji Rosyjskiej (Uchwała Państwowego Komitetu Szkolnictwa Wyższego Rosji z dnia 27 grudnia 1995 r. Nr 10).

Na obronę WRC nakładane są następujące wymagania:

- pogłębione studium teoretyczne badanych problemów na podstawie analizy literatury;

- umiejętne usystematyzowanie danych cyfrowych w postaci tabel i wykresów wraz z niezbędną analizą, uogólnieniem i identyfikacją trendów rozwojowych;

- krytyczne podejście do badanego materiału faktograficznego w celu znalezienia obszarów do doskonalenia działań;

- argumentacja wniosków, zasadność propozycji i rekomendacji;

- logicznie spójna i niezależna prezentacja materiału;

- projekt materiału zgodnie z ustalonymi wymaganiami;

- obowiązkowa obecność recenzji promotora pracy dyplomowej oraz recenzji pracownika praktycznego reprezentującego organizację zewnętrzną.

Przy opracowywaniu abstraktów należy wziąć pod uwagę przybliżony czas raportu w obronie, który wynosi 8-10 minut.Raport należy zbudowaćnie poprzez prezentowanie treści pracy rozdział po rozdziale, ale według zadań, - ujawnianie logiki uzyskiwania znaczących wyników. Raport powinien zawierać odwołanie do materiału ilustracyjnego, który zostanie wykorzystany w obronie pracy. Objętość raportu powinna wynosić 7-8 stron tekstu w formacie Word, wielkość czcionki 14, odstęp półtora.

Tabela 4

Struktura raportu | Tom | Czas |

|

Przedstawienie tematu pracy. | Do 1,5 strony | Do 2 minut |

|

Trafność tematu. |

|||

Cel. |

|||

Sformułowanie problemu, wyniki jego rozwiązania i wyciągnięte wnioski (dla każdego z zadań, które zostały postawione dla osiągnięcia celu pracy). | Do 6 stron | Do 7 minut |

|

Perspektywy i kierunki dalszych badań na ten temat. | Do 0,5 strony | Do 1 minuty |

Aby przemawiać w obronie, studenci muszą samodzielnie przygotować i uzgodnić z prowadzącym streszczenia sprawozdania i materiały ilustracyjne.

Ilustracje powinny odzwierciedlać główne wyniki osiągnięte w pracy i być spójne z abstraktami raportu.

Formy prezentacji materiału ilustracyjnego:

1. Materiały drukowane dla każdego członka SEC(według uznania przełożonego WRC). Materiały drukowane dla członków SAC mogą obejmować:

- dane empiryczne;

- wypisy z dokumentów normatywnych, na podstawie których przeprowadzono badania;

- wyciągi z życzeń pracodawców, sformułowane w umowach;

- inne dane nie zawarte w prezentacji slajdów, ale potwierdzające poprawność obliczeń.

- prezentacje slajdów(do demonstracji projektora).

Prezentacji wyników pracy towarzyszą materiały prezentacyjne: warunek wstępny Ochrona WRC.

Opiekun pisze recenzję końcowej pracy kwalifikacyjnej wykonanej przez studenta.

Obrona końcowych prac kwalifikacyjnych odbywa się na otwartym posiedzeniu Państwowej Komisji Atestacyjnej w specjalnie wyznaczonej sali wyposażonej w niezbędny sprzęt do pokazów prezentacji. Na obronę pracy kwalifikacyjnej przeznacza się do 20 minut. Procedura obrony obejmuje sprawozdanie studenta (nie więcej niż 10 minut), lekturę recenzji i recenzji, pytania członków komisji, odpowiedzi studenta. Przedstawienie kierownika ostatecznej pracy kwalifikacyjnej, a także recenzenta, jeśli jest obecny na posiedzeniu SEC, może być wysłuchane.

Decyzje SEC podejmowane są na posiedzeniach zamkniętych zwykłą większością głosów członków komisji uczestniczących w posiedzeniu. W przypadku równej liczby głosów decyduje głos przewodniczącego. Wyniki ogłaszane są uczniom w dniu obrony WRC.

4.3 KRYTERIA OCENY WRC

Obrona końcowej pracy kwalifikacyjnej kończy się stopniowaniem.

Ocena „Doskonała” dla WRC jest eksponowana, jeśli praca ma charakter badawczy, ma dobrze napisany rozdział teoretyczny, głęboką analizę teoretyczną, krytyczny przegląd praktyki, logiczną, spójną prezentację materiału z odpowiednimi wnioskami i rozsądnymi propozycjami; posiada pozytywne recenzje promotora i recenzenta.

Broniąc WRC na "doskonałą", student - absolwent wykazuje się głęboką znajomością problematyki tematu, swobodnie operuje danymi badawczymi, czyni rozsądne sugestie, a podczas raportu korzysta z pomocy wizualnych (prezentacja Power Point, tabele, wykresy , wykresy itp.) lub materiały informacyjne, z łatwością odpowiada na postawione pytania.

Ocena „Dobra” dla WRC jest eksponowana, jeśli praca ma charakter badawczy, ma dobrze napisany rozdział teoretyczny, przedstawia dość szczegółową analizę i krytyczną analizę działań praktycznych, spójną prezentację materiału z odpowiednimi wnioskami, ale propozycje studenta są niewystarczająco uzasadnione. WRC ma pozytywną opinię promotora i recenzenta. W jej obronie student-absolwent wykazuje znajomość problematyki tematu, operuje danymi badawczymi, przedstawia sugestie dotyczące tematu badań, w trakcie raportu korzysta z pomocy wizualnych (prezentacja Power Point, tabele, wykresy, wykresy itp.) lub materiały informacyjne, bez większych trudności odpowiada na zadawane pytania.

Stopień „Zadowalająco”WRC jest przyznawane, jeśli praca ma charakter badawczy, ma rozdział teoretyczny, jest oparta na materiale praktycznym, ale ma analizę powierzchowną i niedostatecznie krytyczną, stwierdza się w niej niekonsekwencję w prezentacji materiału, przedstawiane są propozycje nieracjonalne . Recenzje recenzentów zawierają uwagi dotyczące treści pracy oraz metodyki analizy. W obronie takiego WRC student-absolwent wykazuje niepewność, wykazuje słabą znajomość zagadnień tematu, nie zawsze udziela wyczerpujących, uzasadnionych odpowiedzi na zadawane pytania.

Stopień "Niedostateczny"dla WRC jest eksponowana, jeśli praca nie ma charakteru badawczego, nie posiada analizy, nie spełnia wymagań określonych w niniejszych wytycznych. W pracy nie ma konkluzji lub mają one charakter deklaratywny. Recenzje promotora i recenzenta zawierają uwagi krytyczne. Absolwentka broniąc WRC ma trudności z odpowiadaniem na pytania postawione na jej temat, nie zna teorii pytania i popełnia istotne błędy przy udzielaniu odpowiedzi. Pomoce wizualne i materiały informacyjne nie były przygotowane do obrony.

Zatem przy ustalaniu oceny końcowej dla WRC członkowie SEC biorą pod uwagę:

- jakość raportu absolwenta;

- przedstawiony przez niego materiał ilustracyjny;

- mobilność absolwenta i jego umiejętność czytania i pisania przy odpowiadaniu na pytania;

- ocena WRC przez recenzenta;

- informacje zwrotne od szefa WRC.

ANEKS 1

(Przykład projektu strony tytułowej)

WYDZIAŁ EDUKACJI MIASTA MOSKWA

BUDŻET PAŃSTWA ZAWODOWA INSTYTUCJA EDUKACYJNA

„KOLEGIUM TECHNOLOGICZNE №34”

PRACA DYPLOMOWA

Temat:

Uczeń grupowy / /

Specjalność

Nadzorca / /

Pozwól na ochronę:

Zastępca Dyrektora UPR/ _ /

Data oceny

Prezydent Stanu

komisja atestacyjna/ /

Moskwa 2016

ZAŁĄCZNIK 2

Zgoda

Przewodniczący KIG "Technologie Informacyjne"

Dziuba T.S.

Ćwiczenie

za pracę dyplomową

uczeń(-cy)__________________________________________________________________

(wymienić w całości)

Temat pracy ________________________________________________________________

_______________________________________________________________________________

Termin złożenia pracy dyplomowej do obrony (data)______________________________

- Wstęp

Trafność wybranego tematu;

Cel, zadania pisania pracy dyplomowej;

Nazwa przedsiębiorstwa, organizacja, źródła napisania pracy.

2. - Sekcja I (część teoretyczna)

Sekcja II (część praktyczna)

(termin złożenia do weryfikacji) __________________________________________

Wniosek ______________________________________________________________

Głowa _____ __________ "___" _______ 20__

Imię i nazwisko Podpis

Student ______ __________ "____" ________ 20___

Imię i nazwisko Podpis

DODATEK 3

(formularz recenzji dla promotora pracy)

GBPOU „Wyższa Szkoła Technologiczna nr 34”

Recenzja

Do pracy dyplomowej (imię i nazwisko)

1. Trafność tematu.

2. Nowość naukowa i znaczenie praktyczne.

3. Charakterystyka cech biznesowych studenta.

4. Pozytywne aspekty pracy.

5. Wady, uwagi.

Przełożony _______________________________________

„_____” __________ 2016

DODATEK 4

(formularz recenzji)

Recenzja

Za pracę dyplomową (imię i nazwisko) ____________________________

Wykonywane na temat _________________________________________________

- Trafność, nowość

- Ocena treści pracy

- Charakterystyczne, pozytywne aspekty pracy

- Praktyczne znaczenie pracy

- Wady, uwagi

- Zalecana ocena wykonanej pracy ____________________________

_________________________________________________________________________

Recenzent (imię i nazwisko, tytuł naukowy, stanowisko, miejsce pracy)

DODATEK 5

(Przykład wykazu wykorzystanej literatury)

Lista wykorzystanej literatury

Materiały regulacyjne

- „Konstytucja Federacji Rosyjskiej” (przyjęta w głosowaniu powszechnym 12.12.1993)

- Ustawa federalna „O informacji, technologiach informacyjnych i ochronie informacji” z dnia 27 lipca 2006 r. N 149-FZ (zmieniona 28 grudnia 2013 r.)

Publikacje naukowe, techniczne i edukacyjne

- Zautomatyzowane stanowiska pracy i systemy komputerowe w działalności spraw wewnętrznych. M., 2010.

- Andreev B. V., Bushuev G. I. Modelowanie w rozwiązywaniu problemów karnych i kryminologicznych. M., 2012.

- Dokumentacja w instytucjach edukacyjnych (z wykorzystaniem technologii informatycznych): podręcznik. zasiłek dla rzek szkół średnich. Przedstawiciel MO Białoruś / E.M. Krawczenia, T.A. Carskaja. - Mińsk: TetraSystems, 2013

- Bezpieczeństwo informacji i ochrony informacji: podręcznik. zasiłek / Stepanov E.A., Korneev I.K. - M.: INFRA-M, 2011. -

- Systemy informacyjne w ekonomii: podręcznik. dla uczelni, szkolenia według specjalnego ekonomia i zarządzanie (060000) rec. MO RF / G.A. Titorenko, BE Odincow, W.W. Braga i inni; wyd. G.A. Titorenko. - wyd. 2, poprawione. i dodatkowe - M. : UNITI, 2011. - 463 s.

- Systemy informacyjne i ich bezpieczeństwo: podręcznik. dodatek d / Vasilkov A.V. Wasilkow AA, Wasilkow IA - M: FORUM, 2010.

- Zarządzanie informatyką: podręcznik. zasiłek dla rzek szkół średnich. MO RF / G.A. Titorenko, I.A. Konoplew, G.L. Makarova i inni; wyd. G.A. Titorenko. - wyd. 2, dodaj. - M.: UNITI, 2009.

- Korporacyjny obieg dokumentów. Zasady, technologie, metodyki wdrożeniowe. Michaela J.D. Suttona. Wydawnictwo Azbuka, Petersburg, 2012

- Ostreikovsky V.A. Informatyka: Proc. Dla uniwersytetów. - M.: Wyższe. szkoła, 2008.

- Dokumenty elektroniczne w sieciach korporacyjnych Klimenko S.V., Krokhin I.V., Kushch V.M., Lagutin Yu.L.M.: Radio and Communications, ITC Eco-Trends, 2011

Zasoby internetowe

http://www.security.ru/ - Środki ochrony informacji kryptograficznej: strona internetowa moskiewskiego oddziału PNIEI;

www.fstec.ru - oficjalna strona FSTEC Rosji

DODATEK 6

Przybliżona struktura raportu z obrony pracy

Wymagania dotyczące raportu z obrony pracy magisterskiej

- Pilność problemu.

- Cel, przedmiot, przedmiot badań.

- Cele badawcze (3 główne).

- Algorytm badawczy (kolejność badań).

- Krótka charakterystyka ekonomiczna przedsiębiorstwa (organizacje, instytucje itp.).

- Krótkie wyniki analizy badanego problemu.

- Słabości zidentyfikowane podczas analizy.

- Kierunki (sposoby) rozwiązania zidentyfikowanych mankamentów badanego problemu.

- Ocena ekonomiczna, skuteczność, praktyczne znaczenie proponowanych środków.

DODATEK 6

(Formularz plan kalendarza pisanie pracy dyplomowej)

Akceptuję

Promotor pracy magisterskiej

„_____” ______20 __

PLAN-HARMONOGRAM

pisanie pracy magisterskiej na temat __________________________________________

Opracowanie treści pracy dyplomowej i jej uzgodnienie z promotorem.

kierownik

Wprowadzenie z uzasadnieniem trafności wybranego tematu, celów i zadań pracy.

kierownik

Zakończenie części teoretycznej i zgłoszenie do weryfikacji.

Konsultant

Realizacja części praktycznej i zgłoszenie do weryfikacji.

Konsultant

Koordynacja z kierownikiem wniosków i propozycji

kierownik

Rejestracja pracy dyplomowej

kierownik

Uzyskiwanie informacji zwrotnej od menedżera

kierownik

Uzyskaj recenzję

recenzent

10.

Wstępna obrona tezy

Kierownik, konsultant

11.

Obrona pracy

kierownik

Student-(student) _________________________________________________

(podpis, data, odpis podpisu)

Kierownik Dyplomu ________________________________________________________________

DODATEK 8

(Przykład treści pracy)

Zawartość

Wprowadzenie …………………………………………………………………………………..3

- Charakterystyka techniczna i ekonomiczna Tematyka i przedsiębiorstw…...5

- Ogólna charakterystyka obszaru tematycznego …………………………………...5

- Struktura organizacyjna i funkcjonalna przedsiębiorstwa…………………………6

- Analiza ryzyka w zakresie bezpieczeństwa informacji………………………………...8

- Uzasadnienie potrzeby doskonalenia systemu zapewnienia bezpieczeństwa informacji i ochrony informacji w przedsiębiorstwie………..25

- Wybór zestawu zadań dla zapewnienia bezpieczeństwa informacji………29

- Określenie miejsca projektowanego zbioru zadań w zespole zadań przedsiębiorstwa, uszczegółowienie zadań bezpieczeństwa informacji i ochrony informacji………………………………………………………………… …………………35

- Dobór środków ochronnych……………………………………………………………….39

- Zestaw środków organizacyjnych zapewniających bezpieczeństwo informacji i ochronę informacji przedsiębiorstwa………………………………………………………..43

- Kompleks zaprojektowanego oprogramowania i sprzętu dla zapewnienia bezpieczeństwa informacji i ochrony informacji przedsiębiorstwa…….…48

- Struktura kompleksu sprzętowo-programowego bezpieczeństwa informacji i ochrony informacji przedsiębiorstwa………………………………………………………………………………………………… ……………………………………………………………………………………………………………………………………

- Przykład realizacji projektu i jego opis…………………………………...54

- Obliczanie wskaźników efektywności ekonomicznej projektu………………………57

- Wniosek…………………………………………………………………………...62

- Wykaz wykorzystanej literatury………………………………………………………..65

Wstęp

Rozdział 1. Teoretyczne aspekty akceptacji i bezpieczeństwa informacji