Ескі Windows NTLM аутентификация қатесі пайдаланушыны анонимизациялауға мүмкіндік береді. Windows аутентификация процедурасы ntlm көмегімен автоматты аутентификацияны қосыңыз

Windows Integrated Authentication бағдарламасы Келіссөздер бумасы арқылы аутентификацияға арналған Kerberos v5 протоколын және NTLM (NT LAN Manager ) протоколын қолдайды. Егер Active Directory болса және шолғышты қолдау сәйкес болса (Windows 2000 платформасында IE 5 немесе одан жоғары), Kerberos протоколы пайдаланылады, әйтпесе NTLM протоколы пайдаланылады. Kerberos және NTLM екеуінде де кейбір шектеулер бар. Бір қызығы, біреуінің артықшылығы екіншісінің әлсіз жақтарына сәйкес келеді. Kerberos әдетте прокси серверлермен жұмыс істейді, бірақ желіаралық қалқандармен тиімді емес. NTLM әдетте брандмауэр арқылы жұмыс істейді, бірақ прокси серверлермен орташа деңгейде әрекеттеседі.

Microsoft Negotiate туралы бірнеше сөз

Microsoft Negotiate — әртүрлі қауіпсіздікті қолдау провайдерлері арасындағы интерфейсті қамтамасыз ететін бума. Ол әртүрлі аутентификация пакеттері арасында таңдай алады. IIS аутентификация үшін Negotiate бумасын пайдаланады, бұл жағдайда ол Kerberos протоколын немесе NTLM протоколын таңдайды. Бұл пакет болашаққа қолдауды қосады аутентификация пакеттері, бұл Negotiate артықшылығы болып табылады. Әдепкі бойынша, Келіссөздер Kerberos протоколын ең қауіпсіз протокол ретінде таңдайды. Егер қандай да бір себептермен Kerberos протоколы қол жетімді болмаса, Келіссөздер NTLM пайдалануға қайта оралады.

NTLM аутентификациясы

NTLM ескі LM (LAN Manager) аутентификация протоколының кеңейтілген нұсқасы болып табылады. NTLM сервер мен клиент арасындағы сұрақтар/жауаптар арқылы пайдаланушының құпия сөзін желі арқылы анық түрде жібермей жұмыс істейді. Клиент шифрланған хэшті жіберу арқылы пайдаланушының құпия сөзін білетінін растауы керек.

NTLM келесі жолмен жұмыс істейді.

- Пайдаланушы клиенттік компьютерге кірген кезде пайдаланушы атын, құпия сөзді және домен атын көрсетеді.

- Клиент хэшті жасайды пароль берілгенжәне түпнұсқаны жойыңыз.

- Клиент серверге пайдаланушы атын анық мәтінмен жібереді.

- Сервер клиентке кездейсоқ деректердің 16 биттік бөлігін жібереді.

- Клиент осы фрагментті шифрлайды және де пароль хэшпайдаланушы және оларды серверге жібереді.

- Сервер пайдаланушы атын, деректердің кездейсоқ бөлігін және клиенттің жауабын домен контроллеріне жібереді.

- Домен контроллері кездейсоқ деректер бөлігін пайдаланушы құпия сөзінің өзіндік хэшімен бірге шифрлайды, содан кейін оларды сервер жіберген элементтермен салыстырады.

- Мәндер сәйкес келсе, домен контроллері серверге аутентификация сәтті өткені туралы хабарлайды.

- Мәндер немесе пайдаланушы аты сәйкес келмесе, домен контроллері клиентке сәйкес хабарламаны жіберетін серверге хабарлайды. Содан кейін клиент браузері пайдаланушыға нұсқау береді аутентификация деректері.

Kerberos аутентификациясы

Ежелгі грек мифологиясында Керберос - жер асты әлемін адамдардан қорғайтын таңғажайып үш басты ит. Қазіргі уақытта Kerberos термині ресурстарға қол жеткізуге арналған қауіпсіз аутентификация протоколына қатысты. Kerberos клиент пен сервер шифрлау және шифрды шешу үшін бірдей кілтті пайдаланатын құпия кілт аутентификациясына негізделген. Клиент хабарламаны шифрлау арқылы кілт туралы білімін дәлелдейді, ал сервер хабарламаның шифрын ашу арқылы кілт туралы білімін дәлелдейді. Содан кейін сервер хабарламаның бір бөлігін алады, оны шифрлайды және оны клиентке жібереді. Хабарламаның тұтастығын сақтай отырып, аутентификация нәтижесі оң болады.

Kerberos жұмысы негізгі тарату орталығы (KDC) деп аталатын орталық серверге негізделген. Кілтті тарату орталығы) барлық қажетті кілттерді қамтамасыз етеді. KDC TGT (Ticket Granting Tickets) деп аталатындарды шығарады және оларды сервердегі ресурсқа рұқсат сұрайтын клиенттерге береді.

Төменде тұтынушының бастапқы TGT билетін алу процесі көрсетілген.

- Пайдаланушы пайдаланушы аты мен құпия сөз арқылы клиенттік компьютерге кіреді.

- Клиент парольді шифрлайды және оны сақтайды.

- Клиент KDC-ке TGT қызметі үшін аутентификация деректерін, сондай-ақ пайдаланушының шифрланған құпия сөзін сұрайтын хабарлама жібереді.

- KDC жеке басын тексеру үшін шифрланған құпия сөзді оның басты көшірмесімен салыстырады. Клиенттің сұрауға тіркеген уақыт белгісі де көрсетілген уақыт белгісінің KDC өз уақытынан бес минут ішінде екеніне көз жеткізу үшін тексеріледі.

- Толық сәйкестік болса, KDC сұралғанды жасайды аутентификация деректеріжасау арқылы TGT қызметі үшін сеанс кілтіжүйеге кіріп, оны пайдаланушы кілтімен шифрлаңыз.

- KDC басқа фрагментті жасайды аутентификация деректерішифрлау арқылы сеанс кілтілогин және пайдаланушы TGT өздерінің басты кілтімен.

- KDC екі фрагментті де жібереді аутентификация деректеріклиент.

- Клиент бірінші сегменттен кіру сеансының кілтін шешеді аутентификация деректерішифрланған құпия сөзбен және осы сеанстың кіру кілтін билет кэшінде сақтайды.

- Клиент сонымен қатар TGT-ті билет кэшінде сақтайды.

Клиентте қазір TGT бар және оны ресурстарға кіру билеттерін алу үшін пайдалана алады. Міне, осылай болады.

- Клиент сервердегі ресурстарға қол жеткізу үшін KDC-тен билет сұрайды. Клиент өзінің TGT-ін KDC-ге қажетті ресурс атауымен және сеанс кіру кілтінде шифрланған аутентификация хабарымен бірге ұсынады.

Мен жақында бұл мәселеге тап болдым: Firefox, Chrome, Operaөткісі келмейді NTLM авторизациясы. Жалғыз өтті IE. Мен бұл мәселенің байқалатынын айтуды ұмытып кеттім Windows7. Бұл ақаулықтарды жою әдістері төменде сипатталады.

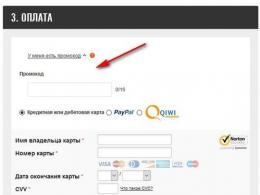

опера:ресми түрде қолдау көрсетпейді NTLM-авторизация, бірақ параметрлерде сіз осы опцияны қосуға немесе өшіруге мүмкіндік беретін элементті таба аласыз. Сондықтан прокси сервер параметрлерінде қосу керек негізгі рұқсат. Өшіру үшін NTLM авторизациясы(және бұл браузерді прокси арқылы жұмыс істеуге мүмкіндік беріңіз) келесі әрекеттерді орындаңыз:

1) шолғышқа about:config теріңіз

2) NetWork бөліміне өтіп, NTLM қосу опциясының құсбелгісін алып тастаңыз

3) браузерді қайта іске қосыңыз.

Рас, бір нюанс бар (қолайсыздық, былайша айтқанда): бірінші іске қосу кезінде сіз логин паролін (толығымен, яғни доменмен) енгізіп, құсбелгіні қойыңыз. «Сақтау». Енді браузердің әрбір келесі ашылуымен авторизация тақтасы пайда болады және сіз жай ғана басуыңыз керек «ЖАРАЙДЫ МА». Бұл ыңғайсыз, бірақ сіз не істей аласыз.

Ескерту: кейде кейбір операциялық жүйелерде, керісінше, қосу керек болды NTLM авторизациясы. Мүмкін бұл браузер мен ОЖ нұсқаларына да байланысты болуы мүмкін.

Firefox, Chrome:аздап шаманизм керек болса да олар қолдайды. Мен Интернетте алған бірнеше нұсқаларды сипаттаймын, сізге сәйкес келетінін тапқанша бәрін сынап көру керек болуы мүмкін.

1) HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa тізіліміне параметрді қосу керек. LmCompatibilityLevelтүрі DWORDжәне оған мән беріңіз 1 . Осыдан кейін компьютерді қайта іске қосу қажет болады (бұл опция маған сәйкес келеді)

2) Кімге Firefoxөтуі мүмкін ntlmавторизация, ашу үшін жеткілікті сияқты мекенжай жолағы about:config және параметрлерді келесіге өзгертіңіз:

network.negotiate-auth.delegation-uris = http://,https://

network.negotiate-auth.trusted-uris = http://,https://

Содан кейін браузерді қайта іске қосыңыз.

3) Саясат өңдегішін ашыңыз ( gpedit.msc) Компьютер конфигурациясы -> windows конфигурациясы-> Қауіпсіздік опциялары -> Жергілікті саясат-> Қауіпсіздік опциялары -> Желі қауіпсіздігі: LAN менеджерінің аутентификация деңгейі және параметрді орнатыңыз LM және NTLM жіберу - келіссөздер кезінде NTLMv2 сеансының қауіпсіздігін пайдаланыңыз.

Содан кейін біз саясатты жауып, қайта жүктейміз.

Ағылшын тіліндегі нұсқасы болса, мынаны орындаңыз: машина саясаты-> компьютер конфигурациясы->терезелер параметрі->жергілікті саясат->қауіпсіздік опциясы->Желі қауіпсіздігі: LAN менеджерінің аутентификация деңгейі және таңдаңыз. LM & NTLM - келісілген жағдайда NTLMv2 сеансын пайдаланыңыз.

4) Тағы бір нұсқа - орнату squid_ldap:

auth_param негізгі бағдарламасы /usr/lib/squid3/squid_ldap_auth -b "cn=users,dc=office,dc=ru" -f "sAMAccountName=%s" -h 192.168.0.74 -D "cn=administrator,cn=пайдаланушылар, dc=office,dc=en" -w "secpass"

auth_param негізгі балалары 5

auth_param негізгі аймақ Менің inet проксим

auth_param негізгі тіркелгі деректеріsttl 60 минут

external_acl_type nt_groups %LOGIN /usr/lib/squid3/squid_ldap_group -R -b "cn=users,dc=office,dc=ru" -f "(&(cn=%v)(memberOf=cn=%a,cn= users,dc=office,dc=ru))" -D "cn=administrator,cn=users,dc=office,dc=ru" -w "secpass" -h 192.168.0.74

acl all src 0.0.0.0/0.0.0.0

acl group_inet сыртқы nt_groups inet

http_access рұқсат group_inet

http_reply_access барлығына рұқсат береді

icp_access барлығына рұқсат береді

http_access барлығын қабылдамайды

Бәрібір көріңіз 🙂

Windows 7 операциялық жүйесі жұмыс үстелі үшін қауіпсіздік технологияларының жаңа буынын енгізеді және олардың бірі аутентификация және авторизация болып табылады. Кейбір технологиялар Windows жүйесінің жалпы инфрақұрылымын нығайтуға бағытталған, ал қалғандары жүйе мен пайдаланушы деректерін басқаруға көмектеседі.

Windows 7 жүйесінде файлдар мен қалталарды ортақ пайдалану сияқты тиімді қауіпсіздік шараларын орнатпас бұрын, қауіпсіздікті орнату кезінде пайдаланылатын пайдаланушы тіркелгілерінің түрлерін және қалай қолданылатынын түсіну маңызды. желілік протоколЖүйеге пайдаланушы логиндерін аутентификациялайды және авторизациялайды.

Аутентификация – компьютер жүйесіне немесе қосымша жүйелік ресурстарға кіру кезінде пайдаланушының жеке басын тексеру үшін қолданылатын процесс. Жеке және қоғамдық компьютерлік желілер(Интернетті қоса алғанда) көбінесе аутентификация пайдаланушының тіркелгі деректерін тексеруді қамтиды; яғни пайдаланушы аты мен құпия сөз. Дегенмен, төлемді өңдеу сияқты маңызды транзакция түрлері үшін пайдаланушы аты мен құпия сөздің аутентификациясы жеткіліксіз, өйткені құпия сөздер ұрлануы немесе бұзылуы мүмкін. Осы себепті, Интернет-бизнестің негізгі бөлігі, сондай-ақ көптеген басқа транзакциялар қазір сертификаттау орталығы берген және тексеретін цифрлық сертификаттарды пайдаланады.

Аутентификация логикалық түрде авторизациядан бұрын болады. Авторизация жүйеге аутентификацияланған пайдаланушының қорғалған жүйе ресурстарына қол жеткізу және жаңарту мүмкіндігін анықтауға мүмкіндік береді. Авторизация қалталар мен файлдарға директивалық қатынасты орнатуға, кіру сағаттарына, рұқсат етілген сақтау кеңістігін және т.б. мүмкіндік береді.

- Жүйе ресурстарына өзгертулер бастапқыда жүйе әкімшісімен рұқсат етіледі.

- Пайдаланушы кіруге немесе жаңартуға әрекет жасағанда жүйелік ресурсәрекет ету рұқсатын жүйе немесе қолданба бағалайды.

Соңғы опция пайдаланушыға аутентификациясыз және авторизациясыз қол жеткізуге мүмкіндік береді. Ол анонимді, аутентификацияланбаған пайдаланушыларға рұқсат бергіңіз келгенде пайдаланылады. Мұндай қол жеткізу әдетте өте шектеулі.

Авторизация және аутентификация процесі.

Желідегі файлдарға қол жеткізу үшін пайдаланушылар жеке басын растау үшін аутентификациядан өтуі керек. Бұл желіге кіру процесі кезінде жасалады. Желіге кіруге арналған Windows 7 операциялық жүйесінде аутентификацияның келесі әдістері бар:

- Kerberos протоколының 5 нұсқасы: операциялық жүйелерді басқаратын клиенттер мен серверлер үшін бастапқы аутентификация әдісі Microsoft Windows. Ол пайдаланушы тіркелгілері мен компьютер тіркелгілерін аутентификациялау үшін қолданылады.

- Windows NT LAN Manager (NTLM): үшін пайдаланылады кері үйлесімділік Windows 2000-ден ескі операциялық жүйелермен және кейбір қолданбалармен. Ол Kerberos 5 нұсқасы хаттамасына қарағанда икемді, тиімді және қауіпсіз емес.

- Сертификатты салыстыру: әдетте смарт картамен бірге жүйеге кіру аутентификациясы үшін пайдаланылады. Смарт картада сақталған сертификат пайдаланушы тіркелгісімен байланысты. Смарт-карталарды оқу құралы смарт-карталарды оқу және пайдаланушының аутентификациясы үшін пайдаланылады.

Windows 7 жүйесіндегі аутентификацияның жаңа мүмкіндіктері.

Пайдаланушыға кіру және аутентификация процестеріне қатысты бірқатар жақсартулар қайта қосылды Windows Vista®. Бұл жақсартулар қамтамасыз ету үшін аутентификация функцияларының негізгі жинағын арттырды жақсырақ қауіпсіздікжәне басқарушылық. Windows 7 жүйесінде Microsoft корпорациясы Windows Vista жүйесінде басталған жақсартуларды келесі жаңа аутентификация мүмкіндіктерімен жалғастырады:

- Смарт карталар

- Биометрия

- Интернетте тұлғаның интеграциясы.

Смарт карталар.

Смарт-карталарды пайдалану аутентификацияның ең кең таралған әдісі болып табылады. Ұйымдар мен пайдаланушыларды смарт карталарды пайдалануға ынталандыру үшін Windows 7 оларды пайдалануды және орналастыруды жеңілдететін жаңа мүмкіндіктерді ұсынады. Бұл жаңа мүмкіндіктер смарт карталарды әртүрлі тапсырмалар үшін пайдалануға мүмкіндік береді, соның ішінде:

- Смарт карталарды қосу және ойнату

- Тексерудің жеке сәйкестендіру (PIV), АҚШ Ұлттық стандарттар және технологиялар институты (NIST) стандарты

- Kerberos смарт картасына кіруге қолдау көрсету.

- BitLocker Drive шифрлауы

- Құжаттар және электрондық пошта

- Іскерлік қолданбалармен пайдаланыңыз.

Биометрия.

Биометрика - жүйелерге, қызметтерге және ресурстарға оңай қол жеткізуді қамтамасыз ететін танымал технология. Биометрия адамды бірегей анықтау үшін оның өзгермейтін физикалық сипаттамаларын өлшеуді пайдаланады. Ең жиі қолданылатын биометрияның бірі - саусақ іздері.

Осы уақытқа дейін Windows жүйесінде биометриялық құрылғыларға стандартты қолдау болмаған. Бұл мәселені шешу үшін Windows 7 жүйесі Windows биометриялық негізін (WBF) ұсынады. WBF биометриялық саусақ ізін қолдайтын құрамдастардың жаңа жинағын ұсынады. Бұл компоненттер пайдаланушы қауіпсіздігін арттырады.

Windows биометриялық негізі пайдаланушылар мен әкімшілерге биометриялық құрылғыларды орнатуды және басқаруды жеңілдетеді жергілікті компьютернемесе доменде.

Интернетте тұлғаның интеграциясы.

Есептік жазбаны басқару – қауіпсіздік стратегиясы. Топтық саясат белгілі бір компьютерлердің немесе желіде басқарылатын барлық компьютерлердің аутентификациясына рұқсат беру немесе бас тарту үшін пайдаланылады.

Желідегі сәйкестендіру интеграциясын топ саясаты арқылы басқаруға болады. «Желі қауіпсіздігі: PKU2U аутентификациясын сұрау кезінде осы компьютерге желілік идентификаторды пайдалануға рұқсат беру» ретінде конфигурацияланған саясат онлайн идентификатордың PKU2U протоколы арқылы осы компьютерді аутентификациялау мүмкіндігін басқарады. Бұл саясат параметрі домен тіркелгілерінің немесе жергілікті пайдаланушы тіркелгілерінің осы компьютерге кіру мүмкіндігіне әсер етпейді.

Аутентификация әрбір Windows пайдаланушысы, компьютері және қызмет тіркелгісі үшін таптырмас процедура болып табылады, бірақ оның механизмі зерттелмеген. жүйелік әкімшілермұқият. Компьютерге кіру үшін дұрыс парольді енгізу керек екенін бәрі біледі, бірақ одан кейін не болатынын қанша адам біледі? Windows аутентификациясы және оған қатысты протоколдар пайдаланушы, компьютер немесе қызмет жергілікті түрде немесе домен контроллеріне (DC) кірген сайын белсендіріледі. Бұл мақала алдымен Windows аутентификациясының негізгі принциптеріне, содан кейін онымен байланысты хаттамаларға тоқталады. Қорытындылай келе, Windows желісіндегі аутентификация процедурасының сенімділігін арттыру бойынша қысқаша ұсыныстар берілген.

Аутентификация: жалпы принциптер

Аутентификация кез келген құрамдас бөліктердің бірі болып табылады компьютерлік жүйеқатынасты басқару. 1-суретте көрсетілгендей қол жеткізуді басқару жүйелері идентификацияны, аутентификацияны, авторизацияны және есеп беруді қамтамасыз етеді.

Сәйкестендіру.Сәйкестендіру процесі ортақ каталог қызметіндегі қауіпсіздік объектісін (мысалы, пайдаланушы, топ, компьютер, қызмет тіркелгісі) бірегей түрде анықтайтын деректер жинағын пайдаланады. Active Directory (AD) сияқты каталог қызметі DNS екі адамның бірдей мекенжайға ие болмайтынын куәландыратын сияқты нысандарды бірегей түрде анықтауға мүмкіндік береді. Электрондық пошта. Ішкі Windows жүйесі SID кодтарын, жаһандық бірегей идентификаторларды (GUID) және басқа бірегей тегтерді пайдаланады. Көп жағдайда сәйкестендіру үшін Rgrimes сияқты бірегей тіркелгі атауы жеткілікті. Үлкен AD орманында сіз толық пайдаланушының негізгі атауларын (UPN) пайдалануыңыз керек, мысалы [электрондық пошта қорғалған]Смарт-карталарды пайдалану кезінде қауіпсіздік субъектісі өзінің сандық сертификатын немесе кілтін көрсете алады.

Аутентификация немесе аутентификация.Қауіпсіздік принципі сәйкестендіру үшін қажетті ақпаратты (мысалы, пайдаланушы аты, қауіпсіздік таңбалауышы) енгізгеннен кейін немесе басқа жолмен қамтамасыз еткеннен кейін ол жеке аутентификация ақпаратын (мысалы, құпия сөз және PIN) енгізуі немесе ұсынуы керек. Windows жүйесінде қауіпсіздік директоры бұл ақпаратты кіру экранында көмегімен енгізеді Microsoft бағдарламаларыГрафикалық идентификация және аутентификация DLL (msgina.dll) және Winlogon.exe. Аутентификация протоколы және жүйелік қозғалтқыш жұмыс үстелі компьютерінде жіберілген ақпаратты кодтайды және аутентификация сұрауын жібереді. Windows аутентификация қызметі SAM немесе AD дерекқоры болуы мүмкін. SAM дерекқоры жергілікті кіру процедураларын және Windows NT 4.0 домен контроллерлеріне кіруді қолдайды. AD Windows 2000 немесе одан кейінгі домендерде сұраулардың түпнұсқалығын растайды. Аутентификация протоколы (мысалы, LAN Manager, NT LAN Manager, NTLM, NTLMv2, Kerberos) кіру экраны мен аутентификация қызметі арасында аутентификация сұрауларын және кейінгі транзакцияларды тасымалдау үшін пайдаланылады. Сәл төменірек, әрбір аутентификация протоколы бөлек қарастырылады.

АвторизацияЕгер аутентификация қызметі идентификатор мен "құпия" аутентификация деректерінің тіркесімін куәландырса, онда қауіпсіздік субъектісінің сәйкестендіру куәлігі сәтті аутентификациядан өтті деп есептеледі. Содан кейін жүйе қауіпсіздік субъектісінің (яғни пайдаланушының) топтардағы мүшелігі туралы ақпаратты жинайды. Қалыпты мүшелік тағайындау процедураларының нәтижесінде пайдаланушының бірнеше нақты анықталған топтарға — жергілікті, жергілікті домендік, ғаламдық және әмбебап — жатуы сирек емес. Жүйе жергілікті топтарды жергілікті SAM дерекқорына қарсы тексереді және пайдаланушының үй доменіндегі тұрақты токтағы жергілікті және жаһандық топтарды тексереді және әмбебап топтарЖаһандық каталогты қамтитын тұрақты токта. Тікелей немесе жанама түрде жүйе қауіпсіздік рұқсаттары туралы ақпаратты алу үшін барлық топ мүшелігі туралы ақпаратты жинайды.

Аутентификациядан кейін бірден жүйе тіркелгінің SID және топ мүшеліктерін кіру таңбалауышы деп аталатын нысанда жинайды. Жаңа қауіпсіздік рұқсаттарының күшіне енуі үшін пайдаланушы жүйеден шығып, қайта кіруі қажет болуы мүмкін. Егер пайдаланушыға NTFS рұқсаттарымен қорғалған нысанға (мысалы, файлға, қалтаға, принтерге, тізбе кілтіне) қол жеткізу қажет болса, онда процесс (мысалы, windows Explorer) пайдаланушы атынан әрекет ету оның қатынас белгісін береді. Әрбір NTFS нысанында негізінен таныс NTFS рұқсаттары болып табылатын қатынасты басқару жазбаларының (ACE) тізімі бар (мысалы, оқуға рұқсат беру, жазуға рұқсат ету). Пайдаланушылар мен топтарға тағайындалған ACE жиынтығы берілген нысанның қол жеткізуді басқару тізімін (ACL) құрайды. Нысанның ACL жүйесі Windows Explorer шолғышында көруге болатын қауіпсіздік рұқсаттарымен ұсынылған.

Пайдаланушы байланыстырылған тіркелгі мен топтарды қамтитын қатынас белгісі пайдаланушының тиімді рұқсаттарын анықтайды. Авторизация процесі қол жеткізу таңбалауышын нысанның ACL-мен салыстыруға негізделген белгілі бір нысанға кіруге рұқсат беруден немесе тыйым салудан тұрады. Авторизацияны Windows қауіпсіздік анықтамалық мониторы қамтамасыз етеді (1-сурет). 1-суретте көрсетілген мысалда пайдаланушының оқу, жазу және өзгерту рұқсаттары бар. Дегенмен, пайдаланушы тиесілі Everyone тобында Өзгерту рұқсаты жоқ. Басқа топтардың мүшелерінің Оқу және өзгерту рұқсаттары бар, бірақ Барлығы тобының Бас тарту рұқсаты Өзгерту рұқсатын қайта анықтайды. Нысанда сонымен қатар HR тобына Толық басқару рұқсатын жоққа шығаратын ACL бар, бірақ пайдаланушы бұл топқа жатпайды. Осылайша, пайдаланушының нысанға қатысты тиімді рұқсаттары экран 2- Оқу және жазу.

Есеп беру (бухгалтерлік есеп).Егер кірсе Windows режиміаудит іске қосылды, жүйе аутентификация оқиғасын Қауіпсіздік журналында сақтайды және бұл қол жеткізуді басқару жүйесінің соңғы құрамдас бөлігі – есеп беру. Бастапқы тіркеудің және кейінгі авторизацияның күрделі оқиғаларының көпшілігі бірнеше секундта орын алады және пайдаланушыдан жасырылады. Барлық күрделі операциялар аутентификация хаттамасына тағайындалады.

Протоколдық тапсырмалар

Аутентификация протоколы кемінде екі тапсырманы орындауы керек. Біріншіден, ол транзакцияларды сұраушыдан аутентификация дерекқорына және сәйкес ресурс орналасқан кез келген басқа компьютерге қауіпсіз түрде жіберуі керек. Екіншіден, ол құпия сөзді немесе таңбалауышты қауіпсіз және қауіпсіз сақтауы керек. Соңғысы құпия сөзді бұзушыларға ерекше қызығушылық тудырады. Аутентификация протоколы аутентификация дерекқорына (яғни, SAM немесе AD) жіберілген кезде пайдаланушы енгізген ақпаратты қорғауы керек. Ол үшін протокол транзакцияға қол қояды, жасырады немесе шифрлайды. Оған қоса, шабуылдаушы болашақта тіркелгі деректерін пайдалана алмайтындай уақыт белгісі беріледі. Пайдаланушының құпия сөзін дерекқордан дереу шығарып алуды болдырмау үшін хаттама құпия сөздердің аутентификация дерекқорында жасырылғанын қамтамасыз етуі керек.

Он жылдан астам уақыт бойы аутентификация хаттамалары, негізінен, құпия сөздерді аутентификация дерекқорында жасырын түрде (әдетте хэштелген) сақтау және құпия сөздерді қарсылас пен аутентификация дерекқоры арасында кәдімгі мәтінде (тіпті жасырын нысанда) тасымалдауға толық жол бермеу арқылы қауіпсіздікті қамтамасыз етті. . Сұраныс-жауап процесі келесідей көрінеді:

- Компьютер пайдаланушыдан сәйкестендіру және аутентификация деректерін алады және сәйкес серверден аутентификацияны сұрайды.

- Түпнұсқалық растама сервері кездейсоқ кездейсоқ мәнді (сұрақ деп аталады) жасайды және оны үміткерге жібереді.

- Сұраныс беруші сұрауды қабылдайды және оған және құпия сөздің жасырын формасына математикалық операцияларды орындайды, содан кейін нәтижені (жауап деп аталады) аутентификация серверіне береді.

- Түпнұсқалық растама сервері сұрау бойынша математикалық манипуляцияларды да қолданылғанға ұқсас етіп орындайды. жұмыс станциясы, және нәтижені алынған жауаппен салыстырады. Нәтижелер сәйкес келсе, сұраушы сәтті аутентификациядан өтті деп саналады.

Аутентификация протоколдары шақыруға жауап беру процесін пайдаланады, сондықтан құпия сөз ешқашан желі арқылы берілмейді.

Жергілікті және доменді тіркеу

Пайдаланушыны тіркеген кезде Windows жүйесіне арналған бірінші тапсырмалардың бірі процедураның тек жергілікті құрылғыға немесе домен тіркелгісіне қолданылатынын анықтау болып табылады. Жергілікті тіркелгі ретінде кіретін пайдаланушылар өздерінің компьютерлік ресурстарына және пайдаланушы тіркелгісінің ақпараты жергілікті SAM дерекқорында болған жағдайда ғана қол жеткізе алады. Пайдаланушылар ресурстарға қол жеткізу керек болса қашықтағы компьютердомен аутентификациясынсыз олардың тіркелгілері әрбір қолжетімді компьютердің жергілікті SAM дерекқорында қайталануы керек. Әрбір мүше құрылғыдағы тіркелгілер синхрондалу керек (барлық машиналарда бірдей логиндер, құпия сөздер және тіркелгі деректерінің жарамдылық мерзімі). AT әйтпесежағдай әлдеқайда қиындай түседі. Тек жергілікті тіркеу процедураларын қолданатын орташа өлшемді тең дәрежелі (P2P) желілерге қызмет көрсету қиын.

DC әртүрлі компьютерлерде бірнеше пайдаланушы тіркелгілерін синхрондау талабына бағынбайды. Домен аутентификациясы арқылы доменде тіркелген компьютерлер аутентификация сұраулары үшін домен пайдаланушы тіркелгісінің тіркелгі деректерін көрсету үшін DC іздейді. Осылайша, қашықтағы пайдаланушы құрылғыдағы жергілікті ресурсқа қол жеткізуге әрекеттенсе, бұл құрылғы тұрақты токтан сұраушы пайдаланушының жеке басын тексеруді сұрайды. Домен пайдаланушы тіркелгілері тек DC-де болады және тек бір рет жасалады. Домендегі тіркелгіні аутентификациялауды қажет ететін кез келген мүше компьютер кез келген уақытта DC-мен байланыса алады. Логиндерді, құпия сөздерді және жарамдылық мерзімін синхрондау кезінде ешқандай проблемалар жоқ, себебі тіркелгі деректері мен тіркелгіні басқару тек бір жерде – тұрақты токта орындалады. Жүйеге кіру түріне (жергілікті немесе домен) қарамастан, Windows пайдаланушы сұрауының түпнұсқалығын растауы керек.

Windows аутентификация протоколдары

Жоғарыда айтылғандай, Windows жүйесі төрт негізгі аутентификация протоколдарын пайдаланады: LAN Manager, NTLM, NTLMv2 және Kerberos. LAN менеджері DOS заманынан бастау алады және Windows жүйесінің алғашқы нұсқаларында қолданыла берді. NTLM-мен бірге NTLM шығарылды. NT Server 4.0 Service Pack 4 (SP4) NTLMv2-мен жаңа болды, ал Windows 2000 Kerberos-ты ұсынды. Әдепкі бойынша, Windows 2000 және одан жаңа амалдық жүйелері бар барлық компьютерлер барлық төрт аутентификация протоколдарымен үйлесімді. Осы жүйелерге сәйкес пәрмендерді жіберу арқылы басқа жұмыс станциялары мен серверлер аутентификация сұрауын өңдеу үшін протоколды таңдай алады. Windows 9x және одан кейінгі жүйелері бар толық жиынтығыпатчтар LM, NTLM және NTLMv2-мен үйлесімді. Microsoft платформасында Kerberos тек Windows 2000 (немесе одан кейінгі) клиенттері Windows 2000 (және одан кейінгі) домендерге қатынасу кезінде пайдалана алады. Windows 2000 немесе одан кейінгі нұсқасы бар компьютер жаңа нұсқасыоперациялық жүйеде Kerberos және аутентификация протоколдарының кем дегенде біреуі болуы керек.

Қауіпсіздікті зерттеу ескі протоколдардың (LM және NTLM) тыңдау және құпия сөзді болжау шабуылдарына осал екенін көрсетті.

LAN менеджері

IBM LAN Manager протоколын жасап, оны қолданды ерте нұсқалары Windows және Windows желілері. Барлық Microsoft аутентификация протоколдары сияқты, LAN Manager аутентификация процесі кезінде жіберуші мен алушы сақтайтын және пайдаланатын құпия сөз хэшін (LM хэшін) жасайды. LAN менеджері құпия сөздің барлық әріптерін бас әріптерге өзгерту, құпия сөзді екі 7 таңбалы жартыға бөлу, содан кейін оны шифрлау арқылы LM хэштерін жасайды. Болашақта LM хэші жоғарыда сипатталған сұрау-жауап процесіне ұқсас бірнеше дәйекті операцияларда қолданылады.

Егер бұрын LAN менеджері өте қолайлы болса, қазір ол өте сенімсіз болып саналады. Арнайы құралдарды пайдаланып, LAN Manager хэштеуімен шифрланған құпия сөздерді бірнеше секунд ішінде кәдімгі мәтінге түрлендіруге болады. LM хэштері негізгі кемшіліктерге тән, сонымен қатар бірқатар осалдықтар бар:

- құпия сөздер 128 ASCII таңбасының шектеулі тізбегінен тұруы мүмкін;

- пароль ұзындығы 14 таңбадан аспайды;

- егер құпия сөзде 14 таңбадан аз болса, онда жетіспейтін таңбалар құпия сөздің ұзындығын дәл анықтауға мүмкіндік беретін оңай болжанатын хэштелген пішінмен ауыстырылады;

- LAN Manager парольдің барлық алфавиттік таңбаларын кэштеу алдында бас әріпке түрлендіреді.

Неліктен LAN Manager әлі қолданыстан шыққан? Кері үйлесімділік үшін ол барлық Windows компьютерлерінде, соның ішінде әдепкі бойынша қосылады Windows сервері 2003. жылы соңғы негіздераутентификация деректері Windows әлсіз LM хэші LAN менеджері транзакциясын орындау қажет болған жағдайда қауіпсізіректермен бірге сақталады. Кәсіпорыныңыз LAN Manager аутентификациясын қажет ететін басқа қолданбаларды пайдаланбаса, LAN менеджерін өшіруге болады (және керек).

NTLM

NT пайда болуымен Майкрософт қауіпсіз NTLM аутентификация протоколын әзірледі және енгізді. NTLM күштірек құпия сөз хэшін (NTLM хэш) жасайтын тиімдірек аутентификация алгоритмін пайдаланады. NTLM құпия сөзі ұзындығы 128 таңбаға дейін болуы мүмкін. Тек ASCII таңбаларын пайдаланумен шектелген LAN Manager хэштеуінен айырмашылығы, NTLM құпия сөздердің күрделілігін арттыратын толық Юникод таңбалар жиынымен үйлесімді. NTLM хэші 128 таңбада қысқартылады, 16 биттік Юникод мәніне түрлендіріледі, MD4 бөлу функциясы арқылы өңделеді және 32 таңбадан тұратын он алтылық жолда сақталады. Сынақ-жауап әрекеттерінде NTLM хэшін пайдаланудың арқасында NTLM аутентификация тізбегі LAN Manager процедурасына қарағанда әлдеқайда күрделі.

NTLMv2

Нәтижесінде NTLM де осал болып шықты және Microsoft мамандары NTLMv2 дайындады, ол әлі де сенімді болып саналады, дегенмен Kerberos қазір таңдаулы протокол болып табылады. NTLMv2 әлі де жергілікті тіркеу үшін және кейбір басқа жағдайларда кеңінен қолданылады. NTLMv2 NTLM-ге ұқсас, бірақ NTLMv2 құпия сөз хэші HMAC-MD5 хабарының аутентификациясын пайдаланады және шабуылдаушы тіркелгі деректерін жазып, содан кейін оларды пайдаланатын шабуылдарды болдырмау үшін шақыру-жауап реттілігі уақыт белгісімен белгіленеді.

Жалпы алғанда, NTLMv2 NTLM-ге қарағанда қатал шабуылдарға төзімдірек, себебі протокол 128-биттік шифрлау кілтін пайдаланады. Тек екі құпия сөзді бұзушы (олардың бірі Symantec LC5) NTLMv2 құпиясөз хэштерін бұза алатыны белгілі.

Керберос

Microsoft Windows 2000 домендері және кейінгі AD үшін әдепкі домен аутентификация протоколы ретінде Kerberos жүйесін қабылдады. Kerberos – шетелдік домендермен (UNIX және Linux жүйелерінде аймақтар деп аталады) әрекеттесу үшін қолайлы ашық стандарт. AD домендеріндегі әрбір DC тарату серверінің (Kerberos Distribution Server, KDC) рөлін атқарады және аутентификация процедурасына қатыса алады. Қауіпсіздік Kerberos бағдарламасының келесі мүмкіндіктері арқылы жақсартылған:

- клиент пен сервер арасындағы өзара аутентификация;

- күшті құпия сөзді қорғау, өйткені Windows құпия сөзді әрбір аутентификация оқиғасында емес, тек бастапқы қатынасу кезінде жібереді және барлық байланыс сеанстары шифрланады;

- уақыт белгісі бар шақыру-жауап тізбегі белгілі бір уақыт өткеннен кейін шабуылдаушы ұсталған құпия сөзді пайдалануына жол бермейді;

- сервер процесі қашықтағы ресурсқа пайдаланушы атынан қол жеткізе алады;

- өзара әрекеттесу.

Kerberos жұмысының қысқаша сипаттамасы:

- Негізгі аутентификация сәтті болғаннан кейін пайдаланушының компьютері болашақ аутентификация сұраулары үшін Kerberos серверінен (DC) қауіпсіздік билетін сұрайды.

- Kerberos сервері бастапқы түпнұсқалық растама тіркелгі деректерін қайта ұсынбай-ақ, болашақ аутентификация және авторизация оқиғаларына қатысу үшін сұраушыға билет береді.

- Сұраныс беруші мүше сервер ресурсына қатынасу қажет болғанда, ол Kerberos серверінен басқа кіру билетін алады және оны тексеру үшін ресурс серверіне ұсынады.

- Түпнұсқалық растаманың бастапқы тіркелгі деректері келесі аутентификация сеанстарының ешбірінде желілік арналар арқылы берілмейді (2-қадамда берілген билеттің мерзімі біткенше).

Kerberos жекемен бірдей жұмыс істейтінін ескеріңіз ашық кілт(ашық кілттер инфрақұрылымы, PKI), барлық ақпарат симметриялық кілттер арқылы қорғалады (аутентификация қызметтерінің көпшілігінде қолданылатын асимметриялық кілттерге қарағанда).

Смарт карталар

Құпия сөздердің және басқа бір параметрлі аутентификация әдістерінің күші тез төмендейді. Электрондық коммерция күнделікті өмірге енуде және жеке куәлікті ұрлау тәсілдері де (спам, URL алаяқтықтары) және құпия сөзді теріс пайдалану мүмкіндігі артып келеді. Көптеген сарапшылар екі параметрлі аутентификация – смарт-карталар, USB құрылғылары немесе басқа криптографиялық құрылғылар түрінде – болашақта интернет транзакциялары үшін әдеттегі жағдайға айналады деп санайды. Microsoft әзірлеушілері жұмыс істеу үшін өз шешімдеріне мүмкіндіктер жасайды сандық сертификаттаржәне смарт карталар. Смарт карталарды пайдалану үшін сертификат қызметтерін орнату және смарт карта сертификаттарын тарату қажет. Әрине, сізге физикалық смарт-карталар, оқырмандар және қажет бағдарламалық қамтамасыз етужеткізуші. Содан кейін, қажет болса, пайдаланушылар кіру үшін смарт карталарын жергілікті оқырмандарға кірістіре алады Windows компьютері. Дұрыс пайдаланған кезде смарт-карталар аутентификацияның күшін айтарлықтай арттыра алады.

Аутентификация протоколының қауіпсіздігі

Кейбір мақалалар Microsoft аутентификация механизмін бұзу әлі оңай деп қате айтады. Шындығында, бар құпия сөзді бұзудың 20 құралының тек екеуі NTLMv2 және тек біреуі Kerberos көмегімен жұмыс істейді. Бірақ бірнеше қабылдағаннан кейін қарапайым қадамдар, бұл қауіпті азайтуға болады. Болжау әрекеттерін және құпия сөзді қалпына келтіруді болдырмау үшін келесі қадамдарды орындаңыз (көптеген параметрлерді жергілікті немесе Топтық саясат арқылы конфигурациялауға болады).

- Microsoft мақаласында сипатталғандай LM хэштерін сақтауды өшіру «Windows жүйесінде Active Directory және жергілікті SAM дерекқорларында құпия сөзіңіздің LAN менеджерінің хэшін сақтауын қалай болдырмауға болады» ( http://support.microsoft.com/default.aspx?scid=kb;en-us;299656). Бұл крекерлер бастапқы құпия сөзді ашуға жол бермеу үшін жасалады.

- NTLMv2 және Kerberos протоколдарынан басқа барлық аутентификация протоколдарын өшіріңіз (кең ауқымды сынақтан кейін). Процедура Microsoft TechNet мақаласында сипатталған «Желі қауіпсіздігі: LAN Manager аутентификация деңгейі» ().

- Құпия сөзді бұзу құралдарының амалдық жүйені айналып өтуіне жол бермеу үшін алынбалы құралдан жүктеуді өшіріңіз. Әдепкі дискіден басқа барлығынан жүктеуді өшіру құпия сөз хэштері сақталатын аутентификация дерекқорына желіден тыс құпия сөзді бұзушылардың кіруіне жол бермейді.

- Пайдаланушылар кемінде 8 таңбадан тұратын күрделі құпия сөздерді тағайындауы керек.

- Пайдаланушылар парольдерін кем дегенде тоқсан сайын өзгертуі керек.

- Автоматты қалпына келтіру арқылы есептік жазбаны құлыптауды кемінде бір минутқа белсендіріңіз. Бұл желідегі құпия сөздерді болжауға жол бермейді.

Пайдаланушының жауапкершілігі

NTLMv2, Kerberos және смарт-карталармен Windows жүйесі тыңдау мен дөрекі күш шабуылдарына төзімді күшті аутентификация механизмдерін қамтамасыз етеді. Бірақ пайдаланушылар әлсіз құпия сөздерді тағайындаса, ең жақсы тәжірибелер мен күшті аутентификация протоколдары көмектеспейді. Пайдаланушыларға құпия сөздерді қалай дұрыс таңдау керектігін және құпия сөздердің күрделі және күшті болуын қамтамасыз етуді үйрету керек.

Роджер Гримс- Windows IT Pro редакторы және қауіпсіздік кеңесшісі. CPA, CISSP, CEH, CHFI, TICSA, MCT, MCSE сертификатталған: Қауіпсіздік және қауіпсіздік+.

11.02.2011 Жан де Клерк

Кез келген адам Windows әкімшісі, әрине, мен екі негізгі аутентификация протоколымен бірнеше рет айналысуға тура келді Windows ортасы: Kerberos және NTLM. Бұл мақалада Kerberos және NTLM-ге қалай қолдау көрсетілетініне назар аударылады Windows жүйелері 7 және Windows Server 2008 R2. Бірақ алдымен осы хаттамалар арасындағы негізгі айырмашылықтарды атап өткім келеді.

Microsoft әзірлеушілері Kerberos протоколын Windows 2000 жүйесінде алғаш рет енгізді. NTLM хаттамасы бұрынырақ қолданылған. Windows уақыттарыН.Т. Kerberos – сенімді үшінші тарап (TTP) тұжырымдамасына негізделген аутентификация протоколы, ал NTLM шақыру/жауап механизміне негізделген. Екі хаттаманың арасындағы айырмашылық кестеде толығырақ сипатталған.

NTLM аутентификациясы кезінде байланысқан кезде сервер ресурсы (мысалы, файл сервері) клиентке жіберілетін сұрауды жасайды. Клиент пайдаланушының құпия сөз хэшін қамтитын NTLM жауабын жасайды және сервер жауаптың дұрыс екенін тексереді. Клиент жергілікті тіркелгіні пайдаланса, сервер жергілікті қауіпсіздік тіркелгісін реттеушісі (SAM) дерекқорында сақталған пайдаланушының құпия сөз хэшіне қарсы пайдаланушының жауабын тексереді. Клиент домен тіркелгісін пайдаланса, сервер тексеру үшін домен контроллеріне жауапты жібереді, себебі тек домен контроллері пайдаланушы құпия сөзінің хэштерінің көшірмелерін Active Directory (AD) дерекқорларында сақтайды.

Windows Kerberos жүйесінде сенімді үшінші тарап Kerberos Key Distribution Center (KDC) қызметін орналастыратын Windows 2000 немесе одан кейінгі домен контроллері болып табылады. KDC Kerberos қосылған клиент пен сервер арасындағы аутентификацияны жеңілдетеді. KDC қызметі AD жүйесінің құрамдас бөлігі ретінде автоматты түрде орнатылады және екі ішкі жүйеден тұрады: аутентификация қызметі (AS) және билеттерді беру қызметі (TGS).

Пайдаланушы Kerberos протоколын пайдаланып Windows доменіне кіргенде, клиент Алдымен Windowsакт пайдаланушының құпия сөзін пайдаланып домен контроллеріндегі пайдаланушыны аутентификациялайды. Бұл ретте клиент аутентификация қызметіне Ticket Grant Ticket (TGT) сұрайды. TGT уақытша құпия сөз (әдепкі бойынша оның қызмет ету мерзімі 8 сағат) ретінде қарастырылуы мүмкін, ол келесі аутентификация сұрауларында пайдаланушының құпия сөзін ауыстырады. Пайдаланушы сервер ресурсына қатынасу қажет болғанда, клиент сервер ресурсына қарсы аутентификация үшін TGT шығару үшін TGT ұсынады. NTLM-тен айырмашылығы, Kerberos протоколы Windows қауіпсіздік тіркелгілері менеджерімен жергілікті аутентификация үшін пайдаланылмайтынын ескеріңіз; оның ауқымы домен контроллеріндегі домен аутентификациясымен шектеледі.

Kerberos — Windows 2000 және одан кейінгі нұсқаларындағы стандартты аутентификация протоколы. Microsoft нұсқалары. Бұл операциялық жүйелерде аутентификация хаттамасы келіссөз механизмі арқылы анықталады. Әдепкі Kerberos протоколы сәйкес келмесе немесе аутентификацияға қатысатын клиент немесе сервер құрамдастарының бірімен қолдау көрсетпесе, Windows жүйесі NTLM пайдалануға қайта оралады.

Неліктен Kerberos?

Kerberos бірнеше себептерге байланысты NTLM-ге қарағанда тиімдірек. Kerberos протоколын пайдаланған кезде пайдаланушының құпия сөз хэші NTLM пайдаланған кездегіге қарағанда әлдеқайда азырақ көрсетіледі. Құпия сөз хэші пайдаланушы TGT сұраған кезде ғана ашылады - шын мәнінде сегіз сағат сайын бір рет. Екінші жағынан, NTLM көмегімен клиент серверге аутентификация үшін NTLM пайдаланған сайын құпия сөз хэші көрсетіледі. Бұл Kerberos протоколының NTLM протоколынан маңызды артықшылығы; шын мәнінде пароль хэштерінің болуы үшін желілік трафикті тексеретін арнайы құралдар бар. Бұл құралдар табылған хэштерді түсіреді және оларды дөрекі күш әдісі арқылы пайдаланушы құпия сөздерін қалпына келтіру үшін пайдаланады.

Kerberos бағдарламасының тағы бір артықшылығы - ол қайта ойнату шабуылдарынан қорғау үшін уақыт белгілерін пайдаланады. Сондықтан Kerberos орталықтандырылған Windows ортасында мінсіз жұмыс істейтін уақытты синхрондау қызметінің болуы өте маңызды. Windows 2000 және жүйенің жаңа нұсқаларында уақыт қызметтері онсыз жұмыс істейді алдын ала орнату. Әртүрлі компьютерлердегі компьютер сағаттары синхрондалмаған болса, бұл Kerberos аутентификация процесі кезінде қосымша трафикке әкелуі мүмкін немесе ең нашар жағдайда бұл жағдай аутентификация процесінде қатені тудыруы мүмкін.

Жоғарыда айтылғандарға қосымша, Kerberos протоколы өзара аутентификация және аутентификация делегациясы сияқты кеңейтілген аутентификация мүмкіндіктерін жүзеге асырады. Өзара аутентификация пайдаланушы мен қызметтің бір-бірін аутентификациялауын білдіреді, ал NTLM пайдаланушы аутентификациясымен шектеледі. Бұл мүмкіндік болмаса, пайдаланушылар өздерінің тіркелгі деректерін жалған серверге беретін жағдайлар болуы мүмкін.

Қызмет аутентификацияның өкілеттік механизмін пайдаланып пайдаланушы атынан қашықтағы ресурстарға қол жеткізе алады. Басқаша айтқанда, пайдаланушы делдал жүйеге өз атынан (пайдаланушыға) қолданба серверінде аутентификациялау құқығын бере алады. Нәтижесінде қолданба сервері прокси-жүйенің идентификациясына емес, пайдаланушының сәйкестігіне негізделген авторизация шешімдерін қабылдай алады. Түпнұсқалықты растау өкілдігі мүмкіндігі көп деңгейлі қолданбаларда өте пайдалы, мысалы, веб-негізделген интерфейсті пайдаланып дерекқорларға қол жеткізу.

Соңында айта кету керек, Майкрософт NTLM протоколын модернизациялау бойынша көп жұмыс атқарғанымен, атап айтқанда, NT4 SP4 және одан да жаңа нұсқаларында қолдау көрсетілетін NTLMv2 нұсқасын жасау, Microsoft Kerberos басқаларды жүзеге асырады. заманауи алгоритмдершифрлау. Мен бұл туралы толығырақ Kerberos протоколын шифрлау құралдары бөлімінде айтатын боламын.

NTLM протоколының шектеулері

Kerberos протоколы арқылы аутентификацияның артықшылықтары күмән тудырмайды. Бірақ тіпті AD Server 2008 ортасында Windows жүйесі NTLM протоколын жиі пайдаланады, мысалы, бұрын шығарылған Windows жүйесіне қосылған кезде. Windows-тың пайда болуы 2000 немесе ортақ ресурсқа қосылу кезінде net командаларыпайдалану және IP мекенжайы (NetBIOS атауы емес). Бұған қоса, дұрыс конфигурацияланған қызметтің негізгі атаулары (SPN) жоқ қолданбалар NTLM қолдана береді.

Қай протоколды - NTLM немесе Kerberos - пайдаланып жатқаныңызды білу үшін осы сәт, NTLM трафигін netmon утилитасын немесе басқа желілік трафикті пайдаланып бейнелеуге болады; Балама жолы - Kerberos билетінің кэшінің мазмұнын klist құралы арқылы тексеру (ол Windows 7 және Server 2008 жүйесіне кіреді). Windows 7 және Server 2008 үшін Microsoft жаңасын енгізді топтық саясат, оның көмегімен пайдаланушыларыңыз бен қолданбаларыңыздың NTLM протоколын пайдалануын бақылауға және блоктауға болады. Барлығы үш осындай саясат бар: біреуі кіріс NTLM трафигі үшін (сервер деңгейінде бақылау және блоктау үшін), екіншісі шығыс NTLM трафигі үшін (клиент деңгейінде бақылау және блоктау үшін), үшіншісі домен трафигі үшін (бақылау және домен контроллері деңгейіндегі блок). Олар «Компьютер конфигурациясы», «Windows параметрлері», «Қауіпсіздік параметрлері», «Жергілікті саясаттар» тармақтарын дәйекті таңдау арқылы қол жеткізуге болатын Қауіпсіздік параметрлері топтық саясат нысаны (CPO) контейнерінде орналасқан (1-суретті қараңыз). Олардың барлығы Желі қауіпсіздігінен басталады: NTLM шектеу:.

Әрбір саясат параметрінде аудит және блоктау опциялары бар. NTLM тексеру мүмкіндігін қосқанда, бағдарлама бастапқы NTLM деректерімен және 8001, 8002, 8003 және 8004 сандарымен оқиғалар журналының жазбаларын жасайды. Журнал жазбалары Оқиғаларды қарау құралы (жергілікті), қолданбалар кіру жолы бар операциялық контейнерде сақталады. Және Services Logs, Microsoft, Windows, NTLM. Сынақ ортасында NTLM аудитін жүргізуден және барлық қолданбаларыңыздың сол жерде дұрыс ұсынылғанына көз жеткізуден бастауды ұсынамын. Егер сіз протоколды пайдалануды ерікті түрде блоктай бастасаңыз, кейбір қолданбалар жұмыс істемеуі мүмкін. Оқиғалардың жоғалуын болдырмау үшін NTLM аудит құралдарын сынауды бастамас бұрын аудит оқиғаларын жинау шешімін орнату керек; кірістірілгенді пайдалануға болады Windows қызметіОқиға жинаушы, Оқиға жазылымдары немесе үшінші тарап шешімі. Сондай-ақ, алдымен серверлеріңізде NTLM мониторингін бастауды ұсынамын. Сервер NTLM протоколын пайдаланатыны анық болғаннан кейін егжей-тегжейлі талдау үшін клиенттерді қосуға болады. Қандай қолданбалар NTLM пайдаланатынын түсінгеннен кейін NTLM блоктау стратегиясын жасауға болады. Бұл стратегия қайта жазылмайтын немесе қайта конфигурацияланбайтын және әрқашан NTLM пайдалануды талап ететін бұрынғы қолданбалар үшін алып тастау саясатын қамтуы мүмкін.

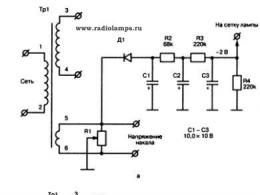

Өкінішке орай, аталған NTLM параметрлерін ескі Windows жүйелерінде қолдану мүмкін емес. Дегенмен, бұл жүйелер NTLM протоколының нұсқасын жасауға мүмкіндік береді. Сіз, мысалы, NTLM аутентификация протоколының LM үзіндісін өшіре аласыз (өйткені бұл үзінді табиғи түрде әлсіз) немесе NTLMv2 функциясын орындауға болады. Ол үшін Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options GPO контейнерінде орналасқан Network Security: LAN Manager аутентификация деңгейі GPO параметрін пайдаланыңыз (2-суретті қараңыз).

.jpg)

Kerberos шифрлау құралдары

Аутентификация хаттамалары қолданатын криптографиялық хаттамалар соңғысының қауіпсіздігін қамтамасыз етуде маңызды рөл атқарады. Жоғарыда атап өткенімдей, бұл салада Kerberos өнімділігі NTLM протоколынан жоғары. RC4 шифрлау алгоритмі алғаш рет жылы іске асырылды Windows протоколыКерберос Windows нұсқалары 2000 әлі де Server 2008 жүйелерінде, сондай-ақ Windows 7 жүйесінде (дәлірек айтқанда, оның RC4_HMAC_MD5 нұсқасына қолдау көрсетіледі) қолдау көрсетіледі. Server 2008, Windows Vista және одан кейінгі нұсқаларында Microsoft Advanced Encryption Standard, AES шифрлау үшін қолдауды қосты, ал Windows 7 және Server 2008 R2 Kerberos AES шифрлау түрлерін (AES128_HMAC_SHA1 және AES256_HMAC_SHA1) қораптан тыс қолдайды. AES - DES-ке қарағанда жаңа және күшті шифрлау алгоритмі. AD доменін Windows 2008 доменінің функционалдық деңгейіне (DFL) жаңартқанда домен контроллерлеріндегі Kerberos логикасы AES шифрлау стандартына тасымалданады.

Windows 7 және Server 2008 R2 жүйелерінде Kerberos аутентификация протоколы үшін DES шифрлау түрлері әдепкі бойынша өшірілген. Бұрынғы қолданбалардың бірі тек DES шифрлау үшін қатты кодталған болса, бұл үйлесімділік мәселелерін тудыруы мүмкін. тіркеу жазбасыБелгілі бір қызметті іске қосатын Windows жүйесі (сол қызметтің тіркелгісі) тек DES шифрлауын пайдалану үшін конфигурацияланған. Шифрлаудың басқа түрін (RC4 немесе AES) қолдау үшін сәйкес қызметті немесе қолданбаны қайта конфигурациялау немесе DES стандартына қолдауды қалпына келтіру мүмкін болмаса, бұл қызметтер немесе қолданбалар сәтсіз болады.

Тек DES шифрлау үшін кодталған қолданбаларыңыз немесе қызметтеріңіз бар-жоғын білу үшін сәйкес қолданбаның немесе қызметтің басында желілік бақылау құралын іске қосып, Kerberos аутентификация тақырыптарындағы Etype өрістерінің мазмұнын тексеруге болады. Пайдаланушы немесе AD компьютер тіркелгісі немесе компьютер тіркелгісі тек DES шифрлау түрлерін пайдалану үшін конфигурацияланғанын анықтау үшін нысан сипаттарының Тіркелгі қойындысында осы тіркелгі үшін Kerberos DES шифрлау түрлерін пайдалану параметрінің таңдалғанын тексеріңіз. Бұл сипаттарға AD пайдаланушылары және компьютерлер MMC қосымша модулінен қатынасуға болады.

Жоғарыда аталған тексерулерді аяқтасаңыз және осы мәселеге тап болсаңыз, Windows 7 немесе Server 2008 R2 жұмыс істейтін компьютерлерде Kerberos аутентификациясы үшін DES шифрлауын GPO желілік қауіпсіздік конфигурациясының көмегімен қосуға болады: Kerberos бағдарламасымен үйлесімді шифрлау түрлерін конфигурациялау стандарт; бұл параметрлер Компьютер конфигурациясы, Windows параметрлері, қауіпсіздік параметрлері, жергілікті саясаттар, қауіпсіздік параметрлері GPO контейнерінде орналасқан.

Сонымен, Windows аутентификациясының екі протоколының ішінде Kerberos таңдаулы болып табылады. Әкімшілер әрқашан пайдаланушылар мен қолданбалардың NTLM емес, Kerberos пайдалануын талап етуі керек. Windows 7 және Server 2008 R2 жүйелерінде енгізілген NTLM пайдаланудағы жаңа шектеулер бізге осы мақсатқа жетуге тамаша мүмкіндік береді.

Жан де Клерк [электрондық пошта қорғалған]) HP қауіпсіздік кеңсесінің қызметкері. Microsoft өнімдерінде сәйкестік пен қауіпсіздікті басқаруға маманданған

Windows Server 2008 R2 және Windows 7 жүйелеріндегі аутентификация